以太网帧格式分析

各种不同以太网帧格式

各种不同以太网帧格式利用抓包软件的来抓包的人,可能经常会被一些不同的Frame Header搞糊涂,为何用的Frame的Header是这样的,而另外的又不一样。

这是因为在Ethernet中存在几种不同的帧格式,下面我就简单介绍一下几种不同的帧格式及他们的差异。

一、Ethernet帧格式的发展1980 DEC,Intel,Xerox制订了Ethernet I的标准;1982 DEC,Intel,Xerox又制订了Ehternet II的标准;1982 IEEE开始研究Ethernet的国际标准802.3;1983迫不及待的Novell基于IEEE的802.3的原始版开发了专用的Ethernet帧格式;1985 IEEE推出IEEE 802.3规范;后来为解决EthernetII与802.3帧格式的兼容问题推出折衷的Ethernet SNAP格式。

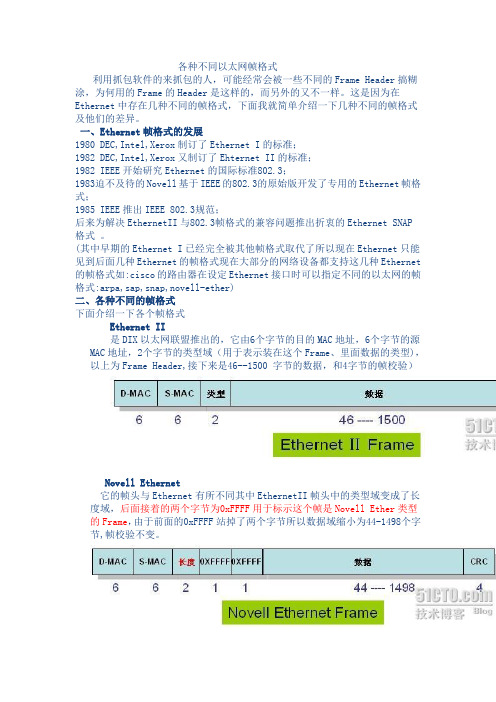

(其中早期的Ethernet I已经完全被其他帧格式取代了所以现在Ethernet只能见到后面几种Ethernet的帧格式现在大部分的网络设备都支持这几种Ethernet 的帧格式如:cisco的路由器在设定Ethernet接口时可以指定不同的以太网的帧格式:arpa,sap,snap,novell-ether)二、各种不同的帧格式下面介绍一下各个帧格式Ethernet II是DIX以太网联盟推出的,它由6个字节的目的MAC地址,6个字节的源MAC地址,2个字节的类型域(用于表示装在这个Frame、里面数据的类型),以上为Frame Header,接下来是46--1500 字节的数据,和4字节的帧校验)Novell Ethernet它的帧头与Ethernet有所不同其中EthernetII帧头中的类型域变成了长度域,后面接着的两个字节为0xFFFF用于标示这个帧是Novell Ether类型的Frame,由于前面的0xFFFF站掉了两个字节所以数据域缩小为44-1498个字节,帧校验不变。

以太网帧格式分析实验

TCP/IP协议抓包分析实验学号:05姓名:张辛楠一、实验目的了解以太网的几种帧格式学会使用Ethereal抓取数据包并分析根据所获数据包分析EthernetⅡ标准规定的以太网帧结构二、实验环境联网的笔记本一台;主机操作系统为WIN7;Ethereal等软件。

三、实验类型实践性实验。

四、实验内容通过对抓到的包进行分析,分析和验证TCP/IP协议,初步了解TCP/IP的主要协议和协议的层次结构。

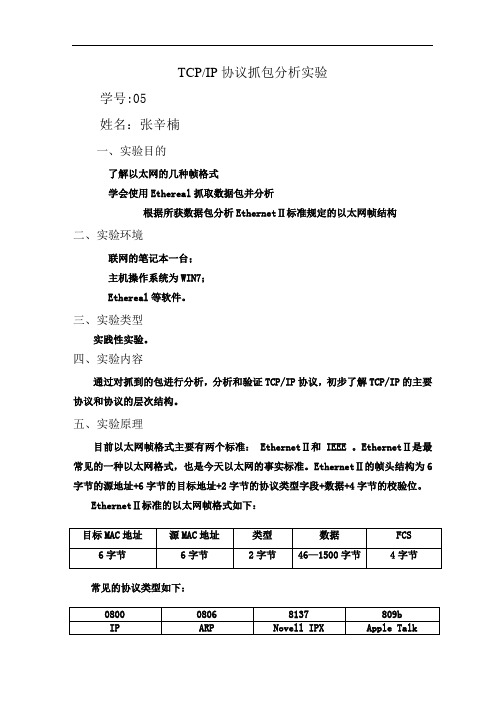

五、实验原理目前以太网帧格式主要有两个标准:EthernetⅡ和IEEE 。

Eth ernetⅡ是最常见的一种以太网格式,也是今天以太网的事实标准。

EthernetⅡ的帧头结构为6字节的源地址+6字节的目标地址+2字节的协议类型字段+数据+4字节的校验位。

EthernetⅡ标准的以太网帧格式如下:目标MAC地址源MAC地址类型数据FCS 6字节6字节2字节46—1500字节4字节常见的协议类型如下:080008068137809bIP ARP Novell IPX Apple Talk六、实验步骤1、运行Ethereal,安装Ethereal协议分析程序。

2、运行协议分析软件Ethereal,打开捕获窗口进行数据捕获。

3、抓包,进行帧格式分析。

七、实验结果与分析TCP包版本号:IPV4 头长度:20bytes服务类型:0x00(DSCP0x00:defult;ECN:0x00)总长度:48标识:0x6c32(27698) 标志:0x02 片偏移:0生存时间:49 上层协议标识:TCP(0x06)头部校验和:0x94f0[correct] 源IP地址:目标IP地址:版本号:IPV4 头长度:20bytes 服务类型:0x00(DSCP0x00:defult;ECN:0x00)总长度:64标识:0x6c3e(27710) 标志:0x00 片偏移:0生存时间:1 上层协议标识:UDP(0x11)头部校验和:0x0000[incorrect,should be 0x5eda(maybe caused by “IP checksumoffload”)]源IP地址:目标IP地址:。

以太网数据帧的格式分析比较

一、 以太网数据帧的格式分析大家都知道我们目前的局域网大多数是以太网,但以太网有多种标准,其数据帧有多种格式,恐怕有许多人不是太清楚,本文的目的就是通过帧格式和Sniffer捕捉的数据包解码来区别它们。

以太网这个术语一般是指数字设备公司(Digital Equipment)、英特尔公司(Intel)和施乐公司(Xerox)在1982年联合公布的一个标准(实际上它是第二版本,第一版本早在1972年就在施乐公司帕洛阿尔托研究中心PARC里产生了)。

它是目前TCP/IP网络采用的主要的局域网技术。

它采用一种称作CSMA/CD的媒体接入方法,其意思是带冲突检测的载波侦听多路接入(Carrier Sense, Multiple Access with Collision Detection)。

它的速率为10 Mb/s,地址为48 bit。

1985年,IEEE(电子电气工程师协会) 802委员会公布了一个稍有不同的标准集,其中802.3针对整个CSMA/CD网络,802.4针对令牌总线网络,802.5针对令牌环网络。

这三者的共同特性由802.2标准来定义,那就是802网络共有的逻辑链路控制(LLC)。

不幸的是,802.2和802.3定义了一个与以太网不同的帧格式,加上1983年Novell为其Netware 开发的私有帧,这些给以太网造成了一定的混乱,也给我们学习以太网带来了一定的影响。

1、通用基础注:* VLAN Tag帧和Gigabit Jumbo帧可能会超过这个限制值图1-1图1-1中,数据链路层头(Header)是数据链路层的控制信息的长度不是固定的,根据以太网数据帧的格式的不同而不同,那么判断IEEE802.3、IEEE802.3 SNAP、Ethernet Version2、Netware 802.3 “Raw”这些数据帧的最主要依据也源于Header的变化。

从该图中也可以看出,Sniffer捕捉数据包的时候是掐头去尾的,不要前面的前导码,也丢弃后面的CRC校验(注意它只是不在Decode里显示该区域,但并不代表它不去做数据包CRC校验),这就是很多人困惑为什么Sniffer捕捉到的数据包长度跟实际长度不相符的原因。

以太网帧格式分析实验报告

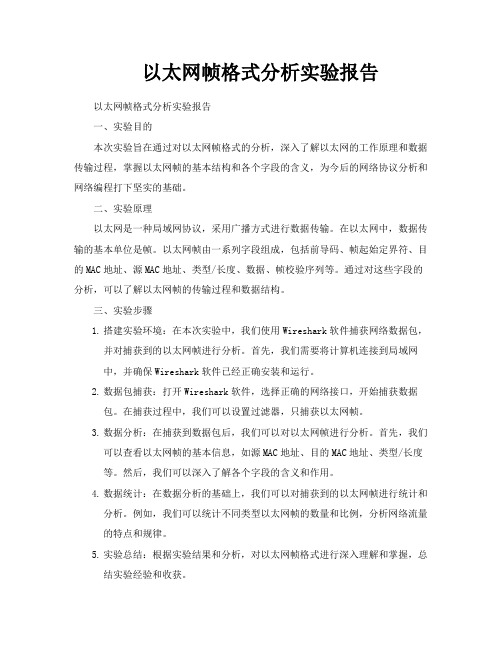

以太网帧格式分析实验报告以太网帧格式分析实验报告一、实验目的本次实验旨在通过对以太网帧格式的分析,深入了解以太网的工作原理和数据传输过程,掌握以太网帧的基本结构和各个字段的含义,为今后的网络协议分析和网络编程打下坚实的基础。

二、实验原理以太网是一种局域网协议,采用广播方式进行数据传输。

在以太网中,数据传输的基本单位是帧。

以太网帧由一系列字段组成,包括前导码、帧起始定界符、目的MAC地址、源MAC地址、类型/长度、数据、帧校验序列等。

通过对这些字段的分析,可以了解以太网帧的传输过程和数据结构。

三、实验步骤1.搭建实验环境:在本次实验中,我们使用Wireshark软件捕获网络数据包,并对捕获到的以太网帧进行分析。

首先,我们需要将计算机连接到局域网中,并确保Wireshark软件已经正确安装和运行。

2.数据包捕获:打开Wireshark软件,选择正确的网络接口,开始捕获数据包。

在捕获过程中,我们可以设置过滤器,只捕获以太网帧。

3.数据分析:在捕获到数据包后,我们可以对以太网帧进行分析。

首先,我们可以查看以太网帧的基本信息,如源MAC地址、目的MAC地址、类型/长度等。

然后,我们可以深入了解各个字段的含义和作用。

4.数据统计:在数据分析的基础上,我们可以对捕获到的以太网帧进行统计和分析。

例如,我们可以统计不同类型以太网帧的数量和比例,分析网络流量的特点和规律。

5.实验总结:根据实验结果和分析,对以太网帧格式进行深入理解和掌握,总结实验经验和收获。

四、实验结果与分析在本次实验中,我们捕获了大量的以太网帧,并对这些帧进行了详细的分析。

以下是我们对实验结果的分析和总结:1.以太网帧的基本结构:以太网帧由前导码、帧起始定界符、目的MAC地址、源MAC地址、类型/长度、数据、帧校验序列等字段组成。

其中,前导码和帧起始定界符用于同步和标识帧的开始;目的MAC地址和源MAC地址分别表示接收方和发送方的MAC地址;类型/长度字段用于标识上层协议的类型或数据的长度;数据字段包含实际传输的数据;帧校验序列用于校验数据的正确性。

计算机网络协议,以太网帧格式

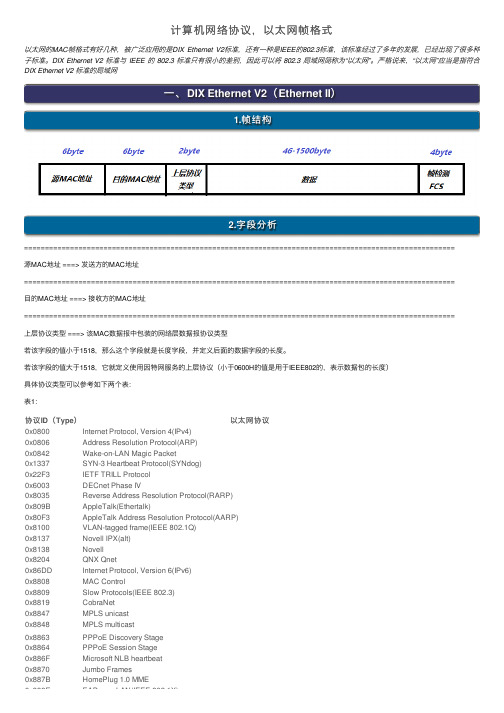

计算机⽹络协议,以太⽹帧格式以太⽹的MAC帧格式有好⼏种,被⼴泛应⽤的是DIX Ethernet V2标准,还有⼀种是IEEE的802.3标准,该标准经过了多年的发展,已经出现了很多种⼦标准。

DIX Ethernet V2 标准与 IEEE 的 802.3 标准只有很⼩的差别,因此可以将 802.3 局域⽹简称为“以太⽹”。

严格说来,“以太⽹”应当是指符合DIX Ethernet V2 标准的局域⽹⼀、DIX Ethernet V2(Ethernet II)1.帧结构2.字段分析=======================================================================================================源MAC地址 ===> 发送⽅的MAC地址=======================================================================================================⽬的MAC地址 ===> 接收⽅的MAC地址=======================================================================================================上层协议类型 ===> 该MAC数据报中包装的⽹络层数据报协议类型若该字段的值⼩于1518,那么这个字段就是长度字段,并定义后⾯的数据字段的长度。

若该字段的值⼤于1518,它就定义使⽤因特⽹服务的上层协议(⼩于0600H的值是⽤于IEEE802的,表⽰数据包的长度)具体协议类型可以参考如下两个表:表1:协议ID(Type)以太⽹协议0x0800Internet Protocol, Version 4(IPv4)0x0806Address Resolution Protocol(ARP)0x0842Wake-on-LAN Magic Packet0x1337SYN-3 Heartbeat Protocol(SYNdog)0x22F3IETF TRILL Protocol0x6003DECnet Phase IV0x8035Reverse Address Resolution Protocol(RARP)0x809B AppleTalk(Ethertalk)0x80F3AppleTalk Address Resolution Protocol(AARP)0x8100VLAN-tagged frame(IEEE 802.1Q)0x8137Novell IPX(alt)0x8138Novell0x8204QNX Qnet0x86DD Internet Protocol, Version 6(IPv6)0x8808MAC Control0x8809Slow Protocols(IEEE 802.3)0x8819CobraNet0x8847MPLS unicast0x8848MPLS multicast0x8863PPPoE Discovery Stage0x8864PPPoE Session Stage0x886F Microsoft NLB heartbeat0x8870Jumbo Frames0x887B HomePlug 1.0 MME0x888E EAP over LAN(IEEE 802.1X)0x888E EAP over LAN(IEEE 802.1X)协议ID(Type)以太⽹协议0x8892PROFINET Protocol0x889A HyperSCSI(SCSI over Ethernet)0x88A2ATA over Ethernet0x88A4EtherCat Protocol0x88A8Provider Bridging(IEEE 802.1ad)0x88AB Ethernet Powerlink0x88CC LLDP0x88CD sercos III0x88D8Circuit Emulation Services over Ethernet(MEF-8)0x88E1HomePlug AV MME0x88E3Media Redundancy Protocol(IEC62439-2)0x88E5MAC security(IEEE 802.1AE)0x88F7Precision Time Protocol(IEEE 1588)0x8902IEEE 802.1ag Connectivity Fault Management(CFM) Protocol / ITU-T Recommendation Y.1731(OAM) 0x8906Fibre Channel over Ethernet0x8914FCoE Initialization Protocol0x9000Configuration Test Protocol(Loop)0x9100Q-in-Q表2:以太类型值 (16 进制 )对应协议备注0x0000 - 0x05DC IEEE 802.3 长度0x0101 – 0x01FF实验0x0660XEROX NS IDP0x06610x0800DLOG0x0801X.75 Internet0x0802NBS Internet0x0803ECMA Internet0x0804Chaosnet0x0805X.25 Level 30x0806ARP0x0808帧中继ARP0x6559原始帧中继RFR0x8035动态 DARP,反向地址解析协议 RARP0x8037Novell Netware IPX0x809B EtherTalk0x80D5IBM SNA Services over Ethernet0x80F3AppleTalk 地址解析协议 AARP0x8100以太⽹⾃动保护开关 EAPS0x8137因特⽹包交换 IPX0x814C简单⽹络管理协议 SNMP0x86DD⽹际协议 v6 IPv6重要字段含义:Dest addr :以太⽹ OAM 报⽂的⽬的 MAC地址,为组播 MAC 地址 0180c2000002Source addr :以太⽹ OAM 报⽂的源 MAC地址,为发送端的桥 MAC 地址,该地址是⼀个单播 MAC地址Type :以太⽹ OAM 报⽂的协议类型,为0x8809Subtype :以太⽹ OAM 报⽂的协议⼦类型,为 0x030x8809OAM Flags : Flags 域,包含了以太⽹ OAM 实体的状态信息Code :本字段指明了 OAMPDU 的报⽂类型。

以太网帧格式分析

运城学院实验报告

专业:计算机科学与技术系(班):计算机科学与技术系1001班姓名:陈嘉斌(2010100137)课程名称:计算机网络基础

实验项目:实验二以太网帧格式分析实验类型:验证性指导老师:杜经纬实验地点:网络实验室(2)时间:2012年11月15日8:00-9:50

一、实验目的:

1、分析Ethernet V2标准规定的MAC层帧结构。

2、了解IEEE802.3标准规定的MAC层帧结构和TCP/IP的主要协议和协议的层次结构。

二、实验内容:

1、通过对截获帧进行分析,分析和验证Ethernet V2标准和IEEE802.3标准规定的MAC层帧结构。

2、初步了解TCP/IP的主要协议和协议的层次结构。

三、实验方案设计:

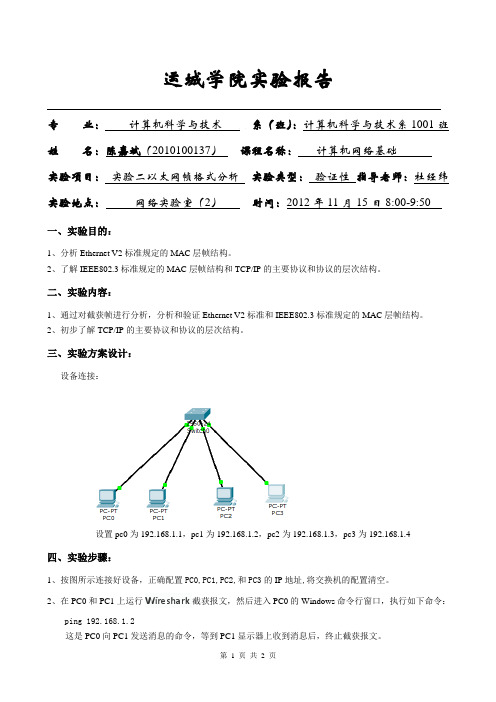

设备连接:

设置pc0为192.168.1.1,pc1为192.168.1.2,pc2为192.168.1.3,pc3为192.168.1.4

四、实验步骤:

1、按图所示连接好设备,正确配置PC0,PC1,PC2,和PC3的IP地址,将交换机的配置清空。

2、在PC0和PC1上运行Wireshark截获报文,然后进入PC0的Windows命令行窗口,执行如下命令:

ping 192.168.1.2

这是PC0向PC1发送消息的命令,等到PC1显示器上收到消息后,终止截获报文。

3、对截获的报文进行分析

五、实验结果:

六、实验总结:

通过本次实验我通过在截获帧的过程中了解MAC层结构。

同时还了解ICMP数据报文格式和TCP/IP的主要协议和协议的层次结构。

并且了解了mac帧的结构,对于mac帧的具体结构,有了更加深的了解。

计算机网络实验报告(以太网帧格式分析)

计算机网络实验报告

学院计算机与通信工程学院专业网络工程班级1401班

学号201姓名实验时间:2016.5.11

一、实验名称:

HTTP协议分析实验

二、实验目的:

在PC机上访问任意的Web页面(比如),捕获保温,分析HTTP 协议的报文格式和HTTP协议的工作过程。

三、实验环境:

实验室局域网中任意一台主机PC1。

四、实验步骤及结果:

步骤1:在PC1运行Wireshark,开始捕获报文,为了只捕获和要访问的网站有关的数据报,将捕获条件设置为“not broadcast and multicast”

步骤2:从浏览器上访问web页面,如http//,打开网页,待浏览器的状态栏出现“完毕“信息后关闭网页。

步骤3:停止捕获报文,将捕获的报文命名为http-学号-姓名,然后保存。

分析捕获的报文,回答下列问题。

(1)综合分析捕获的报文,查看有几种HTTP报文?

答:两种

(2)在捕获的HTTP报文中,任选一个HTTP请求报文和对应的HTTp

应答报文,仔细分析他们的格式,填写表1.17和表1.18

表1.17 HTTP请求报文格式

表

1.18 HTTP应答报文格式

(3)分析捕获的报文,客户机与服务器建立了几个连接?服务器和客户机分别使用了那几个端口号?

答:建立了四个连接,服务器使用了1284、1285、1286、1287端口,客户机使用了80端口

(4)综合分析捕获的报文,理解HTTP协议的工作过程,将结果填入表

1.19中

表1.19 HTTP协议工作过程。

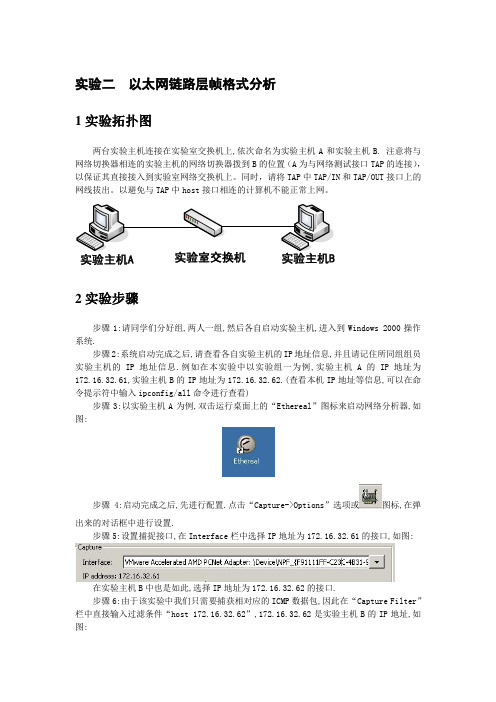

实验二 以太网链路层帧格式分析

实验二以太网链路层帧格式分析1实验拓扑图两台实验主机连接在实验室交换机上,依次命名为实验主机A和实验主机B. 注意将与网络切换器相连的实验主机的网络切换器拨到B的位置(A为与网络测试接口TAP的连接),以保证其直接接入到实验室网络交换机上。

同时,请将TAP中TAP/IN和TAP/OUT接口上的网线拔出。

以避免与TAP中host接口相连的计算机不能正常上网。

实验主机A实验主机B2实验步骤步骤1:请同学们分好组,两人一组,然后各自启动实验主机,进入到Windows 2000操作系统.步骤2:系统启动完成之后,请查看各自实验主机的IP地址信息,并且请记住所同组组员实验主机的IP地址信息.例如在本实验中以实验组一为例,实验主机A的IP地址为172.16.32.61,实验主机B的IP地址为172.16.32.62.(查看本机IP地址等信息,可以在命令提示符中输入ipconfig/all命令进行查看)步骤3:以实验主机A为例,双击运行桌面上的“Ethereal”图标来启动网络分析器,如图:步骤4:启动完成之后,先进行配置.点击“Capture->Options”选项或图标,在弹出来的对话框中进行设置.步骤5:设置捕捉接口,在Interface栏中选择IP地址为172.16.32.61的接口,如图:在实验主机B中也是如此,选择IP地址为172.16.32.62的接口.步骤6:由于该实验中我们只需要捕获相对应的ICMP数据包,因此在“Capture Filter”栏中直接输入过滤条件“host 172.16.32.62”,172.16.32.62是实验主机B的IP地址,如图:如果是在实验主机B上则输入实验主机A的IP地址.步骤7:然后设置捕获过程中的包显示选项“Display Options”,选中“Update list of packets in real time”,“Automatic scrolling in live capture”和“Hide capture info dialog”该三个复选框,如图:在实验主机B中也是如此选择这些复选框.步骤8:这样所有配置就已经完成,然后就可以进行包捕获了,点击“Start”按钮来启动.步骤9:然后在其中一台实验主机上进行ping命令操作,例如在实验主机A中的命令提示符中进行ping实验主机B的IP地址操作.步骤10:观察在网络分析器上所捕获的报文,然后点击图标来停止报文捕获操作,观察网络分析器所捕捉的报文,将该结果保存下来,以1-学号.pcap进行命名,最后进行报文分析。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验报告实验名称以太网帧格式分析姓名学号实验日期实验报告要求:1.实验目的 2.实验要求 3.实验环境 4.实验作业5.问题及解决6.思考问题7.实验体会【实验目的】1.复习Wireshark抓包工具的使用及数据包分析方法。

2.通过分析以太网帧了解以太网数据包传输原理。

【实验要求】用Wireshark1.4.9截包,分析数据包。

观察以太网帧,Ping同学的IP地址,得到自己和同学的mac地址。

观察以太网广播地址,观察ARP请求的帧中目标mac地址的格式。

用ping-l指定数据包长度,观察最小帧长和最大帧长。

观察封装IP和ARP的帧中的类型字段。

【实验环境】用以太网交换机连接起来的windows 7操作系统的计算机,通过802.1x方式接入Internet。

【实验中出现问题及解决方法】1.在使用命令行“ping -l 0 IP”观察最小帧长时抓到了长度为42字节的帧,与理论上最小帧长64字节相差甚远。

通过询问教员和简单的分析,知道了缺少字节的原因是当Wireshark抓到这个ping请求包时,物理层还没有将填充(Trailer)字符加到数据段后面,也没有算出最后4字节的校验和序列,导致出现最小42字节的“半成品”帧。

可以通过网卡的设置将这个过程提前。

2.在做ping同学主机的实验中,发现抓到的所有ping请求帧中IP数据部分的头校验和都是错误的。

原本以为错误的原因与上一个问题有关,即校验和错误是因为物理层还没有将填充字符加到数据段后面。

但是这个想法很快被证明是错误的,因为在观察最大帧长时,不需要填充字符的帧也有同样的错误。

一个有趣的现象是,封装在更里层的ICMP数据包的校验和都是正确的。

这就表明IP层的头校验和错误并没有影响正常通信。

进一步观察发现,这些出错的头校验和的值都是0x0000,这显然不是偶然的错误。

虽然目前还没有得到权威的答案,但是可以推测,可能是这一项校验实际上并没有被启用。

作为中间层的IP头的意义是承上启下,而校验的工作在更需要的上层的IMCP包和下层MAC头中都有,因此没有必要多此一举。

【思考问题】1.为什么可以ping到同宿舍(连接在同一个交换机上)的主机而ping不到隔壁宿舍的主机?通常情况下,如果配置正确,设备都连接着同一个网络(互联网),而且没有防火墙等阻拦,就可以正常ping到同一网络中的任何主机。

在第一次实验中,我们曾成功地ping到了的IP。

在ping其他宿舍的IP时需要通过宿舍的交换机将ping请求先转发给楼层交换机,再由楼层交换机转发给目标IP所在的宿舍交换机。

分析无法ping到隔壁宿舍主机的原因,很可能是楼层交换机设置了禁止内部ping的防火墙,阻止了本楼层交换机地址段内的主机相互ping对方。

而同宿舍之所以可以相互ping 到,是因为ping请求没有经过楼层交换机,直接由宿舍交换机转发给了目标IP主机。

2.什么是ARP攻击?让我们继续分析4.1 ARP原理,A得到ARP应答后,将B的MAC地址放入本机缓存。

但是本机MAC 缓存是有生存期的,生存期结束后,将再次重复上面的过程。

(类似与我们所学的学习网桥)。

然而,ARP协议并不只在发送了ARP请求才接收ARP应答。

当计算机接收到ARP应答数据包的时候,就会对本地的ARP缓存进行更新,将应答中的IP和MAC地址存储在ARP缓存中。

这时,我们假设局域网中的某台机器C冒充B向A发送一个自己伪造的ARP应答,即IP地址为B的IP,而MAC地址是伪造的,则当A接收到伪造的ARP应答后,就会更新本地的ARP缓存,这样在A 看来B的IP地址没有变,而它的MAC地址已经不是原来那个了。

由于局域网的网络流通不是根据IP地址进行,而是按照MAC地址进行传输。

所以,那个伪造出来的MAC地址在A上被改变成一个不存在的MAC地址,这样就会造成网络不通,导致A不能Ping通B!这就是一个简单的ARP欺骗。

【实验体会】这次实验最大的感触是体会到了网络通信过程的趣味性。

在做ping同学IP的实验时,我发现抓到的包之间有紧密的联系,相互的应答过程很像实际生活中人们之间的对话。

尤其是ARP帧,为了获得对方的MAC地址,乐此不疲地在网络中广播“谁有IP为XXX的主机?”,如果运气好,会收到网桥中某个路由器发来的回复“我知道,XXX的MAC地址是YYY!”。

另外,通过ping同学主机的实验,以及对实验过程中问题的分析,使我对之前模糊不清的一些概念有了全面的认识,如交换机、路由器的区别与功能,局域网各层次的传输顺序与规则等。

还有一点就是,Wireshark不是万能的,也会有错误、不全面的地方,这时更考验我们的理论分析与实践论证能力。

成绩优良中及格不及格教师签名:日期:【实验作业】1 观察并分析通常的以太网帧1.1 以太网帧格式目前主要有两种格式的以太网帧:Ethernet II(DIX 2.0)和IEEE 802.3。

我们接触过的IP、ARP、EAP和QICQ协议使用Ethernet II帧结构,而STP协议则使用IEEE 802.3帧结构。

Ethernet II是由Xerox与DEC、Intel(DIX)在1982年制定的以太网标准帧格式,后来被定义在RFC894中。

IEEE 802.3是IEEE 802委员会在1985年公布的以太网标准封装结构(可以看出二者时间相差不多,竞争激烈),RFC1042规定了该标准(但终究二者都写进了IAB管理的RFC文档中)。

下图分别给出了Ethernet II和IEEE 802.3的帧格式:⑴前导码(Preamble):由0、1间隔代码组成,用来通知目标站作好接收准备。

以太网帧则使用8个字节的0、1间隔代码作为起始符。

IEEE 802.3帧的前导码占用前7个字节,第8个字节是两个连续的代码1,名称为帧首定界符(SOF),表示一帧实际开始。

⑵目标地址和源地址(Destination Address & Source Address):表示发送和接收帧的工作站的地址,各占据6个字节。

其中,目标地址可以是单址,也可以是多点传送或广播地址。

⑶类型(Type)或长度(Length):这两个字节在Ethernet II帧中表示类型(Type),指定接收数据的高层协议类型。

而在IEEE 802.3帧中表示长度(Length),说明后面数据段的长度。

⑷数据(Data):在经过物理层和逻辑链路层的处理之后,包含在帧中的数据将被传递给在类型段中指定的高层协议。

该数据段的长度最小应当不低于46个字节,最大应不超过1500字节。

如果数据段长度过小,那么将会在数据段后自动填充(Trailer)字符。

相反,如果数据段长度过大,那么将会把数据段分段后传输。

在IEEE 802.3帧中该部分还包含802.2的头部信息。

⑸帧校验序列(FSC):包含长度为4个字节的循环冗余校验值(CRC),由发送设备计算产生,在接收方被重新计算以确定帧在传送过程中是否被损坏。

1.2 实例分析Ⅰ.Ethernet II帧分析这一帧的长度是60字节,小于最小帧长64字节。

对比1.1帧结构可以发现,前导码(Preamble)的8个字节已经被去除,因而实际帧长是68字节。

目的地址(Destination Address)为[5c:26:0a:7e:3b:c7],源地址(Source Address)为[f0:de:f1:ab:41:d8]。

类型(Type)为[0x0800],表示该帧封装的高层协议类型是IP协议。

数据(Data)为[45 00 ……00 65],因为长度低于46个字节,该数据段自动填充(Trailer)了一段字符。

对比1.1帧结构可以发现,该帧没有帧校验序列(FSC),可能是抓到包时校验序列已经被底层去除(但是第5周802.1x接入实验中的EAPOE协议帧中有帧校验序列)。

Ⅱ.IEEE 802.3帧分析这一帧的长度也是60字节,前导码的8个字节同样已经被去除,因而实际帧长也是68字节。

目的地址为[01:80:c2:00:00:00](解析为网桥间的生成树),源地址为[3c:e5:a6:f7:a9:f8]。

长度(Length)为39字节,表示该帧封装的上层协议数据总长度为39字节。

数据为[42 42 ……00 00],因为数据长度为39字节低于46个字节,因此自动填充了一段字符。

该帧同样没有帧校验序列。

2 ping同学的IP地址,分析帧,得到自己和同学的mac地址开始做这个实验时,尝试去ping隔壁宿舍同学的IP地址[10.104.137.124],但结果却不如人愿,无法ping到其主机,结果如下图:同时用Wireshark抓包,得到了如下结果:分析无法ping到的原因,本机一直广播发送ARP请求,询问哪个端口有[10.104.137.124]这台机器,但是却没有回应。

这个问题作为思考题1进行分析。

后来去ping本宿舍(连接着同一交换机)的主机IP[10.104.137.106]获得了成功,结果如下图:接受到了长度为32字节的回复数据包。

同时用Wireshark抓包,通过下面一个ping的回应帧,可以得到自己和同学的MAC地址,结果如下图:得到目标地址(因为是回应帧,因此这是自己的MAC地址)为[5c:26:0a:7e:3b:c7],解析的制造商为Dell(对应自己的Dell笔记本)。

源地址(同学的MAC地址)为[f0:de:f1:ab:41:d8],解析的制造商为Wistron(同学是联想笔记本,而网卡是第三方纬创集团,可见国产品牌还需提高整体实力)。

3 验证用其他方法得到的mac地址是否一致获取本机MAC地址的方法有多种,这里使用方法“运行-> cmd -> getmac”验证MAC地址。

结果如下两图,分别在自己和同学的机器上获得本机MAC地址。

结果与ping得到的MAC地址相符,自己的MAC地址为[5c:26:0a:7e:3b:c7],同学的MAC地址为[f0:de:f1:ab:41:d8]。

4 观察ARP请求帧中目标MAC地址的格式(以太网广播地址)4.1 ARP原理假设A要给B发送一个数据包,需要在帧头中填写B的MAC地址。

但是这时计算机A可能只知道B的IP地址却不知道B的MAC地址,于是,在A不知道B的MAC地址的情况下,A就广播一个ARP请求包,请求包中填有B的IP,B收到请求后回应ARP应答包给A,其中含有B的MAC地址,这样A就可以开始向B发送数据包了。

4.2 ARP请求帧地址分析用Wireshark抓包得到大量ARP帧,其中一个请求帧如下图:目标MAC地址为[ff:ff:ff:ff:ff:ff],表示广播发送。

观察发现不只这一帧如此,所有ARP请求帧的目标MAC地址都是[ff:ff:ff:ff:ff:ff]。