最新2.计算机网络题目第二章-1

计算机网络第二章习题解答

计算机网络第二章习题解答1. 问题描述:解释什么是分组交换?分组交换是一种网络传输技术,其中数据被分成较小的块(或分组)进行传输,而不是以连续的比特流进行传输。

在分组交换中,每个分组都会独立地通过网络传输,并且可以根据网络条件选择最佳路径来传输分组。

2. 问题描述:什么是电路交换?请列出其优点和缺点。

电路交换是一种传输技术,其中通信路径在建立连接时被预先分配。

在电路交换中,通过建立一个持续的、专用的通信路径来实现端到端的数据传输。

优点:- 传输效率高,数据传输过程稳定;- 可保障数据传输的实时性,适用于需求严格的应用场景,如电话通信;缺点:- 通信链路建立时间较长;- 通信路径在建立时就被预留,即使在通信过程中没有数据传输也会占用资源;- 在链路建立的过程中,若链路中断,需要重新建立连接。

3. 问题描述:什么是存储转发交换?请列出其特点。

存储转发交换是一种分组交换的方式,其中每个分组在传输之前需要完全接收,并存储在交换机的缓冲区中,然后根据目的地址选择合适的端口进行转发。

存储转发交换的特点包括:- 可以处理不同大小的分组,适用于各种应用场景;- 由于分组在接收端进行存储和处理,因此可以对接收到的分组进行差错检测和纠正;- 可以在网络拥塞时进行流量控制,防止分组丢失。

4. 问题描述:简要解释虚电路交换和数据报交换的区别?虚电路交换和数据报交换都是分组交换的方式,但两者存在一些区别。

虚电路交换中,发送端和接收端在通信之前会建立一个虚电路,路由器会记录这个虚电路,将后续的分组沿着虚电路转发。

在传输过程中,每个分组都有一个虚电路号标识,使得分组能够按照特定的路径到达目的地。

虚电路交换类似于电路交换,在传输过程中,分组的到达顺序和给定路径的稳定性都得到了保证。

而数据报交换中,每个分组都是独立地通过网络传输,每个分组都包含了目的地址等信息,因此路由器根据分组的目的地址来选择最佳的传输路径。

数据报交换类似于存储转发交换,分组可以通过不同的路径进行传输,灵活性较高。

计算机网络 第二章 数据通信基础 1

复习:1.我们要访问某个网站,必须打开浏览器,在地址栏中输入相关信息,这是由哪个层的哪个协议规定的?2.OSI模型中,为传输层提供直接或间接服务的有哪几个层?3.一个主机与一个中继系统能否称为一对对等实体?4.只有两个端系统的通信系统中数据的封装与拆封过程如何?增加一个或多个中继系统之后呢?5.每个中继系统都需要对数据进行拆封之后再封装,这句话如何理解?6.会话层中设置的同步控制用于完成什么功能?7.一次传输连接可以对应多个会话连接,这句话如何理解?反过来,一次会话连接也能对应多次传输连接,如何理解?1.http协议2.网络层直接为传输层提供服务,数据链路层和物理层间接为传输层提供服务3.不能,两者从网络体系结构上包含的层是不同的,完成的功能也完全不同4.数据在发送端由上到下进行封装,在接收端由下到上进行拆封;每个中继系统都会完成数据的自下而上的拆封和自上而下的封装5.中继系统中总是由一个端口接收数据,从物理接口接收开始向上逐层拆封,向外转发时则由上向下逐层封装,到物理接口发送6.当传输连接的意外中断引起会话过程的意外中断之后,只要新的传输连接建立起来,会话过程即可由断点之前最近的同步点处继续进行下去7.一次传输连接建立起来之后,完成一个会话连接后可以不断掉传输连接而继续进行下一次会话连接;从时间顺序上,多个会话连接必须是前后按顺序进行。

一个会话连接可以因为传输连接的中断而建立在多个传输连接的基础上来完成,也可以将一次会话内容分解到多个并行的传输连接中完成。

第二章数据通信基础数据通信基本知识传输媒体信号调制技术复用技术差错控制技术拥塞控制技术2.1 数据通信基本知识2.1.1 通信系统模型2.1.2 通信方式数据通信中,按信号在传输介质中的传输方向,可分三种方式:单工、半双工、全双工。

如图所示2.1.3 数字通信和模拟通信数字通信:传输系统的物理链路上传输的是数字信号(数字信号是指离散的电信号,直接用两种不同的电压表示二进制的0和1,又称基带信号)模拟通信:传输系统的物理链路上传输的是模拟信号(模拟信号是指连续的载波信号)要表示路口红灯的变化过程,要使用什么信号?要表示24小时天气温度的变化过程,要使用什么信号呢?信号传输过程的失真由于物理链路存在电阻、电感和电抗,导致信号经过物理链路时会衰减,衰减程度与物理链路的长度成正比,衰减后的信号会产生失真,失真是指组成信号的不同频率的波形的不同程度的衰减所造成的信号形状发生变化,而不仅仅是指信号幅度等比例降低。

计算机网络原理第2章习题

计算机网络原理第2章习题第一篇:计算机网络原理第2章习题1.通常通信信道的带宽越大,在数据传输中失真将会()A.严重B.不变C.越大D.越小2.已知某信道的信号传输速率为64kbit/s,一个载波信号码元有4个有效离散值,则该信道的波特率为()A.16kBaudB.32 kBaudC.64 kBaudD.128 kBaud3.某信道的波特率为1000Baud,若令其数据传输速率达到4kbit/s,则一个信号码元所取的有效离散值个数为()A.2B.4C.8D.164.有一条无噪声的8kHz信道,每个信号包含8级,每秒采样24*103次,则可以获得的最大传输速率是()A 24 kbit/sB.32 kbit/sC.48 kbit/sD.72 kbit/s5.假设一个信道的带宽是3000Hz,信噪比为20dB,那么这个信道可以获得的理论最大传输速率是()A.1 kbit/sB.32 kbit/sC.20 kbit/sD.64 kbit/s6.测得一个以太网数据的波特率是40Mbaud,那么其数据率是()A.10Mbit/sB.20 Mbit/sC.40 Mbit/sD.80 Mbit/s7.用PCM对语音进行数字量化,如果将声音分成128个量化级,采样频率为8000次/秒,那么一路话音需要的数据传输率为()A.56 kbit/sB.64 kbit/sC.128 kbit/sD.1024 kbit/s8.[2009]在无噪声的情况下,若某通信链路的带宽为3KHz,采用4个相位,每个相位具有4种振幅的QAM调制技术,则该通信链路的最大数据传输速率是()。

A.12kbit/sB.24kbit/sC.48kbit/sD.96kbit/s9.[2011]若某通信链路的数据传输速率为2400bit/s,采用4相位调制,则该链路的波特率是()。

A.600波特B.1200波特C.4800波特D.9600波特第二篇:计算机网络原理习题第一章概述1.网络把__连接在一起,互联网把__连接在一起?2.因特网是由什么发展而来的?3.从因特网的工作方式上看,可以划分为哪两大块?4.简述主机和路由器的作用?5.两个主机上运行程序之间的通信方式可分为几种?分别是什么?6.简述分组交换的原理。

最新计算机网络答案-第二章

第二章物理层2-01 物理层要解决哪些问题?物理层的主要特点是什么?答:物理层要解决的主要问题:(1)物理层要尽可能地屏蔽掉物理设备和传输媒体,通信手段的不同,使数据链路层感觉不到这些差异,只考虑完成本层的协议和服务。

(2)给其服务用户(数据链路层)在一条物理的传输媒体上传送和接收比特流(一般为串行按顺序传输的比特流)的能力,为此,物理层应该解决物理连接的建立、维持和释放问题。

(3)在两个相邻系统之间唯一地标识数据电路物理层的主要特点:(1)由于在OSI之前,许多物理规程或协议已经制定出来了,而且在数据通信领域中,这些物理规程已被许多商品化的设备所采用,加之,物理层协议涉及的范围广泛,所以至今没有按OSI的抽象模型制定一套新的物理层协议,而是沿用已存在的物理规程,将物理层确定为描述与传输媒体接口的机械,电气,功能和规程特性。

(2)由于物理连接的方式很多,传输媒体的种类也很多,因此,具体的物理协议相当复杂。

2-02 归层与协议有什么区别?答:规程专指物理层协议2-03 试给出数据通信系统的模型并说明其主要组成构建的作用。

答:源点:源点设备产生要传输的数据。

源点又称为源站。

发送器:通常源点生成的数据要通过发送器编码后才能在传输系统中进行传输。

接收器:接收传输系统传送过来的信号,并将其转换为能够被目的设备处理的信息。

终点:终点设备从接收器获取传送过来的信息。

终点又称为目的站传输系统:信号物理通道2-04 试解释以下名词:数据,信号,模拟数据,模拟信号,基带信号,带通信号,数字数据,数字信号,码元,单工通信,半双工通信,全双工通信,串行传输,并行传输。

答:数据:是运送信息的实体。

信号:则是数据的电气的或电磁的表现。

模拟数据:运送信息的模拟信号。

模拟信号:连续变化的信号。

数字信号:取值为有限的几个离散值的信号。

数字数据:取值为不连续数值的数据。

码元(code):在使用时间域(或简称为时域)的波形表示数字信号时,代表不同离散数值的基本波形。

2.计算机网络原理第二章课后习题及答案

第二章1. (Q2)For a communication session between a pair of processes, which process is the client and which is the server?Answer:The process which initiates the communication is the client; the process that waits to be contacted is the server..2. (Q3) What is the difference between network architecture and application architecture?Answer:Network architecture refers to the organization of the communication processintolayers (e.g., the five-layer Internet architecture). Application architecture, on the other hand, is designed by an application developer and dictates the broadstructure of the application (e.g., client-server or P2P)3. (Q4) What information is used by a process running on one host to identify a process running on another host?Answer: The IP address of the destination host and the port number of the destinationsocket.4. (Q6) Referring to Figure 2.4, we see that none of the application listed in Figure 2.4 requires both no data loss and timing. Can you conceive of an application that requires no data loss and that is also highly time-sensitive?Answer: There are no good example of an application that requires no data loss and timing.If you know of one, send an e-mail to the authors5. (Q9) Why do HTTP, FTP, SMTP, and POP3 run on top of TCP rather than on UDP?Answer: The applications associated with those protocols require that all application databe received in the correct order and without gaps. TCP provides this servicewhereas UDP does not.6. (Q11) What is meant by a handshaking protocol?Answer: A protocol uses handshaking if the two communicating entities first exchangecontrol packets before sending data to each other. SMTP uses handshaking at theapplication layer whereas HTTP does not.7. (Q13) Telnet into a Web server and send a multiline request message. Include in the request message the If-modified-since: header line to force a response message with the 304 Not Modified status code.Answer: Issued the following command (in Windows command prompt) followed by theHTTP GET message to the “” web server:> telnet 80Since the index.html page in this web server was not modified since Fri, 18 May2007 09:23:34 GMT, the following output was displayed when the abovecommands were issued on Sat, 19 May 2007. Note that the first 4 lines are theGET message and header lines input by the user and the next 4 lines (startingfrom HTTP/1.1 304 Not Modified) is the response from the web server.8. (Q14) Consider an e-commerce site that wants to keep a purchase record for each of its customers. Describe how this can be done with cookies.Answer: When the user first visits the site, the site returns a cookie number. This cookie number is stored on the user’s host and is managed by the browser. During each subsequent visit (and purchase), the browser sends the cookie number back to the site. Thus the site knows when this user (more precisely, this browser) is visiting the site.9. (Q15) Suppose Alice, with a Web-based e-mail account (such as Hotmail or gmail), sends a message to Bob, who accesses his mail from his mail server using POP3. Discuss how the message gets from Alice’s host to Bob’s host. Be sure to list the series of application-layer protocols that are used to move the message between the two hosts.Answer: Message is sent from Alice’s host to her mail server over HTTP. Alice’s mail server then sends the message to Bob’s mail server over SMTP. Bob then transfers the message from his mail server to his host over POP3.10. (Q10) Recall that TCP can be enhanced with SSL to provide process-to-process securityservices, including encryption. Does SSL operate at the transport layer or the application layer? If the application developer wants TCP to be enhanced with SSL, what does the developer have to do?Answer: SSL operates at the application layer. The SSL socket takes unencrypted data fromthe application layer, encrypts it and then passes it to the TCP socket. If theapplication developer wants TCP to be enhanced with SSL, she has to include theSSL code in the application.11. (Q16) Print out the header of an e-mail message you have recently received. How manyReceived: header lines are there? Analyze each of the header lines in the message.Answer: from 65.54.246.203 (EHLO )Received:(65.54.246.203) by with SMTP; Sat, 19 May 2007 16:53:51 -0700from ([65.55.135.106]) by Received: with Microsoft SMTPSVC(6.0.3790.2668); Sat, 19 May 2007 16:52:42 -0700 Received: from mail pickup service by with Microsoft SMTPSVC; Sat,19 May 2007 16:52:41 -0700Message-ID: <*******************************************>Received: from 65.55.135.123 by with HTTP; Sat, 19 May 2007 23:52:36 GMTFrom: "prithuladhungel"<***************************>To: ******************Bcc:Subject: Test mailDate: Sat, 19 May 2007 23:52:36 +0000Mime-Version:1.0Content-Type: Text/html; format=flowedReturn-Path: ***************************Figure: A sample mail message headerReceived: This header field indicates the sequence in which the SMTP serverssend and receive the mail message including the respective timestamps.In this example there are 4 “Received:” header lines. This means the mailmessage passed through 5 different SMTP servers before being delivered to thereceiver’s mail box. The la st (forth) “Received:” header indicates the mailmessage flow from the SMTP server of the sender to the second SMTP server inthe chain of servers. The sender’s SMTP server is at address 65.55.135.123 andthe second SMTP server in the chain is .The third “Received:” header indicates the mail message flow from the secondSMTP server in the chain to the third server, and so on.Finally, the first “Received:” header indicates the flow of the mail message fromthe forth SMTP server to t he last SMTP server (i.e. the receiver’s mail server) inthe chain.Message-id: The message has been given this*************************************************(bybay0-omc3-s3.bay0.hotmail.com. Message-id is a unique string assigned by the mail systemwhen the message is first created.From: This indicates the email address of the sender of the mail. In the givenexample,**************************************To: This field indicates the email address of the receiver of the mail. In theexample, the ****************************Subject: This gives the subject of the mail (if any specified by the sender). In theexample, the subject specified by the sender is “Test mail”Date: The date and time when the mail was sent by the sender. In the example,the sender sent the mail on 19th May 2007, at time 23:52:36 GMT.Mime-version: MIME version used for the mail. In the example, it is 1.0.Content-type: The type of content in the body of the mail message. In theexample, it is “text/html”.Return-Path: This specifies the email address to which the mail will be sent if thereceiver of this mail wants t o reply to the sender. This is also used by the sender’smail server for bouncing back undeliverable mail messages of mailer-daemonerror messages. In the example, the return path is“***************************”.12. (Q18) Is it possible for an organizat ion’s Web server and mail server to have exactly thesame alias for a hostname (for example, )? What would be the type for the RR that contains the hostname of the mail server?Answer: Yes an organization’s mail server and Web server can have the sa me alias for ahost name. The MX record is used to map the mail server’s host name to its IPaddress.13. (Q19) Why is it said that FTP sends control information “out-of-band”?Answer:FTP uses two parallel TCP connections, one connection for sending controlinformation (such as a request to transfer a file) and another connection foractually transferring the file. Because the control information is not sent over thesame connection that the file is sent over, FTP sends control information out ofband.14. (P6) Consider an HTTP client that wants to retrieve a Web document at a given URL. The IPaddress of the HTTP server is initially unknown. What transport and application-layer protocols besides HTTP are needed in this scenario?Answer:Application layer protocols: DNS and HTTPTransport layer protocols: UDP for DNS; TCP for HTTP15. (P9) Consider Figure2.12, for which there is an institutional network connected to theInternet. Suppose that the average object size is 900,000 bits and that the average request rate from the institution’s browsers to the origin servers is 10 requests per second. Also suppose that the amount of time it takes from when the router on the Internet side of the access link forwards an HTTP request until it receives the response is two seconds on average (see Section 2.2.5).Model the total average response times as the sum of the average access delay (that is, the delay from Internet router to institution router) and the average Internet delay. For the average access delay, use △/(1-△β), where △is the average time required to send an object over the access link and βis the arrival rate of objects to the access link.a. Find the total average response time.b. Now suppose a cache is installed in the institutional LAN. Suppose the hit rate is 0.6. Findthe total response time.Answer:a.The time to transmit an object of size L over a link or rate R is L/R. The average timeisthe average size of the object divided by R:Δ= (900,000 bits)/(1,500,000 bits/sec) = 0.6 secThe traffic intensity on the link is (1.5 requests/sec)(0.6 sec/request) = 0.9. Thus, theaverage access delay is (0.6 sec)/(1 - 0.9) = 6 seconds. The total average response timeis therefore 6 sec + 2 sec = 8 sec.b.The traffic intensity on the access link is reduced by 40% since the 40% of therequestsare satisfied within the institutional network. Thus the average access delayis(0.6 sec)/[1–(0.6)(0.9)] = 1.2 seconds. The response time is approximately zero iftherequest is satisfied by the cache (which happens with probability 0.4); the averageresponse time is 1.2 sec + 2 sec = 3.2 sec for cache misses (which happens 60% of thetime). So the average response time is (0.4)(0 sec) + (0.6)(3.2 sec) = 1.92 seconds.Thusthe average response time is reduced from 8 sec to 1.92 sec.16. (P12) What is the difference between MAIL FROM: in SMTP and From: in the mail messageitself?Answer: The MAIL FROM: in SMTP is a message from the SMTP client that identifies the senderof the mail message to the SMTP server. TheFrom: on the mail message itself is NOTanSMTP message, but rather is just a line in the body of the mail message.17. (P16) Consider distributing a file of F = 5 Gbits to N peers. The server has an upload rate ofu s = 20 Mbps, and each peer has a download rate of d i =1 Mbps and an upload rate of u. For N = 10, 100, and 1,000 and u = 100 Kbps, 250 Kbps, and 500 Kbps, prepare a chart giving the minimum distribution time for each of the combinations of N and u for both client-server distribution and P2P distribution.Answer:For calculating the minimum distribution time for client-server distribution, we use thefollowing formula:D cs = max {NF/u s , F/d min }Similarly, for calculating the minimum distribution time for P2P distribution, we use thefollowing formula:D P 2P = max {F /u s ,F /d min ,NF /( u s + u i n i =1 )} Where,F = 5 Gbits = 5 * 1024 Mbits u s = 20 Mbps d min = d i = 1 MbpsClient Server:N 10 100 1000 200 Kbps10240 51200 512000 u 600 Kbps10240 51200 512000 1Mbps10240 51200 512000Peer to Peer:N 10 100 1000 200 Kbps10240 25904.3 47559.33 U 600 Kbps10240 13029.6 16899.64 1 Mbps10240 10240 10240。

《计算机网络》第二章—数据通信基础练习题

精品文档精品文档.《计算机网络》《计算机网络》第二章——数据通信基础练习题第二章——数据通信基础练习题一、填空题:一、填空题:1.________1.________是两个实体间的数据传输和交换。

是两个实体间的数据传输和交换。

是两个实体间的数据传输和交换。

2._____2._____是传输信号的一条通道,可以分为是传输信号的一条通道,可以分为是传输信号的一条通道,可以分为________________________和和________________。

3._____3._____是信息的表现形式,有是信息的表现形式,有是信息的表现形式,有________________________和和________________两种形式。

两种形式。

两种形式。

4.________4.________是描述数据传输系统的重要技术指标之一。

是描述数据传输系统的重要技术指标之一。

是描述数据传输系统的重要技术指标之一。

5.________是指信道所能传送的信号频率宽度,它的值为____________________________________________。

6.6.数据通信系统一般由数据通信系统一般由数据通信系统一般由________________________、、________________和和________________等组成。

等组成。

7.7.根据数据信息在传输线上的传送方向,根据数据信息在传输线上的传送方向,数据通信方式有数据通信方式有________________________、、________________和和________________三种。

三种。

三种。

8.8.基带、基带、频带、宽带是按照宽带是按照______________________________________________________________________________来分类的。

来分类的。

计算机网络第二章练习题(学生版)

1、通常通信信道的带宽越大,在数据传输中失真将会(D)。

A.严重B.不变C.越大D.越小2、当数字信号在模拟传输系统中传送时,在发送端和接收端分别需要什么设备?(A)A.调制器和解调器B.解调器和调制器C.编码器和解码器D.解码器和编码器3、局域网中最常用的传输介质是(A )。

A.无屏蔽双绞线B.粗同轴电缆C.单模光纤D.双模光纤4、32 个用户共享2.048 Mbps 链路,使用FDM。

每个用户实际使用多少带宽?(C)A.2.048Mbps(1/32秒)B.超过64kbpsC.64kbps(所有时间)D.64kbps(1/32秒)5、32 个用户共享2.048 Mbps 链路,使用TDM。

每个用户每轮使用时,以全速度发送8位。

用户需要多长时间才能发送一次?(B)A.4usB.125usC.任何阶段都可被使用D.4ms6、已知某信道的信号传输速率为64kbit/s,一个载波信号码元有4个有效离散值,则该信道的波特率为(B)。

A.16kBaudB.32kBaudC.64kBaudD.128kBaud7、某信道的波特率为1000Baud,若令其数据传输速率达到4kbit/s,则一个信号码元所取的有效离散值个数为(D)。

A.2B.4D.168、假设一个信道的带宽是3000Hz,信噪比为20dB,那么这个信道可以获得的理论最大传输速率是(C)。

A.1kbit/sB.32kbit/sC.20kbit/sD.64kbit/s9、有关集线器说法不正确的是(A )。

A.集线器只能提供信号的放大功能,不能中转信号B.集线器可以堆叠级连使用,线路总长度不能超过以太网最大网段长度;C.集线器只包含物理层协议;D.使用集线器的计算机网络中,当一方在发送时,其他机器不能发送10、本地网络上的主机通过下列所述的(B)查找其它的网络设备。

A.端口号B.硬件地址C.默认网关D.逻辑网络地址11、一般来说,用拨号IP方式连入Internet所需的硬件设备主要有(C )。

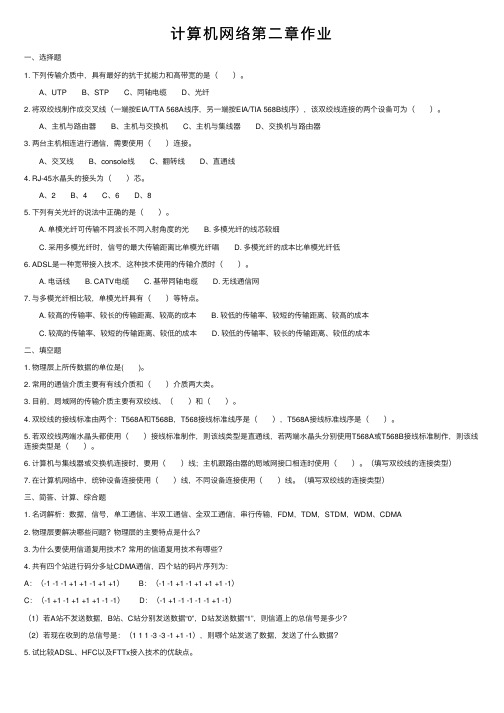

计算机网络第二章作业

计算机⽹络第⼆章作业⼀、选择题1. 下列传输介质中,具有最好的抗⼲扰能⼒和⾼带宽的是( )。

A、UTPB、STPC、同轴电缆D、光纤2. 将双绞线制作成交叉线(⼀端按EIA/TTA 568A线序,另⼀端按EIA/TIA 568B线序),该双绞线连接的两个设备可为( )。

A、主机与路由器B、主机与交换机C、主机与集线器D、交换机与路由器3. 两台主机相连进⾏通信,需要使⽤( )连接。

A、交叉线B、console线C、翻转线D、直通线4. RJ-45⽔晶头的接头为( )芯。

A、2B、4C、6D、85. 下列有关光纤的说法中正确的是( )。

A. 单模光纤可传输不同波长不同⼊射⾓度的光B. 多模光纤的线芯较细C. 采⽤多模光纤时,信号的最⼤传输距离⽐单模光纤唱D. 多模光纤的成本⽐单模光纤低6. ADSL是⼀种宽带接⼊技术,这种技术使⽤的传输介质时( )。

A. 电话线B. CATV电缆C. 基带同轴电缆D. ⽆线通信⽹7. 与多模光纤相⽐较,单模光纤具有( )等特点。

A. 较⾼的传输率、较长的传输距离、较⾼的成本B. 较低的传输率、较短的传输距离、较⾼的成本C. 较⾼的传输率、较短的传输距离、较低的成本D. 较低的传输率、较长的传输距离、较低的成本⼆、填空题1. 物理层上所传数据的单位是( )。

2. 常⽤的通信介质主要有有线介质和( )介质两⼤类。

3. ⽬前,局域⽹的传输介质主要有双绞线、( )和( )。

4. 双绞线的接线标准由两个:T568A和T568B,T568接线标准线序是( ),T568A接线标准线序是( )。

5. 若双绞线两端⽔晶头都使⽤( )接线标准制作,则该线类型是直通线,若两端⽔晶头分别使⽤T568A或T568B接线标准制作,则该线连接类型是( )。

6. 计算机与集线器或交换机连接时,要⽤( )线;主机跟路由器的局域⽹接⼝相连时使⽤( )。

(填写双绞线的连接类型)7. 在计算机⽹络中,统钟设备连接使⽤( )线,不同设备连接使⽤( )线。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一、术语辨析从给出的26个定义中挑出20个,并将标识定义的字幕填在对应术语前的空格位置。

1. C 语法 2. H 网络体系结构3. W RFC4. X SIOC5. T IP6. V UDP7. Y IRTF 8. I OSI参考模型9. M 帧 10. A 网络协议11. P 传输层 12. Z InterNIC13. B 语义 14. F 层次结构15. N 网络层 16. Q 应用层17. R OSI环境 18. S 主机-网络层19. O 分组 20. U TCPA.为网络数据交换制定的通信规则、约定与标准。

B.解释控制信息每个部分的意义。

C.描述用户数据与控制信息的结构与格式。

D.对时间实现顺序的详细说明。

E.为一个特定的系统定制的一组协议。

F.处理计算机网络问题最基本的方法。

G.一个联网主机内相邻层之剑交换信息的连接点。

H.网络层次结构模型与各层协议的集合。

I.ISO/IEC7498标准定义了网络互联的7层结构模型。

J.OSI参考模型的最低层。

K.物理层的数据传输单元。

L.数据传输过程必须经过连接建立、连接维护与释放连接三个阶段。

M.数据链路层数据传输单元。

N.实现路由选择的层次。

O.网络层的数据传输单元。

P.实现可靠的端-端连接与数据传输服务的层次。

Q.实现应用程序之间通信过程控制的层次。

R.包括主机中从应用层到物理层的7层以及通信子网的结构。

S.TCP/IP残开模型中与OSI参数模型的数据链路层和物理层相对应的层次。

T.提供“尽力而为”的分组传输服务的协议。

U.提供可靠的、面向连接、面向字节流服务的传输层协议。

V.一种不可靠的、无连接的传输层协议。

W网络技术人员之间发布技术研究进展与标准的一类文档。

X.最权威的Internet全球协调与合作的国际化组织。

Y.致力于Internet协议、体系结构、应用程序及相关技术研究的组织。

Z.负责Internet域名注册和域名数据库管理的组织。

二.选择题1.以下关于网络协议与协议要素的描述正确的是 AA.协议表示网络功能是什么B.语义表示是要做什么C.语法表示要怎么做D.时序表示做的顺序2.以下关于网络体系结构概念的描述中错误的是 BA.网络体系结构是网络层次结构模型与各层协议的集合B.所有的计算机网络都必须遵循OSI体系结构C.网络体系结构是抽象的,而实现网络协议的技术是具体的D.网络体系结构对计算机网络应该实现的功能进行精确定义3.以下关于网络体系结构的研究方法优点的描述中错误的是 CA.各层之间相互独立B.易于实现和标准化C.允许隔层通信是OSI参考模型灵活性的标志D.实现技术的变化都不会对整个系统工作产生影响4.以下关于OSI参考模型的基本概念的描述中错误的是 AA.术语"OSI参考模型"中的开放是指可以用于任何一种计算机的操作系统B.OSI参考模型定义了开放系统的层次结构,层次之间的相互关系C.OSI的服务定义详细地说明了各层所提供的服务,不涉及接口的具体实现方法D.OSI参考模型不是一个标准.而是一种在制定标准时所使用的概念性的框架5.以下关于OSI参考模型7个层次划分原则的描述中错误的是 AA.网中各主机可以有不同的层次B.不同主机的同等层具有相同的功能C.同一主机内相邻层之间通过接口通信D.不同主机的同等层通过协议来实现同等层之间的通信6.以下关于物理层基本概念的描述中错误的是 DA.OSI参考模型的最底层B.为通信的主机之间建立、管理和释放物理连接C.实现比特流的透明传输D.数据传输单元是字节7.以下是关于数据链路层的基本概念的描述错误的是 BA.相邻高层是网络层B.可以在释放物理连接后建立数据链路C.采用差错控制与流量控制的方法使有差错的物理线路变成无差错的数据链路D,数据链路层的数据传输单元是帧8.以下是关于网络层基本概念的描述中错误的是 CA.相邻高层是传输层B.通过路由选择算法为分组通过通信子网选择适当的传输链路C,实现流量控制、拥塞控制与网络安全的功能D.网络层的数据传输单元是分组9.以下是关于传输层基本概念的描述中错误的是 BA.相邻的低层是网络层B.相邻的高层是表示层C.为分布在不同地理位置计算机进程提供可靠的端端连接与数据传输服务D.向高层屏蔽低层数据通信的细节10.以下关于OSI环境基本概念的描述中错误的是 BA.OSI环境虚线所示对的主机中从应用层到物理层的7层以及通信子网B.连接主机的物理传输介质包括在OSI环境中C.主机不连入计算机网络中可以不需要有实现从物理层到应用层功能的硬件与软件D.主机的进程分别处于本地操作系统控制,不属于OSI环境11.以下关于OSI环境中数据传输过程的描述中错误的是 BA.源主机应用进程产生的数据从应用层向下纵向逐层传送B.表示层只进行数据的格式交换,不增加协议头C.目的主机逐层按照各层的协议读取报头,执行协议规定的动作D.整个过程不需要用户介入12.以下关于传输层特点的描述错误的是 DA.实现网络环境中分布式进程通信B.TCP是一种可靠的,面向连接,面向字节流的传输层协议C.UDP的一种不可靠,无连接的传输层协议D.协议数据单元是分组12.以下关于传输层特点的描述中错误的是___D____。

A.实现网络环境中分布式进程通信B.TCP是一种可靠的、面向连接、面向字节流的传输层协议C.UDP是一种不可靠的、无连接的传输层协议D.协议数据单元是分组13.在对OSI参考模型中第n层与n+1层关系的描述中正确的是___A____。

A.第n+1层为第n层提供服务B.第n+1层为从第n层接收的报文添加一个报头C.n层报头用以协调相邻节点n层之间的协议动作D.第n层与第n+1层相互之间没有影响14.在对OSI参考模型中,自下而上第一个提供端-端服务的层次是____D____。

A.物理层B.数据链路层C.网络层 D传输层15.以下不属于网络体系结构讨论的内容是___C____。

A.网络层次B.每一层使用的协议C.协议细节D.每一层实现的功能16.TCP/IP体系中的网络层协议提供的是____A____。

A.无连接不可靠的数据包服务 B无连接可靠的数据包服务C.面向连接不可靠的虚电路服务D.面向连接可靠的虚电路服务三、问答题1.请举出生活中的一个例子说明"协议"的基本含义,并说明网络协议三要素"语法"、"语义"、与"时序"的含义与关系。

与"时序"的含义与关系。

网络协议:为网络数据交换而制定的规则、约定与标准。

例:信件所用的语言就是一种人与人之间交流信息的协议,因为写信前要确定使用中文还是其他语言,否则收信者可能因语言不同而无法阅读三要素:语法:用户数据与控制信息的结构与格式,以及数据出现顺序语义:解释比特流的每一部分含义,规定了需要发出何种控制信息,以及完成的动作和作出的响应时序:对实现顺序的详细说明2.计算机网络采用层次结构模型有什么好处?①各层之间是独立的②灵活性好③结构上可分割开④易于实现和维护⑤能促进标准化工作3.ISO在制定OSI参考模型时对层次划分的主要原则?1)网络中各结点都具有相同的层次2)不同结点的同等层具有相同的功能3)不同结点的同等层通过协议来实现对等层之间的通信4)同一结点内相邻层之间通过接口通信5)每个层可以使用下层提供的服务,并向其上层提供服务4.如何理解OSI参考模型中的"OSI环境"的概念?“OSI环境”即OSI参考模型所描述的范围,包括联网计算机系统中的应用层到物理层的7层与通信子网,连接结点的物理传输介质不包括在内5.请描述在OSI 模型中数据传输的基本过程。

1)应用进程A的数据传送到应用层时,加上应用层控制报头,组织成应用层的服务数据单元,然后传输到表示层2)表示层接收后,加上本层控制报头,组织成表示层的服务数据单元,然后传输到会话层。

依此类推,数据传输到传输层3)传输层接收后,加上本层的控制报头,构成了报文,然后传输到网络层4)网络层接收后,加上本层的控制报头,构成了分组,然后传输到数据链路层5)数据链路层接收后,加上本层的控制信息,构成了帧,然后传输到物理层6)物理层接收后,以透明比特流的形式通过传输介质传输出去6.TCP/IP协议的主要特点是什么?1)开放的协议标准,可以免费使用,并且独立与特定的计算机硬件和操作系统。

2)独立于特定的网络硬件,可以运行在局域网、广域网,更使用于互联网络中。

3)统一的网络地址分配发难,所有网络设备在Internet中都有唯一的地址。

4)标准化的高层协议,可以提供多种可靠的用户服务。

7.Internet技术文档主要有哪两种形式?为什么说RFC文档对从事网络技术研究与开发的技术人员是重要的?如果需要有关IP的RFC791文档,你知道如何去查找吗?因特网草案和RFC文档:因为RFC文档是从事网络技术研究与开发的技术人员获得技术发展状况与动态重要信息的来源之一;可以输入网址:/rfc.html,然后在提示的位置输入RFC文档的编号791即可,或者可从RFCEditor的站点或全球的几个景象站点得到。