启明星辰攻防演练平台单项实验汇总

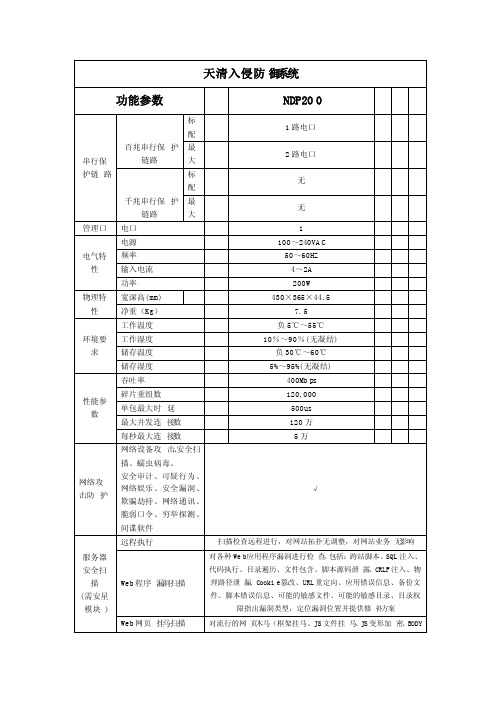

启明星辰入侵防御系统IPS产品介绍

烁;可设置预警起始终止事 件 可以在界面上直接显示产品部署拓扑,支持右键管理,可对各图

标收缩、展开和排序 可查看引擎的系统资源占用情况、软件版本信息和网络流 量信息

用户管 理

与审计

升级管 理

高可用 性

自身安 全性

时钟同步 多种管理员 权限 权限管理

防暴力猜解

多种身份鉴 别方式 用户操审计 用户操作日 志

描、蠕虫 病毒、

安全审计 、可疑 行为 、

网络攻

网络娱乐 、安全 漏洞 、

√

击防 护

欺骗劫持 、网络 通讯 、

脆弱口令 、穷举 探测 、

间谍软件

远程执行

扫描检查远程进行,对网站拓扑无调整,对网站业务 无影响

服务器 安全扫

描

Web 程序 漏洞扫描

对各种 We b应用程序漏洞进行检 查,包括:跨站脚本、SQL 注入、 代码执行、目录遍历、文件包含、脚本源码泄 露、CRLF 注入、物 理路径泄 漏、Cooki e篡改、URL 重定向、应用错误信息、备份文

RIP、RLOGI N、RTSP、SMTP、SNMP、SUNRP C、TCP、TCQ、TDS、TELNE

T、TFTP、TNS、UDP、WHOIS 等协议的解 码

协议分析能 力

采用基于状态的协议分析和协议树 匹配算法

协议自识别

能够自识别 HTTP, FTP, POP3, SMTP, TELNE T, KAZAA , ED2K, BT, GNUTE LLA, MSN, QQ, YMSG, POPO, GTALK , MSRPC 协议

动态策略

网络攻防实践实验报告

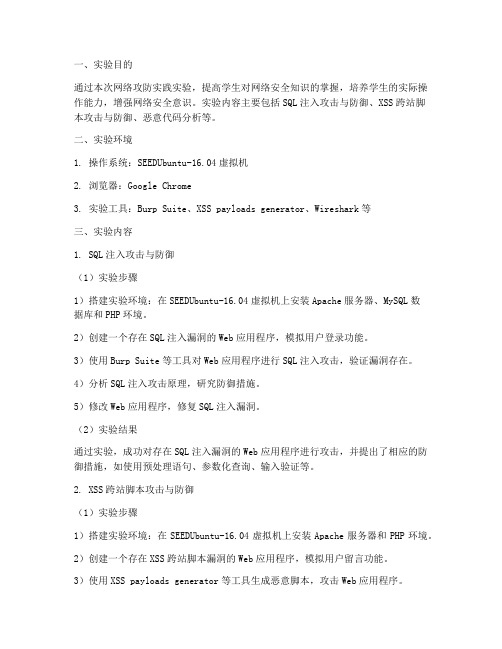

一、实验目的通过本次网络攻防实践实验,提高学生对网络安全知识的掌握,培养学生的实际操作能力,增强网络安全意识。

实验内容主要包括SQL注入攻击与防御、XSS跨站脚本攻击与防御、恶意代码分析等。

二、实验环境1. 操作系统:SEEDUbuntu-16.04虚拟机2. 浏览器:Google Chrome3. 实验工具:Burp Suite、XSS payloads generator、Wireshark等三、实验内容1. SQL注入攻击与防御(1)实验步骤1)搭建实验环境:在SEEDUbuntu-16.04虚拟机上安装Apache服务器、MySQL数据库和PHP环境。

2)创建一个存在SQL注入漏洞的Web应用程序,模拟用户登录功能。

3)使用Burp Suite等工具对Web应用程序进行SQL注入攻击,验证漏洞存在。

4)分析SQL注入攻击原理,研究防御措施。

5)修改Web应用程序,修复SQL注入漏洞。

(2)实验结果通过实验,成功对存在SQL注入漏洞的Web应用程序进行攻击,并提出了相应的防御措施,如使用预处理语句、参数化查询、输入验证等。

2. XSS跨站脚本攻击与防御(1)实验步骤1)搭建实验环境:在SEEDUbuntu-16.04虚拟机上安装Apache服务器和PHP环境。

2)创建一个存在XSS跨站脚本漏洞的Web应用程序,模拟用户留言功能。

3)使用XSS payloads generator等工具生成恶意脚本,攻击Web应用程序。

4)分析XSS跨站脚本攻击原理,研究防御措施。

5)修改Web应用程序,修复XSS跨站脚本漏洞。

(2)实验结果通过实验,成功对存在XSS跨站脚本漏洞的Web应用程序进行攻击,并提出了相应的防御措施,如使用内容安全策略(Content Security Policy,CSP)、输入验证、XSS过滤库等。

3. 恶意代码分析(1)实验步骤1)下载并安装Wireshark等网络分析工具。

网络安全攻防技术的实验教程与实践经验总结

网络安全攻防技术的实验教程与实践经验总结网络安全是当今互联网时代下的一个重要课题,攻防技术作为网络安全的核心内容,对于保护个人隐私和企业机密信息至关重要。

本文将总结网络安全攻防技术的实验教程与实践经验,帮助读者了解并掌握网络安全攻防的基本原理与操作方法。

一、网络安全攻防实验教程1. 渗透测试实验渗透测试是对目标网络进行安全评估的过程,通过模拟攻击者的行为,测试系统和应用程序的安全性。

实验步骤如下:(1)信息收集:收集目标网络的基本信息,包括IP地址范围、域名、子域名、网络拓扑等。

(2)漏洞扫描:使用漏洞扫描工具对目标网络进行扫描,发现潜在的漏洞。

(3)漏洞利用:利用已发现的漏洞对目标系统进行攻击,取得系统权限。

(4)提权:通过提权技术获取更高的权限,进一步控制目标系统。

(5)维持访问:在目标系统中植入后门或持久性工具,确保攻击者长期访问的能力。

2. 防火墙配置实验防火墙是网络安全的第一道防线,通过限制网络流量来保护内部网络的安全。

实验步骤如下:(1)规划防火墙策略:明确内部网络和外部网络之间的通信规则,包括允许的端口、协议和IP地址范围等。

(2)配置防火墙规则:根据规划的策略,将允许和禁止的规则配置到防火墙设备上。

(3)测试规则有效性:通过向防火墙外的主机发送测试数据包,确认防火墙规则的有效性。

(4)监控防火墙日志:定期查看防火墙日志,分析网络流量和攻击行为,及时发现问题并采取相应的措施。

3. 剥离攻击实验剥离攻击是一种常见的网络攻击方式,通过剥离目标网络的通信连接来实现网络拒绝服务(DoS)。

实验步骤如下:(1)选择攻击工具:选择一个合适的剥离攻击工具,如"Hping3"或"LOIC"。

(2)设置攻击参数:指定目标IP地址和端口,设置攻击的频率和持续时间等参数。

(3)执行攻击:启动攻击工具,向目标网络发送大量的数据包,使其无法正常通信。

(4)分析攻击效果:观察目标网络的响应情况,分析攻击的影响范围和持续时间。

网络攻击演示实验报告

一、实验目的本次实验旨在了解网络攻击的基本原理、方法及防御措施,提高网络安全意识和防护能力。

通过模拟网络攻击实验,使学员掌握以下技能:1. 熟悉常见的网络攻击类型,如SQL注入、XSS跨站脚本攻击、CSRF跨站请求伪造等。

2. 掌握网络攻击的实验方法和步骤。

3. 了解网络安全防护措施,提高网络安全防护能力。

二、实验环境1. 操作系统:Windows 102. 浏览器:Chrome3. 实验工具:Burp Suite、SQLMap、XSSTrainer、DVWA等三、实验内容1. SQL注入攻击与防御(1)实验步骤① 在SQLMap工具中配置攻击参数,选择攻击目标。

② 执行攻击,观察SQL注入漏洞是否存在。

③ 若存在漏洞,尝试获取数据库信息。

(2)防御措施① 对用户输入进行过滤和转义。

② 使用参数化查询。

③ 限制数据库权限。

2. XSS跨站脚本攻击与防御(1)实验步骤① 在XSSTrainer平台上进行实验,尝试各种XSS攻击方式。

② 观察XSS漏洞是否存在。

(2)防御措施① 对用户输入进行编码和转义。

② 使用内容安全策略(CSP)。

③ 设置HTTPOnly和Secure标志。

3. CSRF跨站请求伪造攻击与防御(1)实验步骤① 在DVWA平台上设置CSRF漏洞,模拟攻击场景。

② 使用Burp Suite进行攻击,观察CSRF漏洞是否存在。

(2)防御措施① 使用验证码技术。

② 设置CSRF令牌。

③ 限制跨站请求的来源。

4. DDoS攻击与防御(1)实验步骤① 使用DDoS攻击工具,对实验主机进行攻击。

② 观察实验主机是否受到攻击。

(2)防御措施① 启用SYN Cookies处理SYN洪水攻击。

② 配置防火墙限制IP地址的连接速率。

③ 使用专业的DDoS防护服务。

四、实验结果与分析1. SQL注入攻击与防御实验结果表明,在未采取防护措施的情况下,SQL注入攻击容易成功。

通过过滤和转义用户输入、使用参数化查询、限制数据库权限等措施,可以有效防御SQL注入攻击。

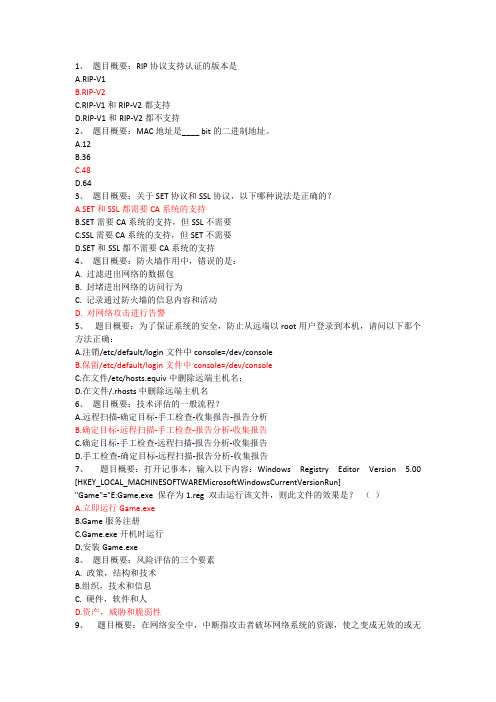

(完整版)攻防演练平台选择题(附答案)

1、题目概要:RIP协议支持认证的版本是A.RIP-V1B.RIP-V2C.RIP-V1和RIP-V2都支持D.RIP-V1和RIP-V2都不支持2、题目概要:MAC地址是____ bit的二进制地址。

A.12B.36C.48D.643、题目概要:关于SET协议和SSL协议,以下哪种说法是正确的?A.SET和SSL都需要CA系统的支持B.SET需要CA系统的支持,但SSL不需要C.SSL需要CA系统的支持,但SET不需要D.SET和SSL都不需要CA系统的支持4、题目概要:防火墙作用中,错误的是:A. 过滤进出网络的数据包B. 封堵进出网络的访问行为C. 记录通过防火墙的信息内容和活动D. 对网络攻击进行告警5、题目概要:为了保证系统的安全,防止从远端以root用户登录到本机,请问以下那个方法正确:A.注销/etc/default/login文件中console=/dev/consoleB.保留/etc/default/login文件中console=/dev/consoleC.在文件/etc/hosts.equiv中删除远端主机名;D.在文件/.rhosts中删除远端主机名6、题目概要:技术评估的一般流程?A.远程扫描-确定目标-手工检查-收集报告-报告分析B.确定目标-远程扫描-手工检查-报告分析-收集报告C.确定目标-手工检查-远程扫描-报告分析-收集报告D.手工检查-确定目标-远程扫描-报告分析-收集报告7、题目概要:打开记事本,输入以下内容:Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun] "Game"="E:Game.exe 保存为1.reg 双击运行该文件,则此文件的效果是?()A.立即运行Game.exeB.Game服务注册C.Game.exe开机时运行D.安装Game.exe8、题目概要:风险评估的三个要素A. 政策,结构和技术B.组织,技术和信息C. 硬件,软件和人D.资产,威胁和脆弱性9、题目概要:在网络安全中,中断指攻击者破坏网络系统的资源,使之变成无效的或无用的。

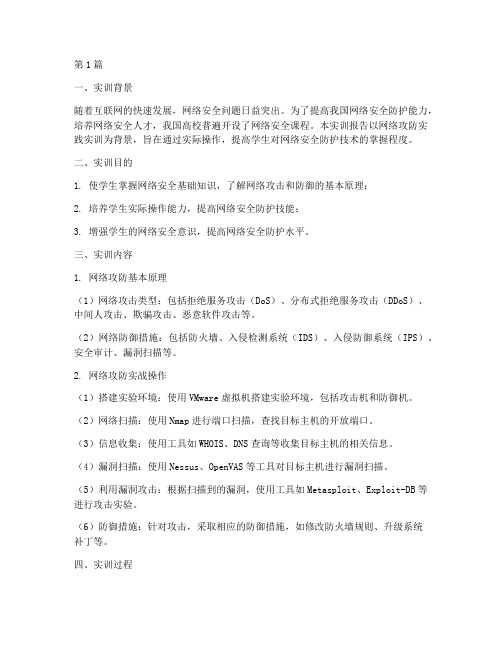

网络攻防实践实训报告(2篇)

第1篇一、实训背景随着互联网的快速发展,网络安全问题日益突出。

为了提高我国网络安全防护能力,培养网络安全人才,我国高校普遍开设了网络安全课程。

本实训报告以网络攻防实践实训为背景,旨在通过实际操作,提高学生对网络安全防护技术的掌握程度。

二、实训目的1. 使学生掌握网络安全基础知识,了解网络攻击和防御的基本原理;2. 培养学生实际操作能力,提高网络安全防护技能;3. 增强学生的网络安全意识,提高网络安全防护水平。

三、实训内容1. 网络攻防基本原理(1)网络攻击类型:包括拒绝服务攻击(DoS)、分布式拒绝服务攻击(DDoS)、中间人攻击、欺骗攻击、恶意软件攻击等。

(2)网络防御措施:包括防火墙、入侵检测系统(IDS)、入侵防御系统(IPS)、安全审计、漏洞扫描等。

2. 网络攻防实战操作(1)搭建实验环境:使用VMware虚拟机搭建实验环境,包括攻击机和防御机。

(2)网络扫描:使用Nmap进行端口扫描,查找目标主机的开放端口。

(3)信息收集:使用工具如WHOIS、DNS查询等收集目标主机的相关信息。

(4)漏洞扫描:使用Nessus、OpenVAS等工具对目标主机进行漏洞扫描。

(5)利用漏洞攻击:根据扫描到的漏洞,使用工具如Metasploit、Exploit-DB等进行攻击实验。

(6)防御措施:针对攻击,采取相应的防御措施,如修改防火墙规则、升级系统补丁等。

四、实训过程1. 实验环境搭建首先,使用VMware虚拟机搭建实验环境,包括攻击机和防御机。

攻击机用于模拟攻击行为,防御机用于模拟真实网络环境。

在实验过程中,需要确保攻击机和防御机之间的网络连接正常。

2. 网络扫描使用Nmap对防御机进行端口扫描,查找开放端口。

通过端口扫描,可以了解防御机的网络服务和潜在的安全风险。

3. 信息收集通过WHOIS、DNS查询等工具,收集防御机的相关信息,如IP地址、域名、注册人等。

这些信息有助于进一步了解防御机的安全状况。

攻防技术演练总结报告范文(3篇)

第1篇一、前言为了提升我单位网络安全防护能力,检验网络安全技术手段的实战效果,以及锻炼应急响应团队的专业素养,于XX年XX月XX日至XX年XX月XX日,组织开展了为期XX天的网络安全攻防技术演练。

本次演练模拟了真实网络攻击场景,旨在通过实战演练,发现并修复网络安全漏洞,提高网络安全防护水平。

以下是本次演练的总结报告。

二、演练背景与目标1. 背景:随着网络技术的发展,网络安全威胁日益严峻,为保障我单位关键信息基础设施的安全稳定运行,有必要定期开展网络安全攻防技术演练。

2. 目标:- 检验网络安全防护措施的有效性;- 发现并修复网络安全漏洞;- 提升应急响应团队的专业素养;- 加强网络安全意识教育。

三、演练内容与过程1. 演练内容:- 攻击方模拟黑客攻击,包括漏洞扫描、渗透测试、恶意代码攻击等;- 防守方采取防御措施,包括漏洞修复、安全防护、应急响应等;- 双方进行实时对抗,模拟真实网络安全事件。

2. 演练过程:- 演练前期,成立演练指挥部,制定详细的演练方案和应急预案;- 演练期间,攻击方和防守方分别按照演练方案执行任务;- 演练结束后,召开总结会议,对演练情况进行评估。

四、演练成果与不足1. 成果:- 发现并修复了XX个网络安全漏洞;- 提高了应急响应团队的专业素养;- 加强了网络安全意识教育;- 优化了网络安全防护措施。

2. 不足:- 部分安全防护措施仍有待完善;- 部分应急响应流程不够流畅;- 部分人员网络安全意识不足。

五、改进措施1. 加强网络安全防护措施,完善安全防护体系;2. 优化应急响应流程,提高应急响应效率;3. 加强网络安全意识教育,提高全员网络安全意识;4. 定期开展网络安全攻防技术演练,不断提升网络安全防护能力。

六、结论本次网络安全攻防技术演练取得了圆满成功,达到了预期目标。

通过演练,我单位网络安全防护能力得到了有效提升,为保障关键信息基础设施的安全稳定运行奠定了坚实基础。

在今后的工作中,我单位将继续加强网络安全建设,为我国网络安全事业贡献力量。

网络攻击模拟与防御实验报告

网络攻击模拟与防御实验报告一、实验目的本实验旨在通过网络攻击模拟,帮助学生掌握网络攻击的原理和方式,并学习相应的网络防御技术,提高网络安全意识和技能。

二、实验环境本次实验使用了虚拟化技术搭建了一个网络攻击与防御实验环境,包括攻击机、目标机和防御机。

攻击机用于发起各类网络攻击,目标机用于受到攻击,防御机用于检测和阻止攻击。

三、实验内容1. 端口扫描攻击首先,在攻击机上使用Nmap工具对目标机进行端口扫描,探测目标机开放的端口和服务。

通过此步骤可以了解目标机的漏洞情况,为后续攻击做准备。

2. 弱密码攻击接着,利用Hydra工具对目标机的SSH、FTP等服务进行弱密码攻击,尝试破解目标机的登录密码。

通过此攻击可以说明密码安全性的重要性,提示用户使用复杂密码。

3. SQL注入攻击然后,使用SQLmap工具对目标机的网站进行SQL注入攻击,获取目标机数据库中的信息。

此步骤展示了SQL注入攻击的原理及危害,并提醒开发者加强对输入数据的过滤和校验。

4. DDOS攻击最后,使用Hping3工具对目标机进行DDOS攻击,造成目标机网络服务不可用。

此步骤展示了DDOS攻击的破坏力,强调了网络防御的重要性。

四、实验总结通过本次网络攻击模拟与防御实验,学生深入了解了各类网络攻击的原理和方式,掌握了相应的网络防御技术,提高了网络安全意识和技能。

同时也加强了对网络安全的重视,提升了网络防御的能力,为今后的学习和工作打下坚实基础。

五、实验展望希望通过此次实验,学生能够进一步深入学习网络安全知识,不断提高网络安全意识和技能,为网络安全事业做出贡献。

同时也希望学校能够加强网络安全教育,提升整体网络安全水平,共同维护网络安全和信息安全。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

IE多款网马、Office网马、暴风影音网马、UC网马、系统漏洞网马、 千千静听、Realplayerd 网页木马的变形免杀 网页木马的传播途径 网页木马的防范 AWVS IBM AppScan

HP WebInspect HttpPrint、whatweb、AK48 wwwscan、御剑 抓包工具,burp、webscarab SQLmap Domain、穿山甲、NBSI、阿D、havij 手工注入,联合查询 针对MySQL、MSSQL、Oracle的注入,各类不同环境 写入跨站执行脚本、盗取用户Cookie beef跨站利用平台 利用CSRF修改管理员密码、删除帖子、新建管理员等 QQ空间钓鱼、淘宝钓鱼 asp、php、jsp类webshell,war包 一句话木马 上传漏洞 00截断,备份数据库 编辑器上传,fckeditor,ewebeditor 。。。渗透Web服务器,可做实验很多,弹性很大 小型论坛、企业网站 小型BBS 摄影网站,Web100,80-81-8000-8080 N多网站 Discuz论坛渗透 动网论坛渗透 建站之星渗透 知识点很多,理论为主,挑要点演示 灰鸽子、PcShare、Gh0st等木马用法 Linux后门:mafix-rootkit、ddrk PcAnywhere、Dameware、VNC Bootkit新型引导型木马,防格式化、防ghost Shift后门、注册表后门 lpk.dll后门、usp10.dll、AppInit_Dlls、 NTFS数据流 变形文件夹 文件捆绑、修改图标 工具免杀、加壳 手动免杀 杀软白名单 dll线程注入、SSDT表、Rootkit、三线程等技术 主动防御技术,各类安全助手 Filemon、Regmon、ProcessExplorer、Autoruns linux:Rootkit Hunter、chkrootkit 驱动级安全工具 IceSword Xurtre 清除Ghost等各类木马病毒 查杀各类后门、rootkit 超级巡警 Windows清理助手 网络杀毒技术,蜜罐

操作系统自身的BUG、缺陷问题 Nessus、天镜 系统安装 基本命令掌握,meterpreter,handler,常用payload MS04011、MS08067、MS12020、MS12042等,EPATHOBJ.exe MS10048、11046、11080、pr巴西烤肉

பைடு நூலகம்

linux-samba溢出、cve:2010-2075、MS13053/MS13046 JRE溢出Win7 诸多IE溢出漏洞,MS09-002,MS10-018/22/42/46/90,MS11003/50,12-004 Office溢出,pdf reader溢出 NtScan、X-Scan、Nessus等 访问默认共享(隐藏共享) 计算机远程管理、注册表远程管理 WEP、WPA口令破解,CDLinux,奶瓶 aircrack,ivs破解 EWSA,cap握手包破解 reaver,PIN码破解,水滴,打气筒 无线AP、AC加固 WireShark Cain、Wildpacket、Sniffer Pro arpspoof、Cain、ettercap 傀儡僵尸1.0 hosts文件 DNS服务器 深层次隐藏文件 隐藏账户 映像劫持 安全策略 删除恢复、格式化恢复 光盘数据恢复 组策略、安全策略、防火墙、补丁等 第三方应用安全隐患介绍 迅雷、PcAnywhere、VNC、FlashFXP等 Serv-U提权,FileZilla提权 Radmin提权 MS-SQL Server五花八门的提权 MySQL-udf提权,win版本和linux版本 MySQL-mof提权 Oracle提权 搜狗拼音提权 IIS-PUT写权限提权 IIS解析漏洞 Tomcat提权 struts2提权 Apache、Nginx解析漏洞 php-cgi默认配置漏洞 端口转发,lcx 代理,sockscap,SkServerGUI 浏览器类应用信息泄露 网络客户端类应用信息泄露 IM类应用信息泄露 远控、炒股等其他类应用信息泄露

Webshell

暴库 cookie欺骗 Web入侵案例模拟: 如何加固Web安全

木马介绍

后门 程序捆绑与伪装

木马免杀

木马的隐藏及追踪

木马的清理 防病毒网关 系统及网络安全隐患介绍

系统漏扫 Kali、BackTrack

Metasploit

缓冲区溢出

缓冲区溢出

系统及网络 (中级)

系统弱口令、默认共享

无线安全

实验分类

攻防实验名称

网络基础

攻防理论基础 (初级)

扫描 字典生成器

弱口令探测

说明:每一个实验都是独立的,也可以将 每个实验都分为两个部分:攻击与

加密解密 各种攻击手段的介绍 个人计算机安全防护

Web安全概述 网页挂马

Web漏扫

Web (中级)

恶意代码 (中级)

Web漏扫

信息扫描

SQL注入

XSS跨站 CSRF 钓鱼

实验内容

是否掌握?

说明:每一个实验都是独立的,也可以将多个融合为一个大的渗透实验; 每个实验都分为两个部分:攻击与防御,即对应的防御措施

IP 协议 端口 路由交换 拓扑 服务器 BS CS 进程 服务 注册表 远程桌面等概念

虚拟机的使用 Windows常用DOS命令 Linux常用命令 什么是脚本、批处理 安全类网站、黑客论坛、国内黑客组织、国内外安全技术峰会及黑帽 大会简介 IpScan SuperScan、S扫描器 Nmap X-Scan、流光、SSS Nessus、天镜漏扫 真空字典、黑客字典II、易优超级字典、社工字典 Bruter1.1 Hydra破解神器 Cain各类散列破解 小葵转码器 缓存密码:ADSL、VPN、Wifi、浏览器 第三方应用:outlook、foxmail6、FlashFXP、PcAnywhere、VNC Windows系统:LC6,LC5,pwdump,saminside,wce 神器Minikatz,getpass.exe 彩虹表,ophcrack John,Linux/UNIX系统 FTP、Telnet、SSH、SMTP/POP3邮件、RDP远程桌面、SNMP Cisco路由器7类、5类散列(bin配置文件) WebShell、一句话木马的口令破解 WebForm登录表单爆破 Tomcat PhpMyadmin爆破 数据库:MSSQL、MySQL、Oracle MD5、SHA1、Base64、ascii、HEX、UTF-7、URL等各种编码 Office文档加解密,docx、xlsx、pptx,office03密码移除 压缩包加解密,rar,zip,7z等 PDF文档,密码移除,密码爆破 U盘加密软件的解密 SQL注入、跨站、木马、欺骗、DDOS等等 个人防火墙 安全配置、安全软件 安全意识、法律法规

欺骗的艺术和入侵的艺术 搜索引擎 论坛 社交网站 SNS 博客……一切能想到的信息 SET社工专用工具包,社工字典 巨多的泄露数据库,撞库攻击

内网钓鱼,ARP攻击,DNS欺骗,DHCP钓鱼 伪造AP,路由器CSRF,弱口令 流量劫持,插入XSS劫持代码,HTTP缓存投毒 FBI CIA 电话窃听 GPS 亲人 同事 朋友

Sniffer Arp欺骗

DDOS 域名劫持

注册表

数据恢复技术 保障系统安全 第三方应用安全隐患介绍

第三方应用提权

第三方应用 (中级)

中间件提权

其他技巧 信息泄露 保障第三方应用的安全 历史上的故事

社会工程学 (中级)

工具

社会工程学 (中级)

工具

商业间谍 社会关系 心理战术 人身威胁 提高自我安全意识

时间

评分点

备注

大的渗透实验; 防御措施

攻防类实验的时间, 弹性较强,看客户基 础

见实验文 档

已做好攻防工具包, 后期需不断更新