云安全智能防护服务器-TrendMicro

2019网络安全厂商排名

2019网络安全厂商排名1. 诺顿 (Norton) - 作为全球领先的网络安全厂商之一,诺顿在2019年继续保持了其出色的表现。

他们提供的安全解决方案涵盖了反病毒、防火墙、恶意软件清理等多个方面,为用户提供全面的保护。

2. 卡巴斯基 (Kaspersky) - 卡巴斯基是一家俄罗斯的网络安全公司,其产品以稳定可靠的性能而受到广大用户的青睐。

他们的解决方案能够有效地检测和阻止各种网络威胁,包括病毒、间谍软件和网络钓鱼等。

3. 趋势科技 (Trend Micro) - 作为一家全球化的网络安全公司,趋势科技专注于向用户提供高效、可靠的解决方案。

他们的产品覆盖了云安全、数据中心安全、移动安全等多个领域,为用户打造了全方位的网络保护体系。

4. 迈克菲 (McAfee) - 迈克菲是一家位于美国的知名网络安全公司,提供了各种安全解决方案,包括杀毒软件、防火墙和数据保护等。

他们的产品具有高度的可靠性和性能,为用户提供了出色的保护。

5. 赛门铁克 (Symantec) - 赛门铁克是一家历史悠久的网络安全公司,其产品涵盖了反病毒、防火墙、恶意软件清理等多个方面。

他们的安全解决方案一直以来都备受用户信赖,保护着无数个人和企业的网络安全。

6. 黑莓(Cylance) - 黑莓是一家加拿大的网络安全公司,以其强大的人工智能技术而闻名。

他们的解决方案能够通过对恶意软件的行为进行分析和预测,提前阻止威胁的发生,为用户提供了极为出色的保护能力。

7. 瑞星(Kingsoft) - 瑞星是一家中国的网络安全公司,其产品在国内外市场都享有很高的知名度。

他们的安全解决方案能够有效地检测和阻止各种网络威胁,包括病毒、间谍软件和网络钓鱼等。

8. K7计算机安全(K7 Computing) - K7计算机安全是一家印度的网络安全公司,专注于为用户提供高效、可靠的保护。

他们的解决方案涵盖了反病毒、防火墙、恶意软件清理等多个方面,为用户提供全面的网络安全保护。

Trend Micro Cloud Edge

DATASHEETPurpose-Built for Managed Services Providers (MSPs)• W ith our unique, pay-as-you-go MSP pricing model, there are no upfront costs and no term commitments.• T rend Micro Cloud Edge integrates with existing tools and processes for maximum efficiency and optimal security.Better Performance • C ombines a physical appliance with an industry-unique cloud scanning function for maximum performance and protection.• B enefit from a next-generation, on-premises unified threat management appliance along with the convenience of security as a service (SaaS).Superior Management •P rotection managed natively from the cloud provides zero-touchdeployment, multi-tenant management, andcomplete control of your customers’ security in one central location.• S imple deployment and user-friendlymanagement allow you to maintain security without compromising on performance.UTM AS A SERVICE FOR MANAGED SERVICE PROVIDERS (MSP)Trend Micro TMCLOUD EDGE™MSP FEATURESCloud Edge is uniquely designed for managed service providers. Offer UTM as a service to your customers and build monthly recurring revenue (MRR), eliminate high upfront hardware costs, and gain the flexibility to change devices any time you need to. Cloud Edge is centrally managed across your entire customer base from the cloud, allowing you to efficiently manage and protect your customers’ environments.Network Protection•Firewall•Intrusion prevention system (IPS)•N etwork access control with Trend Micro Worry-Free Services •C&C detection•A pplication control•B andwidth control (QoS)•V LAN support (sub-interfaces)•V PN (site-to-site, user)•D ual-WAN•B ridging/Routing mode•D enial of service(DDoS) protection•G eoIP identification blockingEmail Protection•A nti-malware protection•C loud sandboxing/virtual analyzer•B usiness email compromise (BEC) protection•C ontent filtering•A nti-spam protection•H TTPS scanning•D DoS protection•S MTP(S)/POP3(S)/IMAP(S)Web Protection•Anti-malware protection •Ransomware protection •Machine learning•URL filtering•URL whitelisting/blacklisting •Web reputation services •HTTPS scanningManagement Features •100% cloud management•C ustomizable widget based dashboard•R eporting(real-time, manual, scheduled)•L og forwarding/SIEM support •C ustomizable user notifications •C aptive portal(web access and VPN)•A PIs•C lient-devices visibilities and security managementsCLOUD EDGE FEATURESCloud Edge provides a comprehensive set of protection capabilities to secure your customers environments. Cloud Edge automatically and transparently offloads resource intensive scanning tasks to Trend Micro’s cloud scanning infrastructure to provide maximum security and maximum throughput.CLOUD EDGE SPECIFICATIONS。

Server-Officescan

Trend Micro Officescan /Server Protect目录1、Officescan概述 ..................................................................................................................... - 3 -1.1产品功能................................................................................................................ - 3 -2、Server Protect概述................................................................................................................ - 5 -2.1产品功能................................................................................................................ - 6 -1、Officescan概述趋势科技™防毒墙网络版可保护企业网络免受恶意软件、网络病毒、基于Web 的威胁、间谍软件和混合威胁攻击的危害。

防毒墙网络版是集成的解决方案,包括驻留在端点的客户端程序和管理所有客户端的服务器程序。

客户端保护端点并将其安全状态报告给服务器。

通过基于Web 的管理控制台,服务器可以轻松在每个客户端上设置协调的安全策略并部署更新。

防毒墙网络版由趋势科技Web云安全2.0智能防护网络提供支持,该网络是新一代云客户端基础架构,可提供比传统方法更智能的安全性。

独特的云端技术和轻量级客户端减少了对传统特征码下载的依赖,并且消除了通常与桌面更新相关的延迟。

Vs TrendMicro-Internal

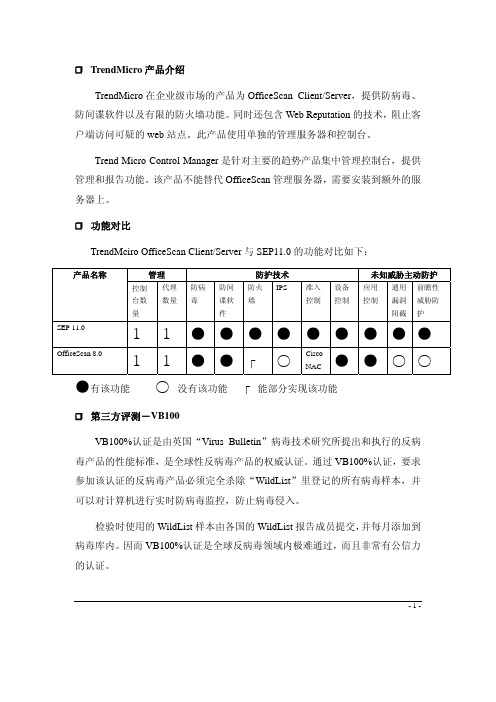

TrendMicro产品介绍TrendMicro在企业级市场的产品为OfficeScan Client/Server,提供防病毒、防间谍软件以及有限的防火墙功能。

同时还包含Web Reputation的技术,阻止客户端访问可疑的web站点。

此产品使用单独的管理服务器和控制台。

Trend Micro Control Manager是针对主要的趋势产品集中管理控制台,提供管理和报告功能。

该产品不能替代OfficeScan管理服务器,需要安装到额外的服务器上。

功能对比TrendMciro OfficeScan Client/Server与SEP11.0的功能对比如下:管理防护技术未知威胁主动防护产品名称控制台数量代理数量防病毒防间谍软件防火墙IPS 准入控制设备控制应用控制通用漏洞阻截前瞻性威胁防护SEP 11.0 11●●●●●●●●●OfficeScan 8.0 11●● ○CiscoNAC●●○○●有该功能○ 没有该功能 能部分实现该功能第三方评测-VB100VB100%认证是由英国“Virus Bulletin”病毒技术研究所提出和执行的反病毒产品的性能标准,是全球性反病毒产品的权威认证。

通过VB100%认证,要求参加该认证的反病毒产品必须完全杀除“WildList”里登记的所有病毒样本,并可以对计算机进行实时防病毒监控,防止病毒侵入。

检验时使用的WildList样本由各国的WildList报告成员提交,并每月添加到病毒库内。

因而VB100%认证是全球反病毒领域内极难通过,而且非常有公信力的认证。

- 1 -“Virus Bulletin”主持的VB100%的权威性体现在三方面:1、非商业性组织,不收取任何费用,不受任何非技术性因素的影响;2、历史及影响力。

Virus Bulletin于1989年成立,至今已有18年历史。

从上个世纪90年代开始,VB100%测试就广泛被业界所认识接受。

很多国际上知名的杀毒软件厂商也都曾被斩落马下,由于所有参评厂商的成绩都会公开发布,所以缺乏信心的厂商一般都望而却步。

网络安全产品排名

网络安全产品排名1. Cisco Firepower NGFW: 该产品被广泛认为是网络安全领域的佼佼者,它提供了先进的防火墙功能、威胁情报和入侵防御系统。

2. Palo Alto Networks Next-Generation Firewall: 作为一家领先的网络安全公司,Palo Alto Networks的防火墙产品被认为是高度可靠的,并提供了广泛的安全功能。

3. Fortinet FortiGate: Fortinet的防火墙产品是业界广受认可的,它提供了强大的防火墙保护、应用程序控制和威胁情报功能。

4. Check Point Firewall: Check Point是一家备受推崇的网络安全公司,其防火墙产品提供了高级防护功能和网络流量控制。

5. Symantec Endpoint Protection: Symantec是一家知名的网络安全公司,其终端防护产品被普遍认为是高效的,并且具备强大的威胁检测和阻止功能。

6. McAfee Total Protection: McAfee是一家领先的网络安全公司,其全面保护产品提供了多层次的防护措施,包括防火墙、反恶意软件和数据保护功能。

7. Trend Micro Deep Security: Trend Micro的网络安全产品被广泛用于保护云环境和虚拟化环境,它提供了高级的威胁防御和安全性管理功能。

8. SonicWall Next-Generation Firewall: SonicWall的防火墙产品提供了先进的网络安全功能,包括入侵防御、应用程序控制和虚拟专用网络支持。

9. Juniper Networks SRX Series: Juniper Networks的防火墙产品被认为是高度可靠的,并提供了高级的保护策略和攻击防御功能。

10. Sophos XG Firewall: Sophos的防火墙产品被广泛用于保护中小型企业,它提供了全面的安全功能,包括网络防火墙、反恶意软件和Web过滤。

趋势科技Web安全网关(IWSA)安装指南说明书

㺙Web 㔥 Ϟⱘ䰆⮙↦Ϣ 䍟 ⾥ TM Web 㔥 (IWSA)趋势科技(中国)有限公司保留对本文档以及此处所述产品进行更改而不通知的权利。

在安装并使用本软件之前,请阅读自述文件、发布说明(如果有)和最新版本的适用用户文档,这些文档可以通过趋势科技的以下 Web 站点获得:/download/zh-cn/Trend Micro、Trend Micro t- 球徽标、InterScan、TrendLabs、趋势科技控制管理中心和趋势科技损害清除服务都是趋势科技(中国)有限公司/Trend Micro Incorporated 的商标或注册商标。

所有其他产品或公司名称可能是其各自所有者的商标或注册商标。

版权所有© 2015 趋势科技(中国)有限公司/Trend Micro Incorporated。

保留所有权利。

文档编号:IBCM66844/150109发布日期:2014 年 7 月受美国专利号 5,951,698 的保护《趋势科技 Web 安全网关 (IWSA) 安装指南》旨在介绍软件的主要功能和适用于您生产环境的安装说明。

在安装和使用该软件之前,请详细阅读该指南。

有关如何使用软件中特定功能的详细信息,可从联机帮助文件和趋势科技 Web 站点上的在线知识库中获得。

趋势科技一直致力于改进其文档。

我们始终欢迎您的反馈。

目录前言适用读者 (x)如何使用本指南 (x)IWSA 文档 (xi)文档约定 (xii)关于趋势科技 (xiii)第 1 章:预安装规划服务器要求 .....................................................................................................1-2操作系统 ....................................................................................................1-2硬件要求 ....................................................................................................1-2组件安装 ....................................................................................................1-3Web 浏览器 ...............................................................................................1-4其他要求 ....................................................................................................1-5安装所需的信息 IWSA ...............................................................................1-6全新安装 ....................................................................................................1-6迁移 .............................................................................................................1-6代理服务器配置的类型 .........................................................................1-6控制管理中心服务器信息 ....................................................................1-7数据库类型和位置 ..................................................................................1-7SNMP 通知 ................................................................................................1-7Web 控制台密码 ......................................................................................1-7命令行访问 ................................................................................................1-8用于 Internet 更新的代理服务器 ........................................................1-8激活码 .........................................................................................................1-8趋势科技™ Web 安全网关 (IWSA) 6.5 安装指南规划网络通信保护 .......................................................................................1-8透明桥接模式 ...........................................................................................1-9正向代理服务器模式 ..............................................................................1-9反向代理服务器模式 ............................................................................1-10ICAP 模式 ................................................................................................1-10简单透明性模式 .....................................................................................1-10WCCP 模式 ..............................................................................................1-10第 2 章:部署入门识别服务器位置 ............................................................................................2-2具有 DMZ 的两个防火墙 ......................................................................2-2没有 DMZ 的防火墙 ...............................................................................2-3规划网络通信流 ............................................................................................2-4规划 HTTP 流程 .......................................................................................2-5HTTPS 解密 ..........................................................................................2-7规划 FTP 流程 ..........................................................................................2-7独立模式下的 FTP 代理服务器 .....................................................2-7附属模式下的 FTP 代理服务器 .....................................................2-9以正向代理服务器模式部署 ...................................................................2-10正向代理服务器模式概述 ...................................................................2-10重新配置客户端设置 .......................................................................2-11使用第四层交换机 ...........................................................................2-12使用启用 WCCP 的交换机或路由器 ..........................................2-14使用正向代理服务器模式规划 HTTP 流程 ..................................2-15独立模式下的 HTTP 代理服务器 ................................................2-15简单透明性模式下的 HTTP 代理服务器 ..................................2-16附属模式下的 HTTP 代理服务器(代理服务器前置) .......2-17附属模式下的 HTTP 代理服务器(代理服务器后置) .......2-19附属模式下的 HTTP 双代理服务器 ...........................................2-21以 WCCP 模式部署 ..........................................................................2-23WCCP 模式下的 HTTP 代理服务器(单个和多个 IWSA 服务器) ........................................2-23目录以 ICAP 模式部署 ......................................................................................2-23ICAP 模式概述 .......................................................................................2-23使用 ICAP 模式规划 HTTP 流程 .....................................................2-25ICAP 模式下的 HTTP 代理服务器(单个和多个 IWSA 服务器) ........................................2-25具有多台服务器的 IWSA ICAP 模式 .........................................2-27以反向代理服务器模式部署 ...................................................................2-29反向代理服务器模式概述 ..................................................................2-29使用反向代理服务器模式规划 HTTP 流程 ..................................2-30附属模式下的 HTTP 反向代理服务器 ......................................2-30以透明桥接模式部署 ................................................................................2-32透明桥接模式概述 ................................................................................2-32使用透明桥接模式规划 HTTP 流程 ................................................2-33高可用性部署模式 ................................................................................2-33HA 部署模式安装指南 ........................................................................2-34第 3 章:安装趋势科技 Web 安全网关 (IWSA)获取 IWSA ......................................................................................................3-2使用趋势科技企业解决方案 DVD ....................................................3-2下载安装文件 ...........................................................................................3-3安装 IWSA ......................................................................................................3-3首次登录到 IWSA ......................................................................................3-10安装后说明 ...................................................................................................3-10第 4 章:迁移到趋势科技 Web 安全网关 (IWSA)关于迁移 .........................................................................................................4-2重要说明 ....................................................................................................4-2未迁移的信息 ...........................................................................................4-3迁移过程概述 ...........................................................................................4-4从 IWSA 5.6 迁移到 IWSA 6.5 ...................................................................4-4趋势科技™ Web 安全网关 (IWSA) 6.5 安装指南从一个 IWSA 6.5 迁移到另一个 IWSA 6.5 .............................................4-5迁移之后 ..........................................................................................................4-6附录 A:部署集成分布式环境中的 IWSA ...............................................................................A-2连接要求和属性 ......................................................................................A-2吞吐量和可用性要求 ........................................................................A-3与 LDAP 的集成 ..........................................................................................A-4支持用于容纳多个 LDAP 服务器的多个域 ...................................A-4透明模式下的 LDAP 认证 ...................................................................A-6使用 WCCP 与 Cisco 路由器的集成 .......................................................A-7使用反向代理服务器保护 HTTP 或 FTP 服务器 ..............................A-7与 ICAP 设备的集成 ...................................................................................A-9设置 ICAP 1.0 兼容的缓存服务器 .....................................................A-9为 NetCache 设备设置 ICAP ................................................................A-9为 Blue Coat 端口 80 安全设备设置 ICAP .....................................A-11为 Cisco CE ICAP 服务器设置 ICAP ...............................................A-14配置病毒扫描服务器群集 ..................................................................A-15删除群集配置或条目 ...........................................................................A-16启用 "X-Virus-ID" 和 "X-Infection-Found" 头 ...............................A-17附录 B:微调和故障排除IWSA性能微调 ..............................................................................................B-2URL 过滤 ...................................................................................................B-2LDAP 性能微调 .......................................................................................B-2LDAP 内部缓存 ..................................................................................B-2启用 LDAP 时,禁用详细记录 .....................................................B-3透明模式下的 LDAP 认证 ..............................................................B-4目录故障排除 .........................................................................................................B-5故障排除提示 ...........................................................................................B-5联系技术支持之前 ..................................................................................B-5安装问题 ....................................................................................................B-5常规功能问题 ...........................................................................................B-6附录 C:有关 IWSA 安装和部署的最佳实践IWSA 安装概述 .............................................................................................C-2正确评估环境规模 .......................................................................................C-4最佳实践建议 ...........................................................................................C-4选择部署方法和冗余性 ..............................................................................C-4最佳实践建议 ...........................................................................................C-6附录 D:维护和技术支持产品维护 ........................................................................................................D-2维护协议 ...................................................................................................D-2续订维护协议 ..........................................................................................D-3联系技术支持 ...............................................................................................D-3TrendLabs ..................................................................................................D-4知识库 ........................................................................................................D-4已知问题 ...................................................................................................D-5将可疑代码发送给趋势科技 ...............................................................D-5安全信息中心 ...............................................................................................D-6附录 E:在 VMware ESX 下为 IWSA 创建新的虚拟机简介 ..................................................................................................................E-2创建新的虚拟机 ...........................................................................................E-2启动 IWSA 虚拟机并完成安装 .............................................................E-16趋势科技™ Web 安全网关 (IWSA) 6.5 安装指南附录 F:在 Microsoft Hyper-V 下为 IWSA 创建新的虚拟机简介 ...................................................................................................................F-2Hyper-V 的 IWSA 支持 ................................................................................F-2Hyper-V 虚拟化模式 ...............................................................................F-2在 Microsoft Hyper-V 上安装 IWSA 6.5 ...................................................F-3导入 IWSA 映像 .......................................................................................F-7为 IWSA 分配资源 ...................................................................................F-9启动 IWSA 虚拟机并完成安装 .........................................................F-21访问 IWSA Web 控制台 ......................................................................F-28索引前言前言欢迎使用《趋势科技™ Web 安全网关 (IWSA) 6.5 安装指南》。

2024年入侵防御系统市场需求分析

2024年入侵防御系统市场需求分析引言入侵防御系统(Intrusion Detection System,简称IDS)是一种用于保护计算机网络免受恶意攻击的安全工具。

随着网络攻击的不断增加,入侵防御系统在各行各业中的需求也逐渐增加。

市场需求分析是评估市场上对入侵防御系统的需求以及潜在客户的需求的重要手段。

本文将对入侵防御系统市场需求进行分析。

市场规模入侵防御系统市场规模的评估对于市场需求分析至关重要。

根据行业研究报告,全球入侵防御系统市场规模在过去几年间稳步增长,预计未来几年仍将保持良好的增长势头。

据预测,2023年全球入侵防御系统市场规模将达到X亿美元。

市场趋势•云安全需求增加:随着越来越多的企业将应用程序和数据迁移到云平台,对于云安全的需求也日益增加。

入侵防御系统作为一种重要的安全工具,在云安全领域中具有较大的市场潜力。

•人工智能技术应用:人工智能技术在入侵检测和防御方面的应用越来越广泛。

利用机器学习和深度学习算法,可以提高入侵防御系统的准确性和效率,满足用户对于高级威胁的防御需求。

•智能化管理需求增加:随着网络攻击愈发复杂,用户对于入侵防御系统的管理需求也越来越高。

智能化管理工具的需求正逐渐崛起,以帮助用户更好地监控、管理和响应潜在的威胁。

市场细分入侵防御系统市场可以细分为以下几个方面:•网络入侵防御系统:主要用于检测和阻止网络攻击,包括入侵检测系统(IDS)和入侵防御系统(IPS)。

这一领域占据了入侵防御系统市场的主导地位。

•主机入侵防御系统:用于监控和保护单个主机的安全,包括入侵检测系统(HIDS)和入侵防御系统(HIPS)。

主机入侵防御系统在金融、医疗等领域中应用广泛。

•云入侵防御系统:专用于云平台的入侵防御系统,在云计算行业中具有很大的潜力。

随着云计算的发展,对于云安全的需求也日益增加。

市场竞争态势目前,入侵防御系统市场竞争激烈,主要竞争者包括:•Symantec:作为市场领导者之一,Symantec凭借强大的技术实力和广泛的产品线,在入侵防御系统市场中占据重要地位。

网络安全公司排名

网络安全公司排名在当今信息时代,网络安全问题备受关注。

随着网络攻击事件的频繁发生,各种网络安全公司也应运而生。

这些公司通过提供安全防护服务,帮助企业和个人保护其网络安全。

然而,面对众多网络安全公司,人们往往难以选择最适合自己需求的服务提供商。

因此,本文将对当前市场上的网络安全公司进行排名,以帮助用户更好地了解各家公司的实力和特点。

首先,排名第一的是赛门铁克(Symantec)公司。

作为全球领先的网络安全公司之一,赛门铁克公司拥有丰富的安全经验和技术实力。

其产品涵盖了防火墙、反病毒软件、入侵检测系统等多个领域,能够为用户提供全方位的网络安全保护。

此外,赛门铁克公司还拥有强大的安全研究团队,能够及时响应各类网络威胁,为用户提供及时的安全更新和解决方案。

紧随其后的是迪捷公司(Trend Micro)。

作为一家专注于网络安全的公司,迪捷公司致力于为用户提供高效的网络安全解决方案。

其产品在反病毒、网络防火墙、云安全等领域均有出色表现,得到了广大用户的认可。

此外,迪捷公司还注重安全威胁的研究和分析,能够及时发现和应对新型网络威胁,为用户提供更加可靠的安全保障。

另外,排名第三的是卡巴斯基(Kaspersky)公司。

作为一家来自俄罗斯的网络安全公司,卡巴斯基公司凭借其优秀的技术实力和安全产品在全球范围内获得了良好的口碑。

其产品不仅在传统反病毒领域表现出色,还在网络安全咨询、安全培训等方面具有独特优势。

卡巴斯基公司还拥有一支由专业安全专家组成的团队,能够为用户提供定制化的网络安全解决方案,满足不同用户的个性化需求。

此外,排名第四的是趋势科技(Trend Micro)公司。

作为一家总部位于日本的网络安全公司,趋势科技公司在全球范围内拥有大量用户。

其产品涵盖了反病毒软件、网络防火墙、云安全等多个领域,能够为用户提供全面的网络安全保护。

趋势科技公司还注重安全威胁的研究和分析,能够及时发现和应对新型网络威胁,为用户提供更加可靠的安全保障。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第 2 章:安装云安全智能防护服务器

执行全新安装 ................................................................................................ 2-2 安装云安全智能防护服务器 ............................................................ 2-2

趋势科技、趋势科技 t 球徽标、TrendLabs、防毒墙网络版和云安全智能防护网 络 是趋势科技(中国)有限公司 的商标或注册商标。所有其他产品或公司名 称可能是其各自所有者的商标或注册商标。

版权所有 © 2017。趋势科技(中国)有限公司。保留所有权利。

文档编号:APCM37781/170406

i

趋势科技™云安全智能防护服务器™ 3.2 安装和升级指南

将可疑内容发送给趋势科技 .................................................................... 4-4 电子邮件信誉服务 .............................................................................. 4-4 文件信誉服务 ........................................................................................ 4-5 Web 信誉服务 ........................................................................................ 4-5

帮助您配置所有产品设置。

提供有关每个文本框以及如何通过用户界面配置所有功能的详细指导 信息。

包含其他文档中可能不包括的最新产品信息。主题包括功能描述、安 装提示、已知问题和产品版本历史。

文档可在以下位置找到: /?regs=CH

发布日期:2017 年 4 月

受美国专利号保护: 正在申请专利。

本文档介绍产品/服务的主要功能和/或提供针对生产环境的安装说明。在安装 或使用产品/服务之前,请详细阅读。

有关如何使用产品/服务中特定功能的详细信息,可以在趋势科技联机帮助中 心和/或趋势科技知识库中获得。

趋势科技一直致力于改进其文档。如对该文档或趋势科技的任何文档有任何问 题、意见或建议,请通过 service@ 与我们联系。

1-2

规划云安全智能防护服务器的安装和升级

硬件/软件 虚拟化

要求

• Microsoft™ Windows Server™ 2008 R2 Hyper-V™ • Microsoft™ Windows Server™ 2012 Hyper-V™ • Microsoft™ Windows Server™ 2012 R2 Hyper-V™ • Microsoft™ Windows Server™ 2016 Hyper-V™ • VMware™ ESXi™ Server 6.5、6.0 Update 2;5.5 Update 3b • Citrix™ XenServer™ 7.1, 7.0, 6.5

1-1

趋势科技™云安全智能防护服务器™ 3.2 安装和升级指南

系统要求

下表列出了系统要求:

表 1-1. 系统要求

硬件/软件

要求

硬件

• 支持 Intel™ 虚拟化技术™ 的 2.0GHz Intel™ Core2 Duo™ 64 位处理器 或同等处理器

• 2GB 内存(趋势科技建议 4GB)

• 安装在虚拟机上时有 50 GB 磁盘空间

索引

索引 ............................................................................................................... IN-1

ii

前言

前言

欢迎使用《云安全智能防护服务器™ 安装和升级指南》。本文档包含有关产品 设置的信息。 主题包括: • 关于趋势科技™ 第 iv 页 • 产品文档 第 iv 页 • 读者 第 iv 页 • 文档规则 第 v 页

iii

趋势科技™云安全智能防护服务器™ 3.2 安装和升级指南

关于趋势科技™

趋势科技公司提供病毒防护、反垃圾邮件及内容过滤安全软件与服务。趋势科 技帮助全球客户阻止恶意代码危害他们的计算机。

产品文档

云安全智能防护服务器文档包括以下内容:

文档 安装和升级指南 管理员指南 联机帮助

自述文件

描述

帮助您规划安装、升级和部署。

注意

云安全智能防护服务器可根据需要自动对检测到的磁盘空间进 行分区。

注意

如果云安全智能防护服务器检测到可用磁盘空间不到 1GB, 则“阻止的 URL”会停止收集数据。当管理员提供至少 1.5GB 的可用磁盘空间后,云安全智能防护服务器将立即再 次开始收集数据。

• 颜色为 256 或更高、分辨率为 1024 x 768 或更高的显示器

与趋势科技联系 ........................................................................................... 4-3 加快支持呼叫的处理速度 ................................................................. 4-4

第 3 章:安装后任务

安装后 ............................................................................................................. 3-2 初始配置 ......................................................................................................... 3-2

其他资源 ......................................................................................................... 4-5 下载专区 ................................................................................................. 4-5 文档反馈 ................................................................................................. 4-6

第 4 章:技术支持

资源故障排除 ................................................................................................ 4-2 使用支持门户 ........................................................................................ 4-2 威胁百科全书 ........................................................................................ 4-2

第 1 章:规划云安全智能防护服务器的安装和升级

系统要求 ......................................................................................................... 1-2

规划部署 ......................................................................................................... 1-4 最佳实践 ................................................................................................. 1-5 部署准则 ................................................................................................. 1-5

读者

该云安全智能防护服务器文档是面向 IT 经理和管理员而编写的。该文档假设 读者对计算机网络有深入了解。 该文档未假设读者具备任何病毒/恶意软件防护或垃圾邮云安全智能防护服务器 用户指南使用下列规则。

表 1. 文档规则

规则

描述

全大写

首字母缩略词、缩写以及某些命令和键盘按键的名称

趋势科技™

云安全智能防护服务器

安装和升级指南

让安全更具智慧

趋势科技(中国)有限公司保留对本文档以及此处所述产品/服务进行更改而 不通知的权利。在安装并使用本产品/服务之前,请阅读自述文件、发布说明 和/或最新版本的适用文档,这些文档可以通过趋势科技的以下 Web 站点获 得:

/zh-cn/enterprise/smart-protection-server.aspx