cisco交换机配置8021x的相关命令[技巧]

cisco交换机配置802.1x的相关命令

cisco交换机配置802.1x的相关命令2010-07-28 18:58Router(config)# aaa new-model! 启用aaaaaa authentication dot1x default group radius! dot1x使用radius做认证aaa authorization network default group radius! 使用802.1x协议去动态分配vlan的话,上边的这句命令一定要有dot1x system-auth-control! 允许802.1x port-based 认证dot1x guest-vlan supplicant! 允许交换机在端口802.1x认证失败后,指定vlan到guest-vlanradius-server host 192.168.1.1 auth-port 1812 acct-port 1813 key Password! 设置radius server的ip地址和端口,以及认证的passwordradius-server retransmit 3!在发送的radius请求没有相应的情况下的重新传递次数radius-server vsa send authentication!vsa是Vendor-Specific attributes的缩写,如果需要通过802.1x来指定端口的vlan,需要这条配置命令。

!下边的是需要重点配置的,由于dot1x默认的几个超时和重试都比较高。

如果遇到没有验证的主机的话,切换到guest-vlan的时间就会比较晚,造成主机显示无法连接,影响了用户的体验。

其实在局域网环境中,超时值可以设置的相对低一些。

interface FastEthernet0/3switchport mode access!dot1x指定vlan, switchport mode必须为accessdot1x port-control auto!开启dot1x端口认证dot1x timeout quiet-period 10!switch在与client认证失败后的静默时间。

配置cisco交换机IEEE 802.1x认证

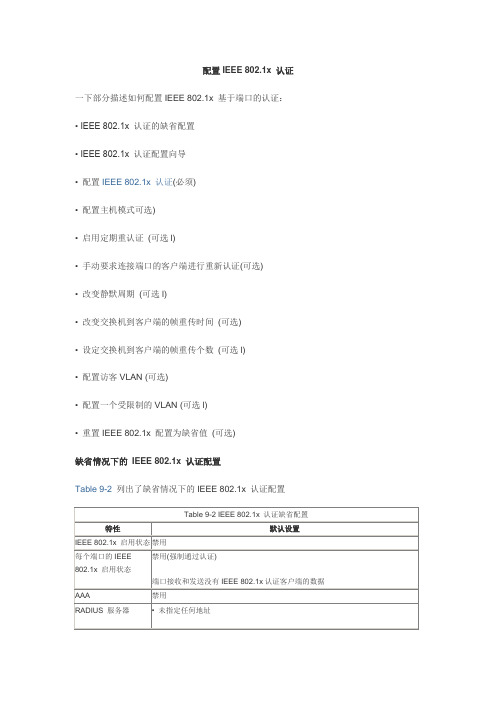

配置IEEE 802.1x 认证一下部分描述如何配置IEEE 802.1x 基于端口的认证:• IEEE 802.1x 认证的缺省配置• IEEE 802.1x 认证配置向导• 配置IEEE 802.1x 认证(必须)• 配置主机模式可选)• 启用定期重认证(可选l)• 手动要求连接端口的客户端进行重新认证(可选)• 改变静默周期(可选l)• 改变交换机到客户端的帧重传时间(可选)• 设定交换机到客户端的帧重传个数(可选l)• 配置访客VLAN (可选)• 配置一个受限制的VLAN (可选l)• 重置IEEE 802.1x 配置为缺省值(可选)缺省情况下的IEEE 802.1x 认证配置Table 9-2列出了缺省情况下的IEEE 802.1x 认证配置禁用AAA, 使用no aaa new-model全局配置命令。

禁用IEEE 802.1x AAA 认证,使用no aaa authentication dot1x default全局配置命令。

禁用IEEE 802.1x AAA 授权,使用no aaa authorization 全局配置命令。

禁用交换机的IEEE 802.1x 认证,使用no dot1x system-auth-control全局配置命令。

配置主机模式Mode进入特权模式,遵从如下步骤允许多个主机同时连接启用了IEEE 802.1x认证的端口。

这个过程时可选的。

禁用多主机使用802.1x认证的端口,使用no dot1x host-mode multi-host端口配置命令例子:Switch(config)# interface fastethernet0/1Switch(config-if)# dot1x port-control autoSwitch(config-if)# dot1x host-mode multi-host启用定期重认证你可以启用定期IEEE 802.1x 客户端重认证并指定多久发生一次。

cisco8021x配置3560

cisco8021x配置3560交换机为思科3560(支持三层交换,静态路由)使用缺省VLAN------VLAN1ClientA和ClientB为测试客户端ClientA=>192.168.100.100ClientB=>192.168.100.200Core Server为核心服务器(安装SP3)Core Server=>192.168.100.20IAS为认证服务器(装proxy)IAS=>192.168.100.10认证服务器的交换机端口192.168.100.11.进入配置模式Switch>en2.在交换机上建立VLAN在此可以设置自己的VLAN(参见注意3。

本例中将使用缺省VLAN1)3.设置VLAN 1的IP地址Switch#conf tSwitch(config)#int vlan 1Switch(config-if)#ip add 192.168.100.1 255.255.255.0Switch(config-if)#no shutSwitch(config)#exit4.启用AAA并创建802.1x端口认证方式列表Switch(config)#aaa newSwitch(config)#aaa authentication dot1x default group radius5.为交换机全局启用802.1x端口认证Switch(config)#dot1x system-auth-control6.设置主认证RADIUS(proxy)服务器的IP地址及认证交互报文时的通信密码。

Switch(config)#radius-server host 192.168.100.10 auth-port 4001 key scab7.进入f0/1端口设置(每个端口都要设置,7、8、9、10联动)Switch(config)#int f0/18.指定f0/1端口为接入端口(每个端口都要设置,7、8、9、10联动)Switch(config-if)#switchport mode access9.在f0/1端口上启用802.1x(每个端口都要设置,7、8、9、10联动)Switch(config-if)#dot1x port-control auto10.设定802.1x的传送超时定时器(每个端口都要设置,7、8、9、10联动)Switch(config-if)#dot1x timeout tx-period 5Switch(config-if)#exitSwitch(config)#exit11.备份设置Switch#copy run start注意:1、要将核心服务器、PROXY和RADIUS服务器的在交换机上的联接端口设置成接入端口,参照上面第七、八项设置。

RG-S21交换机 802.1x认证配置方法

S21交换机 802.1x认证配置方法锐捷网络远程技术支持中心技术热线:4008-111-000福建星网锐捷网络有限公司802.1x 的配置注意事项1)只有支持802.1x 的产品,才能进行以下设置。

2)802.1x 既可以在二层下又可以在三层下的设备运行。

3)要先设置认证服务器的IP 地址,才能打开1X 认证。

4)打开端口安全的端口不允许打开1X 认证。

5)Aggregate Port 不允许打开1X 认证。

802.1x 的默认配置下表列出 802.1x 的一些缺省值认证Authentication 关闭DISABLE 记帐Accounting 关闭DISABLE 认证服务器(Radius Server)*服务器IP 地址(ServerIp) *认证UDP 端口*密码(Key) *无缺省值*1812*无缺省值记帐服务器(Accounting Server) *记帐服务器IP 地址*记帐UDP 端口*无缺省值1813所有端口的类型非受控端口(所有端口均无须认证便可直接通讯定时重认证re-authentication 打开定时重认证周期reauth_period 3600 秒认证失败后允许再次认证的间隔 5重传时间间隔30 秒最大重传次数 2 次客户端超时时间30 秒,在该段时间内没有收到客户端的响应便认为这次通讯失败服务器超时时间30 秒,在该段时间内没有收到服务器的回应,便认为这次通讯失败某端口下可认证主机列表无缺省值福建星网锐捷网络有限公司设置802.1X 认证的开关当打开802.1x 认证时,交换机会主动要求受控端口上的主机进行认证,认证不过的主机不允许访问网络。

例:设置Server Ip 为192.1.1.1、认证Udp 端口为600、以明文方式设置约定密码:Switch#configure terminalSwitch(config)#radius-server host 192.1.1.1Switch(config)#radius-server auth-port 600Switch(config)#radius-server key MsdadShaAdasdj878dajL6g6ga Switch(config)#end打开/关闭一个端口的认证在802.1x 打开的情形下,打开一个端口的认证,则该端口成为受控口,连接在该端口下的用户要通过认证才能访问网络,然而,在非受控端口下的用户可以直接访问网络。

在cisco路由器上配置802.1x认证

Note:先看看AAA,在这里要用到AAA的内容,有时间的时候我整理一下AAA发上来。

要使用基于端口的认证,则交换机和用户PC都要支持802.1x标准,使用局域网上的可扩展认证协议(EAPOL),802.1x EAPOL是二层协议,如果交换机端口上配置了802.1x,那么当在端口上检测到设备后,该端口首先处于未认证状态,端口将不转发任何流量(除了CDP,STP和EAPOL),此时客户PC只能使用EAPOL协议与交换机通信,我们需要再客户PC上安装支持802.1x的应用程序(windows支持802.1x),一旦用户通过认证则该端口开始转发数据流。

用户注销时交换机端口将返回未认证状态;或者当客户长时间没有数据流量时,会因超时停止认证状态,需要用户重新认证。

再交换机上配置802.1x需要用到RADIUS服务器,在这里注意一下,AAA可以用RADIUS和TACACS+实现,但802.1x只支持RADIUS认证。

来看一下配置:(config)#aaa new-model '启动AAA。

(config)#radius-server host 192.168.1.100 key netdigedu '配置RADIUS服务器地址及密钥。

(config)#aaa authentication dot1x default group radius '配置802.1x默认认证方法为RADIUS。

(config)#dot1x system-auth-control '在交换机上全局启用802.1x认证。

(config)#int fa0/24(config-if)#switchport mode access(config-if)#dot1x port-control auto '设置接口的802.1x状态。

这个命令一定要注意;状态有三种:force-authorized:端口始终处于认证状态并转发流量,这个是默认状态。

Cisco路由器交换机配置命令详解

Cisco路由器交换机配置命令详解1. 交换机支持的命令:交换机基本状态:switch: ;ROM状态,路由器是rommon〉hostname〉;用户模式hostname# ;特权模式hostname(config)# ;全局配置模式hostname(config-if)# ;接口状态交换机口令设置:switch〉enable ;进入特权模式switch#config terminal ;进入全局配置模式switch(config)#hostname 〈hostname〉;设置交换机的主机名switch(config)#enable secret xxx ;设置特权加密口令switch(config)#enable password xxa ;设置特权非密口令switch(config)#line console 0 ;进入控制台口switch(config-line)#line vty 0 4 ;进入虚拟终端switch(config-line)#login ;允许登录switch(config-line)#password xx ;设置登录口令xx switch#exit ;返回命令交换机VLAN设置:switch#vlan database ;进入VLAN设置switch(vlan)#vlan 2 ;建VLAN 2switch(vlan)#no vlan 2 ;删vlan 2switch(config)#int f0/1 ;进入端口1switch(config-if)#switchport access vlan 2 ;当前端口加入vlan 2switch(config-if)#switchport mode trunk ;设置为干线switch(config-if)#switchport trunk allowed vlan 1,2 ;设置允许的vlanswitch(config-if)#switchport trunk encap dot1q ;设置vlan 中继switch(config)#vtp domain 〈name〉;设置发vtp域名switch(config)#vtp password 〈word〉;设置发vtp密码switch(config)#vtp mode server ;设置发vtp模式switch(config)#vtp mode client ;设置发vtp模式交换机设置IP地址:switch(config)#interface vlan 1 ;进入vlan 1switch(config-if)#ip address 〈IP〉〈mask〉;设置IP地址switch(config)#ip default-gateway 〈IP〉;设置默认网关switch#dir flash: ;查看闪存交换机显示命令:switch#write ;保存配置信息switch#show vtp ;查看vtp配置信息switch#show run ;查看当前配置信息switch#show vlan ;查看vlan配置信息switch#show interface ;查看端口信息switch#show int f0/0 ;查看指定端口信息2. 路由器支持的命令:路由器显示命令:router#show run ;显示配置信息router#show interface ;显示接口信息router#show ip route ;显示路由信息router#show cdp nei ;显示邻居信息router#reload ;重新起动路由器口令设置:router〉enable ;进入特权模式router#config terminal ;进入全局配置模式router(config)#hostname 〈hostname〉;设置交换机的主机名router(config)#enable secret xxx ;设置特权加密口令router(config)#enable password xxb ;设置特权非密口令router(config)#line console 0 ;进入控制台口router(config-line)#line vty 0 4 ;进入虚拟终端router(config-line)#login ;要求口令验证router(config-line)#password xx ;设置登录口令xxrouter(config)#(Ctrl+z) ;返回特权模式router#exit ;返回命令路由器配置:router(config)#int s0/0 ;进入Serail接口router(config-if)#no shutdown ;激活当前接口router(config-if)#clock rate 64000 ;设置同步时钟router(config-if)#ip address 〈ip〉〈netmask〉;设置IP地址router(config-if)#ip address 〈ip〉〈netmask〉second ;设置第二个IP router(config-if)#int f0/0.1 ;进入子接口router(config-subif.1)#ip address 〈ip〉〈netmask〉;设置子接口IProuter(config-subif.1)#encapsulation dot1q 〈n〉;绑定vlan中继协议router(config)#config-register 0x2142 ;跳过配置文件router(config)#config-register 0x2102 ;正常使用配置文件router#reload ;重新引导路由器文件操作:router#copy running-config startup-config ;保存配置router#copy running-config tftp ;保存配置到tftprouter#copy startup-config tftp ;开机配置存到tftprouter#copy tftp flash: ;下传文件到flashrouter#copy tftp startup-config ;下载配置文件ROM状态:Ctrl+Break ;进入ROM监控状态rommon〉confreg 0x2142 ;跳过配置文件rommon〉confreg 0x2102 ;恢复配置文件rommon〉reset ;重新引导rommon〉copy xmodem:〈sname〉flash:〈dname〉;从console传输文件rommon〉IP_ADDRESS=10.65.1.2 ;设置路由器IPrommon〉IP_SUBNET_MASK=255.255.0.0 ;设置路由器掩码rommon〉TFTP_SERVER=10.65.1.1 ;指定TFTP服务器IP rommon〉TFTP_FILE=c2600.bin ;指定下载的文件rommon〉tftpdnld ;从tftp下载rommon〉dir flash: ;查看闪存内容rommon〉boot ;引导IOS静态路由:ip route 〈ip-address〉〈subnet-mask〉〈gateway〉;命令格式router(config)#ip route 2.0.0.0 255.0.0.0 1.1.1.2 ;静态路由举例router(config)#ip route 0.0.0.0 0.0.0.0 1.1.1.2 ;默认路由举例动态路由:router(config)#ip routing ;启动路由转发router(config)#router rip ;启动RIP路由协议。

802.1x认证及相关配置

1、802.1x协议简介802.1x协议是基于Client/Server的访问控制和认证协议。

它可以限制未经授权的用户/设备通过接入端口(access port)访问LAN/WLAN。

在获得交换机或LAN提供的各种业务之前,802.1x对连接到交换机端口上的用户/设备进行认证。

在认证通过之前,802.1x只允许EAPoL(基于局域网的扩展认证协议)数据通过设备连接的交换机端口;认证通过以后,正常的数据可以顺利地通过以太网端口。

802.1x认证包含三个角色:认证者--对接入的用户/设备进行认证的端口;请求者--被认证的用户/设备;认证服务器--根据认证者的信息,对请求访问网络资源的用户/设备进行实际认证功能的设备。

以太网的每个物理端口被分为受控和不受控的两个逻辑端口,物理端口收到的每个帧都被送到受控和不受控端口。

其中,不受控端口始终处于双向联通状态,主要用于传输认证信息。

而受控端口的联通或断开是由该端口的授权状态决定的。

受控端口与不受控端口的划分,分离了认证数据和业务数据,提高了系统的接入管理和接入服务提供的工作效率。

2、802.1x认证过程(1.客户端程序将发出请求认证的EAPoL-Start报文给交换机,开始启动一次认证过程。

(2.交换机收到请求认证的报文后,将发出一个EAP-Request/Identify报文要求用户的客户端程序将输入的用户信息送上来。

(3.客户端程序响应交换机发出的请求,将用户名信息通过EAP-Response/Identify报文送给交换机。

交换机通过Radius-Access-Request报文将客户端送上来的数据帧经过封包处理后送给认证服务器进行处理。

(4.认证服务器收到来自交换机的Radius-Access-Request报文,做如下几个操作:验证交换机的合法性:包括交换机的IP地址,以及RADIUS认证口令;验证RADIUS的ID字段中填入的账号是否有效;当上述两个条件满足的时候,给交换机应答此Radius-Access-Challenge报文。

配置cisco交换机IEEE802.1x认证

配置IEEE 802.1x 认证一下部分描述如何配置IEEE 802.1x 基于端口的认证:• IEEE 802.1x 认证的缺省配置• IEEE 802.1x 认证配置向导• 配置IEEE 802.1x 认证(必须)• 配置主机模式可选)• 启用定期重认证(可选l)• 手动要求连接端口的客户端进行重新认证(可选)• 改变静默周期(可选l)• 改变交换机到客户端的帧重传时间(可选)• 设定交换机到客户端的帧重传个数(可选l)• 配置访客VLAN (可选)• 配置一个受限制的VLAN (可选l)• 重置IEEE 802.1x 配置为缺省值(可选)缺省情况下的IEEE 802.1x 认证配置Table 9-2列出了缺省情况下的IEEE 802.1x 认证配置禁用AAA, 使用no aaa new-model全局配置命令。

禁用IEEE 802.1x AAA 认证,使用no aaa authentication dot1x default全局配置命令。

禁用IEEE 802.1x AAA 授权,使用no aaa authorization 全局配置命令。

禁用交换机的IEEE 802.1x 认证,使用no dot1x system-auth-control全局配置命令。

配置主机模式Mode进入特权模式,遵从如下步骤允许多个主机同时连接启用了IEEE 802.1x认证的端口。

这个过程时可选的。

禁用多主机使用802.1x认证的端口,使用no dot1x host-mode multi-host端口配置命令例子:Switch(config)# interface fastethernet0/1Switch(config-if)# dot1x port-control autoSwitch(config-if)# dot1x host-mode multi-host启用定期重认证你可以启用定期IEEE 802.1x 客户端重认证并指定多久发生一次。