神码防火墙配置RIPv2和ospf 防火墙设置NAT转换

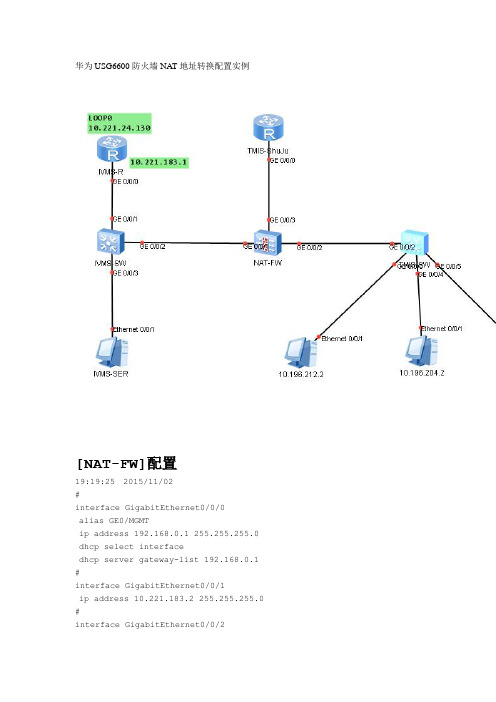

华为USG6600防火墙NAT地址转换配置实例

华为USG6600防火墙NA T地址转换配置实例[NAT-FW]配置19:19:25 2015/11/02#interface GigabitEthernet0/0/0alias GE0/MGMTip address 192.168.0.1 255.255.255.0 dhcp select interfacedhcp server gateway-list 192.168.0.1 #interface GigabitEthernet0/0/1ip address 10.221.183.2 255.255.255.0 #interface GigabitEthernet0/0/2ip address 10.196.212.3 255.255.255.0#interface GigabitEthernet0/0/3ip address 10.146.22.98 255.255.255.252#interface GigabitEthernet0/0/4#interface GigabitEthernet0/0/5#interface GigabitEthernet0/0/6#interface GigabitEthernet0/0/7#interface GigabitEthernet0/0/8#interface NULL0alias NULL0#firewall zone localset priority 100#firewall zone trustset priority 85add interface GigabitEthernet0/0/0add interface GigabitEthernet0/0/2#firewall zone untrustset priority 5add interface GigabitEthernet0/0/3#firewall zone dmzset priority 50#firewall zone name ivmsset priority 10add interface GigabitEthernet0/0/1#aaalocal-user admin password cipher %$%$A`_&-qU7951.=&&W!Jj-y2)}%$%$ local-user admin service-type web terminal telnetlocal-user admin level 15authentication-scheme default#authorization-scheme default#accounting-scheme default#domain default##nqa-jitter tag-version 1#ip route-static 10.0.0.0 255.0.0.0 10.146.22.97ip route-static 10.196.202.0 255.255.255.0 10.196.212.1ip route-static 10.196.204.0 255.255.255.0 10.196.212.1ip route-static 10.221.0.0 255.255.0.0 10.221.183.1#banner enable#user-interface con 0authentication-mode noneuser-interface vty 0 4authentication-mode noneprotocol inbound all#slb#right-manager server-group#sysname NAT-FW#l2tp domain suffix-separator @#firewall packet-filter default permit interzone local trust direction inboundfirewall packet-filter default permit interzone local trust direction outboundfirewall packet-filter default permit interzone local untrust direction inboundfirewall packet-filter default permit interzone local untrust direction outboundfirewall packet-filter default permit interzone local dmz direction inboundfirewall packet-filter default permit interzone local dmz direction outboundfirewall packet-filter default permit interzone local ivms direction inboundfirewall packet-filter default permit interzone local ivms direction outboundfirewall packet-filter default permit interzone trust untrust direction inboundfirewall packet-filter default permit interzone trust untrust direction outboundfirewall packet-filter default permit interzone trust dmz direction inboundfirewall packet-filter default permit interzone trust dmz direction outboundfirewall packet-filter default permit interzone trust ivms direction inboundfirewall packet-filter default permit interzone trust ivms direction outboundfirewall packet-filter default permit interzone dmz untrust direction inboundfirewall packet-filter default permit interzone dmz untrust direction outboundfirewall packet-filter default permit interzone ivms untrust direction inboundfirewall packet-filter default permit interzone ivms untrust direction outboundfirewall packet-filter default permit interzone dmz ivms direction inboundfirewall packet-filter default permit interzone dmz ivms direction outbound#ip df-unreachables enable#firewall ipv6 session link-state checkfirewall ipv6 statistic system enable#dns resolve#firewall statistic system enable#pki ocsp response cache refresh interval 0pki ocsp response cache number 0#undo dns proxy#license-server domain #web-manager enable#nat-policy interzone trust ivms outbound policy 0action source-nateasy-ip GigabitEthernet0/0/1#return[TMIS-SW]配置#sysname TMIS-SW#cluster enablentdp enablendp enable#drop illegal-mac alarm#diffserv domain default#drop-profile default#aaaauthentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain defaultdomain default_adminlocal-user admin password simple adminlocal-user admin service-type http#interface Vlanif1ip address 10.196.212.1 255.255.255.0ip address 10.196.202.1 255.255.255.0 sub ip address 10.196.204.1 255.255.255.0 sub #interface MEth0/0/1#interface GigabitEthernet0/0/1#interface GigabitEthernet0/0/2#interface GigabitEthernet0/0/3 #interface GigabitEthernet0/0/4 #interface GigabitEthernet0/0/5 #interface GigabitEthernet0/0/6 #interface GigabitEthernet0/0/7 #interface GigabitEthernet0/0/8 #interface GigabitEthernet0/0/9 #interface GigabitEthernet0/0/10 #interface GigabitEthernet0/0/11 #interface GigabitEthernet0/0/12 #interface GigabitEthernet0/0/13 #interface GigabitEthernet0/0/14 #interface GigabitEthernet0/0/15 #interface GigabitEthernet0/0/16 #interface GigabitEthernet0/0/17 #interface GigabitEthernet0/0/18 #interface GigabitEthernet0/0/19 #interface GigabitEthernet0/0/20 #interface GigabitEthernet0/0/21 #interface GigabitEthernet0/0/22 #interface GigabitEthernet0/0/23 #interface GigabitEthernet0/0/24 #interface NULL0#ip route-static 10.0.0.0 255.0.0.0 10.196.212.3#user-interface con 0user-interface vty 0 4#return[TMIS-SHU]配置#sysname TMIS-SHU#aaaauthentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain defaultdomain default_adminlocal-user admin password cipher "'(XSjA>n4=H)H2[EInBak2# local-user admin service-type http#firewall zone Localpriority 16#interface Ethernet0/0/0#interface Ethernet0/0/1#interface Serial0/0/0link-protocol ppp#interface Serial0/0/1link-protocol ppp#interface Serial0/0/2link-protocol ppp#interface Serial0/0/3link-protocol ppp#interface GigabitEthernet0/0/0ip address 10.146.22.97 255.255.255.252#interface GigabitEthernet0/0/1#interface GigabitEthernet0/0/2#interface GigabitEthernet0/0/3#wlan#interface NULL0#interface LoopBack0ip address 10.192.4.11 255.255.255.255#ip route-static 10.196.0.0 255.255.0.0 10.146.22.98 #user-interface con 0user-interface vty 0 4user-interface vty 16 20#return[IVMS-SW]配置#sysname IVMS-SW#cluster enablentdp enablendp enable#drop illegal-mac alarm#diffserv domain default#drop-profile default#aaaauthentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain defaultdomain default_adminlocal-user admin password simple admin local-user admin service-type http#interface Vlanif1#interface MEth0/0/1#interface GigabitEthernet0/0/1#interface GigabitEthernet0/0/2#interface GigabitEthernet0/0/3#interface GigabitEthernet0/0/4#interface GigabitEthernet0/0/5#interface GigabitEthernet0/0/6#interface GigabitEthernet0/0/7#interface GigabitEthernet0/0/8#interface GigabitEthernet0/0/9#interface GigabitEthernet0/0/10#interface GigabitEthernet0/0/11#interface GigabitEthernet0/0/12#interface GigabitEthernet0/0/13#interface GigabitEthernet0/0/14#interface GigabitEthernet0/0/15#interface GigabitEthernet0/0/16#interface GigabitEthernet0/0/17#interface GigabitEthernet0/0/18#interface GigabitEthernet0/0/19#interface GigabitEthernet0/0/20#interface GigabitEthernet0/0/21#interface GigabitEthernet0/0/22#interface GigabitEthernet0/0/23#interface GigabitEthernet0/0/24#interface NULL0#user-interface con 0user-interface vty 0 4#Return[IVMS-R]配置#sysname IVMS-R#aaaauthentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain defaultdomain default_adminlocal-user admin password cipher %RnRIyYTPRpe}@HMNPn@fma# local-user admin service-type http#firewall zone Localpriority 16#interface Ethernet0/0/0#interface Ethernet0/0/1#interface Serial0/0/0link-protocol ppp#interface Serial0/0/1link-protocol ppp#interface Serial0/0/2link-protocol ppp#interface Serial0/0/3link-protocol ppp#interface GigabitEthernet0/0/0ip address 10.221.183.1 255.255.255.0 #interface GigabitEthernet0/0/1#interface GigabitEthernet0/0/2#interface GigabitEthernet0/0/3#wlan#interface NULL0#interface LoopBack0ip address 10.192.4.11 255.255.255.255 #user-interface con 0user-interface vty 0 4user-interface vty 16 20#return。

神州数码DCFW-1800防火墙快速配置

神州数码DCFW-1800防火墙快速配置多核防火墙快速配置手册防火墙配置一:SNAT配置 (2)防火墙配置二:DNAT配置 (5)防火墙配置三:透明模式配置 (11)防火墙配置四:混合模式配置 (14)防火墙配置五:DHCP配置 (17)防火墙配置六:DNS代理配置 (19)防火墙配置七:DDNS配置 (21)防火墙配置八:负载均衡配置 (24)防火墙配置九:源路由配置 (26)防火墙配置十:双机热备配置 (28)防火墙配置十一:QoS配置 (32)防火墙配置十二:Web认证配置 (36)防火墙配置十三:会话统计和会话控制配置 (44)防火墙配置十四:IP-MAC绑定配置 (46)防火墙配置十五:禁用IM配置 (48)防火墙配置十六:URL过滤配置 (50)防火墙配置十七:网页内容过滤配置 (54)防火墙配置十八:IPSEC VPN配置 (58)防火墙配置十九:SSL VPN配置 (65)防火墙配置二十:日志服务器配置 (74)防火墙配置二十一:记录上网URL配置 (76)防火墙配置二十二:配置管理及恢复出厂 (79)防火墙配置二十三:软件版本升级 (82)防火墙配置一:SNAT 配置一、网络拓扑Internet网络拓扑二、需求描述配置防火墙使内网192.168.1.0/24网段可以访问internet三、配置步骤第一步:配置接口首先通过防火墙默认eth0接口地址192.168.1.1登录到防火墙界面进行接口的配置通过Webui 登录防火墙界面输入缺省用户名admin ,密码admin 后点击登录,配置外网接口地址内口网地址使用缺省192.168.1.1第二步:添加路由添加到外网的缺省路由,在目的路由中新建路由条目添加下一条地址成0.0.0.0,防火墙会自动识别第三步:添加SNAT策略在网络/NAT/SNAT中添加源NAT策略第四步:添加安全策略在安全/策略中,选择好源安全域和目的安全域后,新建策略关于SNAT ,我们只需要建立一条内网口安全域到外网口安全域放行的一条策略就可以保证内网能够访问到外网。

防火墙路由设置方法

防火墙路由设置方法防火墙是保护计算机网络安全的重要设备,防火墙可以过滤和监控网络传输,阻挡非法入侵和攻击,并提供网络安全策略。

防火墙的路由设置是对网络流量进行管理和控制的重要步骤,下面我将详细介绍防火墙路由设置的方法。

一、了解网络拓扑结构在进行防火墙路由设置之前,我们首先要了解网络的拓扑结构。

网络拓扑结构是指网络中各设备之间的连接方式,如星型、总线型、环型等。

只有了解网络的拓扑结构,才能有效地设置防火墙的路由。

二、选择合适的防火墙设备根据网络规模和需求,选择合适的防火墙设备。

防火墙设备有硬件和软件两种形式,硬件防火墙常用于大型企业和数据中心,软件防火墙适用于小型网络和家庭用户。

选择防火墙时需要考虑设备的性能、功能和价格等因素。

三、连接防火墙设备将防火墙设备与网络中的各个设备进行连接。

通常情况下,防火墙应位于网络和外网之间,起到隔离和保护的作用。

将网络中的主机、交换机、路由器等设备与防火墙进行连接,构建一个完整的网络拓扑。

四、配置防火墙路由1. 登录防火墙管理界面:使用浏览器访问防火墙的管理地址,输入用户名和密码登录防火墙管理界面。

2. 创建防火墙策略:在管理界面中,选择“策略管理”或类似的选项,在防火墙上创建策略。

根据网络规模和需求,设置防火墙的入站和出站规则。

3. 设置路由:在管理界面中,选择“路由管理”或类似的选项,设置防火墙的路由。

根据网络拓扑结构和需求,配置合适的路由规则。

4. 配置地址转换:在管理界面中,选择“地址转换”或类似的选项,配置防火墙的地址转换。

地址转换可以隐藏内部网络的真实IP地址,增加安全性。

5. 保存配置并生效:在完成以上步骤后,保存配置并使其生效。

防火墙会根据设置的策略和路由规则进行流量过滤和管理。

五、测试与优化完成防火墙路由设置后,进行测试和优化。

测试防火墙的连接和传输速度,检查网络是否正常。

根据测试结果进行优化,如调整策略规则、修改路由配置等。

六、经常更新和维护防火墙路由设置完成后,需要进行定期的更新和维护。

网络防火墙的网络地址转换(NAT)配置指南(六)

网络防火墙的网络地址转换(NAT)配置指南随着互联网的普及和发展,网络防火墙在保护企业网络安全方面扮演着至关重要的角色。

而网络地址转换(NAT)作为一种网络安全机制,被广泛应用于网络防火墙的配置中。

本文旨在为读者提供一个网络地址转换配置指南,帮助企业理解和实施该机制。

引言在介绍NAT的配置指南之前,我们先要明确NAT的基本概念及其在网络安全中的作用。

NAT是一种将一个IP地址转换为另一个IP地址的技术,它主要用于在私有网络与公共网络之间进行通信。

通过将私有IP地址转换为公共IP地址,可以提高网络的安全性,同时实现更高效的资源利用。

一、了解NAT的基本原理在配置NAT之前,我们应该先了解NAT的基本原理。

NAT主要包括源NAT和目标NAT。

源NAT用于将内部网络的私有IP地址转换为公共IP地址,以在公共网络上进行通信。

目标NAT则是将公共IP地址转换为内部网络的私有IP地址,以使公共网络上的数据包能够正确传递到内部网络中的特定主机。

二、配置源NAT源NAT的配置是非常关键的,它需要在企业防火墙设备上进行。

以下是配置源NAT的步骤:1. 确定需要进行源NAT的内部网络。

根据企业的实际情况,确定哪些内部网络需要进行源NAT转换以与公共网络通信。

2. 为每个需要进行源NAT的内部网络选择一个公共IP地址池。

这个公共IP地址池可以是由企业自己拥有的IP地址,也可以是从ISP 提供的IP地址中选择。

确保公共IP地址池能够满足企业的需求,并且不会与其他网络冲突。

3. 配置源NAT规则。

在防火墙设备上,设置源NAT规则,将内部网络的私有IP地址映射到相应的公共IP地址。

这样当内部网络发起外部通信时,数据包将会被源NAT转换,并以公共IP地址为源地址进行传输。

三、配置目标NAT与源NAT类似,配置目标NAT也需要在企业防火墙设备上进行。

以下是配置目标NAT的步骤:1. 确定需要进行目标NAT的公共网络。

根据企业的需求,确定哪些网络需要进行目标NAT转换以与内部网络通信。

防火墙双机热备配置及组网指导

防火墙双机热备配置及组网指导防火墙双机热备,主要是提供冗余备份的功能,在网络发生故障的时候避免业务出现中断。

防火墙双机热备组网根据防火墙的模式,分路由模式下的双机热备组网和透明模式下的双机热备组网,下面分别根据防火墙的不同模式下的组网提供组网说明及典型配置。

1 1:防火墙双机热备命令行说明防火墙的双机热备的配置主要涉及到HRP的配置,VGMP的配置,以及VRRP的配置,防火墙的双机热备组网配置需要根据现网的业务和用户的需求来进行调整,下面就防火墙的双机热备配置涉及到的命令行做一个解释说明。

1.1 1.1 HRP命令行配置说明HRP是华为的冗余备份协议, Eudemon 防火墙使用此协议进行备份组网,达到链路状态备份的目的,从而保证在设备发生故障的时候业务正常。

HRP协议是华为自己开发的协议,主要是在VGMP协议的基础上进行扩展得到的;VGMP是华为的私有协议,主要是用来管理VRRP的,VGMP也是华为的私有协议,是在VRRP的基础上进行扩展得到的。

不管是VGMP的报文,还是HRP的报文,都是VRRP的报文,只是防火墙在识别这些报文的时候能根据自己定义的字段能判断出是VGMP的报文,HRP的报文,或者是普通的VRRP的报文.在Eudemon防火墙上,hrp的作用主要是备份防火墙的会话表,备份防火墙的servermap表,备份防火墙的黑名单,备份防火墙的配置,以及备份ASPF模块中的公私网地址映射表和上层会话表等.两台防火墙正确配置VRRP,VGMP,以及HRP之后,将会形成主备关系,这个时候防火墙的命令行上会自动显示防火墙状态是主还是备,如果命令行上有HRP_M的标识,表示此防火墙和另外一台防火墙进行协商之后抢占为主防火墙,如果命令行上有HRP_S的标识,表示此防火墙和另外一台防火墙进行协商之后抢占为备防火墙。

防火墙的主备状态只能在两台防火墙之间进行协商,并且协商状态稳定之后一定是一台为主状态另外一台为备状态,不可能出现两台都为主状态或者都是备状态的。

神州数码典型ospf配置

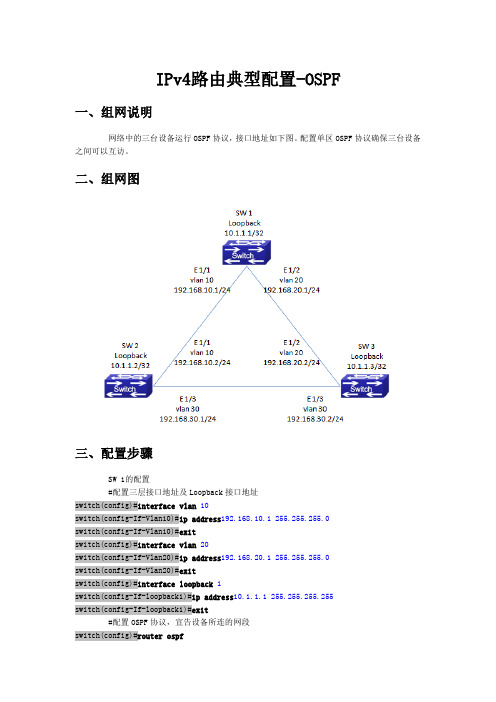

IPv4路由典型配置-OSPF一、组网说明网络中的三台设备运行OSPF协议,接口地址如下图。

配置单区OSPF协议确保三台设备之间可以互访。

二、组网图三、配置步骤SW 1的配置#配置三层接口地址及Loopback接口地址switch(config)#interface vlan10switch(config-If-Vlan10)#ip address192.168.10.1 255.255.255.0switch(config-If-Vlan10)#exitswitch(config)#interface vlan20switch(config-If-Vlan20)#ip address192.168.20.1 255.255.255.0switch(config-If-Vlan20)#exitswitch(config)#interface loopback 1switch(config-If-loopback1)#ip address10.1.1.1 255.255.255.255switch(config-If-loopback1)#exit#配置OSPF协议,宣告设备所连的网段switch(config)#router ospfswitch(config-router)#router-id10.1.1.1switch(config-router)#nework192.168.10.1/24 area 0switch(config-router)#nework192.168.20.1/24 area 0switch(config-router)#exitSW 2的配置#配置三层接口地址及Loopback接口地址switch(config)#interface vlan10switch(config-If-Vlan10)#ip address192.168.10.2 255.255.255.0 switch(config-If-Vlan10)#exitswitch(config)#interface vlan30switch(config-If-Vlan30)#ip address192.168.30.1 255.255.255.0 switch(config-If-Vlan30)#exitswitch(config)#interface loopback 1switch(config-If-loopback1)#ip address10.1.1.2 255.255.255.255 switch(config-If-loopback1)#exit#配置OSPF协议,宣告设备所连的网段switch(config)#router ospfswitch(config-router)#router-id10.1.1.2switch(config-router)#nework192.168.10.1/24 area 0switch(config-router)#nework192.168.30.1/24 area 0switch(config-router)#exitSW 3的配置#配置三层接口地址及Loopback接口地址switch(config)#interface vlan20switch(config-If-Vlan20)#ip address192.168.20.2 255.255.255.0 switch(config-If-Vlan20)#exitswitch(config)#interface vlan30switch(config-If-Vlan30)#ip address192.168.30.2 255.255.255.0 switch(config-If-Vlan30)#exitswitch(config)#interface loopback 1switch(config-If-loopback1)#ip address10.1.1.3 255.255.255.255 switch(config-If-loopback1)#exit#配置OSPF协议,宣告设备所连的网段switch(config)#router ospfswitch(config-router)#router-id10.1.1.3switch(config-router)#nework192.168.20.1/24 area 0switch(config-router)#nework192.168.30.1/24 area 0switch(config-router)#exit四、注意事项无本手册版权为DCN所有,欢迎传阅如果有任何意见或建议,请联系 400-810-9119。

神码防火墙配置-配置步骤

1800 E/S 网桥模式的配置步骤(本部分内容适用于:DCFW-1800E 和DCFW-1800S系列防火墙)在本章节我们来介绍一下1800E和1800S防火墙网桥模式的配置方法以及步骤。

网络结构:内网网段为:10.1.157.0 /24,路由器连接内部网的接口IP地址为:10.1.157.2 ,内网主机的网关设为:10.1.157.2pc1 IP地址为:10.1.157.61防火墙工作在网桥模式下,管理地址为:10.1.157.131 ,防火墙网关设为:10.1.157.2管理主机设为:10.1.157.61要求:添加放行规则,放行内网到外网的tcp,udp,ping ;外网能够访问pc1 的http,ftp,ping 服务。

地址转换在路由器上作。

注意:1800E和1800S在启用网桥模式后,只能在内网口上配置管理ip地址,外网口不能配置IP 地址,DMZ口在网桥模式下不能用。

并且启用网桥后只能在内网中管理防火墙!!!。

实验步骤:说明:防火墙的网络地址的默认配置:内网口192.168.1.1 , 外网口192.168.0.1 ,DMZ口192.168.3.1系统管理员的名称:admin 密码:admin.一根据需求更改防火墙IP地址,添加管理主机,然后进入web管理界面1.1进入超级终端,添加管理防火墙的IP地址:( 超级终端的配置)点击确定,然后按数下回车,进入到1800E/S防火墙的超级终端配置界面:Welcome to Digital China DCFW (C)Copyright 2003 Digital China, All rights reservedlogin: admin输入正确的用户名admin ,然后回车。

1.2 根据网络环境更改防火墙的内网口的IP地址和防火墙的网关说明:if0 为防火墙的外网口;if1 为防火墙的内网口;if2 为防火墙的DMZ口1.3 为了验证我们刚才的配置,可以在超级终端中运行如下的命令:1.4完成上面的配置后,我们就可以在管理主机上(也就是IP地址为10.1.157.61的那台机器上)通过WEB 的方式来管理防火墙了首先将管理主机的pc机的IP地址更改为:10.1.157.61然后打开浏览器,进入到防火墙的web管理界面模式,如下图:在IE的地址栏中输入:https://防火墙地址:1211也就是:https://10.1.157.131:1211进入web管理页面后我们就可以在图形界面下对防火墙进行其他复杂的操作了。

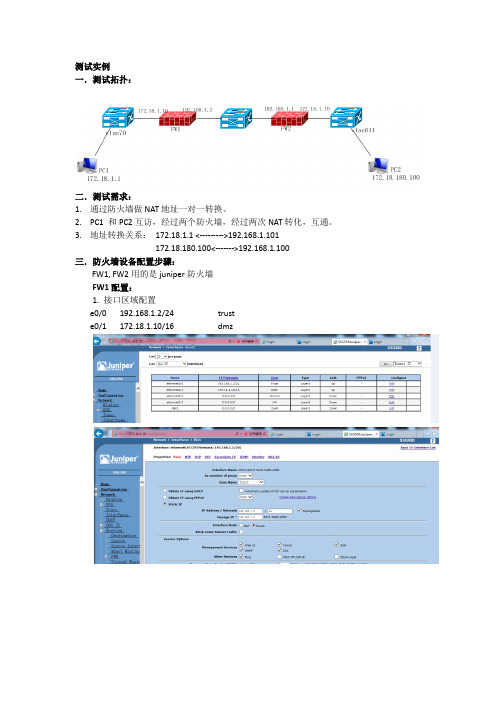

测试实例(两台防火墙NAT 一对一地址转换)

测试实例一.测试拓扑:二.测试需求:1.通过防火墙做NAT地址一对一转换。

2.PC1 和PC2互访,经过两个防火墙,经过两次NAT转化,互通。

3.地址转换关系:172.18.1.1 <--------->192.168.1.101172.18.180.100<------->192.168.1.100三.防火墙设备配置步骤:FW1,FW2用的是juniper防火墙FW1配置:1.接口区域配置e0/0 192.168.1.2/24 truste0/1 172.18.1.10/16 dmz2. NAT配置:MIP配置e0/0口配置e0/1口配置3.策略配置FW2配置:1.接口,区域配置e0/0 192.168.1.1/24 Trust e0/1 172.18.1.10/16 DMZe0/1和e0/0地址配置方法一样,区域选DMZ ,地址172.18.1.10/16(下图以e0/0为例)2. 接口配置MIPE0/1,MIP 配置192.168.1.100 172.18.180.1003.策略配置:配置策略前,在Policy Elements--->Addresses--->List 中,在相应的区域加入相应区域的IP地址,或地址段。

Trust -----> DMZ ANY--------MIP(192.168.1.100)------ANYDMZ ---->Trust ANY--------MIP(172.18.1.1)------ANY四.测试现象:用PC1 ping 172.18.180.100,可以ping通,在两台防火墙上可以看到相应的地址转换信息FW1:FW2:用PC2 ping 172.18.1.1 ,可以ping通,在两台防火墙上可以看到相应的地址转换信息FW1FW2把防火墙FW1和FW2的E0/1口地址改为/24,一样可以ping通FW1FW2用PC1 ping 172.18.180.100,可以ping通,在两台防火墙上可以看到相应的地址转换信息FW1:FW2:用PC2 ping 172.18.1.1 ,可以ping通,在两台防火墙上可以看到相应的地址转换信息FW1FW2。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ip vrouter trust-vr router ospf net 1.1.1.0/24 area0 route rip version 2 net 1.1.1.0 255.255.255.0 防火墙设置 NAT 转换 例如:内网地址为 192.168.0.0/24;外网地址为 A.A.A.A/29。 第一步:将各接口分配安全域并配置 IP 地址。 hostname# configure hostname(config)# interface ethernet0/1 hostname(config-if-eth0/1)# zone trust hostname(config-if-eth0/1)# ip address 192.168.0.1/24 hostname(config-if-eth0/1)# exit hostname(config)# interface ethernet0/2 hostname(config-if-eth0/2)# zone untrust hostname(config-if-eth0/2)# ip address A.A.A.A/29 hostname(config-if-eth0/2)# exit 第二步:配置地址条目。 hostname(config)# address addr1 hostname(config-addr)# ip 192.168.0.1/24 hostname(config-addr)# exit hostname(config)# address addr2 hostname(config-addr)#ip A.A.A.A/29 hostname(config-addr)# exit 第三步:配置安全策略规则。 hostname(config)# policy from trust to untrust hostname(config-policy)# rule from addr1 to any service any permit hostname(config-policy)# exit 第四步:配置 NAT 规则。 hostname(config)# nat hostname(config-nat)# snatrule from addr1 to any eif ehternet0/2 hostname(config-nat)# exit ps:最后新建一条缺省路由,下一跳为 e0/2