某制图软件域天加密狗破解过程

加密狗制作流程

加密狗制作流程加密狗,又称加密锁、加密密钥,是一种硬件加密设备,通常用于软件保护、数据保护和身份认证等领域。

加密狗的制作流程一般包括以下几个步骤:1. 设计首先,需要对加密狗进行设计,包括确定加密狗的外形、尺寸、接口类型、功能等。

设计时需要考虑加密狗的安全性、可靠性、兼容性和易用性等因素。

2. 原型制作设计完成后,需要制作加密狗的原型。

原型制作可以帮助工程师测试加密狗的设计是否合理,是否存在缺陷,并及时进行改进。

3. 生产原型通过测试后,就可以进行加密狗的批量生产。

加密狗的生产一般采用SMT(表面贴装技术)工艺,将各种电子元件贴装到PCB(印刷电路板)上,然后进行焊接和组装。

4. 测试加密狗生产完成后,需要进行严格的测试,以确保加密狗的质量和可靠性。

测试包括功能测试、性能测试、环境测试等。

5. 加密加密狗测试合格后,需要进行加密,以保护加密狗中的数据和程序。

加密方法有很多种,常用的方法包括对称加密、非对称加密、哈希加密等。

6. 封装加密完成后,需要将加密狗进行封装,以保护加密狗免受外部环境的影响。

封装材料通常采用金属或塑料,并通过超声波焊接或胶水粘合等方式将加密狗封装起来。

7. 标签加密狗封装完成后,需要贴上标签,标签上通常包含加密狗的型号、序列号、生产日期、制造商等信息。

8. 包装加密狗标签贴好后,需要进行包装,以保护加密狗在运输过程中免受损坏。

包装材料通常采用纸箱、塑料袋或泡沫塑料等。

9. 发货加密狗包装完成后,就可以发货给客户。

发货前,需要对加密狗进行最后的检查,以确保加密狗完好无损。

加密狗的制作流程是一个复杂的过程,需要专业的设计、生产、测试和加密等环节。

只有确保每个环节都严格按照标准进行,才能生产出高质量、可靠的加密狗。

加密狗的概述与破解原理

加密狗的概述与破解原理加密狗的概述:加密狗是外形酷似U盘的一种硬件设备,正名加密锁,后来发展成如今的一个软件保护的通俗行业名词,"加密狗"是一种插在计算机并行口上的软硬件结合的加密产品(新型加密狗也有usb口的)。

一般都有几十或几百字节的非易失性存储空间可供读写,现在较新的狗内部还包含了单片机。

软件开发者可以通过接口函数和软件狗进行数据交换(即对软件狗进行读写),来检查软件狗是否插在接口上;或者直接用软件狗附带的工具加密自己EXE文件(俗称"包壳")。

这样,软件开发者可以在软件中设置多处软件锁,利用软件狗做为钥匙来打开这些锁;如果没插软件狗或软件狗不对应,软件将不能正常执行。

加密狗通过在软件执行过程中和加密狗交换数据来实现加密的.加密狗内置单片机电路(也称CPU),使得加密狗具有判断、分析的处理能力,增强了主动的反解密能力。

这种加密产品称它为"智能型"加密狗.加密狗内置的单片机里包含有专用于加密的算法软件,该软件被写入单片机后,就不能再被读出。

这样,就保证了加密狗硬件不能被复制。

同时,加密算法是不可预知、不可逆的。

加密算法可以把一个数字或字符变换成一个整数,如DogConvert(1)=12345、DogConver t(A)=43565。

加密狗是为软件开发商提供的一种智能型的软件保护工具,它包含一个安装在计算机并行口或USB 口上的硬件,及一套适用于各种语言的接口软件和工具软件。

加密狗基于硬件保护技术,其目的是通过对软件与数据的保护防止知识产权被非法使用。

加密狗的工作原理:加密狗通过在软件执行过程中和加密狗交换数据来实现加密的.加密狗内置单片机电路(也称CPU),使得加密狗具有判断、分析的处理能力,增强了主动的反解密能力。

这种加密产品称它为"智能型"加密狗.加密狗内置的单片机里包含有专用于加密的算法软件,该软件被写入单片机后,就不能再被读出。

某加密狗破解

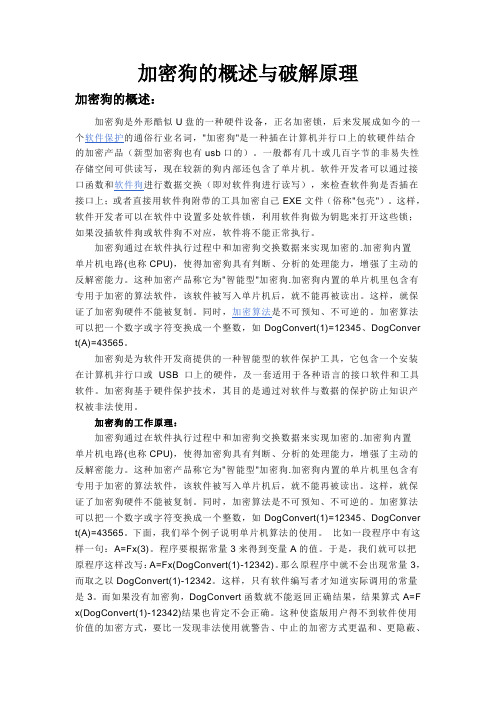

某加密狗破解这是很久以前的软件了,原来破解的时候写下了点东西,今天看到了就顺便把它发上来,由于原来只是做的简单的笔记,今天稍微补充了点,由于找不到原程序,所以也不是很完整,希望大家谅解!下面就直接贴代码了:0028:CE5AA885 88442405 MOV [ESP+05],AL ; 这儿.0028:CE5AA889 66C746680100 MOV WORD PTR [ESI+68],00010028:CE5AA88F 8A442405 MOV AL,[ESP+05]0028:CE5AA893 884615 MOV [ESI+15],AL0028:CE5AA896 884614 MOV [ESI+14],AL0028:CE5AA899 5E POP ESI0028:CE5AA89A 83C404 ADD ESP,040028:CE5AA89D C3 RET0028:CE5AA89E CC INT 30028:CE5AA89F CC INT 30028:CE5AA8A0 83EC04 SUB ESP,040028:CE5AA8A3 56 PUSH ESI0028:CE5AA8A4 8B74240C MOV ESI,[ESP+0C]0028:CE5AA8A8 56 PUSH ESI0028:CE5AA8A9 E832000000 CALL CE5AA8E00028:CE5AA8AE 668B465C MOV AX,[ESI+5C]0028:CE5AA8B2 83C404 ADD ESP,040028:CE5AA8B5 6689442406 MOV [ESP+06],AX0028:CE5AA8BA 8A4658 MOV AL,[ESI+58]0028:CE5AA8BD 243F AND AL,3F0028:CE5AA8BF 88442405 MOV [ESP+05],AL0028:CE5AA8C3 8A442405 MOV AL,[ESP+05]0028:CE5AA8C7 668B542406 MOV DX,[ESP+06]0028:CE5AA8CC EE OUT DX,AL0028:CE5AA8CD 5E POP ESI0028:CE5AA8CE 83C404 ADD ESP,040028:CE5AA8D1 C3 RET我们是在chat_to_dongle routine. 而且如果我们看下面的data部分,我们看到:SENTINELXXX... 这是什么啊?! 你应该知道有什么公司提供这种加狗的服务如: Hasp, Sentinel, DesKEY, Activator/Unikey 还有许多其它的.因此,我们可以推断碰到的是一个SENTINEL 狗加密!我们现在在SENTINEL.VXD 文件... 回到文章中来,我们停在这儿:0028:CE5AA885 88442405 MOV [ESP+05],AL ; 这里..0028:CE5AA889 66C746680100 MOV WORD PTR [ESI+68],00010028:CE5AA88F 8A442405 MOV AL,[ESP+05]0028:CE5AA893 884615 MOV [ESI+15],AL0028:CE5AA896 884614 MOV [ESI+14],AL我们要看是关于可执行文件的CALL,所以我们要按三四次F12,我们会在这儿:0028:CE5B35D6 50 PUSH EAX0028:CE5B35D7 55 PUSH EBP0028:CE5B35D8 57 PUSH EDI0028:CE5B35D9 E8D2FEFFFF CALL CE5B34B0 ; 我们的call :) 0028:CE5B35DE C06C241F01 SHR BYTE PTR [ESP+1F],01 ;回到这儿. 0028:CE5B35E3 83C40C ADD ESP,0C0028:CE5B35E6 0AD8 OR BL,AL0028:CE5B35E8 664E DEC SI0028:CE5B35EA 75E1 JNZ CE5B35CD0028:CE5B35EC C0EB01 SHR BL,010028:CE5B35EF 6A64 PUSH 640028:CE5B35F1 57 PUSH EDI0028:CE5B35F2 E8C979FFFF CALL CE5AAFC00028:CE5B35F7 8A44241B MOV AL,[ESP+1B]0028:CE5B35FB 83C408 ADD ESP,080028:CE5B35FE 2401 AND AL,010028:CE5B3600 50 PUSH EAX0028:CE5B3601 55 PUSH EBP0028:CE5B3602 57 PUSH EDI0028:CE5B3603 E8A8FEFFFF CALL CE5B34B00028:CE5B3608 83C40C ADD ESP,0C0028:CE5B360B 0AD8 OR BL,AL0028:CE5B360D 66BE0300 MOV SI,00030028:CE5B3611 6A64 PUSH 640028:CE5B3613 C06C241701 SHR BYTE PTR [ESP+17],010028:CE5B3618 57 PUSH EDI在CALL 中:0028:CE5B35D6 50 PUSH EAX0028:CE5B35D7 55 PUSH EBP0028:CE5B35D8 57 PUSH EDI0028:CE5B35D9 E8D2FEFFFF CALL CE5B34B00028:CE5B35DE C06C241F01 SHR BYTE PTR [ESP+1F],010028:CE5B35E3 83C40C ADD ESP,0C0028:CE5B35E6 0AD8 OR BL,AL0028:CE5B35E8 664E DEC SI0028:CE5B35EA 75E1 JNZ CE5B35CD0028:CE5B35EF 6A64 PUSH 640028:CE5B35F1 57 PUSH EDI0028:CE5B35F2 E8C979FFFF CALL CE5AAFC00028:CE5B35F7 8A44241B MOV AL,[ESP+1B] 0028:CE5B35FB 83C408 ADD ESP,080028:CE5B35FE 2401 AND AL,010028:CE5B3600 50 PUSH EAX0028:CE5B3601 55 PUSH EBP0028:CE5B3602 57 PUSH EDI0028:CE5B3603 E8A8FEFFFF CALL CE5B34B00028:CE5B3608 83C40C ADD ESP,0C0028:CE5B360B 0AD8 OR BL,AL0028:CE5B360D 66BE0300 MOV SI,00030028:CE5B3611 6A64 PUSH 640028:CE5B3613 C06C241701 SHR BYTE PTR [ESP+17],01 0028:CE5B3618 57 PUSH EDI0028:CE5B3619 E8A279FFFF CALL CE5AAFC00028:CE5B361E 83C408 ADD ESP,080028:CE5B3621 C0EB01 SHR BL,010028:CE5B3624 8A442413 MOV AL,[ESP+13] 0028:CE5B3628 2401 AND AL,010028:CE5B362A 50 PUSH EAX0028:CE5B362B 55 PUSH EBP0028:CE5B362C 57 PUSH EDI0028:CE5B362D E87EFEFFFF CALL CE5B34B00028:CE5B3632 C06C241F01 SHR BYTE PTR [ESP+1F],01 0028:CE5B3637 83C40C ADD ESP,0C0028:CE5B363A 0AD8 OR BL,AL0028:CE5B363C 664E DEC SI0028:CE5B363E 75E1 JNZ CE5B36210028:CE5B3640 6A05 PUSH 050028:CE5B3642 80E380 AND BL,800028:CE5B3645 68DF000000 PUSH 000000DF0028:CE5B364A 57 PUSH EDI0028:CE5B364B FF5718 CALL [EDI+18]0028:CE5B364E 83C40C ADD ESP,0C0028:CE5B3651 B900000000 MOV ECX,00000000 0028:CE5B3656 80FB01 CMP BL,010028:CE5B3659 5D POP EBP0028:CE5B365A 83D1FF ADC ECX,-010028:CE5B365D 5F POP EDI0028:CE5B365E 6683E103 AND CX,030028:CE5B3662 5E POP ESI0028:CE5B3666 5B POP EBX0028:CE5B3667 83C404 ADD ESP,040028:CE5B366A C3 RETOk,看看下面的代码并不能帮助我们什么:( 我看过几篇关于狗加密的教程.我们做的这几步,应该是已经完成了.我想,在CALL后面,会有一个关于狗的CMP ,如果值是和狗相同,那么就通过,否则就会加上一个错误的旗标...... 但是,我们是不幸运的,这里不是那么简单!的.通过和代码游戏(跟踪call,寻找一些比较的代码),我按很多次F12 ,但是找不到一点好东西!BTW,我无从这该死的Sentinel的VXD中出来!按住F12,可是什么都没有变!VDX使我陷入困境了......我希望回到Acad.exe 文件中!我不希望破解狗硬件,大多数的时候,狗保护的弱点一般都是在目标本身!我试了BPIO -h 378 R让我们在I/O-port 上试试其它的断点:378 已经试过了3BC 这个;)278 这个也是;o)OK,运行软件,但是却没有拦截;( 我的天啊!因为它是一个VDX ,所以我也试了bpx CreateFileA ,但是走不了多久......那么,为什么不反汇编它呢?运气好说不定能找到一些在字符串中找到一些关于出错的信息(不要做梦了,那是不可能有的!!:p)现在你能用工具中的啤酒了;) 因为我们要花很长时间去反汇编!!!! 那就是我为什么不用IDA的原因了! BTW, 我们的目标可执行文件大概是7.24 mb!好了,现在你知道为什么要花这么多时间了吧..喝过酒后,一觉醒来.经过这么长的时间,终于反汇编好了! 首先,保存结果!我们不希望再等那么多时间,不是吗?如果你的电脑死机或者其它原因,你只有再等那么多时间了!再喝一次酒,呵呵!完了吗? Ok!我们愚蠢的想法是去找字符串,运气不佳,没有,其实是意料之中:p 那么让我们想想!我们怎样攻击它呢? 我们看看Import 表吧!看看狗到底调用了什么函数:) 我们可以找到一个"l33t0" API 函数!哈哈,我想会有一些好东西了, 我们来看看内核......太太太好了:) 我找到一些有趣的东西了:DeviceIoControl从没有看过,但是名称,听起来非常好,不是吗?呵呵!去除所有的断点只在softice中输入: 'bc *' 和: 'BPX DeviceIocontrol'现在运行我们的软件! 哈哈,它拦截下来了:) 按F12,我们跳出了dll文件来到了ACAD.exe :) 让我们和代码玩耍吧.......先看代码, 我按F12几次直到在一个好位置.下面是来自我的winice.log 的一部分::bl00) BPX KERNEL32!DeviceIoControl // Damn good :)Break due to BPX KERNEL32!DeviceIoControlBreak due to BPX KERNEL32!DeviceIoControlBreak due to BPX KERNEL32!DeviceIoControlBreak due to BPX KERNEL32!DeviceIoControlBreak due to BPX KERNEL32!DeviceIoControlBreak due to BPX KERNEL32!DeviceIoControl// 你在这可以看到我在找到好地方之前被拦截下来多少次// 你用这个bpx 的时候,你按F5 3 次,一会有拦截下来,// 你再按两次后停在了这儿:025F:0098B1AF 668B442402 MOV AX,[ESP+02] ; EAX = 一些值025F:0098B1B4 83C404 ADD ESP,04025F:0098B1B7 C20800 RET 0008025F:0098B1BA 8D9B00000000 LEA EBX,[EBX+00000000]025F:0098B1C0 33C0 XOR EAX,EAX025F:0098B1C2 8A442408 MOV AL,[ESP+08]025F:0098B1C6 83F801 CMP EAX,01025F:0098B1C9 7415 JZ 0098B1E0025F:0098B1CB 83F802 CMP EAX,02025F:0098B1CE 7456 JZ 0098B226025F:0098B1D0 83F803 CMP EAX,03025F:0098B1D3 0F8497000000 JZ 0098B270025F:0098B1D9 C20800 RET 0008// 通过RET 后,我们落在这儿:025F:006ABE9A 0FBFC0 MOVSX EAX,AX ; 呵呵:)025F:006ABE9D 83F8FF CMP EAX,-01 ; EAX = FFFF ?!025F:006ABEA0 7405 JZ 006ABEA7 ; 跳转到6abea7025F:006ABEA2 25FFFF0000 AND EAX,0000FFFF025F:006ABEA7 5F POP EDI025F:006ABEA8 C3 RET ; 返回....// 这是最重要的部分:025F:006ABD94 83C404 ADD ESP,04025F:006ABD97 85C0 TEST EAX,EAX025F:006ABD99 7C36 JL 006ABDD1025F:006ABD9B 8D44240C LEA EAX,[ESP+0C]025F:006ABD9F 50 PUSH EAX025F:006ABDA0 E8DB000000 CALL 006ABE80025F:006ABDA5 83C404 ADD ESP,04025F:006ABDA8 85C0 TEST EAX,EAX025F:006ABDAA 7C25 JL 006ABDD1025F:006ABDAC 686071A700 PUSH 00A77160025F:006ABDB1 E8CA000000 CALL 006ABE80025F:006ABDB6 83C404 ADD ESP,04025F:006ABDB9 85C0 TEST EAX,EAX025F:006ABDBB 7C14 JL 006ABDD1025F:006ABDBD 68F470A700 PUSH 00A770F4025F:006ABDC2 E8B9000000 CALL 006ABE80025F:006ABDC7 83C404 ADD ESP,04025F:006ABDCA 3DFDDC0000 CMP EAX,0000DCFD ; eax= DCFD? 025F:006ABDCF 7408 JZ 006ABDD9 ; 好! 狗025F:006ABDD1 47 INC EDI ; 锁住了:)025F:006ABDD2 83FF04 CMP EDI,04025F:006ABDD5 7EA3 JLE 006ABD7A025F:006ABDD7 EB17 JMP 006ABDF0 ; 知道吗?025F:006ABDD9 8B0D8871A700 MOV ECX,[00A77188] ;狗在这儿025F:006ABDDF 6633F6 XOR SI,SI025F:006ABDE2 A18471A700 MOV EAX,[00A77184]025F:006ABDE7 8B1481 MOV EDX,[EAX*4+ECX]025F:006ABDEA C70202000000 MOV DWORD PTR [EDX],00000002 025F:006ABDF0 8B0D8471A700 MOV ECX,[00A77184] ;没有狗:/ 025F:006ABDF6 A18871A700 MOV EAX,[00A77188]025F:006ABDFB 8B1488 MOV EDX,[ECX*4+EAX]025F:006ABDFE 8D0C88 LEA ECX,[ECX*4+EAX]025F:006ABE01 8B1D8471A700 MOV EBX,[00A77184]025F:006ABE07 8B02 MOV EAX,[EDX]025F:006ABE09 35A9B50000 XOR EAX,0000B5A9025F:006ABE0E 03C3 ADD EAX,EBX025F:006ABE10 A3A471A700 MOV [00A771A4],EAX025F:006ABE15 8B11 MOV EDX,[ECX]025F:006ABE17 833A00 CMP DWORD PTR [EDX],00025F:006ABE1A 752F JNZ 006ABE4B025F:006ABE1C E81F010000 CALL 006ABF40025F:006ABE21 35A9B50000 XOR EAX,0000B5A9025F:006ABE26 3D564AFFFF CMP EAX,FFFF4A56025F:006ABE2B 741E JZ 006ABE4B--------------------------- 8< ---------------------- 截取:pOk,我首先想到的是改变:025F:006ABDCA 3DFDDC0000 CMP EAX,0000DCFD ; 是eax= DCFD ?025F:006ABDCF 7408 JZ 006ABDD9 ; 好的! 狗锁住了成为:025F:006ABDCA 3DFDDC0000 CMP EAX,0000DCFD025F:006ABDCF EB08 JMP 006ABDD9 ;不管EAX 了,我跳:p但是,EAX 的值很重要,否则是会崩溃的:( 我们也看到了很多处都调用了EAX 寄存器,检查了好几次哦!那么,我们只有暴力使EAX 的值等于DCFD 了!你还不清除吗,新手?EAX的值为什么要等于DCFD?你没看到:CMP EAX,0000DCFD吗?先在大家都清楚了吧!我们到哪去修改目标呢?想想什么时候对AX 赋值的?我清理一下内存,整理出下面这段代码:025F:0098B1AF 668B442402 MOV AX,[ESP+02] ; EAX = 一些值.025F:0098B1B4 83C404 ADD ESP,04025F:0098B1B7 C20800 RET 0008025F:0098B1BA 8D9B00000000 LEA EBX,[EBX+00000000]025F:0098B1C0 33C0 XOR EAX,EAX025F:0098B1C2 8A442408 MOV AL,[ESP+08]025F:0098B1C6 83F801 CMP EAX,01025F:0098B1C9 7415 JZ 0098B1E0025F:0098B1CB 83F802 CMP EAX,02025F:0098B1CE 7456 JZ 0098B226025F:0098B1D0 83F803 CMP EAX,03025F:0098B1D3 0F8497000000 JZ 0098B270025F:0098B1D9 C20800 RET 0008很老的软件了,我想现在网上应该是找不到了,我也没搜到,所以这篇文章有点四不像吧,整理出来也就这样子了……加密狗破解破解之轻松解被MoleBox打包了的程序PEiD查壳为MoleBox V2.3X -> * Sign.By.fly [Overlay] *1、用OD载入,hr ESP2、bp VirtualProtect中断三次返回,删除断点3、Ctrl+B:89 01---nop掉,----->干掉IAT加密,难点,如果这里不NOP掉,则在找到IAT时会有无效函数,且无法修复00531EF2 8901 mov dword ptr ds:[ecx],eax //此行代码NOP掉4、F9 4次,直达OEP。

软件狗[Dongles]的加密与解密技术

![软件狗[Dongles]的加密与解密技术](https://img.taocdn.com/s3/m/5cda42efaeaad1f346933f0f.png)

软件狗[Dongles]的加密与解密技术此文章为本人搜集资料的部分摘录,帖出的目的在于方便大家交流,有些东西可能已经过时或不适应当前应用,希望您在阅读时取其所长,补己所短。

此篇文章将从基础开始,从了解软件狗的工作原理到手工制作软件狗,到介绍软件狗以前和现行的保护措施,其次是在现行基础上如何改进使其保护功能更加完善,而后将从软件和硬件方面详细讲解软派和硬派高手是如何解密软件狗的,全文中我将引用大量的实例,以便您能够很好的理解。

因为本人不是做计算机专业,所学知识非常浅薄,只能边学习边请教,并且只能利用业余时间完善此文章,所以我会对其不断修改[我不想每一篇文章都单独发帖,这样影响版面的美观,相关的东西总结一下就好了],力求全面、详细、完整。

软件狗[Dongles]1、认识软件狗。

[首先我对软件狗作一简单介绍,在后面我们将对各种软件狗的加密和解密做详细的讲解。

]软件狗是插在微机并行口上的一个软件保护装置,它包括主机检查程序和密钥(也称加密盒)两部分。

主机检查程序就是前面说的加密代码的一部分,加密盒是用来存放密码的。

一般来说,软件狗插在并行口上,不会影响打印机的正常工作。

常见的软件狗加密盒外形,如两个一公一母的D行25针连接器倒接在一起,公头(DB25/M)插在并行口上,母头(DB25/F)可接打印机,相当于原来的并行口。

整个软件狗的硬件电路板就在这约5厘米见方的加密盒子里。

电路板上的公头(DB25/F)之间的管脚是一一对应、直接相联结的,以保证并行口的作用不变。

存储密码或起信号加密变换作用的器件及其它辅助元件就跨接在这25根线上面,应用程序以特定的方式跟他们沟通、核对。

除了某些设计不良的情况之外,一般不会影响打印机的正常工作,打印机工作时也不会影响它们。

为了防止程序被非法复制,所做的加密保护措施一般都包括两部分。

首先是要有保存密码数据的载体,即密钥;其次是夹杂在应用程序中的主机检查程序,即加密代码。

密钥应该能保证不易被解密、复制;如一般用磁盘做加密时,加密部分无法用一般的工具复制。

加密狗处理方法1

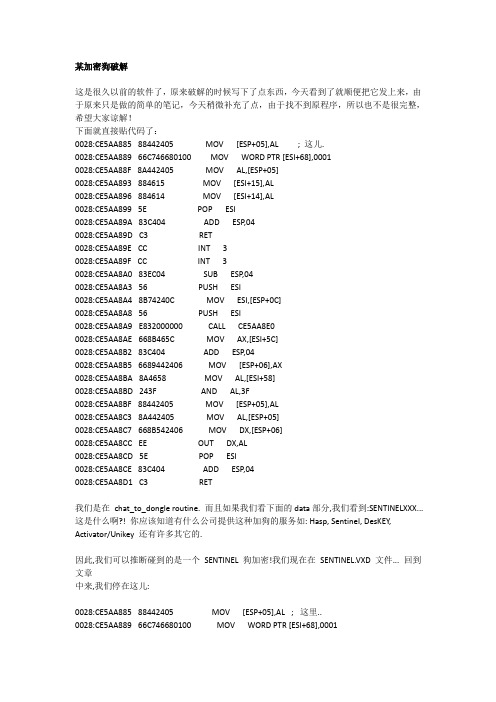

----问题:插了加密狗后,还是提示需要注册或锁异常;首先检查加密狗插在主机上灯是不是亮的,如果是亮红灯,那么就检查数据库服务器的操作系统日期时间;如果时间也正常,加密狗,还是提示需要注册或锁异常1、----打开sql查询分析首先执行一下:代码1:master..xp_cmdshell 'hydee20.dll 43513431524364552435324'执行代码1如果出现为:1NULL那么就是正常!那么就需要检查如下:在查询分析中执行代码:select * from c_org_tran where org_tran_code =dbo.f_sys_ini ('1001')查传输机构名称(orgname字段)有没有包含加密狗的关健字。

如果传输机构名称没有问题,那么将加密狗拨下来,插到其他的USB口再进软件;如果加密狗的启用日期大于操作系统的日期,也是会提示需要注册或锁异常比如启用日期是2010.9.25,但是系统的日期是2010.9.01那么就会提示需要注册或锁异常如果进软件打开零售录入或验收入库单或批发销售单提示当前功能不允许使用,是没有开通零售录入或验收入库或批发销售的功能----------执行上述代码1提示如下错误:错误1:ODBC: 消息0,级别16,状态1无法在库xpweb70.dll 中找到函数xp_cmdshell。

原因: 127(找不到指定的程序。

)。

处理方法:sp_dropextendedproc 'xp_cmdshell'goEXEC sp_addextendedproc xp_cmdshell,@dllname ='xplog70.dll'declare @o int错误2:消息15121,级别16,状态21,过程xp_cmdshell,第 1 行在执行xp_cmdshell 的过程中出错。

调用'CreateProcess' 失败,错误代码: '5'。

教你如何破解加密狗

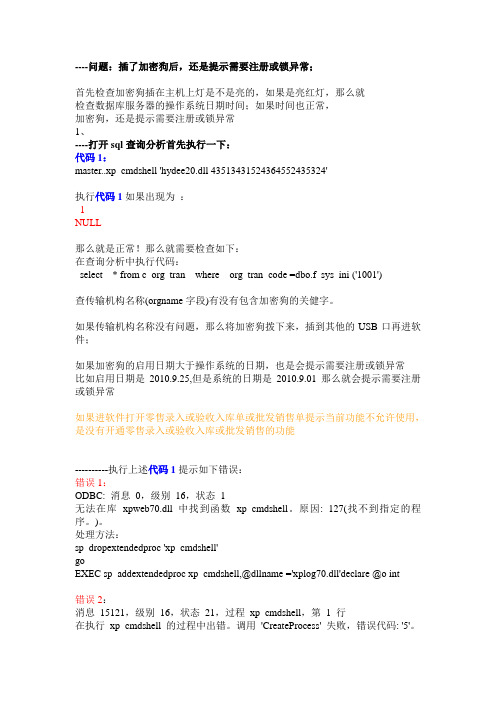

教你如何破解加密狗[分享] 教你如何破解加密狗hasp 系列加密狗破解有的朋友认为很难,其实不然,只要有足够的耐心和技术基础。

是没有问题的。

--------------------------------------------------------------------------------------------------------004015FF |. 8D95 ACFBFFFF lea edx,[local.277]00401605 |. 52 push edx00401606 |. 8B85 F8FBFFFF mov eax,[local.258]0040160C |. 50 push eax0040160D |. 8B8D A8FBFFFF mov ecx,[local.278]00401613 |. 51 push ecx00401614 |. 68 D4E54000 pushAPP.0040E5D4 ; ASCII "EN"00401619 |. 8B55 E8 mov edx,[local.6]0040161C |. 52 push edx0040161D |. E8 8E230000 call<jmp.&user_dll.sui_In> ;这个CALL只要一执行,就死掉,所以必须跟进00401622 |. 8945 EC mov [local.5],eax00401625 |. 8B45 EC mov eax,[local.5]00401628 |> 8B4D F4 mov ecx,[local.3]0040162B |. 64:890D 00000000 mov fs:[0],ecx00401632 |. 8B4D E4 mov ecx,[local.7]00401635 |. E8 C72D0000 call APP.004044010040163A |. 8BE5 mov esp,ebp0040163C |. 5D pop ebp0040163D \. C3 retn--------------------------------------------------------------------------------------------------------跟进后出现一下代码,看第一行,就是0040161D 处调用的函数,再看右面的注释,心跳加快,InitSystem,从名字上你都能猜想它会干什么,对,读狗的相关代码就应该在这儿初始化(当然还要初始化其他信息),继续跟进--------------------------------------------------------------------------------------------------------004039B0 $- FF25 C8554000 jmp ds:[<&user_In>] ; InitSystem004039B6 $- FF25 C4554000 jmp ds:[<&user_Star>] ; StartProgram004039BC $- FF25 C0554000 jmp ds:[<&user_Mai>]004039C2 $- FF25 AC544000 jmp ds:[<&XXX_DLL.#3>]004039C8 $- FF25 A8544000 jmp ds:[<&XXX_DLL.#47>]--------------------------------------------------------------------------------------------------------跟进后,代码是一系列的IsBadReadPtr,由此判断该处是初始化内存工作,离读狗还用有一段距离。

飞天加密狗算法模拟教程

飞天加密狗算法模拟教程

【实用版】

目录

1.飞天加密狗算法概述

2.飞天加密狗算法的加密过程

3.飞天加密狗算法的解密过程

4.飞天加密狗算法的模拟教程

5.总结

正文

飞天加密狗算法是一种基于数学难题的加密算法,其加密过程复杂,难以破解,因此被广泛应用于各种需要保护数据安全的场合。

下面,我们将详细介绍飞天加密狗算法的加密和解密过程,并提供一份模拟教程,帮助大家更好地理解和应用这一算法。

首先,我们来了解一下飞天加密狗算法的加密过程。

飞天加密狗算法的加密过程主要分为两个步骤:第一步,根据输入的数据生成一个加密密钥;第二步,利用这个加密密钥对输入的数据进行加密。

加密密钥的生成依赖于一个数学难题,这个数学难题的解决需要消耗大量的计算资源,因此,加密密钥的生成过程是安全的。

接下来,我们来介绍一下飞天加密狗算法的解密过程。

飞天加密狗算法的解密过程也分为两个步骤:第一步,根据加密后的数据生成一个解密密钥;第二步,利用这个解密密钥对加密后的数据进行解密。

解密密钥的生成同样依赖于一个数学难题,这个数学难题的解决需要消耗大量的计算资源,因此,解密密钥的生成过程也是安全的。

然后,我们来介绍一下飞天加密狗算法的模拟教程。

模拟教程分为以下几个步骤:首先,安装飞天加密狗算法的模拟软件;其次,输入需要加

密的数据;然后,模拟软件会根据输入的数据生成一个加密密钥;接着,模拟软件会利用这个加密密钥对输入的数据进行加密;最后,模拟软件会生成一个加密后的数据。

飞天加密狗算法是一种基于数学难题的加密算法,其加密和解密过程都是安全的。

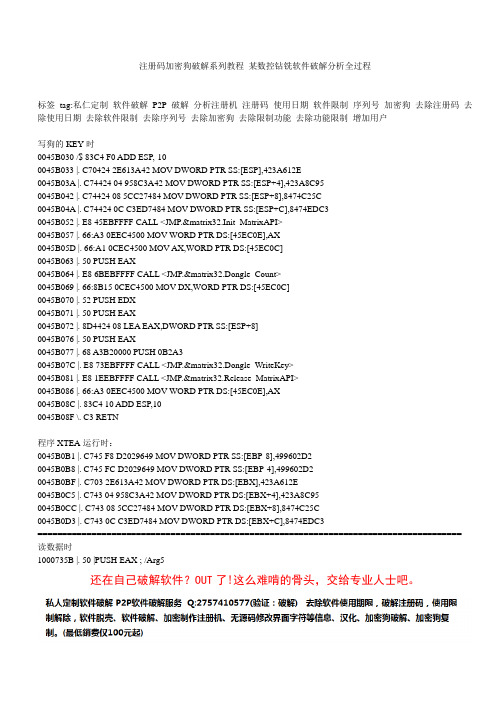

注册码破解加密狗破解系列教程某数控钻铣软件去除加密狗分析全过程

注册码加密狗破解系列教程某数控钻铣软件破解分析全过程标签tag:私仁定制软件破解P2P破解分析注册机注册码使用日期软件限制序列号加密狗去除注册码去除使用日期去除软件限制去除序列号去除加密狗去除限制功能去除功能限制增加用户写狗的KEY时0045B030 /$ 83C4 F0 ADD ESP,-100045B033 |. C70424 2E613A42 MOV DWORD PTR SS:[ESP],423A612E0045B03A |. C74424 04 958C3A42 MOV DWORD PTR SS:[ESP+4],423A8C950045B042 |. C74424 08 5CC27484 MOV DWORD PTR SS:[ESP+8],8474C25C0045B04A |. C74424 0C C3ED7484 MOV DWORD PTR SS:[ESP+C],8474EDC30045B052 |. E8 45EBFFFF CALL <JMP.&matrix32.Init_MatrixAPI>0045B057 |. 66:A3 0EEC4500 MOV WORD PTR DS:[45EC0E],AX0045B05D |. 66:A1 0CEC4500 MOV AX,WORD PTR DS:[45EC0C]0045B063 |. 50 PUSH EAX0045B064 |. E8 6BEBFFFF CALL <JMP.&matrix32.Dongle_Count>0045B069 |. 66:8B15 0CEC4500 MOV DX,WORD PTR DS:[45EC0C]0045B070 |. 52 PUSH EDX0045B071 |. 50 PUSH EAX0045B072 |. 8D4424 08 LEA EAX,DWORD PTR SS:[ESP+8]0045B076 |. 50 PUSH EAX0045B077 |. 68 A3B20000 PUSH 0B2A30045B07C |. E8 73EBFFFF CALL <JMP.&matrix32.Dongle_WriteKey>0045B081 |. E8 1EEBFFFF CALL <JMP.&matrix32.Release_MatrixAPI>0045B086 |. 66:A3 0EEC4500 MOV WORD PTR DS:[45EC0E],AX0045B08C |. 83C4 10 ADD ESP,100045B08F \. C3 RETN程序XTEA运行时:0045B0B1 |. C745 F8 D2029649 MOV DWORD PTR SS:[EBP-8],499602D20045B0B8 |. C745 FC D2029649 MOV DWORD PTR SS:[EBP-4],499602D20045B0BF |. C703 2E613A42 MOV DWORD PTR DS:[EBX],423A612E0045B0C5 |. C743 04 958C3A42 MOV DWORD PTR DS:[EBX+4],423A8C950045B0CC |. C743 08 5CC27484 MOV DWORD PTR DS:[EBX+8],8474C25C0045B0D3 |. C743 0C C3ED7484 MOV DWORD PTR DS:[EBX+C],8474EDC3====================================================================================== 读数据时1000735B |. 50 |PUSH EAX ; /Arg5还在自己破解软件?OUT了!这么难啃的骨头,交给专业人士吧。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

某制图软件域天加密狗破解过程某制图软件域天加密狗破解过程--------------------------------------------------------------------------------来源: 发布时间: 2011-9-20 22:08:30 浏览: 7这是一个商业软件,具体名称就不写出来了,主要用于企事业单位的网络图形化设计,在没有加密狗的情况下软件有功能限制,一个工程最多只能保存800个节点,再添加节点就无法保存了。

对一般的小企业是足够了,如果碰上大的单位,这个限制就使用该软件无法胜任。

经过软件跟踪发现,该软件用的是域天加密狗。

用PEID检测,提示为Microsoft Visual Basic 5.0 / 6.0。

用OD加载:00423C24 > $ 68 883F4200 push VisualNe.00423F88 ; ASCII "VB5!6&vb6chs.dll"00423C29 . E8 F0FFFFFF call <jmp.&MSVBVM60.#100>00423C2E . 0000 add byte ptr ds:[eax],al00423C30 . 0000 add byte ptr ds:[eax],al00423C32 . 0000 add byte ptr ds:[eax],al00423C34 . 3000 xor byte ptr ds:[eax],al00423C36 . 0000 add byte ptr ds:[eax],al由于软件只是在节点数达到800的时候才无法保存工程,所以我们只需要找到保存文件的函数:0103E179 . 66:8985 CCFEF>mov word ptr ss:[ebp-0x134],ax0103E180 . 8D4D D8 lea ecx,dword ptr ss:[ebp-0x28]0103E183 . FF15 30144000 call dword ptr ds:[<&MSVBVM60.__vbaFreeS>; MSVBVM60.__vbaFreeStr0103E189 . 8D4D A8 lea ecx,dword ptr ss:[ebp-0x58]0103E18C . FF15 2C104000 call dword ptr ds:[<&MSVBVM60.__vbaFreeV>; MSVBVM60.__vbaFreeVar0103E192 . 0FBF8D CCFEFF>movsx ecx,word ptr ss:[ebp-0x134]0103E199 . 85C9 test ecx,ecx0103E19B . 0F84 B7130000 je VisualNe.0103F558 //加密狗破解关键跳转,NOP掉0103E1A1 . C745 FC 1B000>mov dword ptr ss:[ebp-0x4],0x1B0103E1A8 . 6A 00 push 0x00103E1AA . 6A 01 push 0x10103E1AC . 8B95 B4FEFFFF mov edx,dword ptr ss:[ebp-0x14C]0103E1B2 . 52 push edx0103E1B3 . 8D45 A8 lea eax,dword ptr ss:[ebp-0x58]0103E1B6 . 50 push eax0103E1B7 . FF15 08124000 call dword ptr ds:[<&MSVBVM60.__vbaLateI>; MSVBVM60.__vbaLateIdCallLd0103E1BD . 83C4 10 add esp,0x100103E1C0 . 50 push eax0103E1C1 . FF15 3C104000 call dword ptr ds:[<&MSVBVM60.__vbaStrVa>; MSVBVM60.__vbaStrVarMove0103E1C7 . 8945 A0 mov dword ptr ss:[ebp-0x60],eax0103E1CA . C745 98 08000>mov dword ptr ss:[ebp-0x68],0x80103E1D1 . 6A 00 push 0x00103E1D3 . 8D4D 98 lea ecx,dword ptr ss:[ebp-0x68]0103E1D6 . 51 push ecx0103E1D7 . FF15 DC124000 call dword ptr ds:[<&MSVBVM60.#645>] ; MSVBVM60.rtcDir0103E1DD . 8BD0 mov edx,eax0103E1DF . 8D4D D8 lea ecx,dword ptr ss:[ebp-0x28]0103E1E2 . FF15 CC134000 call dword ptr ds:[<&MSVBVM60.__vbaStrMo>; MSVBVM60.__vbaStrMove0103E1E8 . 50 push eax0103E1E9 . 68 883E4500 push VisualNe.00453E880103E1EE . FF15 AC114000 call dword ptr ds:[<&MSVBVM60.__vbaStrCm>; MSVBVM60.__vbaStrCmp0103E1F4 . F7D8 neg eax0103E1F6 . 1BC0 sbb eax,eax0103E1F8 . F7D8 neg eax0103E1FA . F7D8 neg eax0103E1FC . 66:8985 CCFEF>mov word ptr ss:[ebp-0x134],ax0103E203 . 8D4D D8 lea ecx,dword ptr ss:[ebp-0x28]0103E206 . FF15 30144000 call dword ptr ds:[<&MSVBVM60.__vbaFreeS>; MSVBVM60.__vbaFreeStr0103E20C . 8D55 98 lea edx,dword ptr ss:[ebp-0x68]0103E20F . 52 push edx0103E210 . 8D45 A8 lea eax,dword ptr ss:[ebp-0x58]0103E213 . 50 push eax0103E214 . 6A 02 push 0x20103E216 . FF15 4C104000 call dword ptr ds:[<&MSVBVM60.__vbaFreeV>; MSVBVM60.__vbaFreeVarList0103E21C . 83C4 0C add esp,0xC0103E21F . 0FBF8D CCFEFF>movsx ecx,word ptr ss:[ebp-0x134]0103E226 . 85C9 test ecx,ecx0103E228 . 0F84 DD030000 je VisualNe.0103E60B //加密狗破解关键点,NOP 掉0103E22E . C745 FC 1C000>mov dword ptr ss:[ebp-0x4],0x1C0103E235 . C745 80 04000>mov dword ptr ss:[ebp-0x80],0x800200040103E23C . C785 78FFFFFF>mov dword ptr ss:[ebp-0x88],0xA0103E246 . C745 90 04000>mov dword ptr ss:[ebp-0x70],0x800200040103E24D . C745 88 0A000>mov dword ptr ss:[ebp-0x78],0xA0103E254 . C745 A0 04000>mov dword ptr ss:[ebp-0x60],0x800200040103E25B . C745 98 0A000>mov dword ptr ss:[ebp-0x68],0xA0103E262 . C785 70FFFFFF>mov dword ptr ss:[ebp-0x90],VisualNe.004>0103E26C . C785 68FFFFFF>mov dword ptr ss:[ebp-0x98],0x80103E276 . 8D95 68FFFFFF lea edx,dword ptr ss:[ebp-0x98]0103E27C . 8D4D A8 lea ecx,dword ptr ss:[ebp-0x58]0103E27F . FF15 80134000 call dword ptr ds:[<&MSVBVM60.__vbaVarDu>; MSVBVM60.__vbaVarDup0103E285 . 8D95 78FFFFFF lea edx,dword ptr ss:[ebp-0x88]0103E28B . 52 push edx0103E28C . 8D45 88 lea eax,dword ptr ss:[ebp-0x78]0103E28F . 50 push eax0103E290 . 8D4D 98 lea ecx,dword ptr ss:[ebp-0x68]0103E293 . 51 push ecx0103E294 . 6A 44 push 0x440103E296 . 8D55 A8 lea edx,dword ptr ss:[ebp-0x58]0103E299 . 52 push edx0103E29A . FF15 08114000 call dword ptr ds:[<&MSVBVM60.#595>] ; MSVBVM60.rtcMsgBox0103E2A0 . 33C9 xor ecx,ecx0103E2A2 . 83F8 06 cmp eax,0x60103E2A5 . 0F94C1 sete cl0103E2A8 . F7D9 neg ecx0103E2AA . 66:898D CCFEF>mov word ptr ss:[ebp-0x134],cx0103E2B1 . 8D95 78FFFFFF lea edx,dword ptr ss:[ebp-0x88]0103E2B7 . 52 push edx0103E2B8 . 8D45 88 lea eax,dword ptr ss:[ebp-0x78]0103E2BB .50 push eax0103E2BC . 8D4D 98 lea ecx,dword ptr ss:[ebp-0x68]0103E2BF . 51 push ecx0103E2C0 . 8D55 A8 lea edx,dword ptr ss:[ebp-0x58]0103E2C3 . 52 push edx0103E2C4 . 6A 04 push 0x40103E2C6 . FF15 4C104000 call dword ptr ds:[<&MSVBVM60.__vbaFreeV>; MSVBVM60.__vbaFreeVarList0103E2CC . 83C4 14 add esp,0x140103E2CF . 0FBF85 CCFEFF>movsx eax,word ptr ss:[ebp-0x134]0103E2D6 . 85C0 test eax,eax0103E2D8 . 0F84 93020000 je VisualNe.0103E571 //加密狗破解关键点,需要修改0103E2DE . C745 FC 1D000>mov dword ptr ss:[ebp-0x4],0x1D0103E2E5 . 833D 18832101>cmp dword ptr ds:[0x1218318],0x00103E2EC . 75 1C jnz short VisualNe.0103E30A0103E2EE . 68 18832101 push VisualNe.012183180103E2F3 . 68 68494500 push VisualNe.004549680103E2F8 . FF15 04134000 call dword ptr ds:[<&MSVBVM60.__vbaNew2>>; MSVBVM60.__vbaNew20103E2FE . C785 78FEFFFF>mov dword ptr ss:[ebp-0x188],VisualNe.01>0103E308 . EB 0A jmp short VisualNe.0103E3140103E30A > C785 78FEFFFF>mov dword ptr ss:[ebp-0x188],VisualNe.01> 0103E314 > 8B8D 78FEFFFF mov ecx,dword ptr ss:[ebp-0x188]0103E31A . 8B11 mov edx,dword ptr ds:[ecx]0103E31C . 8995 CCFEFFFF mov dword ptr ss:[ebp-0x134],edx0103E322 . 8D45 C4 lea eax,dword ptr ss:[ebp-0x3C]0103E325 . 50 push eax0103E326 . 8B8D CCFEFFFF mov ecx,dword ptr ss:[ebp-0x134]0103E32C . 8B11 mov edx,dword ptr ds:[ecx]0103E32E . 8B85 CCFEFFFF mov eax,dword ptr ss:[ebp-0x134]0103E334 . 50 push eax0103E335 . FF52 18 call dword ptr ds:[edx+0x18]通过修改以上三处位置,彩虹加密狗破解就成功了,试用破解后的软件,没有发现任何BUG,加密狗破解完美成功!!!--------------------------------------------------------------------------------【关闭窗口】。