常见端口号及其说明

常用端口与对应的服务

常用端口与对应的服务常用端口号与对应的服务以及端口关闭21端口:21端口主要用于Transfer Protocol,文件传输协议)服务。

23端口:23端口主要用于T elnet(远程登录)服务,是Internet 上普遍采用的登录和仿真程序。

25端口:25端口为SMTP(Simple Mail Transfer Protocol,简单邮件传输协议)服务器所开放,主要用于发送邮件,如今绝大多数邮件服务器都使用该协议。

53端口:53端口为DNS(Domain Name Server,域名服务器)服务器所开放,主要用于域名解析,DNS服务在NT系统中使用的最为广泛。

67、68端口:67、68端口分别是为Bootp服务的Bootstrap Protocol Server(引导程序协议服务端)和Bootstrap Protocol Client(引导程序协议客户端)开放的端口。

69端口:T公司开发的一个简单文件传输协议,类似于FTP。

79端口:79端口是为Finger服务开放的,主要用于查询远程主机在线用户、操作系统类型以及是否缓冲区溢出等用户的详细信息。

80端口:80端口是为HTTP(HyperText Transport Protocol,超文本传输协议)开放的,这是上网冲浪使用最多的协议,主要用于在 Wide Web,万维网)服务上传输信息的协议。

99端口:99端口是用于一个名为“Metagram Relay”(亚对策延时)的服务,该服务比较少见,一般是用不到的。

109、110端口:109端口是为POP2(Post Office Protocol Version 2,邮局协议2)服务开放的,110端口是为POP3(邮件协议3)服务开放的,POP2、POP3都是主要用于接收邮件的。

111端口:111端口是SUN公司的RPC(Remote Procedure Call,远程过程调用)服务所开放的端口,主要用于分布式系统中不同计算机的内部进程通信,RPC在多种网络服务中都是很重要的组件。

端口扫描-史上最全常用端口号

端口扫描必须了解的端口数1、21端口:端口说明:21端口主要用于FTP(File Transfer Protocol,文件传输协议)服务。

操作建议:因为有的FTP服务器可以通过匿名登录,所以常常会被黑客利用。

另外,21端口还会被一些木马利用,比如Blade Runner、FTP Trojan、Doly Trojan、WebEx等等。

如果不架设FTP服务器,建议关闭21端口。

2、23端口端口说明:23端口主要用于Telnet(远程登录)服务。

操作建议:利用Telnet服务,黑客可以搜索远程登录Unix的服务,扫描操作系统的类型。

而且在Windows 2000中Telnet服务存在多个严重的漏洞,比如提升权限、拒绝服务等,可以让远程服务器崩溃。

Telnet服务的23端口也是TTS(Tiny Telnet Server)木马的缺省端口。

所以,建议关闭23端口。

3、25端口端口说明:25端口为SMTP(Simple Mail Transfer Protocol,简单邮件传输协议)服务器所开放,主要用于发送邮件端口漏洞:1. 利用25端口,黑客可以寻找SMTP服务器,用来转发垃圾邮件。

2. 25端口被很多木马程序所开放,比如Ajan、Antigen、Email Password Sender、ProMail、trojan、Tapiras、Terminator、WinPC、WinSpy等等。

拿WinSpy来说,通过开放25端口,可以监视计算机正在运行的所有窗口和模块。

操作建议:如果不是要架设SMTP邮件服务器,可以将该端口关闭。

4、53端口端口说明:53端口为DNS(Domain Name Server,域名服务器)服务器所开放,主要用于域名解析。

端口漏洞:如果开放DNS服务,黑客可以通过分析DNS服务器而直接获取Web服务器等主机的IP地址,再利用53端口突破某些不稳定的防火墙,从而实施攻击。

近日,美国一家公司也公布了10个最易遭黑客攻击的漏洞,其中第一位的就是DNS服务器的BIND漏洞。

TCP端口号及用途

TCP端口号及用途1.20/21端口号:用于FTP(文件传输协议)。

端口20用于数据传输,而端口21用于控制连接。

2.22端口号:用于SSH(安全外壳协议)。

SSH提供了对网络中的数据传输进行加密的安全通道。

3. 23端口号:用于Telnet(远程终端协议)。

Telnet允许用户通过网络远程登录到主机和执行命令。

4.25端口号:用于SMTP(简单邮件传输协议)。

SMTP用于发送电子邮件。

5.53端口号:用于DNS(域名系统)。

DNS将域名与IP地址进行映射。

6. 80端口号:用于HTTP(超文本传输协议)。

HTTP用于在Web浏览器和Web服务器之间传输数据。

9.443端口号:用于HTTPS(安全超文本传输协议)。

HTTPS通过使用SSL或TLS协议对HTTP进行加密以提供安全的数据传输。

10.3389端口号:用于RDP(远程桌面协议)。

RDP允许用户远程访问其他计算机的桌面。

11.3306端口号:用于MySQL数据库服务器。

MySQL是一种流行的关系数据库管理系统。

12. 5432端口号:用于PostgreSQL数据库服务器。

PostgreSQL是一种强大的开源关系数据库管理系统。

13.8080端口号:通常用于HTTP代理服务器。

14. 8888端口号:通常用于Web开发人员在本地主机上测试网站。

15.9100端口号:用于打印机服务。

总结起来,TCP端口号是一种用于标识不同应用程序或服务的数字。

本文介绍了一些常见的TCP端口号及其用途,如FTP、SSH、Telnet、SMTP、HTTP、POP3、IMAP、HTTPS、RDP、MySQL等。

了解这些常用端口号及其用途对于网络管理人员、系统管理员和网络安全专业人员来说非常重要,可以帮助他们识别和解决网络连接和通信问题。

各种常用端口号

各种常⽤端⼝号21端⼝说明:21端⼝主要⽤于FTP(File Transfer Protocol,⽂件传输协议)服务,FTP服务主要是为了在两台计算机之间实现⽂件的上传与下载,⼀台计算机作为FTP客户端,另⼀台计算机作为FTP服务器,可以采⽤匿名(anonymous)登录和授权⽤户名与密码登录两种⽅式登录FTP服务器。

⽬前,在Windows中可以通过Internet信息服务(IIS)来提供FTP连接和管理,也可以单独安装FTP服务器软件来实现FTP功能,⽐如常见的FTP Serv-U。

22端⼝说明:SSH 为的缩写,SSH 是⽬前较可靠,专为会话和其他⽹络服务提供安全性的协议。

利⽤ SSH 协议可以有效防⽌远程管理过程中的信息泄露问题。

23端⼝说明:23端⼝主要⽤于Telnet(远程登录)服务,是Internet上普遍采⽤的登录和仿真程序。

同样需要设置客户端和服务器端,开启Telnet服务的客户端就可以登录远程Telnet服务器,采⽤授权⽤户名和密码登录。

登录之后,允许⽤户使⽤命令提⽰符窗⼝进⾏相应的操作。

在Windows中可以在命令提⽰符窗⼝中,键⼊“Telnet”命令来使⽤Telnet远程登录。

25端⼝说明:25端⼝为SMTP(Simple Mail Transfer Protocol,简单邮件传输协议)服务器所开放,主要⽤于发送邮件,如今绝⼤多数邮件服务器都使⽤该协议。

⽐如我们在使⽤电⼦邮件客户端程序的时候,在创建账户时会要求输⼊SMTP服务器地址,该服务器地址默认情况下使⽤的就是25端⼝。

53端⼝说明:53端⼝为DNS(Domain Name Server,域名服务器)服务器所开放,主要⽤于域名解析,DNS服务在NT系统中使⽤的最为⼴泛。

通过DNS服务器可以实现域名与IP地址之间的转换,只要记住域名就可以快速访问⽹站。

80端⼝说明:80端⼝是为HTTP(HyperText Transport Protocol,超⽂本传输协议)开放的,这是上⽹冲浪使⽤最多的协议,主要⽤于在WWW(World Wide Web,万维⽹)服务上传输信息的协议。

常见应用及端口号及作用

常见应用及端口号及作用1. HTTP(80端口):用于超文本传输协议,是用于在Web浏览器和Web服务器之间传输数据的标准协议。

2. HTTPS(443端口):用于安全超文本传输协议,通过加密技术对HTTP进行安全传输,常用于进行网上交易和保护敏感信息的传输。

3. FTP(20、21端口):用于文件传输协议,用于在网络上将文件从一台计算机传输到另一台计算机。

4. SSH(22端口):用于安全外壳协议,用于通过网络远程登录到计算机,并可在远程计算机上执行命令。

5. Telnet(23端口):用于远程登录到远程计算机,但通信不加密,因此不安全。

6. SMTP(25端口):用于简单邮件传输协议,用于发送电子邮件。

7. POP3(110端口):用于邮局协议版本3,用于从邮件服务器下载电子邮件。

8. IMAP(143端口):用于Internet邮件访问协议,用于从邮件服务器下载电子邮件,并保留邮件在服务器上的副本。

9. DNS(53端口):用于域名系统,将域名解析为IP地址。

10. NTP(123端口):用于网络时间协议,用于同步计算机的时间。

11. DHCP(67、68端口):用于动态主机配置协议,用于自动分配IP地址给计算机和其他设备。

12. RDP(3389端口):用于远程桌面协议,允许用户从远程位置控制远程计算机。

13. SNMP(161、162端口):用于简单网络管理协议,用于监控和管理网络设备。

14. DNS(161端口):用于域名系统,将域名解析为IP地址。

15. MySQL(3306端口):用于开源关系型数据库管理系统MySQL的通信。

16. PostgreSQL(5432端口):用于开源关系型数据库管理系统PostgreSQL 的通信。

17. MS SQL Server(1433端口):用于Microsoft SQL Server数据库服务器的通信。

18. Oracle Database(1521端口):用于Oracle数据库的通信。

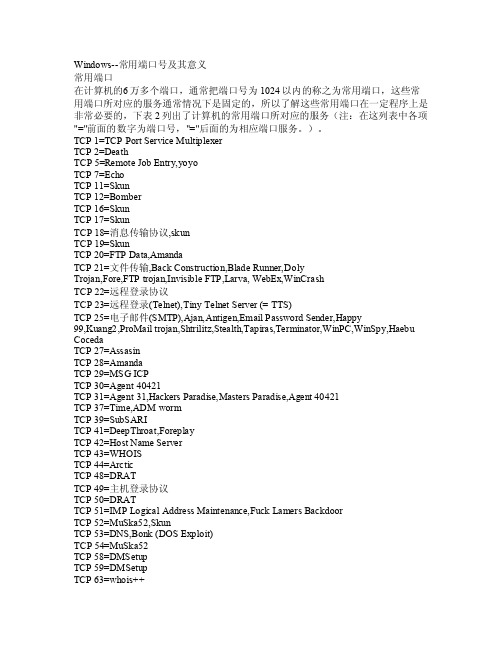

Windows--常用端口号及其意义

Window s--常用端口号及其意义常用端口在计算机的6万多个端口,通常把端口号为1024以内的称之为常用端口,这些常用端口所对应的服务通常情况下是固定的,所以了解这些常用端口在一定程序上是非常必要的,下表2列出了计算机的常用端口所对应的服务(注:在这列表中各项"="前面的数字为端口号,"="后面的为相应端口服务。

)。

T CP 1=TCP P ort S ervic e Mul tiple xer TCP 2=Deat hTC P 5=R emote JobEntry,yoyoTCP 7=Ec hoT CP 11=SkunTCP 12=B omberTCP 16=S kun TCP 17=Sku nTC P 18=消息传输协议,sku nTC P 19=SkunTCP20=FT P Dat a,Ama nda TCP 21=文件传输,Bac k Con struc tion,Blade Runn er,Do lyTr ojan,Fore,FTP t rojan,Invi sible FTP,Larva, Web Ex,Wi nCras hTC P 22=远程登录协议TC P 23=远程登录(Telne t),Ti ny Te lnetServe r (=TTS)TCP25=电子邮件(SM TP),A jan,A ntige n,Ema il Pa sswor d Sen der,H appy99,Ku ang2,ProMa il tr ojan,Shtri litz,Steal th,Ta piras,Term inato r,Win PC,Wi nSpy,Haebu Coce daT CP 27=Assa sin TCP 28=Ama nda TCP 29=MSG ICPTCP30=Ag ent 40421TCP31=Ag ent 31,Hac kersParad ise,M aster s Par adise,Agen t 40421T CP 37=Time,ADMwormTCP39=Su bSARITCP 41=D eepTh roat,Forep lay TCP 42=Hos t Nam e Ser ver TCP 43=WHO IST CP 44=Arct icT CP 48=DRATTCP 49=主机登录协议TCP 50=D RAT TCP 51=IMP Logi cal A ddres s Mai ntena nce,F uck L amers Back doorTCP52=Mu Ska52,SkunTCP 53=D NS,Bo nk (D OS Ex ploit)TC P 54=MuSka52T CP 58=DMSe tup TCP 59=DMS etupTCP63=wh ois++TCP 64=C ommun icati ons I ntegr atorTCP65=TA CACS-Datab ase S ervic eTC P 66=Oracl e SQL*NET,AL-Ba rekiTCP67=Bo otstr ap Pr otoco l Ser ver TCP 68=Boo tstra p Pro tocol Clie ntT CP 69=W32.Evala.Worm,Back GateKit,N imda,Pasan a,Sto rm,St orm w orm,T heef,Worm.Cycle.a T CP 70=Goph er服务,ADM w orm TCP 79=用户查询(Fin ger),Fireh otcke r,ADM wormTCP 80=超文本服务器(Http),Exe cutor,Ring ZeroTCP81=Ch ubo,W orm.B beagl e.q TCP 82=Net sky-ZTCP 88=K erber os kr b5服务TCP99=Hi ddenPortTCP102=消息传输代理TCP 108=SNA网关访问服务器TCP 109=思科2 TCP 110=电子邮件(思科3),Pr oMailTCP 113=Kazim as, A uther Idne tTC P 115=简单文件传输协议TCP118=S QL Se rvice s, In fecto r 1.4.2T CP 119=新闻组传输协议(Newsg roup(Nntp)), Ha ppy 99TC P 121=Jamm erKil ler,Bo ja mmerk illahTCP 123=网络时间协议(NTP),Net Cont rolle rTC P 129=Pass wordGener atorProto col TCP 133=In fecto r 1.xTCP 135=微软DCE RPCend-p ointmappe r服务TCP 137=微软Netbi os Na me服务(网上邻居传输文件使用) TC P 138=微软Ne tbios Name服务(网上邻居传输文件使用)TCP139=微软Netb ios N ame服务(用于文件及打印机共享) T CP 142=Net TaxiTCP143=I MAP TCP 146=FC Infe ctor,Infec tor TCP 150=Ne tBIOS Sess ion S ervic eTC P 156=SQL服务器T CP 161=Snm pTC P 162=Snmp-TrapTCP 170=A-Tro jan TCP 177=XDispl ay管理控制协议TCP 179=Bo rder网关协议(B GP) TCP 190=网关访问控制协议(GAC P)T CP 194=IrcTCP 197=目录定位服务(DLS)TC P 256=Nirv ana TCP 315=Th e Inv asorTCP371=C learC ase版本管理软件TCP389=L ightw eight Dire ctory Acce ss Pr otoco l (LD AP) TCP 396=No vellNetwa re ov er IPTCP 420=Breac hTC P 421=TCPWrapp ers TCP 443=安全服务T CP 444=Sim ple N etwor k Pag ing P rotoc ol(SN PP) TCP 445=Mi croso ft-DSTCP 455=Fatal Conn ectio nsT CP 456=Hac kersparad ise,F useSp ark TCP 458=苹果公司Qui ckTim eTC P 513=Grlo gin TCP 514=RP C Bac kdoorTCP 531=Rasmi n,Net666 TCP 544=ke rbero s ksh ell TCP 546=DH CP Cl ientTCP547=D HCP S erverTCP 548=Macin tosh文件服务TCP 555=In i-Kil ler,P haseZero,Steal th Sp yTC P 569=MSNTCP605=S ecret Servi ceT CP 606=Nok nok8TCP661=N oknok8TC P 666=Atta ck FT P,Sat anz B ackdo or,Ba ck Co nstru ction,Dark Conn ectio n Ins ide 1.2 T CP 667=Nok nok7.2TC P 668=Nokn ok6 TCP 669=DP troj anT CP 692=Gay OLT CP 707=Wel chiaTCP777=A IM Sp yTC P 808=Remo teCon trol,WinHo leT CP 815=Eve ryone Darl ing TCP 901=Ba ckdoo r.Dev ilT CP 911=Dar k Sha dow TCP 993=IM APT CP 999=Dee pThro atT CP 1000=De r Spa eherTCP1001=Silen cer,W ebEx,Der S paehe rTC P 1003=Bac kDoorTCP 1010=DolyTCP 1011=DolyTCP 1012=DolyTCP 1015=DolyTCP 1016=DolyTCP 1020=Vamp ire TCP 1023=W orm.S asser.eT CP 1024=Ne tSpy.698(Y AI) TCP 1059=n imreg//T CP 1025=Ne tSpy.698,U nused Wind ows S ervic es Bl ock //TCP 1026=Unus ed Wi ndows Serv icesBlock//T CP 1027=Un usedWindo ws Se rvice s Blo ck//TCP1028=Unuse d Win dowsServi ces B lock//TC P 1029=Unu sed W indow s Ser vices Bloc k//TCP 1030=U nused Wind ows S ervic es Bl ock //TCP 1033=Nets py//TCP1035=Multi dropp er//TCP1042=Bla //TCP 1045=Rasm in//TCP1047=GateC rashe r//TCP 1050=M iniCo mmandTCP 1069=Back door.Theef Serve r.202TCP 1070=Voic e,Psy ber S tream Serv er,St reami ng Au dio T rojan TCP 1080=Wing ate,W orm.B ugBea r.B,W orm.N ovarg.B//TCP1090=Xtrem e, VD OLive//T CP 1095=Ra t//TCP 1097=R at//TCP1098=Rat //TCP 1099=RatTCP1110=nfsd-keepa liveTCP1111=Backd oor.A IMVis ion TCP 1155=N etwor k Fil e Acc ess //TCP 1170=Psyb er St reamServe r,Str eamin g Aud io tr ojan,Voice //T CP 1200=No BackO//T CP 1201=No BackO//T CP 1207=So ftwar//T CP 1212=Ni rvana,Visu l Kil ler //TCP 1234=Ulto rs//TCP1243=BackD oor-G, Sub Seven, Sub Seven Apoc alyps e//TCP 1245=V ooDoo Doll//T CP 1269=Ma veric ks Ma trix//TC P 1313=Nir vana//TC P 1349=Bio Net TCP 1433=M icros oft S QL服务//TC P 1441=Rem ote S torm//TC P 1492=FTP99CMP(Back Oriff ice.F TP) TCP 1503=N etMee tingT.120//T CP 1509=Ps yberStrea mingServe r//TCP 1600=S hivka-Burk a//TCP 1703=E xloit er 1.1TC P 1720=Net Meeti ng H.233 c all S etupTCP1731=NetMe eting音频调用控制//TCP 1966=Fake FTP2000//TC P 1976=Cus tom p ort //TCP 1981=Shoc kraveTCP 1990=stun-p1 c iscoSTUNPrior ity 1 portTCP 1990=stun-p1 c iscoSTUNPrior ity 1 portTCP 1991=stun-p2 c iscoSTUNPrior ity 2 portTCP 1992=stun-p3 c iscoSTUNPrior ity 3 port,ipse ndmsg IPse ndmsg TCP 1993=snmp-tcp-portcisco SNMP TCPportTCP1994=stun-portcisco seri al tu nnelportTCP1995=perf-portcisco perf portTCP 1996=tr-r srb-p ort c iscoRemot e SRB portTCP 1997=gdp-portcisco Gate way D iscov ery P rotoc olT CP 1998=x25-svc-port cisc o X.25 ser vice(XOT)//T CP 1999=Ba ckDoo r, Tr ansSc out //TCP 2000=DerSpaeh er,IN saneNetwo rkT CP 2002=W32.Bea gle.A X @mm//T CP 2001=Tr ansmi ssonscout//T CP 2002=Tr ansmi ssonscout//T CP 2003=Tr ansmi ssonscout//T CP 2004=Tr ansmi ssonscout//T CP 2005=TT ransm isson scou tTC P 2011=cyp ressTCP2015=raid-cs//TCP2023=Rippe r,Pas s Rip per,H ack C ity R ipper ProTCP2049=NFS //TCP 2115=Bugs//T CP 2121=Ni rvana//T CP 2140=De ep Th roat, TheInvas or//TCP2155=Nirva na//TCP2208=RuX //TCP 2255=Illu sionMaile r//TCP 2283=H VL Ra t5//TCP2300=PC Ex plore r//TCP 2311=S tudio54T CP 2556=Wo rm.Bb eagle.q//TCP2565=Strik er//TCP2583=WinCr ash //TCP 2600=Digi tal R ootBe er//TCP2716=Praye r Tro jan TCP 2745=W orm.B Beagl e.k //TCP 2773=Back door,SubSe ven //TCP 2774=SubS even2.1&2.2//TCP 2801=P hinea s Phu cker//TC P 2989=Rat//T CP 3024=Wi nCras h tro jan TCP 3128=Ring Zero,Worm.Novar g.B //TCP 3129=Mast ers P aradi se//TCP3150=DeepThroa t, Th e Inv asorTCP3198=Worm.Novar g//TCP 3210=S chool Bus TCP 3332=W orm.C ycle.aTC P 3333=Pro siakTCP3389=超级终端//TC P 3456=Ter ror //TCP 3459=Ecli pse 2000 //TCP 3700=Port al of Doom//T CP 3791=Ec lypse//T CP 3801=Ec lypseTCP 3996=Port al of DoomTCP 4000=腾讯QQ客户端TCP 4060=P ortal of D oom TCP 4092=W inCra shT CP 4242=VH MTC P 4267=Sub Seven2.1&2.2T CP 4321=Bo BoT CP 4444=Pr osiak,Swif t rem ote TCP 4500=W32.HL LW.Tu fas TCP 4567=F ile N ail TCP 4590=I CQTro jan TCP 4899=R emote Admi nistr ator服务器T CP 4950=IC QTroj anT CP 5000=Wi ndows XP服务器,Blaz er 5,Bubbe l,Bac k Doo r Set up,So ckets de T roieTCP5001=BackDoorSetup, Soc ketsde Tr oie TCP 5002=c d00r,ShaftTCP 5011=Oneof th e Las t Tro jans(OOTL T)T CP 5025=WM Remo te Ke yLogg erT CP 5031=Fi rehot cker,Metro polit an,Ne tMetr oTC P 5032=Met ropol itanTCP5190=ICQ Q ueryTCP5321=Fireh otcke rTC P 5333=Bac kageTroja n Box 3T CP 5343=WC rat TCP 5400=B ladeRunne r, Ba ckCon struc tion1.2T CP 5401=Bl ade R unner,Back Cons truct ion TCP 5402=B ladeRunne r,Bac k Con struc tionTCP5471=WinCr ash TCP 5512=I llusi on Ma ilerTCP5521=Illus ion M ailerTCP 5550=Xtcp,INsa ne Ne tworkTCP 5554=Worm.Sass erT CP 5555=Se rveMeTCP 5556=BO F acilTCP5557=BO Fa cil TCP 5569=R obo-H ack TCP 5598=B ackDo or 2.03T CP 5631=PC AnyWh ere d ata TCP 5632=P CAnyW hereTCP5637=PC Cr asherTCP 5638=PC C rashe rTC P 5698=Bac kDoorTCP 5714=Winc rash3TCP 5741=WinC rash3TCP 5742=WinC rashTCP5760=Portm ap Re moteRootLinux Expl oit TCP 5880=Y3K RA TTC P 5881=Y3K RATTCP5882=Y3K R ATT CP 5888=Y3K RATTCP 5889=Y3KRAT TCP 5900=W inVnc,Wise VGA广播端口TCP 6000=B ackdo or.ABTCP 6006=Nokn ok8 TCP 6129=D amewa re Nt Util ities服务器TCP 6272=S ecret Servi ceT CP 6267=广外女生T CP 6400=Ba ckdoo r.AB,The T hingTCP6500=Devil 1.03TCP 6661=Tema nTC P 6666=TCP shell.cT CP 6667=NT Remo te Co ntrol,Wise播放器接收端口TCP 6668=W ise V ideo广播端口TCP 6669=V ampyr eTC P 6670=Dee pThro at,iP honeTCP6671=DeepThroa t 3.0TCP 6711=SubS evenTCP6712=SubSe ven1.xTC P 6713=Sub SevenTCP 6723=Mstr eam TCP 6767=N T Rem ote C ontro lTC P 6771=Dee pThro atT CP 6776=Ba ckDoo r-G,S ubSev en,2000 Cr acksTCP6777=Worm.BBeag leT CP 6789=Do ly Tr ojanTCP6838=Mstre amT CP 6883=De ltaSo urceTCP6912=ShitHeepTCP6939=Indoc trina tionTCP6969=GateC rashe r, Pr iorit y, IR C 3 TCP 6970=R ealAu dio,G ateCr asherTCP 7000=Remo te Gr ab,Ne tMoni tor,S ubSev en1.xTCP 7001=Frea k88 TCP 7201=N etMon itorTCP7215=BackD oor-G, Sub SevenTCP 7001=Frea k88,F reak2kTC P 7300=Net Monit orT CP 7301=Ne tMoni tor TCP 7306=N etMon itor,NetSp y 1.0TCP 7307=NetM onito r, Pr ocSpyTCP 7308=NetM onito r, XSpy TCP 7323=S ygate服务器端TCP7424=HostContr olT CP 7597=Qa zTC P 7609=Sni d X2TCP7626=冰河T CP 7777=Th e Thi ngT CP 7789=Ba ck Do or Se tup,ICQKi llerTCP7983=Mstre amT CP 8000=腾讯OICQ服务器端,X DMA TCP 8010=W ingat e,Log fileTCP8080=WWW 代理,Rin g Zer o,Chu bo,Wo rm.No varg.B TC P 8520=W32.Soca y.Wor mTC P 8787=Bac kOfri ce 2000T CP 8897=Ha ck Of fice,Armag eddonTCP 8989=Reco nTC P 9000=Net minis trato rTC P 9325=Mst reamTCP9400=InCom mand1.0 TCP 9401=I nComm and 1.0T CP 9402=In Comma nd 1.0TC P 9872=Por tal o f Doo mTC P 9873=Por tal o f Doo mTC P 9874=Por tal o f Doo mTC P 9875=Por tal o f Doo mTC P 9876=Cyb er At tacke rTC P 9878=Tra nsSco utT CP 9989=In i-Kil ler TCP 9898=W orm.W in32.Dabbe r.a TCP 9999=P rayer Troj anT CP 10067=P ortal of D oom TCP 10080=Worm.Novar g.B TCP 10084=Syphi llisTCP10085=Syph illisTC P 10101=Br ainSp yTC P 10167=Po rtalOf Do omT CP 10168=W orm.S upnot.78858.c,W orm.L ovGat e.T TCP 10520=AcidShive rsT CP 10607=C oma t rojanTCP 10666=Amb ush TCP 11000=Senna SpyTCP11050=Host Cont rol TCP 11051=HostContr olT CP 11223=P rogen ic,Ha ck '99KeyL oggerTCP 11831=TRO J_LAT INUS.SVR TCP 12076=Gjame r, MS H.104bTC P 12223=Ha ck'99 KeyL oggerTCP 12345=Gab anBus, Net Bus 1.6/1.7, Pi e Bil l Gat es, X-billTCP 12346=Gab anBus, Net Bus 1.6/1.7, X-billTCP12349=BioN etT CP 12361=W hack-a-mol eTC P 12362=Wh ack-a-moleTCP 12363=Wha ck-a-moleTCP[emai l=12378=W32/Gib e@MM]12378=W32/Gibe@MM[/e mail] TCP 12456=Net Bus TCP 12623=DUN C ontro lTC P 12624=Bu ttmanTCP 12631=Wha ckJob, Wha ckJob.NB1.7TC P 12701=Ec lipse2000TCP12754=Mstr eam TCP 13000=Senna SpyTCP13010=Hack er Br azilTCP13013=Psyc hwardTCP 13223=Tri bal V oice的聊天程序P owWowTCP 13700=Kua ng2 T he Vi rus TCP 14456=Soler oTC P 14500=PC Inva der TCP 14501=PC In vaderTCP 14502=PCInvad erT CP 14503=P C Inv aderTCP15000=NetD aemon 1.0TCP15092=Host Cont rol TCP 15104=Mstre amT CP 16484=M osuck erT CP 16660=S tache ldrah t (DD oS) TCP 16772=ICQ R eveng eTC P 16959=Pr iorit yTC P 16969=Pr iorit yTC P 17027=提供广告服务的Condu cent"adbot"共享软件TCP 17300=Kuang2 The Viru sTC P 17490=Cr azyNe tTC P 17500=Cr azyNe tTC P 17569=In fecto r 1.4.x +1.6.xTCP 17777=Nep hronTCP18753=Shaf t (DD oS) TCP 19191=蓝色火焰TCP19864=ICQReven geT CP 20000=M illen niumII (G rilFr iend)TCP 20001=Mil lenni um II (Gri lFrie nd) TCP 20002=Acidk oRT CP 20034=N etBus 2 Pr oTC P 20168=Lo vgateTCP 20203=Log ged,C hupac abraTCP20331=BlaTCP20432=Shaf t (DD oS) TCP 20808=Worm.LovGa te.v.QQT CP 21544=S chwin dler1.82,GirlF riendTCP 21554=Sch windl er 1.82,Gi rlFri end,E xloit er 1.0.1.2 TCP 22222=Pro siak,RuX U pload er 2.0TC P 22784=Ba ckdoo r.Int ruzzoTCP 23432=Asy lum 0.1.3TCP23456=Evil FTP, Ugly FTP, Whac kJobTCP23476=Dona ld Di ckT CP 23477=D onald DickTCP 23777=INe t SpyTCP 26274=Del taT CP 26681=S py Vo ice TCP 27374=Sub S even2.0+, Back door.BasteTCP 27444=Tri bal F loodNetwo rk,Tr inooTCP27665=Trib al Fl ood N etwor k,Tri noo TCP 29431=HackAttac kTC P 29432=Ha ck At tackTCP29104=Host Cont rol TCP 29559=TROJ_LATIN US.SV RTC P 29891=Th e Une xplai ned TCP 30001=Terr0r32 TCP 30003=Death,Lame rs De ath TCP 30029=AOL t rojanTCP 30100=Net Spher e 1.27a,Ne tSphe re 1.31T CP 30101=N etSph ere 1.31,N etSph ere 1.27aTCP30102=NetS phere 1.27a,Net Spher e 1.31TC P 30103=Ne tSphe re 1.31T CP 30303=S ocket s deTroieTCP 30947=Int ruseTCP30999=Kuan g2T CP 21335=T ribal Floo d Net work,Trino oTC P 31336=Bo Whac kTC P 31337=Ba ron N ight,BO cl ient,BO2,B o Fac il,Ba ckFir e,Bac k Ori fice,DeepB O,Fre ak2k,NetSp yTC P 31338=Ne tSpy,BackOrifi ce,De epBOTCP31339=NetS py DKTCP 31554=Sch windl erT CP 31666=B OWhac kTC P 31778=Ha ck At tackTCP31785=Hack Atta ckT CP 31787=H ack A ttackTCP 31789=Hac k Att ack TCP 31791=HackAttac kTC P 31792=Ha ck At tackTCP32100=Pean utBri ttleTCP32418=Acid Batt ery TCP 33333=Prosi ak,Bl akhar az 1.0TC P 33577=So n OfPsych wardTCP33777=SonOf Ps ychwa rdT CP 33911=S pirit 2001aTC P 34324=Bi gGluc k,TN,TinyTelne t Ser ver TCP 34555=Trin00 (Wi ndows) (DD oS) TCP 35555=Trin00 (Wi ndows) (DD oS) TCP 36794=Worm.Bugbe ar-ATCP37651=YATTCP40412=TheSpy TCP 40421=Agent 40421,Mas tersParad ise.96TC P 40422=Ma sters Para diseTCP40423=Mast ers P aradi se.97TCP 40425=Mas tersParad ise TCP 40426=Maste rs Pa radis e 3.xTCP 41666=Rem ote B oot TCP 43210=Schoo lbus1.6/2.0T CP 44444=D eltaSourc eTC P 44445=Ha ppypi gTC P 47252=Pr osiakTCP 47262=Del taT CP 47878=B irdSp y2T CP 49301=O nline Keyl oggerTCP 50505=Soc ketsde Tr oie TCP 50766=Fore, Schw indle rTC P 51966=Ca feIniTCP 53001=Rem ote W indow s Shu tdownTCP 53217=Aci d Bat tery2000TCP54283=Back Door-G, S ub7 TCP 54320=BackOrifi ce 2000,Sh eep TCP 54321=Schoo l Bus .69-1.11,Sheep, BO2K TC P 57341=Ne tRaid erT CP 58008=B ackDo or.Tr onT CP 58009=B ackDo or.Tr onT CP 58339=B uttFu nnelTCP59211=Back Door.DuckT oyT CP 60000=D eep T hroatTCP 60068=Xzi p 6000068TCP60411=Conn ectio nTC P 60606=TR OJ_BC KDOR.G2.ATCP61466=Tele comma ndo TCP 61603=Bunke r-kil lTC P 63485=Bu nker-killTCP65000=Devi l, DD oST CP 65432=T h3tr41t0r, TheTrait orT CP 65530=T ROJ_W INMIT E.10TCP65535=RC,A doreWorm/LinuxTCP 69123=Shi tHeepTCP 88798=Arm agedd on,Ha ck Of fice。

计算机端口大全

计算机端口大全计算机端口是一种特定的数字地址,用于在互联网上识别不同的应用程序或服务。

通过端口,计算机可以与其他计算机进行通信和数据交换。

本文将介绍一些常见的计算机端口及其功能。

1. 传输控制协议(TCP)端口1.1 网络时间协议(NTP)端口(端口号:123)- 用于同步计算机的时间。

- TCP/UDP协议都可以使用该端口。

1.2 文件传输协议(FTP)端口(端口号:20、21)- 端口20用于数据传输,端口21用于控制连接和命令传输。

- TCP协议使用这两个端口。

1.3 超文本传输协议(HTTP)端口(端口号:80)- 用于在Web浏览器和Web服务器之间传输数据。

- TCP协议使用该端口。

1.4 传输控制协议(TCP)和用户数据报协议(UDP)共享的端口(端口号:1024-49151)- 用于一些常见的应用程序,如Telnet(23)、SMTP(25)和DNS(53)等。

- TCP/UDP协议都可以使用这些端口。

2. 用户数据报协议(UDP)端口2.1 域名系统(DNS)端口(端口号:53)- 用于将域名转换为IP地址,以实现互联网上的名称解析。

- UDP协议使用该端口。

2.2 动态主机配置协议(DHCP)端口(端口号:67、68)- 用于自动分配IP地址、子网掩码和网关给计算机。

- UDP协议使用这两个端口。

3. 安全协议3.1 安全套接层(SSL)端口(端口号:443)- 用于在Web浏览器和Web服务器之间进行加密通信。

- TCP协议使用该端口。

3.2 传输层安全(TLS)端口(端口号:465)- 用于在电子邮件客户端和电子邮件服务器之间进行加密通信。

- TCP协议使用该端口。

4. 其他常见端口4.1 远程桌面协议(RDP)端口(端口号:3389)- 用于远程访问和控制计算机。

- TCP协议使用该端口。

4.2 虚拟专用网络(VPN)端口(端口号:500)- 用于在公共网络上建立私密的加密通信通道。

网络工程师必备的15个常用网络端口解释

网络工程师必备的15个常用网络端口解释作为服务器管理员,需要了解的许多基本事项是一些常用服务使用的功能和端口号。

正如IP地址标识计算机一样,网络端口标识计算机上运行的应用程序或服务。

在计算机网络中,端口是通信端点。

通常,端口标识分配给它们的特定网络服务。

在操作系统中,端口号的主要用途是在计算机网络和应用程序之间传输数据。

端口号的范围从 0 到 65535。

它们分为三个子范围:•知名端口 (0-1023) –由IANA(互联网号码分配机构)分配给特定服务。

在 Linux 系统上,只有以 root 身份运行的特权程序才能使用1024 以下的端口。

•注册端口 (1024-49151) –组织可以向 IANA 注册以用于特定服务的端口。

•动态端口 (49152-65535) –由客户端程序使用。

网络中有两种使用端口号的主要传输协议——TCP 和 UDP。

TCP 代表传输控制协议。

它是一个面向连接的协议。

这意味着在交换数据之前,通信设备应先建立连接,然后再将其关闭。

TCP 是使用最广泛的网络协议。

它非常可靠,可用于从浏览网页到发送电子邮件和文件传输的所有事情。

UDP 代表用户数据报协议。

它是一种无连接协议。

这是由于缺少与创建、维护和终止连接相关的开销。

对于广播和组播网络传输,UDP 是一个不错的选择。

以下是一些常见的 TCP 和 UDP 默认端口:一21 (TCP, UDP) – FTP端口 21 通常与 FTP(文件传输协议)相关联。

FTP 用于在客户端和服务器之间传输文件。

它通常被认为是一种“不安全”的文件传输协议。

这是因为FTP 以明文形式发送数据并提供不需要密码的匿名选项。

但是,FTP 是一种受信任且仍被广泛使用的文件传输协议。

二22 (TCP, UDP) – SSHSSH 或 Secure Shell 协议是一种网络通信协议,用于在远程计算机上执行操作,但它也可用于传输数据。

每当我们通过默认 SSH 端口号 22运行命令时,客户端和服务器之间就会建立连接。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

0 通常用于分析操作系统。

这一方法能够工作是因为在一些系统中“0”是无效端口,当你试图使用一种通常的闭合端口连接它时将产生不同的结果。

一种典型的扫描:使用IP地址为0.0.0.0,设置ACK位并在以太网层广播。

1 tcpmux 这显示有人在寻找SGI Irix机器。

Irix是实现tcpmux的主要提供者,缺省情况下tcpmux在这种系统中被打开。

Iris机器在发布时含有几个缺省的无密码的帐户,如lp, guest, uucp, nuucp, demos, tutor, diag, EZsetup, OutOfBox, 和4Dgifts。

许多管理员安装后忘记删除这些帐户。

因此Hacker们在Internet上搜索tcpmux并利用这些帐户。

7 Echo 你能看到许多人们搜索Fraggle放大器时,发送到x.x.x.0和x.x.x.255的信息。

常见的一种DoS攻击是echo循环(echo-loop),攻击者伪造从一个机器发送到另一个机器的UDP数据包,而两个机器分别以它们最快的方式回应这些数据包。

另一种东西是由DoubleClick在词端口建立的TCP连接。

有一种产品叫做“Resonate Global Dispatch”,它与DNS的这一端口连接以确定最近的路由。

Harvest/squid cache将从3130端口发送UDP echo:“如果将cache的source_ping on选项打开,它将对原始主机的UDP echo 端口回应一个HIT reply。

”这将会产生许多这类数据包。

11 sysstat 这是一种UNIX服务,它会列出机器上所有正在运行的进程以及是什么启动了这些进程。

这为入侵者提供了许多信息而威胁机器的安全,如暴露已知某些弱点或帐户的程序。

这与UNIX系统中“ps”命令的结果相似。

再说一遍:ICMP没有端口,ICMP port 11通常是ICMP type=11。

19 chargen 这是一种仅仅发送字符的服务。

UDP版本将会在收到UDP包后回应含有垃圾字符的包。

TCP连接时,会发送含有垃圾字符的数据流知道连接关闭。

Hacker利用IP 欺骗可以发动DoS攻击。

伪造两个chargen服务器之间的UDP包。

由于服务器企图回应两个服务器之间的无限的往返数据通讯一个chargen和echo将导致服务器过载。

同样fraggle DoS攻击向目标地址的这个端口广播一个带有伪造受害者IP的数据包,受害者为了回应这些数据而过载。

21 ftp 最常见的攻击者用于寻找打开“anonymous”的ftp服务器的方法。

这些服务器带有可读写的目录。

Hackers或Crackers 利用这些服务器作为传送warez (私有程序) 和pr0n(故意拼错词而避免被搜索引擎分类)的节点。

22 ssh PcAnywhere 建立TCP和这一端口的连接可能是为了寻找ssh。

这一服务有许多弱点。

如果配置成特定的模式,许多使用RSAREF库的版本有不少漏洞。

(建议在其它端口运行ssh)。

还应该注意的是ssh工具包带有一个称为make-ssh-known-hosts的程序。

它会扫描整个域的ssh主机。

你有时会被使用这一程序的人无意中扫描到。

UDP(而不是TCP)与另一端的5632端口相连意味着存在搜索pcAnywhere的扫描。

5632(十六进制的0x1600)位交换后是0x0016(使进制的22)。

23 Telnet 入侵者在搜索远程登陆UNIX的服务。

大多数情况下入侵者扫描这一端口是为了找到机器运行的操作系统。

此外使用其它技术,入侵者会找到密码。

25smtp 攻击者(spammer)寻找SMTP服务器是为了传递他们的spam。

入侵者的帐户总被关闭,他们需要拨号连接到高带宽的e-mail服务器上,将简单的信息传递到不同的地址。

SMTP服务器(尤其是sendmail)是进入系统的最常用方法之一,因为它们必须完整的暴露于Internet且邮件的路由是复杂的(暴露+复杂=弱点)。

53 DNS Hacker或crackers可能是试图进行区域传递(TCP),欺骗DNS(UDP)或隐藏其它通讯。

因此防火墙常常过滤或记录53端口。

需要注意的是你常会看到53端口做为UDP源端口。

不稳定的防火墙通常允许这种通讯并假设这是对DNS查询的回复。

Hacker 常使用这种方法穿透防火墙。

67&68 Bootp和DHCP UDP上的Bootp/DHCP:通过DSL和cable-modem的防火墙常会看见大量发送到广播地址255.255.255.255的数据。

这些机器在向DHCP服务器请求一个地址分配。

Hacker常进入它们分配一个地址把自己作为局部路由器而发起大量的“中间人”(man-in-middle)攻击。

客户端向68端口(bootps)广播请求配置,服务器向67端口(bootpc)广播回应请求。

这种回应使用广播是因为客户端还不知道可以发送的IP地址。

69 TFTP(UDP) 许多服务器与bootp一起提供这项服务,便于从系统下载启动代码。

但是它们常常错误配置而从系统提供任何文件,如密码文件。

它们也可用于向系统写入文件。

79 finger Hacker用于获得用户信息,查询操作系统,探测已知的缓冲区溢出错误,回应从自己机器到其它机器finger扫描。

98 linuxconf 这个程序提供linux boxen的简单管理。

通过整合的HTTP服务器在98端口提供基于Web界面的服务。

它已发现有许多安全问题。

一些版本setuid root,信任局域网,在/tmp下建立Internet可访问的文件,LANG环境变量有缓冲区溢出。

此外因为它包含整合的服务器,许多典型的HTTP漏洞可能存在(缓冲区溢出,历遍目录等)109 POP2 并不象POP3那样有名,但许多服务器同时提供两种服务(向后兼容)。

在同一个服务器上POP3的漏洞在POP2中同样存在。

110 POP3 用于客户端访问服务器端的邮件服务。

POP3服务有许多公认的弱点。

关于用户名和密码交换缓冲区溢出的弱点至少有20个(这意味着Hacker可以在真正登陆前进入系统)。

成功登陆后还有其它缓冲区溢出错误。

111 sunrpc portmap rpcbind Sun RPC PortMapper/RPCBIND。

访问portmapper是扫描系统查看允许哪些RPC服务的最早的一步。

常见RPC服务有:rpc.mountd, NFS, rpc.statd, rpc.csmd, rpc.ttybd, amd等。

入侵者发现了允许的RPC 服务将转向提供服务的特定端口测试漏洞。

记住一定要记录线路中的daemon, IDS, 或sniffer,你可以发现入侵者正使用什么程序访问以便发现到底发生了什么。

113 Ident auth 这是一个许多机器上运行的协议,用于鉴别TCP连接的用户。

使用标准的这种服务可以获得许多机器的信息(会被Hacker利用)。

但是它可作为许多服务的记录器,尤其是FTP, POP, IMAP, SMTP和IRC等服务。

通常如果有许多客户通过防火墙访问这些服务,你将会看到许多这个端口的连接请求。

记住,如果你阻断这个端口客户端会感觉到在防火墙另一边与e-mail服务器的缓慢连接。

许多防火墙支持在TCP连接的阻断过程中发回RST,着将回停止这一缓慢的连接。

119 NNTP news 新闻组传输协议,承载USENET通讯。

当你链接到诸如:news://comp.security.firewalls/. 的地址时通常使用这个端口。

这个端口的连接企图通常是人们在寻找USENET服务器。

多数ISP限制只有他们的客户才能访问他们的新闻组服务器。

打开新闻组服务器将允许发/读任何人的帖子,访问被限制的新闻组服务器,匿名发帖或发送spam。

135 oc-serv MS RPC end-point mapper Microsoft在这个端口运行DCE RPC end-point mapper为它的DCOM服务。

这与UNIX 111端口的功能很相似。

使用DCOM和/或RPC的服务利用机器上的end-point mapper注册它们的位置。

远端客户连接到机器时,它们查询end-point mapper找到服务的位置。

同样Hacker扫描机器的这个端口是为了找到诸如:这个机器上运行Exchange Server吗?是什么版本?这个端口除了被用来查询服务(如使用epdump)还可以被用于直接攻击。

有一些DoS攻击直接针对这个端口。

137NetBIOS name service nbtstat (UDP) 这是防火墙管理员最常见的信息。

139 NetBIOS File and Print Sharing 通过这个端口进入的连接试图获得NetBIOS/SMB服务。

这个协议被用于Windows“文件和打印机共享”和SAMBA。

在Internet 上共享自己的硬盘是可能是最常见的问题。

大量针对这一端口始于1999,后来逐渐变少。

2000年又有回升。

一些VBS(IE5 VisualBasic Scripting)开始将它们自己拷贝到这个端口,试图在这个端口繁殖。

143 IMAP 和上面POP3的安全问题一样,许多IMAP服务器有缓冲区溢出漏洞运行登陆过程中进入。

记住:一种Linux蠕虫(admw0rm)会通过这个端口繁殖,因此许多这个端口的扫描来自不知情的已被感染的用户。

当RadHat在他们的Linux发布版本中默认允许IMAP后,这些漏洞变得流行起来。

Morris蠕虫以后这还是第一次广泛传播的蠕虫。

这一端口还被用于IMAP2,但并不流行。

已有一些报道发现有些0到143端口的攻击源于脚本。

161 SNMP(UDP) 入侵者常探测的端口。

SNMP允许远程管理设备。

所有配置和运行信息都储存在数据库中,通过SNMP客获得这些信息。

许多管理员错误配置将它们暴露于Internet。

Crackers将试图使用缺省的密码“public”“private”访问系统。

他们可能会试验所有可能的组合。

SNMP包可能会被错误的指向你的网络。

Windows机器常会因为错误配置将HP JetDirect remote management软件使用SNMP。

HP OBJECT IDENTIFIER将收到SNMP包。

新版的Win98使用SNMP解析域名,你会看见这种包在子网内广播(cable modem, DSL)查询sysName和其它信息。

162 SNMP trap 可能是由于错误配置177 xdmcp 许多Hacker通过它访问X-Windows控制台,它同时需要打开6000端口。

513 rwho 可能是从使用cable modem或DSL登陆到的子网中的UNIX机器发出的广播。