包过滤防火墙的设计与制作

基于Linux包过滤防火墙的设计与应用

234567 879 8::;5<8=5>7 >? :8<@863 ?5A3B8;; 57 =C3 ’57DE

>?,+@ <2A(;)23.,B,+ >CD3;EA2

( FGC(() (H I(JK-0DL 7DGC3()(.M A3N ,-0(JA02(3,72A3O23 8()M0DGC32G P32QDL/20M,72A3O23 %$$56$ ,IC23A) &F4=A8<=:7C2/ KAKDL LD/DALGCD/ 0CD 0DGC3()(.M (H H2LDRA)) 0( KL(0DG0 3D0R(LE /DG-L20M,230L(N-GD/ 0CD ND/2.3 KL(GD// (H 0CD H2LDRA)) 23 0CD 123-4* S0 DJKCA/2TD/ (3 0CD LDA)2TA02(3 A3N A3A)M/2/ (H 0CD NA0A KAGEA.D GAK0-LD J(N-)D A3N 0CD NA0AUA/D V-DLM J(N-)D* W4KDL2JD30 LD/-)0 /C(R/ 0CA0 0C2/ 0DGC3()(.M 2/ LD)2AU)D,/0DANM A3N KLAG02GA)* G3HB>A94:KAGEA.D H2LDRA));123-4;NA0A KAGEA.D GAK0-LD;NA0A V-DLM; 23H(LJA02(3 /DG-L20M

6 数据库查询模块主要实现日志数据库和

过滤规则数据库的查询, 并显示输出, 使用户直观地看 到数据库的内容6 其流程如图 9 所示6 ! ! 日志数据库包含了本机所访问的和访问过本机的

图 $"句实现:

! ! (-.1E ( ,-./, 6:F?G:HH’@G6, I(72) ! ! (72" (72J7(3K, L M :HHJNOFD:6? ! ! (-.1E ( ,-./, 6:F?6:HH’@G6, I(72)

包过滤防火墙的应用与配置

包过滤防火墙的配置

2.1 包过滤防火墙用途

数据包过滤可以在网络层截获数据。使用一些规则来确定是否 转发或丢弃所各个数据包。

通常情况下,如果规则中没有明确允许指定数据包的出入,那 么数据包将被丢弃

安全区域

服务器

工作站 台式PC 打印机

服务器

数据包

IP报头 TCP报头 分组过滤判断

数据

滤规则,创建的规则内容是:防止主 机被别的计算机使用“Ping”指令探测。选择菜单项“Packet Filter”,如图所示。

在包过滤对话框中可以看出目前主机还没有 任何的包规则,如图所示。

选中图网卡图标,单击按钮“添加”。出现过滤规则添加对话 框,所有的过滤规则都在此处添加,如图所示。

为了使设置的规则生效,点击按钮“应用”,如图所示。

设置完毕,该主机就不再响应外界的“Ping”指令了,使用指令 “Ping”来探测主机,将收不到回应,如图所示。

虽然主机没有响应,但是已经将事件记录到安全日志了。选择 菜单栏“View”下的菜单项“Logs>Security Logs”,察看日 志纪录如图所示。

防火墙不能防范网络内部的攻击。比如:防火墙无 法禁止变节者或内部间谍将敏感数据拷贝到软盘上。

防火墙也不能防范那些伪装成超级用户或诈称新雇 员的黑客们劝说没有防范心理的用户公开其口令, 并授予其临时的网络访问权限。

防火墙不能防止传送己感染病毒的软件或文件,不 能期望防火墙去对每一个文件进行扫描,查出潜在 的病毒。

组序号

动作

源IP

目的IP

源端口

目的端口

协议类型

1

禁止

*

172.18.25.109 *

80

TCP

利用WinRoute建立访问规则,如图9-18所 示。

基于Windows构架网络数据包拦截技术的个人防火墙设计与实现

基于Windows构架网络数据包拦截技术的个人防火墙设计与实现文章介绍了一款基于Windows构架采取应用层进行网络数据的拦截的Winsock 2 SPI编程技术,适用于个人的防火墙。

该防火墙具有小巧方便,操作简洁,功能齐备,完全满足个人防火墙要求。

标签:Windows构架;防火墙;网络封包拦截技术引言随着网络技术的迅速发展,网络安全问题日益突出,个人防火墙得到广泛应用。

文章通过介绍防火墙的发展、防火墙种类及Windows构架下个人防火墙技术,提出了基于Windows构架网络数据包拦截的个人防火墙设计。

1 防火墙介绍1.1 防火墙的发展防火墙是实现内外网络的隔离,以保护内网免受外部网络的非法入侵而造成损害。

防火墙发展共经历了四个阶段:第一个阶段:静态包过滤防火墙。

采用包过滤技术,网络访问和数据过滤完全依赖于路由器,且过滤规则完全由路由器提供。

这类防火墙处理快速,但过滤规则简单不能够拦截到较低层的数据,但实现了数据包过滤[1]。

第二个阶段:防火墙用户化,提供给用户可实现数据过滤功能的套件。

相比第一代防火墙,它是工作在电路层的防火墙,仍采用包过滤技术。

用户需要做系统的配置,对用户提出较高的要求[2]。

第三个阶段:应用层防火墙,采用纯软件的方式实现,安全性大有提高。

它提供了很好的操作界面,不需要用户进行复杂的系统配置,因此这类防火墙深受用户喜欢[3]。

第四个阶段:具有安全操作系统的防火墙,防火墙本身就具有自己的操作系统,尽管它的核心技术仍然是数据包过滤技术,但是它采用自适应的代理技术,使防火墙有一定的自我适应能力,在安全性上较前面各阶段的防火墙有了进一层的突破[4]。

防火墙的四个发展阶段从本质上讲就是静态包过滤和动态包过滤两个主要阶段。

1.2 防火墙种类防火墙为实现对内部网络的保护,工作在以太网与内部网之间,通过过滤和阻挡有害的网络数据,进而保护内部网络免损害。

从技术上运用上防火墙可分为包过滤技术、应用代理网关技术及状态检测技术三类[1],下面分别介绍这三类防火墙技术:1.2.1 包过滤技术第一、二代防火墙均采用这种技术,核心在于对数据包的处理分析以及应用程序处理规则的设置。

包过滤防火墙程序设计

关键问题-填写包过滤规则

• • • • //规则1 filter_table filter[2]; memset(filter[0].SourceAddr,0,16); memcpy(filter[0].SourceAddr,"218.194.97.161 ",strlen("218.194.97.161"));//源IP • filter[0].Protocol = TCP_PRO;//协议类型 • filter[0].Operation = REJECT_OPT; //操作

关键问题-初始化socket(创建)

• 使用socket()函数来给应用程序创建一个套 接字 Socket使用的协议族 使用的协议族 TCP/IP为AF_INET SOCKET socket( int af, Socket类型,有三种, 类型, 类型 有三种, int type, 本程序采用raw 本程序采用 int protocol );

包过滤防火墙程序设计

设计要求

• 编写包过滤程序,捕获并分析IP数据包,并 将符合过滤条件的IP包信息显示出来 • 本例中,我们设置两条简单的包过滤规则:

ID 源地址 目的地址 协议类型 操作

1 2

18.194.96.8

TCP TCP

Reject Permit

• 具体要求如下:

关键问题-定义IP数据包数据结构

• union • { • unsigned short Flags; • unsigned short FragOffset; • }; • unsigned char TimeToLive; • unsigned char Protocol; • unsigned short HeadChecksum; • unsigned int SourceAddr; • unsigned int DestinAddr; • unsigned char Options; • }ip_head;

基于MFC的包过滤防火墙设计实验报告

实验现象一 添加过滤规则为:利用主机本地 IP 添加过滤规则 测试方法:虚拟机与主机本地 IP 互相 ping 代表:丢弃从主机(172.16.67.43)到虚拟机(192.168.28.131)的 ICMP 包(任意 端口)

通过 ViewRules 显示:

(虚拟机 ping 主机)

(主机 ping 虚拟机)

添加过滤规则:利用主机与虚拟机的接口 IP 添加过滤规则

测试方法:虚拟机与主机虚拟机接口 IP 互相 ping,同时虚拟机 ping 主机本地

IP

过滤掉所有从主机(192.168.28.1)到虚拟机(192.168.28.131)的 ICMP 包

(主机 ping 虚拟机)

地 IP 发出去的,而是经过了别的路径(比如通过虚拟机接口 192.168.28.1),而此 时并没有过滤掉虚拟机与主机接口的 ICMP 包,因此主机成功 ping 通;对于情况 二,就比较容易理解了,但是注意的是如果此时虚拟机 ping 的是主机的本地 IP, 仍然是可以 ping 通的,其原因是没有相应 IP 的拦截,因为在拦截的时候只针对 source IP 和 destination IP 只要不符合就不会拦截了。 实验现象二 添加规则为:利用主机本地 IP 添加过滤规则 测试方法:虚拟机与主机本地 IP 互相 ping 过滤掉从虚拟机(192.168.28.131)到主机(172.16.67.43)的所有 ICMP 包

写入底层设备中去。同时,由于要让用户能够知道自己的规则确实添加 进去了,在界面上要有一个规则显示,这个时候就要将我们存在 saved.rul 文件中的规则进行字符串分割并读出来,添加到界面上对应的位置中去。 实验方法 首先,用户输入 IP 的合法性检测,通过 AddRuleDlg.cpp 文件中的 Verify() 函数:

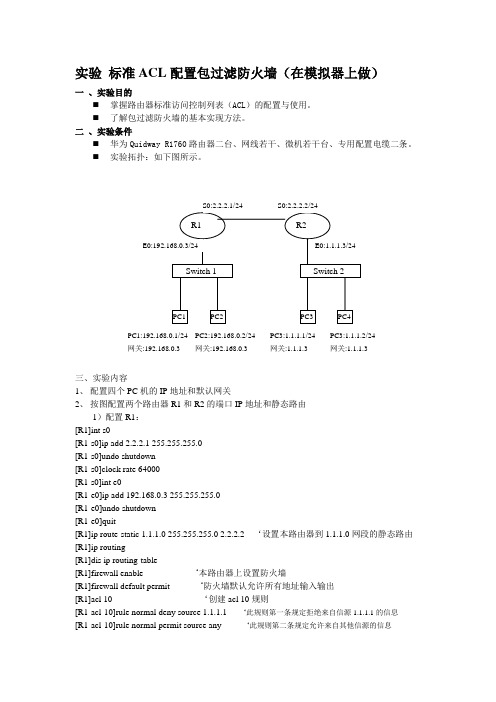

实验13 标准ACL配置包过滤防火墙

实验 标准ACL 配置包过滤防火墙(在模拟器上做)一 、实验目的⏹ 掌握路由器标准访问控制列表(ACL )的配置与使用。

⏹ 了解包过滤防火墙的基本实现方法。

二 、实验条件⏹ 华为Quidway R1760路由器二台、网线若干、微机若干台、专用配置电缆二条。

⏹ 实验拓扑:如下图所示。

三、实验内容1、 配置四个PC 机的IP 地址和默认网关2、 按图配置两个路由器R1和R2的端口IP 地址和静态路由1)配置R1:[R1]int s0[R1-s0]ip add 2.2.2.1 255.255.255.0[R1-s0]undo shutdown[R1-s0]clock rate 64000[R1-s0]int e0[R1-e0]ip add 192.168.0.3 255.255.255.0[R1-e0]undo shutdown[R1-e0]quit[R1]ip route-static 1.1.1.0 255.255.255.0 2.2.2.2 ‘设置本路由器到1.1.1.0网段的静态路由[R1]ip routing[R1]dis ip routing-table[R1]firewall enable ‘本路由器上设置防火墙[R1]firewall default permit ‘防火墙默认允许所有地址输入输出[R1]acl 10 ‘创建acl 10规则[R1-acl-10]rule normal deny source 1.1.1.1 ‘此规则第一条规定拒绝来自信源1.1.1.1的信息[R1-acl-10]rule normal permit source any ‘此规则第二条规定允许来自其他信源的信息PC1:192.168.0.1/24 网关:192.168.0.3 PC2:192.168.0.2/24 网关:192.168.0.3PC3:1.1.1.1/24网关:1.1.1.3 PC3:1.1.1.2/24 网关:1.1.1.3[R1-acl-10]quit[R1]int s0[R1-Serial0]firewall packet-filter 10 inbound ‘在S0端口的输入方向使用ACL 10进行信息过滤[R1-Serial0]quit[R1]display acl ‘显示本路由器上创建的所有2)配置R2:[R2]int s0[R2-s0]ip add 2.2.2.2 255.255.255.0[R2-s0]undo shutdown[R2-s0]clock rate 64000[R2-s0]int e0[R2-e0]ip add 1.1.1.3 255.255.255.0[R2-e0]undo shutdown[R2-e0]quit[R2]ip route-static 192.168.0.0 255.255.255.0 2.2.2.1 ‘设置本路由器到192.168.0.0网段的静态路由[R2]ip routing[R2]dis ip routing-table[R2]firewall enable ‘本路由器上设置防火墙[R2]firewall default permit ‘防火墙默认允许所有地址输入输出[R2]acl 20 ‘创建acl 20规则[R2-acl-20]rule normal deny source 192.168.0.1 ‘此规则第一条规定拒绝来自信源192.168.0.1的信息[R2-acl-20]rule normal permit source any ‘此规则第二条规定允许来自其他信源的信息[R2-acl-20]quit[R2]int s0[R2-Serial0]firewall packet-filter 20 inbound ‘在S0端口的输入方向使用ACL 20进行信息过滤[R2-Serial0]quit[R2]display acl ‘显示本路由器上创建的所有3、测试PC1只能PING通PC2,不能PING通PC3和PC4,而PC2只能PING通PC 3、PC4,不能PING通PC1。

孙斌--防火墙实验包过滤防火墙实验

孙斌--防⽕墙实验包过滤防⽕墙实验实验五基于包过滤技术的防⽕墙设计与实现(⼀)实验要求利⽤WinpCap嗅探器,通过抓取⽹络数据包,设计⼀个基于协议分析的包过滤防⽕墙系统。

通过该实验使学⽣在掌握WinPcap开发包的基础上,掌握使⽤WinpCap编写⽹络应⽤程序的能⼒,深⼊理解包过滤防⽕墙的⼯作原理。

(⼆)知识点提⽰主要知识点:1.WinPcap开发包;2.⽹络应⽤程序开发。

(三)实验内容开发出⼀个简单的Windows平台上的Sniffer⼯具,能显⽰所捕获的数据包并能做简单的分析或统计。

主要内容:1.列出检测主机的所有⽹卡,选择⼀个⽹卡,设置为混杂模式进⾏监听。

a)WINPCAP含有专⽤的函数,可以检索本机的⽹卡设备:b)WINPCAP含有专⽤的函数,可以选择本机⽹卡:2.捕获多有流经⽹卡的数据包,并利⽤WinPcap函数库设置过滤规则。

利⽤WinPcap函数库设计过滤规则,设计过滤器:3.分析捕获到的数据包的包头和数据,按照各种协议的格式化显⽰。

a)Ip地址格式:b)Ip数据包格式:c)Udp数据包格式:d)Tcp数据包格式:e)Icmp数据包格式:4.将所开发⼯具的捕获和分析结果与常⽤的Sniffer进⾏⽐较,完善程序代码。

代码见附录(四)完成实验报告1、重点对TCP\UDP\ARP\RARP\IGMP\ICMP等数据包进⾏分析2、所开发的嗅探⼯具能够根据协议类型、端⼝、地址等信息对数据包进⾏过滤3、在实验报告中写出程序关键算法和流程图,根据WinPcap常⽤库函数总结出基于WinPcap的嗅探器的程序框架,并附上程序界⾯或运⾏结果。

利⽤原有回调函数进⾏数据包捕获:a)对ICMP数据包的嗅探:b)对Udp数据包的嗅探:c)对Tcp数据包的嗅探:(五)思考题1.WinPcap嗅探器的攻击机理如何?捕获原始数据包,包括在共享⽹络上各主机发送/接收的以及相互之间交换的数据包;在数据包发往应⽤程序之前,按照⾃定义的规则将某些特殊的数据包过滤掉;在⽹络上发送原始的数据包;收集⽹络通信过程中的统计信息。

本科毕业设计任务书 包过滤防火墙的设计与实现

题目

包过滤防火墙的设计与实现

题目

来源

■科研项目□生产实践

□自选题目□其他

题目

类型

□理论研究□科学实验

■设计开发□其他

选

题

背

景

及

目

的

随着Internet的发展,网络安全变得越来越重要,防火墙在网络中所起的作用也越来越大。

本课题要求了解防火墙的基本原理,知道包过滤防火墙实现的关键技术,能开发出实用的包过滤防火墙。

工

作

任

务

及

要

求

1.对防火墙的知识进行学习

2.研究包过滤防火墙的相关技术

3.熟悉编程环境

4.基本功能的实现

5.功能的细化

6.调试及改进

7.查找相关文献

8.论文写作

以上内容由指导教师填写

学院

审核

年月日

信息安全技术之防火墙实验报告

西安财经学院信息学院《信息安全技术》 实验报告实验名称包过滤防火墙创建过滤规则实验 实验室 401 实验日期 2011- 5-30一、实验目的及要求1、了解防御技术中的防火墙技术与入侵检测技术;2、理解防火墙的概念、分类、常见防火墙的系统模型以及创建防火墙的基本步骤;3、掌握使用Winroute 创建简单的防火墙规则。

二、实验环境硬件平台:PC ;软件平台:Windows xp ; 三、实验内容 (一) WinRoute 安装(二)利用WinRoute 创建包过滤规则,防止主机被别的计算机使用“Ping”指令探测。

(三) 用WinRoute 禁用FTP 访问 (四) 用WinRoute 禁用HTTP 访问 四、实验步骤(一)WinRoute 安装:解压winroute ,得到然后双击安装,经过一系列的过程待计算机重新启动后将安装成功。

点击“程序”——“winroute pro”——“winroute administration”,此时将会出现如下图所示,然后点击“ok”即可(二)利用WinRoute创建包过滤规则,防止主机被别的计算机使用“Ping”指令探测。

当系统安装完毕以后,该主机就将不能上网,需要修改默认设置,在电脑右下角的工具栏点开winroute,并选中Ethernet,得到下面的图,将第二个对话框中的两个复选框选中打钩,点击“确定”利用WinRoute创建包过滤规则,创建的规则内容是:防止主机被别的计算机使用“Ping”指令探测。

打开安装的winroute ,点击settings—Advanced—Packet Filter,出现如下对话框。

选中图中第一个图标,可以看出在包过滤对话框中可以看出目前主机还没有任何的包规则,单击“Add…”,再次出现另一对话框,如下图所示因为“Ping”指令用的协议是ICMP,所以这里要对ICMP协议设置过滤规则。

在“Protocol”中点击下拉,选中“ICMP”;在“IMCP Types”中选择“All”;在“Ation”栏中选择“Drop”;“Log Packet”中选“Log into windows”,点击“ok”,这样,一条规则就创建完成了,如下图所示操作完后点击确定,完成设置。

【优】防火墙技术包过滤防火墙PPT资料

的IP地址

如果匹配到一条规则,则根据此规则决定转发或者丢弃

(内部网络不受此限制,只要它的设备不直接与互联网通信;

在TCP/IP系统中,应用程序根据端口号通过TCP或UDP软件将数据送往目的主机或从源主机接收数据。

32 permitted tcp 137.

5(1833) 137.

创建检一个查可数以有据效链监控路数层据包的单独控制点 用创户建的控 一制个物,可理根以据有地用效址户监来控控数制据对包服的务单的独访控问制点

➢ 用户必须依赖防火墙厂商和操作系统厂商两方面的 安全支持。

20

通用操作系统防火墙

代表产品:

➢Check Point fireWall -1 ➢CA Etrust FireWall ➢Microsoft Proxy Server ➢天融信网络卫士 ➢东大阿派NetEyes ➢联想网御 ➢... …

12 permitted tcp 10.1.1.9(1828) 137.45.12.15(445) 24 permitted tcp 10.1.1.200(5328)

13 permitted tcp 10.1.1.9(8428)

137.45.90.110(445)

137.45.90.110(445)

……

22 permitted tcp 10.1.1.9(2003) 137.45.90.34(445)

10 permitted tcp 10.1.1.5(1828) 137.45.126.5(25) 23 permitted tcp 10.1.1.210(6500)

11 permitted tcp 10.1.1.5(2310) 137.45.62.121(80) 137.45.190.10(21)

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

河南化工职业学院HENAN VOCATIONAL COLLEGE OF CHEMICAL TECHNOLOGY

毕业设计论文题目包过滤防火墙

系部信息工程系

班级网络091

姓名路闯

学号20093811140

指导教师张振平,李阔

二〇一一年九月二十三日

摘要

本实验通过介绍如何运用包过滤技术实现个人防火墙,深入的剖析了个人防火墙中所用到的各种技术,并重点介绍了通过微软的NDIS 中间驱动程序实现网络封装包,以及驱动程序与应用程序之间的通讯方法。

随着网络的迅速发展,各种各样的网络软件也随之出现,人们的生活和学习对网络的依赖也越来越多,但问题也接踵而来,网站被攻击,病毒泛滥,个人信息被窃取,使人们面临这样一个问题:网络是否安全?

而防火墙正是网络的保护伞,形形色色的防火墙很多,本实验通过介绍包过滤技术实现个人防火墙,使大家对防火墙的知识有进一步的学习。

关键词:防火墙

Abstract

This experiment is introduced through how to use the packet filter technology to achieve personal firewall, in-depth analysis personal firewall for all kinds of technology, and mainly describes the through the Microsoft NDIS driver network encapsulation among the packets, and drivers and applications of the communication between a method.

Along with the rapid development of networks, various network software appears and people's life and learning depending on the Internet more and more, but the problem is also coming up, website be attacked, the virus spread, stolen personal information, make people facing such a problem: network safe? Firewall is the network's umbrella, all kinds of firewall many, this experiment through the introduction of the packet filter technology to achieve personal firewall, make everyone to the firewall knowledge have further study.

Key Words:firewall many

目录

1 引言 (5)

1.1课题的来源 (5)

1.2课题的目的、意义 (6)

1.2.1目的 (6)

1.2.2意义 (6)

2包过滤防火墙的规划设计 (7)

(三)目录

毕业论文(设计)目录可按二级或三级标题编写,要求层次清晰、设计美观;目录中的标题应与正文中的标题一致,附录也应依次列入目录。

1 引言

1.1课题的来源

“防火墙”这个术语参考来自应用在建筑结构里的安全技术。

在楼宇里用来起分隔作用的墙,用来隔离不同的公司或房间,尽可能的起防火作用。

一旦某个单元起火这种方法保护了其它的居住者。

然而,多数防火墙里都有一个重要的门,允许人们进入或离开大楼。

因此,虽然防火墙保护了人们的安全,但这个门在提供增强安全性的同时允许必要的访问。

在计算机网络中,一个网络防火墙扮演着防备潜在的恶意的活动的屏障,并可通过一个”门”来允许人们在你的安全网络和开放的不安全的网络之间通信。

原来,一个防火墙是由一个单独的机器组成的,放置在你的私有网络和公网之间。

近些年来,防火墙机制已发展到不仅仅是”firlwall box”,更多提及到的是堡垒主机。

它现在涉及到整个从内部网络到外部网络的区域,由一系列复杂的机器和程序组成。

简单来说,今天防火墙的主要概念就是多个组件的应用。

到现在你要准备实施你的防火墙,需要知道你的公司需要什么样的服务并且什么样的服务对于内部用户和外部用户都是有效的。

1.2课题的目的、意义

1.2.1目的

防火墙具有很好的保护作用。

入侵者必须首先穿越防火墙的安全防线,才能接触目标计算机。

你可以将防火墙配置成许多不同保护级别。

高级别的保护可能会禁止一些服务,如视频流等,但至少这是你自己的保护选择。

1.2.2意义

防火墙最基本的功能就是控制在计算机网络中,不同信任程度区域间传送的数据流。

例如互联网是不可信任的区域,而内部网络是高度信任的区域。

以避免安全策略中禁止的一些通信,与建筑中的防火墙功能相似。

它有控制信息基本的任务在不同信任的区域。

典型信任的区域包括互联网(一个没有信任的区域) 和一个内部网络(一个高信任的区域) 。

最终目标是提供受控连通性在不同水平的信任区域通过安全政策的运行和连通性模型之间根据最少特权原则。

一、网络安全的屏障

二、强化网络安全策略

三、对网络存取和访问进行监控审计

四、防止内部信息的外泄

2 包过滤防火墙的规划设计

2.1课题分析

数据包过滤用在内部主机和外部主机之间,过滤系统是一台路由器或是一台主机,本次试验用一台主机。

过滤系统根据过滤规则来决定是否让数据包通过。

用于过滤数据包的路由器被称为过滤路由器。

(四)文本主体

文本主体一般包括引言、正文与结论三部分,字数不少于8000字(设计类说明可适当降低字数要求)。

引言部分应当说明本课题的来源、目的、意义、应解决的主要问题及将达到的要求;正文是毕业论文(设计)的核心,作者要对课题的内容及成果进行详细表述、深入分析和充分论证;结论是对整个毕业论文(设计)工作进行归纳和综合,阐述存在的问题并提出见解或建议。

具体规范要求如下:

(五)致谢

在文章结尾处通常以简短的文字对工作过程中曾给自己以直接帮助的指导教师以及相关人员表示谢意。

这不仅是一种礼貌,也是对他人劳动的尊重,是治学者应有的作风。

(六)参考文献

参考文献可按类别依次列于文后,并用数字加方括号表示。

(字体样式参见附件3)

(七)附录

对于一些不宜放入正文中、但作为毕业论文(设计)不可缺少的组成部分,或有参考价值的内容,主要包括设计图纸、原始数据、计算程序及说明、过长的公式推导等,其中设计图纸可另附。