防火墙的设计与实现完整版本

基于Intel XSeale IXP425处理器的嵌入式IPv6防火墙设计与实现

随着 计 算 机 网络 技 术 的 突 飞猛 进 .网 络 安 全 问 题 已经 日益 突 出 。 火 墙 是 一种 非 常 有 效 的 网 络安 全 模 型 . 过 它 可 以隔 离 防 通 风 险 区域 与 安 全 区 域 的连 接 .同 时 不 会 妨 碍 人 们 对 风 险 区 域 的 访 问 。防 火 墙 可 以监 控 进 出 网络 的通 信量 。 让 安 全 、 准 了 的 仅 核 信 息 进入 , 同时 又 抵 制 对 内部 构 成 威 胁 的 数 据 。 火 墙 的 作 用 是 防 防 止 不 希 望 的 、 授 权 的通 信进 出被 保 护 的 网络 。 般 的 防 火 墙 未 一 都具 有过 滤不 安 全 服 务 和 非 法用 户 、 制 对 特 殊 站 点 的 访 问 、 控 提 供 监 视 It t ne me 安全 和预 警 的 方 便端 点等 功 能 。 统 的 边 界 防 火 传 墙 只对 网 络 的周 边 提 供 保 护 .在 流量 从 外 部 的互 联 网进 入 内 部 局 域 网时 对 其 进 行 过 滤 和 审查 。 是 。 不 能 确 保 局 域 网 内部 的 但 并 安 全 访 问 。最 新 一 代 的 安 全性 解 决 方 案 将 防 火 墙 功 能 分 布 到 网 络 的终 端 。分 布 于 整个 局 域 网 内 的嵌 入 式 防 火 墙 使 用 户 可 以 方 便 地 访 问 信 息 .而 不 会 将 网络 的其 他 部 分 暴 露 在 潜 在 非 法 入 侵 者 面 前 【 凭 借 这 种 端 到 端 的 安 全性 能 , 户无 论 通 过 内 部 网 、 l 】 。 用 外 联 网 、 拟专 用 网还 是 远 程 访 问 , 现 与 内部 的 互 联 不 再 有 任 何 虚 实

毕业设计-计算机网络安全及防火墙技术【范本模板】

Intemet由于它的开放性迅速在全球范围内普及,但也正是因为开放性使其保护信息安全存在先天不足.Internet最初的设计考虑主要是考虑资源共享,基本没有考虑安全问题,缺乏相应的安全监督机制。

1.2。2黑客攻击

自1998年后,网上的黑客越来越多,也越来越猖獗;与此同时黑客技术逐渐被越来越多的人掌握现在还缺乏针对网络犯罪卓有成效的反击和跟踪手段,使得黑客攻击的隐蔽性好,“杀伤力”强,这是网络安全的主要威胁之一。

事件二:2005年6月17日报道万事达信用卡公司称,大约4000万名信用卡用户的账户被一名黑客利用电脑病毒侵入,遭到入侵的数据包括信用卡用户的姓名、银行和账号,这都能够被用来盗用资金.如果该黑客真的用这些信息来盗用资金的话,不但将给这些信用卡用户带来巨大的经济损失,而且侵犯了这些信用卡用户的个人隐私。

1。2。3各种病毒

病毒时时刻刻威胁着整个互联网。像Nimda和CodeRed的爆发更是具有深远的影响,促使人们不得不在网络的各个环节考虑对于各种病毒的检测防治,对病毒彻底防御的重要性毋庸置疑。

1.2。4网络资源滥用

网络有了安全保证和带宽管理,依然不能防止员工对网络资源的滥用。等行为极大地降低了员工的工作效率。管理层希望员工更加有效地使用互联网,尽量避免网络对工作带来负面影响。

从本质上来讲,网络安全包括组成网络系统的硬件、软件及其在网络上传输信息的安全性,使其不致因偶然的或者恶意的攻击遭到破坏,网络安全既有技术方面的问题,也有管理方面的问题,两方面相互补充,缺一不可。人为的网络入侵和攻击行为使得网络安全面临新的挑战。

1.2计算机网络安全面临的威胁

近年来,威胁网络安全的事件不断发生,特别是计算机和网络技术发展迅速的国家和部门发生的网络安全事件越来越频繁和严重.一些国家和部门不断遭到入侵攻击,本文列举以下事例以供分析和研究之用.

嵌入内核式动态防火墙的设计与实现

特点爱应用前景 ,井总结了夸后的研究方向 关幢罚 : 状卷植测;动态规用控木;可动态加载 内棱模块 ;包过滤;代理量务

De i n a d I p e n a i n 0 eEmb d e e n l n m i i e l sg n m l me t to f h t e d d K r e Dy a cF r wa l

I sr cl A Ⅱ mo e i p o oe o h n mi e l ss m .e ntee e d dknll ti p p r W i hsr ̄ d, e t l Ab a 卅 d ls r p sd frte I c wal Tt h sd 0 mhd e e c h t a e. t ti a e h is h h t

s t iset n eh i e d n m c ue e h o g , aa l k re m d l c n l y a dte e n f ytm se r -e b i u s . t e np c o c nq , y a i r l t m l y I d b enl o u s e h o g , n a ss u t r o s s d a i t u c o o e et o h d o e e a dc e

基于Packet tracer防火墙的基本配置仿真实验的设计与实现

Router(config-line)#password cisco

图3 防火墙基本配置实验网络拓扑图 Fig.3 Network topology diagram of firewall basic

configuration experiment

对网络拓扑图各设备 IP 地址规划如表 1 所示。 3.2 实验具体步骤 (1)根据设计的网络拓扑图,在 Cisco Packet Tracer 中搭建网络。 (2)配置主机、服务器和路由器的接口的 IP 地址。 通过 IP Configuration 分别配置主机(Inside User) 和服务器(Web Server)的 IP 地址。 通过命令配置路由器接口的 IP 地址 : Router>enable Router#configure terminal Router(config)#interface GigabitEthernet 0/0 Router(config-if )#ip address 192.0.2.100 255.255.255.0 Router(config-if)#no shutdown Router(config-if )#exit Router(config)#ip route 0.0.0.0 0.0.0.0 192.0.2.1 命令说明 :命令 :ip route <ip_address> <mask>

络中有些设备需要对外网的一些设备提供服务,如果这

些设备和内网设备放在一起,则会给内网带来巨大的安

图1 防火墙的部署结构 Fig.1 Firewall deployment structure

2.2 防火墙的主要功能 防火墙主要功能包括 : (1)隔离内外部网络。将内外部网络隔离可以防止 非法用户访问内部网络,并能有效防范邮件病毒和宏病 毒等的攻击。 (2)形成集中监视点。防火墙位于多个网络交界 处,通过强制所有数据包都要经过防火墙,并通过访问 规则对所有数据包进行检查和过滤,这样就能集中对网 络进行安全管理。 (3)强化安全策略。以防火墙为中心,能够将多种 安全软件配置在防火墙上,比如口令和身份认证等,与 传统的网络安全问题分散在多台主机上相比,这种集中 管理方式操作更加简便并且节约成本 [3]。 (4)能够有效审计和记录内外网络之间的通信活 动。因为内外网络之间所有的数据包都要流经防火墙, 因此防火墙能对所有的数据包进行记录,并写进日志系 统。当发现异常行为时,防火墙能够发出报警,并提供

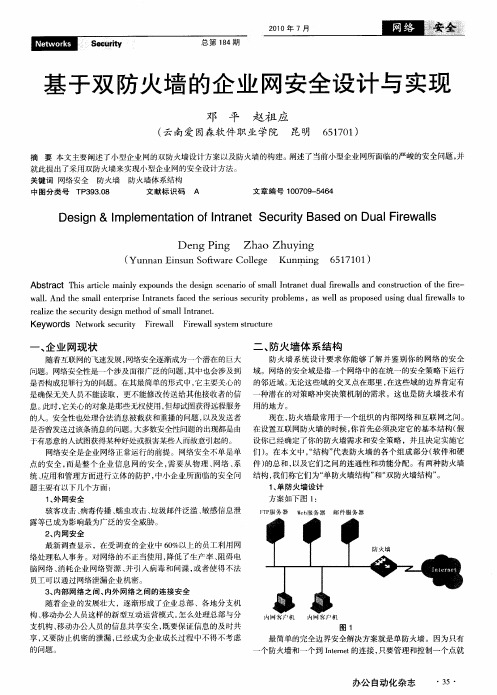

基于双防火墙的企业网安全设计与实现

支机构 、 移动办公人员的信息共享安 全 , 既要保证信息的及时共

享, 又要 防止机密的泄漏 , 已经成为企业成长过程中不得不考虑

的问 题

一

图 1

最简单 的完全边界安全解 决方案就是单 防火墙 。因为 只有

个防火墙和一个到 It nt ne e 的连接 , r 只要管理和控制一个点就

我们称它们为“ 单防火墙结构 ” 双防火墙结构” 和“ 。 统、 应用 和管理方面进行立体的防护 , 中小企业所面临的安全 问 结构 ,

题 主 要 有 以 下 几个 方 面 :

1 外 网安 全 、

1 单 防 火 墙 设计 、 方案如下 图 1 :

F P} 器 W b 务 器 邮 件 服 务器 T 搬务 e服

21 0 0年 7月

总 第 14期 8

基 于双 防火 墙 的 企 业 网 安 全 设 计 与 实现

邓 平 赵 祖 应

( 云南爱 因森软件 职业 学院 昆明 6 10 ) 5 7 1

摘 要 本文 主要 阐述 了小型企业网的双防火墙设计方案 以及防火墙的构建。阐述了当前小型企业 网所面临的严峻的安 全问题 , 并 就此提出了采用双 防火墙来实现小型企业 网的安全设计方法 。 关键词 网络安全

wa1 An h male t r rs n r n t a e h e i u e urt r b e l. d t e s l n e p ie I ta e sf c d t e s ro ss c i p o l ms,a l sp o o e i g d a r wal o y swela r p s d usn u lf e lst i r aiet es c iyd sg t o fs l I r n t e lz h e urt e in me h d o mal nta e .

基于防火墙的网络边界安全的设计与实现

目的地

提供的服务

0

科技资讯 S IN E & T C N L G N O M TO CE C E H O O Y IF R A IN

表2 We 子 网防火墙规 则 b

动作 允许 外部防火墙 任何服务 拒绝 边界路 由器 备份 允许 边 界 路 由器 Pn 、S ig NM P S 、S H 允许 外部任何 目的地 任何服 务 允许 内部网络 Pn ig、D 、We 、P P 允许 NS b O3

St tc a i a i c r p o t u bou l c 0 nd a l20 2

” 1

、

蒜

掌 L ~

、

!

内 翮 i

~

、 .

w l- ÷ e . t  ̄m

、

一 …

对 于 网络 主 干 网 上 流 量 的 监 视 、 录 记 是 网络 性 能 管 理 中 的 一 个 重 要 方面 。 通过 这 些信 息 的 收 集 , 理 人 员可 以 实时 地 观 管 察 网络 的 运 行 情 况 , 现 超 载 的部 件 , 出 发 找 潜 在 的 问 题 。 过 对 不 同 时期 、 同时 间 网 通 不 可 在 本 文 的 研 究 中 , 们 使 用 了 一 个 应 络 流 量 的 分 析 , 以 预 测 网络 的发 展 趋 势 , 我 及 用 网关 和 一 个 有 状 态 防 火 墙 , 个 设 备 都 对 网络 性 能 进 行 长 久 的 规 划 , 时 完 成 网 每 保 护 一 套 不 同的 系统 , 用 网 关 健 壮 的 代 络 设 备 的 更 新 , 而 避 免 网 络 饱 和 所 引起 应 从 理 功 能 可以 保 护在 I t r e 上 访 问的 系 统 , 的 低 性 能 。 n en t 如w e 、 MT 和 D S 务器 。 文采 用有状 bS P N 服 本 态 防 火 墙 来 保 护 网 络 中心 子 网( 心 服 务 3 结语 中 器 和 桌 面 计 算 机 ) 利 用 并 行 的 不 同 防 火 , 网络 边 界 安 全 系统 能 为 网络 用 户 的信 墙, 充分 发 挥 他 们 的 提供 的最 佳 功 能 , 如表 息 交 换 提 供 一 个 安 全 的 环 境 和 完 整 的 平 1 表2 示 : 和 所 台 , 以 从 根 本 上 解 决 来 自网络 外 部 对 网 可 2 2 网络 边界 流量 的控 制 . 络 安 全 造 成 的 各 种 威 胁 , 最 优 秀 的 网 络 以 网络 边 界 安 全 系统 中的 流 量 控 制 是 保 安 全 整体 解决 方 案 为 基 础 形 成 一个 更 加 完 证网络安全 的重要措施之 一 , 为网络 中 因 善 的 教 学 与 管 理 自动 化 系统 。 用 高 性 能 利 的 各个 服 务 都是 通 过 T P 者 UD 进行 数 的 网 络安 全 环 境 , 效 地 保 证 秘 密 、 密 文 C 或 P 有 机 据 通 信 , 过 防 火 墙 对 单 个 用 户 I 进 行 连 件 的安 全 传 输 。 通 P 因此 , 文 的 研 究将 有 相 当 本 接 数 的 限制 , 而 限 制 诸 如 迅 雷 、 2 等 极 大 的 现 实 与 社 会 效 益 。 从 PP 大 占 用 通 道 的 工具 , 保 证 网络 线路 的 通 以 畅 L下 例 为 利 用 防 火 墙 对 内 网 的 用 户 带 参考文献 宽 、 接 数 进 行 管理 。 连 [ 1 国 勇 . 于 多 重访 问控 制 的 网络 边 界 】周 基 防 御 技 术 研 究 【】 信 息 网 络 安 全 , 0 9 J. 2 0 定 义 带 宽 和 连 接 数 Fie al sa si yse r w l t t tc s t m e bl i na e (0. 1) Fie a lc r l s 1 0 0 0 r w l a -c a s 3 0 0 【】陈 玉 来 , 蓉 胜 , 2 单 白英 彩 . 网络 边 界 安 全 Fie a 】c r l s 5 0 0 r w l a -c a s 2 0 0 0 的 动态 防 护 模 型 [ . 息安 全 与 通 信保 J 信 】 密 , 0 72 . 2 0 () 在 用 户 入 口应 用 定 义带 宽 及 连 接 数

一个考试系统防火墙模块的设计与实现

E 1

.

随后调用 PCet ne ae函数 . f r e t fc aI r 创建 一个过滤 接

墙模块 .主要是 为了阻止考生主机与除 了考试 服务 器 以外的主机之间的通信 .除此之外无需多余 的防火墙

规 则 .与 考 生 主 机 中 安 装 的 个 人 防 火 墙 同时 在 主 机 中

运 行 . 相 干 扰 不

操作系统会报告操 作系统核心文件被修 改是 否还原的

提 示 基 于 N I DS中间 层 驱 动 程 序 . 使 驱 动 已经 安 装 即 上 了 . 是 可 以 在 本 地 连 接 属 性 中将 其 禁 用 . 么 本 模 但 那 块 就 毫 无 用 途 .终 究 未 能 够满 足 考 试 系统 网络 安 全 要 求 。我 们 的考 试 系统 防火 墙 模 块 .运 行 时 必 须 无 需 安

经测 试 和 长 时 间 运 行 . 模 块 能 够 完成 考 试 系统 对 网络 访 问 的 限 制和 要 求 。 该

关键 词 :防 火墙 ; 试 系统 ;包 过 滤接 口 考

0 引

言

多 数的个人 防火墙都 是利用 网络驱 动程序 来实 现的 . 但 有 一 定 的 实 现 难 度 .需 要 对 WidW 驱 动 程 序 框 架 nOs

截有 以下三种方 法 :) nokLyrdSri rv e (Wisc ae ev ePoi r  ̄ e c d (S )@) no s 00 过滤接 口; 替换 系统 自带 LP ; Wi w 0 包 d 2 ③

的 WiSc 态 连 接 库 n0k动 内 核 态包 过 滤 : 用 驱 动 程 序拦 截 网 络 数 据 包 。 利 大

防火墙SNMP代理的设计与实现

个服务. 此处的资源定义为任何 服务 包括防火墙 中的应用

程序 .  ̄ po y 、 I 1( )硬件单元及操作系统等. t 资源也可指整个 防火墙.

.

防 失墙 事件 变量 和 日志 组 ( v n ) f ee t 定 义 f et:w n 组 we

了记 录 防 火 墙 所 发 生 事 件 的 E志 表 . 件 通 过 防 火 墙 触 发 组 l 事

1 防火墙 MI B的构 成 “

防 火墙 的 MI B对 象 被 定 义 戚 如 下 4 : 组

.

表现为一个用户在防火墙上的括动、 防火墙上的程序运行状

态 或 者 防 火 墙 自身 的 活 动 ・ 取 决 于 防 火墙 的 生 产 商 - 们决 这 他

结失墙服 务标 识组 (evc) e c sri : ri e e组 定义 了防火

防 失 墙 状 态与 统 计 数 据 组 ( ur ) f q ey组 定 f ey { w u

义 了防 火墙 状 态和 统 计 信 息 . 它包 含 防 火墙 的 版本 信 息 , 火 防

墙 的资源和服务信息 , 以及资源和服务 版本信 息 . 具体状 态和 统计信息等.

.

把 MI B事件仅 看成 审计事件t 从而报告所 有的防火墙事件_ 22 事件记录和触发 ・ f vn 组定义了一 系列 的 日志表格来存 储有关事件 的 wee t

・

在 , sri 则 evc e组必须存在.

2 防火墙 设备事件 的监 视

本 文中定义 的防 火墙 MI B仅限 于提供对 防火墙 的活 动 进行监 视 的信 息. 定义 的对象可 以提供信 息来反映紧急事 所 件. 安全 、 工作状态 以及性能. 这些信息 的提供通过两种方式 : 查淘和触发. 触发本身 也与查询 的信息有关.

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

课程设计报告课程名称计算机网络课题名称1、防火墙技术与实现2、无线WLAN的设计与实现专业计算机科学与技术班级0802班学号200803010212姓名王能指导教师刘铁武韩宁2011年3 月6 日湖南工程学院课程设计任务书一.设计内容:问题1:基于802.1X的认证系统建立为了便于集中认证和管理接入用户,采用AAA(Authentication、Authorization 和Accounting)安全体系。

通过某种一致的办法来配置网络服务,控制用户通过网络接入服务器的访问园区网络,设计内容如下:1.掌握IEEE820.1X和RADIUS等协议的工作原理,了解EAP协议2.掌握HP5308/HP2626交换机的配置、调试方法3.掌握WindowsIAS的配置方法和PAP,CHAP等用户验证方法4.建立一个基于三层交换机的模拟园区网络,用户通过AAA方式接入园区网络问题2:动态路由协议的研究与实现建立基于RIP和OSPF协议的局域网,对RIP和OSPF协议的工作原理进行研究,设计内容如下:1.掌握RIP和OSPF路由协议的工作原理2.掌握HP5308三层交换机和HP7000路由器的配置、调试方法3.掌握RIP和OSPF协议的报文格式,路由更新的过程4.建立基于RIP和OSPF协议的模拟园区网络5.设计实施与测试方案问题3:防火墙技术与实现建立一个园区网络应用防火墙的需求,对具体实施尽心设计并实施,设计内容如下:1.掌握防火墙使用的主要技术:数据包过滤,应用网关和代理服务2.掌握HP7000路由器的配置、调试方法3.掌握访问控制列表ACL,网络地址转换NAT和端口映射等技术4.建立一个基于HP7000路由器的模拟园区网络出口5.设计实施与测试方案问题4:生成树协议的研究与实现建立基于STP协议的局域网,对STP协议的工作原理进行研究,设计内容如下:1.掌握生成树协议的工作原理2.掌握HP5308三层交换机和HP2626交换机的配置、调试方法3.掌握STP/RSTP/MSTP协议的的工作过程4.建立基于STP协议的模拟园区网络5.设计实施与测试方案问题5:无线WLAN的设计与实现建立一个小型的无线局域网,设计内容如下:1.掌握与无线网络有关的IEEE802规范与标准2.掌握无线通信采用的WEP和WPA加密算法3.掌握HP420无线AP的配置方法4.建立基于Windows server和XP的无线局域网络5.设计测试与维护方案二.设计要求:1.在规定时间内完成以上设计内容。

2.画出拓扑图和工作原理图(用计算机绘图)3.编写设计说明书4. 见附带说明。

5.成绩评定:指导老师负责验收结果,结合学生的工作态度、实际动手能力、创新精神和设计报告等进行综合考评,并按优秀、良好、中等、及格和不及格五个等级给出每位同学的课程设计成绩。

具体考核标准包含以下几个部分:①平时出勤(占20%)②系统分析、功能设计、结构设计合理与否(占10%)③个人能否独立、熟练地完成课题,是否达到目标(占40%)④设计报告(占30%)不得抄袭他人的报告(或给他人抄袭),一旦发现,成绩为零分。

三进度安排(注意:17周必须提交课设报告,迟交或未交只能计零分。

下面是三个班总的时间安排,课设报告中,每班只需填写其实际设计时间)因是3个班滚动执行,没有过多衔接时间,各位同学必须严格按时执行。

第1周时间8:00-12:00 12:00—15:00 15:00-17:00星期一0801 0802 0803星期二0802 0803 0801星期三0803 0801 0802星期四0801 0802 0803第2周时间8:00-12:00 12:00—15:00 15:00-17:00星期二0802 0803 0801星期四0803 0801 0802附:课程设计报告装订顺序:封面、任务书、目录、正文、评分、附件(A4大小的图纸及程序清单)。

正文的格式:一级标题用3号黑体,二级标题用四号宋体加粗,正文用小四号宋体;行距为22。

正文的内容:一、课题的主要功能;二、课题的功能模块的划分(要求画出模块图);三、主要功能的实现(至少要有一个主要模块的流程图);四、程序调试;五、总结;六、附件(所有程序的原代码,要求对程序写出必要的注释)。

正文总字数要求在5000字以上(不含程序原代码)。

目录实验报告一、防火墙技术与实现(必做)一、防火墙的简介和使用技术 (1)1、防火墙的简介2、防火墙的使用技术3、网络地址转换NAT技术二、网络拓扑图 (3)三、调试过程 (4)1、建立内部网络2、建立模拟internet网络3、建立内外网络的连接4、配置NAT与ACI及其转换四、实验结果...........................................................五、实验总结...........................................................六、附件...............................................................实验报告二、无线WLAN的设计与实现(选做)一、工作原理...........................................................二、网络拓扑图.........................................................三、调试过程...........................................................四、实验结果...........................................................五、总结...............................................................六、附件...............................................................实验报告一、防火墙技术与实现(必做)一、防火墙的基本概念和使用技术1、防火墙简介防火墙是目前一种最重要的网络防护设备。

从专业角度讲,防火墙是位于两个或两个以上的网络间,实施网络之间访问控制的一组组件集合。

对于普通用户来说,所谓“防火墙”,指的就是一种被放置在自己的计算机与外界网络之间的防御系统,它对从网络发往计算机的所有数据都进行判断处理,并决定能否把这些数据交给计算机,一旦发现有害数据,防火墙就会拦截下来,实现对计算机的保护功能。

设置防火墙的目的是防火墙是在网络之间执行控制策略的系统,它包括硬件和软件,目的是保护内部网络资源不被外部非授权用户使用、防止内部网络受到外部非法用户的攻击。

防火墙的主要功能检查所有从外部网络进入内部网络的数据包;检查所有从内部网络流出到外部网络的数据包;执行安全策略,限值所有不符合安全策略要求的数据包通过;具有防攻击能力,以保证自身的安全性;防火墙实现的主要技术:数据包过滤、应用网关和代理服务。

2 、防火墙使用的技术:数据包过滤:包过滤路由器可以决定对它所收到的每个数据包的取舍。

是基于路由器技术的,建立在网络层、传输层上。

路由器对每发送或接收来的数据包审查是否与某个包过滤规则相匹配。

包过滤规则即访问控制表,通过检查每个分组的源IP地址、目的地址来决定该分组是否应该转发。

如果找到一个匹配,且规则允许该数据包通过,则该数据包根据路由表中的信息向前转发。

如果找到一个与规则不相匹配的,且规则拒绝此数据包,则该数据包将被舍弃。

包过滤路方法具有以下优点:(1)执行包过滤所用的时间很少或几乎不需要什么时间。

(2)对路由器的负载较小(3)由于包过滤路由器对端用户和应用程序是透明的,因此不需要在每台主机上安装特别的软件。

包过滤路方法的缺点:(1)在路由器中设置包过滤规则比较困难(2)由于包过滤只能工作在“假定内部主机是可靠地,外部诸暨市不可靠的”这种简单的判断上,它只是控制在主机一级,不涉及包内容的内容与用户一级,因此它有很大的局限性。

应用级网关:多归属主机具有多个网络接口卡,因为它具有在不同网络之间进行数据交换的能力,因此人们又称它为“网关”。

多归属主机用在应用层的用户身份认证与服务请求合法性检查,可以起到防火墙的作用,称为应用级网关。

应用网关防火墙检查所有应用层的信息包,并将检查的内容信息放入决策过程,从而提高网络的安全性。

然而,应用网关防火墙是通过打破客户机/服务器模式实现的。

每个客户机/服务器通信需要两个连接:一个是从客户端到防火墙,另一个是从防火墙到服务器。

另外,每个代理需要一个不同的应用进程,或一个后台运行的服务程序,对每个新的应用必须添加针对此应用的服务程序,否则不能使用该服务。

所以,应用网关防火墙具有可伸缩性差的缺点。

应用代理:应用代理是应用级网关的另一种形式,是以存储转发方式,检查和确定网络服务的用户身份是否合法,检查和确定网络服务请求的身份时候合法,决定是转发还是丢弃该服务请求。

3 、网络地址转换NAT技术:NAT的工作原理如下图所示:图1 NAT的基本工作原理如图所示,如果内部网络地址为10.0.1.1的主机希望访问Internet上地址为202.0.1.1的Web服务器,那么它就会产生一个源地址S=10.0.1.1,目的地址为202.0.1.1的分组为1。

NAT常与代理、防火墙技术一起使用。

在防火墙中起到了重要的作用。

二、网络拓扑图防火墙的实现与技术的实验拓扑图如下所示:本实验采用2台HP2626交换机、一台HP7102路由器、HP5308三层交换机来实现防火墙的设计与实现其功能。

三、调试过程这次实验的重点在于防火墙的配置,在配置防火墙的过程中,重点在于设置NAT 和ACL,NAT用来配置内网计算机访问外网时的地址转换,保证内网与外网的计算机相互之间能够成功地访问对方。

ACL是访问控制,主要用来设置内网计算机的访问权限,通过配置ACL,可以禁止或允许内网中的计算机之间的相互访问以及内网计算机访问外网,实验过程中,ACL访问控制配置在HP5308交换机。

防火墙是在内网和外网中设置的气到网络安全的。

实现防火墙技术的实验就需要建立内部网络、外部网络,内部网络和外部网络中的局域网都是通过交换机来设计的。

因此分以下4步。

1、建立内部网络:内部网络是将PC2、Edge和Core连接起来,然后利用超级终端软件对各个设备进行配置,配置如下:首先在PC2计算机中对网络地址进行配置,IP地址设置为10.10.10.15,子网掩码为255.255.255.0;其次对交换机2626B进行配置,将其分为多个局域网,此次实验只分配Vlan 1,其IP 地址的范围是10.1.1.3/24,在超级终端上的命令是2626B(config)#Vlan 12626B(Vlan-1)#ip address 10.1.1.3/242626B(Vlan-1)#Vlan 110 tagged 25调试图如下:B.其次是对HP ProCurve 5308xl三层交换机,其背板交换引擎速度为76.8G bps,吞吐量高达48mpps,并配置双冗余电影,保证核心层高速、可靠的三层交换;给它配置两个Vlan,Vlan 1的地址为10.1.1.1/24,Vlan 10的地址为10.10.110.1/24,并在vlan 10上配置中继端口B1,在vlan 1上配置中继端口在vlan 10上配置中继端口B2,启用三层转发协议。