正确配置思科路由器口令从而保障网络安全

思科路由器安全配置规范

思科路由器安全配置规范1. 前言路由器是网络安全的重要组成部分。

随着技术的不断进步,路由器的功能越来越多,但同时也给网络安全带来了更多的威胁。

为了保证网络的安全性,我们需要对路由器进行安全配置。

本文将介绍如何对思科路由器进行安全配置。

2. 密码设置2.1 登录密码登录密码是路由器安全性的第一道防线。

默认的密码较为简单,容易被入侵者破解。

建议初始化路由器时立即修改密码,并定期更改以提高安全性。

密码应该具有一定的复杂性,包含字母、数字和特殊符号,长度不少于8位。

2.2 特权密码特权密码用于进入特权模式,对路由器进行更改。

特权密码的复杂性等级应该和登录密码相同,长度不少于8位。

2.3 SNMP密码SNMP(简单网络管理协议)是一种用于管理网络设备的协议。

如果SNMP未加密传输,则其他人有可能获取到SNMP密码。

因此,建议将SNMP密码加密,并定期更改。

3. 端口安全路由器提供了很多端口,每个端口都具有一定的安全风险。

因此,对端口进行安全配置至关重要。

3.1 关闭不必要的端口有些端口由于功能不需要或者安全风险较大,建议关闭。

比如,路由器的Telnet端口,建议关闭,使用SSH代替。

3.2 使用ACL过滤ACL(访问控制列表)是一种机制,用于限制流入路由器的数据。

路由器的ACL功能非常强大,可以使用多种方式限制数据流,以保护网络安全。

4. 协议安全4.1 SSH代替TelnetSSH是一个安全的协议,可以取代不安全的Telnet。

使用SSH代替Telnet可以保护路由器的安全。

4.2 HTTPS代替HTTPHTTPS(超文本传输安全协议)是HTTP的安全版本。

使用HTTPS可以确保数据传输的安全性。

5. 系统安全5.1 定期备份定期备份路由器配置文件可以保证在路由器出现问题时,数据不会全部丢失。

建议至少每周备份一次。

5.2 版本管理定期检查路由器的固件版本,并根据需要进行更新。

更新路由器固件可以解决一些已知漏洞,提高安全性。

CISCO2500、1600系列路由器使用手册--口令的安全管理-fanqiang....

CISCO2500、1600系列路由器使用手册--口令的安全管理-fanqiang....CISCO 2500、1600系列路由器使用手册--口令的安全管理来源:不详 (2001-05-02 01:18:52)1.9. 路由器口令的安全管理通过console端口,AUX端口,或Telnet进入路由器时,通常遇到两个口令1.进入路由器的口令2.从一般用户模式进入超级权限模式的口令进入路由器的口令设置步骤在console,AUX,vty端口设置loginpassword 字符串多级权限配置缺省条件下,Cisco IOS只有一个超级权限的口令,可以配置Cisco IOS有多达16个级别的权限及其口令。

可以设置通过某个级别的口令登录的用户只允许使用某些命令。

设置步骤:1.设置某条命令属于某个级别,在全局设置模式下privilege 模式 level级别命令关键字注意:Cisco IOS 可以定制0-15个级别权限。

0-15级别中,数字越大,权限越高,权限高的级别继承低权限的所有命令。

2.设置某个级别的口令enable secret level 级别口令通过多级权限,可以根据管理要求,授予相应的工作以相应的权限。

实例:Current configuration:!version 11.2service password-encryptionno service udp-small-serversno service tcp-small-servers!hostname kim!enable secret level 1 5 $1$i263$yOdAuqsvie8CyULIgGeRM/ enable secret level 2 5 $1$XvWZ$1rd0j5SjVd3172mBzd16e1 enable secret 5 $1$m3hv$ahrsOKrkeAXElm.yapgcA/!interface Ethernet0no ip addressshutdown!interface Serial0no ip addressshutdown!interface Serial1no ip addressshutdown!interface Async1no ip address!no ip classlessprivilege configure level 2 line privilege configure level 2 ip route privilege configure level 2 interface privilege configure level 2 ip routingprivilege configure level 15 ipprivilege exec level 2 start-chatprivilege exec level 2 copy running-config startup-config privilege exec level 2 copy running-configprivilege exec level 2 copyprivilege exec level 2 configure terminalprivilege exec level 2 configureprivilege exec level 1 show ip routeprivilege exec level 1 show ip protocolsprivilege exec level 1 show ipprivilege exec level 1 show startup-configprivilege exec level 1 show running-configprivilege exec level 1 showprivilege exec level 1 debug dialerprivilege exec level 1 debug ppp authenticationprivilege exec level 1 debug ppp error privilege exec level 1 debug ppp negotiation privilege exec level 1 debug ppp packet privilege exec level 1 debug pppprivilege exec level 1 debug ip routing privilege exec level 1 debug ipprivilege exec level 1 debug modem privilege exec level 1 debug!line con 0line 1 8line aux 0line vty 0 4login!end ()。

中国移动思科路由器安全配置规范

中国移动公司--思科路由器安全配置规范S p e c i f i c a t i o n f o r C i s c o R o u t e rC o n f i g u r a t i o n U s e d i n C h i n a M o b i l e版本号:2.0X X X X-X X-X X发布X X X X-X X-X X实施中国移动通信有限公司网络部目录1范围 (1)2规范性引用文件 (1)2.1内部引用 (1)2.2外部引用 (2)3术语、定义和缩略语 (2)4思科路由器设备安全配置要求 (3)4.1直接引用《通用规范》的配置要求 (3)4.2账号管理、认证授权 (11)4.2.1账户 (11)4.2.2口令 (12)4.2.3授权 (13)4.2.4认证 (13)4.3日志安全要求 (14)4.4IP协议安全要求 (17)4.4.1基本协议安全 (17)4.4.2路由协议安全 (23)4.4.3SNMP协议安全 (27)4.4.4MPLS安全 (28)4.5其他安全要求 (29)5编制历史 (34)前言为了贯彻安全三同步的要求,在设备选型、入网测试、工程验收以及运行维护等环节,明确并落实安全功能和配置要求。

有限公司组织部分省公司编制了中国移动设备安全功能和配置系列规范。

本系列规范可作为编制设备技术规范、设备入网测试规范,工程验收手册,局数据模板等文档的依据。

本规范是该系列规范之一,明确了中国移动各类型设备所需满足的通用安全功能和配置要求,并作为本系列其他规范的编制基础。

本标准起草单位:中国移动通信有限公司网络部、中国移动集团上海公司。

本标准解释单位:同提出单位。

本标准主要起草人:刘金根、程晓鸣、陈敏时、周智、曹一生。

1范围本规范适用于中国移动通信网、业务系统和支撑系统的思科路由器。

本规范明确了思科路由器安全配置方面的基本要求。

2规范性引用文件2.1 内部引用本规范是在《中国移动设备通用设备安全功能和配置规范》(以下简称《通用规范》)各项设备配置要求的基础上,提出的思科路由器安全配置要求。

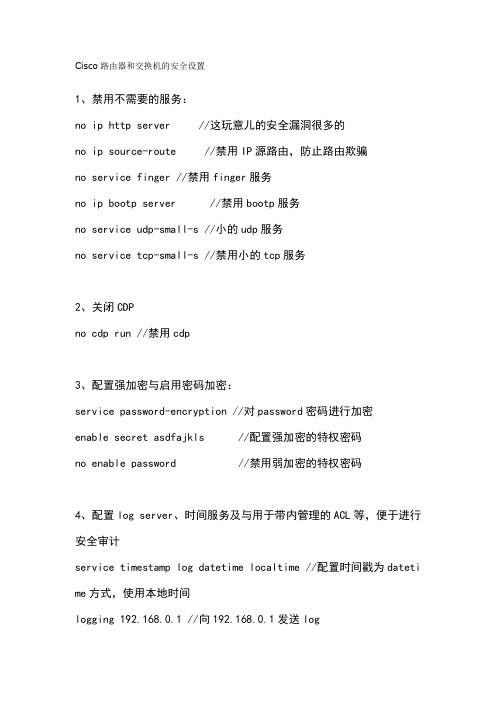

Cisco路由器和交换机的安全设置

Cisco路由器和交换机的安全设置1、禁用不需要的服务:no ip http server //这玩意儿的安全漏洞很多的no ip source-route //禁用IP源路由,防止路由欺骗no service finger //禁用finger服务no ip bootp server //禁用bootp服务no service udp-small-s //小的udp服务no service tcp-small-s //禁用小的tcp服务2、关闭CDPno cdp run //禁用cdp3、配置强加密与启用密码加密:service password-encryption //对password密码进行加密enable secret asdfajkls //配置强加密的特权密码no enable password //禁用弱加密的特权密码4、配置log server、时间服务及与用于带内管理的ACL等,便于进行安全审计service timestamp log datetime localtime //配置时间戳为dateti me方式,使用本地时间logging 192.168.0.1 //向192.168.0.1发送loglogging 192.168.0.2 //向192.168.0.2发送logaccess-list 98的主机进行通讯no access-list 99 //在配置一个新的acl前先清空该ACLaccess-list 99 permit 192.168.0.0 0.0.0.255access-list 99 deny any log //log参数说明在有符合该条件的条目时产生一条logo信息no access-list 98 //在配置一个新的acl前先清空该ACLaccess-list 98 permit host 192.168.0.1access-list 98 deny any log //log参数说明在有符合该条件的条目时产生一条logo信息clock timezone PST-8 //设置时区ntp authenticate //启用NTP认证ntp authentication-key 1 md5 uadsf //设置NTP认证用的密码,使用MD5加密。

Cisco路由器安全配置方案

Cisco路由器安全配置方案一、路由器网络服务安全配置1 禁止CDP(Cisco Discovery Protocol)。

如:Router(Config)#no cdp run Router(Config-if)# no cdp enable2 禁止其他的TCP、UDP Small服务。

Router(Config)# no service tcp-small-serversRouter(Config)# no service udp-samll-servers3 禁止Finger服务。

Router(Config)# no ip fingerRouter(Config)# no service finger4 建议禁止HTTP服务。

Router(Config)# no ip http server 如果启用了HTTP服务则需要对其进行安全配置:设置用户名和密码;采用访问列表进行控制。

5 禁止BOOTp服务。

Router(Config)# no ip bootp server6 禁止IP Source Routing。

Router(Config)# no ip source-route7 建议如果不需要ARP-Proxy 服务则禁止它,路由器默认识开启的。

Router(Config)# no ip proxy-arpRouter(Config-if)# no ip proxy-arp8禁止IP Directed Broadcast。

Router(Config)# no ip directed-broadcast9 禁止IP Classless。

Router(Config)# no ip classless10 禁止ICMP协议的IP Unreachables, Redirects, Mask Replies。

Router(Config-if)# no ip unreacheablesRouter(Config-if)# no ip redirectsRouter(Config-if)# no ip mask-reply11 建议禁止SNMP协议服务。

最细致、安全的Cisco路由器配置

最细致、安全的Cisco路由器配置很多网络管理员在刚开始使用思科路由器时都会忽略安全设置,本文介绍的内容非常适合此类应用者在使用思科路由器时对网络安全进行配置。

一.cisco路由器“访问控制”的安全配置1.严格控制可以访问路由器的管理员。

任何一次维护都需要记录备案。

2.建议不要远程访问路由器。

即使需要远程访问路由器,建议使用访问控制列表和高强度的密码控制。

3.严格控制CON端口的访问。

具体的措施有:A.如果可以开机箱的,则可以切断与CON口互联的物理线路。

B.可以改变默认的连接属性,例如修改波特率(默认是96000,可以改为其他的)。

C.配合使用访问控制列表控制对CON口的访问。

如:Router(Config)#Access-list 1 permit 192.168.0.11.Router(Config)#line con 02.Router(Config-line)#Transport input none3.Router(Config-line)#Login local4.Router(Config-line)#Exec-timeoute 5 05.Router(Config-line)#access-class 1 in6.Router(Config-line)#endD.给CON口设置高强度的密码。

4.如果不使用AUX端口,则禁止这个端口。

默认是未被启用。

禁止如:1.Router(Config)#line aux 02.Router(Config-line)#transport input none3.Router(Config-line)#no exec5.建议采用权限分级策略。

如:1.Router(Config)#username BluShin privilege 10 G00dPa55w0rd2.Router(Config)#privilege EXEC level 10 telnet3.Router(Config)#privilege EXEC level 10 show ip access-list6.为特权模式的进入设置强壮的密码。

思科认证无线路由密码设置方法

思科认证无线路由密码设置方法思科认证无线路由密码设置方法思科无线路由密码怎么设置?本文以TP-Link无线路由为例,其他无线路由密码设置其相似,路由器部分设置无线路由密码:(路由器地址及访问密码只提供默认值请自行替换自己设置的值)。

◆打开浏览器在地址栏输入192.168.1.1回车弹出设置无线路由密码提示窗。

◆在密码提示窗输入用户名和设置无线路由密码(默认都为admin,如有出入在路由器下面应该已给出相应值)并按确定。

此时弹出设置向导并打开设置界面两张网页,设置向导可以关闭,接下来进入具体无线设置部分。

◆单击左面列表的“无线参数”进入“无线网络基本设置”页面。

◆在右页面可以看见一些设置无线路由密码基本参数。

SSID号可以填入自己喜欢的名字也可不作修改,修改目的.是便于在无线设备设置时与别人的无线路由进行区分频段在周围有多个无线路由时修改(一般相对于别人路由频段+-3进行设置无线路由密码,不建议使用13频段,因为部分带wifi功能的手机或PDA无法识别该频段)。

确定开启无线功能;开启安全设置已打钩(允许SSID广播建议初级玩家打勾,防止自己忘记路由器SSID号,造成不必要的麻烦),设置无线路由密码,一般家用网络安全类型选择“WEP”,安全选项选择“自动选择”。

密钥格式选择:“ASCII码”(16进制较麻烦,很难记住密码),在密匙1后面的密钥类型选择一个相应值(建议128位),在密匙内容对应的框中填入自己的密码,注意字符个数不能多也不能少。

选择64位密钥需输入16进制数字符10个,或者ASCII码字符5个。

选择128位密钥需输入16进制数字符26个,或者ASCII码字符13个。

选择152位密钥需输入16进制数字符32个,或者ASCII码字符16个。

确定以上设置步骤完成按“保存”按钮,无线路由器部分设置到此结束。

电脑端的设置与没有密码的设置基本相同,只是当提示输入SSID号和密码(英文版系统请自行翻译)时输入相应值即可。

Cisco路由器的调试和配置

Cisco路由器的调试和配置Cisco路由器是一种非常常用和重要的网络设备,用于实现网络的连接、安全性和数据传输。

路由器的调试和配置是保证网络正常运行和安全性的重要环节。

本文将介绍Cisco路由器的调试和配置的基本知识和步骤。

一、Cisco路由器的调试1. 确定问题:在进行路由器调试之前,首先要确定问题所在。

可以通过网络的错误报告、用户的反馈以及某些网络测试工具等来分析问题,并在调试过程中持续监测和排查。

2. 登录路由器:通过终端或远程连接方式登录到路由器的命令行界面。

输入正确的用户名和密码,并进入特权模式。

3. 开启调试模式:输入命令“debug”来开启调试模式。

可以使用“debug all”命令来开启所有的调试功能,也可以使用具体的调试功能命令来针对性地进行调试。

4. 监测和分析:在调试模式下,可以通过显示和分析路由器的调试输出信息来排查问题。

可以使用命令“show”来查看和比较不同的网络状态和配置信息。

5. 停止调试:当问题排查完毕后,应使用“undebug all”命令来关闭所有的调试功能,以避免对路由器的正常工作造成影响。

二、Cisco路由器的配置1. 登录路由器:同样,通过终端或远程连接方式登录到路由器的命令行界面。

输入正确的用户名和密码,并进入特权模式。

2. 进入全局配置模式:在命令行界面中输入“configure terminal”命令,进入全局配置模式。

在全局配置模式下,可以对路由器的各项配置进行修改和优化。

3. 配置主机名:通过命令“hostname”来配置路由器的主机名。

主机名应具有辨识度,并符合命名规范。

4. 配置接口:使用命令“interface”来配置路由器的各个接口。

通过这些接口,路由器可以与其他网络设备进行通信。

可以设置接口的IP地址、子网掩码、MTU(最大传输单元)等。

5. 配置路由协议:使用命令“router”来配置路由器的路由协议。

不同的路由协议有不同的特点和适用范围,可以根据实际需求来选择并配置适当的路由协议。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

正确配置思科路由器口令从而保障网络安全.txt始终相信,这世间,相爱的原因有很多,但分开的理由只有一个--爱的还不够。

人生有四个存折:健康情感事业和金钱。

如果健康消失了,其他的存折都会过期。

正确配置思科路由器口令从而保障网络安全

网络的安全管理涉及到许多方面,但纵观许多安全事件,可以得到一个基本的结论,危害都是由于忽视了基本的安全措施而造成的。

本文将讨论维护思科路由器口令安全的重要性,解释思科路由器IOS的三种模式,并向读者展示如何配置五大口令保护网络安全。

借助口令保障路由器安全的原因

首先,作为思科设备的管理员,我们必须认识到,路由器并不存在什么自动化的口令防御。

管理员必须认真对待思科设备的口令设置问题。

思科设备运行的灵魂是IOS,它有不同的模式。

这些模式是分等级设置的,这意味着访问的越深入,所要求的特权就越多,为每一相应层次设置的口令就越多。

思科IOS的三大模式

用户模式

在用户模式中,显示的是路由器的基本接口信息。

有人认为这种模式根本就没有用,因为这种模式中无法作出配置改变,用户也无法查看任何重要的信息。

特权模式

管理员可以在这种模式中查看和改变配置。

笔者以为,在这个级别上,拥有一套口令集是绝对重要的。

要从用户模式切换到特权模式,管理员需要键入enabel命令,并按下回车键:

Router> enable

Router#

全局配置模式

从特权模式下,我们现在可以访问全局配置模式。

这里,我们可以作出改变影响整个路由器的运行,这些改变当然包括配置上的改变。

作为管理员,我们需要更进一步,深入到路由器的命令中,对其配置作出合理的改变。

下面给出的是一个访问这种模式的例子:

Router# configure terminal

Router(config)#

正确配置五大口令

首先,要知道思科的IOS拥有五大口令,分别是控制台口令、AUX口令、VTY口令、Enable

password口令、Enable secret口令。

下面分别分析之。

控制台口令

如果用户没有在路由器的控制台上设置口令,其他用户就可以访问用户模式,并且,如果没有设置其它模式的口令,别人也就可以轻松进入其它模式。

控制台端口是用户最初开始设置新路由器的地方。

在路由器的控制台端口上设置口令极为重要,因为这样可以防止其它人连接到路由器并访问用户模式。

因为每一个路由器仅有一个控制台端口,所以你可以在全局配置中使用line console 0命令,然后再使用login和password命令来完成设置。

这里password命令用于设置恰当的口令,如下所示:

Router# config t

Router(config)# line console 0

Router(config-line)# password SecR3t!pass

Router(config-line)# login

注意:最好设置复杂的口令避免被其他人猜测出来。

Aux(辅助端口)口令

这也是路由器上的一个物理访问端口,不过并非所有的路由器都有这个端口。

因为Aux 端口是控制台端口的一个备份端口,所以为它配置一个口令也是同样重要的。

Router# config t

Router(config)# line aux 0

Router(config-line)#password SecR3t!pass

Router(config-line)# login

(VTY)远程登录口令

虚拟终端连接并非是一个物理连接,而是一个虚拟连接。

可以用它来telnet或ssh进入路由器。

当然,你需要在路由器上设置一个活动的LAN 或WAN接口以便于telnet工作。

因为不同的路由器和交换机拥有不同的VTY端口号,所以你应当在配置这些端口之前查看有哪些端口。

为此,可以在特权模式中键入line ?命令。

下面给出一个配置VTY连接的例子:

Router# config t

Router(config)# line vty 0 4

Router(config-line)# password SecR3t!pass

Router(config-line)# login

Enable password-启用口令

enable password命令可以防止某人完全获取对路由器的访问权。

Enable命令实际上可以用于在路由器的不同安全级别上切换(共有0-15等16个安全级别)。

不过,它最常用于从用户模式(级别1)切换到特权模式(级别15)。

事实上,如果你处于用户模式,而用户键入了enable命令,此命令将假定你进入特权模式。

如果要设置一个口令用于控制用户从用户模式转向特权模式,就要进入全局配置模式并使用enable password命令,如下所示:

Router# config t

Router(config)# enable password SecR3t!enable

Router(config)# exit

Enable password-启用口令

enable password命令可以防止某人完全获取对路由器的访问权。

Enable命令实际上可以用于在路由器的不同安全级别上切换(共有0-15等16个安全级别)。

不过,它最常用于从用户模式(级别1)切换到特权模式(级别15)。

事实上,如果你处于用户模式,而用户键入了enable命令,此命令将假定你进入特权模式。

如果要设置一个口令用于控制用户从用户模式转向特权模式,就要进入全局配置模式并使用enable password命令,如下所示:

Enable password命令不好的一面是它容易被其他人猜测出来,这也正是我们需要使用enabel secret的原因。

Enable secret-启用加密

启用加密口令(enable secret password)与enable password 的功能是相同的。

但通过使用“enable secret”,口令就以一种更加强健的加密形式被存储下来:

Router(config)# enable secret SecR3t!enable

在很多情况下,许多网络瘫痪是由于缺乏口令安全造成的。

因此,作为管理员一定要保障正确设置其交换机和路由器的口令。