(实验四)网络地址翻译nat与pat实验

实验十NAT的超载及PAT的应用

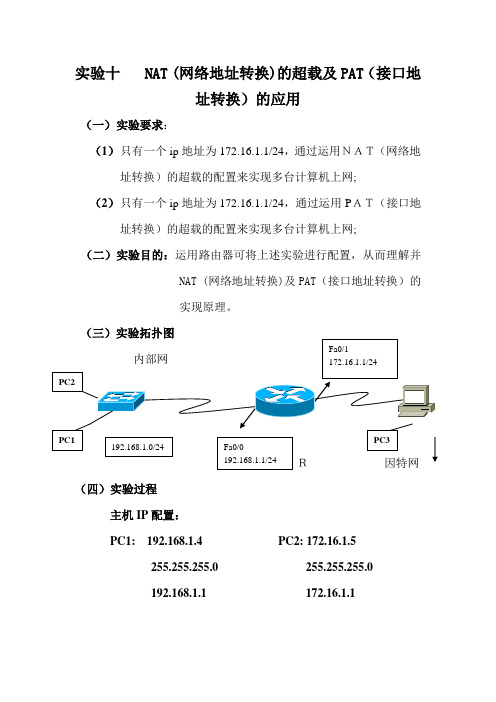

实验十NAT (网络地址转换)的超载及PAT(接口地址转换)的应用(一)实验要求:(1)只有一个ip地址为172.16.1.1/24,通过运用NAT(网络地址转换)的超载的配置来实现多台计算机上网;(2)只有一个ip地址为172.16.1.1/24,通过运用PAT(接口地址转换)的超载的配置来实现多台计算机上网;(二)实验目的:运用路由器可将上述实验进行配置,从而理解并NAT (网络地址转换)及PAT(接口地址转换)的实现原理。

(四)实验过程主机IP配置:PC1: 192.168.1.4 PC2: 172.16.1.5255.255.255.0 255.255.255.0192.168.1.1 172.16.1.1对路由器R进行基本配置:Router>enableRouter#conf tRouter(config)#int fa0/0Router(config-if)#ip add 192.168.1.1 255.255.255.0Router(config-if)#ip nat insideRouter(config-if)#no shutRouter(config-if)#int fa0/1Router(config-if)#ip nat outsideRouter(config-if)#ip add 172.16.1.1 255.255.255.0Router(config-if)#no shutRouter(config)#Access-list 1 permit 192.168.1.0 0.0.0.255(1)只有一个ip地址为172.16.1.1/24,通过运用NAT(网络地址转换)的超载的配置来实现多台计算机上网,配置如下:Router(config)#ip nat inside source list 1 pool outuserRouter(config)#ip nat pool outuser 172.16.1.1 172.16.1.1.netmask 255.255.255.0(2)只有一个ip地址为172.16.1.1/24,通过运用PAT(接口地址转换)的超载的配置来实现多台计算机上网,配置如下:Router(config)#ip nat inside source list 1 pool outuser overloadRouter(config)#ip nat pool outuser 172.16.1.1 172.16.1.1.netmask 255.255.255.0验证地址转换:Show ip nat translationsShow ip nat statisticsDebug ip nat思考:运用PAT(接口地址转换)与NAT(网络地址转换)的超载的配置来实现多台计算机上网有什么区别?outer#sh ip nat translationsPro Inside global Inside local Outside local Outside globalicmp 172.16.1.1:768 192.168.1.5:768 172.16.1.5:768 172.16.1.5:768--- 172.16.1.1 192.168.1.5 --- ---Router#debug ip natIP NAT debugging is on*May 28 07:54:37.751: NAT*: s=192.168.1.5->172.16.1.1, d=172.16.1.5 [42547]*May 28 07:54:37.755: NA T*: s=172.16.1.5, d=172.16.1.1->192.168.1.5 [1102]*May 28 07:54:38.755: NA T*: s=192.168.1.5->172.16.1.1, d=172.16.1.5 [42548]*May 28 07:54:38.755: NA T*: s=172.16.1.5, d=172.16.1.1->192.168.1.5 [1103]*May 28 07:54:39.755: NA T*: s=192.168.1.5->172.16.1.1, d=172.16.1.5 [42549]*May 28 07:54:39.755: NA T*: s=172.16.1.5, d=172.16.1.1->192.168.1.5 [1104]*May 28 07:54:40.755: NA T*: s=192.168.1.5->172.16.1.1, d=172.16.1.5 [42550]*May 28 07:54:40.755: NA T*: s=172.16.1.5, d=172.16.1.1->192.168.1.5 [1105]PATRouter#show ip nat translationsPro Inside global Inside local Outside local Outside globalicmp 172.16.1.1:768 192.168.1.5:768 172.16.1.5:768 172.16.1.5:768Router#debug ip natIP NAT debugging is onMay 28 08:16:48.079: NAT*: s=172.16.1.5, d=172.16.1.1->192.168.1.6 [1269]*May 28 08:16:49.075: NA T*: ICMP id=768->512*May 28 08:16:49.075: NA T*: s=192.168.1.6->172.16.1.1, d=172.16.1.5 [4199]*May 28 08:16:49.079: NA T*: ICMP id=512->768*May 28 08:16:49.079: NA T*: s=172.16.1.5, d=172.16.1.1->192.168.1.6 [1270] *May 28 08:16:49.255: NA T*: s=192.168.1.5->172.16.1.1, d=172.16.1.5 [42710] *May 28 08:16:49.255: NA T*: s=172.16.1.5, d=172.16.1.1->192.168.1.5 [1271] *May 28 08:16:50.079: NA T*: ICMP id=768->512*May 28 08:16:50.079: NA T*: s=192.168.1.6->172.16.1.1, d=172.16.1.5 [4200] *May 28 08:16:50.079: NA T*: ICMP id=512->768*May 28 08:16:50.079: NA T*: s=172.16.1.5, d=172.16.1.1->192.168.1.6 [1272] *May 28 08:16:50.255: NA T*: s=192.168.1.5->172.16.1.1, d=172.16.1.5 [42711] *May 28 08:16:50.255: NA T*: s=172.16.1.5, d=172.16.1.1->192.168.1.5 [1273] *May 28 08:16:51.075: NA T*: ICMP id=768->512*May 28 08:16:51.079: NA T*: s=192.168.1.6->172.16.1.1, d=172.16.1.5 [4202] *May 28 08:16:51.255: NA T*: s=192.168.1.5->172.16.1.1, d=172.16.1.5 [42712] *May 28 08:16:51.255: NA T*: s=172.16.1.5, d=172.16.1.1->192.168.1.5 [1275]。

华为ENSP实验指南】网络地址转换NAT技术原理和实验

华为ENSP实验指南】网络地址转换NAT技术原理和实验简介I P有公网与私网的区分,通常内网使用私网I P,I n t e r n e t使用公网I P地址,而使用私网地址的计算机访问公网时需要使用N A T技术。

网络地址转换(N e t w o r k A d d r e s s T r a n s l a t i o n,简称N A T),N A T分为静态N A T、动态N A T、网络地址端口转换。

网络拓扑静态NAT原理与配置静态N A T就是一个私网地址对应一个公网地址,它不能节约公网地址,在实际应用中一般很少采用这种方式,常见的就是服务器使用。

静态N A T1对1的主机通信,通常用于服务器R1<Huawei>system-viewEnter system view, return user view with Ctrl+Z.[Huawei]sys AR1[AR1]inter g0/0/1[AR1-GigabitEthernet0/0/1]ip add 200.1.1.2 30[AR1-GigabitEthernet0/0/1]inter g0/0/0[AR1-GigabitEthernet0/0/0]ip add 192.168.1.1 24[AR1-GigabitEthernet0/0/0]inter g0/0/1[AR1-GigabitEthernet0/0/1]nat static global 117.29.161.242 ?inside Specify inside information of NAT[AR1-GigabitEthernet0/0/1]nat static global 117.29.161.242 ins[AR1-GigabitEthernet0/0/1]nat static global 117.29.161.242 inside 192.168.1.10 [AR1-GigabitEthernet0/0/1]disp this[V200R003C00]#interface GigabitEthernet0/0/1ip address 200.1.1.2 255.255.255.252nat static global 117.29.161.242 inside 192.168.1.10 netmask 255.255.255.25 5#return[AR1-GigabitEthernet0/0/1]nat static global 117.29.161.243 inside 192.168.1.20 R2<Huawei>u t m<Huawei>system-viewEnter system view, return user view with Ctrl+Z.[Huawei]sys AR2[AR2]inter g0/0/0[AR2-GigabitEthernet0/0/0]ip add 200.1.1.1 30[AR2-GigabitEthernet0/0/0]quit[AR2]ip route-static 117.29.161.242 255.255.255.0 200.1.1.2P A T[AR1]inter g0/0/1[AR1-GigabitEthernet0/0/1]undo nat static global 117.29.161.242 inside 192.168.1.10[AR1-GigabitEthernet0/0/1]undo nat static global 117.29.161.243 inside 192.168.1.20[AR1-GigabitEthernet0/0/1]disp this #检查一下配置是否删除[AR1-GigabitEthernet0/0/1]quit[AR1]nat address-group 1 117.29.161.242 117.29.161.242 #NAT地址池(我只配置了1个IP,如果有多个都可以加进去)[AR1]acl 2020 #创建基本ACL[AR1-acl-basic-2020]rule 5 permit source 192.168.1.0 0.0.0.255 #允许1.0网段获取[AR1-acl-basic-2020]inter g0/0/1#地址池和列表进行关联[AR1-GigabitEthernet0/0/1]nat outbound 2020 address-group 1 ?no-pat Not use PAT<cr> Please press ENTER to execute command#到这一步如果直接回车,在华为默认启用PAT#PAT即对一个公网地址反复使用,通过端口号转换,#如果想用动态NAT,则需要在group 1后面加上no-pat#动态NAT无法节约公网IP,在地址池中选一个IP对应一个内网IP[AR1-GigabitEthernet0/0/1]nat outbound 2020 address-group 1 #回车对地址池和列表进行关联,使用PAT功能使用P A T时,从主机p i n g200.1.1.1两台可同时使用,但从200.1.1.1p i n g117.29.161.242是不通的,因为很多主机拿了它作地址,不指定端口根本无法找到(P A T相当于天然防火墙,向外屏蔽了真实地址)动态NAT[Huawei-GigabitEthernet0/0/1]undo nat outbound 2020 address-group 1 #取消PAT[Huawei-GigabitEthernet0/0/1]nat outbound 2020 address-group 1 no-pat #使用动态NAT基于接口的PAT现实场景中,应用最为广泛的P A T,配置基于接口的P A T可以使用一个公网I P就可以让全公司的人上网[Huawei-GigabitEthernet0/0/1]undo nat outbound 2020 address-group 1[Huawei-GigabitEthernet0/0/1]nat outbound 2020 #outbound 2020默认使用地址池的公网地址进行替换复用[Huawei-GigabitEthernet0/0/1]disp this[V200R003C00]#interface GigabitEthernet0/0/1ip address 200.1.1.2 255.255.255.252nat outbound 2020 #return。

计算机网络地址翻译(NAT)的原理及具体应用论文

计算机网络地址翻译(NAT)的原理及具体应用论文计算机网络地址翻译(NAT)的原理及具体应用论文网络地址翻译(NAT,Network Address Translation)是计算机网络技术中的一个重要技术。

通过分析NAT技术的原理,文章完整的介绍了NAT技术的各个方面,并以CISCO路由器为例,提出了具体应用。

随着Internet的膨胀式发展,其可用的公网IP地址越来越少,要想再申请到一个新的公网IP地址已是很不容易的事了。

NAT技术很方便的解决了这些问题。

NAT(Network Address Translation)网络地址翻译,指的是将一个内网私有IP地址转换成外网(公网)IP地址。

利用NAT 技术,公网IP地址可以对外代表一个或多个内部地址。

我们一般可以把NAT技术分为三种:静态NAT,动态NAT和NAPT,其中NAPT又可以称为PAT。

1、静态NAT静态NAT的工作原理很简单。

NAT将网络分为内部网络(inside)和外部网络(outside),内部网络指的是单位内部局域网,外部网络指的是公共网络,一般是指Internet。

静态NAT将内部本地私有IP地址与外部合法公网IP地址进行一对一的转换,且需要指定到底内部IP和哪个合法地址进行转换,即需要建立一张网络地址转换表;内部地址与全局地址一一对应,每当内部节点与外界通信时,内部私有IP地址就会转换为对应的公网IP 地址。

某学校内部局域网使用的IP网段是192.168.0.0/24,现在它们申请了一段公网IP:100.0.0.3——100.0.0.100/24。

静态NAT就是要求内部私有IP地址和公网IP地址是一一对应的'关系。

那么假设PC1有一个私有IP:192.168.0.3/24,当它需要访问Internet时,它先向路由器发出请求,路由器会根据静态NAT的设置,把私有IP(192.168.0.3)转换为公网IP(100.0.0.3),然后把数据包发送出去。

关于nat实训报告

千里之行,始于足下。

关于nat实训报告实训报告-NAT(Network Address Translation)网络地址转换一、实训背景和目的随着国内互联网的蓬勃发展,网络连接数的快速增长,IPv4地址资源日益紧缺。

而IPv6的部署和普及还需要一定的时间,因此需要通过一些手段来有效地利用有限的IPv4地址资源。

网络地址转换(NAT)就是一种常用的解决方案,通过将一组私有IP地址映射为公共IP地址,来实现多台设备共享公共IP地址的功能。

本次实训旨在通过搭建、配置和管理一个NAT网络,加深对NAT的理解和使用,掌握相关操作方法。

二、实训内容和步骤1. 理论知识学习在实训开始前,首先进行了相关理论知识的学习。

了解了NAT的基本概念和原理,包括IP地址的分类和划分、IPv4与IPv6的差异、私有IP地址和公共IP地址的作用等。

2. 环境准备搭建实验环境,需要一台拥有多网口的服务器和多台终端设备。

在这里选择了Ubuntu Server作为服务器操作系统,使用VirtualBox虚拟化软件创建多台虚拟机作为终端设备。

3. 配置网络连接通过虚拟网卡和网桥的设置,将服务器和终端设备连接到同一个网络中,保证它们可以相互通信。

第1页/共3页锲而不舍,金石可镂。

4. 配置NAT设备在服务器上安装配置iptables,将私有IP地址映射为公共IP地址。

根据需要,可以设置端口映射、IP过滤等规则,以实现更多的网络功能。

5. 测试NAT网络将终端设备配置为使用私有IP地址,然后通过服务器上的NAT设备访问互联网。

同时,可以测试不同终端设备之间的通信功能。

6. 管理NAT设备通过命令行工具或者图形界面工具,对NAT设备进行管理。

包括添加、修改和删除转换规则,查看转换状态和日志等。

7. 故障排除和优化如果出现网络故障或性能问题,需要进行排查和处理。

通过分析日志、查看错误信息等方法,找到问题所在,并尝试解决。

可以加深对NAT设备的理解和应用。

实训8.3 网络地址翻译及其配置

PAT的配置 PAT的配置

定义一个标准访问控制列表,以指定哪些地址可以被进行PAT转 换。 其次,指定所采用的PAT方式。

– Router(config)#ip nat inside source list acl-number interface interface

overload

指定采用将PAT与到一个NAT池的动态映射一起使用方式的配置 命令 Router(config)#ip nat pool name start-ip end-ip {netmask netmask |prefix-length prefix-length} Router(config)#ip nat inside source list acl-number pool name overload 最,指定NAT与内部相连的接口,指定NAT与外部相连的接口: Router(config)#interface type number Router(config-if)#ip nat inside Router(config)#interface type number Router(config-if)#ip nat outside

实训8.3 实训8.3 网络地址翻译及其配 置

私有IP地址 私有IP地址

不能在公网上使用 私有地址块的范围

NAT和 NAT和PAT

NAT)是一种用来让使用私有地址的主机 是一种用来让使用私有地址的主机 访问Internet的技术。这项技术的核心是 的技术。 访问 的技术 将私有地址转换为可以在公网上被路由 的公有IP地址 的公有 地址 PAT又称多端口地址转换(port address translation),是对NAT功能的一种改进。 PAT能使多个内部地址映射到同一个全 球地址,故又被称为“多对一”NAT

NATvsPAT协议对比网络地址转换的应用场景选择

NATvsPAT协议对比网络地址转换的应用场景选择NAT vs PAT协议对比:网络地址转换的应用场景选择网络地址转换(Network Address Translation,简称NAT)和端口地址转换(Port Address Translation,简称PAT)是用于在互联网连接中进行IP地址转换的两种常用协议。

它们在网络通信中起到了重要的作用,有着各自适用的应用场景。

本文将对NAT和PAT两种协议进行对比,并讨论它们在网络地址转换中的应用场景选择。

一、NAT协议的特点与应用场景NAT协议是一种将私有IP地址转换成公有IP地址的技术,它使得私有网络中的多台计算机可以通过一个公有IP地址通过互联网进行通信。

NAT协议的主要特点如下:1. IP地址转换:NAT协议通过将私有IP地址映射为公有IP地址,实现了内部网络与外部网络之间的通信。

2. 提高网络安全性:由于NAT隐藏了内部网络的真实IP地址,在一定程度上可以保护内部网络的安全性,减少了来自外部网络的直接攻击。

3. 节省公网IP地址:由于NAT将多个内部网络IP地址映射为一个公有IP地址,大大减少了对公网IP地址的需求,有效节省了IP地址资源。

NAT协议主要应用于以下场景:1. 家庭网络和小型企业网络:由于家庭和小型企业的网络规模较小,仅需通过一个公有IP地址与互联网进行通信,因此NAT协议非常适合这类场景。

2. ISP(互联网服务提供商):许多ISP使用NAT协议将多个家庭或企业用户的私有IP地址转换为少量的公有IP地址提供给用户,实现了IP地址资源的优化使用。

二、PAT协议的特点与应用场景PAT协议是NAT的一种扩展形式,它通过将端口号添加到转换过程中,实现多个私有IP地址与一个公有IP地址之间的映射,并通过端口号区分不同的连接。

PAT协议具有以下特点:1. 支持多对多映射:相比NAT协议只能一对一地映射IP地址,PAT协议可以实现多对多的映射,提供更多的端口号以支持更多的连接。

配置NAT的静态转换、动态转换和PAT(网络地址端口转换)

配置NAT的静态转换、动态转换和PAT 实验人:实验名称:配置NAT的静态转换、动态转换和PAT实验目的:掌握配置NAT的静态转换、动态转换和PAT的方法实验原理:用小凡搭建如图实验环境配置静态NAT:在R1路由器上,配置静态NAT(ip nat inside source static 192.168.1.1 202.96.1.3 和ip nat inside source static 192.168.1.2 202.96.1.4),打开debug ip nat 功能,查看地址转换情况,即192.168.1.1转换为202.96.1.3 ,192.168.1.2 转换为202.96.1.4 即实验成功!配置动态NAT:在R1路由器上,配置动态NAT(access-list 1 permit 192.168.1.0 0.0.0.255(配置访问控制列表)ip nat pool cisco 202.96.1.5 202.96.1.6 netmask 255.255.255.0(配置分配IP的地址池)ip nat inside source list 1 pool cisco(访问控制列表和地址池的绑定)),打开debug ip nat 功能,查看地址转换情况,若其中两台PC机可以ping通,有一台不能ping通,即实验成功!配置网络地址端口转换PAT:在R1路由器上,配置网络地址端口转换PAT,(access-list 1 permit 192.168.1.0 0.0.0.255(配置访问控制列表)ip nat pool cisco 202.96.1.8 202.96.1.8 netmask 255.255.255.0(配置分配IP 的地址池)ip nat inside source list 1 pool cisco overload(访问控制列表和地址池的绑定)),打开debug ip nat 功能,查看地址转换情况,若PC1、PC2和PC3的地址都转换为202.96.1.8,即实验成功!实验过程:配置静态NAT⑴用小凡搭建如图实验环境,如图示:⑵在R1上,配置S0/0和F1/0端口的IP地址,然后配置路由协议,只宣告公网的IP网络,如图示:⑶在R2上,配置S0/0和loopback 0端口的IP地址,然后配置路由协议,如图示:⑷在PC1、PC2和PC3上,配置IP地址和网关,如图示:⑸此时,在PC1、PC2和PC3上,都不能ping通2.2.2.2 如图示:⑹在R1上,配置静态NAT,然后再S0/0和F1/0端口分别宣布outside和inside,如图示:⑺此时,即可ping通2.2.2.2 如图示:⑻在R1上,打开debug功能,即可看到地址转换的过程,如图示:⑼此时,用PC1和PC2依次ping 2.2.2.2 都能ping通,如图示:⑽同时,在R1上,可以看到PC1和PC2依次ping 2.2.2.2 时,地址的转换情况,如图示:⑾在R1上,查看NAT地址转换信息,如图示:⑿在R1上,用命令查看已经地址转换的情况,即实验成功!如图示:配置动态NAT:⑴用小凡搭建如图实验环境,如图示:⑵在R1上,配置S0/0和F1/0端口的IP地址,然后配置路由协议,只宣告公网的IP网络,如图示:⑶在R2上,配置S0/0和loopback 0端口的IP地址,然后配置路由协议,如图示:⑷在PC1、PC2和PC3上,配置IP地址和网关,如图示:⑸此时,在PC1、PC2和PC3上,都不能ping通2.2.2.2 如图示:⑹在R1上,配置动态NAT ,如图示:⑺此时,PC1和PC3可以ping通2.2.2.2 ,但PC2不能ping 通,即实验正确,如图示:⑻在R1上,可以看到地址转换的情况,因为地址池中只用两个地址,所以在分配完地址后,当PC2再ping2.2.2.2 时,不能ping通,即无地址再分配,地址转换出错,即实验成功!如图示:⑼在R1上,查看动态NAT 信息,如图示:⑽用命令查看已转换的NAT地址转换情况,如图示:⑾若出现如图内容,即地址转换(NAT)缓存失效,如图示:配置PAT(网络地址端口转换):⒈用小凡搭建如图实验环境,如图示:⒉在R1上,配置S0/0和F1/0端口的IP地址,然后配置路由协议,只宣告公网的IP网络,如图示:⒊在R2上,配置S0/0和loopback 0端口的IP地址,然后配置路由协议,如图示:⒋在PC1、PC2和PC3上,配置IP地址和网关,如图示:⒌此时,在PC1、PC2和PC3上,都不能ping通2.2.2.2 如图示:⒍在R1上,配置网络地址端口转换PAT,如图示:⒎配置S0/0为outside ,配置F1/0为inside 如图示:⒏此时,用PC1、PC2和PC3依次ping 2.2.2.2 都可以ping 通,如图示:⒐此时,在R1打开debug ip nat功能,即可看到:PC1、PC2和PC3的IP地址,都转换为202.96.1.8 即实验成功!如图示:⒑此时,在R1上,查看NAT信息,如图示:⒒此时,在R1查看地址转换信息,如图示:⒓也可以使用如图方法配置PAT,如图示:⒔此时,PC1、PC2和PC3的IP地址,都转换为202.96.1.1 ,即实验成功!如图示:总结:在实验中,配置这两种NAT转换,都需要一个IP对应转换一个IP地址,不能多个IP对应转换一个公网IP;NAT常用类型:静态NAT(Static NAT)、动态地址NAT(Pooled NAT)、网络地址端口转换PAT;静态地址转换将内部本地地址与内部合法地址进行一对一的转换,动态NAT是动态一对一的映射,PAT 为多对一;清除缓存:clear ip nat translation * ;动态NAT转换的缓存时间为一天,但网络地址端口转换PAT没有缓存。

实验4--NAPT

几个术语

内部网络 外部网络 内部本地地址 内部全局地址 外部本地地址 外部全局地址

192.168.1.100

-Inside -Outside -Inside Local Address -Inside Global Address -Outside Local Address -Outside Global Address

动态转换 • 对于要与外界进行通信的内部节点,如果还没有建立转换 映像,边缘路由器会动态地从NAT池中选择全局地址对内 部地址进行转化。每个转换条目在连接建立时动态建立, 而在连接终止时会被回收。当NAT池中的全局地址被全部 占用以后,以后的地址转换的申请会被拒绝。当ISP提供 的合法地址少于网络内部的计算机数量时,可以采用动态 转换的方式。

路由器通过在外部IP地址后附加一个唯一的源端 口号来跟踪每台主机。

NAT 设备将来自客户机专用内部 IP 地址和端口的 数据包的源字段转换为 NAT 设备的公共 IP 地址和 端口,从而对这些数据包进行转换。

关于NAT

NAT 对于解决 IPv4 地址耗费问题 (在 IPv6 部 署中却没必要) 尽管很有效,但毕竟属于临时性 的解决方案。这种 IPv4 地址占用问题在亚洲及 世界其他一些地方已比较严重,且日渐成为北美 地区需要关注的问题。这就是人们为什么长久以 来一直关注使用 IPv6 来克服这个问题的原因所 在。 除了减少所需的 IPv4 地址外,由于专用网络之 外的所有主机都通过一个共享的 IP 地址来监控 通信,因此 NAT 还为专用网络提供了一个隐匿 层。NAT 与防火墙或代理服务器不同,但它确实 有利于安全。

NAPT的配置

网络地址转换 (NAT)

网络地址转换(NAT,Network Address Translation)被广泛应用于各种类型的 Internet接入方式和各种类型的网络中.原因 很简单,NAT不仅较好地解决了IP地址不足的 问题,而且还能有效地避免来自网络外部的攻 击,隐藏并保护网络内部的计算机,虽然NAT可 以借助于某些代理服务器来实现,但考虑到运 行成本和网络性能,很多时候都是在路由器上 来实现的。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一、实验目的

本实验验证NA T,PAT的地址转换,实现了内网地址的转换。

二、设备需求

路由器一台,交换机两台,PC机四台,直连线六条,电源线。

三、拓扑结构及接口IP配置

实验拓扑如下图所示(三个实验IP地址有所不同,但设备连接状况是一样的):

实验的拓扑结构

四、实验配置文档

1.静态NAT配置:

网络拓扑如上图所示,内部端口fa0/0的IP为:192.168.10.1/255.255.255.0,内网IP为192.168.10.2——192.168.10.4,外部端口fa0/1的IP为:11.11.11.129/29,用作转换的IP为11.11.11.30——11.11.11.32,外网主机PC4的IP为:11.11.11.134/29,命令配置如下:

1)配置外部端口IP:

Router(config)#int fa0/0

Router(config-if)#ip addr 192.168.10.1 255.255.255.0

Router(config-if)#no shut

第10章实验指导213 2)配置内部端口IP:

Router(config-if)#int fa0/1

Router(config-if)#ip addr 11.11.11.129 255.255.255.248

Router(config-if)#no shut

3)NAT内外之间的转换

Router(config)#ip nat inside source static 192.168.10.2 11.11.11.130

Router(config)#ip nat inside source static 192.168.10.3 11.11.11.131

Router(config)#ip nat inside source static 192.168.10.4 11.11.11.132

4)应用到接口

Router(config)#int fa0/0

Router(config-if)#ip nat inside

Router(config-if)#int fa0/1

Router(config-if)#ip nat outside

2.动态NAT配置:

与之前的静态NA T相比,网络拓扑是一样的,知识改变了IP地址。

内部端口IP为192.168.10.1/255.255.255.0,外端IP为11.11.11.112/16,IP地址池为129.129.129.1——129.129.129.100/16,配置命令如下:

1)配置内部端口IP:

Router(config)#int fa0/0

Router(config-if)#ip addr 192.168.10.1 255.255.255.0

Router(config-if)#no shut

2)配置外部端口IP:

Router(config-if)#int fa0/1

Router(config-if)#ip addr 11.11.11.112 255.255.0.0

Router(config-if)#no shut

3)定义内部网络中允许访问外部网络的访问控制列表:

Router(config)#access-list 10 permit 192.168.10.0 0.0.0.255

4)定义合法的IP地址池:

Router(config)#ip nat pool cuit 129.129.129.1 129.129.129.100 netmask 255.255.0.0

5)实现IP地址转换:

Router(config)#ip nat inside source list 10 pool cuit

6)在端口上启用NAT:

Router(config)#int fa0/0

Router(config-if)#ip nat inside

Router(config-if)#int fa0/1

Router(config-if)#ip nat outside

214网络设备配置与管理

3.PAT配置:

局域网适用的IP 是192.168.10.1—192.168.10.254/24:路由器局域网端口(默认网关)IP 是192.168.10.1/24,路由器在广域网的IP是11.11.11.1/16,可用于地址转换的是12.12.12.12/16,配置过程如下:

1)设置内外部端口:

Router(config)#int fa0/0

Router(config-if)#ip addr 192.168.10.1 255.255.255.0

Router(config-if)#ip nat inside

Router(config-if)#no shut

2)设置内部端口:

Router(config)#int fa0/1

Router(config-if)#ip addr 11.11.11.1 255.255.0.0

Router(config-if)#ip nat outside

Router(config-if)#no shut

3)定义内部访问列表:

Router(config)#access-list 10 permit 192.168.10.0 255.255.255.0

4)定义IP地址池:

Router(config)#ip nat pool ccna 12.12.12.12 12.12.12.12 netmask 255.255.255.0

5)设置动态转换:

Router(config)#ip nat inside source list 10 pool ccna overload

其他配置省略

五、验证实验结果

1、Tracert

静态NAT测试,在外网的主机PC4上tracert内网的一台主机192.168.10.2,但IP跟踪得到IP是为其分配的静态NA T地址11.11.11.130,说明静态NAT配置成功,测试如下图:

第10章实验指导215

动态NAT测试,用PC4 tracert内网IP为192.168.10.5的主机,结果如下图,说明了动配置成功。

态NA T

2、

六、实验总结

本次实验由于上课的时候没仔细听,所以做得比较困难,在一些细节上面花了很多时间,遇到了种种困难,还好功夫不负有心人啊,终于还是做好了。

以后还需练练手,多熟悉一下。