CISCO的ACL教程

ACL

BSCI 2.0—1-6

命名ACL 命名

© 2003, Cisco Systems, Inc. All rights reserved.

BSCI 2.0—1-7

高 级A C L 应 用

© 2002, Cisco Systems, Inc. All rights reserved.

8

基于时间的ACL 基于时间的

© 2003, Cisco Systems, Inc. All rights reserved.

BSCI 2.0—1-10

反向ACL 反向

© 2003, Cisco Systems, Inc. All rights reserved.

BSCI 2.0—1-11

动态ACL 动态

© 2003, Cisco Systems, Inc. All rights reserved.

© 2003, Cisco Systems, Inc. All rights reserved.

BSCI 2.0—1-4

标准ACL 标准

© 2003, Cisco Systems, Inc. All rights reserved.

BSCI 2.0—1-5

扩展ACL 扩展

© 2003, Cisco Systems, Inc. All rights reserved.

BSCI 2.0—1-12

动态ACL案例 案例 动态

© 2003, Cisco Systems, Inc. All rights reserved.

BSCI 2.0—1-13

© 2003, Cisco Systems, Inc. All rights reserved.

BSCI 2.0—1-3

acl 规则

ACL规则什么是ACL规则?ACL(Access Control List)是访问控制列表的缩写,它是一种用于管理网络设备(如路由器、交换机、防火墙等)上的访问控制策略的技术。

ACL规则定义了允许或禁止通过网络设备的流量。

它基于一系列的条件和动作来控制网络流量的流入和流出。

ACL规则的作用ACL规则的作用是保护网络设备和网络资源的安全。

通过配置ACL规则,可以限制特定用户或特定IP地址的访问权限,防止未经授权的访问和攻击。

ACL规则可以用于控制网络流量的源和目的地,限制特定协议或端口的使用,实施流量过滤和防火墙策略。

ACL规则的分类ACL规则可以分为两种类型:标准ACL和扩展ACL。

标准ACL标准ACL是最简单的ACL类型,它只能基于源IP地址来过滤流量。

标准ACL适用于一些简单的网络策略,例如限制特定IP地址的访问权限。

标准ACL的规则是按照编号顺序执行的,当匹配到第一个规则时,后续的规则将不再生效。

扩展ACL扩展ACL比标准ACL更加灵活,它可以基于源IP地址、目的IP地址、协议类型、端口号等多个条件来过滤流量。

扩展ACL适用于更复杂的网络策略,可以实现更精细的流量控制和安全策略。

扩展ACL的规则也是按照编号顺序执行的,但当匹配到一条规则后,后续的规则仍然会继续执行。

ACL规则的配置与应用为了配置和应用ACL规则,我们需要了解一些基本的概念和步骤。

1. 确定ACL规则的目的在配置ACL规则之前,我们需要明确规定ACL的目的是什么。

是为了限制某些用户的访问权限,还是为了保护网络资源的安全?明确目的可以帮助我们更好地定义ACL规则。

2. 编写ACL规则根据ACL规则的目的,我们可以开始编写ACL规则。

ACL规则通常包括以下几个方面:•源IP地址:指定允许或禁止的源IP地址范围。

•目的IP地址:指定允许或禁止的目的IP地址范围。

•协议类型:指定允许或禁止的协议类型,如TCP、UDP、ICMP等。

•端口号:指定允许或禁止的端口号范围。

思科路由器怎么配置限速和记录登录失败的尝试次数的方法

思科路由器怎么配置限速和记录登录失败的尝试次数的方法今天,小编就给大家介绍下思科路由器怎么配置限速和记录登录失败的尝试次数的方法。

思科路由器怎么配置限速?在路由器设置ACL(访问控制列表)将该服务所用的端口封掉,从而阻止该服务的正常运行。

对BT软件,我们可以尝试封它的端口。

一般情况下,BT软件使用的是6880-6890端口,在公司的核心思科路由器上使用以下命令将6880-6890端口全部封锁。

路由器设置限速:access-list130remarkbtaccess-list130permittcpanyanyrange68816890access-list130permittcpanyrange68816890anyrate-limitinputaccess-group13071200080008000conform-actiontransmitexceed-actiondroprate-limitoutputaccess-group13071200080008000conform-actiontransmitexceed-actiondrop路由器设置禁止下载:access-list130denytcpanyanyrange68816890access-list130denytcpanyrange68816890anyipaccess-group130in/out不过现在的bt软件,再封锁后会自动改端口,一些软件还是用到8000、8080、2070等端口,限制这些端口这样网络不正常!第二种方法是使用:NVAR(Network-BasedApplicationRecognition,网络应用识别)。

NBAR(Network-BasedApplicationRecognition)的意思是网络应用识别。

NBAR是一种动态能在四到七层寻找协议的技术,它不但能做到普通ACL能做到那样控制静态的、简单的网络应用协议TCP/UDP的端口号。

ACL

接受任何地址 0.0.0.0 255.255.255.255 接受任何地址: 可以缩写为:any. 可以缩写为:

2002, Cisco Systems, Inc. All rights reserved.

ICND v2.0—6-10

使用通配符掩码匹配IP子网 使用通配符掩码匹配 子网

如果你想实施路由通告过滤 可以使用 如果你想实施路由通告过滤,可以使用 可以使用ACL结合路由通告命令 结合路由通告命令 对需要通过的子网路由进行过滤.比如你想让下列路由信息通过 比如你想让下列路由信息通过: 对需要通过的子网路由进行过滤 比如你想让下列路由信息通过 172.30.16.0/24 to 172.30.31.0/24.

地址 和 通配符掩码 172.30.16.0 0.0.15.255 通配符掩码:

2002, Cisco Systems, Inc. All rights reserved.

ICND v2.0—6-11

总结

访问列表是实施各种网络控制的强大的工具;不仅对 访问列表是实施各种网络控制的强大的工具; 数据包通过路由器接口实施安全控制, 数据包通过路由器接口实施安全控制,而且可以起到 控制路由信息的发布和节省带宽的作用。 控制路由信息的发布和节省带宽的作用。 一个ACL是一组允许或拒绝的判断语句的集合;它可 是一组允许或拒绝的判断语句的集合; 一个 是一组允许或拒绝的判断语句的集合 以根据数据报的三层或四层协议信息进行流量的过滤 。ACL可以对通过路由器或到达路由器的流量进行过 可以对通过路由器或到达路由器的流量进行过 但对路由器自身产生的流量不能起到过滤作用。 滤,但对路由器自身产生的流量不能起到过滤作用。 ACL作为一种安全控制的可选手段,网络管理员可以 作为一种安全控制的可选手段, 作为一种安全控制的可选手段 根据企业的实际需要做流量的允许或拒绝操作。 根据企业的实际需要做流量的允许或拒绝操作。

访问控制列表acl

ip ad 192.168.10.254 255.255.255.0

no sh

int vl 20

ip ad 192.168.20.254 255.255.255.0

no sh

exi

username benet password 123

line vty 0 15

login local

no ip routing

end

3)sw1配置

en

vl da

vl 10

vl 20

exi

conf t

hos sw1

int fa0/10

sw ac vl 10

no sh

int fa0/15

sw ac vl 20

no sh

int vl 1

ip ad 192.168.1.254 255.255.255.0

no sh

access-class1 in

exi

5)分析

5.1配置允许192.168.10.0/24网段只能在在周一至周五的8:30~17:30能够访问R2,将SW1的系统时间设置为周六即不能访问R2。

只有R1能够可以登录SW2,其它PC不能登录。

6)验证

任务二:配置ACL控制服务

实验拓扑图:

1)R1配置

en

access-l 10 deny any

int fa0/1 out

4)分析

在验证FTP时将上面语句应用到接口后无法访问FTP服务器,取消接口应用后可以正常访问FTP。未验证出结果……

5)验证

FTP未验证出结果。

出现的问题及解决方法:

问题1:

解决:

验证总结:

int fa0/1

思科交换机NAT配置介绍及实例

思科交换机NAT配置介绍及实例思科交换机(Cisco Switch)是企业级网络设备中最常用的一种。

与传统的路由器不同,交换机主要用于在局域网(LAN)内部提供数据包的转发和过滤功能。

然而,在一些情况下,我们可能需要使用交换机进行网络地址转换(NAT)来实现特定的网络部署需求。

本文将介绍思科交换机的NAT配置方法,并提供实例说明。

1.NAT概述网络地址转换(NAT)是一种在不同网络之间转换IP地址的技术。

它主要用于解决IPv4地址空间的短缺问题,并允许多个主机通过一个公网IP地址来访问互联网。

NAT实现了将内部网络地址与外部IP地址之间进行映射,使得内部主机可以通过共享公网IP地址来与外部网络进行通信。

2.NAT配置方法在思科交换机上配置NAT通常涉及以下步骤:步骤1:创建访问控制列表(ACL)访问控制列表(Access Control List)用于定义需要进行NAT转换的数据包。

我们可以根据源地址、目标地址、端口等条件来配置ACL,以确定哪些数据包需要进行NAT转换。

例如,下面是一条配置ACL的命令示例:access-list 10 permit 192.168.1.0 0.0.0.255该命令表示允许192.168.1.0/24网段的内部主机进行NAT转换。

步骤2:创建NAT池NAT池用于定义可以被映射到的公网IP地址范围。

我们可以通过配置交换机的外部接口和NAT池来设置NAT转换的目标IP地址。

例如,下面是一条配置NAT池的命令示例:ip nat pool NAT_POOL 203.0.113.1 203.0.113.10 netmask255.255.255.0该命令表示创建一个名为NAT_POOL的NAT池,其中可用的IP地址范围为203.0.113.1至203.0.113.10。

步骤3:创建NAT规则NAT规则用于将内部网络的私有IP地址映射到NAT池的公网IP地址。

我们可以通过配置NAT类型(静态/动态)、内部地址、外部地址等参数来创建NAT规则。

21.学习ACL

© 2007 Cisco Systems, Inc. All rights reserved.

ICND2 v1.0—6-7

访问列表配置指导

标准或者扩展列表指出什么流量可以被过滤。 每协议,每接口,每方向只能有一条列表。 访问列表条目的顺序决定流量的匹配顺序,精确的条目要放在列表条 目的前面。 列表最后隐含决绝所有流量,因此列表中至少要有一条允许条目。 访问列表在全局配置模式下建立,在接口的出向或者入向方向应用。 访问列表可以过滤穿过路由器,始于或者终结于路由器的流量,能过 滤什么流量取决于访问列表如何应用。 当在网络中部署访问控制列表: – 扩展访问控制列表尽可能接近源 – 标准访问控制列表尽可能接近目的

通配符掩码匹配IP子网 通配符掩码匹配 子网

Match for IP subnets 172.30.16.0/24 to 172.30.31.0/24.

Address and wildcard mask: 172.30.16.0 0.0.15.255

© 2007 Cisco Systems, Inc. All rights reserved.

© 2007 Cisco Systems, Inc. All rights reserved. ICND2 v1.0—6-4

访问列表的类型

标准访问列表

– 检查源地址 – 一般允许或拒绝整个协议集

扩展访问列表

– 检查源和目的地址 – 一般允许或拒绝特定的协议和应用

标识标准和扩展访问列表的两种方式:

– 编号访问列表通过编号来标识访问列表 – 命名访问列表使用名字或序号标识访问列表

介绍 ACL 实施

访问控制列表

© 2007 Cisco Systems, Inc. All rights reserved.

ACL访问控制列表配置.

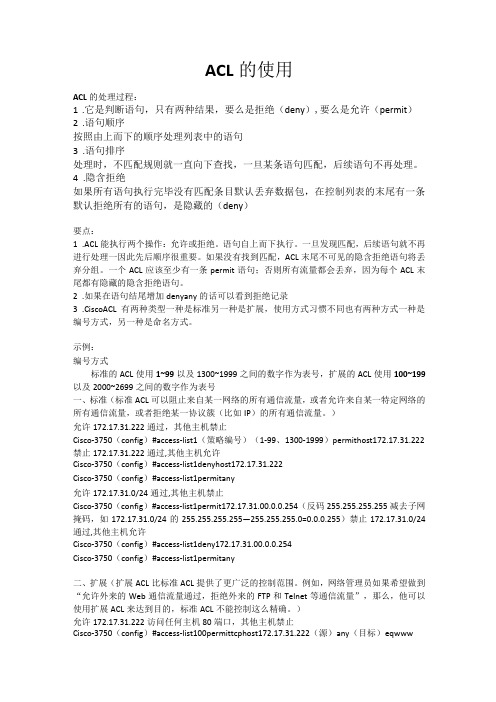

ACL的使用ACL的处理过程:1.它是判断语句,只有两种结果,要么是拒绝(deny),要么是允许(permit)2.语句顺序按照由上而下的顺序处理列表中的语句3.语句排序处理时,不匹配规则就一直向下查找,一旦某条语句匹配,后续语句不再处理。

4.隐含拒绝如果所有语句执行完毕没有匹配条目默认丢弃数据包,在控制列表的末尾有一条默认拒绝所有的语句,是隐藏的(deny)要点:1.ACL能执行两个操作:允许或拒绝。

语句自上而下执行。

一旦发现匹配,后续语句就不再进行处理一因此先后顺序很重要。

如果没有找到匹配,ACL末尾不可见的隐含拒绝语句将丢弃分组。

一个ACL应该至少有一条permit语句;否则所有流量都会丢弃,因为每个ACL末尾都有隐藏的隐含拒绝语句。

2.如果在语句结尾增加denyany的话可以看到拒绝记录3.CiscoACL有两种类型一种是标准另一种是扩展,使用方式习惯不同也有两种方式一种是编号方式,另一种是命名方式。

示例:编号方式标准的ACL使用1~99以及1300~1999之间的数字作为表号,扩展的ACL使用100~199以及2000~2699之间的数字作为表号一、标准(标准ACL可以阻止来自某一网络的所有通信流量,或者允许来自某一特定网络的所有通信流量,或者拒绝某一协议簇(比如IP)的所有通信流量。

)允许172.17.31.222通过,其他主机禁止Cisco-3750(config)#access-list1(策略编号)(1-99、1300-1999)permithost172.17.31.222 禁止172.17.31.222通过,其他主机允许Cisco-3750(config)#access-list1denyhost172.17.31.222Cisco-3750(config)#access-list1permitany允许172.17.31.0/24通过,其他主机禁止Cisco-3750(config)#access-list1permit172.17.31.00.0.0.254(反码255.255.255.255减去子网掩码,如172.17.31.0/24的255.255.255.255—255.255.255.0=0.0.0.255)禁止172.17.31.0/24通过,其他主机允许Cisco-3750(config)#access-list1deny172.17.31.00.0.0.254Cisco-3750(config)#access-list1permitany二、扩展(扩展ACL比标准ACL提供了更广泛的控制范围。