vmp加壳原理

jsvmp加密原理

jsvmp加密原理JSVMP加密原理是一种用于保护数据安全的加密算法,它不仅可以确保数据传输的机密性,还可以防止数据被篡改或伪造。

这种加密算法的设计灵感源于人类大脑的工作原理,通过模拟神经元之间的传导过程来实现数据的加密和解密。

在JSVMP加密原理中,数据被分成多个小块,并通过一系列的转换和混淆操作进行加密。

首先,通过将数据进行分割,每个小块被分配给一个虚拟神经元。

这些虚拟神经元之间通过电流或电位的传导来模拟数据的传递过程。

在传递过程中,每个神经元都会对接收到的数据进行转换和混淆。

这些转换和混淆操作是基于一系列的算法和规则,通过改变数据的顺序、替换和交换数据,使得加密后的数据变得难以理解和解读。

这样,即使有人截获了加密后的数据,也很难还原出原始数据的内容。

为了增加加密的强度,JSVMP加密原理还引入了一些随机性和变异性的因素。

每次进行加密操作时,算法会根据一定的规则和参数对数据进行微调和调整。

这些微调和调整操作的结果是不可预测的,使得每次加密的结果都不相同。

这样一来,即使攻击者使用相同的明文进行多次加密,也无法得到相同的密文。

在解密过程中,接收方需要使用相同的算法和参数对加密后的数据进行逆操作。

通过模拟神经元之间的传导过程,逐步恢复数据的原始顺序和内容。

最终,接收方可以得到原始数据的明文。

总的来说,JSVMP加密原理是一种基于神经元传导过程的加密算法,通过转换、混淆和随机性的操作,保护数据的机密性和完整性。

它的设计灵感源于人类大脑的工作原理,使得加密过程更加安全和可靠。

这种加密算法的应用范围广泛,可以在各种网络通信和数据传输中起到保护数据安全的作用。

vmprotect 原理

vmprotect 原理

摘要:

1.介绍vmprotect

2.vmprotect 的工作原理

3.vmprotect 的应用场景

4.vmprotect 的优缺点分析

5.总结

正文:

vmprotect 是一款功能强大的虚拟机保护工具,它可以将源代码转换成二进制代码,并在二进制代码上添加保护层,从而保护源代码不被轻易地反编译和破解。

vmprotect 的工作原理是将源代码编译成二进制代码,然后通过vmprotect 的引擎对二进制代码进行加密、混淆和压缩等操作,生成保护后的二进制代码。

这个过程会使得源代码和保护后的二进制代码之间的对应关系变得复杂,从而增加破解的难度。

vmprotect 广泛应用于各种软件的保护和加密,例如游戏软件、财务软件、通信软件等。

在这些场景中,vmprotect 可以有效地保护源代码不被反编译和破解,从而确保软件开发者的知识产权和软件的安全性。

然而,vmprotect 也存在一些缺点。

首先,由于vmprotect 的保护机制是通过加密、混淆和压缩等方式实现的,因此在一定程度上会降低程序的运行效率。

其次,虽然vmprotect 的保护机制增加了破解的难度,但并不是不可

破解的。

对于一些有经验的黑客来说,仍然存在被破解的风险。

总的来说,vmprotect 是一款非常实用的虚拟机保护工具,它通过复杂的加密、混淆和压缩等手段,有效地保护了源代码不被反编译和破解。

vmp加壳返回参数

vmp加壳返回参数(实用版)目录1.VMP 加壳简介2.VMP 加壳的作用3.VMP 加壳的返回参数4.使用 VMP 加壳的注意事项正文一、VMP 加壳简介VMP(Virus Mark Pro)是一款国产的优秀壳工具,主要用于病毒分析、调试和自动处理。

它能有效地对病毒进行加壳处理,使其在保持原有功能的前提下,变得更加安全。

二、VMP 加壳的作用VMP 加壳的主要作用有以下几点:1.保护病毒代码:通过对病毒代码进行加壳,可以有效地防止病毒代码被轻易地分析和修改,从而保证了病毒的完整性和功能性。

2.增加病毒的隐蔽性:经过 VMP 加壳处理后的病毒,在运行时能够更好地隐藏自己的行踪,使病毒感染者在不知不觉中受到感染。

3.提高病毒的抗杀能力:VMP 加壳可以提高病毒的抗杀能力,使其在面对杀毒软件的查杀时,能够更好地保护自己,降低被查杀的风险。

三、VMP 加壳的返回参数在使用 VMP 加壳工具进行病毒加壳处理时,它会返回一些参数,这些参数主要包括:1.输入文件路径:即待加壳的病毒文件的路径。

2.输出文件路径:即加壳处理完成后,生成的新文件的路径。

3.加壳类型:表示使用的加壳方式,如:压缩、加密、编码等。

4.加壳层数:表示加壳的层数,层数越多,病毒代码的隐蔽性就越强,但也会使病毒体积变大。

5.加壳时间:表示加壳处理所需的时间。

四、使用 VMP 加壳的注意事项在使用 VMP 加壳工具时,需要注意以下几点:1.确保自己的电脑已经安装了杀毒软件,并及时更新病毒库,以防止病毒感染。

2.选择合适的加壳类型和层数,既要保证病毒的隐蔽性和抗杀能力,同时也要考虑病毒体积的大小。

3.在加壳处理完成后,要及时备份原始文件,以防止加壳后的文件出现问题。

VMprotect源代码保护底层原理机制

一、VMP简单介绍VMProtect是一款虚拟机保护软件,是目前最为流行的保护壳之一,与其他类型保护软件不同的是,它使用的是虚拟机保护技术,侧重点在于保护所指定的函数,增加逆向分析的复杂度。

二、VMP逆向分析∙虚拟机保护特征:∙将由编译器生成的本机代码(Native Code)转换成字节码(Bytecode)∙将控制权交由虚拟机,由虚拟机来控制执行∙转换后的字节码非常难以阅读,增加了破解的复杂性虚拟机其实就是一个字节码解释器,它循环的读取指令并执行,并且它只有一个入口和一个出口(vm_exit)。

通过静态分析,我们可以分析出整个执行引擎的完整代码。

将所有选项全部开启后的结果如图:这时大量的fakejcc(虚假跳转)和垃圾指令使原来十分简单的代码变得非常复杂。

如果要对加了壳的程序做一些处理,比如设定一些规则,将虚假分支清除后,流程图就会和未加壳时一样清晰了。

如果再清除掉垃圾指令,那就会更清晰了。

经过处理后,新的流程图分析起来难度就会降低很多。

如图:VMP的HandlerVMP是基于堆栈的虚拟机(Stack-Based VirtualMachine),然而虚拟机指令并不显式的使用某个参数,而是先将参数压入堆栈,然后直接从堆栈中读取。

例如:表达式:Add eax,ecx可以翻译为:Push ecxPush eaxAddPop eax无论push进来的是谁,Add指令总是读取并弹出堆栈中存放的值。

∙VMP指令分类汇编指令在转换到虚拟机的指令体系的过程中,被最大限度的化简和归类了,VMP中的指令大体分五类:∙算术运算和移位运算∙堆栈操作∙内存操作∙系统相关(无法模拟指令)∙逻辑运算∙逻辑运算指令Vmp中的逻辑运算只有一条指令:nor。

这个指令在电路门中叫NOR门,它由三条指令组成,即not not and,与NAND门一样,用它可以模拟not and xor or这四条逻辑运算指令。

转换公式:P(a,b) = ~a & ~bnot(a) = P(a,a)and(a,b)= P(P(a,a),P(b,b))or(a,b) = P(P(a,b),P(a,b))xor(a,b)= P(P(P(a,a),P(b,b)),P(a,b))∙寄存器轮转VMP将所有寄存器都存放在了堆栈的结构中(VM_CONTEXT),结构中的每一项代表一个寄存器或者临时变量。

net程序加壳原理

net程序加壳原理一、加壳概述1.1 什么是程序加壳?程序加壳(Program Packing)是指在不改变程序功能的前提下,对可执行文件进行一系列的操作,使其在运行时能够进行解壳还原,从而对程序进行保护和隐藏。

1.2 加壳的作用和意义程序加壳可以有效防止逆向工程和病毒分析,保护软件的知识产权。

加壳可以使程序的代码和数据进行混淆和加密,增加了逆向分析的难度,使得黑客难以获取程序的源代码和关键算法。

1.3 加壳的原理加壳的原理主要包括以下几个步骤:1.加载器加载加壳程序2.加壳程序解壳3.解壳后运行原始程序4.原始程序执行完毕后,重新进行壳封装二、加壳技术2.1 加壳技术分类加壳技术可以根据不同的加壳方法进行分类,常见的加壳技术主要有以下几种:1.静态加壳:将目标程序的代码部分进行加密和混淆,使得逆向分析困难。

2.动态加壳:在目标程序运行时,将程序的代码和数据进行解壳还原,使得黑客无法直接获取程序的原始代码。

3.混淆加壳:对目标程序的代码进行混淆和加密,使得逆向分析更加困难。

4.虚拟机加壳:通过虚拟机技术将目标程序的代码转化为虚拟机指令,使得黑客无法直接获取程序的原始指令。

2.2 加壳技术实现原理加壳技术的实现原理主要包括以下几个方面:1.加密和混淆:对目标程序的代码和数据进行加密和混淆,使得逆向分析困难。

常用的加密算法有DES、AES等,混淆技术包括指令替换、指令重排等。

2.解壳还原:在程序运行时,通过解壳程序将加壳后的代码和数据还原为原始的代码和数据,使得程序可以正常运行。

3.反调试和反反编译:加壳技术还可以通过一些反调试和反反编译的技术,防止黑客对程序进行逆向分析。

三、加壳的应用3.1 软件保护加壳技术可以有效保护软件的知识产权,防止盗版和破解,保护软件的商业利益。

3.2 反病毒分析加壳技术可以防止病毒分析人员对恶意代码进行分析,从而提高病毒的传播效果和持久性。

3.3 防止调试和反调试加壳技术可以防止黑客对程序进行调试和逆向分析,保护程序的安全性。

vmp壳基础原理

vmp壳基础原理VMP壳:是⽤来保护关键的代码段的⼀种加密壳原理:抽出局部代码,转变为中间码,虚拟机引擎对中间码进⾏解释,替代CPU解释执⾏代码,然后跳转回源地址,每次执⾏都解释执⾏⼀次代码,虚拟机有⼀套⾃⼰的反编译算法去解释执⾏代码:⽐如mov = 0xe8 ebx = 02 eax = 01 mov ebx,eax 被虚拟机解释执⾏为 e8 02 01注意:这套虚拟机对应的反编译算法是根据程序的不同随机的产⽣脱VMP壳:在⽤⾃⼰的反汇编引擎分析出来,达到解密的效果原理:把虚拟机执⾏的代码,在⽤⾃⼰的反汇编引擎分析出来,达到解密的效果虚拟机句柄的概念:某⼀类的机器码某⼀类的机器码mov,add,等其他指令不同的解释执⾏代码VMP壳加密代码调⽤过程:1 虚拟机申请⼀块内存(可能在堆,可能在栈),保存寄存器环境,中间码执⾏后的结果保存到申请内存的寄存器中,执⾏完后,把寄存器的环境赋值给真正的寄存器,相当于中间码被cpu执⾏了VMP堆栈图ebp 保存中间码栈环境esp 保存虚拟机环境的栈环境补充:1 中间码和虚拟机引擎都会放在代码段下⾯2 虚拟机的分类:栈式虚拟机- 所有操作数通过出栈⼊栈进⾏操作, 优点:中间码体积⼩,缺点:执⾏代码效率低中间码: add eax0, ebx0 虚拟机:push eax0 push ebx0 pop ecx pop edx add ecx, edx mov eax0, ecx push ecx注意:中间码的寄存器带个0典型代表: java,lua5.0以前是栈式虚拟机寄存器式虚拟机 - 所有操作数通过内部寄存器操作,优点:执⾏代码效率⾼缺点:中间码的体积⼤有⼀块内存,相当于⾃⼰的寄存器,reg0 - reg16中间码:add eax0, ebx0 虚拟机: mov reg0, eax0 //reg0 reg1 等寄存器是虚拟机在堆中或栈中模拟的寄存器 mov reg1, ebx0 add reg0, reg1 mov eax0, reg0典型代表: lua5.0以后,davik(android 5.0)寄存器式虚拟机jit - just in time ,即时编译, 将中间码翻译成机器码执⾏典型代表: .net, android art, java现在版本vmprotect。

个人总结的一个VMP脱壳步骤

个人总结的一个VMP脱壳步骤个人总结的一个VMP脱壳步骤个人在学习脱VMP加壳的过程中总结的一个步骤。

按照这个步骤,包括VMP1.6—2.0在内应该有70%-80%能脱壳。

脱不了的也别问我,我也刚开始学习。

我还想找人问呢。

想要脱VMP的壳,首要工作当然是要找一个强OD啦!至于是什么版本的OD自己多试验几个,网上大把大把的,一般来说只要加载了你想脱的VMP加壳程序不关闭都可以。

其次就是StrongOD.dll这个插件了,现在用的比较多的就是海风月影,同样网上也是大把大把的。

下载回来后复制到你的OD程序所在的文件夹里面的plugin里。

StrongOD的设置选项搞不懂就全部打钩。

接下来要做的工作就是搞清楚我们要脱壳的程序编程的语言了,可以用PEID或者fastscanner查看,如果在这里看不到也可以在OD载入以后通过里面的字符串判断了。

例如VB的程序会出现MSVB----/VC的会出现MSVC---等等。

这些都是程序运行所需要的windows链接文件。

做完这些预备工作接下来当然是用OD载入文件啦。

文件载入后在反汇编窗口CTRL+G搜索VirtualProtect(注意V跟P要大写,至于为什么要搜索这个别问我)。

一般来说搜索的结果会出现以下的类似:7C801AE3 E8 75FFFFFF call kernel32.VirtualProtectEx我们在这里下F2断点。

然后F9运行到我们下的这个断点。

接下来我们就要注意观察堆栈窗口了。

一般来说当我们F9运行到我们上面下的断点的时候在堆栈窗口会出现以下类似:0012F66C 00401000 |Address = TradeCen.004010000012F670 000280D1 |Size = 280D1 (164049.)0012F674 00000004 |NewProtect = PAGE_READWRITE0012F678 0012FF98 \pOldProtect = 0012FF98我们要注意观察的就是在接下来我们F9运行的时候,ADDRESS和NEWPROTECT这两行的变化。

VMP分析插件应用实例

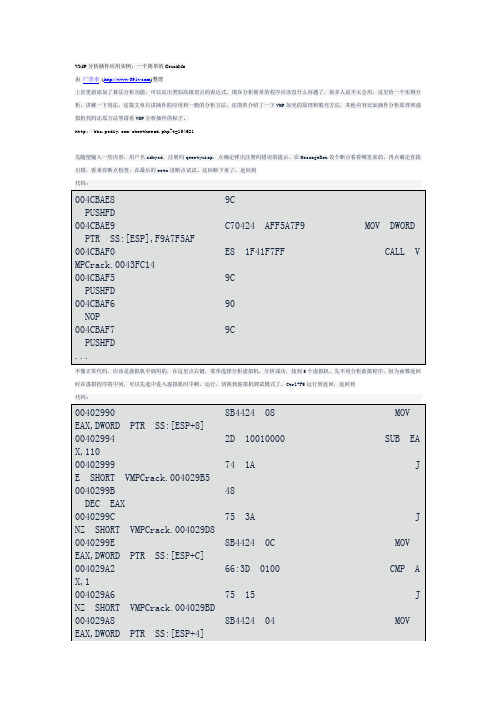

VMP分析插件应用实例:一个简单的CrackMe上次更新添加了算法分析功能,可以反出类似高级语言的表达式,现在分析简单的程序应该没什么问题了,很多人说不太会用,这里给一个实例分析,讲解一下用法。

这篇文章只讲插件的应用和一般的分析方法,还简单介绍了一下VMP加壳的原理和脱壳方法,其他内容比如插件分析原理和虚拟机代码还原方法等请看VMP分析插件的帖子。

/showthread.php?t=154621先随便输入一些内容,用户名zdhysd,注册码qwertyuiop,点确定弹出注册码错误的提示。

在MessageBox设个断点看看哪里来的,再点确定直接出错,看来有断点检查,在最后的retn设断点试试。

这回断下来了,返回到这里已经是正常代码了,跟进CALL VMPCrack.00402810,上来就是一个JMP,应该是进入虚拟机的,在这里分析虚拟程序。

先选上反汇编后自动分析和分析选项里的分析虚拟机内调用,选中反汇编后自动分析会在每个虚拟程序反汇编后自动做数据和算法分析,选中分析虚拟机内调用会自动分析虚拟机内调用的函数。

分析选项中除了化简无效数据以外也都选中,这样生成的代码比较简单,一般情况下无效数据都是没有用的,不化简可以节省很多时间。

分析用了70多秒,一共分析出了19个虚拟程序,16万多行代码,看看记录,有几个未知的vESP改变和多个来源vESP不同,可能是调用引起的,先不管他。

还有一个未知指令,一般没有什么影响,插件会自动分析指令相关的信息继续反汇编,遇到时再说吧。

因为有虚拟机内调用,虚拟机内调用要在当前程序分析完成后才会分析,这是有些信息无法得到,最好在被调用函数分析完成后再分析一遍,可以在反汇编窗口右键菜单点分析-分析虚拟程序(全部)重新分析一次,这时会自动添加一些相关的分析提示,但不一定准确,调试时最好自己检查一下。

看看代码,大段大段的灰色指令,估计超过80%,而且有很多连接转移,应该是加变形了。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

vmp加壳原理

VMP是一种常用的代码混淆和加壳工具,被广泛应用于软件保护和反破解领域。

它的

原理基于对代码进行重组和修改,使得逆向工程的难度增加,从而提高软件的安全性。

VMP加壳的原理可以分为以下几个步骤:

1. 插入加壳代码。

VMP会将一段指定的代码插入到目标程序的起始位置。

该代码用于初始化加壳过程,并将控制权传递给解壳器。

2. 改写程序代码。

VMP会将原始程序代码进行加密和重组,使得控制流程变得复杂、混乱。

它还会使用一些高级技术,如优化器和代码伪装,来混淆程序代码。

3. 插入解壳器代码。

在代码重组和修改完成之后,VMP会在程序结束处插入一段解壳器代码。

该代码用于执行解码操作,并将程序还原为原始状态。

4. 重组程序入口点。

为了保证程序正常运行,VMP需要将目标程序的入口点重定向到解壳器代码。

这样,在执行程序时,解壳器会首先运行,然后再将控制权转移到原始程序

代码。

除了上述步骤之外,VMP还会使用一些其他技术来增强程序的安全性。

例如,它可以

随机生成密钥并使用多种加密算法来保护程序代码。

它还可以检测和防御调试工具和反汇

编器,并防止篡改程序代码。

需要注意的是,尽管VMP可以有效地保护程序,但它也会影响程序的性能和可维护性。

加壳后的程序会变得更大、更慢,并且调试和修改都会变得更加困难。

因此,在使用VMP

时需要权衡安全和效率之间的平衡。

总之,VMP加壳是一种强大的程序保护技术,它通过重组和修改程序代码,有效地增

加了逆向工程的难度。

然而,使用VMP也会带来一些副作用,需要谨慎使用。