Windows Server 2008 R2 之十三颗粒化密码策略

【VIP专享】ser2008r2登录密码忘记后破解方法

Hpg8服务器安装的2008r2 64位系统登录密码破解系统2008的登录密码忘记了,然后用此方法可以破解登录密码(所有账户都可以,这个破解的是administration的账户)准备的东西:因为服务器都是有raid卡,所以需要从网上或者服务商索要raid卡的驱动,我破解的这个服务器用的是b320i的raid卡。

一个server2008的安装光盘开始破解:这个步骤用是安装光盘对登陆密码进行破解。

光盘放入服务器光驱,如果没有光驱就只好用外置光驱了。

服务器开机后从光盘启动(等待开机后到press any key from cd或者摁f11选择从光盘启动)此界面由于时间短所以没有拍清楚是摁任意键从光盘驱动的界面。

开始加载光盘然后停留在此界面点击下一步点击上个界面的下一步后会到这个界面,此时点击左下角的修复计算机(R)点击修复计算机后会到这个界面,然后选择使用可以帮助解决Windows启动问题的恢复工具。

因为服务器有raid卡,但是但是安装盘里没有驱动所以下边的操作系统、分区大小、位置都是空白的,此时需要用到上边准备的raid卡的驱动。

点击加载驱动。

点击了加载程序后出现此界面点击确定上u盘是可以识别到,下载的驱动提前解压出来。

)这是之前解压好的驱动文件夹,点击打开。

打开文件夹后里面n多个文件,点击hpsa2带齿轮的图标的那个就可以了(如果不确定那个是可以一个一个点击试试,不对的话会提示此文件没有所需要的硬件信息,然后重新进来选择就可以了。

)选对了出现的就是这个画面,点击添加驱动程序。

然后开始加载raid驱动,等待一会就加载完毕。

加载完毕后分区大小和位置就设别到服务器的硬盘了(记住位置处的盘符,这个就是服务器的系统盘,这个盘符可能会是别的盘符,反正记住就可以了,后边要用。

)点击下一步。

点击下一步后出现此画面,点击命令提示符。

然后弹出命令提示符后的窗口。

弹出此窗口后开始用命令操作。

还记得刚才要求记住的盘符吗,在这里需要用到了。

精通Windows Server 2008 密码策略

前言众所周之,目录服务器DC的安全性至关重要,而密码的保护又是安全性保护中很重要的一环。

为活动目录制定密码策略可以减少人为的和来自网络入侵的安全威胁,保证活动目录的安全。

AD管理员应该都知道,在Windows2000/2003上,密码策略只能指派到域(Site)上,不能单独应用于活动目录中的对象。

换句话说,密码策略在域级别起作用,而且一个域只能有一套密码策略。

统一的密码策略虽然大大提高了安全性,但是提高了域用户使用的复杂度。

举个例子来说,企业管理员的帐户安全性要求很高,需要超强策略,比如密码需要一定长度、需要每两周更改管理员密码而且不能使用上几次的密码;但是普通的域用户并不需要如此高的密码策略,也不希望经常更改密码并使用很长的密码,超强的密码策略并不适合他们。

为解决这个问题,在Win2008中引入了多元密码策略(Fine-Grained Password Policy)的概念。

多元密码策略允许针对不同用户或全局安全组应用不同的密码策略,例如:A.可以为管理员组指派超强密码策略,密码16位以上、两周过期;B.为服务帐号指派中等密码策略,密码30天过期,不配置密码锁定策略;C.为普通域用户指派密码90天过期等。

多元密码策略的诞生,满足了不同用户对于安全性的不同要求。

多元密码策略虽然满足了不同级别用户对于密码安全性的要求,但是配置多个密码策略为管理员增加了管理复杂度,管理起来也不是很方便,所谓鱼和熊掌不可兼得。

而我写这篇文章的初衷就是帮朋友尽快熟悉起这个功能,鱼和熊掌,我欲兼得!部署注意点多元密码策略部署要求有以下几点:A. 所有域控制器都必须是Windows Server 2008;B. 域功能级别为2008 Domain Functional Mode;如下图1所示:图1C. 客户端无需任何变更;D. 如果一个用户和组有多个密码设置对象(PSO,可以把PSO理解为和组策略对象GPO 类似,通俗的理解为就是一条条的密码策略),那么优先级最小的PSO将最终生效;E. 可以使用ADSIEDIT或者LDIFDE或者第三方工具进行管理;F. 多元密码策略只能应用于活动目录中的用户和全局安全组,而不能应用于活动目录中的计算机对象、非域内用户和组织单元OU。

1.严格的密码和帐户锁定策略配置循序渐进指南

引用:/zh-cn/library/cc770842(WS.10).aspx严格的密码和帐户锁定策略配置循序渐进指南更新时间: 2009年6月应用到: Windows Server 2008此循序渐进指南为针对Windows Server® 2008 域中的不同用户集配置和应用严格的密码和帐户锁定策略提供了说明。

在Microsoft(R) Windows(R) 2000 或Windows Server 2003 Active Directory 域中,您只能将一个密码和帐户锁定策略(在域的“默认域策略”中指定)应用到该域中的所有用户。

因此,如果您希望不同的用户集使用不同的密码和帐户锁定设置,则必须创建密码筛选器或者部署多个域。

两种选择的成本都很高昂(原因有所不同)。

在Windows Server 2008 中,您可以使用严格的密码策略指定多个密码策略,并将不同的密码限制和帐户锁定策略应用到单个域中的不同用户集。

例如,为了提高特权帐户的安全性,您可以将较严格的设置应用到特权帐户,而将不太严格的设置应用到其他用户的帐户。

或者在某些情况下,您可能希望为其密码与其他数据源同步的帐户应用特殊密码策略。

为了存储严格的密码策略,Windows Server 2008 在 Active Directory 域服务(AD DS) 架构中包括两个新的对象类:∙密码设置容器∙密码设置默认情况下,在域中的系统容器下创建密码设置容器 (PSC) 对象类。

它可以存储该域的密码设置对象(PSO)。

您无法重命名、移动或删除此容器。

有关详细信息,请参阅附录A:严格的密码和帐户锁定策略概述。

应使用本指南的用户本指南主要供以下用户参考:∙从技术方面评估该产品的信息技术(IT) 计划者和分析者∙各组织的企业IT 计划者和设计者∙负责 IT 安全的管理员或经理方案概述定义组织结构在配置严格的密码和帐户锁定策略之前,通过创建必要的组并将用户添加到组或者在组之间移动用户来定义组织结构。

windowserver2008r2在activedirectory域中不能更改服务器密码策略

windowserver2008r2在activedirectory域中不能更改服务器密码策略Window Server 2008 R2 在Active Directory域中不能更改服务器密码策略服务器上新安装Window Server 2008 R2操作系统后,采用的是默认的密码策略,设了密码的最长使用时间。

没有安装Active Directory域之前,密码到期了只会提示一下,但安装Active Directory后,需要重启服务器,重启后就直接要求改密码,不然不让登录,并且新密码不能和旧密码一致,新密码必须很复杂,还有最小位数的要求。

这些都是密码策略的限制。

本来在“管理工具>> 本地安全策略>> 帐户策略>> 密码策略”里面可以设置这些内容,但安装了Active Directory域之后,这里的设置就都变成灰色了,各个属性都是不可编辑的。

原因是我们更改的是本地的策略,而此时的计算机是在域中,受到域的管理。

故如果要修改密码策略,必须在“管理工具>> 组策略管理”里面修改,修改之后再查看“本地安全策略”的“密码策略”,发现这里显示的已经是修改后的设置了。

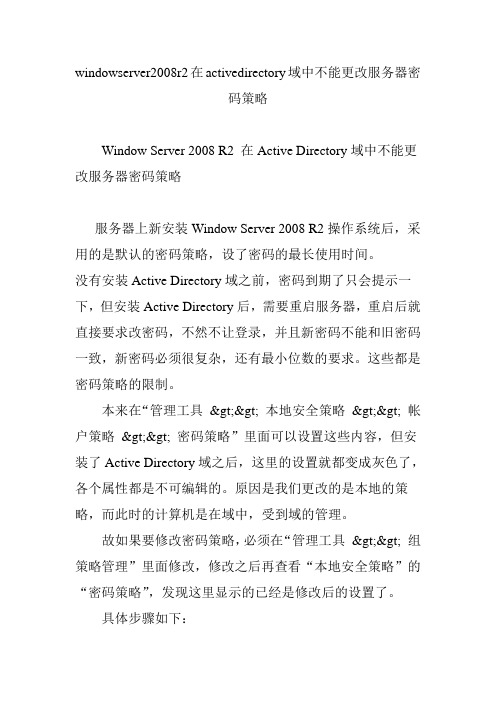

具体步骤如下:1、打开“组策略管理”界面:管理工具>> 组策略管理,如果找不到该功能,则需要先安装,在“服务管理器”里面“添加新功能”。

2、依次打开“林”>>“域”>> “组策略对象”>> "Default Domain Policy" 。

3、右键"Default Domain Policy",选择“编辑”,找到“密码策略”,如下图。

Server 2008 R2 在Active Directory域中不能更改服务器密码策略" name="image_operate_62981340184646923"alt="Window Server 2008 R2 在Active Directory域中不能更改服务器密码策略"src="/DownloadImg/2015/04/0111/5 1862959_2" width="288" height="447"action-type="show-slide"action-data="http%3A%2F%%2Fmiddle%2F4 e1f3c89gc2e4021edfcc%26690"real_src="/DownloadImg/2015/04/0 111/51862959_2">4、双击各个属性设置,修改相应的策略。

WindowsServer2008多元密码策略

WindowsServer2008多元密码策略-----fromWindows Server 2008多元密码策略之ADSIEDIT应用在以前版本的活动目录域中,我们只可以在默认的域策略中为所有用户配置一个统一的密码策略和账户锁定策略。

多元化(颗粒化)密码策略,是Windows Server 2008活动目录域服务中新增的功能。

它可以满足企业中针对业务扩张与法律需要来对不同用户应用不同的密码策略与账户锁定策略。

也就是说,我们可以为IT管理员账户设置一个超复杂性的密码策略以满足安全性要求;为相关的服务账户设置一个中等的密码策略;为一般User设置一个较为简单的密码策略,以减少管理开支。

总而言之,多元化密码策略大大提高了密码策略的灵活性。

在开始配置之前,我们先来了解下多元化密码策略应用的一些规则与要求:多元化密码策略只可以应用于AD中的用户与全局安全组,这与以往的GPO应用对象有所不同,相反的是它不同应用于计算机对象、OU等活动目录容器。

它的部署也是有要求的:域中所有的DC须为Windows Server 2008域模式为windows 2008 Domain Functional Mode须使用ADSIEDIT或LDIFDE来进行配置与管理当一个用户关联多个PSO时,优先级数字最小的优先另外对客户端没有什么要求配置多元化密码策略大体上分为三个步骤:1. 使用ADSIEDIT创建密码设置对象(PSO)2. 针对用户或组应用PSO3. 验证用户的PSO应用1. 使用ADSIEDIT创建密码设置对象(PSO)在创建PSO之前,我们先来了解下这个PSO。

在WindowsServer 2008的活动目录域服务中,为了储存多元化密码策略,增加了两个新的对象类别:密码设置容器(Password Settings Container)密码设置(Password Settings)而咱们要创建的这个密码设置对象PSO则储存在创建在域的系统容器中的密码设置容器中。

WindowServe2008R2域服务器——密码策略解析

WindowServe2008R域服务器——密码策略解析

服务器上新安装Window Server 2008 R2操作系统后,采用的是默认的密码策略,设了密码的最长使用时间。

没有安装Active Directory域之前,密码到期了只会提示一下,但安装Active Directory后,需要重启服务器,重启后就直接要求改密码,不然不让登录,并且新密码不能和旧密码一致,新密码必须很复杂,还有最小位数的要求。

这些都是密码策略的限制。

本来在“管理工具>> 本地安全策略>> 帐户策略 >> 密码策略”里面可以设置这些内容,但安装了Active Directory域之后,这里的设置就都变成灰色了,各个属性都是不可编辑的。

原因是我们更改的是本地的策略,而此时的计算机是在域中,受到域的管理。

故如果要修改密码策略,必须在“管理工具>> 组策略管理”里面修改,修改之后再查看“本地安全策略”的“密码策略”,发现这里显示的已经是修改后的设置了。

具体步骤如下:

1、打开“组策略管理”界面:管理工具>> 组策略管理,如果找不到该功能,则需要先安装,在“服务管理器”里面“添加新功能”。

2、依次打开“林”>>“域” >> “组策略对象” >> "Default Domain Policy" 。

3、右键"Default Domain Policy",选择“编辑”,找到“密码策略”,如下图。

4、双击各个属性设置,修改相应的策略。

5、在服务器上以管理员身份运行“gpupdate /force”,强制更新策略。

WIN-SERVER-2008R2系统登录密码清除(带磁盘阵列)

WIN SERVER 2008R2

系统登录密码清除(带磁盘阵列)

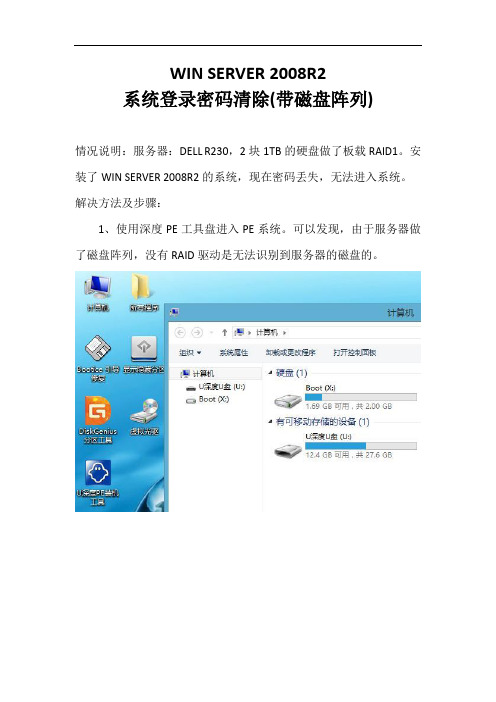

情况说明:服务器:DELL R230,2块1TB的硬盘做了板载RAID1。

安装了WIN SERVER 2008R2的系统,现在密码丢失,无法进入系统。

解决方法及步骤:

1、使用深度PE工具盘进入PE系统。

可以发现,由于服务器做了磁盘阵列,没有RAID驱动是无法识别到服务器的磁盘的。

2、在PE系统中打开计算机管理—设备管理器—在其它设备中找到RAID控制器。

3、右键RAID控制器,找到U盘上事先准备好的RAID驱动并添加。

4、添加完RAID驱动之后,可以发现服务器的系统盘和数据盘已经能识别了。

5、使用PE盘自带的密码重置工具,重新修改系统登录密码。

6、修改完之后,重新启动服务器,即可使用新修改的密码登录进入服务器系统。

说明:本次解决的是板载RAID1的系统密码清除,如果是外接独立RAID卡的,本方法也可以通用。

只要有对应RAID卡的驱动。

windows 2008 r2 AD密码策略

windows 2008 r2 AD密码策略新装了一台windows 2008 r2 升為AD。

发现密码策略是灰色的,查看域安全策略及域default 策略,都是没有定义!!在域控制器上,执行本地策略,发现都是灰色不可修改状,没法设置?这是为何??组策略分为两种:本地组策略和域组策略。

本地组策略本地组策略是指应用于本机,且设定后只会在本机起作用的策略,运行的方法为点开始–运行–然后键入gpedit.msc,在弹出本地组策略编辑器中即可进行设置。

域组策略域组策略是指应用于站点,域或者组织单元(OUs)的策略,它的最终作用对象通常是多个用户或者计算机,可以在DC上点开始–运行–然后键入gpmc.msc来运行。

针对您的问题,密码策略是属于域级别的策略,必须在默认域策略或链接到根域的新策略中定义。

所以虽然您可以在Default domain controller policy 中定义密码策略,但是因为Default domain controller policy只应用到了domain controllers 而不是整个域,所以在Default domain controller policy 中定义密码策略是无效的。

另外由于域组策略的优先级高于本地组策略的优先级,在域密码策略应用并生效后,所有已经加入域的电脑(包括DC)的本地策略中,密码相关设置都会变成灰色不可修改状态。

因为当一台服务器被提升为域控制器后,本地策略不再有效,取而代之的是默认域策略。

当我们点击开始–运行–然后键入gpedit.msc回车后,本地策略编辑器就会被打开。

而由于域组策略的优先级高于本地组策略的优先级,所有在域组策略中已经设定过的策略都将变为灰色不可修改状态(比如密码策略)。

如果您要修改密码策略,您可以使用以下方法:1.点击开始–运行–然后键入gpmc.msc,回车后打开“组策略管理”控制台。

2.展开到“域-> -> 组策略对象(是指您的域名)”。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Windows Server 2008 R2 之十三颗粒化密码策略

相对于以前的活动目录只提供一种密码和帐号锁定策略的状态,Windows Server 2008提供更为灵活的Fine Gained Password(粒化密码策略)。

它能够让我们在一个域中指定多个密码策略,能够使用Fi ne-grained 密码策略来将不同的密码和账号锁定策略应用到域中不同集合的用户。

要存储Fine-grained 密码策略,Windows Server 2008 在活动目录目录服务架构中包含了两个新的对象:

1、Password Settings Container(密码设置容器)

2、Password Settings(密码设置)

Password Settings Container (PSC)在缺省情况下被创建在域的System 容器中。

可以通过活动目录用户和计算机管理工具,选种高级特性选项来查看它。

它存储域的Password Settings objec ts (PSOs) 。

我们不能重命名、移动或删除该容器。

尽管您可以创建额外的自定义的PSCs ,它们不会被考虑当策略的结果集在计算对象的时候。

因此,这也不是推荐的做法。

PSO 的属性的设置能够在Default Domain Policy(除Kerberos设置外)中设置。

这些设置包括下面这些密码设置属性:

1、Enforce password history(强制密码历史)

2、Maximum password age(密码最长使用期限)

3、Minimum password age(密码最短使用期限)

4、Minimum password length(密码最短长度)

5、Passwords must meet complexity requirements(密码必须符合复杂性)

6、Store passwords using reversible encryption(用可还原的加密来储存密码)

这些设置也包含下面这些账号锁定设置属性:

1、Account lockout duration(密码锁定时间)

2、Account lockout threshold(密码锁定阀值)

3、Reset account lockout after(复位帐号锁定计算器)

此外,PSO还有下面两个新的属性:

1、PSO link(PSO链接)。

这是一个多值属性,它可以被链接到用户或组对象上。

2、Precedence(优先)。

这是一整数值,用来解决冲突,如果多个PSO 被应用到一个用户或组对象上。

这九个属性是mustHave 属性。

意思是您必须为每个属性定义一个值。

来自多个PSO 的设置不能被合并。

定义fine-grained密码策略的范围

PSO 能够被链接到和PSO位于同一个域的用户(或inetOrgPerson)或组对象。

PSO 有一个名称为msDS-PSOAppliesTo 的属性,它包含了只到用户或组的正向链接。

msDS-PSOAppliesTo 属性是多值的,它意味着您能够将一个PSO应用到多个用户或组。

您能够创建一个密码策略并将它应用到不同集合的用户或组。

部署要求:

域中所有的DC必须为Windows Server 2008 或R2

域功能级别必为Windows Server 2008之上功能级别

须使用ADSIEDIT,LDUFDE等进行管理

当一个用户链接有多个对象时,优先级别数字越小,越优先

实验环境:

在Win2008R2CNDC这台DC上操作完成

实验要求:

检查提升域功能级别

建立测试用的全局安全组和用户

使用ADSIedit.msc创建PSO

使用第三方工具Fine Grain Password Policy Tool Beta 2创建PSO

验证用户的PSO应用

实验步骤:

一、检查提升域功能级别

二、建立测试用的全局安全组TestGroup和用户TestUser,并将TestUser加入到TestGroup

三、使用ADSIedit.msc创建PSO 运行ADSIedit.msc, 如下图进行操作

四、使用第三方工具Fine Grain Password Policy Tool Beta 2创建PSO

相对于使用Adsiedit.msc建立PSO的方法,Fine Grain Password Policy Tool Beta 2提供了更为直观方便快捷的图形用户操作界面,同时它能很直观查看对象策略结果。

1、安装

Fine Grain Password Policy Tool Beta 2分为X64和X86两个版本,安装过程略

2、设置

运行MMC,添加Fine Grain Password Policy Tool管理单元

五、验证用户的PSO应用

可以通过活动目录用户和计算机,右击TESTUSER,选择更改密码,观察是否生效。