2017年网络流利语 用英语怎么说

网络流行的经典中式英语

网络流行的经典中式英语★、know is know noknow is noknow知之为知之,不知为不知…★、WATCH SISTER表妹★、dragon born dragon,chicken born chicken,mouse’’son can make hole!!龙生龙,凤生凤,老鼠的儿子会打洞!★、I give you face you don’t wanna face,you lose you face ,I turn my face给你脸你不要脸,你丢脸,我翻脸★、one car comeone car go ,two car pengpeng,people die 车祸现场描述★、heart flower angry open心花怒放★、go past no mistake past走过路过,不要错过★、小明:I am sorry!老外:I am sorry too!小明:I am sorry three!老外:What are you sorry for?小明:I am sorry five!★、we two who and who?咱俩谁跟谁阿★、how are you ? how old are you?怎么是你,怎么老是你?★、you have seed I will give you some color to see see, brothers ! together up !你有种,我要给你点颜色瞧瞧,兄弟们,一起上!★、as far as you go to die有多远,死多远★、hello everybody!if you have something to say,then say!if you have nothing to say,go home!!有事起奏,无事退朝★、you me you me彼此彼此★、You Give Me Stop!!你给我站住!★、If you want money,I have no;if you want life,I haveone!要钱没有,要命一条★、I call Li old big. toyear 25.我叫李老大,今年25。

网络流行用语的英语翻译(已注释)

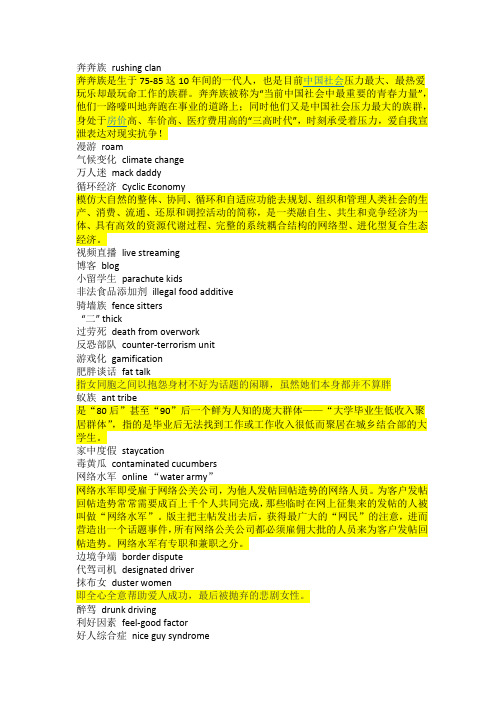

奔奔族rushing clan奔奔族是生于75-85这10年间的一代人,也是目前中国社会压力最大、最热爱玩乐却最玩命工作的族群。

奔奔族被称为“当前中国社会中最重要的青春力量”,他们一路嚎叫地奔跑在事业的道路上;同时他们又是中国社会压力最大的族群,身处于房价高、车价高、医疗费用高的“三高时代”,时刻承受着压力,爱自我宣泄表达对现实抗争!漫游roam气候变化climate change万人迷mack daddy循环经济Cyclic Economy模仿大自然的整体、协同、循环和自适应功能去规划、组织和管理人类社会的生产、消费、流通、还原和调控活动的简称,是一类融自生、共生和竞争经济为一体、具有高效的资源代谢过程、完整的系统耦合结构的网络型、进化型复合生态经济。

视频直播live streaming博客blog小留学生parachute kids非法食品添加剂illegal food additive骑墙族fence sitters“二” thick过劳死death from overwork反恐部队counter-terrorism unit游戏化gamification肥胖谈话fat talk指女同胞之间以抱怨身材不好为话题的闲聊,虽然她们本身都并不算胖蚁族ant tribe是“80后”甚至“90”后一个鲜为人知的庞大群体——“大学毕业生低收入聚居群体”,指的是毕业后无法找到工作或工作收入很低而聚居在城乡结合部的大学生。

家中度假staycation毒黄瓜contaminated cucumbers网络水军online “water army”网络水军即受雇于网络公关公司,为他人发帖回帖造势的网络人员。

为客户发帖回帖造势常常需要成百上千个人共同完成,那些临时在网上征集来的发帖的人被叫做“网络水军”。

版主把主帖发出去后,获得最广大的“网民”的注意,进而营造出一个话题事件,所有网络公关公司都必须雇佣大批的人员来为客户发帖回帖造势。

英语流行语和谚语

It’s all fleeting cloud. 神马都是浮云。

ambivalent 纠结The reverse of one’s expectation 坑爹Brother is only a legend. 哥只是传说It goes without saying that…… 你懂的Leftover ladies 剩女Human flesh search engine/e-stalk 人肉搜索Happiness is the way. 做人呢,最重要的是开心。

I believe it, whether you belie it or not. 至于你信不信,反正我是信了。

Yuanfang, how would you make of it? 元芳,你怎么看?We insist that international trade should not be one-way street.我们主张国际贸易不应有来无往。

His success in this field has pushed his forerunners’ point into bac kground. 他在这方面的成就使前辈们黯然失色。

Lightning rod 避雷针Launch window 发射时间Ringxiety: ring + anxiety 幻听Simishing: SMS + phishing 短信诈骗Couch potatoMouse potato 天天上网的人;网虫Pen pal 笔友Net pal 网友I have no head for mathematics. 我对数学没有天赋。

Revamp 重新考虑Fluid 流动的;流畅的;不固定的Shipyard/dockyard 造船厂Reproduce 仿效The wheat is sure to contain a certain amount of chaff. 龙蛇混杂Jack of all trades 万事通Feed on fancies 画饼充饥Make a little contribution 添砖加瓦On the verge of destruction 危在旦夕Await with great anxiety 望穿秋水Lack of perseverance 三天打鱼,两天晒网。

最新网络流行语英语翻译.

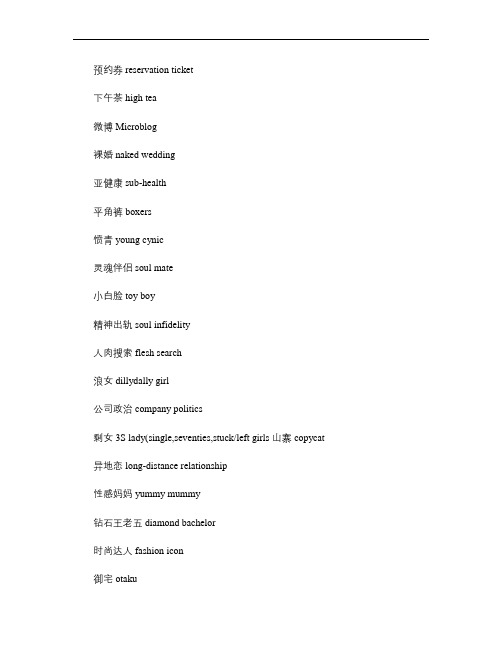

预约券reservation ticket下午茶high tea微博Microblog裸婚naked wedding亚健康sub-health平角裤boxers愤青young cynic灵魂伴侣soul mate小白脸toy boy精神出轨soul infidelity人肉搜索flesh search浪女dillydally girl公司政治company politics剩女3S lady(single,seventies,stuck/left girls 山寨copycat 异地恋long-distance relationship性感妈妈yummy mummy钻石王老五diamond bachelor时尚达人fashion icon御宅otaku上相的,上镜头的photogenic脑残体leetspeak学术界academic circle哈证族certificate maniac偶像派idol type住房公积金housing funds个税起征点individual income tax threshold 熟女cougar(源自电影Cougar Club挑食者picky-eater伪球迷fake fans紧身服straitjacket团购group buying奉子成婚shotgun marriage婚前性行为premarital sex开博to open a blog家庭暴力family/domestic volience问题家具problem furniture炫富flaunt wealth决堤breaching of the dike上市list share赌球soccer gambling桑拿天sauna weather自杀Dutch act假发票fake invoice落后产能outdated capacity二房东middleman landlord入园难kindergarten crunch生态补偿ecological compensation金砖四国BRIC countries笑料laughing stock泰国香米Thai fragrant rice学历造假fabricate academic credentials泄洪release flood waters狂热的gaga eg: I was gaga over his deep blue eyes when I first set eyes on him 防暑降温补贴high temperature subsidy暗淡前景bleak prospects文艺爱情片chick flick惊悚电影slasher flick房奴车奴mortgage slave上课开小差zone out万事通know-it-all毕业典礼commencement散伙饭farewell dinner毕业旅行after-graduation trip 节能高效的fuel-efficient具有时效性的time-efficient 死记硬背cramming很想赢be hungry for success 面子工程face job指甲油nail varnish射手榜top-scorer list学历门槛academic threshold 女学究blue stocking王牌主播mainstay TV host 招牌菜signature dishes非正常死亡excess death影视翻拍plays reshooting四大文学名著the four masterpieces of literature城市热岛效应urban heat island effect逃学play hooky, 装病不上班play hooky from work 一线城市first-tier cities高考the National College Entrance Examines录取分数线admission scores小型警车panda car老爷车vintage car保障性住房indemnificatory housing一决高下Duke it out差别电价differential power prices囤积居奇hoarding and profiteering灰色市场Grey market反倾销anti-dumping经济二次探底double dip吃白食的人freeloader橙色预警orange signal warning公关public relation不幸的日子,不吉利的日子black-letter day吉利的日子saints' days人肉搜索flesh search廉租房low rent housing限价房capped-price housing经适房affordable housing替罪羔羊whipping boy对口支援partner assistance扫把星jinx资本货物capital goods初级产品primary goods商业服务commercial service最终消费品final consumption goods 原材料raw material制成品manufactured goods重工业heavy industry贸易顺差trade surplus外汇储备foreign exchange reserve 潮人:trendsetter发烧友:fancier骨感美女:boney beauty卡奴:card slave蹦迪:disco dancing电脑游戏迷:gamer家庭主男:house-husband小白脸,吃软饭的:kept man二奶:kept woman麦霸:Mic king / Mic queen型男:metrosexual man(范指那些极度重视外貌而行为gay化的直男,型男属于其中的一种新新人类:new-new generation另类:offbeat菜鸟:rookie“色”友(摄影爱好者:shutterbug驴友:tour pal娘娘腔:sissy负翁:spend-more-than-earn全职妈妈:stay-at-home mom裸奔:streaking80后:80's generation百搭:all-match肚皮舞:belly dance片前广告:cinemads角色扮演:cosplay情侣装:couples dress电子书:e-book电子杂志:e-zine胎教:fetal education限时抢购:flash sale合租:flat-share期房:forward delivery housing 荧光纹身:glow tattoo团购:group purchase健商:HQ扎啤:jug beer八卦,丑闻:kiss and tell低腰牛仔裤:low-rise jeans泡泡袜:loose socks裸妆:nude look普拉提:Pilates黄牛票:scalped ticket透视装:see-through dress扫货:shopping spree烟熏妆:smokey-eye make-up水货:smuggled goods热裤:tight pants舌钉:tongue pin纳米技术:nanotechnology通灵:psychic文凭热degree craze反腐败anti-corruption联合军演joint military drill财政赤字budget deficit拜倒在某人的石榴裙下throw oneself at sb's feet 打破记录break a record 创造新纪录create a new record终生学习lifelong learning天气保险weather insurance正妹hotty对某人念念不忘get the hots for希望把好运带来给自己touch wood婚外恋extramarital love; extramarital affair职场冷暴力emotional office abuse赞助费sponsorship fee抚恤金financial compensation,compensation payment 草莓族Strawberry generation草根总统grassroots president点唱机juke box笨手笨脚have two left feet演艺圈Showbiz核遏制力nuclear deterrence试点,试运行on a trial basis精疲力竭be dead on one's feet软禁be under house arrest拼车car-pooling解除好友关系unfriend v.发送色情短信sexting暴走go ballistic婚检premarital check-up天书mumbo-jumbo情意绵绵的lovey-dovey漂亮女人tomato(俚语;妖娆女子cheese cake 懦夫quitter(俚语母校alma mater非难a kick in the pants黑马black horse挥金如土spend money like water意外怀孕unplanned pregnancy人流artificial abortion operation避孕措施contraceptives生殖健康reproductive health海外代购overseas purchasing试镜screen test访谈节目chat show智力竞赛节目quiz show武侠片martial arts film封面报道cover story跳槽jump ship闪婚flash marriage闪电约会speeddating闪电恋爱whirlwind romance刻不容缓,紧要关头crunch time健身bodybuilding遮阳伞 parasol 人渣 scouring 头等舱 first-class cabin 世界遗产名录 the world heritage list 乐活族 LOHAS(Lifestyle Of Health And Sustainability)安乐死euthanasia 私生子 an illegitimate child; a love child。

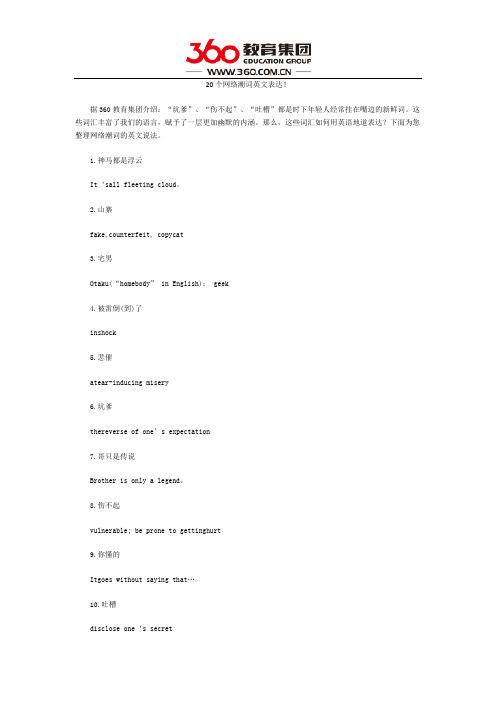

20个网络潮词英文表达!

20个网络潮词英文表达!据360教育集团介绍:“坑爹”、“伤不起”、“吐槽”都是时下年轻人经常挂在嘴边的新鲜词。

这些词汇丰富了我们的语言,赋予了一层更加幽默的内涵。

那么,这些词汇如何用英语地道表达?下面为您整理网络潮词的英文说法。

1.神马都是浮云It‘sall fleeting cloud。

2.山寨fake,counterfeit, copycat3.宅男Otaku(“homebody” in English); geek4.被雷倒(到)了inshock5.悲催atear-inducing misery6.坑爹thereverse of one’s expectation7.哥只是传说Brother is only a legend。

8.伤不起vulnerable; be prone to gettinghurt9.你懂的Itgoes without saying that…10.吐槽disclose one‘s secret11.小清新like[好似] a breath of fresh air12.至于你信不信,反正我是信了。

Whether you believe it or not, I amconvinced。

13.拼爹daddy-is-the-key; parents privilegecompetition14.卖萌actcute15.腹黑scheming16.羡慕嫉妒恨envious, jealous and hateful17.富二代rich second generation18.微博控twuilt(来自于twitter和guilt两个字,表示不发微博心里就内疚) 19.萝莉Lolita20.剩女leftover ladies; 3S women (3S=single,seventies, stuck)。

关于网络的时髦语

关于网络的时髦用语

如果让全世界人民都投票,我打赌(I bet)wifi会成为人类历史上(since the dawn of human history)最伟大的十大发明之一。

这项技术彻底让广大网民们从电脑桌前解放出来,把信息带到了教室办公室里,操场图书馆里,商店公交车上,被窝和厕所里……

对出生在e时代的digital native们来说,以下表达法是基本配置哦~

爱数码科技的人 digital natives

不懂数码科技的人 digital immigrants

不会用电脑的人 computer-illiterate people

网民 netter\ netizen

对电脑痴迷的人 computer geek

网络的 cyber

网络空间 cyber space

网络时代 cyber age

网络犯罪 cyber crime

上网 go online\ surf the internet\ get plugged-in to the Internet

在网上打发时间 dawdle online\ goof online

网络缩略用语 cyber-slang\ netspeakc (如ASAP! As soon as possible)发(贴、图片等)post sth online

登录log in 登出 log out

论坛bulletin board system (BBS)。

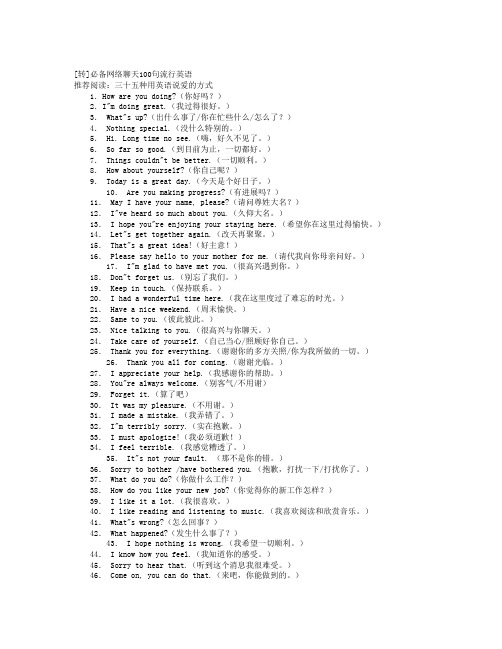

必备网络聊天100句流行英语

[转]必备网络聊天100句流行英语推荐阅读:三十五种用英语说爱的方式1.How are you doing?(你好吗?)2.I"m doing great.(我过得很好。

)3. What"s up?(出什么事了/你在忙些什么/怎么了?)4. Nothing special.(没什么特别的。

)5. Hi. Long time no see.(嗨,好久不见了。

)6. So far so good.(到目前为止,一切都好。

)7. Things couldn"t be better.(一切顺利。

)8. How about yourself?(你自己呢?)9. Today is a great day.(今天是个好日子。

)10. Are you making progress?(有进展吗?)11. May I have your name, please?(请问尊姓大名?)12. I"ve heard so much about you.(久仰大名。

)13. I hope you"re enjoying your staying here.(希望你在这里过得愉快。

)14. Let"s get together again.(改天再聚聚。

)15. That"s a great idea!(好主意!)16. Please say hello to your mother for me.(请代我向你母亲问好。

)17. I"m glad to have met you.(很高兴遇到你。

)18. Don"t forget us.(别忘了我们。

)19. Keep in touch.(保持联系。

)20. I had a wonderful time here.(我在这里度过了难忘的时光。

)21. Have a nice weekend.(周末愉快。

网络聊天必备100句流行英语短语

网络聊天必备100句流行英语短语1.How are you doing?(你好吗?)2.I'm doing great.(我过得很好。

)3. What's up?(出什么事了/你在忙些什么/怎么了?)4. Nothing special.(没什么特别的。

)5. Hi. Long time no see.(嗨,好久不见了。

)6. So far so good.(到目前为止,一切都好。

)7. Things couldn't be better.(一切顺利。

)8. How about yourself?(你自己呢?)9. Today is a great day.(今天是个好日子。

)10. Are you making progress?(有进展吗?)11. May I have your name, please?(请问尊姓大名?)12. I've heard so much about you.(久仰大名。

)13. I hope you're enjoying your staying here.(希望你在这里过得愉快。

)14. Let's get together again.(改天再聚聚。

)15. That's a great idea!(好主意!)16. Please say hello to your mother for me.(请代我向你母亲问好。

)17. I'm glad to have met you.(很高兴遇到你。

)18. Don't forget us.(别忘了我们。

)19. Keep in touch.(保持联系。

)20. I had a wonderful time here.(我在这里度过了难忘的时光。

)21. Have a nice weekend.(周末愉快。

)22. Same to you.(彼此彼此。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2017年网络流利语 用英语怎么说

2017渐行渐远,2018年正迈着小碎步姗姗而来,这又到了总结

一年网络流行语的时候了,下面无所不能的瑞思小编,就大开脑洞为

大家一一盘点2017年网络流行语,以及这些网络流行语用英语怎么

说,才更高端大气上档次,低调奢华有内涵。

打call

我们经常听到为某某人打call,但“打call”可不是“打电话”(make a

phone call)如何正确用英语表达这个意思呢?

首先,我们要先明确“打call”表达的含义——“为……举起荧光棒”或者

“为……挥动荧光棒”。“荧光棒”的英文说法是:glow stick。

为……举起荧光棒: to put one’s glow stick up for somebody

假新闻fake news

这个词火起来主要是特朗普当选总统期间。他当选总统后还常说媒体

的报道是“假新闻”。在一次采访中,他还表示是自己创造了这个词。

It's been derided by the American president and accused of influencing

elections. But 'fake news' is today valid news after being named Collins

dictionary's Word of the Year 2017.

“假新闻”曾受到美国总统特朗普的嘲讽,还被指责影响了总统大选。

但如今“假新闻”也“正当”了,被评为《柯林斯词典》2017年度词汇。

小拳拳捶你胸口。

翻译成英语,正确的画风简直是要干架的节奏,跟原来矫情无比的画

风差别很大。来感受一下:

①Come here, you bastard, and let me punch you in the face!

你个杂碎给我滚过来!老娘要一拳揍你脸上去!

②I guess it's time for me to lay waste to that pathetic loser skull of

yours.

看来是时候把你那个没用的脑袋敲碎了!

扎心了,老铁。

My heart's broken, old fellow.

P.S. 老铁为啥是老铁?

吃瓜群众

吃瓜群众的N种译法

不能直白地翻译成“melon-eating masses/people”。

根据不同的语境可以翻译成,netizens,internet users,weibo users,

onlookers或者Spectator。

暖男

caring/considerate guy

暖男的特色通常是温柔体贴、顾家、懂得照顾女性,总之是带给人温

暖的男性,所以英文就可以用 caring或 considerate 来形容这位男性。

Does being a caring guy mean that I can finally get a girlfriend?

当一个暖男可以让我交到女朋友吗?

打脸

slap in the face

“打脸”一词意思是找出别人的错事(特别是言行不一之处)而使之丢

脸出糗。英文直译也能表达同样的意思哦~

The mayor promised that he will finish his term, so it was a slap in the

face when he announced to run for president.

市长在宣布要竞选总统后完全打了自己的脸,因为他曾承诺会做满任

期。

.

太瞎了

that’s ridiculous

”昨天那部电影真的是太瞎了!“”他这么说话,我简直无语了!“发出

这样的感慨时,都可以这样用。

You say you have over 2,000 friends on Facebook? That’s ridiculous! It’s

not like you’re famous.

你说你有超过2000个脸书好友?太扯了吧! 你又不是什么名人。

抓狂

go nuts

工作让人抓狂、消息让人疯掉等情景都可以使用,除了go nuts也可

以用 go crazy。

After two days of nonstop working, our crew members went nuts.

经过两天没日没夜的工作,组员们都快疯了。

以上就是瑞思小编辛苦整理出来的2017年最火网络流行语,当

然还远远不止这些哦~,在以后的篇幅里,我们接着聊聊网络流行语

的那些事儿,让你的英语学习立马提升一个逼格~

关于瑞思学科英语

2007年进入中国,

率先从事学科英语教育培训,3-18岁少儿英语培训专家,其“浸

入式学科英语”课程体系涵盖3~6岁幼儿英语、7~12岁儿童英语、13~18岁

青少儿英语,并注重培养项目管理、演讲演示和团队合作三大能力。

每天,全国80多个城市250多家校区10万多名学员在瑞思同步学习;

每年,数十万家庭选择瑞思,九成以上的家庭选择持续续费,让孩子一直在瑞思

学习,直至进入美国名校。