Cisco PIX 网络访问认证

Cisco PIX实验:访问策略(Inside 2 DMZ & Inside 2

PIX实验:访问策略(Inside 2 DMZ & Inside 2 Outside)PIX以前的版本,默认的访问策略如下:1、从安全区访问非安全区,如果没有ACL等限制,仅仅需要作地址转换。

2、从非安全区访问安全区,除了需要做NAT外,还需要conduit命令或者ACL 允许。

(从6.3以后,conduit逐渐淡出,被ACL取代。

)3、也可以把多个接口放在同一安全区,具说这种做法TAC不支持。

PIX后续版本,默认的访问策略有一些变化:安全区间互相访问,如果没有路由可达,必须作NAT;如果没有ACL允许,默认都是禁止访问的。

没有permit的,就是deny的原则是通过Implicit rules实现的。

常用策略的实现:一、inside zone(security-level 100) 访问 DMZ(security-level 50)1、NAT由于inside网络在DMZ中不可路由,因此必须作NAT。

nat rulesnat (Inside) 1 0.0.0.0 0.0.0.0global (DMZ) 1 interface2、Access rules创建ACLaccess-list Inside_access_in extended permit icmp any 10.180.22.0 255.255.254.03、把访问策略应用到接口access-group Inside_access_in in interface InsideICMP packet现在可以从inside zone发往 dmz了,并且在DMZ接口实现src-nat。

二、inside zone(security-level 100) 访问 Outside(security-level 0)1、NATnat (Inside) 1 0.0.0.0 0.0.0.0global (Outside) 1 interface2、ACLinside --> outsideaccess-list Inside_access_in extended permit icmp any host Outside_IP(Outside_IP位于outside zone 202.96.128.68)outside --> insideaccess-list Outside_access_in extended permit icmp any object-group DM_INLINE_NETWORK_1object-group network DM_INLINE_NETWORK_1network-object 172.16.1.0 255.255.255.0network-object 59.59.59.0 255.255.255.03、应用策略access-group Outside_access_in in interface Outsideaccess-group Inside_access_in in interface Inside4、测试结果inside#ping 202.96.128.68Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 202.96.128.68, timeout is 2 seconds: !!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 40/89/188 ms inside#fw1# sh xlate1 in use, 5 most usedPAT Global 59.59.59.60(7) Local 172.16.1.1 ICMP id 6fw1#用ASDM来部署策略是比较容易的,比CLI方便多了,而且逻辑性强多了。

PIX认证AAA配置实例

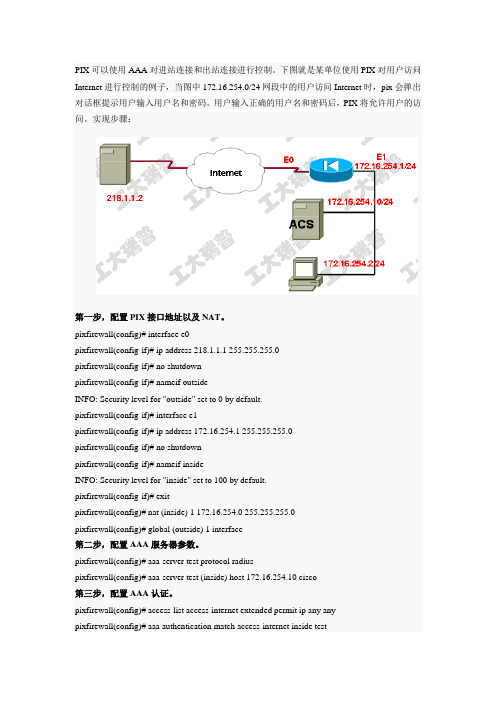

PIX可以使用AAA对进站连接和出站连接进行控制。

下图就是某单位使用PIX对用户访问Internet进行控制的例子,当图中172.16.254.0/24网段中的用户访问Internet时,pix会弹出对话框提示用户输入用户名和密码。

用户输入正确的用户名和密码后,PIX将允许用户的访问。

实现步骤:第一步,配置PIX接口地址以及NAT。

pixfirewall(config)# interface e0pixfirewall(config-if)# ip address 218.1.1.1 255.255.255.0pixfirewall(config-if)# no shutdownpixfirewall(config-if)# nameif outsideINFO: Security level for "outside" set to 0 by default.pixfirewall(config-if)# interface e1pixfirewall(config-if)# ip address 172.16.254.1 255.255.255.0pixfirewall(config-if)# no shutdownpixfirewall(config-if)# nameif insideINFO: Security level for "inside" set to 100 by default.pixfirewall(config-if)# exitpixfirewall(config)# nat (inside) 1 172.16.254.0 255.255.255.0pixfirewall(config)# global (outside) 1 interface第二步,配置AAA服务器参数。

pixfirewall(config)# aaa-server test protocol radiuspixfirewall(config)# aaa-server test (inside) host 172.16.254.10 cisco第三步,配置AAA认证。

cisco网络安全认证

cisco网络安全认证Cisco网络安全认证(Cisco Certified Network Associate Security,简称CCNA Security)是由思科公司提供的网络安全认证,主要用于验证网络安全工程师的能力和技能。

它不仅涵盖了网络安全的基本概念和技术,还包括了网络设备的配置和管理。

CCNA Security认证涵盖了诸多的网络安全领域,包括网络威胁防护、VPN技术、防火墙配置、入侵检测与防御、网络访问控制和安全策略等。

通过CCNA Security认证,网络安全工程师可以了解和掌握网络安全的基本原理和技术,能够保护企业网络系统免受各种网络攻击的威胁。

CCNA Security认证的学习过程主要包括学习网络安全的基本理论知识和技术原理,以及学习网络设备的配置和管理。

学员需要了解各类网络攻击和威胁,熟悉网络安全防御的基本方法和技术。

在实践环节中,学员需要通过虚拟实验和实际操作来掌握网络设备的配置和管理,熟练运用各类网络安全工具和软件。

CCNA Security认证对于网络安全工程师来说具有重要意义。

首先,它提供了一个标准化的认证体系,能够证明网络安全工程师具备一定的技术水平和实践能力。

其次,CCNA Security 认证可以帮助网络安全工程师提升自己的职业能力和竞争力,有助于在职场上获得更好的发展机会和职位。

此外,CCNA Security认证还可以增加网络安全工程师在企业中的信任度和影响力,为企业提供更加安全可靠的网络环境。

思科公司作为国际领先的网络技术服务商,其提供的CCNA Security认证具有广泛的应用和认可度。

在日益增多的网络攻击和威胁背景下,网络安全问题越来越受到关注,对网络安全工程师的需求也不断增加。

因此,持有CCNA Security认证的网络安全工程师将在就业市场上具有更大的竞争优势,有望获得更好的职业发展和薪资待遇。

总之,CCNA Security认证是思科公司提供的一项重要的网络安全认证,对于网络安全工程师来说具有重要的意义。

CISCOPIX防火墙及网络安全配置指南电脑资料

CISCO PIX防火墙及网络安全配置指南-电脑资料随着国际互连网的发展,一些企业建立了自己的INTRANET,并通过专线与INTERNET连通,CISCO PIX防火墙及网络安全配置指南为了保证企业内部网的安全,防止非法入侵,需要使用专用的防火墙计算机。

路由器防火墙只能作为过滤器,并不能把内部网络结构从入侵者眼前隐藏起来。

只要允许外部网络上的计算机直接访问内部网络上的计算机,就存在着攻击者可以损害内部局域网上机器的安全性,并从那里攻击其他计算机的可能性。

大多数提供代理服务的专用防火墙机器是基于UNIX系统的,这些操作系统本身就有安全缺陷。

CISCO提供了PIX (Private Internet eXchange,私有Internet交换)防火墙,它运行自己定制的操作系统,事实证明,它可以有效地防止非法攻击。

PIX防火墙要求有一个路由器连接到外部网络,如附图所示。

PIX 有两个 ETHERNET接口,一个用于连接内部局域网,另一个用于连接外部路由器。

外部接口有一组外部地址,使用他们来与外部网络通信。

内部网络则配置有一个适合内部网络号方案的IP地址。

PIX的主要工作是在内部计算机需要与外部网络进行通信时,完成内部和外部地址之间的映射。

配置好PIX防火墙后,从外部世界看来,内部计算机好象就是直接连接到PIX 的外部接口似的。

由于PIX的外部接口是Ethernet接口,所以,向主机传送信息包需要用到MAC地址。

为了使内部主机在数据链路层和网络层上看起来都好象是连接在外部接口上的,PIX运行了代理ARP,代理ARP给外部网络层IP地址指定数据链路 MAC地址,这就使得内部计算机看起来像是在数据链路层协议的外部接口上似的。

大多数情况下,与外部网络的通信是从内部网络中发出的。

由于PIX 是对信息包进行操作,而不是在应用过程级(代理服务器则采用这种方法),PIX 既可以跟踪 UDP会话,也可以跟踪TCP连接。

思科认证一个思科PIX防火墙的实际应用配置

思科认证:一个思科PIX防火墙的实际应用配置为了方便广大考生更好的复习,帮考网综合整理提供了思科认证:一个思科PIX防火墙的实际应用配置,以供各位考生考试复习参考,希望对考生复习有所帮助。

PIX:一个合法IP完成inside、outside和dmz之间的访问现有条件:100M宽带接入,分配一个合法的IP(222.134.135.98)(只有1个静态IP是否够用?);Cisco防火墙PiX515e-r-DMZ-BUN1台(具有Inside、Outside、DMZ三个RJ45接口)!请问能否实现以下功能:1、内网中的所有用户可以防问Internet和DMZ中的WEB服务器。

2、外网的用户可以防问DMZ区的Web平台。

3、DMZ区的WEB服务器可以防问内网中的SQL数据库服务器和外网中的其它服务器。

注:DMZ区WEB服务器作为应用服务器,使用内网中的数据库服务器。

解决方案:一、概述本方案中,根据现有的设备,只要1个合法的IP地址(电信的IP地址好贵啊,1年租期10000元RMB),分别通过PIX515所提供的NAT、PAT、端口重定向、ACL和route功能完全可以实现所提的功能要求。

二、实施步骤初始化Pix防火墙:给每个边界接口分配一个名字,并指定安全级别给每个接口分配IP地址pix515e(config)# ip address outside 222.134.135.98 255.255.255.252pix515e(config)# ip address inside 192.168.1.1 255.255.255.0 pix515e(config)# ip address dmz 10.0.0.1 255.255.255.0。

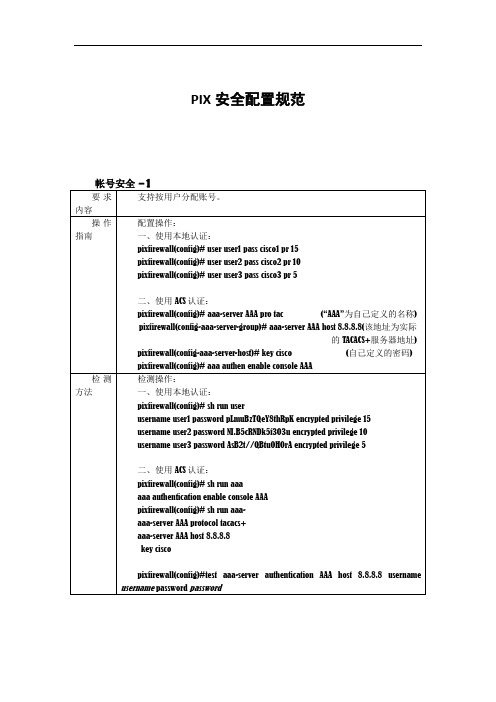

PIX安全配置规范(New Version)

username user2 password NI.B5cRNDk5f3O3u encrypted privilege 10

username user3 password AsB2t//QBtuOHOrA encrypted privilege 5

二、使用ACS认证:

pixfirewall(config)#aaa-server AAA pro tac(“AAA”为自己定义的名称)

pixfirewall(config-aaa-server-group)# aaa-server AAA host 8.8.8.8(该地址为实际的TACACS+服务器地址)

操作指南

配置操作:

设备本身不支持该功能。

日志安全–24–可选

要求内容

设备日志应支持记录与设备相关的安全事件。

操作指南

配置操作:

pixfirewall(config)# logging enable

pixfirewall(config)# logging console<0-7>

pixfirewall(config)# logging buffered<0-7>

检测方法

检测操作:

pixfirewall(config)# sh run logging

logging enable

logging consoleXXXXX

logging bufferedXXXXX

logging host inside 8.8.8.8

日志安全–28–可选

要求内容

设备应能够按账号分配日志文件读取、修改和删除权限,从而防止日志文件被篡改或非法删除。

PIX配置宝典

Cisco PIX Firewall配置宝典Cisco PIX Security Appliance Software Version 6.3 & 7.2(1)NO.1 Version 7.2 PAT (2)NO.2 Version 7.2 Telnet & SSH (4)NO.3 Version 6.3 PPPoE ............................................................................................ 错误!未定义书签。

NO.4 Version 7.2 IPSec Site to Site VPN .. (6)NO.5 Version 7.2 IPSec Remote Access VPN (9)NO.6 Version 6.3 PPTP VPN (10)NO.7 Version 7.2 Update & Recovery (11)NO.1 Version 7.2 PAT终端配置PIX525Einterface Ethernet0nameif outside<-- outside = security-level 0 -->ip address 54.54.54.5 255.255.255.252no shutdowninterface Ethernet1nameif inside<-- outside = security-level 100 -->ip address 172.16.10.1 255.255.255.0no shutdownaccess-list nat extended permit ip 172.16.10.0 255.255.255.0 any<-- PIX上的列表使用正掩码-->access-list icmp_in extended permit icmp any anynat (inside) 1 access-list natglobal (outside) 1 interface<-- 启用PAT -->access-group icmp_in in interface outside<-- 外网口允许所有ICMP流量进入,默认时外网口过滤所有主动连接--> route outside 0.0.0.0 0.0.0.0 54.54.54.6<-- PIX上的默认路由只能使用下一跳地址-->interface Ethernet0ip address 172.16.10.3 255.255.255.0 no shutdownno ip routingip default-gateway 172.16.10.1 Remoteinterface Loopback0ip address 4.4.4.4 255.255.255.0 interface Ethernet0ip address 54.54.54.6 255.255.255.252 no shutdownline vty 0 4privilege level 15no login<-- 打开Telnet测试-->TESTNO.2 Version 7.2 Telnet & SSH终端配置PIX525Etelnet 172.16.10.0 255.255.255.0 inside<-- 允许指定内部网段的telnet -->passwd <-- 指定telnet密码,默认为”cisco” -->telnet timeout 60crypto key zeroize rsa<-- 清空当前RSA密钥集-->crypto key generate rsa modulus 768<-- 生成一对768bit的密钥-->sh crypto key mypubkey rsa<-- 查看当前密钥信息-->ssh 0.0.0.0 0.0.0.0 outside<-- 允许所有外网主机登录-->ssh timeout 60username password pixaaa authentication ssh console LOCAL<-- SSH采用本地认证方式-->write memNO.3 Version 6.3 PPPoE终端配置PIX525Epix525(config)# int e0 auto<-- 启用接口-->pix525(config)# int e1 autopix525(config)# ip add inside 192.168.1.254 255.255.255.0<-- 内网口设为铁通线路网关-->pix525(config)# nat (inside) 1 192.168.1.0 255.255.255.0pix525(config)# global (outside) 1 int<-- 端口PAT -->pix525(config)# vpdn group adsl request dialout pppoe<-- 建立vpdn 拔号组adsl,设置pppoe 拔号请求-->pix525(config)# vpdn group adsl ppp authentication pap<-- pppoe 拔号使用认证方式为pap -->pix525(config)# vpdn group adsl localname K9103999@fztt1<-- 指定铁通线路拔号用户名-->pix525(config)# vpdn username K9103999@fztt1 password 103*** <-- 设置拔号用户名及密码-->pix525(config)# ip add outside pppoe setrout<-- 设置外网口地址为pppoe 动态获取,并设置为默认路由--> pix525(config)# conduit permit icmp any any<-- 允许ICMP流量通过-->TEST<-- 获取到公网IP及网关,PPPoE播号成功-->NO.4 Version 7.2 IPSec Site to Site VPN终端配置PIX525Eaccess-list icmp_in extended permit icmp any anyaccess-list nat extended permit ip 172.16.10.0 255.255.255.0 anyaccess-list no_nat extended permit ip 172.16.10.0 255.255.255.0 172.16.11.0 255.255.255.0nat (inside) 0 access-list no_nataccess-group icmp_in in interface outsidecrypto isakmp policy 20authentication pre-sharehash md5crypto isakmp enable outsidecrypto ipsec transform-set mine esp-des esp-md5-hmaccrypto map mymap 30 match address no_nat<-- 匹配感兴趣流-->crypto map mymap 30 set peer 34.34.34.4<-- 指定对等体路由器的外网口地址自动生成隧道组属性tunnel-group 34.34.34.4 type ipsec-l2ltunnel-group 34.34.34.4 ipsec-attributespre-shared-key *-->crypto map mymap 30 set transform-set minecrypto map mymap interface outsideISPinterface Ethernet0ip address 35.35.35.3 255.255.255.0interface Serial0ip address 34.34.34.3 255.255.255.0clockrate 64000line vty 0 4privilege level 15no loginRemoteinterface Ethernet0ip address 172.16.11.1 255.255.255.0ip nat insideno keepaliveinterface Serial0ip address 34.34.34.4 255.255.255.0ip nat outsideaccess-list 110 deny ip 172.16.11.0 0.0.0.255 172.16.10.0 0.0.0.255 access-list 110 permit ip 172.16.11.0 0.0.0.255 anyaccess-list 120 permit ip 172.16.11.0 0.0.0.255 172.16.10.0 0.0.0.255 ip nat inside source list 110 interface Serial0 overloadip route 0.0.0.0 0.0.0.0 Serial0crypto isakmp policy 20hash md5authentication pre-sharegroup 2crypto isakmp key address 35.35.35.5crypto ipsec transform-set mine esp-des esp-md5-hmaccrypto map mymap 30 ipsec-isakmpset peer 35.35.35.5set transform-set minematch address 120interface Serial0crypto map mymapTEST<-- 测试内网隧道间访问及外网访问--><-- 查看路由器和PIX上的SA -->NO.5 Version 7.2 IPSec Remote Access VPN终端配置PIX525Esysopt connection permit-vpn<-- 允许VPN连接,默认开启-->username admin password ip local pool vpn-client 172.16.10.150-172.16.10.200 mask 255.255.255.0<-- 建立为VPN客户端分配的地址池-->access-list no-nat extended permit ip 172.16.10.0 255.255.255.0 172.16.10.0 255.255.255.0access-list tunnellist standard permit 172.16.10.0 255.255.255.0<-- 隧道分离列表-->nat (inside) 0 access-list no-nat<-- 隧道访问时不进行NAT转换-->crypto isakmp policy 10<-- 建立并配置IKE -->authentication pre-sharehash md5crypto isakmp enable outsidecrypto ipsec transform-set mine esp-des esp-md5-hmaccrypto dynamic-map rtpdynmap 20 set transform-set minecrypto map mymap 20 ipsec-isakmp dynamic rtpdynmap<-- 绑定动态映射到加密图进程-->crypto map mymap interface outside<-- 定义VPN客户端组策略-->台group-policy attributesvpn-idle-timeout 40split-tunnel-policy tunnelspecifiedsplit-tunnel-network-list value tunnellist<-- 启用并绑定隧道分离参数到组策略-->tunnel-group noding type ipsec-ra<-- 定义VPN客户端的隧道组类型-->tunnel-group noding general-attributes<-- 配置VPN客户端的隧道组属性-->address-pool vpn-clientdefault-group-policy tunnel-group noding ipsec-attributespre-shared-key 12345<-- 将加密映射应用到外网口-->NO.6 Version 6.3 PPTP VPN终端配置PIX525Esysopt connection permit-pptpvpdn group accept dialin pptpvpdn group ppp authentication mschapvpdn group ppp encryption mppe 40 requiredip local pool for_pptp 172.16.10.150-172.16.10.200vpdn group client configuration address local for_pptpvpdn group client authentication localvpdn enable outsideNO.7 Version 7.2 Update & Recovery终端输出PIX525E UPDATERebooting....Wait.....PCI Device Table.Bus Dev Func VendID DevID Class Irq00 00 00 8086 7192 Host Bridge00 07 00 8086 7110 ISA Bridge00 07 01 8086 7111 IDE Controller00 07 02 8086 7112 Serial Bus 900 07 03 8086 7113 PCI Bridge00 0D 00 8086 1209 Ethernet 1100 0E 00 8086 1209 Ethernet 10Cisco Secure PIX Firewall BIOS (4.0) #39: Tue Nov 28 18:44:51 PST 2000Platform PIX-525System Flash=E28F128J3 @ 0xfff00000Use BREAK or ESC to interrupt flash boot.Use SPACE to begin flash boot immediately.Flash boot interrupted.1: i8255X @ PCI(bus:0 dev:13 irq:11)Using 1: i82557 @ PCI(bus:0 dev:13 irq:11), MAC: 0030.8587.5a0dUse ? for help.monitor>int 1 \\启用E1口0: i8255X @ PCI(bus:0 dev:14 irq:10)1: i8255X @ PCI(bus:0 dev:13 irq:11)Using 1: i82557 @ PCI(bus:0 dev:13 irq:11), MAC: 0030.8587.5a0dmonitor> address 192.168.2.222 \\设定接口地址address 192.168.2.222monitor> server 192.168.2.199 \\指定TFTP服务器地址server 192.168.2.199monitor> file pix721.bin \\指定下载的IOS文件名file pix721.binmonitor> ping 192.168.2.199Sending 5, 100-byte 0x534b ICMP Echoes to 192.168.2.199, timeout is 4 seconds:!!!!!Success rate is 100 percent (5/5)monitor> tftptftppix721.bin@192.168.2.199......................................................................................................................................... ................................................................................................................................................................................ ................................................................................................................................................................................ ................................................................................................................................Received 8202240 bytesCisco PIX Security Appliance admin loader (3.0) #0: Wed May 31 14:30:20 PDT 2006######################################################################### ######################################################################### ######################################################################### ######################################################################### ######################################################################### ######################################################################### ##########################################256MB RAMpixfirewall> enPassword:pixfirewall# sh flash:Directory of flash:/16128000 bytes total (16125440 bytes free)pixfirewall# conf tpixfirewall(config)# int e1pixfirewall(config-if)# nameif insideINFO: Security level for "inside" set to 100 by default.pixfirewall(config-if)# ip address 192.168.2.222 255.255.255.0pixfirewall(config-if)# no shutpixfirewall(config-if)# endpixfirewall# sh ipSystem IP Addresses:Interface Name IP address Subnet mask MethodEthernet1 inside 192.168.2.222 255.255.255.0 manualCurrent IP Addresses:Interface Name IP address Subnet mask MethodEthernet1 inside 192.168.2.222 255.255.255.0 manualpixfirewall# ping 192.168.2.199Sending 5, 100-byte ICMP Echos to 192.168.2.199, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 mspixfirewall# copy tftp flashAddress or name of remote host []? 192.168.2.199Source filename []? pix721.binDestination filename [pix721.bin]?Accessingtftp://192.168.2.199/pix721.bin...!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!Writing file flash:/pix721.bin...!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!8202240 bytes copied in 106.940 secs (77379 bytes/sec)pixfirewall# sh flashDirectory of flash:/7 -rw- 8202240 10:16:50 Sep 14 2006 pix721.bin16128000 bytes total (7923200 bytes free)PIX525E Password RecoveryTFTP恢复法Use BREAK or ESC to interrupt flash boot.Use SPACE to begin flash boot immediately.Flash boot interrupted.0: i8255X @ PCI(bus:0 dev:14 irq:10)1: i8255X @ PCI(bus:0 dev:13 irq:11)Using 1: i82557 @ PCI(bus:0 dev:13 irq:11), MAC: 0030.8587.5a0dUse ? for help.monitor>monitor> int 10: i8255X @ PCI(bus:0 dev:14 irq:10)1: i8255X @ PCI(bus:0 dev:13 irq:11)Using 1: i82557 @ PCI(bus:0 dev:13 irq:11), MAC: 0030.8587.5a0dmonitor> address 192.168.2.222address 192.168.2.222monitor> server 192.168.2.199server 192.168.2.199monitor> ping 192.168.2.199Sending 5, 100-byte 0xede2 ICMP Echoes to 192.168.2.199, timeout is 4 seconds:!!!!!monitor> file np70.bin \\TFTP上的密码恢复软件,np70.bin适用用7.0以上版本file np70.binmonitor> tftptftpnp70.bin@192.168.2.199............................................................................................................................................ ................................................................................................................Received 129024 bytesCisco PIX Security Appliance password tool (3.0) #0: Thu Jun 9 21:45:44 PDT 2005Initializing flashfs...flashfs[0]: 6 files, 3 directoriesflashfs[0]: 0 orphaned files, 0 orphaned directoriesflashfs[0]: Total bytes: 16128000flashfs[0]: Bytes used: 8209920flashfs[0]: Bytes available: 7918080flashfs[0]: Initialization complete.Do you wish to erase the passwords? y/n [n]: yThe following lines will be removed from the configuration:enable password 8pRYhdm.st52cDrW encryptedpasswd 2KFQnbNIdI.2KYOU encryptedDo you want to remove the commands listed above from the configuration? y/n [n] y Passwords and aaa commands have been erased.Rebooting....。

PIX VPN

试验目的:通过图形化的ASDM软件搭建拨入VPN

试验需要:GNS3 模拟器PIX804.bin(网上下载

的) asdm-615.bin jre-1_5_0_08-windows-i586-p-s.exe(java的虚拟机)

Cisco VPN Client

试验拓扑:(见图实验拓扑)

防火墙PIX上配置:pixfirewall 上安装asdm图形化界面

安装cisco tftp 软件,将asdm-xxx.bin放到tftp root目录下

上传成功配置ASDM (见FW1-4)

登录图形化管理的ADSM: https://10.1.1.20 安全警报--- 证书是

输入username password 下载ADSM 登录器(见adsm1-3)

配置拨入vpn 的隧道:wizard---->ipsec vpn wizard 下一步直到finish(见配置图1-5)

再找台PC机:安装Cisco VPN Client (windows)装完需要重启(见图vpn-client 1-4 )

补:本人最近学习pix,到VPN时,遇到很多问题,网上很多资料很少,根据本人的总结和别人的指导。

纵欲完成虚拟机下VPN的实现。

望高手指导,我也是才接触防火墙不到一个月。

防火墙Cisco PIX和ASA的访问控制

Public Network

安全设备为此客户端重置开始 计数器,然后增加连接计数器.

192.168.0.20 172.30.0.50 1026 23

安全防火墙

49770 92514 ACK

No. 5

Data Flows 安全设备强制性的严格 执行 状态包检测算法对每一个数 据包进行检测.

No. 6

172.30.0.50

IP Header TCP Header

南京澎湃IT教育中心 www.happywork.me

UDP

• 无连接的协议 • 对于某些服务实施有效的数据传输 • 难于实施安全保护

南京澎湃IT教育中心 www.happywork.me

UDP (Cont.)

Private Network

NAT

192.168.0.20 10.0.0.11 10.0.0.11

Internet

10.0.0.4

pix1(config)# nat (inside) 1 10.0.0.0 255.255.255.0 pix1(config)# global (outside) 1 192.168.0.20-192.168.0.254 netmask 255.255.255.0

23 49769

No. 1

Flag

SYN

安全防火墙

启动连接计数SYN源自No. 2 No. 3172.30.0.50

No Data

No. 4

172.30.0.50 10.0.0.11 23 1026

172.30.0.50

IP Header TCP Header

关于pix站到站点ipsecVPN配置

关于pix站到站点ipsecVPN配置介绍本文档将详细介绍如何配置pix站到站点的IPSec VPN连接。

站到站点(Site-to-Site)的IPSec VPN,也被称为网络对接,是一种用于连接两个不同物理位置的网络的安全通信方式。

本文档将涵盖以下内容:1.确保网络设备和拓扑的准备工作2.配置pix站到站点IPSec VPN3.测试VPN的可用性和连接性要求读者有一定的网络和安全知识,并且熟悉pix网络设备的基本操作。

1. 确保网络设备和拓扑的准备工作在开始配置pix站到站点IPSec VPN之前,确保以下工作已经完成:1.确认网络设备的连接方式,包括Internet连接和局域网连接。

2.确认pix设备已正确安装并正确接入网络。

3.确保两个站点之间的网络互通,包括网络配置和路由设置。

4.确保站点之间的安全策略已经明确,如加密算法、认证方式等。

2. 配置pix站到站点IPSec VPN以下是配置pix站到站点IPSec VPN的步骤:1.登录到pix设备的管理界面。

2.进入配置模式,使用以下命令:configure terminal。

3.创建一个crypto map来定义VPN的参数,使用以下命令:cryptomap vpn-map 10 ipsec-isakmp。

4.配置VPN的加密策略,使用以下命令:set transform-set vpn-transform-set。

5.配置对端站点的IP地址,使用以下命令:match address acl-name。

6.配置预共享密钥,使用以下命令:set peer IP-address pre-share-key key。

7.配置隧道模式,使用以下命令:set tunnel mode ipsec ipv4。

8.配置远程站点的加密域,使用以下命令:set pfs group group-name。

9.提交并保存配置,使用以下命令:exit,然后write memory。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Cisco PIX 网络访问认证

PIX可以使用AAA对进站连接和出站连接进行控制。

下图就是某单位使用PIX对用户访问Internet进行控制的例子,当图中172.16.254.0/24网段中的用户访问Internet时,pix 会弹出对话框提示用户输入用户名和密码。

用户输入正确的用户名和密码后,PIX将允许用户

的访问。

图中的172.16.254.10为Cisco Secure ACS服务器,PIX使用RADIUS协议与服务器通信。

下面列出主要的实现步骤:

第一步,配置PIX接口地址以及NAT。

pixfirewall(config)# interface e0

pixfirewall(config-if)# ip address 218.1.1.1 255.255.255.0

pixfirewall(config-if)# no shutdown

pixfirewall(config-if)# nameif outside

INFO: Security level for "outside" set to 0 by default.

pixfirewall(config-if)# interface e1

pixfirewall(config-if)# ip address 172.16.254.1 255.255.255.0

pixfirewall(config-if)# no shutdown

pixfirewall(config-if)# nameif inside

INFO: Security level for "inside" set to 100 by default.

pixfirewall(config-if)# exit

pixfirewall(config)# nat (inside) 1 172.16.254.0 255.255.255.0 pixfirewall(config)# global (outside) 1 interface

第二步,配置AAA服务器参数。

pixfirewall(config)# aaa-server test protocol radius

pixfirewall(config)# aaa-server test (inside) host 172.16.254.10 cisco

第三步,配置AAA认证。

pixfirewall(config)# access-list access-internet extended permit ip any any

pixfirewall(config)# aaa authentication match access-internet inside test

pixfirewall(config)# access-list access-internet extended permit ip any any

pixfirewall(config)# aaa authentication match access-internet inside test

第四步,测试。

当用户访问Internet上的服务器218.1.1.2时,PIX会弹出下图所示的对话框提示用户输入用户名和密码。

如果管理员在配置时还输入了aaa authentication secure-http-client命令,pix则会使用web页面对用户进行认证,

如下图所示:。