s8500路由交换机 操作手册(V2.00)1-12 端口隔离配置

迈普MyPower S4300千兆汇聚路由交换机配置手册V2.0_操作手册_13_网络时间及域名管理操作

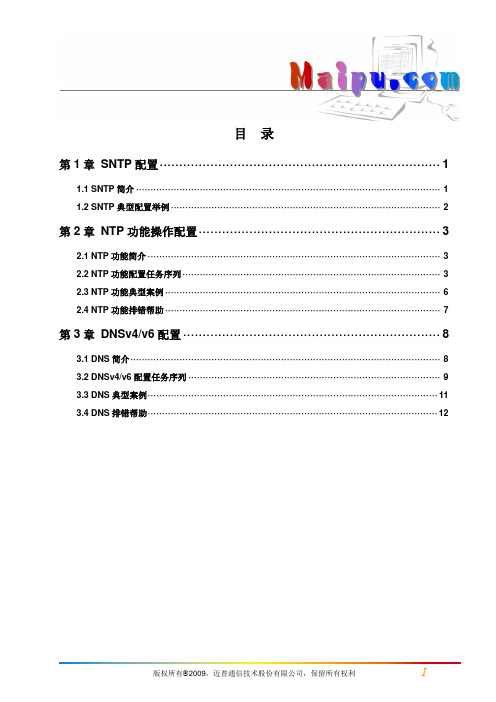

目录第1章SNTP配置 (1)1.1 SNTP简介 (1)1.2 SNTP典型配置举例 (2)第2章NTP功能操作配置 (3)2.1 NTP功能简介 (3)2.2 NTP功能配置任务序列 (3)2.3 NTP功能典型案例 (6)2.4 NTP功能排错帮助 (7)第3章DNSv4/v6配置 (8)3.1 DNS简介 (8)3.2 DNSv4/v6配置任务序列 (9)3.3 DNS典型案例 (11)3.4 DNS排错帮助 (12)第1章SNTP配置1.1 SNTP简介NTP (the Network Time Protocol)协议广泛用于维持全球Internet中的计算机的时钟同步。

NTP协议可以估算封包在网络上的往返延迟外,还可独立地估算计算机时钟偏差,从而实现在网络上的高精准度计算机校时。

在大多数地方,根据同步源的特性和网络路径,NTP提供1~50ms的精度。

SNTP(Simple Network Time Protocol)是NTP协议的简化版本,除去了NTP复杂的算法。

SNTP 用于那些不需要完整NTP实现复杂性的主机,它是NTP的一个子集。

通常让局域网上的若干台主机通过因特网与其他的NTP主机同步时钟,接着再向局域网内其他客户端提供时间同步服务。

下图描画了一个NTP/SNTP的应用网络结构,其中SNTP主要工作在二级服务器和各种终端之间,主要是由于这些场景时间精度要求不高,而SNTP本身可以提供的时间精度(1-50ms)一般可以满足这些服务的应用。

图 1-1 NTP/SNTP 工作场景交换机实现了SNTP 的客户端,支持RFC2030描述的SNTP 客户端单播模式(unicast )的协议行为,不支持SNTP 客户端组播模式(multicast )和任播模式(anycast ),也不支持SNTP 服务器端功能。

1.2 SNTP 典型配置举例图 1-2 SNTP 典型配置在自治系统域内的所有交换机需要进行时间同步,时间同步是通过两台冗余的SNTP/NTP 服务器实现。

锐捷交换机配置手册完整

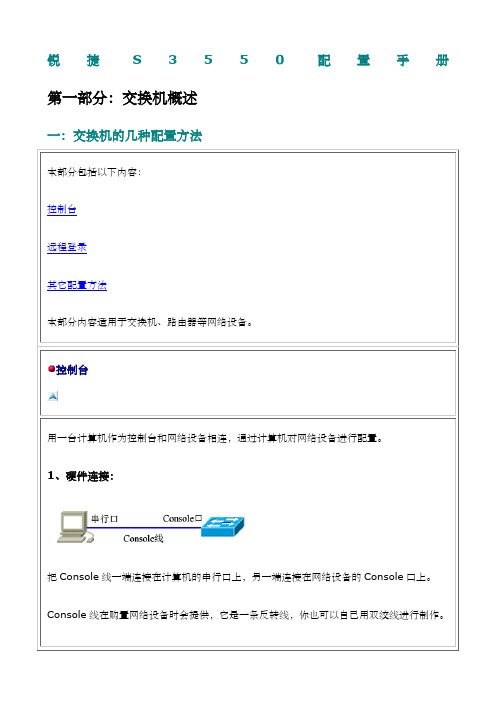

锐捷 S3550配置手册第一部分:交换机概述一:交换机的几种配置方法本部分包括以下内容:控制台远程登录其它配置方法本部分内容适用于交换机、路由器等网络设备。

控制台用一台计算机作为控制台和网络设备相连,通过计算机对网络设备进行配置。

1、硬件连接:把 Console线一端连接在计算机的串行口上,另一端连接在网络设备的Console口上。

Console线在购置网络设备时会提供,它是一条反转线,你也可以自己用双绞线进行制作。

按照上面的线序制作一根双绞线,一端通过一个转接头连接在计算机的串行口上,另一端连接在网络设备的 Console 口上。

注意:不要把反转线连接在网络设备的其他接口上,这有可能导致设备损坏。

2、软件安装:在计算机上需要安装一个终端仿真软件来登录网络设备。

通常我们使用 Windows 自带的“超级终端”。

超级终端的安装方法:开始|程序|附件|通信|超级终端。

按照提示的步骤进行安装,其中连接的接口应选择“COM1”,端口的速率应选择“9600”,数据流控制应选择“无”,其它都使用默认值。

登录后,就可以对网络设备进行配置了。

说明:超级终端只需安装一次,下次再使用时可从“开始 | 程序 | 附件 | 通信 | 超级终端”中找到上次安装的超级终端,直接使用即可。

远程登录通过一台连接在网络中的计算机,用Telnet命令登录网络设备进行配置。

远程登录条件:1 、网络设备已经配置了IP 地址、远程登录密码和特权密码。

2、网络设备已经连入网络工作。

3、计算机也连入网络,并且可以和网络设备通信。

说明:远程登录的计算机不是连接在网络设备 Console 口上的计算机,而是网络中任一台计算机。

远程登录方法:在计算机的命令行中,输入命令“telnet 网络设备 IP 地址”,输入登录密码就可以进入网络设备的命令配置模式。

说明:远程登录方式不能用来配置新设备,新设备应该用控制台配置IP 地址等参数,以后才能使用远程登录进行配置。

锐捷交换机配置手册完整

锐捷S3550配置手册第一部分:交换机概述一:交换机的几种配置方法控制台用一台计算机作为控制台和网络设备相连,通过计算机对网络设备进行配置。

远程登录通过一台连接在网络中的计算机,用Telnet命令登录网络设备进行配置。

其它配置方法除了控制台和远程登录之外,还有其它一些配置方法配置网络设备。

二:命令行(CLI)操作命令模式交换机和路由器的命令是按模式分组的,每种模式中定义了一组命令集,所以想要使用某命令模式的切换交换机和路由器的模式大体可分为四层:用户模式→特权模式→全局配置模式→其它配置CLI命令的编辑技巧CLI(命令行)有以下特点。

常见CLI错误提示% Ambiguous command: "show c"使用no 和default 选项很多命令都有no 选项和default 选项。

三:交换机的初始化配置交换机的初始化配置setup命令四:配置文件的保存、查看与备份查看配置文件模式:特权配置模式。

保存配置文件保存配置文件就是把running-config 保存为startup-config。

删除配置文件删除配置文件就是把NVRAM中的startup-config 删除。

备份配置文件通常我们把配置文件备份到TFTP服务器上,在需要时可以再从TFTP服务器上把配置文五:文件系统文件系统概述交换机和路由器用一个并行Flash作为辅助存储器存储文件,Flash是一个可读可写的存文件操作所有文件操作都是在特权模式下进行。

目录操作Flash中的文件可以使用树形的目录结构,文件可以存放在不同的子目录中,也可以在目六:系统文件的备份与升级搭建环境在备份和升级时需要搭建通信环境,让设备和计算机间可以传输文件。

有三个方案:用TFTP传输文件准备工作:用Xmodem传输文件准备工作:ROM监控模式进入ROM监控模式有两种方法:七:密码丢失的解决方法第二部分:交换机的基本配置一:配置主机名主机名用于标识交换机和路由器,通常它会作为提示符的一部分显示在命令提示符的前二:配置口令配置控制台口令控制台口令是通过控制台登录交换机或路由器时设置的口令。

迈普MyPower S4300千兆汇聚路由交换机配置手册V2.0_操作手册_10_安全功能操作

目录第1章ACL配置 (1)1.1 ACL介绍 (1)1.1.1 Access-list (1)1.1.2 Access-group (1)1.1.3 Access-list动作及全局默认动作 (1)1.2 ACL配置 (2)1.3 ACL举例 (20)1.4 ACL排错帮助 (24)第2章802.1x配置 (26)2.1 802.1x介绍 (26)2.1.1 802.1x认证体系结构 (26)2.1.2 802.1x工作机制 (28)2.1.3 EAPOL消息的封装 (28)2.1.4 EAP属性的封装 (30)2.1.5 基于802.1x的Web认证代理功能 (30)2.1.6 基于DHCP OPTION82的DOT1X认证介绍 (31)2.1.7 802.1x认证方式 (31)2.1.8 802.1x的扩展和优化 (36)2.1.9 VLAN分配特性 (37)2.2 802.1x配置 (38)2.3 802.1x应用举例 (41)2.3.1 Guest Vlan应用举例 (41)2.3.2 802.1x与IPv4 Radius应用举例 (44)2.3.3 802.1x与IPv6 Radius应用举例 (45)2.3.4 基于802.1x的Web认证代理应用举例 (46)2.3.5 基于DHCP option82的802.1x应用举例 (48)2.4 802.1x排错帮助 (52)第3章端口、VLAN中MAC、IP数量限制功能配置 (54)3.1 端口、VLAN中MAC、IP数量限制功能简介 (54)3.2 端口、VLAN中MAC、IP数量限制功能配置任务序列 (55)3.3 端口、VLAN中MAC、IP数量限制功能典型案例 (57)3.4 端口、VLAN中MAC、IP数量限制功能排错帮助 (58)第4章AM功能操作配置 (59)4.1 AM功能简介 (59)4.2 AM功能配置任务序列 (59)4.3 AM功能典型案例 (60)4.4 AM功能排错帮助 (61)第5章安全特性配置 (62)5.1 安全特性介绍 (62)5.2 安全特性配置 (62)5.2.1 防IP Spoofing功能配置任务序列 (62)5.2.2 防TCP非法标志攻击功能配置任务序列 (62)5.2.3 防端口欺骗功能配置任务序列 (63)5.2.4 防TCP碎片攻击功能配置任务序列 (63)5.2.5 防ICMP碎片攻击功能配置任务序列 (63)5.3 安全特性举例 (64)第6章TACACS+配置 (65)6.1 TACACS+简介 (65)6.2 TACACS+配置 (65)6.3 TACACS+典型案例 (66)6.4 TACACS+排错帮助 (66)第7章RADIUS配置 (68)7.1 RADIUS简介 (68)7.1.1 AAA与RADIUS简介 (68)7.1.2 RADIUS协议的报文结构 (68)7.2 RADIUS配置 (70)7.3 RADIUS典型案例 (72)7.3.1 IPv4 Radius应用举例 (72)7.3.2 IPv6 Radius应用举例 (73)7.4 RADIUS排错帮助 (74)第8章SSL配置 (75)8.1 SSL简介 (75)8.1.1 SSL基本原理 (75)8.2 SSL配置任务序列 (76)8.3 SSL典型案例 (77)8.4 SSL排错帮助 (78)第9章IPv6安全RA配置 (79)9.1 IPv6安全RA简介 (79)9.2 IPv6安全RA配置任务序列 (79)9.3 IPv6安全RA典型案例 (80)9.4 IPv6安全RA排错帮助 (80)第1章ACL配置1.1 ACL介绍ACL (Access Control Lists)是交换机实现的一种数据包过滤机制,通过允许或拒绝特定的数据包进入网络,交换机可以对网络访问进行控制,有效保证网络的安全运行。

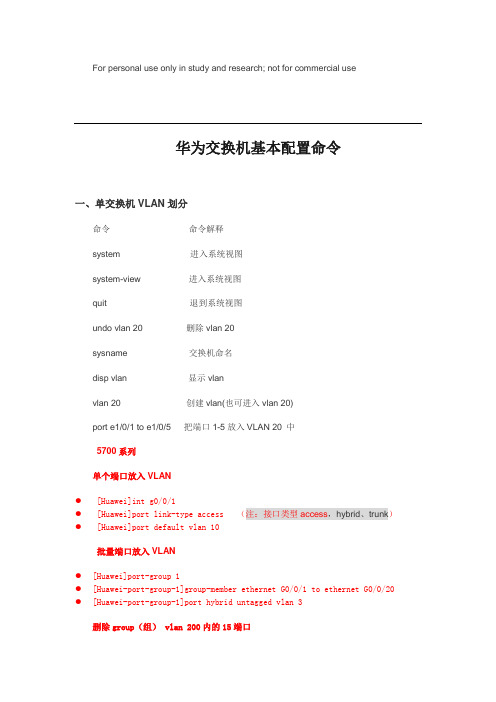

华为交换机基本配置命令

For personal use only in study and research; not for commercial use华为交换机基本配置命令一、单交换机VLAN划分命令命令解释system 进入系统视图system-view 进入系统视图quit 退到系统视图undo vlan 20 删除vlan 20sysname 交换机命名disp vlan 显示vlanvlan 20 创建vlan(也可进入vlan 20)port e1/0/1 to e1/0/5 把端口1-5放入VLAN 20 中5700系列单个端口放入VLAN●[Huawei]int g0/0/1● [Huawei]port link-type access(注:接口类型access,hybrid、trunk)● [Huawei]port default vlan 10批量端口放入VLAN●[Huawei]port-group 1●[Huawei-port-group-1]group-member ethernet G0/0/1 to ethernet G0/0/20 ●[Huawei-port-group-1]port hybrid untagged vlan 3删除group(组) vlan 200内的15端口●[Huawei]int g0/0/15●[Huawei-GigabitEthernet0/0/15]undo port hybrid untagged vlan 200通过group端口限速设置●[Huawei]Port-group 2●[Huawei]group-member g0/0/2 to g0/0/23●[Huawei]qos lr outbound cir 2000 cbs 20000disp vlan 20 显示vlan里的端口20int e1/0/24 进入端口24undo port e1/0/10 表示删除当前VLAN端口10disp curr 显示当前配置●return返回●Save 保存●info-center source DS channel 0 log state off trap state off 通过关闭日志信息命令改变DS模块来实现(关闭配置后的确认信息显示)●info-center source DS channel 0 log state on trap state on 通过打开日志信息命令改变DS模块来实现(打开配置后的确认信息显示)二、配置交换机支持TELNEsystem 进入系统视图sysname 交换机命名int vlan 1 进入VLAN 1ip address 192.168.3.100 255.255.255.0 配置IP地址user-int vty 0 4 进入虚拟终端authentication-mode password (aut password) 设置口令模式set authentication password simple 222 (set aut pass sim 222) 设置口令user privilege level 3(use priv lev 3) 配置用户级别disp current-configuration (disp cur) 查看当前配置disp ip int 查看交换机VLAN IP配置删除配置必须退到用户模式reset saved-configuration(reset saved) 删除配置Reboot 重启交换机三、跨交换机VLAN的通讯在sw1上:vlan 10 建立VLAN 10int e1/0/5 进入端口5port access vlan 10 把端口5加入vlan 10vlan 20 建立VLAN 20int e1/0/15 进入端口15port access vlan 20 把端口15加入VLAN 20int e1/0/24 进入端口24port link-type trunk 把24端口设为TRUNK端口port trunk permit vlan all 同上在SW2上:vlan 10 建立VLAN 10int e1/0/20 进入端口20port access vlan 10 把端口20放入VLAN 10int e1/0/24 进入端口24port link-type trunk 把24端口设为TRUNK端口port trunk permit vlan all (port trunk permit vlan 10 只能为vlan 10使用)24端口为所有VLAN使用disp int e1/0/24 查看端口24是否为TRUNKundo port trunk permit vlan all 删除该句四、路由的配置命令system 进入系统模式sysname 命名int e1/0 进入端口ip address 192.168.3.100 255.255.255.0 设置IPundo shutdown 打开端口disp ip int e1/0 查看IP接口情况disp ip int brief 查看IP接口情况user-int vty 0 4 进入口令模式authentication-mode password(auth pass) 进入口令模式set authentication password simple 222 37 设置口令user privilege level 3 进入3级特权save 保存配置reset saved-configuration 删除配置(用户模式下运行)undo shutdown 配置远程登陆密码int e1/4ip route 192.168.3.0(目标网段)255.255.255.0 192.168.12.1(下一跳:下一路由器的接口)静态路由ip route 0.0.0.0 0.0.0.0 192.168.12.1 默认路由disp ip rout 显示路由列表华3C AR-18E1/0(lan1-lan4)E2/0(wan0)E3/0(WAN1)路由器连接使用直通线。

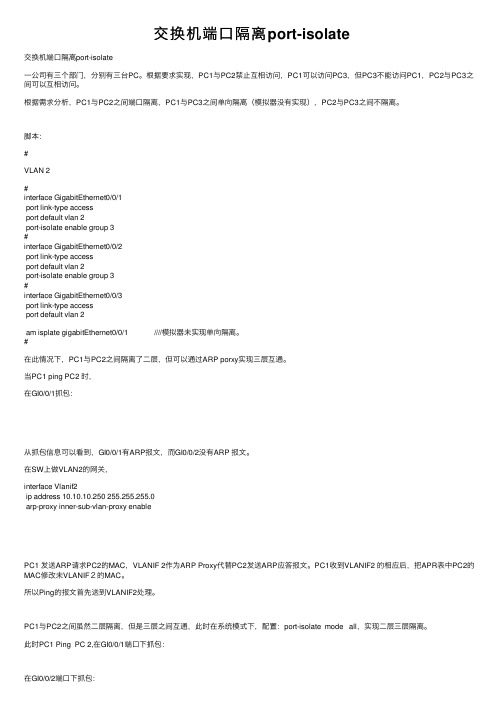

交换机端口隔离port-isolate

交换机端⼝隔离port-isolate交换机端⼝隔离port-isolate⼀公司有三个部门,分别有三台PC。

根据要求实现,PC1与PC2禁⽌互相访问,PC1可以访问PC3,但PC3不能访问PC1,PC2与PC3之间可以互相访问。

根据需求分析,PC1与PC2之间端⼝隔离,PC1与PC3之间单向隔离(模拟器没有实现),PC2与PC3之间不隔离。

脚本:#VLAN 2#interface GigabitEthernet0/0/1port link-type accessport default vlan 2port-isolate enable group 3#interface GigabitEthernet0/0/2port link-type accessport default vlan 2port-isolate enable group 3#interface GigabitEthernet0/0/3port link-type accessport default vlan 2am isplate gigabitEthernet0/0/1 ////模拟器未实现单向隔离。

#在此情况下,PC1与PC2之间隔离了⼆层,但可以通过ARP porxy实现三层互通。

当PC1 ping PC2 时,在GI0/0/1抓包:从抓包信息可以看到,GI0/0/1有ARP报⽂,⽽GI0/0/2没有ARP 报⽂。

在SW上做VLAN2的⽹关,interface Vlanif2ip address 10.10.10.250 255.255.255.0arp-proxy inner-sub-vlan-proxy enablePC1 发送ARP请求PC2的MAC,VLANIF 2作为ARP Proxy代替PC2发送ARP应答报⽂。

PC1收到VLANIF2 的相应后,把APR表中PC2的MAC修改未VLANIF2的MAC。

锐捷交换机路由器常用配置操作

1.1通过TELNET方式来配置设备提问:如何通过telnet方式来配置设备?回答:步骤一:配置VLAN1的IP地址S5750>en ----进入特权模式S5750#conf ----进入全局配置模式S5750(config)#int vlan 1 ----进入vlan 1接口S5750(config-if)#ip address 192.168.0.230 255.255.255.0----为vlan 1接口上设置管理ip S5750(config-if)#exit ----退回到全局配置模式步骤二:配置telnet密码S5750(config)#line vty 0 4 ----进入telnet密码配置模式S5750(config-line)#login ---启用需输入密码才能telnet成功S5750(config-line)#password rscstar ----将telnet密码设置为rscstarS5750(config-line)#exit ----回到全局配置模式S5750(config)# enable secret level 15 0 rscstar----配置进入特权模式的密码为rscstar 1.2更改IOS命令的特权等级提问:如何只允许dixy这个用户使用与ARP相关的命令?回答:S5750(config)#username dixy password dixy ----设置dixy用户名和密码S5750(config)#username dixy privilege 10 ----dixy帐户的权限为10S5750(config)#privilege exec level 10 show arp----权限10可以使用show arp命令S5750(config)#privilege config all level 10 arp----权限10可以使用所有arp打头的命令S5750(config)#line vty 0 4 ----配置telnet登陆用户S5750(config-line)#no passwordS5750(config-line)#login local1.3设备时钟设置提问:如何设置设备时钟?回答:S5750#clock set 12:45:55 11 25 2008----设置时间为2008年11月25日12点45分55秒S5750#clock update-calendar ----设置日历更新S5750(config)#clock timezone CN 8 22 ----时间名字为中国,东8区22分2.1 交换机vlan和trunk的配置提问:如何在交换机上划分vlan,配置trunk接口?回答:步骤一:给交换机配置IP地址S2724G#confS2724G(config)#int vlan 1S2724G(config-if)#ip addess 192.168.0.100 255.255.255.0----给VLAN 1配置IP地址S2724G(config-if)#no shutdown ----激活该VLAN接口S2724G(config-if)#exitS2724G(config)#ip default-gateway 192.168.0.1 ---指定交换机的网关地址步骤二:创建VLANS2724G#confS2724G(config)#vlan 10 ----创建VLAN 10S2724G(config-vlan)#exitS2724G(config)# vlan 20 ----创建VLAN 20S2724G(config-vlan)#exit步骤三:把相应接口指定到相应的VLAN中S2724G(config)#int gi 0/10S2724G(config-if)#switch access vlan 10 ----把交换机的第10端口划到VLAN 10中S2724G(config-if)#exitS2724G(config)#int gi 0/20S2724G(config-if)#switch access vlan 20 ----把交换机的第20端口划到VLAN 20中S2724G(config-if)#exitS2724G(config)#int gi 0/24S2724G(config-if)#switch mode trunk ----设置24口为Trunk模式(与三层交换机的连接口S2724G(config-if)#步骤四:保存配置S2724G(config-if)#endS2724G#write2.2 turnk接口修剪配置提问:如何让trunk接口只允许部分vlan通过?回答:Switch(config)#int fa 0/24Switch (config-if)#switch mode trunkSwitch (config-if)#switchport trunk allowed vlan remove 10,20,30-40----不允许VLAN10,20,30-40通过Trunk口2.3 PVLAN配置提问:如何实现几组用户之间的隔离,但同时又都能访问公用服务?回答:步骤一:创建隔离VLANS2724G#confS2724G(config)#vlan 3 ----创建VLAN3S2724G(config-vlan)#private-vlan community ----将VLAN3设为隔离VLAN S2724G(config)#vlan 4 ----创建VLAN4S2724G(config-vlan)#private-vlan community ----将VLAN4设为隔离VLAN S2724G(config-vlan)#exit ----退回到特权模式步骤二:创建主VLANS2724G(config)#vlan 2 ----进入VLAN2S2724G(config-vlan)#private-vlan primary ----VLAN2为主VLAN步骤三:将隔离VLAN加到到主VLAN中VLANS2724G(config-vlan)#private-vlan association add 3-4----将VLAN3和VLAN4加入到公用VLAN中,VLAN3和VLAN4的用户可以访问公用接口步骤四:将实际的物理接口与VLAN相对应S2724G(config)#interface GigabitEthernet 0/1----进入接口1,该接口连接服务器或者上联设备S2724G(config-if)#switchport mode private-vlan promiscuous----接口模式为混杂模式S2724G(config-if)#switchport private-vlan mapping 2 add 3-4----将VLAN3和VLAN4映射到VLAN2上S2724G(config)#int gi 0/10 ----进入接口10S2724G(config-if)#switchport mode private-vlan hostS2724G(config-if)#switchport private-vlan host-association 2 3----该接口划分入VLAN3 S2724G(config)#int gi 0/20 ----进入接口20S2724G(config-if)#switchport mode private-vlan hostS2724G(config-if)#switchport private-vlan host-association 2 4----该接口划分入VLAN4步骤五:完成VLAN的映射S2724G(config)#int vlan 2 ----进入VLAN2的SVI接口S2724G(config-if)#ip address 192.168.2.1 255.255.255.0----配置VLAN2的ip地址S2724G(config-if)#private-vlan mapping add 3-4----将VLAN3和VLAN4加入到VLAN2中注释:1. S20、S21不支持私有VLAN,可以通过保护端口实现类似功能2. S3250、S3750和S5750同时支持保护端口和私有VLAN3. S3760不支持私有VLAN和保护端口2.4 端口汇聚配置提问:如何将交换机的端口捆绑起来使用?回答:S5750#confS5750(config)#interface range gigabitEthernet 0/1 – 4 ----同时进入1到4号接口S5750(config-if)#port-group 1 ----设置为聚合口1S5750(config)#interface aggregateport 1 ----进入聚合端口1注意:配置为AP口的接口将丢失之前所有的属性,以后关于接口的操作只能在AP1口上面进行2.5 生成树配置提问:如何配置交换机的生成树?回答:步骤一:根桥的设置switch_A#conf tswitch_A(config)#spanning-tree ---默认模式为MSTPswitch_A(config)#spanning-tree mst configurationswitch_A(config)#spanning-tree mst 10 priority 4096 ---设置为根桥步骤二:非根桥的设置switch_B#conf tswitch_B(config)#spanning-tree ---默认模式为MSTPswitch_B(config)#spanning-tree mst configurationswitch_B(config)#int f0/1 ---PC的接入端口switch_B(config)#spanning-tree bpduguard enableswitch_B(config)#spanning-tree portfast2.6 端口镜像设置提问:如何配置交换机的端口镜像?回答:switch#conf tswitch#(config)#switch (config)# monitor session 1 source interface gigabitEthernet 3/1 both---监控源口为g3/1 switch (config)# monitor session 1 destination interface gigabitEthernet 3/8 switch ---监控目的口为g3/8,并开启交换功能注意:S2026交换机镜像目的端口无法当做普通接口使用3.1 交换机地址绑定(address-bind)功能提问:如何对用户ip+mac进行两元素绑定?回答:S5750#confS5750(config)# address-bind 192.168.0.101 0016.d390.6cc5----绑定ip地址为192.168.0.101 MAC地址为0016.d390.6cc5的主机让其使用网络S5750(config)# address-bind uplink GigabitEthernet 0/1----将g0/1口设置为上联口,也就是交换机通过g0/1的接口连接到路由器或是出口设备,如果接口选择错误会导致整网不通S5750(config)# address-bind install ----使能address-bind功能S5750(config)#end ----退回特权模式S5750# wr ----保存配置注释:1. 如果修改ip或是MAC地址该主机则无法使用网络,可以按照此命令添加多条,添加的条数跟交换机的硬件资源有关2. S21交换机的address-bind功能是防止Ip冲突,只有在交换机上绑定的才进行ip和M AC的匹配,如果下边用户设置的ip地址在交换机中没绑定,交换机不对该数据包做控制,直接转发。

H3C S5800 版本说明书

H3C S5800_5820X-CMW520-R1810P16 版本说明书Copyright © 2018新华三技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 版本信息 (1)1.1 版本号 (1)1.2 历史版本信息 (1)1.3 版本配套表 (4)1.4 ISSU版本兼容列表 (5)1.5 版本升级注意事项 (6)2 硬件特性变更说明 (6)2.1 R1810P16版本硬件特性变更说明 (6)2.2 R1810P13版本硬件特性变更说明 (6)2.3 R1810P12版本硬件特性变更说明 (6)2.4 R1810P10版本硬件特性变更说明 (6)2.5 R1810P08版本硬件特性变更说明 (7)2.6 R1810P06版本硬件特性变更说明 (7)2.7 R1810P05版本硬件特性变更说明 (7)2.8 R1810版本硬件特性变更说明 (7)2.9 R1809P11版本硬件特性变更说明 (7)2.10 R1809P10版本硬件特性变更说明 (7)2.11 R1809P09版本硬件特性变更说明 (7)2.12 R1809P06版本硬件特性变更说明 (7)2.13 R1809P05版本硬件特性变更说明 (7)2.14 R1809P03版本硬件特性变更说明 (7)2.15 R1809P01版本硬件特性变更说明 (7)2.16 R1808P27版本硬件特性变更说明 (8)2.17 R1808P25版本硬件特性变更说明 (8)2.18 R1808P23版本硬件特性变更说明 (8)2.19 R1808P22版本硬件特性变更说明 (8)2.20 R1808P21版本硬件特性变更说明 (8)2.21 R1808P17版本硬件特性变更说明 (8)2.22 R1808P15版本硬件特性变更说明 (8)2.23 R1808P13版本硬件特性变更说明 (8)2.24 R1808P11版本硬件特性变更说明 (8)2.25 R1808P08版本硬件特性变更说明 (8)2.26 R1808P06版本硬件特性变更说明 (8)i2.29 F1807P01版本硬件特性变更说明 (9)2.30 R1805P02版本硬件特性变更说明 (9)2.31 R1211P08版本硬件特性变更说明 (9)2.32 R1211P06版本硬件特性变更说明 (9)2.33 R1211P03版本硬件特性变更说明 (9)2.34 R1211P02版本硬件特性变更说明 (9)2.35 R1211版本硬件特性变更说明 (9)2.36 F1209P01版本硬件特性变更说明 (9)2.37 F1209版本硬件特性变更说明 (9)2.38 F1208版本硬件特性变更说明 (10)2.39 F1207版本硬件特性变更说明 (10)2.40 R1206版本硬件特性变更说明 (10)2.41 R1110P05版本硬件特性变更说明 (10)2.42 R1110P04版本硬件特性变更说明 (10)3 软件特性及命令行变更说明 (10)4 MIB变更说明 (10)5 操作方式变更说明 (16)5.1 R1810P16版本操作方式变更 (16)5.2 R1810P13版本操作方式变更 (16)5.3 R1810P12版本操作方式变更 (16)5.4 R1810P10版本操作方式变更 (16)5.5 R1810P08版本操作方式变更 (17)5.6 R1810P06版本操作方式变更 (17)5.7 R1810P05版本操作方式变更 (17)5.8 R1810版本操作方式变更 (17)5.9 R1809P11版本操作方式变更 (17)5.10 R1809P10版本操作方式变更 (17)5.11 R1809P09版本操作方式变更 (17)5.12 R1809P06版本操作方式变更 (17)5.13 R1809P05版本操作方式变更 (18)5.14 R1809P03版本操作方式变更 (18)5.15 R1809P01版本操作方式变更 (18)5.16 R1808P27版本操作方式变更 (18)5.17 R1808P25版本操作方式变更 (18)ii5.20 R1808P21版本操作方式变更 (18)5.21 R1808P17版本操作方式变更 (19)5.22 R1808P15版本操作方式变更 (19)5.23 R1808P13版本操作方式变更 (19)5.24 R1808P11版本操作方式变更 (19)5.25 R1808P08版本操作方式变更 (19)5.26 R1808P06版本操作方式变更 (19)5.27 R1808P02版本操作方式变更 (19)5.28 R1807P02版本操作方式变更 (20)5.29 F1807P01版本操作方式变更 (20)5.30 R1805P02版本操作方式变更 (20)5.31 R1211P08版本操作方式变更 (20)5.32 R1211P06版本操作方式变更 (21)5.33 R1211P03版本操作方式变更 (21)5.34 R1211P02版本操作方式变更 (21)5.35 R1211版本操作方式变更 (21)5.36 F1209P01版本操作方式变更 (21)5.37 F1209版本操作方式变更 (21)5.38 F1208版本操作方式变更 (21)5.39 F1207版本操作方式变更 (22)5.40 R1206版本操作方式变更 (22)5.41 R1110P05版本操作方式变更 (22)5.42 R1110P04版本操作方式变更 (23)6 版本使用限制及注意事项 (23)7 存在问题与规避措施 (23)8 解决问题列表 (24)8.1 R1810P16版本解决问题列表 (24)8.2 R1810P13版本解决问题列表 (24)8.3 R1810P12版本解决问题列表 (25)8.4 R1810P10版本解决问题列表 (26)8.5 R1810P08版本解决问题列表 (27)8.6 R1810P06版本解决问题列表 (28)8.7 R1810P05版本解决问题列表 (28)8.8 R1810版本解决问题列表 (28)iii8.11 R1809P09版本解决问题列表 (30)8.12 R1809P06版本解决问题列表 (31)8.13 R1809P05版本解决问题列表 (32)8.14 R1809P03版本解决问题列表 (33)8.15 R1809P01版本解决问题列表 (34)8.16 R1808P27版本解决问题列表 (36)8.17 R1808P25版本解决问题列表 (36)8.18 R1808P23版本解决问题列表 (38)8.19 R1808P22版本解决问题列表 (38)8.20 R1808P21版本解决问题列表 (39)8.21 R1808P17版本解决问题列表 (39)8.22 R1808P15版本解决问题列表 (40)8.23 R1808P13版本解决问题列表 (41)8.24 R1808P11版本解决问题列表 (42)8.25 R1808P08版本解决问题列表 (44)8.26 R1808P06版本解决问题列表 (44)8.27 R1808P02版本解决问题列表 (46)8.28 R1807P02版本解决问题列表 (49)8.29 F1807P01版本解决问题列表 (50)8.30 R1805P02版本解决问题列表 (50)8.31 R1211P08版本解决问题列表 (53)8.32 R1211P06版本解决问题列表 (53)8.33 R1211P03版本解决问题列表 (57)8.34 R1211P02版本解决问题列表 (57)8.35 R1211版本解决问题列表 (58)8.36 F1209P01版本解决问题列表 (62)8.37 F1209版本解决问题列表 (62)8.38 F1208版本解决问题列表 (63)8.39 F1207版本解决问题列表 (65)8.40 R1206版本解决问题列表 (65)8.41 R1110P05版本解决问题列表 (66)8.42 R1110P04版本解决问题列表 (68)9 相关资料 (70)9.1 相关资料清单 (70)iv10 技术支持 (70)附录 A 本版本支持的软、硬件特性列表 (71)A.1 版本硬件特性 (71)A.2 版本软件特性 (73)附录 B 版本升级操作指导 (84)B.1 简介 (84)B.2 软件加载方式简介 (84)B.3 BootRom界面加载 (85)B.3.1 BootRom界面介绍 (85)B.3.2 通过Console口利用XModem完成加载 (89)B.3.3 通过以太网口利用TFTP完成加载 (100)B.3.4 通过以太网口利用FTP完成加载 (103)B.4 命令行接口加载 (107)B.4.1 通过USB口实现软件加载 (107)B.4.2 通过FTP实现软件加载 (107)B.4.3 通过TFTP实现软件加载 (109)v表目录表1 历史版本信息表 (1)表2 版本配套表 (4)表3 ISSU版本兼容列表 (5)表4 MIB文件变更说明 (10)表5 S5800系列产品硬件特性 (71)表6 S5820X系列产品硬件特性 (72)表7 S5800系列产品软件特性 (73)表8 S5820X系列产品软件特性 (79)表9 交换机软件加载方式一览表 (84)表10 基本BOOT菜单说明 (86)表11 基本BOOT辅助菜单说明 (86)表12 扩展BOOT菜单说明 (87)表13 扩展BOOT辅助菜单说明 (89)表14 通过Console口利用XModem加载系统文件 (93)表15 BootRom升级选择菜单 (94)表16 协议选择及参数设置菜单 (95)表17 通过以太网口利用TFTP加载系统文件 (100)表18 TFTP协议相关参数的设置说明 (102)表19 通过以太网口利用FTP加载系统文件 (104)表20 FTP协议相关参数的设置说明 (105)vi本文介绍了H3C S5800_5820X-CMW520-R1810P16版本的特性、使用限制、存在问题及规避措施等,在加载此版本前,建议您备份配置文件,并进行内部验证,以避免可能存在的风险。

华为交换机端口安全详解--端口隔离、环路检测与端口安全

华为交换机端口安全详解--端口隔离、环路检测与端口安全一、端口隔离--port-isolate组网需求如图1所示,要求PC1与PC2之间不能互相访问,PC1与PC3之间可以互相访问,PC2与PC3之间可以互相访问。

配置端口隔离功能# 配置端口隔离模式为二层隔离三层互通。

<Quidway> system-view[Quidway] port-isolate mode l2# 配置Ethernet0/0/1和Ethernet0/0/2的端口隔离功能。

<Quidway> system-view[Quidway] interface ethernet 0/0/1[Quidway-Ethernet0/0/1] port-isolate enable group 1[Quidway-Ethernet0/0/1] quit[Quidway] interface ethernet 0/0/2[Quidway-Ethernet0/0/2] port-isolate enable group 1[Quidway-Ethernet0/0/2] quitethernet 0/0/3 无需加入端口隔离组,处于隔离组的各个端口间不能通信查看当前配置disp cur#sysname Quidway#interface Ethernet0/0/1port-isolate enable group 1#interface Ethernet0/0/2port-isolate enable group 1#interface Ethernet0/0/3#return验证配置结果:PC1和PC2不能互相ping通,PC1和PC3可以互相ping通,PC2和PC3可以互相ping通。

实现了需求。

二、端口防环--port-security适用与华为交换机,防止下级环路,自动shutdown下级有环路的端口。

<Huawei>system view#loopback-detect enable 全局模式下,启用环路检测功能# interface GigabitEthernet0/0/1loopback-detect action shutdown 如果下级有环路,shutdown本端口# interface GigabitEthernet0/0/2loopback-detect action shutdown# interface GigabitEthernet0/0/3loopback-detect action shutdown#……那如何检测与识别环路并定位呢?详见这个:https:///view/1599b6a22cc58bd63086bd5d.html三、端口安全--port-security在网络中MAC地址是设备中不变的物理地址,控制MAC地址接入就控制了交换机的端口接入,所以端口安全也是对MAC的的安全。

交换机与路由器的配置

一、交换机的基本配置1. 配置enable口令、密码和主机名Switch> (用户执行模式提示符)Switch>enable (进入特权模式)Switch# (特权模式提示符)Switch#config terminal (进入配置模式)Switch(config)# (配置模式提示符)Switch(config)#enable password cisco (设置enable password为cisco)Switch(config)#enable secret cisco1 (设置enable secret为cisco1)Switch(config)#hostname C2950 (设置主机名为C2950)C2950(config)#no logging console (不显示控制台消息)C2950(config)#end (退回到特权模式)C2950#2. 配置交换机IP地址、默认网关、域名和域名服务器C2950#config terminal (进入特权模式)C2950(config)#interface vlan 1 (进入VLAN1接口配置模式) C2950(config-if)#ip address (设置交换机IP地址)C2950(config-if)#exit (后退一步)C2950(config)#ip default-gateway (设置默认网关)C2950(config)#ip domain-name (设置域名)C2950(config)#ip name-server (设置域名服务器)C2950(config)#end (退回到特权模式)C2950#3. 配置交换机的端口属性C2950(config)#interface fastethernet0/1 (进入接口0/1的配置模式)C2950(config-if)#speed ? (查看speed命令的子命令)C2950(config-if)#speed 100 (设置该端口速率为100Mbps)C2950(config-if)#duplex ? (查看duplex命令的子命令)C2950(config-if)#duplex full (设置该端口为全双工)C2950(config-if)#description TO_PC1 (设置该端口描述为TO_PC1)C2950(config-if)#^Z (返回到特权模式,同end)C2950#show interface fastethernet0/1 (查看端口0/1的配置结果)C2950#show interface fastethernet0/1 status (查看端口0/1的状态)4. 配置和查看MAC地址表C2950(config)#mac-address-table ? (查看MAC地址列表的子命令)C2950(config)#mac-address-table aging-time 100 (设置超时时间为100s)C2950(config)#mac-address-table permanent f0/3 (加入永久地址)C2950(config)#mac-address-table restricted static f0/3 f0/7 (加入静态地址)C2950(config)#endC2950#show mac-address-table (查看整个MAC地址表)C2950#clear mac-address-table restricted static (清除限制性地址)5. 配置交换机实现端口和MAC地址绑定C2950#config terminal (进入特权模式)C2950(config)#interface fastethernet0/1 (进入接口0/1的配置模式)C2950(config)#switchport port-secrity (启用端口安全)C2950(config)# switchport port-secrity mac-address 0000:e268.9980 (绑定MAC地址)6. 配置交换机实现IP地址和MAC地址绑定C2950(config)#arp 0000:e268.9980 ARPA (将IP地址和MAC地址绑定)7. 配置交换机实现IP地址和端口绑定C2950(config)#interface fastethernet0/1 (进入接口0/1的配置模式)C2950(config)#ip access-group 6 in (配置访问控制列表组为1的数据进入)C2950(config)#access-list 6 permit (将交换机F0/1端口和IP地址绑定)C2950(config)#show mac-address-table (查看MAC列表)二、配置和管理VLAN1. VLAN基础知识VLAN技术:把物理上直接相连的网络从逻辑上划分为多个子网。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

端口隔离目录

目录

第1章端口隔离配置..............................................................................................................1-1

1.1 端口隔离功能介绍..............................................................................................................1-1

1.2 配置分布式设备的隔离组...................................................................................................1-1

1.3 隔离组显示和维护..............................................................................................................1-2

1.4 端口隔离配置举例..............................................................................................................1-2

第1章端口隔离配置

1.1 端口隔离功能介绍

用户可以将需要进行控制的端口加入到一个隔离组中,实现隔离组内端口之间二层

数据的隔离。

端口隔离功能既增强了网络的安全性,也为用户提供了灵活的组网方

案。

为了使隔离组与隔离组外二层互通,用户必须为隔离组配置上行口。

在用户多次配

置不同的端口为上行口时,以最后一个配置为准。

z隔离组内的端口到上行端口的二层流量可以通过。

z如果需要上行端口到某个隔离组内端口的二层流量通过,需要配置这两个端口处于同一个VLAN。

目前设备中:

z85系统交换机设备支持多个隔离组,用户可以手工配置。

z隔离组内可以加入的端口数量没有限制。

说明:

z聚合组里如果存在某一个端口有隔离配置,则其中任何端口都不能配置成该隔离组的上行口。

z如果聚合组内的某个端口已经配置成某隔离组的上行口了,则不允许该设备的其他端口加入该聚合组。

z端口隔离特性只隔离二层数据,对三层数据不隔离。

1.2 配置分布式设备的隔离组

表1-1配置分布式设备的隔离组

操作命令说明

进入系统视图system-view -

创建隔离组port-isolate group

group-number

必选

进入以太网端口视图或端口进入以太

网端口视

图

interface interface-type

interface-number

二者必选其一

进入以太网端口视图后,下面进行的

配置只在当前端口下生效;进入端口

操作命令说明

组视图

进入端口

组视图port-group { manual

port-group-name |

aggregation agg-id}

组视图后,下面进行的配置将在端口

组中的所有端口生效

将端口加入到隔离组中port-isolate enable group

group-number

必选

缺省情况下,隔离组中没有

加入任何端口

配置指定端口作为隔离组的上行口port-isolate uplink-port

group group-number

必选

缺省情况下,端口组中无上

行口

该配置只在以太网端口视

图下有效

对同一

端口只

支持一

种配置

1.3 隔离组显示和维护

在完成上述配置后,在任意视图下执行display命令可以显示配置后端口组的运行

情况,通过查看显示信息验证配置的效果。

表1-2隔离组显示和维护

操作命令说明

显示隔离组以及隔离组的信息display port-isolate group

[ group-number ]

group-number参数只有分布式设

备支持

1.4 端口隔离配置举例

1. 组网需求

z小区用户PC2、PC3、PC4分别与设备的端口Ethernet1/1/2、Ethernet1/1/3、Ethernet1/1/4相连;

z设备通过Ethernet1/1/1端口与外部网络相连;

z小区用户PC2、PC3和PC4之间不能互通。

2. 组网图

PC2 PC3PC4

图1-1端口隔离配置组网示例图

3. 配置步骤

(1) 设备组网情况下的配置步骤

# 创建隔离组2。

<Sysname> system-view

[Sysname] port-isolate group 2

# 将端口Ethernet1/1/2、Ethernet1/1/3、Ethernet1/1/4加入隔离组2。

[Sysname] interface Ethernet 1/1/2

[Sysname-Ethernet1/1/2] port-isolate enable group 2

[Sysname-Ethernet1/1/2] interface Ethernet 1/1/3

[Sysname-Ethernet1/1/3] port-isolate enable group 2

[Sysname-Ethernet1/1/3] interface Ethernet 1/1/4

[Sysname-Ethernet1/1/4] port-isolate enable group 2

# 配置端口Ethernet1/1/1为隔离组2的上行口。

[Sysname-Ethernet1/1/4] interface Ethernet 1/1/1

[Sysname-Ethernet1/1/1] port-isolate uplink-port group 2 [Sysname-Ethernet1/1/1] return

# 显示隔离组2中的信息。

<Sysname> display port-isolate group 2

Port-isolate group information:

Uplink port support: YES

Group ID: 2

Uplink port: Ethernet1/1/1

Ethernet1/1/2 Ethernet1/1/3 Ethernet1/1/4。