Cisco-PacketTracer-5.2模拟器的Easy-VPN实验指南

思科模拟器试验基础指导书

Packet Tracer 5.0软件使用教程进一步详解前言可以这样说,我用过有许多好旳网络模拟软件,其中不乏有特别优秀旳!例如Boson 旳Boson NetSim for CCNA 6.0就很优秀。

但是自从我用了Packet Tracer这个思科官方模拟软件后,我发现竟有更优秀旳。

她旳最新版本是Packet Tracer 5.0,直到目前我使用这个工具仍然是爱不释手,好了闲话不多说,工作!网络上有有关Packet Tracer旳所谓“教程”,但是都只是皮毛,今天我从如下三个方面入手简介Packet Tracer 5.0这个软件。

力求做到“进一步、详解”。

此外我不反对人们转载这篇文章,但是我但愿朋友转载后请注明链接:第一篇、熟悉界面一、设备旳选择与连接在界面旳左下角一块区域,这里有许多种类旳硬件设备,从左至右,从上到下依次为“路由器”、“互换机”、“集线器”、“无线设备”、“设备之间旳连线(Connections)”、“终端设备”、“仿真广域网”、以及“Custom Made Devices(自定义设备)”。

下面着重讲一下“设备之间旳连线:Connections”,用鼠标点一下它之后,在右边你会看到多种类型旳线,依次为Automatically Choose Connection Type(自动选线,万能旳,一般不建议使用,除非你真旳不懂得设备之间该用什么线)、控制线、直通线、交叉线、光纤、电话线、同轴电缆、DCE、DTE。

其中DCE和DTE是用于路由器之间旳连线。

实际当中,你需要把DCE和一台路由器相连,DTE和另一台设备相连。

而在这里,你只需选一根就是了,若你选了DCE这一根线,则和这根线先连旳路由器为DCE,配备该路由器时需配备时钟哦。

交叉线只在路由器和电脑直接相连,或互换机和互换机之间相连时才会用到。

注释:那么Custom Made Devices(自定义设备)是做什么旳呢?通过实验发现:当我们用鼠标单击不放开左键把位于第一行旳第一种设备也就是Router中旳任意一种拖到工作区,然后再拖一种然后我们尝试用串行线Serial DTE连接两个路由器时发现,她们之间是不会正常连接旳,因素是这两个设备初始化对然虽然都是模块化旳,但是没有添加,例如多种串口等等。

GRE VPN的配置实验

GRE VPN的配置实验(Cisco Packet Tracer5.2以上版本支持)环境: 三台路由器串口相连, 接口配置如图要求: 在R1和R3之间建立GRE隧道, 地址如图步骤一: 接口配置连通性,R1(config)#int s1/0R1(config-if)#ip add 20.1.1.1 255.255.255.0R1(config-if)#cl ra 64000R1(config-if)#no shR1(config-if)#int F0/0R1(config-if)#ip add 10.1.1.1 255.255.255.0 →私有网络地址R1(config)#ip route 0.0.0.0 0.0.0.0 20.1.1.2 →上互联网的缺省路由ISP(config)#int s1/1 →ISP路由器虚拟互联网ISP(config-if)#ip add 30.1.1.1 255.255.255.0ISP(config-if)#cl ra 64000ISP(config-if)#no shISP(config-if)#int s1/0ISP(config-if)#ip add 20.1.1.2 255.255.255.0ISP(config-if)#no shR3(config)#int s1/0R3(config-if)#ip add 30.1.1.2 255.255.255.0R3(config-if)#no shR3(config-if)#int F0/0R3(config-if)#ip add 40.1.1.1 255.255.255.0→私有网络地址R3(config-if)#no shutR3(config-if)#exitR3(config)#ip route 0.0.0.0 0.0.0.0 30.1.1.1→上互联网的缺省路由步骤二: 测试哪些可达, 哪些不可达R3#ping 10.1.1.1 →由于ISP没有私网的路由Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 10.1.1.1, timeout is 2 seconds: U.U.USuccess rate is 0 percent (0/5)R3#ping 20.1.1.1 →合法地址是能够通讯的Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 20.1.1.1, timeout is 2 seconds:Success rate is 100 percent (5/5), round-trip min/avg/max = 56/60/ 64 ms步骤三: 实施GRE隧道技术R1(config)#int tunnel 0 →①进入隧道接口R1(config-if)#ip add 100.1.1.1 255.255.255.0 (②指定IP地址,两端要在一个网段R1(config-if)#tunnel source s1/0 →③指定承载隧道的源和目的接口R1(config-if)#tunnel destination 30.1.1.2R1(config-if)#no shR1(config)#route ripR1(config-router) #network 100.1.1.0R1(config-router) # network 10.1.1.0→④为私有网络地址段指出路由走tunnel接口;( 宣告网段的时候可不敢宣告实际出外网的接口网段, 就当tunnel直连的网段替换掉了实际的物理网段, 所以宣告直连内网的网段即可。

实验2使用网络模拟器packetTracer

实验2使用网络模拟器packetTracer实验报告正文:一、实验名称使用网络模拟器packetTracer二、实验目的:1.掌握安装和配置网络模拟器PacketTracer的方法;2.掌握使用PacketTracer模拟网络场景的基本方法,加深对网络环境,网络设备和网络协议交互过程等方面的理解。

三、实验内容和要求1.安装和配置网络模拟器;2.熟悉PacketTracer模拟器;3.观察与IP网络接口的各种网络硬件;4.进行ping和traceroute。

四、实验环境1)运行Window8.1操作系统的PC一台。

五、操作方法与实验步骤1)安装网络模拟器安装CISCO网络模拟器PacketTracer版本5.2.1。

双击PacketTracer安装程序图标,入安装过程。

根据提示进行选择确认,可以顺利安装系统。

2)使用PacketTracer模拟器(1)启动系统。

点击“CicoPacketTracer”图标,将会出现如图1所示的系统界面。

图7PacketTracer的主界面菜单栏中包含新建、打开、保存等基本文件操作,其下方是一些常用的快捷操作图标。

工作区则是绘制、配置和调试网络拓扑图的地方。

例如,要测试PC0到Router0之间的连通性,可以先用增加简单的PDU工具点击PC0,再用该工具点击Router0就可以看出两设备之间是否连通。

如图8所示。

图8用增加简单的PDU工具测试设备之间的连通性结果表明两个设备之间的链接是畅通的,图9是模拟模式下捕获到的数据包信息列表2图9模拟模式下捕获的数据包信息列表增加复杂的PDU工具的使用方法稍复杂些,也是先用工具依次点击所要测试链路的两端,再设置所要发送的报文格式,然后点击创建PDU报文。

设置报文格式如图10所示。

图10定制增加复杂的PDU中的报文3图11用增加复杂的PDU工具测试设备之间的连通性图12模拟模式下捕获的复杂的PDU数据包在主界面右下角(图7),是转换实时模式与模拟模式的按钮。

Cisco Packet Tracer 5 官方模拟器使用教程(美化排版,含实例)

目录第一篇:熟悉界面 (2)一、设备的选择与连接 (2)二、对设备进行编辑 (3)三、Realtime mode(实时模式)和Simulation mode(模拟模式) . 3第二篇:设备管理 (5)一、PC机 (5)二、路由器 (5)第三篇:实战 (6)实例1、研究应用层和传输层协议 (6)实例2、检查路由 (8)实例3、研究ICMP 数据包 (10)实例4、子网和路由器配置 (12)实例5、研究第2 层帧头 (14)实例6、地址解析协议(ARP) (15)实例7、中间设备用作终端设备 (17)实例8、管理设备配置 (19)第第一一篇篇::熟熟悉悉界界面面一一、、设设备备的的选选择择与与连连接接在界面的左下角一块区域,这里有许多种类的硬件设备,从左至右,从上到下依次为路由器、交换机、集线器、无线设备、设备之间的连线(Connections )、终端设备、仿真广域网、Custom Made Devices (自定义设备)下面着重讲一下“Connections”,用鼠标点一下它之后,在右边你会看到各种类型的线,依次为Automatically Choose Connection Type (自动选线,万能的,一般不建议使用,除非你真的不知道设备之间该用什么线)、控制线、直通线、交叉线、光纤、电话线、同轴电缆、DCE 、DTE 。

其中DCE 和DTE 是用于路由器之间的连线,实际当中,你需要把DCE 和一台路由器相连,DTE 和另一台设备相连。

而在这里,你只需选一根就是了,若你选了DCE 这一根线,则和这根线先连的路由器为DCE ,配置该路由器时需配置时钟哦。

交叉线只在路由器和电脑直接相连,或交换机和交换机之间相连时才会用到。

注释:那么Custom Made Devices 设备是做什么的呢?通过实验发现当我们用鼠标单击不放开左键把位于第一行的第一个设备也就是Router 中的任意一个拖到工作区,然后再拖一个然后我们尝试用串行线Serial DTE 连接两个路由器时发现,他们之间是不会正常连接的,原因是这两个设备初始化对然虽然都是模块化的,但是没有添加,比如多个串口等等。

VPN配置实验

实验五 VPN配置实验一、实验目的:1.了解VPN的概念2.熟悉IPSec协议3.熟悉Packet Tracer模拟软件的用法,练习使用Packet Tracer 模拟软件配置VPN二、实验内容:利用Packet Tracer模拟软件,配置基于IPSec的LAN-to-LAN的VPN。

三、实验要求实验一、拓扑结构如下图所示,IP地址必须配置成不同于下图中的IP。

1. 配置路由器和主机,使得网络联通2. 配置路由器0和路由器2,构建VPN。

实验二、拓扑结构如下图所示,IP地址必须配置成不同于下图中的IP。

1. 配置路由器和主机,使得网络联通2. 配置路由器3和路由器0,构建远程接入VPN。

实验一拓扑实验二拓扑四、实验步骤实验一1.配置路由器和主机,使得网络联通2. 配置路由器0和路由器2,构建VPN。

分部路由设置Router>enableRouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname fenbufenbu(config)#interface FastEthernet0/1fenbu(config-if)#ip address 192.168.1.1 255.255.255.0fenbu(config-if)#no shutdown%LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to upfenbu(config-if)#exitfenbu(config)#interface FastEthernet0/0fenbu(config-if)#ip address 100.1.1.2 255.255.255.0 fenbu(config-if)#no shutdown%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upfenbu(config)#crypto isakmp policy 10fenbu(config-isakmp)#encryption 3desfenbu(config-isakmp)#hash md5fenbu(config-isakmp)#authentication pre-sharefenbu(config-isakmp)#crypto isakmp key gao address 200.1.1.2fenbu(config)#crypto ipsec transform-set gaozhuangesp-3des esp-md5-hmafenbu(config)#crypto map tom 10 ipsec-isakmp ?dynamic Enable dynamic crypto map support<cr>fenbu(config)#crypto map tom 10 ipsec-isakmp% NOTE: This new crypto map will remain disabled until a peerand a valid access list have been configured. fenbu(config-crypto-map)#set peer 200.1.1.2fenbu(config-crypto-map)#set transform-set gaozhuang fenbu(config-crypto-map)#match address 101fenbu(config-crypto-map)#exitfenbu(config)#access-list 101 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255fenbu(config)#int f 0/0fenbu(config-if)#crypto map gao*Jan 3 07:16:26.785: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ONfenbu(config-if)#no shutfenbu(config-if)#exitfenbu(config)#ip route 0.0.0.0 0.0.0.0 100.1.1.1 fenbu(config)#exit远程路由设置Router>enableRouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname yuanchenyuanchen(config)#interface FastEthernet0/1 yuanchen(config-if)#ip address 200.1.1.2 255.255.255.0yuanchen(config-if)#no shutdown%LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to upyuanchen(config)#interface FastEthernet0/0 yuanchen(config-if)#ip address 192.168.2.1 255.255.255.0yuanchen(config-if)#no shutdown%LINK-5-CHANGED: Interface FastEthernet0/0, changedstate to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upyuanchen(config-if)#exityuanchen(config)#crypto isakmp policy 10yuanchen(config-isakmp)#encryption 3desyuanchen(config-isakmp)#hash md5yuanchen(config-isakmp)#authentication pre-share yuanchen(config-isakmp)#crypto isakmp key gao address 100.1.1.2yuanchen(config)#crypto ipsec transform-set gaozhuang esp-3des esp-md5-hmacyuanchen(config)#crypto map gao 10 ipsec-isakmp% NOTE: This new crypto map will remain disabled until a peerand a valid access list have been configured. yuanchen(config-crypto-map)#set transform-set gaozhuangyuanchen(config-crypto-map)#set peer 100.1.1.2 yuanchen(config-crypto-map)#match address 101 yuanchen(config-crypto-map)#exityuanchen(config)#access-list 101 permit ip192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255^yuanchen(config)#int f 0/1yuanchen(config-if)#crypto map gao*Jan 3 07:16:26.785: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ONyuanchen(config-if)#no shutyuanchen(config-if)#exityuanchen(config)#ip route 0.0.0.0 0.0.0.0 200.1.1.1 yuanchen(config)#exit测试PC1 ping PC0成功ping 通,实验成功实验二、Vpn连接相关代码zongbu#conf tEnter configuration commands, one per line. End with CNTL/Z. zongbu(config)#aaa new-modelzongbu(config)#aaa authentication login gao localzongbu(config)#aaa authorization network zhuang local zongbu(config)#username gaozhuang secret 14060510012zongbu(config)#crypto isakmp policy 1zongbu(config-isakmp)#hash md5zongbu(config-isakmp)#authentication pre-sharezongbu(config-isakmp)#group 2zongbu(config-isakmp)#exitzongbu(config)#ip local pool gz 192.168.2.1 192.168.2.10 zongbu(config)#crypto isakmp client configuration group gaogroupzongbu(config-isakmp-group)#key gaozhuanggongxiangmiyao zongbu(config-isakmp-group)#pool gaogroupzongbu(config-isakmp-group)#exitzongbu(config)#crypto ipsec transform-set gao esp-aes esp-sha-hmaczongbu(config)#crypto dynamic-map wydynmap 10zongbu(config-crypto-map)#set transform-set gaozongbu(config-crypto-map)#reverse-routezongbu(config-crypto-map)#exitzongbu(config)#crypto map gaonmap client authentication list gaozongbu(config)#crypto map gaonmap isakmp authorization list zhuangzongbu(config)#crypto map gaomap client configuration address respondzongbu(config)#crypto map gaomap 1000 ipsec-isakmp dynamic wydynmapzongbu(config)#int f0/1zongbu(config-if)#crypto map gaomap*Jan 3 07:16:26.785: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON。

(完整)PacketTracer 5.3的IPsec VPN实验说明

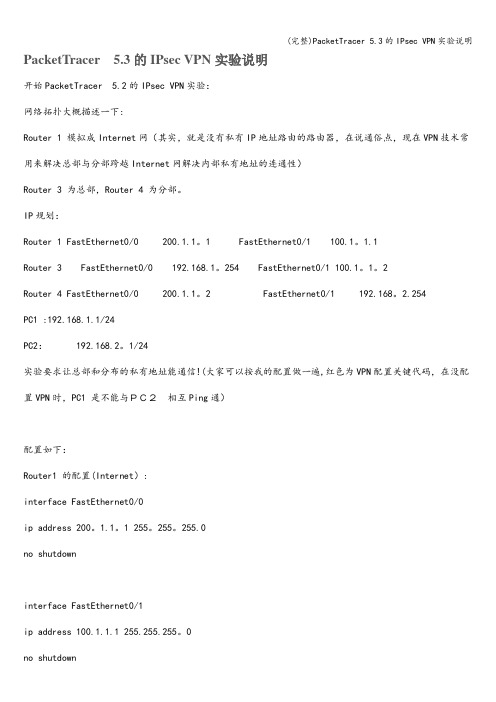

PacketTracer 5.3的IPsec VPN实验说明开始PacketTracer 5.2的IPsec VPN实验:网络拓扑大概描述一下:Router 1 模拟成Internet网(其实,就是没有私有IP地址路由的路由器,在说通俗点,现在VPN技术常用来解决总部与分部跨越Internet网解决内部私有地址的连通性)Router 3 为总部,Router 4 为分部。

IP规划:Router 1 FastEthernet0/0 200.1.1。

1 FastEthernet0/1 100.1。

1.1Router 3 FastEthernet0/0 192.168.1。

254 FastEthernet0/1 100.1。

1。

2Router 4 FastEthernet0/0 200.1.1。

2 FastEthernet0/1 192.168。

2.254PC1 :192.168.1.1/24PC2: 192.168.2。

1/24实验要求让总部和分布的私有地址能通信!(大家可以按我的配置做一遍,红色为VPN配置关键代码,在没配置VPN时,PC1 是不能与PC2相互Ping通)配置如下:Router1 的配置(Internet):interface FastEthernet0/0ip address 200。

1.1。

1 255。

255。

255.0no shutdowninterface FastEthernet0/1ip address 100.1.1.1 255.255.255。

0no shutdownRouter 3的配置:crypto isakmp policy 10encr 3deshash md5authentication pre—sharecrypto isakmp key tom address 200。

1。

1。

2crypto ipsec transform—set tim esp-3des esp-md5—hmacaccess—list 101 permit ip 192.168。

cisco-vpn配置指南(带详细注解)

以下为路由器A的配置,路由器B只需对相应配置做更改即可1:配置IKErouter(config)#crypto isakmp enable #启用IKE(默认是启动的)router(config)#crypto isakmp policy 100 #建立IKE策略,优先级为100router(config-isakmp)#authentication pre—share #使用预共享的密码进行身份验证router(config-isakmp)#encryption des #使用des加密方式router(config-isakmp)#group 1 #指定密钥位数,group 2安全性更高,但更耗cpurouter(config-isakmp)#hash md5 #指定hash算法为MD5(其他方式:sha,rsa)router(config—isakmp)# lifetime 86400 #指定SA有效期时间。

默认86400秒,两端要一致以上配置可通过show crypto isakmp policy显示。

VPN两端路由器的上述配置要完全一样。

2:配置Keysrouter(config)# crypto isakmp key cisco1122 address 10.0.0。

2--(设置要使用的预共享密钥和指定vpn另一端路由器的IP地址)3:配置IPSECrouter(config)#crypto ipsec transform—set abc esp—des esp-md5-hmac配置IPSec交换集abc这个名字可以随便取,两端的名字也可不一样,但其他参数要一致。

router(config)#crypto ipsec security—association lifetime 86400ipsec安全关联存活期,也可不配置,在下面的map里指定即可router(config)#access—list 110 permit tcp 172.16.1。

[计算机]Cisco_Packet_Tracer实验教程

![[计算机]Cisco_Packet_Tracer实验教程](https://img.taocdn.com/s3/m/2006e0a4168884868762d6f8.png)

[计算机]Cisco_Packet_Tracer实验教程第一篇、熟悉界面一、设备的选择与连接在界面的左下角一块区域,这里有许多种类的硬件设备,从左至右,从上到下依次为路由器、交换机、集线器、无线设备、设备之间的连线(Connections)、终端设备、仿真广域网、Custom Made Devices(自定义设备)下面着重讲一下“Connections”,用鼠标点一下它之后,在右边你会看到各种类型的线,依次为Automatically Choose Connection Type(自动选线,万能的,一般不建议使用,除非你真的不知道设备之间该用什么线)、控制线、直通线、交叉线、光纤、电话线、同轴电缆、DCE、DTE。

其中DCE和DTE是用于路由器之间的连线,实际当中,你需要把DCE和一台路由器相连,DTE和另一台设备相连。

而在这里,你只需选一根就是了,若你选了DCE这一根线,则和这根线先连的路由器为DCE,配置该路由器时需配置时钟哦。

交叉线只在路由器和电脑直接相连,或交换机和交换机之间相连时才会用到。

注释:那么Custom Made Devices设备是做什么的呢,通过实验发现当我们用鼠标单击不放开左键把位于第一行的第一个设备也就是Router中的任意一个拖到工作区,然后再拖一个然后我们尝试用串行线Serial DTE连接两个路由器时发现,他们之间是不会正常连接的,原因是这两个设备初始化对然虽然都是模块化的,但是没有添加,比如多个串口等等。

那么,这个Custom Made Devices 设备就比较好了,他会自动添加一些“必须设备的”,在实验环境下每次选择设备就不用手动添加所需设备了,使用起来很方便,除非你想添加“用户自定义设备”里没有的设备再添加也不迟。

当你需要用哪个设备的时候,先用鼠标单击一下它,然后在中央的工作区域点一下就OK了,或者直接用鼠标摁住这个设备把它拖上去。

连线你就选中一种线,然后就在要连接的线的设备上点一下,选接口,再点另一设备,选接口就OK了。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Cisco-PacketTracer-5.2模拟器的Easy-VPN实验指南

1 / 4

Cisco PacketTracer 5.2模拟器的Easy VPN实验指南

Easy VPN是Cisco 独有的远程接入VPN技术。Easy VPN是在Ipsec VPN建立的

两个阶段(IKE阶段和IPSEC阶段)之间多了一个2.5阶段(用户认证阶段等)。

远程接入VPN的常用作用是为外出办公提供很好接入技术。回想当年的外出的移

动办公,那时候还是通过电话线拨号连接到内网访问资源。其网络速之慢,费用

之贵,小T我就不多说了!现在的外出移动办公接入内网访问资源,常用的是远

程VPN接入技术,其技术的优点在于网速快、费用低,只要你所在地方能上

Internet网,那么,你就很享受远程VPN接入所带来的好处!(大家有机会用过,

就会体会到)。

远程VPN接入技术,常见的有PPTP,L2TP,Easy VPN以及现在很火的SSL VPN

等。这些远程VPN接入技术优缺点,小T我会在以后的给大家聊聊!现在我以

Cisco PacketTracer 5.2这个模拟器为基础,做Easy VPN的实验。(讲得不好,

还请大家指点。需要下载这个软件的,见我的博客《PacketTracer 5.2的IPsec

VPN实验说明(附PacketTracer 5.2下载地址)》)

实验的基本思路是这样的,一台路由器做总部VPN网关,一台路由模拟Internet

网(就是没私有IP路由的路由器),一台路由路模拟能上Internet网的路由器

(也就是做了NAT上网)。外出移动办公的笔记本通过能上Internet网的路由器

Easy VPN连接到总部,并访问总部的web服务器。

实验拓扑:

Cisco-PacketTracer-5.2模拟器的Easy-VPN实验指南

2 / 4

IP地址规划如下:

总部服务器:192.168.1.1、24

总部路由器:fa 0/0 192.168.1.254/24

fa 0/1 100.1.1.2/24

Internet网路由器:fa 0/1 100.1.1.2/24

fa 0/0 200.1.1.1/24

远端路由器:fa 0/0

200.1.1.2/24

fa 0/1 172.16.1.254/24

办公笔记本:172.16.1.1、24

实验的基本配置如下:

总部路由器:

Cisco-PacketTracer-5.2模拟器的Easy-VPN实验指南

3 / 4

interface FastEthernet0/0

ip address 192.168.1.254 255.255.255.0

no shutdown

interface FastEthernet0/1

ip address 100.1.1.2 255.255.255.0

no shutdown

ip route 0.0.0.0 0.0.0.0 100.1.1.1

Internet路由器:

interface FastEthernet0/0

ip address 200.1.1.1 255.255.255.0

no shutdown

interface FastEthernet0/1

ip address 100.1.1.1 255.255.255.0

no shutdown

远端路由器的配置:

interface FastEthernet0/0

ip address 200.1.1.2 255.255.255.0

ip nat outside

no shutdown

interface FastEthernet0/1

ip address 172.16.1.254 255.255.255.0

ip nat inside

no shutdown

ip nat inside source list 1 interface FastEthernet0/0 overload

ip route 0.0.0.0 0.0.0.0 200.1.1.1

access-list 1 permit 172.16.1.0 0.0.0.255

此时,远端的笔记本能上网,但不能访问总部内的Web服务器。现在在总部做

Easy VPN的配置。其配置如下:

aaa new-model(开启AAA认证)

aaa authentication login eza local(命名eza,对eza认证)

aaa authorization network ezo local(命名ezo,对ezo的事件授权)

username tang password 123(创建用户名密码)

crypto isakmp policy 10(Ipsec 阶段一的安全参数配置)

hash md5

authentication pre-share

group 2

ip local pool ez 192.168.2.1 192.168.2.10(Easy VPN 接入后所分配的地址)

crypto isakmp client configuration group myez(Easy VPN的组和密码配置)

Cisco-PacketTracer-5.2模拟器的Easy-VPN实验指南

4 / 4

key 123

pool ez

crypto ipsec transform-set tim esp-3des esp-md5-hmac(IPSec阶段二的配置)

crypto dynamic-map ezmap 10(动态加密图)

set transform-set tim

reverse-route(反向路由注入)

(以下是对Easy VPN的认证,授权配置,list是调用上面的AAA的配置名)

crypto map tom client authentication list eza

crypto map tom isakmp authorization list ezo

crypto map tom client configuration address respond

crypto map tom 10 ipsec-isakmp dynamic ezmap(最后,动态加密图必须有静态绑定)

interface FastEthernet0/1

crypto map tom(绑定到接口)

Easy VPN的测试:

测试如下:

首先,双击笔记本,打开图,选择Desktop,再下面选择command Pormpt,ping

一下总部的公网地址100.1.1.2,通了后再ping内部服务器192.168.1.1,此时

是ping不通的,因为我们来没Easy VPN 接入。

其次,我们依然选择Desktop下的VPN,依次输入如下信息:

GroupName:myez

Group key:123

Host IP(server IP):100.1.1.2

Username:tang

Password:123

点击connect,就会提示连接上去,此时会显示下发的IP地址。(若没马上连上

去,在配置没错的前提下,Ipsec VPN协商时,前面几个包是不通的,解决方法,

在ping一下100.1.1.2,再连接Easy VPN)。

最后,我们访问web服务器,选择Desktop下的Web Browser,输入IP:192.168.1.1

即可访问到web服务器.