ESS防火墙配置全攻略.pptx

配置与管理防火墙PPT课件

9.1.2 iptables简介

网络服务器搭建、配置与管理——Linux版

早期的Linux系统采用过ipfwadm作为防火墙,但在2.2.0核心中 被ipchains所取代。

Linux 2.4版本发布后,netfilter/iptables信息包过滤系统正式使用。 Netfilter/iptables IP数据包过滤系统实际由netfilter和iptables两

就如192同.16直8.0接.25通4 信一样实 。现如N图AT 的计算机

Web 服务器

14

9.1.4 NAT的基本知识

网络服务器搭建、配置与管理——Linux版

15

9.1.4 NAT的基本知识

网络服务器搭建、配置与管理——Linux版

16

9.1.4 NAT的基本知识

网络服务器搭建、配置与管理——Linux版

9.3.2 任务2 认识iptables的基本语法

iptable -I INPUT 2 -p tcp --dport 80 -j ACCEPT

26

网络服务器搭建、配置与管理——Linux版

9.3.2 任务2 认识iptables的基本语法

3.匹配选项

匹配选项用来指定需要过滤的数据包所具备的条件。换句话说就是在过 滤数据包的时候,iptables根据什么来判断到底是允许数据包通过,还是不允 许数据包通过,过滤的角度通常可以是源地址、目的地址、端口号或状态等信 息。如果使用协议进行匹配的话,就是告诉iptables从所使用的协议来进行判 断是否丢弃这些数据包。在TCP/IP的网络环境里,大多数的数据包所使用的协 议不是TCP类型的就是UDP类型的,还有一种是ICMP类型的数据包,例如 ping命令所使用的就是ICMP协议。下面先来介绍一些较为常用的匹配选项。 更多介绍请参考相关文献。

配置与管理防火墙PPT课件

10

9.1.3 iptables工作原理

网络服务器搭建、配置与管理——Linux版

8

9.1.3 iptables工作原理

网络服务器搭建、配置与管理——Linux版

② nat。当数据包建立新的连接时,该nat表能够修改数据包, 并完成网络地址转换。它包含以下3个内置链。

●PREROUTING:修改到达的数据包。 ●OUTPUT:路由之前,修改本地产生数据包。 ●POSTROUTING:数据包发送前,修改该包。 nat表仅用于网络地址转换,也就是转换包的源或目标地址,其具 体的动作有DNAT、SNAT以及MASQUERADE,下面的内容将会详 细介绍。

(1)从Intranet传出的数据包由NAT将它们的专用地址转换为公用地址。 (2)从Internet传入的数据包由NAT将它们的公用地址转换为专用地址。 (3)支持多重服务器和负载均衡。 (4)实现透明代理。

这样在内网中计算机使用未注册的专用IP地址,而在与外部网络通信时使用注 册的公用IP地址,大大降低了连接成本。同时NAT也起到将内部网络隐藏起来,保 护内部网络的作用,因为对外部用户来说只有使用公用IP地址的NAT是可见的,类 似于防火墙的安全措施。

2.iptables工作流程

iptables拥有3个表和5个链,其整个工作流程如图

11

9.1.—Linux版

12

9.1.4 NAT的基本知识

网络服务器搭建、配置与管理——Linux版

fortigate防火墙配置ppt课件

Internal 2 192.168.1.0/24

FortiGate透明模式

Transparent

59.108.29.1

Port1

Wan Port2

59.108.29.184

Internal 1 10.11.101.0/24

6

Internal 2 192.168.1.0/24

数据包处理流程

7

NP数据包处理流程

32

防火墙-流量整形器

33

防火墙-策略

34

防火墙-策略的顺序

35

▪ IPS特征匹配 ▪ IPSEC SSL/TLS协议处理器 ▪ IKE ▪ 认证模块SHA2界面与配置

FortiGate路由模式

59.108.29.182

NAT/Route

Port1 10.11.101.1

Wan

Port2 192.168.1.1

Internal 1 10.11.101.0/24

Passive 工作 不工作 不工作

Static 不工作 不工作 建议使用

14

查看链路聚合工作状态

ha-a-981 # diagnose netlink aggregate name linkaggregate LACP flags: (A|P)(S|F)(A|I)(I|O)(E|D)(E|D) (A|P) - LACP mode is Active or Passive (S|F) - LACP speed is Slow or Fast (A|I) - Aggregatable or Individual (I|O) - Port In sync or Out of sync (E|D) - Frame collection is Enabled or Disabled (E|D) - Frame distribution is Enabled or Disabled

网络安全与防火墙技术7 防火墙配置PPT

• ⑵中 所有应用程序初次访问网络时都将被 询问,已经被认可的程序那么按照设置的相 应规那么运作。制止局域网内部和互联网的 机器访问自己提供的网络共享效劳〔如文件、 打印机共享效劳等),局域网和互联网上的 机器将无法看到本机器。

• ⑶高 所有应用程序初次访问网络时都将被 询问,已经被认可的程序那么按照设置的相 应规那么运作。制止局域网内部和互联网的 机器访问自己提供的网络共享效劳〔如文件、 打印机共享效劳等),局域网和互联网上的 机器将无法看到本机器。除了是由已经被认 可的程序翻开的端口,系统会屏蔽掉向外部 开放的所有端口。

• 单击“导入〞按钮 ,翻开选择保存的规 那么目录,再选择需要导入的规那么,单 击“确定〞按钮后,防火墙IP规那么列表 中便会增加所选的规那么。

图7.13 导出IP规那么

• 说明:该“导出〞、“导入〞功能是方便一 些用户,在重装防火墙前可以保存现有的规 那么,当重装后只需要导入原有的规那么便 可以使用防火墙。

• ②规那么列表,其界面如图7.10所示。

图7.10 规那么列表

• 这里列出了所有的规那么的名称,该规那么 所对应的数据包的方向,该规那么所控制的 协议,本机端口,对方地址和对方端口,以 及当数据包满足本规那么时所采取的策略。 在列表的左边为该规那么是否有效的标志, 钩选表示该规那么有效,否那么表示无效。

图7.1 系统设置界面

• ⑵防火墙自定义规那么重置单击该按钮, 防火墙将弹出窗口,如图7.2所示。

• 图7.2 防火墙自定义规那么重置

• 如果单击“确定〞按钮,天网防火墙将会 把防火墙的平安规那么全部恢复为初始设 置,对平安规那么的修改和参加的规那么 将会全部被去除掉。

• ⑶防火墙设置向导为了便于用户合理的设 置防火墙,天网防火墙个人版专门为用户 设计了防火墙设置向导,界面如图7.3所示。 用户可以跟随它一步一步完成天网防火墙 的合理设置。

东软防火墙配置过程

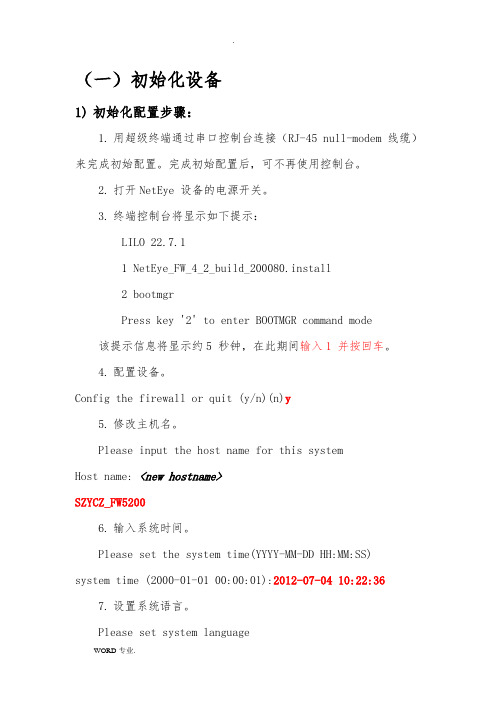

(一)初始化设备1)初始化配置步骤:1.用超级终端通过串口控制台连接(RJ-45 null-modem 线缆)来完成初始配置。

完成初始配置后,可不再使用控制台。

2.打开NetEye 设备的电源开关。

3.终端控制台将显示如下提示:LILO 22.7.11 NetEye_FW_4_2_build_200080.install2 bootmgrPress key '2' to enter BOOTMGR command mode 该提示信息将显示约5 秒钟,在此期间输入1 并按回车。

4.配置设备。

Config the firewall or quit (y/n)(n)y5.修改主机名。

Please input the host name for this systemHost name: <new hostname>SZYCZ_FW52006.输入系统时间。

Please set the system time(YYYY-MM-DD HH:MM:SS)system time (2000-01-01 00:00:01):2012-07-04 10:22:367.设置系统语言。

Please set system language(1) English(2) ChinesePlease input a choice[1-2,q](2) <1、2 或q>选择2,中文,回车8.更改根管理员口令。

(此步骤可选,但东软强烈建议首次登录后修改口令。

)Changing default password of root?(y/n)(y):Old password(6-128): neteyePassword(6-128): < 新密码>Repeat Password(6-128): < 新密码>这里我们不更改它的默认密码,选择n9.添加根系统管理员及选择登录方式。

路由器防火墙基本原理及典型配置讲解课件

02

目前,路由器防火墙已经发展到了第四代,具备更强大的安全

功能和更高的性能。

未来,随着云计算、物联网等技术的发展,路由器防火墙将进

03

一步集成化和智能化,以适应不断变化的网络安全需求。

02

路由器防火墙基本原理

包过滤原理

基于数据包特征的过滤方式

包过滤防火墙工作在网络层,通过检查数据包的源地址、目的地址、端口号等特征来决定是否允许数据包通过。这种防火墙 具有速度快、实现简单的优点,但安全性相对较低。

路由器防火墙性能优化案例分析

解决方案

部署ARP防火墙,定期更新防护规则 ,加强用户教育。

效果评估

ARP欺骗攻击次数减少80%,网络稳 定性明显提升。

06

路由器防火墙未来发展趋势

下一代路由器防火墙技术

分布式防火墙

采用分布式架构,将防火墙功能集成到网络中的各个节点,实现更 高效、灵活的安全防护。

AI驱动的防火墙

应用代理原理

基于应用层的代理服务

应用代理防火墙工作在应用层,通过代理服务器来接管客户端和服务器之间的数据传输。代理服务器 可以对数据包进行深入分析,提供更高级别的安全控制,但会带来较大的性能开销。

内容过滤原理

基于数据内容的过滤方式

VS

内容过滤防火墙通过分析数据包的内 容来决定是否允许通过。这种防火墙 可以识别特定的关键字或恶意代码, 提供更精细的控制,但实现复杂度较 高,且可能影响网络性能。

顺序和优先级,避免出现冲突和错误。

安全策略的案例分析

总结词

通过实际案例分析,可以深入理解安全策略的应用和 效果。

详细描述

以某公司网络安全防护为例,介绍如何配置安全策略 来控制不同部门之间的网络访问权限。具体来说,可 以设置不同的源IP地址和目的IP地址条件,控制不同 部门的员工访问公司内部资源和服务器的权限。同时 ,可以设置相应的操作,如允许访问、拒绝访问、重 定向等,以确保网络安全和稳定性。通过实际案例分 析,可以更好地理解安全策略在实际应用中的作用和 效果。