计算机网络实验利用wireshark分析ARP协议—实验六实验报告分析

实验二-使用wireshark分析arp协议

计算机网络实验报告年级:姓名:学号:___________实验日期:_________________________实验名称:实验二:利用Wireshark分析ARP协议一、实验项目名称及实验项目编号ARP协议学习与分析二、课程名称及课程编号计算机网络三、实验目的和要求实验目的:通过本实验使学生:1.学习ARP协议的工作原理以及ARP分组格式;2.学习使用WireShark对ARP协议进行分析。

实验要求:实验结果分析报告名称:实验一 ARP协议实验结果分析_姓名.doc四、实验原理Wireshark介绍Wireshark 是网络包分析工具。

网络包分析工具的主要作用是尝试捕获网络包,并尝试显示包的尽可能详细的情况。

网络包分析工具是一种用来测量有什么东西从网线上进出的测量工具,Wireshark 是最好的开源网络分析软件。

Wireshark的主要应用如下:(1)网络管理员用来解决网络问题(2)网络安全工程师用来检测安全隐患(3)开发人员用来测试协议执行情况(4)用来学习网络协议(5)除了上面提到的,Wireshark还可以用在其它许多场合。

Wireshark的主要特性(1)支持UNIX和Windows平台(2)在接口实时捕捉包(3)能详细显示包的详细协议信息(4)可以打开/保存捕捉的包(5)可以导入导出其他捕捉程序支持的包数据格式(6)可以通过多种方式过滤包(7)多种方式查找包(8)通过过滤以多种色彩显示包(9)创建多种统计分析五、实验内容1.了解数据包分析软件Wireshark的基本情况;2.安装数据包分析软件Wireshark;3.配置分析软件Wireshark;4.对本机网卡抓数据包;5.分析各种数据包。

六、实验方法及步骤1.Wireshark的安装及界面(1)Wireshark的安装(2)Wireshark的界面启动Wireshark之后,主界面如图:主菜单项:主菜单包括以下几个项目:File包括打开、合并捕捉文件,save/保存,Print/打印,Export/导出捕捉文件的全部或部分。

实验网络协议分析工具Wireshark的使用最新完整版

大连理工大学本科实验报告课程名称:网络综合实验学院(系):软件学院专业:软件工程年月日大连理工大学实验报告学院(系):专业:班级:姓名:学号:组:___ 实验时间:实验室:实验台:指导教师签字:成绩:实验一:网络协议分析工具Wireshark的使用一、实验目的学习使用网络协议分析工具Wireshark的方法,并用它来分析一些协议。

二、实验原理和内容1、tcp/ip协议族中网络层传输层应用层相关重要协议原理2、网络协议分析工具Wireshark的工作原理和基本使用规则三、实验环境以及设备Pc机、双绞线四、实验步骤(操作方法及思考题)1.用Wireshark观察ARP协议以及ping命令的工作过程:(1)用“ipconfig”命令获得本机的MAC地址和缺省路由器的IP地址;(2)用“arp”命令清空本机的缓存;(3)运行Wireshark,开始捕获所有属于ARP协议或ICMP协议的,并且源或目的MAC地址是本机的包(提示:在设置过滤规则时需要使用(1)中获得的本机的MAC地址);(4)执行命令:“ping 缺省路由器的IP地址”;写出(1),(2)中所执行的完整命令(包含命令行参数),(3)中需要设置的Wireshark的Capture Filter过滤规则,以及解释用Wireshark所观察到的执行(4)时网络上出现的现象。

(1)ipconfig –all(2)arp –d(3)ether host 00-11-5B-28-69-B0 and (arp or icmp)(4)因为实验开始时清空了本机ARP缓存,所以在ping默认网关的IP时,首先主机广播一个ARP查询报文,默认网关回复一个ARP响应报文;ping程序执行时,源向目的发送一个ICMP的Echo请求,目的方向源回复一个Echo响应,如此反复执行四次,所以捕获到8个ICMP报文。

2.用Wireshark观察tracert命令的工作过程:(1)运行Wireshark, 开始捕获tracert命令中用到的消息;(2)执行“tracert -d ”根据Wireshark所观察到的现象思考并解释tracert的工作原理。

Wiresharp抓包实验报告

网络与协议论文题目:_ 网络抓包分析姓名:__ _韩龙_ _ __班级:___ 信研103班__ __学号: S2*******2010年11月网络抓包分析一、分析目的通过学习Wireshark进行网络抓包分析,进一步理解在tcp/ip模型中网络协议的组成,对网络中数据的传输深刻的了解。

二、分析的主要内容主机ip地址:115.25.13.152 测试机ip地址:115.25.13.1561.ARP数据包分析ARP地址解析协议的作用是:在32bit的IP地址和采用不同网络技术的硬件地址之间提供动态映射。

输入:“ping 115.25.13.156”,软件开始捕获数据包,在fliter过滤器中输入“ARP”,找出相应的ARP请求、应答的数据包,如图1.1和图1.2:图1.1 ARP请求报文本主机(115.25.13.152)向广播中发送ARP请求“who has 115.25.13.156?”要求找出ip为115.25.13.156的主机的物理地址,然后告诉本主机,根据数据包细节层得到具体ARP分组格式和参数:随后,IP地址为115.25.13.156的主机向本主机(115.25.13.152)发送一个ARP应答报文,如图1.2:图1.2 ARP应答报文“115.25.13.156 is at 00:1b:38:04:f1:37”,即告诉本主机(115.25.13.152),ip地址为115.25.13.156的主机的物理地址是00:1b:38:04:f1:37。

根据数据包细节层得到具体ARP分组格式和参数:2.ICMP 数据包分析ICMP 即Internet 控制报文协议,包括两种类型,一类是ICMP 查询报文,一类是ICMP 差错报文,其作用是用于ip 主机和路由器之间交换错误报文和其他重要协议。

(1)输入“ping 115.25.13.156”,软件开始捕获数据包,在fliter 过滤器中输入“icmp ”,找出相应的icmp请求、应答的数据包。

wireshark抓包实验报告

本科实验报告实验名称:利用EtherPeek工具进行的网络抓包实验学员:学号:专业:所属学院:国防科学技术大学训练部制【实验名称】利用Wireshark工具进行的抓包实验【实验目的】通过Wireshark软件捕获并观察ARP协议、ICMP协议、FTP协议、HTTP协议以及TCP协议的工作原理,包括协议序列和报文内容【实验内容】实验环境描述:网络环境:因特网操作系统:Windows 7软件:Wiresharkv1.12.4实验步骤:1.Ping命令(ARP, ICMP分析)2.在实验主机使用FTP应用(FTP分析)3.在实验主机使用web应用(HTTP分析)【实验过程】1.ping命令(ICMP、ARP分析)实验主机的IP地址为:实验主机的MAC地址为:9c:4e:36:cf:db:e4在实验主机的命令框内输入命令:pingWireshark抓获的数据包如下:观察可得,抓获的报文里协议类型有ICMP与ARP。

(前12条是输入ping命令后抓取的)(1)ICMP分析:首先明确一下ICMP的相关知识:ICMP是(Internet Control Message Protocol)Internet控制报文协议。

它是TCP/IP协议族的一个子协议,用于在IP主机、路由器之间传递控制消息。

控制消息是指网络通不通、主机是否可达、路由是否可用等网络本身的消息。

这些控制消息虽然并不传输用户数据,但是对于用户数据的传递起着重要的作用。

各种ICMP报文的前32bits都是三个长度固定的字段:type类型字段(8位)、code代码字段(8位)、checksum校验和字段(16位) 8bits类型和8bits代码字段:一起决定了ICMP报文的类型。

常见的有:类型0、代码0:回应应答。

类型3、代码0:网络不可达类型3、代码1:主机不可达类型5、代码1:为主机重定向数据包类型8、代码0:回应类型11、代码0:传输中超出TTL(常说的超时)16bits校验和字段:包括数据在内的整个ICMP数据包的校验和,其计算方法和IP头部校验和的计算方法是一样的。

wireshark实验报告

wireshark实验报告Wireshark实验报告Wireshark是一个非常强大的网络协议分析工具,它可以帮助我们监控和分析网络上的数据包,从而深入了解网络通信的细节。

在本次实验中,我们使用Wireshark来分析一个简单的网络通信场景,并进行一些实验来了解它的功能和用途。

实验一:捕获数据包首先,我们打开Wireshark并选择要监控的网络接口,然后开始捕获数据包。

在捕获过程中,我们可以看到不断出现的数据包,它们包含了网络通信中的各种信息,如源地址、目标地址、协议类型等。

通过Wireshark的过滤功能,我们可以只显示特定协议的数据包,从而更方便地进行分析。

实验二:分析HTTP通信接下来,我们模拟了一个简单的HTTP通信场景,比如在浏览器中访问一个网页。

通过Wireshark捕获到的数据包,我们可以看到HTTP请求和响应的细节,包括请求头、响应头、数据内容等。

通过分析这些数据包,我们可以了解HTTP 通信的工作原理,以及了解网页加载过程中的各种细节。

实验三:检测网络异常最后,我们模拟了一个网络异常的场景,比如断开网络连接或者遭遇网络攻击。

通过Wireshark捕获到的数据包,我们可以看到异常情况下的网络通信情况,从而及时发现问题并进行处理。

Wireshark的强大过滤功能可以帮助我们快速定位异常数据包,以便更快地解决网络问题。

通过以上实验,我们对Wireshark的功能和用途有了更深入的了解。

它不仅可以帮助我们监控网络通信,还可以帮助我们分析网络问题、学习网络协议等。

在今后的网络工作中,Wireshark将成为我们不可或缺的利器,帮助我们更好地理解和管理网络通信。

抓包分析(以太网帧 ARP)

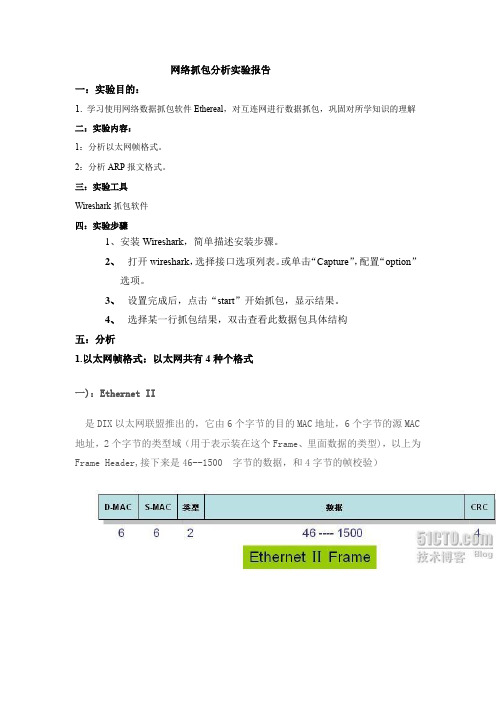

网络抓包分析实验报告一:实验目的:1.学习使用网络数据抓包软件Ethereal,对互连网进行数据抓包,巩固对所学知识的理解二:实验内容:1:分析以太网帧格式。

2:分析ARP报文格式。

三:实验工具Wireshark抓包软件四:实验步骤1、安装Wireshark,简单描述安装步骤。

2、打开wireshark,选择接口选项列表。

或单击“Capture”,配置“option”选项。

3、设置完成后,点击“start”开始抓包,显示结果。

4、选择某一行抓包结果,双击查看此数据包具体结构五:分析1.以太网帧格式:以太网共有4种个格式一):Ethernet II是DIX以太网联盟推出的,它由6个字节的目的MAC地址,6个字节的源MAC 地址,2个字节的类型域(用于表示装在这个Frame、里面数据的类型),以上为Frame Header,接下来是46--1500 字节的数据,和4字节的帧校验)二):Novell Ethernet它的帧头与Ethernet有所不同其中EthernetII帧头中的类型域变成了长度域,后面接着的两个字节为0xFFFF用于标示这个帧是Novell Ether类型的Frame,由于前面的0xFFFF站掉了两个字节所以数据域缩小为44-1498个字节,帧校验不变。

三):IEEE 802.3/802.2802.3的Frame Header和Ethernet II的帧头有所不同,它把EthernetII类型域变成了长度域(与Novell Ethernet相同)。

其中又引入802.2协议(LLC)在802.3帧头后面添加了一个LLC首部,由DSAP(Destination Service Access Point) 1 byte,SSAP(Source SAP) 1 byte,一个控制域 1 byte! SAP用于表示帧的上层协议。

四):Ethernet SNAPEthernet SNAP Frame与802.3/802.2 Frame的最大区别是增加了一个5 Bytes的SNAP ID,其中前面3个byte通常与源mac地址的前三个bytes相同,为厂商代码!有时也可设为0。

地址解析协议实验报告

一、实验目的1. 理解地址解析协议(ARP)的基本原理和工作流程。

2. 掌握ARP报文的格式和传输过程。

3. 熟悉ARP缓存的作用和配置方法。

4. 了解ARP欺骗及其防范措施。

二、实验环境1. 实验设备:两台PC机、一台交换机、一根网线。

2. 操作系统:Windows 10。

3. 实验软件:Wireshark。

三、实验内容1. ARP报文格式地址解析协议(ARP)用于将IP地址解析为MAC地址。

ARP报文格式如下:```| Hardware Type | Protocol Type | Hardware Length | Protocol Length | Operation | Hardware Address | Protocol Address |```- Hardware Type:硬件类型,表示网络接口类型,如以太网。

- Protocol Type:协议类型,表示网络协议类型,如IP。

- Hardware Length:硬件地址长度,表示硬件地址的字节数。

- Protocol Length:协议地址长度,表示协议地址的字节数。

- Operation:操作类型,表示ARP请求或响应。

- Hardware Address:硬件地址,表示发送方的MAC地址。

- Protocol Address:协议地址,表示发送方的IP地址。

2. ARP请求与响应当主机A要与主机B通信时,首先需要获取主机B的MAC地址。

主机A会发送一个ARP请求广播到局域网内的所有主机,请求主机B的MAC地址。

```ARP RequestSender MAC Address: 00-11-22-33-44-01Sender IP Address: 192.168.1.1Target IP Address: 192.168.1.2```主机B收到ARP请求后,会发送一个ARP响应,将自身的MAC地址返回给主机A。

```ARP ResponseSender MAC Address: 00-11-22-33-44-02Sender IP Address: 192.168.1.2Target IP Address: 192.168.1.1```主机A收到ARP响应后,将主机B的MAC地址存入本机的ARP缓存中,以便下次通信时直接使用。

网络协议分析软件的使用实验报告

实验报告项目名称:网络协议分析工具的使用课程名称:计算机网络B班级:姓名:学号:教师:信息工程学院测控系一、实验目的基于网络协议分析工具Wireshark(原为Ethereal),通过多种网络应用的实际操作,学习和掌握不同网络协议数据包的分析方法,提高TCP/IP协议的分析能力和应用技能。

二、实验前的准备● 二人一组,分组实验;● 熟悉Ping、Tracert等命令,学习FTP、HTTP、SMTP和POP3协议;● 安装软件工具Wireshark,并了解其功能、工作原理和使用方法;● 安装任一种端口扫描工具;● 阅读本实验的阅读文献;三、实验内容、要求和步骤3.1 学习Wireshark工具的基本操作学习捕获选项的设置和使用,如考虑源主机和目的主机,正确设置Capture Filter;捕获后设置Display Filter。

3.2 PING命令的网络包捕获分析PING命令是基于ICMP协议而工作的,发送4个包,正常返回4个包。

以主机210.31.40.41为例,主要实验步骤为:(1)设置“捕获过滤”:在Capture Filter中填写host 210.31.38.94;(2)开始抓包;(3)在DOS下执行PING命令;(4)停止抓包。

(5)设置“显示过滤”: IP.Addr=210.31.38.94(6)选择某数据包,重点分析其协议部分,特别是协议首部内容,点开所有带+号的内容。

(7)针对重要内容截屏,并解析协议字段中的内容,一并写入WORD文档中。

分析:从这个数据包的分析结果来看我们可以得知:数据包的到达时间为2013年11月28日14:43:15帧的序号为20411帧的长度为74bytes(592bits),同时抓取的长度也是74bytes,说明没有丢失数据目的MAC地址为00:25:11::4b:7a:6e源MAC地址为00:25:11:4b:7d:6e使用的协议为Ipv4网络层的首部长度为20bytes目的Ip地址为222.31.38.94源Ip地址为222.31.38.93数据没有分片说明数据大小没有超过最大传输单元MUT,其中用到了ICMP协议,数据包的生存周期为128头部校验和为0x01正确ICMP的校验和为0x01序列号为2304 数据有32bytes3.3 TRACERT命令数据捕获观察路由跳步过程。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

信息网络技术实验报告

实验名称利用wireshark分析ARP协议

实验编号 6.1

姓名

学号

成绩

2.6常见网络协议分析实验

一、实验室名称:

电子政务可视化再现实验室

二、实验项目名称:

利用wireshark分析ARP协议

三、实验原理:

Wireshark:Wireshark 是网络包分析工具。

网络包分析工具的主要作用是尝试获取网络包,并尝试显示包的尽可能详细的情况。

网络包分析工具是一种用来测量有什么东西从网线上进出的测量工具,Wireshark 是最好的开源网络分析软件。

当一台主机把以太网数据帧发送到位于同一局域网上的另一台主机时,是根据48bit 的以太网地址来确定目的接口的.设备驱动程序从不检查IP数据报中的目的IP地址。

地址解析为这两种不同的地址形式提供映射:32bit的IP地址和数据链路层使用的任何类型的地址。

ARP根据IP地址获取物理地址的一个TCP/IP协议。

ARP为IP地址到对应的硬件地址之间提供动态映射。

主机发送信息时将包含目标IP地址的ARP请求广播到网络上的所有主机,并接收返回消息,以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。

地址解析协议是建立在网络中各个主机互相信任的基础上的,网络上的主机可以自主发送ARP应答消息,其他主机收到应答报文时不会检测该报文的真实性就会将其记入本机ARP缓存。

四、实验目的:

目的是通过实验加深对数据包的认识,网络信息传输过程的理解,加深对协议的理解,并了解协议的结构与区别。

利用wireshark捕获发生在ping过程中的ARP报文,加强对ARP协议的理解,掌握ARP报文格式,掌握ARP请求报文和应答报文的区别。

五、实验内容:

利用wireshark分析ARP协议

六、实验器材(设备、元器件)

运行Windows的计算机,带有并正确安装网卡;wireshark软件;具备路由器、交换机等网络设备的网络连接。

七、实验步骤:

1、查看本机WLAN接口IP,得到192.168.1.112。

2、利用arp –a命令在本地的ARP 缓存中查看IP-MAC对应表。

3、找到与接口192.168.1.112,有过连接的IP,本实验选择192.168.1.109。

4、利用arp-d 192.168.1.109,删除相应缓存记录。

5、打开wireshark网络分析器,选择捕获数据接口,WLAN接口,开始捕获。

6、输入命令,ping 192.168.1.109。

7、此时wireshark会捕获到相应分组数据,停止捕获。

八、实验数据及结果分析

1、请求报文:

由最上方报文信息可以看到,由于之前删除了IP-MAC对应表中IP:192.168.1.109的缓存,因此进行广播,发送查找IP为192.168.1.109的主机,并要求将结果返回给IP 地址为192.168.1.112的主机即本机,使用的协议是ARP协议。

(1)分析第一行,帧的基本信息:

由结果分析可以得到:

帧的编号(Frame Number):856

帧的长度(Frame Length):42个字节

捕获到的长度(Capture Length):42个字节

帧被捕获的日期和时间(Arrival Time):2016年5月29日,23点15分45.851354000秒

距离前一个帧的捕获时间(Time delta from previous captured/displayed

frame0.442497000秒

距离第一个帧的捕获时间差(Time since reference or first frame):181.741785000秒

帧装载的协议:eth:ethertype:arp

(2)分析第二行,数据链路层:

由结果分析得到:

目的地址(Destination):Broadcast (ff:ff:ff:ff:ff:ff)

源地址(Source):HonHaiPr_3f:8a:55(b0:10:41:3f:8a:55)

协议类型:ARP(0x0806)

(3)分析第三行,ARP协议:

由结果分析得到:

硬件类型(Hardware type):Ethernet(1)

协议类型:IPv4(0x0800)

硬件信息在帧中占的字节数(Hardware size):6

协议信息在帧中占的字节数(Protocol size):4

操作命令为:request(1)请求

发送方的MAC地址(Sender MAC address):HonHaiPr_3f:8a:55(b0:10:41:3f:8a:55) 发送方的IP地址(Sender IP address):192.168.1.112

目标的MAC地址(Target MAC address):00:00:00_00:00:00(00:00:00:00:00:00) 目标的IP地址(Target IP address): 192.168.1.109

2.响应报文:

(1)截图:

由最上方报文信息可以看到,IP地址为192.168.1.109主机接收到该ARP请求后,就发送一个ARP的REPLY命令,其中包含自己的MAC地址。

(1)分析第一行,帧的基本信息:

由结果分析可以得到:

帧的编号(Frame Number):857

帧的长度(Frame Length):42个字节

捕获到的长度(Capture Length):42个字节

帧被捕获的日期和时间(Arrival Time):2016年5月29日,23点15分41.911804000秒距离前一个帧的捕获时间(Time delta from previous captured/displayed frame)0.060450000秒

距离第一个帧的捕获时间差(Time since reference or first frame):181.802235000秒

帧装载的协议:eth:ethertype:arp

(2)分析第二行,数据链路层:

由结果分析得到:

目的地址(Destination): HonHaiPr_3f:8a:55(b0:10:41:3f:8a:55)

源地址(Source):HonHaiPr_ e1:3e:71(d0:7e:35:e1:3e:71)

协议类型:ARP(0x0806)

(3)分析第三行,ARP协议:

由结果分析得到:

硬件类型(Hardware type):Ethernet(1)

协议类型:IPv4(0x0800)

硬件信息在帧中占的字节数(Hardware size):6

协议信息在帧中占的字节数(Protocol size):4

操作命令为:reply(2) 回应

发送方的MAC地址(Sender MAC address):HonHaiPr_e1:3e:71(d0:7e:35:e1:3e:71) 发送方的IP地址(Sender IP address):192.168.1.109

目标的MAC地址(Target MAC address):HonHaiPr_3f:8a:55(b0:10:41:3f:8a:55) 目标的IP地址(Target IP address): 192.168.1.112

九、实验结论

网络层使用IP地址,但在实际网络的链路上传送数据帧时,最终使用的是该网络的硬件地址。

IP地址和下面的网络的硬件地址之间格式不同,在ARP的高速缓存中,存在其映射表。

当一台主机在本局域网上向另一个主机发送IP数据包时,先在ARP高速缓存中查看是否其IP地址,再进行确定目的接口。

发送时只知道目标IP地址,不知道其MAC地址,在数据链路层也不检查IP数据报中的目的IP地址。

因此会使用ARP 协议,根据网络层IP数据包包头中的IP地址信息解析出目标硬件地址(MAC地址)信息,以保证通信的顺利进行。

十、总结及心得体会

本实验利用wireshark抓取网络通信数据,分别给出了数据链路层和网络层数据传输的方式。

直观的体现了当数据链路层不能解析IP地址时,ARP协议的作用。

在本次实验中,我掌握了wireshark的基本操作,加深了对数据包的认识,更进一步的理解了网络信息传输过程,对协议的理解也更为深刻,包括协议的结构与区别。

与ARP有关的cmd命令,了解了IP/MAC信息的作用,更加直观的体会了主机间通信的过程。

利用wireshark捕获发生在ping过程中的ARP报文,我加强了对ARP协议的理解,掌握了ARP报文格式以及ARP请求报文和应答报文的区别。

十一、对本实验过程及方式、手段的改进建议

1.首先要启动wireshark,并进行数据捕获,然后再去执行ping命令,避免捕获数据不及时。

2.在捕获到ping命令之后的数据后,及时停止捕获,避免捕获数据过多而不便于后续分析。

3.在筛选信息时,可以使用过滤器,搜寻与ARP协议有关的报文。