网络实验--分析HTTP,DNS协议

计算机网络实验报告 HTTP协议分析

江西师范大学计算机信息工程学院学生实验报告

专业_计算机科学与技术(师范)姓名_ 十年学号_0908061187 日期 2011/4/10

4、实验分析与思考

(1)

由上图可知通过三次握手连接成功,请求方式为GET;HTTP为1.0版本;浏览器类型是Mozilla/5.0;Host行定义了目标所在的主机;If-Modified-Since行表示代理服务器发送给Web服务器的HTTP请求报文,以判断页面是否有更新

(2)

由上图请求的响应报文中可知,Request Phrase:行说明请求的对象当前未经修改;sever:表示该报文是由IIS服务器产生的;Date:行指示产生并发送该响应报文的日期和时间;Last-Modified:行指示看对象创建或者最后修改的日期和时间。

DNS协议分析实验

DNS协议分析实验DNS(Domain Name System)是互联网中负责域名解析的协议,通过将人类可读的域名转换为计算机可识别的IP地址,实现了互联网上不同计算机之间的通信。

在本实验中,我们将对DNS协议进行深入分析,了解其工作原理和数据包结构。

实验环境:在本实验中,我们将使用Wireshark作为数据包捕获工具,通过观察和分析DNS请求和响应数据包来了解DNS协议的工作原理。

实验所需的系统环境为Windows或Linux操作系统,需要安装最新版本的Wireshark软件。

实验步骤:1. 打开Wireshark软件,并选择要抓取数据包的网络接口。

2. 在过滤器中输入“dns”,以过滤出DNS协议相关的数据包。

3. 进行一系列的DNS请求和响应操作,如访问一个网站、ping一个域名等。

4. 观察Wireshark中捕获到的数据包,分析其中DNS请求和响应的数据结构。

5.获取一个真实的DNS数据包,对其进行深入分析,包括报头和数据部分的结构。

6.总结实验过程中获得的知识,对DNS协议的工作原理和数据包结构进行总结和分析。

实验结果:在实验过程中,我们可以清晰地观察到DNS请求和响应数据包的结构。

一个典型的DNS请求数据包包括报头和问题部分,而DNS响应数据包包括报头、问题部分、回答部分、授权部分和附加部分。

通过分析这些数据包,我们可以了解DNS协议是如何解析域名的,以及实现域名解析时所涉及的相关参数和信息。

在DNS请求数据包中,最重要的部分是问题部分,其中包含了要查询的域名和查询类型(A记录或AAAA记录)。

而在DNS响应数据包中,回答部分则包含了查询结果的IP地址信息,授权部分和附加部分则包含了其他相关的信息,如授权服务器和附加信息等。

通过分析实验中捕获到的真实数据包,我们可以更加深入地了解DNS协议的工作原理。

在DNS数据包的报头部分,包括了一些重要的字段信息,如标识符、查询/响应标志、授权回答标志等,这些信息对于解析数据包和理解DNS协议非常重要。

实验7 利用分组嗅探器(Wireshark)分析协议HTTP和DNS

实验七利用分组嗅探器(Wireshark)分析协议HTTP和DNS一、实验目的1、分析HTTP协议2、分析DNS协议二、实验环境与因特网连接的计算机网络系统;主机操作系统为Windows;Wireshark、IE 等软件。

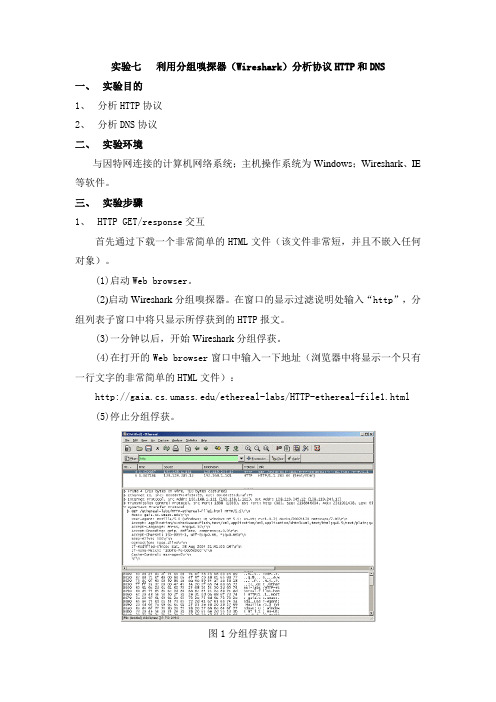

三、实验步骤1、HTTP GET/response交互首先通过下载一个非常简单的HTML文件(该文件非常短,并且不嵌入任何对象)。

(1)启动Web browser。

(2)启动Wireshark分组嗅探器。

在窗口的显示过滤说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

(3)一分钟以后,开始Wireshark分组俘获。

(4)在打开的Web browser窗口中输入一下地址(浏览器中将显示一个只有一行文字的非常简单的HTML文件):/ethereal-labs/HTTP-ethereal-file1.html(5)停止分组俘获。

图1分组俘获窗口2、HTTP 条件GET/response交互(1)启动浏览器,清空浏览器的缓存(在浏览器中,选择“工具”菜单中的“Internet选项”命令,在出现的对话框中,选择“删除文件”)。

(2)启动Wireshark分组俘获器。

开始Wireshark分组俘获。

(3)在浏览器的地址栏中输入以下URL:/ethereal-labs/HTTP-ethereal-file2.html 你的浏览器中将显示一个具有五行的非常简单的HTML文件。

(4)在你的浏览器中重新输入相同的URL或单击浏览器中的“刷新”按钮。

(5)停止Wireshark分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

3、获取长文件(1)启动浏览器,将浏览器的缓存清空。

(2)启动Wireshark分组俘获器。

开始Wireshark分组俘获。

(3)在浏览器的地址栏中输入以下URL:/ethereal-labs/HTTP-ethereal-file3.html 浏览器将显示一个相当大的美国权力法案。

网络协议分析实验四用WireShark研究DNS和HTTP协议

“网络协议分析网络协议分析””实验实验四四实验名称:用WireShark 研究DNS 和HTTP 协议实验目的:理解DNS及HTTP 协议的工作原理,掌握HTTP 协议的报文格式,掌握HTTP 报文中主要字段的含义和用途;熟悉DNS工作原理;学会利用WireShark 分析捕获到的分组。

实验环境:1台联网的PC 机,Wireshark 网络协议分析软件 实验实验准备准备:1、DNS 报文格式标识标志 问题数 资源记录数 授权资源记录数 额外资源记录数查询问题回答(资源记录数可变) 授权(资源记录数可变) 额外信息(资源记录数可变)2、Internet 域名空间的分类在Internet 中,域名空间划分为三个部分:类属域、国家域和反向域。

(1) 类属域:按照主机的类属行为定义注册的主机。

类属域的顶级符号包括com 、edu 、gov 、int 、mil 、net 、org 等。

(2)国家域:按照国家定义注册的主机。

国家域的顶级符号包括cn 、us 、zw 等。

(3)反向域:把一个地址映射为名字。

3、DNS 高速缓存当服务器向另一个服务器请求映射并收到它的响应时,它会在把结果发送给客户之前,把这个信息存储在它的DNS 高速缓存中。

若同一客户或另一个客户请求同样的映射,它就检查高速缓存并解析这个问题。

高速缓存减少了查询时间,提高了效率。

4、HTTP 协议HTTP 是超文本传输协议 (Hyper Text Transfer Protocol)的缩写,用于WWW 服务。

(1)HTTP 的工作原理HTTP 是一个面向事务的客户服务器协议。

尽管HTTP 使用TCP 作为底层传输协议,但HTTP 协议是无状态的。

也就是说,每个事务都是独立地进行处理。

当一个事务开始时,就在万维网客户和服务器之间建立一个TCP 连接,而当事务结束时就释放这个连接。

此外,客户可以使用多个端口和和服务器 (80 端口)之间建立多个连接。

协议分析实验报告

协议分析实验报告协议分析实验报告引言:协议是计算机网络中实现通信的基础,各种协议的设计与实现直接影响着网络的性能和安全性。

为了深入了解协议的工作原理和性能特点,我们进行了一系列协议分析实验。

本报告将对我们的实验过程和结果进行详细介绍,并对协议分析的重要性进行探讨。

实验一:TCP协议分析我们首先选择了TCP协议作为实验对象,TCP协议是一种可靠的传输协议,在互联网中被广泛应用。

我们通过Wireshark工具对TCP协议的数据包进行抓取和分析。

通过观察数据包的头部信息,我们可以了解到TCP协议的各个字段的含义和作用。

同时,我们还分析了TCP协议的连接建立过程、数据传输过程以及连接释放过程,以便更好地理解TCP协议的工作原理。

实验二:UDP协议分析接着,我们选择了UDP协议进行分析。

与TCP协议不同,UDP协议是一种无连接的传输协议,在一些实时性要求较高的应用中被广泛使用。

我们通过对UDP协议的数据包进行抓取和分析,了解了UDP协议的头部格式和特点。

同时,我们还研究了UDP协议的优缺点,以及与TCP协议相比的适用场景。

实验三:HTTP协议分析HTTP协议是万维网中最为重要的协议之一,它负责在客户端和服务器之间传输超文本文档。

我们通过对HTTP协议的数据包进行抓取和分析,了解了HTTP协议的请求和响应的格式,以及常见的状态码的含义。

同时,我们还分析了HTTP协议的特点和应用场景,以便更好地理解和使用HTTP协议。

实验四:DNS协议分析DNS协议是域名解析系统中的重要组成部分,负责将域名转换为IP地址。

我们通过对DNS协议的数据包进行抓取和分析,了解了DNS协议的查询和响应的格式,以及常见的域名解析过程。

同时,我们还研究了DNS协议的安全性问题,以及一些常见的DNS攻击方式和防范措施。

实验五:SSL/TLS协议分析SSL/TLS协议是一种用于保护网络通信安全的协议,广泛应用于电子商务、在线支付等场景。

我们通过对SSL/TLS协议的数据包进行抓取和分析,了解了SSL/TLS协议的握手过程、密钥交换过程以及数据传输过程。

计算机网络实验报告(DNS协议分析)

实验DNS 协议分析 实验步骤1.打开wireshark ,设置好过滤器。

2.在命令提示符后键入nslookup .wireshark 捕获dns 的数据包。

结果如下: 表示本地域名服务器的名字;219.229.240.19表示本地域名服务器的IP 地址 表示 的真实域名;119.75.217.56和119.75.218.45为百度的IP 地址;3.设置好过滤器后按enter 键,开始抓包.4. 分析wireshark捕获的数据包.分析前四帧:首先通过反向查询获得本地DNS 服务器的域名域名,其次通过正向查询获得查询域名的IP 地址:4.具体分析捕获的数据包的DNS 报文格式:第一帧是192.168.1.102发送给本地DNS 服务器219.229.240.19的反向查询取得报文,用于获得本地DNS 服务器的名字。

具体协议说明如下:前两帧:通过反向查询获得本地DNS 服务器的名字 后两帧:通过正向查询获得查询域名对应的IP 地址帧数应用层存活时间网络层递归请求版本,表示的是 IP 規格版本标头长度识别码封包总长 。

通常以 byte 做单位來表示该封包的总长度,此数值包括标头和数据的总和。

第二帧是本地DNS服务器返回的响应帧,包含查询结果,即本地DNS 服务器的名字:存活时间反向查询的域名,即查询结果权威DNS本地服务器的域名第三帧是客户端发过给本地DNS服务器的DNS请求报文,用于请求对应的IP 地址请求的资源记录RR第四帧是本地DNS服务器发给客户端的响应报文,包含了对应的真正的域名和IP地址.是对应的真正域名,也是的最初的名字对应的IP是119.75.217.56和119.75.218.45。

计算机网络实验9实验九: DNS解析实验和HTTP分析

大学实验报告2019年5月27日课程名称:计算机网络实验名称:实验九: DNS解析实验和HTTP分析班级及学号:姓名:同组人:签名:指导教师:指导教师评定:一、实验目的:1.理解DNS系统的工作原理;2.熟悉DNS服务器的工作过程;3.熟悉DNS报文格式;4.理解DNS缓存的作用;5.熟悉HTTP的工作过程;6.理解HTTP报文的封装格式。

二、实验任务:1.任务一:观察本地域名解析过程;2.任务二:观察外网域名解析过程;3.任务三:观察缓存的作用;4.任务四:PC请求较小的页面文档;5.任务五:PC请求较大的页面文档并与任务一对比;6.实验完成,写出实验报告。

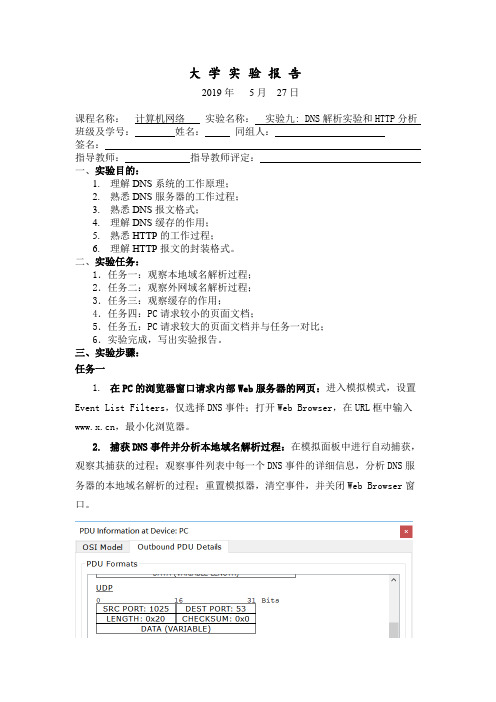

三、实验步骤:任务一1.在PC的浏览器窗口请求内部Web服务器的网页:进入模拟模式,设置Event List Filters,仅选择DNS事件;打开Web Browser,在URL框中输入,最小化浏览器。

2.捕获DNS事件并分析本地域名解析过程:在模拟面板中进行自动捕获,观察其捕获的过程;观察事件列表中每一个DNS事件的详细信息,分析DNS服务器的本地域名解析的过程;重置模拟器,清空事件,并关闭Web Browser窗口。

任务二1.在PC的浏览器窗口请求外部Web服务器的网页:保持Event List Filters的选择为DNS不变;打开PC机的Web Browser,访问外部服务器的地址,最小化浏览器。

2.捕获DNS事件并分析外网域名解析过程:在模拟面板中进行自动捕获,观察其捕获的过程;观察事件列表中每一个DNS事件的详细信息,分析DNS服务器之间进行外网解析的过程,重点观察解析外网域名时各级域名服务器的具体解析过程;重置模拟器,清空事件,并关闭Web Browser窗口。

任务三1.捕查看本地域名服务器cn_dns的缓存:先选择工具栏中的Inspect工具,单击本地域名服务器cn_dns,在弹出的快捷菜单中选择DNS Cache Table,即可查看此时本地域名服务器cn_dns中的缓存。

DNS协议分析实验

DNS协议分析实验DNS(Domain Name System,域名系统)是互联网中用于将域名解析为IP地址的一种协议。

在进行DNS协议分析实验时,我们将深入了解其工作原理,并通过实验来了解其具体实施过程。

首先,DNS协议的主要作用是将用户输入的域名转换为相应的IP地址,从而使得用户能够通过域名来访问网站和其他网络服务。

DNS协议通过多级的树状结构来组织域名,并通过域名解析服务器来查找和返回相应的IP地址。

为了进行DNS协议分析实验,我们需要使用一些工具来观察和分析DNS请求和响应的过程。

常用的工具包括Wireshark和nslookup等。

实验中,我们可以首先使用Wireshark来捕获和分析DNS数据包。

Wireshark是一款网络分析工具,可以监听和捕获网络数据流量,并提供详细的协议分析。

通过Wireshark,我们可以实时监测网络中的DNS请求和响应,并分析其协议头部的各个字段。

比如,我们可以观察到DNS请求中的查询类型(A记录、AAAA记录等)和查询域名,以及DNS响应中的查询结果(IP 地址)等。

另外,我们还可以使用nslookup命令来进行DNS查询。

nslookup是一种常用的网络工具,它可以通过输入域名来获得相应的IP地址。

通过使用nslookup命令,我们可以手动模拟DNS查询过程,并观察DNS服务器的响应结果。

通过这些工具,我们可以进行一些具体的实验来深入了解DNS协议的工作原理。

下面是一些可能的实验方向:1. DNS查询过程分析:使用Wireshark捕获DNS数据包,观察并分析DNS查询和响应过程。

可以关注查询类型、查询域名和响应结果等。

2. DNS响应时间分析:通过Wireshark中的时间戳功能,可以计算DNS响应的延迟时间。

可以通过对比不同DNS服务器的响应时间,来评估其性能。

3. DNS缓存分析:通过Wireshark分析DNS缓存的使用情况,了解DNS缓存对查询性能的影响。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验七利用分组嗅探器(ethereal)分析协议HTTP和DNS一、实验目的1、分析HTTP协议2、分析DNS协议二、实验环境与因特网连接的计算机网络系统;主机操作系统为windows;Ethereal、IE等软件。

三、实验步骤1、HTTP GET/response交互首先通过下载一个非常简单的HTML文件(该文件非常短,并且不嵌入任何对象)。

(1)启动Web browser。

(2)启动Ethereal分组嗅探器。

在窗口的显示过滤说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

(3)一分钟以后,开始Ethereal分组俘获。

(4)在打开的Web browser窗口中输入一下地址(浏览器中将显示一个只有一行文字的非常简单的HTML文件):/ethereal-labs/HTTP-ethereal-file1.html(5)停止分组俘获。

窗口如图1所示。

根据俘获窗口内容,回答“四、实验报告内容”中的1-6题。

图1分组俘获窗口2、HTTP 条件GET/response交互(1)启动浏览器,清空浏览器的缓存(在浏览器中,选择“工具”菜单中的“Internet 选项”命令,在出现的对话框中,选择“删除文件”)。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入以下URL: /ethereal-labs/HTTP-ethereal-file2.html,你的浏览器中将显示一个具有五行的非常简单的HTML文件。

(4)在你的浏览器中重新输入相同的URL或单击浏览器中的“刷新”按钮。

(5)停止Ethereal分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

根据操作回答“四、实验报告内容”中的7-10题。

3、获取长文件(1)启动浏览器,将浏览器的缓存清空。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入以下URL: /ethereal-labs/HTTP-ethereal-file3.html,浏览器将显示一个相当大的美国权力法案。

(4)停止Ethereal分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

根据操作回答“四、实验报告内容”中的11-14题。

4、嵌有对象的HTML文档(1)启动浏览器,将浏览器的缓存清空。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入以下URL: /ethereal-labs/HTTP-ethereal-file4.html,浏览器将显示一个具有两个图片的短HTTP文件(4)停止Ethereal分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

根据操作回答“四、实验报告内容”中的15-16题。

5、HTTP认证(1)启动浏览器,将浏览器的缓存清空。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入以下URL: /ethereal-labs/protected_pages/HTTP-ethereal-file5.html,浏览器将显示一个HTTP文件,输入所需要的用户名和密码(用户名:eth-students,密码:networks)。

(4)停止Ethereal分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

根据操作回答“四、实验报告内容”中的17-18题。

6、跟踪DNSnslookup工具允许运行该工具的主机向指定的DNS服务器查询某个DNS记录。

如果没有指明DNS服务器,nslookup将把查询请求发向默认的DNS服务器。

其命令的一般格式是:nslookup –option1 –option2 host-to-find dns-serveripconfig命令用来显示你当前的TCP/IP信息,包括:你的地址、DNS服务器的地址、适配器的类型等信息。

如果,要显示与主机相关的信息用命令:ipconfig/all如果查看DNS缓存中的记录用命令:ipconfig/displaydns要清空DNS缓存,用命令:ipconfig /flushdns运行以上命令需要进入MSDOS环境。

(1)利用ipconfig命令清空你的主机上的DNS缓存。

(2)启动浏览器,将浏览器的缓存清空。

(3)启动Ethereal分组俘获器,在显示过滤筛选说明处输入“ip.addr==your_IP_address”(如:ip.addr==10.17.7.23),过滤器将会删除所有目的地址和源地址都与指定IP地址不同的分组。

(4)开始Ethereal分组俘获。

(5)在浏览器的地址栏中输入:/(6)停止分组俘获。

根据操作回答“四、实验报告内容”中的19-25题。

(7)开始Ethereal分组俘获。

(8)在上进行nslookup(即执行命令:nslookup )。

(9)停止分组俘获。

根据操作回答“四、实验报告内容”中的26-29题。

(10)重复上面的实验,只是将命令替换为:nslookup –type=NS 根据操作回答“四、实验报告内容”中的30-32题。

(11)重复上面的实验,只是将命令替换为:nslookup http://www.aiit.or.kr/ 根据操作回答“四、实验报告内容”中的33-35题。

四、实验报告内容在实验的基础上,回答以下问题:(1)你的浏览器运行的是HTTP1.0,还是HTTP1.1?你所访问的服务器所运行的HTTP版本号是多少?(2)你的浏览器向服务器指出它能接收何种语言版本的对象?(3)你的计算机的IP地址是多少?服务器的IP地址是多少?(4)从服务器向你的浏览器返回的状态代码是多少?(5)你从服务器上所获取的HTML文件的最后修改时间是多少?(6)返回到你的浏览器的内容以供多少字节?(7)分析你的浏览器向服务器发出的第一个HTTP GET请求的内容,在该请求报文中,是否有一行是:IF-MODIFIED-SINCE?(8)分析服务器响应报文的内容,服务器是否明确返回了文件的内容?如何获知?(9)分析你的浏览器向服务器发出的第二个“HTTP GET”请求,在该请求报文中是否有一行是:IF-MODIFIED-SINCE?如果有,在该首部行后面跟着的信息是什么?(10)服务器对第二个HTTP GET请求的响应中的HTTP状态代码是多少?服务器是否明确返回了文件的内容?请解释。

(11)你的浏览器一共发出了多少个HTTP GET请求?(12)承载这一个HTTP响应报文一共需要多少个data-containing TCP报文段?(13)与这个HTTP GET请求相对应的响应报文的状态代码和状态短语是什么?(14)在被传送的数据中一共有多少1个HTTP状态行与TCP-induced”continuation”有关?(15)你的浏览器一共发出了多少个HTTP GET请求?这些请求被发送到的目的地的IP地址是多少?(16)浏览器在下载这两个图片时,是串行下载还是并行下载?请解释。

(17)对于浏览器发出的最初的HTTP GET请求,服务器的响应是什么(状态代码和状态短语)?(18)当浏览器发出第二个HTTP GET请求时,在HTTP GET报文中包含了哪些新的字段?(19)定位到DNS查询报文和查询响应报文,这两种报文的发送是基于UDP还是基于TCP 的?(20)DNS查询报文的目的端口号是多少?DNS查询响应报文的源端口号是多少?(21)DNS查询报文发送的目的地的IP地址是多少?利用ipconfig命令(ipconfig/all)决定你主机的本地DNS服务器的IP地址。

这两个地指相同吗?(22)检查DNS查询报文,它是哪一类型的DNS查询?该查询报文中包含“answers”吗?(23)检查DNS查询响应报文,其中提供了多少个“answers”?每个answers包含哪些内容?(24)考虑一下你的主机发送的subsequent(并发)TCP SYN分组, SYN分组的目的IP地址是否与在DNS查询响应报文中提供的某个IP地址相对应?(25)打开的WEB页中包含图片,在获取每一个图片之前,你的主机发出新的DNS查询了吗?(26)DNS查询报文的目的端口号是多少?DNS查询响应报文的源端口号是多少?(27)DNS查询报文发送的目的地的IP地址是多少?这个地址是你的默认本地DNS服务器的地址吗?(28)检查DNS查询报文,它是哪一类型的DNS查询?该查询报文中包含“answers”吗?(29)检查DNS查询响应报文,其中提供了多少个“answers”?每个answers包含哪些内容?(30)DNS查询报文发送的目的地的IP地址是多少?这个地址是你的默认本地DNS服务器的地址吗?(31)检查DNS查询报文,它是哪一类型的DNS查询?该查询报文中包含“answers”吗?(32)检查DNS查询响应报文,其中响应报文提供了哪些MIT名称服务器?响应报文提供这些MIT名称服务器的IP地址了吗?(33)DNS查询报文发送的目的地的IP地址是多少?这个地址是你的默认本地DNS服务器的地址吗?如果不是,这个IP地址相当于什么?(34)检查DNS查询报文,它是哪一类型的DNS查询?该查询报文中包含“answers”吗?(35)检查DNS查询响应报文,其中提供了多少个“answers”?每个answers包含哪些内容?。