Linux安全工具Fail2Ban功能及配置

linux 连接数过多排查思路 -回复

linux 连接数过多排查思路-回复Linux连接数过多排查思路在Linux系统中,当连接数过多时,可能会导致系统性能下降甚至崩溃。

因此,及时发现并解决连接数过多的问题对于系统的稳定和安全性非常重要。

本文将详细介绍针对连接数过多的排查思路,并逐步解决这个问题。

一、使用netstat命令检查连接数首先,我们可以使用netstat命令来查看当前系统的连接数。

打开终端,并输入以下命令:netstat -an grep ESTABLISHED wc -l该命令会列出当前系统上所有已建立的连接,并计算连接数。

如果此时连接数超过你的系统正常的连接数,那么就可以初步判断连接数过多可能是系统性能下降的原因。

二、确定连接数过多的来源在排查连接数过多问题时,我们需要确定连接数过多的具体来源。

常见的连接数过多的来源包括网络攻击、网络连接泄露、程序逻辑错误等。

以下是一些可以帮助我们确定连接数过多来源的方法:1. 使用netstat命令查看当前所有连接的IP和端口信息:netstat -anp grep ESTABLISHED该命令会列出所有已经建立的连接的IP和端口,可以通过检查其中的异常IP和端口找出连接数过多的来源。

2. 使用tcpdump命令追踪网络数据包:sudo tcpdump -i eth0 -n host <IP地址> -c <抓包数量> -w <文件名>该命令可以用来追踪某个IP地址的数据包,通过分析数据包的内容,可以帮助我们确定连接数过多的来源。

3. 检查系统日志文件:查看系统日志文件(如/var/log/messages)中是否有与连接数过多相关的报错或警告信息,并根据这些信息进行排查。

3. 使用lsof命令查看系统中打开的文件:sudo lsof -i该命令可以列出当前系统中所有打开的网络连接和监听的端口。

通过检查其中的异常连接和端口,我们可以进一步确定连接数过多的来源。

系统部署实践实验报告(2篇)

第1篇一、实验目的本次实验旨在通过实际操作,掌握系统部署的基本流程和技能,提高对系统架构的理解和部署能力。

实验内容涉及系统环境搭建、软件安装、配置优化、安全加固等多个方面,通过实际操作,加深对理论知识的应用。

二、实验环境1. 操作系统:CentOS 7.62. 软件环境:Nginx、MySQL、PHP、Apache3. 硬件环境:虚拟机(推荐2核CPU,4GB内存)三、实验内容1. 系统环境搭建(1)安装操作系统:使用VMware Workstation创建虚拟机,选择CentOS 7.6作为操作系统。

(2)网络配置:设置虚拟机的网络模式为桥接模式,确保虚拟机可以访问外部网络。

(3)系统优化:关闭防火墙、selinux,调整内核参数,优化系统性能。

2. 软件安装(1)安装Nginx:使用yum源安装Nginx,配置Nginx监听80端口,实现网站访问。

(2)安装MySQL:使用yum源安装MySQL,配置MySQL数据库,创建用户和数据库。

(3)安装PHP:使用yum源安装PHP,配置PHP与MySQL的连接,实现PHP程序访问数据库。

(4)安装Apache:使用yum源安装Apache,配置Apache与Nginx的负载均衡,提高网站访问效率。

3. 配置优化(1)Nginx配置优化:调整Nginx的缓存机制、日志级别,提高网站访问速度。

(2)MySQL配置优化:调整MySQL的缓存机制、线程池,提高数据库访问性能。

(3)PHP配置优化:调整PHP的缓存机制、执行时间,提高PHP程序运行效率。

4. 安全加固(1)安装安全软件:安装ClamAV、Fail2Ban等安全软件,防止病毒入侵和暴力破解。

(2)设置用户权限:设置系统用户的权限,限制不必要的访问权限。

(3)更新系统:定期更新系统补丁,修复系统漏洞。

四、实验步骤1. 创建虚拟机,安装CentOS 7.6操作系统。

2. 配置网络,设置虚拟机网络模式为桥接模式。

基于“永恒之蓝”漏洞的渗透攻击与系统安全加固

61《广播电视网络》 2021年第2期 总第374期1 引言为满足当前广电业务不断融合发展的需要,虚拟化、云平台、大数据系统、IP 化播出前端和制作中心等设备和应用相继投入使用。

与此同时,网络安全面临越来越严重的挑战,大量系统和应用漏洞被发布与利用,其中以“永恒之蓝”漏洞最具代表性。

“永恒之蓝”利用Windows 操作系统SMB 服务漏洞获取系统的最高权限,对应微软公司编号MS17-010。

不法分子通过改造“永恒之蓝”制作了WannaCry 勒索病毒,该病毒利用Windows 操作系统445端口存在的漏洞进行传播,并且具有自我复制、主动传播性。

被WannaCry 勒索病毒入侵后,用户主机、服务器操作系统内的图片、文档、音频、视频、数据等都会被加密,并在桌面弹出勒索对话框,要求受害者支付比特币作为赎金,才能解密并释放被加密的数据。

时至今日,各种新型勒索病毒不断涌现,攻击目标不再限于Windows 操作系统,Linux 操作系统也未能幸免,并且新型勒索病毒对攻击目标的选择越来越精准、隐蔽性越来越强,可以长期潜伏于受害者的内部网络中,当感染的主机和服务器达到一定数量后集中暴发,有的勒索病毒甚至可以预判并删除备份数据,再加密当前运行数据,给企业和用户带来巨大的损失。

基于以上原因,我们非常有必要了解“永恒之蓝”漏洞的攻击方式,从而加固防御系统。

2 信息收集阶段使用NMAP 对局域网靶机进行扫描,发现局域网内靶机开放端口445。

使用Nessus 对靶机进行扫描,扫描结果证明靶机存在MS17-010漏洞。

3 渗透攻击阶段首先,在Kali Linux 中启动Metasploit Framework。

其次,寻找“永恒之蓝”相关可利用模块。

执行命令“msf 6 > search ms17-010”,发现存在扫描模块“auxiliary/scanner/smb/smb_ms17_010”和攻击模块“exploit/基于“永恒之蓝”漏洞的 渗透攻击与系统安全加固姜巍 天津广播电视网络有限公司摘要:在广电网络多业务平台融合发展的大背景下,网络安全面临越来越严重的挑战。

SuSELinux防火墙配置

SuSELinux防火墙配置1. SuSE Linux防火墙配置文件路径:/etc/sysconfig/SuSEfirewall2;2. 启动、关闭、重启防火墙:rcSuSEfirewall2 startrcSuSEfirewall2 stoprcSuSEfirewall2 restart帮助说明:Usage: /sbin/rcSuSEfirewall2 {start|stop|status|restart|reload|force-reload}3. SuSEfirewall2配置文件中FW_SERVICES_EXT_TCP与FW_SERVICES_ACCEPT_EXT的区别:FW_SERVICES_EXT_TCP 不能做更详细的配置,只有允许和不允许两种配置,不能过滤IP,只能过滤端口;FW_SERVICES_ACCEPT_EXT 可以做更详细的配置和限制,对IP 和端口同时作限制;但是,如果对同一端口既然配置了FW_SERVICES_EXT_TCP,也配置了FW_SERVICES_ACCEPT_EXT,则系统优先使用FW_SERVICES_EXT_TCP配置项。

4. 如果有一种场景,既要让指定的IP能访问22端口,又要让所有IP能访问80端口,则这样配置:FW_SERVICES_EXT_TCP = “80” #多个端口用空格分开FW_SERVICES_ACCEPT_EXT="192.168.1.100,tcp,22"如果要对同一个IP开放多个端口,应将相同的IP写两个,中间用空格隔开FW_SERVICES_ACCEPT_EXT="192.168.1.100192.168.1.100,tcp,22 8080 80"5. /etc/sysconfig/SuSEfirewall2配置文件中也有相应的详细说明。

6. 文档说明地址:/SuSEfirewall2。

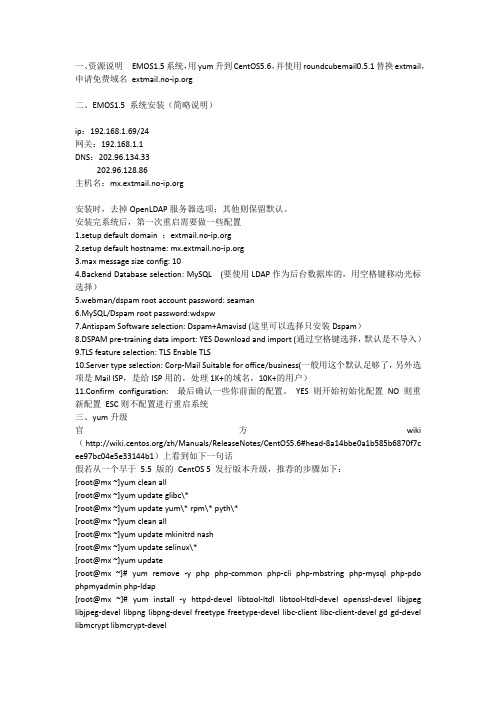

EMOS1.5+roundcube的安装配置

一、资源说明EMOS1.5系统,用yum升到CentOS5.6,并使用roundcubemail0.5.1替换extmail,申请免费域名二、EMOS1.5 系统安装(简略说明)ip:192.168.1.69/24网关:192.168.1.1DNS:202.96.134.33202.96.128.86主机名:安装时,去掉OpenLDAP服务器选项;其他则保留默认。

安装完系统后,第一次重启需要做一些配置1.setup default domain :2.setup default hostname: 3.max message size config: 104.Backend Database selection: MySQL (要使用LDAP作为后台数据库的,用空格键移动光标选择)5.webman/dspam root account password: seaman6.MySQL/Dspam root password:wdxpw7.Antispam Software selection: Dspam+Amavisd (这里可以选择只安装Dspam)8.DSPAM pre-training data import: YES Download and import (通过空格键选择,默认是不导入)9.TLS feature selection: TLS Enable TLS10.Server type selection: Corp-Mail Suitable for office/business(一般用这个默认足够了,另外选项是Mail ISP,是给ISP用的,处理1K+的域名,10K+的用户)11.Confirm configuration: 最后确认一些你前面的配置。

YES 则开始初始化配置NO 则重新配置ESC则不配置进行重启系统三、yum升级官方wiki (/zh/Manuals/ReleaseNotes/CentOS5.6#head-8a14bbe0a1b585b6870f7c ee97bc04e5e33144b1)上看到如下一句话假若从一个早于5.5 版的CentOS 5 发行版本升级,推荐的步骤如下:[root@mx ~]yum clean all[root@mx ~]yum update glibc\*[root@mx ~]yum update yum\* rpm\* pyth\*[root@mx ~]yum clean all[root@mx ~]yum update mkinitrd nash[root@mx ~]yum update selinux\*[root@mx ~]yum update[root@mx ~]# yum remove -y php php-common php-cli php-mbstring php-mysql php-pdo phpmyadmin php-ldap[root@mx ~]# yum install -y httpd-devel libtool-ltdl libtool-ltdl-devel openssl-devel libjpeg libjpeg-devel libpng libpng-devel freetype freetype-devel libc-client libc-client-devel gd gd-devel libmcrypt libmcrypt-devel[root@mx ~]# yum install -y php53 php53-mbstring php53-xml php53-intl php53-mysql shutdown -r now四、免费域名注册1.可以到这个 网站上注册,我注册的是2.下载一个noip软件并安装它,让它自动更新域名与IP对应。

《linux服务器配置与管理》课件14-任务十四 Ubuntu服务器的安全配置

访问控制与资源限制

序号 1 2 3 4 5 6 7 8 9

符号 说明 r 文件或者文件夹的读取模式,允许程序拥有读取资源权限,执行必备 w 文件或者文件夹的写入模式,允许程序拥有写入资源权限,删除必备 a 允许软件对一个文件警醒追加 px 独立执行模式 ux 不能通过apparmor限制的执行模式 lx 继承执行模式 l 连接模式 m 映射模式,一般组合使用mr k 锁定一个文件

知识要点

1.PAM 的 cracklib 模块 2.ufw配置 3.AppArmor配置 4.chkrootkit配置 5.RkHunter配置 6.Unhide配置 7.PASD配置

14.2决策指导

1.密码安全 2.设定最少的服务并检查后门 3.严格审查用户登录并设定用户账号安全等级 4. 防火墙、IDS综合防御管理

禁用 80 端口

ufw allow smtp

允许所有的外部IP访问本机的25/tcp (smtp)端口

ufw delete allow smtp

删除 smtp 端口的许可

ufw deny smtp

禁止外部访问smtp服务

ufw delete allow smtp

删除上面建立的某条规则

ufw allow from 192.168.1.2

chattr +i /etc/passwd

#锁定不希望被更改的系统文件

lsattr /etc/passwd

#查看文件的属性状态

chattr -i /etc/passwd

#解除锁定属性

initctl list | grep start #关闭不必要的服务

mv /etc/init/apport.conf /etc/init/apport #关闭服务

linux课程资源Selinux配置(1).

3.8.1 Selinux安全性概念

(1)主体 SELinux将进程(Process)称作主体(Subject)。 (2)对象 SELinux将主体所访问的文件、目录、端口等资源称作对象

(Object)。 (3)安全上下文 每个进程、文件、目录和端口都有特别的安全标记,称作SELinux

模块3 LINUX网络管理及 服务配置

主讲人:芮坤坤

Network Optimization Expert Team

3.8 Linux Selinux 配置

Network Optimization Expert Team

3.8.1 Selinux安全性概念

SELinux是美国国家安全局(NSA)在Linux社区的帮助下开发 的,它能够实现灵活的强制访问控制(MAC,Mandatory Access Control)体系结构。SELinux不是一个Linux的发行版, 而是集成在Linux内核中的安全子系统,能够提供一个可定制的安 全策略(Security Policy)。SELinux还包括一系列的用户工具, 使用户能够自定义SELinux策略所定义的规则和功能。

Network Optimization Expert Team

3.8.1 Selinux安全性概念

(6)安全策略 安全策略(Security Policy)就是用来确定哪个进程能够

访问哪些文件、目录、端口等对象的一系列安全规则。 安全策略是一个存储了许多规则的数据库,当前Red Hat Enterprise Linux主要提供了两类安全策略,每类 安全策略的侧重点有所不同。 ① targeted:主要用来保护常见的网络服务,这是默认使 用的安全策略。 ② strict:用来保护系统所有进程的安全策略。 Red Hat Enterprise Linux默认会安装并启用targeted安 全策略。可以为系统安装多个安全策略,但是只能选择 使用其中一类安全策略。Network Optim源自zation Expert Team

linux net-tools 用法 -回复

linux net-tools 用法-回复Linux Nettools 是用于网络诊断和管理的一组命令行工具。

它们可以用于检查网络连接、解析主机名、跟踪路由、测试网络性能以及进行其他网络相关的任务。

在这篇文章中,我们将一步一步来介绍Linux Nettools 的使用方法,帮助你了解如何使用这些工具来管理和优化你的网络环境。

第一步:安装Linux Nettools大多数Linux 发行版都默认安装了Linux Nettools。

如果你是在一个全新的系统上使用Nettools,那么你可能需要手动安装它们。

在大部分发行版中,你可以使用以下命令来安装Nettools:sudo apt-get install net-tools在某些发行版中,你可能需要使用不同的包管理器,如yum 或dnf。

请根据你的发行版的说明来安装Nettools。

第二步:使用ifconfig 命令查看网络接口ifconfig 是Linux 中最常用的网络配置和分析工具之一。

它可以显示当前系统上的活动网络接口,配置信息,以及其他相关信息。

要查看所有网络接口的配置信息,可以在终端中输入以下命令:ifconfig该命令将显示所有网络接口的详细信息,包括接口名称、IP 地址、MAC 地址、网络掩码等。

第三步:使用ping 命令测试网络连接ping 命令用于测试网络连接,并估计到达目标主机所需的时间。

它发送一个ICMP 回显请求到目标主机,并等待目标主机发送回ICMP 回显应答。

要测试与目标主机的网络连接,可以在终端中输入以下命令:ping <目标主机或IP 地址>例如,要测试与谷歌的连接,可以输入:ping该命令将发送ICMP 回显请求到谷歌服务器,并显示每个请求的往返时间。

第四步:使用traceroute 命令跟踪数据包的路径traceroute 命令用于跟踪数据包从源主机到目标主机的路径。

它发送一系列的ICMP 回显请求,每个请求在TTL(生存时间)字段上递增。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Linux安全工具Fail2Ban功能及配置

Fail2Ban是一款用于保护Linux服务器免受恶意攻击的工具。

它通过监视系统日志文件并根据预定义的规则来检测恶意行为,如登录失败、恶意扫描等,并自动禁止攻击者的IP 地址。

以下是Fail2Ban的主要功能及其详细配置,并提供了具体案例和需要修改的配置文件:

监视日志文件:

配置日志文件路径:

在Fail2Ban的配置文件jail.conf中,可以使用logpath选项指定要监视的日志文件路径。

例如,要监视SSH登录日志文件,可以使用以下配置:

[sshd]

logpath = /var/log/auth.log

需要修改的配置文件:/etc/fail2ban/jail.conf

定义过滤规则:

创建自定义过滤规则:

在Fail2Ban的配置文件filter.d目录下,可以创建自定义过滤规则文件。

例如,要创建一个过滤规则来检测SSH登录失败,可以创建sshd.conf文件,其中包含以下内容:

[Definition]

failregex = ^.*Failed password for .* from <HOST>.*$

需要修改的配置文件:

/etc/fail2ban/filter.d/sshd.conf

配置动作:

禁止IP地址:

在Fail2Ban的配置文件jail.conf中,可以使用banaction 选项指定禁止IP地址的动作。

例如,要使用iptables禁止IP 地址,可以使用以下配置:

[sshd]

banaction = iptables-allports

需要修改的配置文件:/etc/fail2ban/jail.conf

发送电子邮件通知:

在Fail2Ban的配置文件jail.conf中,可以使用action选项配置发送电子邮件通知的动作。

例如,要配置邮件通知,可以使用以下配置:

[sshd]

action = %(action_mwl)s

需要修改的配置文件:/etc/fail2ban/jail.conf

配置Jail:

创建自定义Jail:在Fail2Ban的配置文件jail.local中,可以创建自定义Jail。

例如,要创建一个名为apache的Jail,可以使用以下配置:

[apache]

enabled = true

需要修改的配置文件:/etc/fail2ban/jail.local

配置阈值:

配置最大尝试次数:

在Fail2Ban的配置文件jail.local中,可以使用maxretry 选项配置最大尝试次数。

例如,要将最大尝试次数设置为3次,可以使用以下配置:

[sshd]

maxretry = 3

需要修改的配置文件:/etc/fail2ban/jail.local

配置时间窗口:

配置findtime:

在Fail2Ban的配置文件jail.local中,可以使用findtime 选项配置时间窗口。

例如,要将时间窗口设置为10分钟,可以使用以下配置:

[sshd]

findtime = 600

需要修改的配置文件:/etc/fail2ban/jail.local

请注意,具体的配置文件路径可能因不同的Linux发行版而异。

在做任何更改之前,强烈建议备份配置文件,并确保仔细阅读Fail2Ban的官方文档以了解每个选项的作用和影响。