渗透检测的六个主要步骤

渗透系统知识点总结

渗透系统知识点总结一、渗透系统概述渗透测试是一种通过模拟黑客攻击的方式,评估和测试计算机系统、网络、应用程序等信息系统安全性的方法。

渗透测试的目的是发现系统漏洞和安全弱点,然后通过修复这些问题来提高系统的安全性。

渗透测试通常包括主机渗透测试、网络渗透测试、应用程序渗透测试等内容。

渗透测试系统是指用于进行渗透测试的一套工具、框架和平台,它们可以帮助渗透测试人员更有效地发现系统漏洞和安全弱点。

渗透测试系统通常包括渗透测试工具、渗透测试框架、操作系统和其他相关工具。

本文将对渗透系统的知识点进行总结,包括渗透测试的步骤、常用的渗透测试工具和框架、渗透测试操作系统等内容。

二、渗透测试的步骤渗透测试通常包括以下步骤:1. 信息收集:通过搜索引擎、社交媒体、WHOIS查询等方式,获取与目标系统相关的信息,包括IP地址、域名、子域名、主机配置等。

2. 脚本扫描:使用渗透测试工具进行脚本扫描,探测目标系统的开放端口、服务信息和漏洞。

3. 漏洞扫描:使用漏洞扫描工具对目标系统进行漏洞扫描,发现系统存在的安全漏洞。

4. 社会工程学:通过社会工程学技术(如钓鱼攻击、电话诈骗等)获取目标系统的用户凭据和机密信息。

5. 渗透测试:利用渗透测试工具模拟黑客攻击,获取目标系统的权限和控制权。

6. 数据收集:获取目标系统的重要数据,如数据库信息、文件系统、系统配置信息等。

7. 清理足迹:清理攻击痕迹,防止被发现并留下痕迹。

渗透测试的步骤可以根据具体情况进行调整,但通常包括以上内容。

在渗透测试系统中,渗透测试工具和框架是进行渗透测试的重要组成部分。

三、常用的渗透测试工具渗透测试工具是进行渗透测试的重要工具,下面介绍一些常用的渗透测试工具:1. Nmap:网络扫描工具,可以用于主机扫描、端口扫描和服务探测。

2. Metasploit:渗透测试框架,包含大量的渗透测试模块和Exploit,可以用于攻击、入侵和控制目标系统。

3. Burp Suite:用于Web应用程序渗透测试的集成平台,包含代理服务器、拦截器、扫描器等功能。

渗透测试的8个步骤展现一次完整的渗透测试过程及思路

渗透测试的8个步骤展现⼀次完整的渗透测试过程及思路渗透测试这个事情不是随便拿个⼯具就可以做了,要了解业务还需要给出解决⽅案。

之前安全加介绍了⾦融⾏业实战微信银⾏渗透测试,运营商渗透测试实战,今天让我们来说说渗透测试的流程及渗透测试相关概念。

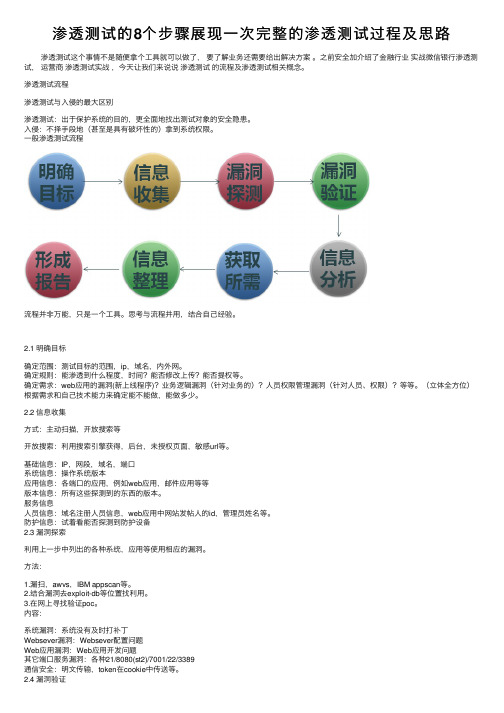

渗透测试流程渗透测试与⼊侵的最⼤区别渗透测试:出于保护系统的⽬的,更全⾯地找出测试对象的安全隐患。

⼊侵:不择⼿段地(甚⾄是具有破坏性的)拿到系统权限。

⼀般渗透测试流程流程并⾮万能,只是⼀个⼯具。

思考与流程并⽤,结合⾃⼰经验。

2.1 明确⽬标确定范围:测试⽬标的范围,ip,域名,内外⽹。

确定规则:能渗透到什么程度,时间?能否修改上传?能否提权等。

确定需求:web应⽤的漏洞(新上线程序)?业务逻辑漏洞(针对业务的)?⼈员权限管理漏洞(针对⼈员、权限)?等等。

(⽴体全⽅位)根据需求和⾃⼰技术能⼒来确定能不能做,能做多少。

2.2 信息收集⽅式:主动扫描,开放搜索等开放搜索:利⽤搜索引擎获得,后台,未授权页⾯,敏感url等。

基础信息:IP,⽹段,域名,端⼝系统信息:操作系统版本应⽤信息:各端⼝的应⽤,例如web应⽤,邮件应⽤等等版本信息:所有这些探测到的东西的版本。

服务信息⼈员信息:域名注册⼈员信息,web应⽤中⽹站发帖⼈的id,管理员姓名等。

防护信息:试着看能否探测到防护设备2.3 漏洞探索利⽤上⼀步中列出的各种系统,应⽤等使⽤相应的漏洞。

⽅法:1.漏扫,awvs,IBM appscan等。

2.结合漏洞去exploit-db等位置找利⽤。

3.在⽹上寻找验证poc。

内容:系统漏洞:系统没有及时打补丁Websever漏洞:Websever配置问题Web应⽤漏洞:Web应⽤开发问题其它端⼝服务漏洞:各种21/8080(st2)/7001/22/3389通信安全:明⽂传输,token在cookie中传送等。

2.4 漏洞验证将上⼀步中发现的有可能可以成功利⽤的全部漏洞都验证⼀遍。

混凝土液体渗透检测方法

混凝土液体渗透检测方法混凝土液体渗透检测方法混凝土是建筑工程中常用的材料,其耐久性和承载能力是对建筑物稳定性至关重要的。

然而,混凝土在使用过程中会遭受各种损坏,如裂缝、渗水等,这些损坏会导致混凝土结构的失效。

因此,为了确保混凝土结构的安全和稳定,需要及时进行液体渗透检测。

液体渗透检测方法是一种可靠的检测混凝土表面渗透性能的方法,主要应用于混凝土结构的质量检测、水密性检测和修复设计等方面。

下面将详细介绍混凝土液体渗透检测方法的步骤和注意事项。

一、准备工作1.1 准备材料首先需要准备检测仪器和试剂。

液体渗透检测仪器一般包括液体渗透泵、渗透液、蒸发器、测厚仪等。

渗透液种类繁多,常用的有红色染色液、绿色染色液、蓝色染色液等。

需要根据具体需要选择合适的试剂。

1.2 准备混凝土表面混凝土表面必须干燥、洁净、平整、无油污、无灰尘等杂物。

如果表面有残留的障碍物会影响液体渗透的结果,因此需要进行清洁。

1.3 液体渗透试验条件液体渗透试验应在室温下进行,温度应保持在20℃至30℃之间,湿度应控制在60%以下。

二、液体渗透检测方法步骤2.1 表面预处理将待测表面用砂纸或其他方法打磨,以去除表面的杂质和毛刺。

然后用吸尘器或刷子将表面上的灰尘和杂物清除干净。

2.2 涂敷渗透剂将液体渗透剂涂在混凝土表面,涂敷的面积应尽量大,涂敷厚度应保持在2-3mm之间。

涂敷后静置10-20分钟,允许渗透剂充分渗透混凝土内部。

2.3 染色处理在渗透剂未干透时,将染色液均匀涂在渗透剂表面上,待染色液进入混凝土内部后,再继续涂敷渗透剂。

染色液的作用是使渗透剂在混凝土内部形成一个染色区域,以便观察渗透剂在混凝土内部的渗透情况。

2.4 涂敷蒸发剂在染色液进入混凝土内部后,涂敷蒸发剂,蒸发剂的作用是加速渗透剂在混凝土内部的蒸发,以便观察液体渗透情况。

蒸发剂的使用量应适当,过多或过少都会影响渗透结果。

2.5 检测渗透情况在涂敷蒸发剂后,观察渗透剂在混凝土内部的渗透情况。

渗透检查的大致流程

渗透检查的大致流程摘要:渗透检查是一种无损检测方法,广泛应用于工业领域,用于检测材料表面的缺陷,如裂纹、孔洞和其他表面缺陷。

本文详细介绍了渗透检查的工艺流程,包括表面准备、渗透剂的应用、显像剂的使用、结果评估和后处理等关键步骤。

通过对每个步骤的规范化操作,可以提高渗透检查的准确性和可靠性,从而确保产品质量和安全性。

本文的研究为渗透检查的标准化和规范化提供了理论依据和实践指导。

关键词:渗透检查;无损检测;表面缺陷;工艺流程;质量控制Abstract: Penetration testing is a non-destructive testing method widely used in the industrial field to detect surface defects of materials, such as cracks, holes, and other surface imperfections. This article provides a detailed introduction to the process flow of penetration testing, including key steps such as surface preparation, application of penetrant, use of developer, result evaluation, and post-processing. Standardized operations for each step can improve the accuracy and reliability of penetration testing, thereby ensuring product quality and safety. The research in this article provides theoretical and practical guidance for the standardization and normalization of penetration testing.Keywords: Penetration testing; Non-destructive testing; Surface defects; Process flow; Quality control一、引言1.1渗透检查的背景与意义在现代工业与工程领域,产品的质量和安全性至关重要。

液体渗透检测

渗透显示图像是确定缺陷的

依据,并不是所有的显示都是

缺陷引起的,为正确分析显示 的图像,通常将显示分为真实 缺陷和虚假影像

液体渗透检测

4 渗透检测技术

真实缺陷显示

主要指裂纹、气孔、夹杂、疏松、折叠、分层等

1.连续线状缺陷显示:裂纹、冷隔、锻造折叠 2.断续线状缺陷显示:零 件磨削、喷丸、锻造、机 加工时,原来表面线性缺 陷被堵塞,PT时呈断续状, 计算时按连续长缺陷计算

PT的效果有赖于表面的清洁程度、缺陷空腔几何 尺寸和形状、液体表面张力及润湿工件表面的能力

液体渗透检测

2 渗透检测的物理基础

四.表面活性和表面活性剂

表面活性就是使溶剂液体的表面张力系数降低的性质。

加入少量的表面活性物质能使原液体的表面张力系数显著

降低,从而产生润湿,乳化,分散等现象。

液体渗透检测

毛细管一端封闭,此时润湿液体在毛细管中仍 能上升,由于末端存在空气压力,毛细管中液体上 升的高度小于开口毛细管

2b cos h p0d 2 cos

式中:p为大气压强; b为缺陷深度; d为缺陷宽度

液体渗透检测

σ 增加,h增加, σ 太大,不利于渗透, σ 太小,挥发性大。

工件中贯通缺陷不常见,非贯通的较常见,

液体渗透检测

2 渗透检测的物理基础

一.液体的表面张力

由于液体分子间距比气体小得多,分子力比气体大。所有

在分子作用球半径的液体薄层内并与气体交界的分子,都受到 指向液体内部力的作用,此薄层称为表面层,此吸引力即为内

聚力。因此,表面层中的分子均有从表面进入液体内部的趋势,

因而,液体要尽可能地缩小其表面积,而球的表面积是最小的。 (水滴为球形)

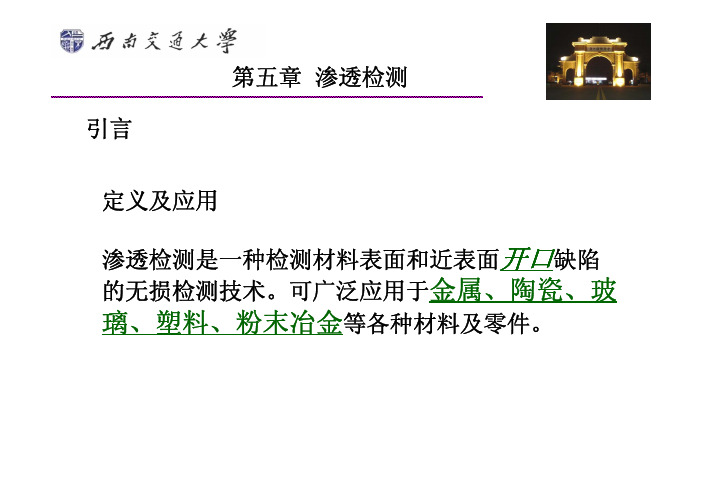

渗透检测

第五章渗透检测引言开定义及应用渗透检测是一种检测材料表面和近表面开口缺陷第一节渗透检测的基本原理1.1 渗透检测的基本原理1)表面张力表层液体分子受到外侧气相分子和内部液相分子的吸引,前者小于后者,所以其所受的合力子的吸引前者小于后者所以其所受的合力2)浸润角浸润角:液面在接触点的切线与附着液体的固体表面的夹角。

界面张力的平衡当γS/G >γL/S +γL/G ,则液体在固体表面上铺展。

当γS/G <γL/S +γL/G ,则液体表面收缩,以减小它与固体的接触面积趋于不浸润与固体的接触面积。

极端1极端23)毛细现象z 由于液体对材料表面的浸润作用,细小的管径会导致液体沿管壁的爬升或下降的现象,叫毛细现象. 玻璃棒Capillary actionz 例如:植物和树通过枝干从地下吸收水分到叶里。

人体血管将血液输送到身体的各部分。

吸水材料和圆珠笔的发明2cos h r σθ=毛细管中液体的升高:怎样定量描述液体的升高?θ液固接触角如何提高渗透能力?gρ4)渗透的基本原理渗透剂利用毛细效应渗入缺陷,再利用显像剂颗粒之间的缝隙吸出缝隙中的渗透液使缺陷被放大显之间的缝隙吸出缝隙中的渗透液,使缺陷被放大显1.2 渗透剂表面活性剂分子具有亲水和亲油两种基团,把油1)乳化作用(Emulsification)渗透剂需要清洗,但很多渗透剂是油性的。

乳化剂的分子结构特征乳化原理示意图乳化作用由于表面活性剂的作用,使本来不能互相溶解的两种液体能够混到一起的现象称为乳化现象,具有乳化作用的表面活性剂称为乳化剂.2) 渗透剂的分类:荧光型渗透剂着色型3)渗透剂使用的注意事项z每批渗透剂应取500ml贮藏起来作为参照标准样品。

保存温度在15~50℃之间,并避免强光照射;z渗透剂应装在密封存器里、放在低温下保存。

应保持相对密1.3 清洗剂渗透探伤时,用来去除表面多余渗透剂的溶剂叫清洗剂。

1.4 显像剂显像剂:将缺陷中的渗透剂吸附到零件表面上来,并加以放大的溶剂。

渗透测试的步骤

渗透测试的步骤渗透测试的步骤如下:1.明确目标确定范围:测试目标的范围、ip、域名、内外网、测试账户。

确定规则:能渗透到什么程度,所需要的时间、能否修改上传、能否提权、等等。

确定需求:web应用的漏洞、业务逻辑漏洞、人员权限管理漏洞、等等。

2.信息收集方式:主动扫描,开放搜索等。

开放搜索:利用搜索引擎获得:后台、未授权页面、敏感ur、等等。

基础信息:IP、网段、域名、端口。

应用信息:各端口的应用。

例如web应用、邮件应用、等等。

系统信息:操作系统版本版本信息:所有这些探测到的东西的版本。

服务信息:中间件的各类信息,插件信息。

人员信息:域名注册人员信息,web应用中发帖人的id,管理员姓名等。

防护信息:试着看能否探测到防护设备。

3.漏洞探测利用上一步中列出的各种系统,应用等使用相应的漏洞。

方法:(1)漏扫,awvs,IBMappscan等。

(2)结合漏洞去expoit-db等位置找利用。

(3)在网上寻找验证poc。

内容:系统漏洞:系统没有及时打补丁WebSever漏洞:WebSever配置问题Web应用漏洞:Web应用开发问题其它端口服务漏洞通信安全:明文传输,token在cookie中传送等。

4.漏洞验证将上一步中发现的有可能可以成功利用的全部漏洞都验证一遍。

结合实际情况,搭建模拟环境进行试验。

成功后再应用于目标中。

自动化验证:结合自动化扫描工具提供的结果。

手工验证,根据公开资源进行验证。

试验验证:自己搭建模拟环境进行验证。

登陆猜解:有时可以尝试猜解一下登陆口的账号密码等信息。

业务漏洞验证:如发现业务漏洞,要进行验证。

5.信息分析为下一步实施渗透做准备。

精准打击:准备好上一步探测到的漏洞的exp,用来精准打击绕过防御机制:是否有防火墙等设备,如何绕过。

定制攻击路径:最佳工具路径,根据薄弱入口,高内网权限位置,最终目标。

绕过检测机制:是否有检测机制,流量监控,杀毒软件,恶意代码检测等(免杀)。

攻击代码:经过试验得来的代码,包括不限于xss代码,sq注入语句等。

描述渗透测试的步骤

描述渗透测试的步骤

渗透测试是指通过模拟黑客攻击的方式,对网络系统进行安全评估和漏洞检测的一种测试方法。

以下是描述渗透测试的基本步骤: 1.信息收集:收集目标系统的基本信息,包括IP地址、网络拓扑图、系统架构、服务端口等,以便后续测试。

2.漏洞扫描:利用漏洞扫描工具对目标系统进行扫描,检测其中存在的漏洞,如SQL注入、文件上传漏洞等。

3.漏洞利用:利用已发现的漏洞进行攻击,获取系统权限,如提权、远程执行命令等。

4.权限维持:在目标系统中留下后门或隐藏文件等,以便再次进入系统或继续攻击。

5.数据收集:获取目标系统中的敏感信息,如账号密码、用户数据、商业机密等。

6.测试报告:撰写渗透测试报告,详细说明测试过程中发现的漏洞、攻击方式和建议的修复方法。

以上是渗透测试的基本步骤,但实际测试过程中,还需要根据具体情况进行调整和补充。

同时,渗透测试需要遵守相关法律法规,做好测试记录和保密工作,以确保测试过程的合法性和安全性。

- 1 -。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

渗透检测的六个主要步骤

介绍

渗透检测是一种评估网络系统和应用程序安全性的方法。

通过模拟黑客攻击的方式,渗透检测可以揭示系统的弱点和漏洞,帮助组织发现并修复潜在的安全风险。

本文将详细介绍渗透检测的六个主要步骤,包括情报收集、扫描和探测、获取权限、保持权限、覆盖踪迹以及报告和整理。

一、情报收集

情报收集是渗透检测的第一个步骤。

通过搜集与目标系统相关的信息,渗透测试人员可以更好地了解目标系统的结构、技术和漏洞。

情报收集的主要目的是帮助测试人员制定攻击计划和选择合适的工具。

以下是情报收集的几种常用方法:

1.公开信息收集:采集与目标系统相关的公开信息,如网站信息、社交媒体信

息、开放端口信息等。

2.DNS信息收集:通过查询DNS服务器,获取与目标系统相关的域名和IP地

址信息。

3.WHOIS查询:查询目标系统的WHOIS记录,了解域名拥有者、注册商等信息。

4.网络架构图收集:收集目标系统的网络架构图,包括子网、网络设备、服务

器等信息。

5.社会工程学信息收集:通过与目标系统相关的人员进行交流,获取有关系统

的信息。

二、扫描和探测

扫描和探测是渗透检测的第二个步骤。

通过使用各种扫描工具和技术,测试人员可以主动识别目标系统中存在的漏洞和弱点。

以下是扫描和探测的几种常用方法:

1.主机发现:使用工具如Nmap,扫描目标系统中存活的主机和开放的端口。

2.漏洞扫描:使用漏洞扫描工具如OpenVAS、Nessus等,识别目标系统中存在

的已知漏洞。

3.Web应用扫描:使用Web应用漏洞扫描工具如OWASP ZAP、Burp Suite等,

检测目标系统中的Web应用漏洞。

4.系统服务扫描:扫描目标系统上运行的各种系统服务,如FTP、SMTP、SSH

等,发现可能存在的弱点。

5.指纹识别:通过检测目标系统的特征,如操作系统、应用程序版本等,判断

系统存在的漏洞。

三、获取权限

获取权限是渗透检测的第三个步骤。

一旦测试人员发现了目标系统的漏洞,他们可以尝试获取系统的权限,以便深入系统并进一步评估安全性。

以下是获取权限的几种常用方法:

1.密码破解:使用工具如John the Ripper、Hashcat等,破解目标系统上的

弱密码。

2.操作系统漏洞利用:利用目标系统上存在的操作系统漏洞,获取管理员权限。

3.Web应用漏洞利用:利用目标系统中存在的Web应用漏洞,如SQL注入、命

令注入等,获取系统权限。

4.社会工程学攻击:通过与系统用户进行交流,获取他们的用户凭证,如用户

名和密码。

5.社交工程学攻击:通过诱骗系统用户点击恶意链接、下载恶意文件等方式,

突破系统安全。

四、保持权限

保持权限是渗透检测的第四个步骤。

一旦测试人员成功获取了系统的权限,他们需要采取措施,确保不会被系统防御发现,同时保持对系统的访问权限。

以下是保持权限的几种常用方法:

1.后门安装:在目标系统中安装后门,以便在以后的时间里重新进入系统。

2.提权:提升自己的权限,以获得对更多系统资源的访问权限。

3.清除日志:删除目标系统中的日志文件,以消除攻击的痕迹。

4.持久化:使用工具如Metasploit,通过自动化脚本在系统上持久安装后门。

五、覆盖踪迹

覆盖踪迹是渗透检测的第五个步骤。

为了防止被系统管理员发现攻击行为,测试人员需要覆盖攻击的踪迹,使其难以被追踪。

以下是覆盖踪迹的几种常用方法:

1.删除日志:删除攻击期间在目标系统上产生的所有日志文件。

2.修改日志:修改攻击期间在目标系统上产生的日志文件,以删除或修改关键

的攻击信息。

3.假冒攻击来源:使用匿名代理或VPN服务,隐藏真实IP地址和攻击来源。

4.反向连接:使用反向连接等技术,使攻击者与目标系统之间建立起难以追踪

的连接。

六、报告和整理

报告和整理是渗透检测的最后一个步骤。

在完成渗透测试后,测试人员应该整理测试的结果,并向组织提供详细的报告,包括发现的漏洞、攻击的方法和获取的权限等。

以下是报告和整理的几个主要步骤:

1.漏洞报告:详细描述测试人员在目标系统中发现的漏洞和弱点。

2.影响评估:评估每个漏洞对系统安全性的影响程度。

3.建议措施:提供针对每个漏洞的修复建议和安全改进建议。

4.报告撰写:撰写详细的渗透测试报告,包括测试方法、结果、建议等。

5.演示和讲解:向组织的相关人员演示渗透测试过程和结果,解释发现的问题

和建议。

结论

渗透检测包括情报收集、扫描和探测、获取权限、保持权限、覆盖踪迹以及报告和整理等六个主要步骤。

通过全面、详细和深入的渗透检测,组织可以发现并修复系统中存在的潜在安全风险,提升系统的安全性。

然而,在进行渗透检测时,务必遵守法律和道德规范,避免未经授权对系统进行攻击。