防火墙典型配置举例

h3c防火墙web配备实例教程

h3c防火墙web配备实例教程h3c防火墙web配备实例教程H3C的防火墙有必要把接口加到域里边去#配备接口Ethernet0/0/0参与防火墙Trust域。

[H3C]firewallzonetrust[H3C-zone-trust]addinterfaceEthernet0/0/0H3C防火墙的域(zone)区域(zone)是防火墙商品所引进的一个安全概念,是防火墙商品差异于路由器的首要特征。

一个安全区域包含一个或多个接口的组合,具有一个安全等级。

在设备内部,安全等级经过0~十0的数字来标明,数字越大标明安全等级越高。

V3路径:安全域不存在两个具有相同安全等级的区域。

中低端防火墙缺省有Trust、Untrust、DMZ、local4个安全域,一同还能够自界说12个区域。

V5路径:安全域能够容许两个相同安全等级的区域,缺省有Trust、Untrust、DMZ、local和Management5个安全域,一同能够自界说256个区域,而且只能在Web页面进行配备。

通常来讲,安全区域与各网络的有关遵从下面的准则:内部网络应安排在安全等级较高的区域、外部网络应安排在安全等级最低的区域。

详细来说,Trust所属接口用于联接用户要维护的网络;Untrust所属接口联接外部网络;DMZ区所属接口联接用户向外部供应效能的有些网络;从防火墙设备本身主张的联接便是从Local区域主张的联接。

相应的悉数对防火墙设备本身的拜访都归于向Local区域主张拜访联接。

防火墙作通常坐被捕络的间隔,其首要责任,是维护客户网络的机密性,确保客户网络的可用性。

一同,作为网络处理员,在确保了网络的安全和可用之余,还需求思考维护的便当性。

在往常网络运维中,网络处理员对防火墙操作最多的,莫过于安全战略,分外是运营商的网络。

防火墙后边触及的网络路径类型很多、战略杂乱,一同,跟着每个类型的效能路径的不断晋级及事务拓宽,需求一再的批改安全战略,这就对网络处理员提出了难题。

网络安全中的防火墙配置策略

网络安全中的防火墙配置策略在当今数字时代,网络安全的重要性日益凸显。

防火墙作为网络安全的关键组成部分,起着保护网络免受恶意攻击和未授权访问的作用。

为了确保网络系统的安全性,正确的防火墙配置策略必不可少。

本文将探讨网络安全中的防火墙配置策略,以提供有效的保护方案。

一、防火墙配置的基本原则在开始防火墙配置之前,有一些基本原则需要遵循。

这些原则可以帮助我们制定出有效的防火墙策略,保障网络的安全。

1. 最小权限原则:只为必要的服务和端口开放访问权限,尽量避免开放未经验证的访问通道。

这可以减少网络受到攻击的概率,并且限制了攻击者可以利用的攻击面。

2. 分层防御原则:通过不同层次的防火墙配置来保护网络。

这可以划分出安全区域,减少对敏感数据的直接访问。

例如,将内部网络和外部网络之间设置有两个或多个防火墙以增强安全性。

3. 更新与监控原则:定期升级和更新防火墙软件与规则,以应对新的威胁和漏洞。

同时,监控防火墙日志和使用专业的安全监控工具,以及时发现任何潜在的入侵事件。

二、防火墙配置的基本步骤有效的防火墙配置需要经过一系列的步骤,确保所有的安全需求都被满足。

以下是一个典型的防火墙配置过程:1. 制定安全策略:根据网络的需求和安全目标,制定详细的安全策略。

这可以包括规定哪些服务和端口需要被允许,哪些需要被禁止,以及如何应对常见的攻击手段。

2. 设计网络拓扑:根据制定的安全策略,设计网络的拓扑结构。

这涉及到确定防火墙的位置、内部网络和外部网络的边界,以及其他网络设备的配置。

3. 选择合适的防火墙技术:根据网络结构和安全需求,选择适合的防火墙技术。

目前市场上常见的防火墙技术包括软件防火墙、硬件防火墙以及下一代防火墙等。

4. 配置防火墙规则:根据安全策略,配置防火墙的规则集。

这些规则应准确地定义出哪些数据包可以通过防火墙,哪些应被拦截并且可以根据需要进行相应的日志记录以监控网络访问。

5. 启用网络监控与日志记录:配置网络监控工具以实时监控流量并检测潜在的攻击事件。

h3c防火墙简单配置

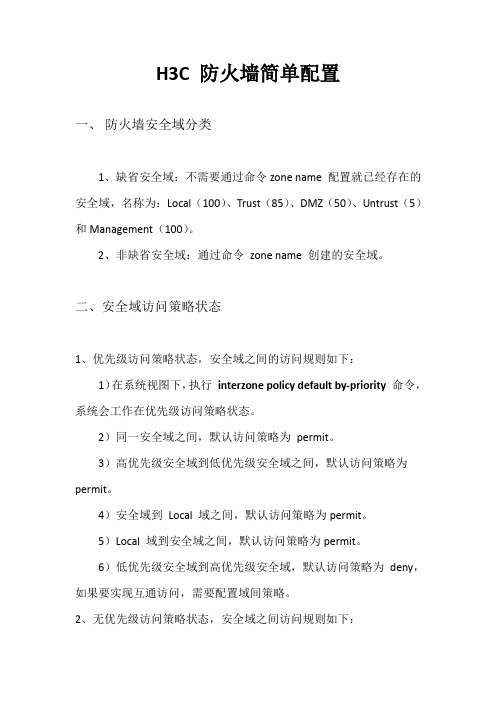

H3C 防火墙简单配置一、防火墙安全域分类1、缺省安全域:不需要通过命令zone name 配置就已经存在的安全域,名称为:Local(100)、Trust(85)、DMZ(50)、Untrust(5)和Management(100)。

2、非缺省安全域:通过命令zone name 创建的安全域。

二、安全域访问策略状态1、优先级访问策略状态,安全域之间的访问规则如下:1)在系统视图下,执行interzone policy default by-priority 命令,系统会工作在优先级访问策略状态。

2)同一安全域之间,默认访问策略为permit。

3)高优先级安全域到低优先级安全域之间,默认访问策略为permit。

4)安全域到Local 域之间,默认访问策略为permit。

5)Local 域到安全域之间,默认访问策略为permit。

6)低优先级安全域到高优先级安全域,默认访问策略为deny,如果要实现互通访问,需要配置域间策略。

2、无优先级访问策略状态,安全域之间访问规则如下:1)在系统视图下,执行undo interzone policy default by-priority 命令,系统会工作在无优先级访问策略状态。

(防火墙默认关闭优先级访问策略)2)无论是缺省安全域,还是非缺省安全域,都没有优先级的概念。

2、基本域间策略配置组网图3、配置步骤1)通过Console 口登录设备,开启优先级访问策略<Firewall> system-view[Firewall] interzone policy default by-priority2)通过Web方式配置防火墙用电脑接入防火墙的GigabitEthernet0/0接口,配置同一网段地址,即可通过Web登录192.168.0.1配置防火墙。

a、配置接口IP地址在左侧导航栏中选择“设备管理> 接口管理”配置接口GigabitEthernet0/1 的地址,进入如下界面。

华为路由器防火墙基本原理及典型配置讲解

or

ip route 0.0.0.0 0.0.0.0 202.112.0.63 ip route 192.168.0.0 255.255.255.0 172.16.16.1

Windows

route ADD 157.0.0.0 MASK 255.0.0.0 157.55.80.1

动态路由协议

路由协议也叫做动态选路协议,就是路由器 获得路由表的过程。 RIP IGRP EIGRP OSPF等等都是路由协议

关于NAT 更多……

RFC 1631: The IP Network Address Translator (NAT) RFC 1918: Address Allocation for Private Internets How nat works Cisco IPJ 2000 Volume 3 number 4

典型的NAT应用(1)

Cisco PIX

nameif ethernet0 outside security0 nameif ethernet1 inside security100 interface ethernet0 auto interface ethernet1 auto ip address outside 219.133.94.142 255.255.255.224 ip address inside 192.168.0.254 255.255.255.0

Dynamic NAT(续)

Dynamic NAT(续)

在上例中client 192.168.0.2和192.168.0.3分 别被转换为206.245.160.5和206.245.160.6 注意源地址发生了变化,而源端口并没有变 化。 需要注意的是在动态NAT的情况下,这种地 址映射的关系是会发生变化的

典型的web应用防火墙基本结构

典型的web应用防火墙基本结构一、概述随着互联网的发展,越来越多的企业和组织开始将业务应用迁移到网络上,而web应用防火墙作为保护网络系统免受网络威胁的重要组成部分,也变得越来越重要。

本文将介绍典型的web应用防火墙的基本结构及其组成部分。

二、基本概念1. 什么是web应用防火墙web应用防火墙(WAF)是一种网络安全设备,用于保护web应用程序免受各种网络攻击,包括SQL注入、跨站脚本攻击、跨站请求伪造等。

它可以监控和过滤进出web应用程序的数据流量,以保护web 应用程序的安全。

2. web应用防火墙的作用web应用防火墙的主要作用是防止网络攻击对web应用程序造成破坏,保护网络安全和用户数据不受损害。

它可以监控HTTP/HTTPS流量,并实时检查和拦截恶意请求,保护web应用程序免受攻击。

三、web应用防火墙基本结构典型的web应用防火墙通常由以下几个基本组成部分构成:1. 硬件设备web应用防火墙通常是一种专门的硬件设备,它可以单独使用,也可以集成在网络防火墙或网关设备中。

硬件设备主要负责处理大量的数据流量,对进出web应用程序的数据进行检查和过滤。

2. 软件系统web应用防火墙通常配备有专门的软件系统,用于实现实时监测、检测和拦截恶意请求的功能。

软件系统可以根据预设的安全策略进行配置,以适应不同的web应用程序的需求。

3. 数据库web应用防火墙通常还配备有一个用于存储恶意请求信息以及安全策略配置信息的数据库。

数据库可以帮助web应用防火墙及时识别和拦截不安全的网络流量,提高网络安全级别。

4. 监控和管理系统web应用防火墙通常还配备有专门的监控和管理系统,用于实时监控网络流量、检测安全威胁以及管理安全策略配置。

监控和管理系统可以提供实时报警和日志记录功能,帮助管理员及时发现并应对安全威胁。

四、web应用防火墙的工作原理web应用防火墙的工作原理可以简述为以下几个步骤:1. 流量分析web应用防火墙首先对进出web应用程序的流量进行实时分析,识别并提取有用的网络数据。

hillstone防火墙配置实例介绍

目录一.基本情况介绍 (2)1.车管所机房情况: (2)2.通璟检测站: (2)3.风顺、安运检测站: (2)4.关于防火墙的配置方式: (3)5.关于配置文件: (3)6.关于授权证书: (4)二.车管所防火墙配置说明 (5)1.第12行: (5)2.第90行,地址薄的设置: (5)3.第316行,接口的设置: (7)4.第371行,虚拟路由的配置: (9)5.第381行,策略的配置: (11)三.通璟检测站防火墙的配置: (13)1.第83行,地址薄的设置: (13)2.第290行,接口的配置: (14)3.第312行,虚拟路由的设置: (15)4.第317行,策略的配置: (16)四.风顺检测站防火墙的配置: (17)1.第86行,地址薄的配置: (17)2.第305行,接口的配置: (18)3.第328行,虚拟路由的配置: (19)4.第335行,策略的设置: (21)五.总结 (22)一.基本情况介绍本文档适用于HillStone SG-6000 M2105(车管所)和HillStone SG-6000 NA V20(检测站),网络连接方式为车管所与检测站防火墙用网线直连、车管所与检测站防火墙在同一公安网IP段内两种。

具体配置如下:1.车管所机房情况:数据服务器、应用/通讯服务器、hillstone防火墙、审核电脑1/2的IP分别10.137.186.78/62/68/36/37,系统管理员给的IP地址格式为:;防火墙配置完毕后,车管所服务器设置的IP格式为:webserviceIP:10.136.46.23。

2.通璟检测站:局域网IP地址为192.168.11.*段,网关192.168.11.1。

因为距离短,有一条一百多米网线直接通到车管所机房。

站点服务器、签证申请岗、查验岗、无线路由、PDA、检测线主控、登录机等都接在交换机上,然后交换机接网线到hillstone防火墙的0/1口,到车管所机房的网线接防火墙0/0口。

天融信防火墙 通用配置

天融信防火墙通用配置一.通过浏览器登陆配置防火墙,用一根直通线将防火墙的eth0口与某台主机的网口相连。

出厂默认eth0口IP为:192.168.1.254, 出厂用户名为:superman,密码为:talent或12345678。

现IP改为192.168.4.21,用户名为:superman,密码为:topsec0471。

在浏览器上输入防火墙的管理URL,例如:https://192.168.1.254,弹出如下的登录页面。

输入用户名为:superman,密码为:topsec0471,登陆进入。

二.接口IP地址的配置:1.点击:网络管理---接口Eth0口接在WEB服务器端网络,eth1口接在MISS网络,根据实际情况配置IP,eth0口与web 服务器在同一网段,eth1口与miss网在同一网段。

现例:WEB服务器端在192.168.4.0/24网段,MISS网在172.20.40.0/24网段。

eth0口IP为192.168.4.21(WEB服务器实际IP为192.168.4.20),eth1IP口为172.20.40.1。

接口模式选择:路由。

其余选项采用默认配置。

三.路由配置点击:网络管理----路由,现有四条路由是设备自身生成的路由,现例不牵扯到复杂网络带有路由器等相关网络设备,所以不需添加静态路由,只需将WEB服务器主机的网关设成:192.168.4.21既eth0口的IP,MISS网端的主机网关设成:172.20.40.1即eth1口的IP。

若遇复杂网络,则需添加路由关系,确保两端网络能相互PING通即可。

四.地址转换:1.配置转换对象:点击:资源管理----地址;点击:添加:该例需添加两个对象:wcj-web为实际WEB的IP地址,MAC地址为空。

Xnweb为转换后的IP地址为:172.20.40.3,该地址与MISS网的主机在同一网段,只要不被使用即可。

以后miss网的主机只需浏览:172.20.40.3,不需浏览192.168.4.20地址。

H3C SecPath 防火墙与天融信Topsec防火墙IPSec对接的典型配置(主模式和野蛮模式)

[SecPath]dis ipsec proposal 1

IPsec proposal name: 1

encapsulation mode: tunnel

transform: esp-new

ESP protocol: authentication md5-hmac-96, encryption des

H3C SecPath 防火墙与天融信 Topsec 防火墙 IPSec 对接 典型配置

应用环境拓扑

d 组网模式

1. H3C SecPath 防火墙与天融信防火墙的 IPSec 对接,包括主模式和野蛮模式;其中,

e 野蛮模式时,我司设备为分支端,天融信防火墙为总部端。

ter 详细配置(主模式)

1. SecPath 防火墙的 IPSec 配置(以下文档以 IPSec 配置为主,其他互通性的配置略);

e remote-address 10.0.0.1

//对端地址

r remote-name zhongxin

//对端名字为 zhongxin

nat traversal

//支持 NAT 穿越

te #

ipsec proposal 1

//定义安全提议

is #

ipsec policy test 1 isakmp

[SecPath]dis ipsec proposal 1

IPsec proposal name: 1

encapsulation mode: tunnel

transform: esp-new

ESP protocol: authentication md5-hmac-96, encryption des

d default PRE_SHARED SHA

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1.1 防火墙典型配置举例

1. 组网需求

该公司通过一台Quidway路由器的接口Serial 0访问Internet,公司内部对外提供WWW、

FTP和Telnet服务,公司内部子网为129.38.1.0,其中,内部FTP服务器地址为129.38.1.1,

内部Telnet服务器地址为129.38.1.2,内部WWW服务器地址为129.38.1.3,公司对外

地址为202.38.160.1。

在路由器上配置了地址转换,这样内部PC机可以访问Internet,

外部PC可以访问内部服务器。

通过配置防火墙,希望实现以下要求:

●外部网络只有特定用户可以访问内部服务器

●内部网络只有特定主机可以访问外部网络

在本例中,假定外部特定用户的IP地址为202.39.2.3。

2. 组网图

图1-1防火墙配置的组网图

3. 配置步骤

# 打开防火墙功能。

[Quidway] firewall enable

# 设置防火墙缺省过滤方式为允许包通过。

[Quidway] firewall default permit

# 配置访问规则禁止所有包通过。

[Quidway] acl 101

[Quidway-acl-101] rule deny ip source any destination any

# 配置规则允许特定主机访问外部网,允许内部服务器访问外部网。

[Quidway-acl-101] rule permit ip source 129.38.1.4 0 destination any

[Quidway-acl-101] rule permit ip source 129.38.1.1 0 destination any

[Quidway-acl-101] rule permit ip source 129.38.1.2 0 destination any

[Quidway-acl-101] rule permit ip source 129.38.1.3 0 destination any

# 配置规则允许特定用户从外部网访问内部服务器。

[Quidway] acl 102

[Quidway-acl-102] rule permit tcp source 202.39.2.3 0 destination 202.38.160.1 0 # 配置规则允许特定用户从外部网取得数据(只允许端口大于1024的包)。

[Quidway-acl-102]rule permit tcp source any destination 202.38.160.1 0.0.0.0 destination-port greater-than 1024

# 将规则101作用于从接口Ethernet0进入的包。

[Quidway-Ethernet0] firewall packet-filter 101 inbound

# 将规则102作用于从接口Serial0进入的包。

[Quidway-Serial0] firewall packet-filter 102 inbound。