H3C SecPath系列防火墙典型配置案例集-6W100-SecPath系列防火墙IPSec典型配置举例

SecPath-防火墙双机热备典型配置

SecPath-防火墙双机热备典型配置SecPath防火墙双机热备典型配置举例关键词:双机热备、主备模式、负载分担模式、数据同步、流量切换摘要:防火墙设备是所有信息流都必须通过的单一点,一旦故障所有信息流都会中断。

保障信息流不中断至关重要,这就需要解决防火墙设备单点故障问题。

双机热备技术可以保障即使在防火墙设备故障的情况下,信息流仍然不中断。

本文将介绍双机热备的概念、工作模式及典型应用等。

缩略语:目录1 特性简介 (3)1.1 双机热备的工作机制 (3)2 特性使用指南 (4)2.1 使用场合 (4)2.2 配置指南 (4)2.2.1 双机热备组网应用配置指南 (4)2.2.2 双机热备应用涉及的配置 (4)2.3 注意事项 (4)3 支持的设备和版本 (5)3.1 设备版本 (5)3.2 支持的设备 (5)3.3 配置保存 (5)4 配置举例 (6)4.1 典型组网 (6)4.2 设备基本配置 (9)4.2.1 其他共同配置: (9)4.3 双机热备业务典型配置举例 (9)4.3.1 透明模式+主备模式 (9)4.3.2 透明模式+负载分担模式 (14)4.3.3 路由模式+主备模式 (17)4.3.4 路由模式+负载分担模式 (19)4.3.5 路由模式+主备模式+支持非对称路径 (21)4.3.6 路由模式+负载分担模式+支持非对称路径 (28)4.3.7 动态路由模式组网 (33)5 相关资料 (33)1 特性简介双机热备在链路切换前,对会话信息进行主备同步;在设备故障后能将流量切换到其他备份设备,由备份设备继续处理业务,从而保证了当前的会话不被中断。

secpath防火墙具有多样化的组网方式,双机的组网应用也会很多种,本文试举几种双机热备的典型应用。

1.1 双机热备的工作机制互为备份的两台防火墙只负责会话信息备份,保证流量切换后会话连接不中断。

而流量的切换则依靠传统备份技术(如VRRP、动态路由)来实现,应用灵活,能适应各种组网环境。

H3C SecPath F100系列防火墙配置教程

H3C SecPath F100系列防火墙配置教程初始化配置〈H3C〉system-view开启防火墙功能[H3C]firewall packet-filter enable[H3C]firewall packet-filter default permit分配端口区域[H3C] firewall zone untrust[H3C-zone-trust] add interface GigabitEthernet0/0[H3C] firewall zone trust[H3C-zone-trust] add interface GigabitEthernet0/1工作模式firewall mode transparent 透明传输firewall mode route 路由模式http 服务器使能HTTP 服务器 undo ip http shutdown关闭HTTP 服务器 ip http shutdown添加WEB用户[H3C] local-user admin[H3C-luser-admin] password simple admin[H3C-luser-admin] service-type telnet[H3C-luser-admin] level 3开启防范功能firewall defend all 打开所有防范切换为中文模式 language-mode chinese设置防火墙的名称 sysname sysname配置防火墙系统IP 地址 firewall system-ip system-ip-address [ address-mask ] 设置标准时间 clock datetime time date设置所在的时区 clock timezone time-zone-name { add | minus } time取消时区设置 undo clock timezone配置切换用户级别的口令 super password [ level user-level ] { simple | cipher } password取消配置的口令 undo super password [ level user-level ]缺缺省情况下,若不指定级别,则设置的为切换到3 级的密码。

H3C SecPath防火墙系列产品混合模式的典型配置

H3C SecPath防火墙系列产品混合模式的典型配置

一、组网需求:

组网图中需要三台PC, PC1和PC4在Trust区域;PC2处于DMZ区域,其IP地址与PC1和PC4在同一网段,PC3位于Untrust区域,为外部网络。

G0/0接口和G1/0接口属于同一个桥组Bridge1。

对于访问控制有如下要求:

在防火墙G0/1接口上配置NAT,使Trust区域与DMZ区域通过地址转换才能访问Untrust区域;

通过NAT Server使DMZ区域对Untrust区域提供WWW服务;

在G1/0接口绑定ASPF策略并配合包过滤,使得Trust区域用户可以访问DMZ区域设备;但DMZ区域不能访问Trust区域;

在G0/0接口上绑定基于MAC地址的访问控制列表禁止PC4访问其他任何区域。

二、组网图:

支持混合模式的产品型号有:Secpath F1000-A/F1000-S/F100-E/F100-A;版本要求Comware software, Version 3.40, ESS 1622及以后。

四、配置关键点:

1、每一个桥组都是独立的,报文不可能在分属不同桥组的端口之间

传输。

换句话说,从一个桥组端口接收到的报文,只能从相同桥

组的其他端口发送出去。

防火墙上的一个接口不能同时加入两个

或两个以上的桥组。

2、要实现不同桥组之间或二层接口和三层接口之间数据转发,需要

创建桥组虚接口,并且将桥组虚接口加入到相应的区域。

H3C SecPath F100系列防火墙配置教程

H3C SecPath F100系列防火墙配置教程初始化配置〈H3C〉system-view开启防火墙功能[H3C]firewall packet-filter enable[H3C]firewall packet-filter default permit分配端口区域[H3C] firewall zone untrust[H3C-zone-trust] add interface GigabitEthernet0/0[H3C] firewall zone trust[H3C-zone-trust] add interface GigabitEthernet0/1工作模式firewall mode transparent 透明传输firewall mode route 路由模式http 服务器使能HTTP 服务器 undo ip http shutdown关闭HTTP 服务器 ip http shutdown添加WEB用户[H3C] local-user admin[H3C-luser-admin] password simple admin[H3C-luser-admin] service-type telnet[H3C-luser-admin] level 3开启防范功能firewall defend all 打开所有防范切换为中文模式 language-mode chinese设置防火墙的名称 sysname sysname配置防火墙系统IP 地址 firewall system-ip system-ip-address [ address-mask ] 设置标准时间 clock datetime time date设置所在的时区 clock timezone time-zone-name { add | minus } time取消时区设置 undo clock timezone配置切换用户级别的口令 super password [ level user-level ] { simple | cipher } password取消配置的口令 undo super password [ level user-level ]缺缺省情况下,若不指定级别,则设置的为切换到3 级的密码。

H3C SecPath F100系列防火墙配置教程

H3C SecPath F100系列防火墙配置教程初始化配置〈H3C〉system-view开启防火墙功能[H3C]firewall packet-filter enable[H3C]firewall packet-filter default permit分配端口区域[H3C] firewall zone untrust[H3C-zone-trust] add interface GigabitEthernet0/0[H3C] firewall zone trust[H3C-zone-trust] add interface GigabitEthernet0/1工作模式firewall mode transparent 透明传输firewall mode route 路由模式http 服务器使能HTTP 服务器 undo ip http shutdown关闭HTTP 服务器 ip http shutdown添加WEB用户[H3C] local-user admin[H3C-luser-admin] password simple admin[H3C-luser-admin] service-type telnet[H3C-luser-admin] level 3开启防范功能firewall defend all 打开所有防范切换为中文模式 language-mode chinese设置防火墙的名称 sysname sysname配置防火墙系统IP 地址 firewall system-ip system-ip-address [ address-mask ] 设置标准时间 clock datetime time date设置所在的时区 clock timezone time-zone-name { add | minus } time取消时区设置 undo clock timezone配置切换用户级别的口令 super password [ level user-level ] { simple | cipher } password取消配置的口令 undo super password [ level user-level ]缺缺省情况下,若不指定级别,则设置的为切换到3 级的密码。

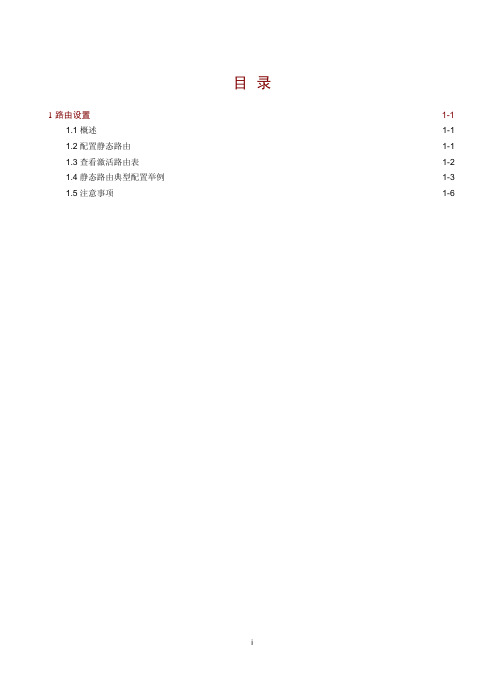

H3C SecPath防火墙配置指导

目录1路由设置 ············································································································································ 1-11.1 概述 ··················································································································································· 1-11.2 配置静态路由····································································································································· 1-11.3 查看激活路由表 ································································································································· 1-21.4 静态路由典型配置举例 ······················································································································ 1-31.5 注意事项············································································································································ 1-61 路由设置•本章所指的路由器代表了一般意义下的路由器,以及运行了路由协议的三层交换机。

H3C SecPath 防火墙与天融信Topsec防火墙IPSec对接的典型配置(主模式和野蛮模式)

[SecPath]dis ipsec proposal 1

IPsec proposal name: 1

encapsulation mode: tunnel

transform: esp-new

ESP protocol: authentication md5-hmac-96, encryption des

H3C SecPath 防火墙与天融信 Topsec 防火墙 IPSec 对接 典型配置

应用环境拓扑

d 组网模式

1. H3C SecPath 防火墙与天融信防火墙的 IPSec 对接,包括主模式和野蛮模式;其中,

e 野蛮模式时,我司设备为分支端,天融信防火墙为总部端。

ter 详细配置(主模式)

1. SecPath 防火墙的 IPSec 配置(以下文档以 IPSec 配置为主,其他互通性的配置略);

e remote-address 10.0.0.1

//对端地址

r remote-name zhongxin

//对端名字为 zhongxin

nat traversal

//支持 NAT 穿越

te #

ipsec proposal 1

//定义安全提议

is #

ipsec policy test 1 isakmp

[SecPath]dis ipsec proposal 1

IPsec proposal name: 1

encapsulation mode: tunnel

transform: esp-new

ESP protocol: authentication md5-hmac-96, encryption des

d default PRE_SHARED SHA

H3CSecPathUTM系列特征库升级典型配置举例

H3CSecPathUTM系列特征库升级典型配置举例H3C SecPath UTM系列特征库升级典型配置举例关键词:特征库摘要:本⽂主要描述了UTM设备特征库升级的典型配置⽅法。

缩略语:缩略语英⽂全名中⽂解释UTM Unified Threat Management 统⼀威胁管理AV Anti-virus 防病毒IPS Intrusion prevention system ⼊侵防御系统⽬录1 特性简介 (1)2 应⽤场合 (1)3 注意事项 (1)4 配置举例 (1)4.1 组⽹需求 (1)4.2 配置思路 (2)4.3 使⽤版本 (2)4.4 配置步骤 (2)4.4.1 基本配置 (2)4.4.2 主要配置步骤 (3)4.5 验证结果 (5)5 相关资料 (5)5.1 其它相关资料 (5)1 特性简介特征库记录了设备可识别的攻击特征、病毒特征等,因此对于安全设备来说,必须保证特征库能够实时的更新升级,以保证它总是最新版本。

特征库的升级分为⼿动升级和⾃动升级:z⾃动升级可以帮助⽤户每隔指定的时间,使⽤特定的协议从特定的特征库版本服务器获取当前最新的特征库到设备。

z⼿动升级允许⽤户在需要的时候⼿动进⾏升级,⽤户可以⼿动设定获取特征库的协议、服务器地址和特征库⽂件名称,并且⼿动升级可以获取与设备兼容的任意⼀个版本的特征库。

⼿动升级⼀般是在⽤户的局域⽹内进⾏的。

2 应⽤场合运⾏在⽹络中的UTM设备启⽤了IPS和AV的功能,需要及时更新特征库3 注意事项要更新升级特征库,必须保证当前的License⽂件合法,并且在有效期限内。

主要配置步骤中的配置是在“应⽤安全策略”界⾯进⾏的,在左侧导航栏中点击“IPS|AV|应⽤控制 > ⾼级设置”,点击“应⽤安全策略”链接就可以进⼊“应⽤安全策略”界⾯。

4 配置举例4.1 组⽹需求某公司的内⽹⽹段为192.168.1.0/24,通过GE0/2连接到外⽹。

⽤户登录UTM的内⽹或外⽹接⼝地址,可以对UTM进⾏⼿动特征库升级操作;设置⾃动升级后,UTM会按照设定的时间⾃动进⾏特征库升级。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

SecPath系列防火墙IPSec典型配置举例关键词:IKE、IPSec摘要:本章首先介绍了IKE和IPSec的基本概念,随后说明了防火墙的配置方法,最后给出两种典型应用的举例。

缩略语:缩略语英文全名中文解释IKE Internet Key Exchange 因特网密钥交换Security IP网络安全协议IPsec IP目录1 特性简介 (3)1.1 IPSec基本概念 (3)1.1.1 SA (3)1.1.2 封装模式 (3)2 应用场合 (4)3 配置指南 (4)3.1 配置概述 (4)3.2 配置ACL (6)3.3 配置IKE (6)3.3.1 配置IKE全局参数 (6)3.3.2 配置IKE安全提议 (7)3.3.3 配置IKE对等体 (8)3.4 IPSec安全提议 (10)3.5 配置安全策略模板 (12)3.6 配置安全策略 (14)3.7 应用安全策略组 (16)4 配置举例一:基本应用 (17)4.1 组网需求 (17)4.2 使用版本 (18)4.3 配置步骤 (18)4.4 配置结果验证 (27)4.4.1 查看IPSec安全联盟 (27)4.4.2 查看报文统计 (27)5 配置举例二:与NAT结合 (27)5.1 组网需求 (27)5.2 配置说明 (28)5.3 配置步骤 (28)5.4 配置验证结果 (34)5.4.1 查看IPSec安全联盟 (34)5.4.2 查看报文统计 (35)6 注意事项 (35)7 相关资料 (35)7.1 相关协议和标准 (35)7.2 其它相关资料 (36)1 特性简介IPsec(IP Security)协议族是IETF制定的一系列协议,它为IP数据报提供了高质量的、可互操作的、基于密码学的安全性。

特定的通信方之间在IP层通过加密与数据源验证等方式,来保证数据报在网络上传输时的私有性、完整性、真实性和防重放。

IPsec通过AH(Authentication Header,认证头)和ESP(Encapsulating Security Payload,封装安全载荷)这两个安全协议来实现上述目标,并且还可以通过IKE(Internet Key Exchange,因特网密钥交换协议)为IPsec提供自动协商交换密钥、建立和维护安全联盟的服务,以简化IPsec 的使用和管理。

1.1 IPSec基本概念1.1.1 SAIPSec在两个端点之间提供安全通信,端点被称为IPSec对等体。

SA(Security Association,安全联盟)是IPSec的基础,也是IPSec的本质。

SA是通信对等体间对某些要素的约定,例如,使用哪种协议(AH、ESP还是两者结合使用)、协议的封装模式(传输模式和隧道模式)、加密算法(DES、3DES和AES)、特定流中保护数据的共享密钥以及密钥的生存周期等。

SA可以通过 IKE自动协商建立。

1.1.2 封装模式IPSec有如下两种工作模式:z隧道(Tunnel)模式:用户的整个IP数据包被用来计算AH或ESP头,AH或ESP头以及ESP加密的用户数据被封装在一个新的IP数据包中。

通常,隧道模式应用在两个安全网关之间的通讯。

z传输(Transport)模式:只是传输层数据被用来计算AH或ESP头,AH或ESP头以及ESP 加密的用户数据被放置在原IP包头后面。

通常,传输模式应用在两台主机之间的通讯,或一台主机和一个安全网关之间的通讯。

不同的安全协议在Tunnel和Transport模式下的数据封装形式如图1所示,data为传输层数据。

图1安全协议数据封装格式认证算法与加密算法(1) 认证算法认证算法的实现主要是通过杂凑函数。

杂凑函数是一种能够接受任意长的消息输入,并产生固定长度输出的算法,该输出称为消息摘要。

IPSec对等体计算摘要,如果两个摘要是相同的,则表示报文是完整未经篡改的。

IPSec使用两种认证算法:z MD5:MD5通过输入任意长度的消息,产生128bit的消息摘要。

z SHA-1:SHA-1通过输入长度小于2的64次方bit的消息,产生160bit的消息摘要。

MD5算法的计算速度比SHA-1算法快,而SHA-1算法的安全强度比MD5算法高。

(2) 加密算法加密算法实现主要通过对称密钥系统,它使用相同的密钥对数据进行加密和解密。

目前设备的IPSec 实现三种加密算法:z DES(Data Encryption Standard):使用56bit的密钥对一个64bit的明文块进行加密。

z3DES(Triple DES):使用三个56bit的DES密钥(共168bit密钥)对明文进行加密。

z AES(Advanced Encryption Standard):使用128bit、192bit或256bit密钥长度的AES算法对明文进行加密。

这三个加密算法的安全性由高到低依次是:AES、3DES、DES。

安全性高的加密算法实现机制复杂,运算速度慢。

对于普通的安全要求,DES算法就可以满足需要。

2 应用场合IPsec作为一种VPN技术,其最显著的特点就是可以为载荷数据提供加密以及数据源验证服务,保护数据的机密性和完整性。

同时通过IKE可以对密钥进行定时更新维护,增强系统的安全性。

鉴于这些特点,IPsec被广泛应用于传输敏感数据的VPN网络中。

3 配置指南3.1 配置概述目前,设备支持使用IPSec安全策略建立IPSec安全隧道。

这种方式下,由ACL(Access Control List,访问控制列表)来指定要保护的数据流范围,通过配置安全策略并将安全策略绑定在实际的物理接口上来完成IPsec的配置。

这种方式可以利用ACL的丰富配置功能,结合实际的组网环境灵活制定IPsec安全策略。

其基本配置思路如下:(1) 通过配置ACL,用于匹配需要保护的数据流。

(2) 通过配置安全提议,指定安全协议、认证算法和加密算法、封装模式等。

(3) 通过配置安全策略,将要保护的数据流和安全提议进行关联(即定义对何种数据流实施何种保护),并指定SA的协商方式、对等体IP地址(即保护路径的起/终点)、所需要的密钥和SA的生存周期等。

(4) 最后在设备接口上应用安全策略即完成了IPSec的配置。

IPSec配置的推荐步骤如表1所示。

表1IPSec配置步骤3.2 配置ACLIPsec 通过配置ACL (Access Control List ,访问控制列表)来定义需要过滤的数据流。

在IPsec 的应用中,ACL 规则中的permit 关键字表示与之匹配的流量需要被IPsec 保护,而规则中的deny 关键字则表示与之匹配的那些流量不需要保护。

配置ACL ,需要在“防火墙 > ACL ”菜单中做如下配置:(1) 创建访问控制列表。

(2) 配置相应的匹配规则(rule )。

仅对确实需要IPSec 保护的数据流配置“允许”规则,否则,一旦指定范围上入方向收到的某流量本来应该不被IPSec 保护的,那么该流量就会被丢弃,这会造成一些本不需要IPSec 处理的流量丢失,影响正常的业务流传输。

3.3 配置IKE需要通过IKE 方式来建立SA ,所以在介绍IPSec 的配置步骤前,先介绍IKE 的配置方法。

3.3.1 配置IKE 全局参数在导航栏中选择“VPN > IKE > 全局设置”,进入IKE 全局设置的页面,如图2所示。

图2 全局设置IKE 全局参数的详细配置如表2所示。

表2 IKE 全局参数的详细配置 配置项说明IKE 本端名称 设置本端安全网关的名称当IKE 协商的发起端使用安全网关名称进行协商时,本端需要设置该参数,发起端会发送自己的“IKE 本端名称”给对端来标识自己的身份,而对端使用“对端网关名称”参数来认证发起端,故此时“对端网关名称”应与发起端上的“IKE 本端名称”保持一致缺省情况下,使用设备名作为IKE 本端名称配置项 说明 NAT Keepalive 报文时间间隔 设置ISAKMP SA 向对端发送NAT Keepalive 报文的时间间隔由于在NAT 网关上的NAT 映射会话有一定存活时间,因此一旦安全隧道建立后如果长时间没有报文穿越,NAT 会话表项会被删除,这样将导致在NAT 外侧的隧道无法继续传输数据。

为防止NAT 表项老化,ISAKMP SA 以一定的时间间隔向对端发送NAT Keepalive报文,以维持NAT 会话的存活3.3.2 配置IKE安全提议 在导航栏中选择“VPN > IKE > 安全提议”,进入IKE 安全提议的显示页面,如图3所示。

单击<新建>按钮,进入新建IKE 安全提议的配置页面,如图4所示。

图3 安全提议在日常使用时通常省略IKE 安全提议的设置,直接使用缺省提议default 即可完成协商。

图4 新建IKE 安全提议新建IKE 安全提议的详细配置如表3所示。

表3新建IKE安全提议的详细配置3.3.3 配置IKE对等体在导航栏中选择“VPN > IKE > 对等体”,进入IKE对等体的显示页面,如图5所示。

单击<新建>按钮,进入新建IKE对等体的配置页面,如图6所示。

图5对等体图6新建IKE对等体新建IKE对等体的详细配置如表4所示。

表4新建IKE对等体的详细配置3.4 IPSec安全提议在导航栏中选择“VPN > IPSec > 安全提议”,进入IPSec安全提议的配置显示页面。

Web网管提供了两种IPSec安全提议的配置方式,在向导页面进行选择即可进入对应方式的配置页面。

z套件方式:如图7所示,用户可以直接在设备提供的加密套件中选择一种,方便用户的操作。

详细配置如表5所示。

图7 新建IPSec 安全提议(套件方式)表5 新建IPSec 安全提议的详细配置(套件方式)配置项 说明安全提议名称设置要新建的IPSec 安全提议的名称加密套件设置安全提议采用的报文封装、安全协议及对应的认证/加密算法的套件可选的加密套件有以下几种,其中“Tunnel ”表示报文封装模式为隧道模式,其余参数的含义将在下面分别进行介绍:zTunnel-ESP-DES-MD5:采用ESP 协议,ESP 加密算法为DES ,ESP 认证算法为MD5zTunnel-ESP-3DES-MD5:采用ESP 协议,ESP 加密算法为3DES ,ESP 认证算法为MD5zTunnel-AH-MD5-ESP-DES :先用ESP 协议对报文进行保护,再用AH 协议进行保护,AH 认证算法为MD5,ESP 加密算法为DES ,不进行ESP 认证zTunnel-AH-MD5-ESP-3DES :先用ESP 协议对报文进行保护,再用AH 协议进行保护,AH 认证算法为MD5,ESP 加密算法为3DES ,不进行ESP 认证z定制方式:如图8所示,用户可以根据自己的需要配置安全提议的参数。