aaa配置

46配置AAA命令

46.1认证相关命令

●aaa authentication enable

●aaa authentication login

●aaa authentication ppp

●login authentication

46.1.1aaa authentication enable

要使用AAA进行Enable认证,请执行全局配置命令aaa authentication

enable配置Enable认证的方法列表。该命令的no 形式删除认证的方法

列表。

aaa authentication enable default method1 [method2...]

no aaa authentication enable default

【参数说明】

default :使用该参数,则后面定义的方法列表作为Enable认证的默认

方法。Enable认证是基于全局的认证,目前只支持设置默认的认证方法

列表。

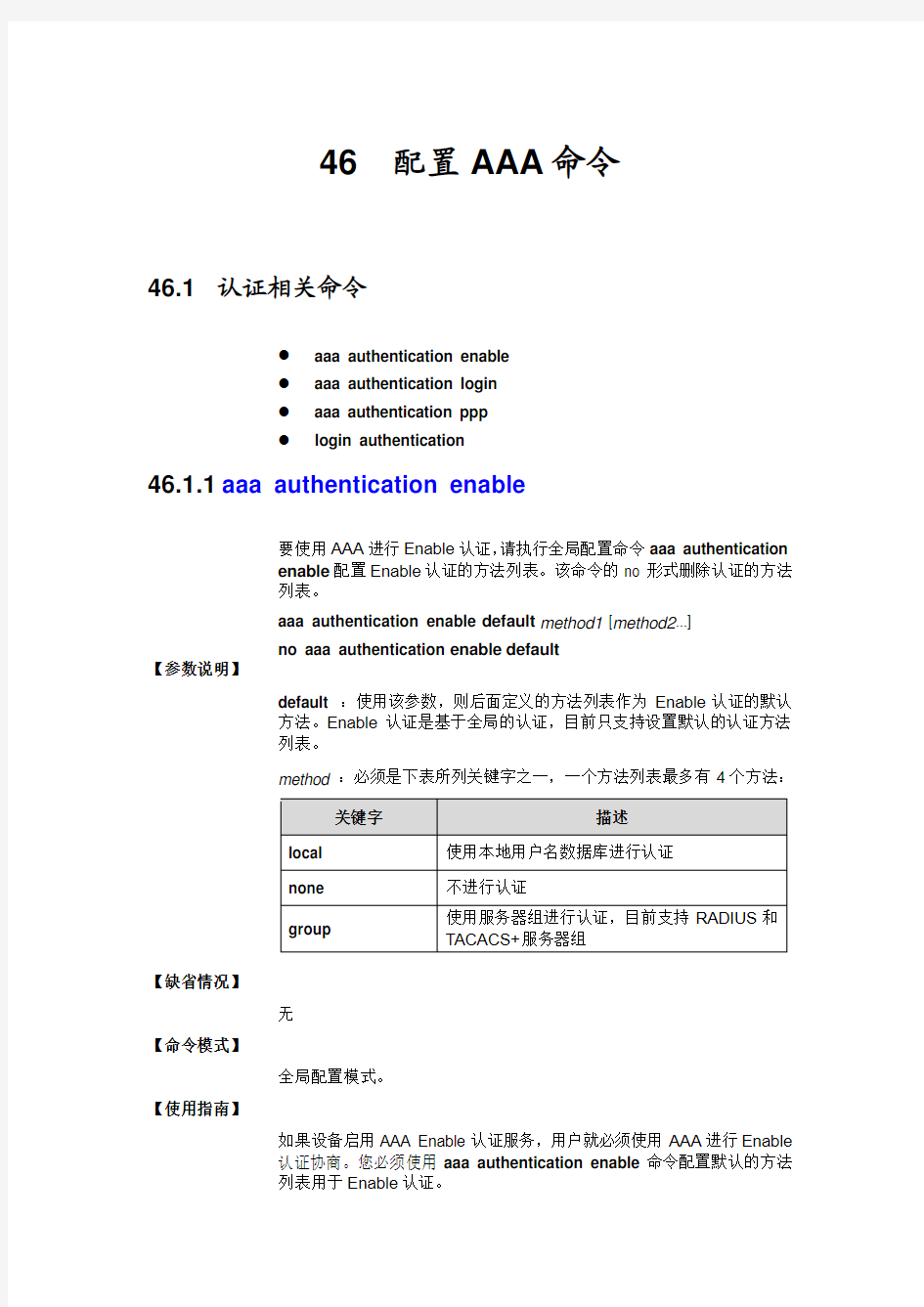

method :必须是下表所列关键字之一,一个方法列表最多有4个方法:

关键字描述

local 使用本地用户名数据库进行认证

none 不进行认证

group 使用服务器组进行认证,目前支持RADIUS和TACACS+服务器组

【缺省情况】

无

【命令模式】

全局配置模式。

【使用指南】

如果设备启用AAA Enable认证服务,用户就必须使用AAA进行Enable

认证协商。您必须使用aaa authentication enable命令配置默认的方法

列表用于Enable认证。

只有前面的方法没有反应,才能使用后面的方法进行身份认证。

Enable认证方法列表配置以后,Enable认证功能自动生效。

【举例】

下面的示例定义AAA Enable身份认证方法列表。该认证方法列表先使用

RADIUS安全服务器进行身份认证,如果在一定时限内没有收到RADIUS

安全服务器的应答,则使用本地用户数据库(local)进行身份认证。

Ruijie(config)#aaa authentication enable default group

radius local

【相关命令】

命令说明

aaa new-model 使用AAA安全服务

enable 切换用户级别

username 定义本地用户数据库

46.1.2aaa authentication login

要使用AAA进行Login(登录)认证,请执行全局配置命令aaa

authentication login配置Login认证的方法列表。该命令的no 形式删

除认证的方法列表。

aaa authentication login {default | list-name} method1 [method2...]

no aaa authentication login {default | list-name}

【参数说明】

default :使用该参数,则后面定义的方法列表作为Login认证的默认方

法。

list-name :定义一个Login认证的方法列表,可以是任何字符串。

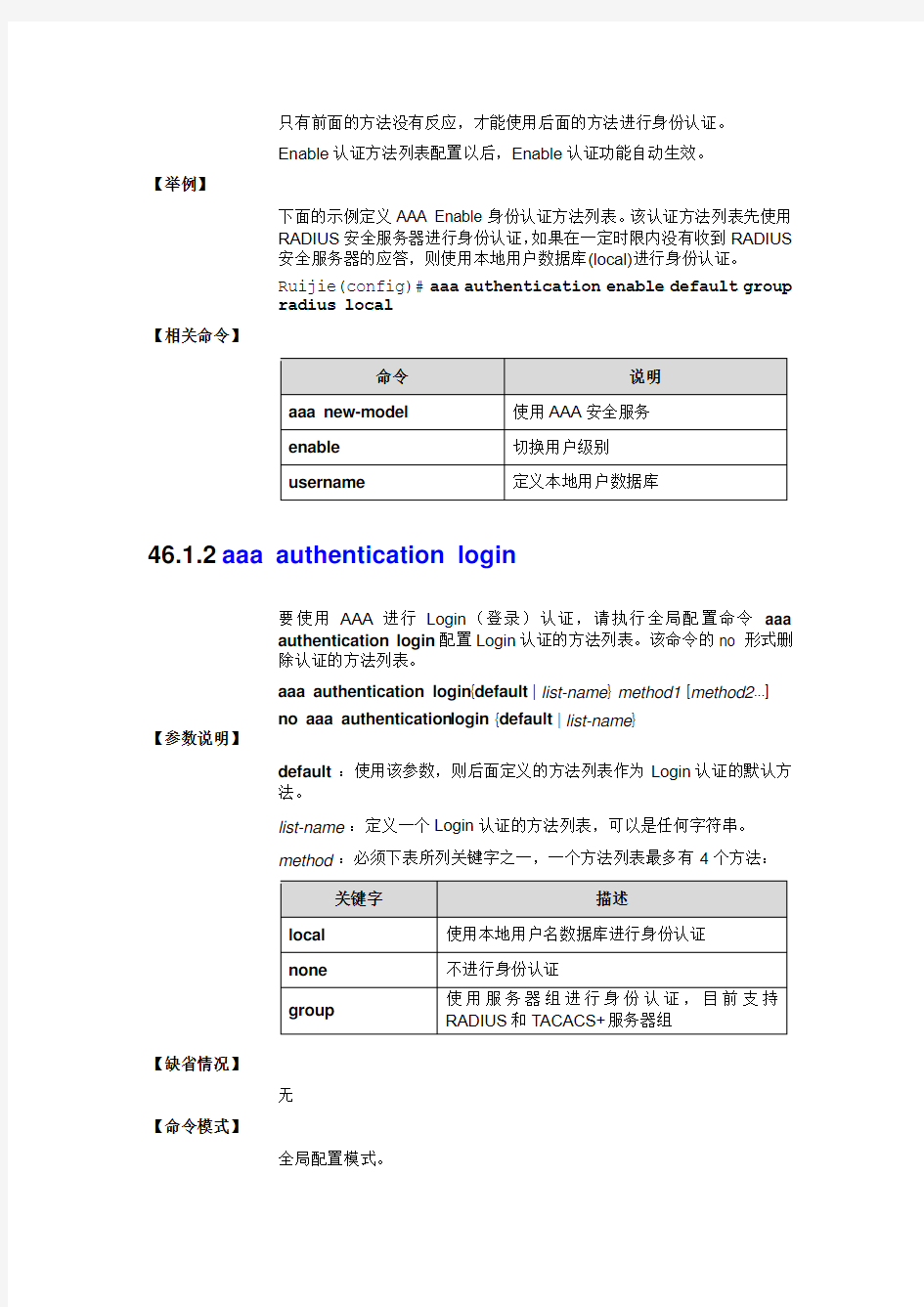

method :必须下表所列关键字之一,一个方法列表最多有4个方法:

关键字描述

local 使用本地用户名数据库进行身份认证

none 不进行身份认证

group 使用服务器组进行身份认证,目前支持RADIUS和TACACS+服务器组

【缺省情况】

无

【命令模式】

全局配置模式。

如果设备启用AAA登录认证安全服务,用户就必须使用AAA进行Login

认证协商。您必须使用aaa authentication login命令配置默认的或可选

的方法列表用于Login认证。

只有前面的方法没有反应,才能使用后面的方法进行身份认证。

设置了Login认证方法后,必须将其应用在需要进行Login认证的终端线

路上,否则将不生效。

【举例】

下面的示例定义一个名为list-1的AAA Login认证方法列表。该认证方法

列表先使用RADIUS安全服务器进行认证,如果RADIUS安全服务器没

有反应,则使用本地用户数据库进行认证。

Ruijie(config)# aaa authentication login list-1 group

radius local

【相关命令】

命令说明

aaa new-model 使用AAA安全服务

username 定义本地用户数据库

login authentication 在终端线路上应用Login认证

46.1.3aaa authentication ppp

要使用AAA进行PPP用户认证,请执行全局配置命令aaa

authentication ppp配置PPP用户认证的方法列表。该命令的no 形式

删除认证的方法列表。

aaa authentication ppp {default | list-name} method1 [method2...]

no aaa authentication ppp {default | list-name}

【参数说明】

default :使用该参数,则后面定义的方法列表作为PPP用户认证的默认

方法。

list-name :定义一个PPP用户认证的方法列表,可以是任何字符串。

method :必须下表所列关键字之一,一个方法列表最多有4个方法:

关键字描述

local 使用本地用户名数据库进行认证

none 不进行身份认证

group 使用服务器组进行认证,目前支持RADIUS服务器组

无

【命令模式】

全局配置模式。

【使用指南】

如果设备启用AAA PPP安全服务,用户就必须使用AAA进行PPP用户

认证协商。您必须使用aaa authentication ppp命令配置默认的或可选

的方法列表用于PPP用户认证。

只有前面的方法没有反应,才能使用后面的方法进行认证。

【举例】

下面的示例定义一个名为rds_ppp的AAA PPP认证方法列表。该认证方

法列表先使用RADIUS安全服务器进行认证,如果RADIUS安全服务器

没有反应,则使用本地用户数据库进行认证。

Ruijie(config)# aaa authentication ppp rds_ppp group

radius local

【相关命令】

命令说明

aaa new-model 使用AAA安全服务

ppp authentication PPP协议关联特定方法列表

username 定义本地用户数据库

46.1.4login authentication

要在指定的终端线路上应用Login(登录)认证功能,请在线路配置模式

下执行login authentication命令应用Login认证的方法列表。该命令的

no 形式删除认证的方法列表在该线路上的应用。

login authentication {default | list-name}

no login authentication

【参数说明】

default :使用该参数,应用Login认证的默认方法列表。

list-name :应用一个已定义的Login认证的方法列表。

【缺省情况】

无

【命令模式】

线路配置模式。

【使用指南】

默认的Login认证方法列表一旦配置,将自动应用到所有终端上。在线路

上应用非默认Login认证方法列表,将取代默认的方法列表。如果试图应

用未定义的方法列表,则会给出一个警告提示信息,该线路上的Login认

证将不会生效,直至定义了该Login认证方法列表才会生效。

【举例】

下面的示例定义一个名为list-1的AAA Login认证方法列表。该认证方法

列表使用本地用户数据库进行认证。然后将该方法应用在VTY 0 - 4上。

Ruijie(config)# aaa authentication login list-1 local

Ruijie(config)# line vty 0 4

Ruijie(config-line)# login authentication list-1

【相关命令】

命令说明

aaa new-model 使用AAA安全服务

username 定义本地用户数据库

login authentication 配置Login认证方法列表

46.2授权相关命令

●aaa authorization commands

●aaa authorization config-commands

●aaa authorization console

●aaa authorization exec

●aaa authorization network

●authorization commands

●authorization exec

46.2.1aaa authorization commands

对于已登录到NAS的CLI界面上的用户,要使用要AAA命令授权功能对

用户执行的命令进行授权,允许或禁止某个用户执行具体的命令。请执行

全局配置命令aaa authorization commands。该命令的no形式关闭

AAA命令授权功能。

aaa authorization commands level{default | list-name}method1

[method2...]

no aaa authorization commands level {default | list-name}

【参数说明】

level:要进行授权的命令级别,范围0~15,决定哪个级别的命令需要授权通过后才能执行。

default :使用该参数,则后面定义的方法列表作为命令授权的默认方法。list-name :定义一个命令授权的方法列表,可以是任何字符串。method :必须下表所列关键字之一,一个方法列表最多有4个方法:关键字描述

none 不进行授权

group 使用服务器组进行授权,目前支持TACACS+服务器组

【缺省情况】

关闭AAA命令授权功能。

【命令模式】

全局配置模式。

【使用指南】

网络设备支持对用户可执行的命令进行授权,当用户输入并试图执行某条

命令时,AAA将该命令发送到安全服务器上,如果安全服务器允许执行

该命令,则该命令被执行,否则该命令不执行,并会给出执行命令被拒绝

的提示。

配置命令授权的时候需要指定命令的级别,这个级别是命令的默认级别

(例如,某命令对于14级以上用户可见,则该命令的默认级别就是14

级的)。

配置了命令授权方法后,必须将其应用在需要进行命令授权的终端线路

上,否则将不生效。

【举例】

下面的示例使用TACACS+服务器对15级命令进行授权:

Ruijie(config)# aaa authorization commands 15 default

group tacacs+

【相关命令】

命令说明

aaa new-model 使能AAA安全服务

authorization commands 在终端线路上应用命令授权46.2.2aaa authorization config-commands

要使用AAA对配置模式(包括全局配置模式及其子模式)下的命令进行

授权,执行全局配置命令aaa authorization config-commands。该命

令的no形式关闭AAA对配置模式下的命令的授权功能。

aaa authorization config-commands

no aaa authorization config-commands

【参数说明】

该命令没有参数或关键字。

【缺省情况】

默认不对配置模式下命令的进行授权。

【命令模式】

全局配置模式。

【使用指南】

如果只对非配置模式(如特权模式)下的命令进行授权,可以使用该命令

的no模式关闭配置模式的授权功能,则配置模式及其子模式下的命令不

需要进行命令授权就可以执行。

【举例】

下面的示例打开对配置模式下命令的授权功能:

Ruijie(config)# aaa authorization config-commands 【相关命令】

命令说明

aaa new-model 使能AAA安全服务

aaa authorization commands 定义AAA命令授权

46.2.3aaa authorization console

要使用AAA对通过控制台登录的用户,所执行的命令进行授权,执行全

局配置命令aaa authorization console。该命令的no形式关闭AAA对

对通过控制台登录的用户所执行命令的授权功能。

aaa authorization console

no aaa authorization console

【参数说明】

该命令没有参数或关键字。

【缺省情况】

默认不对控制台用户执行的命令进行授权。

全局配置模式。

【使用指南】

网络设备支持区分通过控制台登录和其他终端登录的用户,可以设置控制

台登录的用户,是否需要进行命令授权。如果关闭了控制台的命令授权功

能,则已经应用到控制台线路的命令授权方法列表将不生效。

【举例】

下面的示例配置控制台登录用户的命令授权功能:

Ruijie(config)# aaa authorization console

【相关命令】

命令说明

aaa new-model 使能AAA安全服务

aaa authorization commands 定义AAA命令授权

authorization commands 在终端线路上应用命令授权46.2.4aaa authorization exec

要使用AAA对登录到NAS的CLI界面的用户进行Exec授权,赋予其权

限级别,执行全局配置命令aaa authorization exec。该命令的no形式

关闭AAA Exec的授权功能。

aaa authorization exec {default | list-name} method1 [method2...]

no aaa authorization exec {default | list-name}

【参数说明】

default :使用该参数,则后面定义的方法列表作为Exec授权的默认方

法。

list-name :定义一个Exec授权的方法列表,可以是任何字符串。

method :必须下表所列关键字之一,一个方法列表最多有4个方法:

关键字描述

local 使用本地用户名数据库进行授权

none 不进行授权

group 使用服务器组进行授权,目前支持RADIUS和TACACS+服务器组

【缺省情况】

关闭AAA Exec授权功能。

全局配置模式。

【使用指南】

网络设备支持对登录到NAS的CLI界面的用户进行授权,赋予其CLI权

限级别(0~15级)。目前是对于通过了Login认证的用户,才进行Exec

授权。如果Exec授权失败,则无法进入CLI界面。

配置了Exec授权方法后,必须将其应用在需要进行Exec授权的终端线

路上,否则将不生效。

【举例】

下面的示例使用RADIUS服务器进行Exec授权:

Ruijie(config)# aaa authorization exec default group

radius

【相关命令】

命令说明

aaa new-model 使能AAA安全服务

authorization exec 在终端线路上应用授权

username 定义本地用户数据库

46.2.5aaa authorization network

要使用AAA对访问网络用户的服务请求(包括PPP、SLIP等协议)进

行授权,执行全局配置命令aaa authorization network。该命令的no

形式关闭AAA的授权功能。

aaa authorization network {default | list-name} method1 [method2...]

no aaa authorization network {default | list-name}

【参数说明】

default :使用该参数,则后面定义的方法列表作为Network授权的默认

方法。

method :必须下表所列关键字之一,一个方法列表最多有4个方法:

关键字描述

none 不进行网络授权

group 使用服务器组进行授权,目前支持RADIUS服务器组

【缺省情况】

关闭AAA Network授权功能。

全局配置模式。

【使用指南】

网络设备支持对所有网络有关的服务请求如PPP、SLIP等协议进行授权。

如果配置了授权,则对所有的认证用户或接口自动进行授权。

可以指定三种不同的授权方法,与身份认证一样,只有当前的授权方法没

有反应,才能继续使用后面的方法进行授权,如果当前授权方法失败,则

不再使用其他后继的授权方法。

RADIUS服务器是通过返回一系列的属性对来完成对认证用户的授权。所

以RADIUS授权是建立在RADIUS认证的基础上的,只有RADIUS认证

通过了才有可能获取RADIUS授权。

【举例】

下面的示例使用RADIUS服务器对网络服务进行授权:

Ruijie(config)# aaa authorization network default group

radius

【相关命令】

命令说明

aaa new-model 使能AAA安全服务

aaa accounting 定义AAA记账

aaa authentication 定义AAA身份认证

username 定义本地用户数据库

46.2.6authorization commands

要将命令授权列表应用在指定终端线路上,执行线路配置模式命令

authorization commands。该命令的no形式取消线路上命令授权功能。

authorization commands level {default | list-name}

no authorization commands level

【参数说明】

level:要进行授权的命令级别,范围0~15,决定哪个级别的命令需要授

权通过后才能执行。

default :使用该参数,应用命令授权的默认方法。

list-name :应用一个已定义的命令授权的方法列表。

【缺省情况】

未配置AAA命令授权功能。

线路配置模式。

【使用指南】

默认的命令授权方法列表一旦配置,将自动应用到所有终端上。在线路上

应用非默认命令授权方法列表,将取代默认的方法列表。如果试图应用未

定义的方法列表,则会给出一个警告提示信息,该线路上的命令授权将不

会生效,直至定义了该命令授权方法列表才会生效。

【举例】

下面的示例配置一个名为cmd的命令授权列表,针对15级命令进行授权,

使用TACACS+作为安全服务器,如果服务器没有响应将采用none方法。

配置后应用到VTY 0 – 4线路上:

Ruijie(config)# aaa authorization commands 15cmd group

tacacs+ none

Ruijie(config)# line vty 0 4

Ruijie(config-line)# authorization commands 15cmd

【相关命令】

命令说明

aaa new-model 使能AAA安全服务

aaa authorization commands 定义AAA命令授权方法列表46.2.7authorization exec

要将Exec授权列表应用在指定终端线路上,执行线路配置模式命令

authorization exec。该命令的no形式取消线路上Exec授权功能。

authorization exec {default | list-name}

no authorization exec

【参数说明】

default :使用该参数,应用Exec授权的默认方法。

list-name :应用一个已定义的Exec授权的方法列表。

【缺省情况】

未配置AAA Exec授权功能。

【命令模式】

线路配置模式。

【使用指南】

默认的Exec授权方法列表一旦配置,将自动应用到所有终端上。在线路

上应用非默认Exec授权方法列表,将取代默认的方法列表。如果试图应

用未定义的方法列表,则会给出一个警告提示信息,该线路上的Exec授

权将不会生效,直至定义了该Exec授权方法列表才会生效。

【举例】

下面的示例配置一个名为exec-1的Exec授权列表,使用RADIUS作为

安全服务器,如果服务器没有响应将采用none方法。配置后应用到VTY

0 – 4线路上:

Ruijie(config)# aaa authorization exec exec-1group

radius none

Ruijie(config)# line vty 0 4

Ruijie(config-line)# authorization exec exec-1

【相关命令】

命令说明

aaa new-model 使能AAA安全服务

aaa authorization commands 定义AAA Exec授权方法列表46.3记账相关命令

网络设备目前支持使用RADIUS进行网络记账,包括以下相关命令:

●aaa accounting commands

●aaa accounting exec

●aaa accounting network

●aaa accounting update

●aaa accounting update periodic

●accounting commands

●accounting exec

46.3.1aaa accounting commands

出于管理用户活动,需要对登录到NAS上的用户所执行的命令活动进行

记账,请执行全局配置命令aaa accounting commands。该命令的no

形式取消命令记账功能。

aaa accounting commands level{default | list-name} start-stop

method1 [method2...]

no aaa accounting commands level{default | list-name}

【参数说明】

level:要进行记账的命令级别,范围0~15,决定哪个级别的命令执行时,

需要记录信息。

default :使用该参数,则后面定义的方法列表作为命令记账的默认方法。

list-name :定义一个命令记账的方法列表,可以是任何字符串。method :必须下表所列关键字之一,一个方法列表最多有4个方法:关键字描述

none 不进行记账

group 使用服务器组进行记账,目前支持TACACS+服务器组

【缺省情况】

关闭记账功能

【命令模式】

全局配置模式。

【使用指南】

网络设备只有在用户通过了登录认证后,才会启用命令记账功能,如果用

户登录时未进行认证或认证采用的方法为none,则不会进行命令记账。

启用记账功能后,在用户每次执行指定级别的命令后,将所执行的命令信

息,发送给安全服务器。

配置了命令记账方法后,必须将其应用在需要进行命令记账的终端线路

上,否则将不生效。

【举例】

下面的示例使用TACACS+对用户执行的命令请求进行记账,要求记账的

命令级别为15级:

Ruijie(config)#aaa accounting commands 15default

start-stop group tacacs+

【相关命令】

命令说明

aaa new-model 使能AAA安全服务

aaa authentication 定义AAA身份认证

accounting commands 在终端线路上应用命令记账46.3.2aaa accounting exec

出于管理用户活动,需要对用户登录NAS的访问活动进行记账,请执行

全局配置命令aaa accounting exec。该命令的no形式取消Exec记账

功能。

aaa accounting exec {default | list-name} start-stop method1

[method2...]

no aaa accounting exec {default | list-name}

【参数说明】

default :使用该参数,则后面定义的方法列表作为Exec记账的默认方

法。

list-name :定义一个Exec记账的方法列表,可以是任何字符串。

method :必须下表所列关键字之一,一个方法列表最多有4个方法:

关键字描述

none 不进行记账

group 使用服务器组进行记账,目前支持RADIUS和TACACS+服务器组

【缺省情况】

关闭记账功能

【命令模式】

全局配置模式。

【使用指南】

网络设备只有在用户通过了登录认证后,才会启用Exec记账功能,如果

用户登录时未进行认证或认证采用的方法为none,则不会进行Exec记

账。

启用记账功能后,在用户登录到NAS的CLI界面时候,发送记账开始

(Start)信息给安全服务器,在用户退出登录的时候,发送记账结束

(Stop)信息给安全服务器。如果一个用户在登录时没有发出Start信息,

在退出登录时也不会发出Stop信息。

配置了Exec记账方法后,必须将其应用在需要进行命令记账的终端线路

上,否则将不生效。

【举例】

下面的示例使用RADIUS对用户登录NAS的活动进行记账,并在开始和

结束时发送记账报文:

Ruijie(config)#aaa accounting exec default start-stop

group radius

【相关命令】

命令说明

aaa new-model 使能AAA安全服务

aaa authentication 定义AAA身份认证

accounting commands 在终端线路上应用Exec记账46.3.3aaa accounting network

出于网络费用的统计或管理用户活动,需要对用户的访问活动进行记账,

请执行全局配置命令aaa accounting network。该命令的no形式取消

网络记账功能。

aaa accounting network {default | list-name} start-stop group radius

no aaa accounting network {default | list-name}

【参数说明】

network:对网络相关的服务请求进行记账,包括DOT1X,PPP等。

resource:对资源相关进行记账。

list-name :记账方法列表名。

start-stop:在用户访问活动开始和结束时均发送记账报文,开始记账报

文无论是否成功启用记账,都允许用户开始进行网络访问。

group:使用服务器组记账

radius :使用RADIUS服务器组进行记账

【缺省情况】

关闭记账功能

【命令模式】

全局配置模式。

【使用指南】

网络设备通过给安全服务器发送记录属性对来用户活动进行记账。使用关

键字start-stop,制定用户记账选项。

【举例】

下面的示例使用RADIUS对用户的网络服务请求进行记账,并在开始和

结束时发送记账报文:

Ruijie(config)#aaa accounting network default

start-stop group radius

【相关命令】

命令说明

aaa new-model 使能AAA安全服务

aaa authorization network 定义AAA网络授权

aaa authentication 定义AAA身份认证

username 定义本地用户数据库

46.3.4aaa accounting update

要启用记账更新功能,请执行全局配置命令aaa accounting update命

令,该命令用于使能全局记账更新。使用该命令的no选项关闭记账更新

功能。

aaa accounting update

no aaa accounting update

【参数说明】

无参数

【缺省情况】

记账更新功能缺省关闭。

【命令模式】

全局配置模式。

【使用指南】

如果没有启用AAA安全服务,则不能使用记账更新。如果已经启用AAA

安全服务,则该命令用设置记账间隔。

【举例】

下面的示例演示设置记账更新使能。

Ruijie(config)# aaa new-model

Ruijie(config)#

【相关命令】

命令说明

aaa new-model 打开AAA安全服务

aaa accounting network 定义网络记账的方法列表46.3.5aaa accounting update periodic

已经启用记账更新功能,请执行全局配置命令aaa accounting update

periodic命令,该命令用于设置记账更新间隔。使用该命令的no选项配

置默认的记账更新间隔。

aaa accounting update periodic interval

no aaa accounting update periodic

【参数说明】

interval:记账更新间隔,以分钟为单位,最小为1分钟。

【缺省情况】

5 minutes。

【命令模式】

全局配置模式。

【使用指南】

如果没有启用AAA安全服务,则不能使用记账更新。如果已经启用AAA

安全服务,则该命令用设置记账间隔。

【举例】

下面的示例演示设置每隔1分钟记账更新。

Ruijie(config)# aaa new-model

Ruijie(config)# aaa accounting update

Ruijie(config)# aaa accounting update periodic 1

【相关命令】

命令说明

aaa new-model 打开AAA安全服务

aaa accounting network 定义网络记账的方法列表46.3.6accounting commands

要将命令记账列表应用在指定终端线路上,执行线路配置模式命令

accounting commands。该命令的no形式取消线路上命令记账功能。

accounting commands level {default | list-name}

no accounting commands level

【参数说明】

level:要进行记账的命令级别,范围0~15,决定哪个级别的命令需要进

行记账。

default :使用该参数,应用命令记账的默认方法。

list-name :应用一个已定义的命令记账的方法列表。

【缺省情况】

关闭记账功能

【命令模式】

线路配置模式。

【使用指南】

默认的命令记账方法列表一旦配置,将自动应用到所有终端上。在线路上

应用非默认命令记账方法列表,将取代默认的方法列表。如果试图应用未

定义的方法列表,则会给出一个警告提示信息,该线路上的命令记账将不

会生效,直至定义了该命令记账方法列表才会生效。

【举例】

下面的示例配置一个名为cmd的命令记账列表,针对15级命令进行记账,

使用TACACS+作为安全服务器,如果服务器没有响应将采用none方法。

配置后应用到VTY 0 – 4线路上:

Ruijie(config)# aaa accounting commands 15cmd group

tacacs+ none

Ruijie(config)# line vty 0 4

Ruijie(config-line)# accounting commands 15cmd

【相关命令】

命令说明

aaa new-model 使能AAA安全服务

aaa accounting commands 定义AAA命令记账方法列表46.3.7accounting exec

要将Exec记账列表应用在指定终端线路上,执行线路配置模式命令

accounting exec。该命令的no形式取消线路上Exec记账功能。

accounting exec {default | list-name}

no accounting exec

【参数说明】

default :使用该参数,应用Exec记账的默认方法。

list-name :应用一个已定义的Exec记账的方法列表。

【缺省情况】

关闭记账功能

【命令模式】

线路配置模式。

【使用指南】

默认的Exec记账方法列表一旦配置,将自动应用到所有终端上。在线路

上应用非默认Exec记账方法列表,将取代默认的方法列表。如果试图应

用未定义的方法列表,则会给出一个警告提示信息,该线路上的Exec记

账将不会生效,直至定义了该Exec记账方法列表才会生效。

【举例】

下面的示例配置一个名为exec-1的Exec记账列表,使用RADIUS作为

安全服务器,如果服务器没有响应将采用none方法。配置后应用到VTY

0 – 4线路上:

Ruijie(config)# aaa accounting exec exec-1group radius

none

Ruijie(config)# line vty 0 4

Ruijie(config-line)# accounting exec exec-1

【相关命令】

命令说明

aaa new-model 使能AAA安全服务

aaa accounting commands 定义AAA Exec记账方法列表

46.4AAA服务器组命令

●aaa group server

●ip vrf forwarding

●server

●show aaa group

46.4.1aaa group server

进入AAA服务器组配置模式。该命令的no形式删除服务器组。

aaa group server {radius | tacacs+} name

no aaa group server {radius | tacacs+} name

【参数说明】

name :服务器组的取名,目前不能为关键字“radius”,“tacacs+”,

因为这是RADIUS和TACACS+默认的服务器组名称。

【命令模式】

全局配置模式。

【使用指南】

该命令配置AAA服务器组,目前支持RADIUS和TACACS+服务器组。【举例】

下面示例。

Ruijie(config)# aaa group server radius ss

Ruijie(config-gs-radius)# end

Ruijie# show aaa group

Group Name: ss

Group Type: radius

Referred: 1

Server List:

【相关命令】

命令说明

show aaa group 显示aaa服务器组

46.4.2ip vrf forwarding

为AAA服务器组选择vrf,no形式删除。

ip vrf forwarding vrf-name

no ip vrf forwarding

【参数说明】

vrf-name:vrf名字

【缺省情况】

无

【命令模式】

服务器组配置模式。

【使用指南】

为指定服务器组选择vrf。

【举例】

下面示例。

Ruijie(config)# aaa group server radius ss

Ruijie(config-gs-radius)# server 192.168.4.12

Ruijie(config-gs-radius)# server192.168.4.13

Ruijie(config-gs-radius)# ip vrf forwarding vrf-name

Ruijie(config-gs-radius)# end

【相关命令】

命令说明

aaa group server 配置aaa服务器组

show aaa group 显示aaa服务器组

46.4.3server

添加AAA服务器组的服务器,no形式删除。

server ip-address [auth-port port1] [ acct-port port2]

no server ip-address [auth-port port1] [acct-port port2]

【参数说明】

ip-address :服务器ip地址

port1 :服务器认证端口(仅RADIUS服务器组支持)

AAA配置

ACS访问原理 ACS主要是应用于运行Cisco IOS软件的思科网络设备,当然,ACS也全部或部分地适用于不运行Cisco IOS软件的各种其他思科网络设备。这其中包括: ?Cisco Catalyst交换机(运行Cisco Catalyst操作系统[CatOS]) ?Cisco PIX防火墙(还有ASA/FWSM ) ?Cisco VPN 3000系列集中器 不运行Cisco IOS软件的思科设备(如运行CatOS的Cisco Catalyst交换机、运行Cisco PIX操作系统的Cisco PIX防火墙或Cisco VPN 3000集中器)可能也支持启用特权、TACACS+(验证、授权和记帐[AAA])命令授权或以上两者。 运行Cisco IOS软件的思科设备提供了两种网络设备管理解决方案: ?启用权利(Enable priviledges) ?AAA命令授权 Cisco IOS软件有16个特权级别,即0到15(其他思科设备可能支持数目更少的特权级别;例如,Cisco VPN 3000集中器支持两个级别)。在缺省配置下,初次连接到设备命令行后,用户的特权级别就设置为1。为改变缺省特权级别,您必须运行启用命令,提供用户的启用口令和请求的新特权级别。如果口令正确,即可授予新特权级别。请注意可能会针对设备上每个权利级别而执行的命令被本地存储于那一设备配置中。这些等级缺省是有命令集的,比如说等级1只有一些基本的show命令等,而等级15是全部命令的集合。其他像2~14共13个等级的命令集是要用户自己在认证设备本地定义的。 缺省级别: 特权级别说明 0 包括disable, enable, exit, help和logout命令 1 包括router>提示值时的所有用户级命令 15 包括router#提示值时的所有启用级命令 可修改这些级别并定义新级别: enable password level 10 pswd10 privilege exec level 10 clear line privilege exec level 10 debug ppp chap privilege exec level 10 debug ppp error privilege exec level 10 debug ppp negotiation

AAA基本配置

ACS配置的几个要点: 1、在接口配置拦目中选择相应的项目,否则不会在其他拦目中显示出来 2、在设备端的示例 ACS认证(authentication):路由器方式和PIX不同 Step1>在设备端定义tacacs+服务器地址以及key tacacs-server host 202.101.110.110 tacacs-server directed-request tacacs-server key test Step2>在ACS端定义设备的IP地址 Step3>在ACS上面建立用户名和用户组 Step4>在设备端配置AAA认证 aaa new-model aaa authentication login default group tacacs+ local aaa authentication enable default group tacacs+ enable line vty 0 4 login authentication default 授权、记帐: aaa new-model aaa authorization commands 1 default group tacacs+ local aaa authorization commands 15 default group tacacs+ local line vty 0 4 authorization commands 1 default authorization commands 15 default aaa accounting exec default start-stop group tacacs+ lin vty 0 4 accounting exec default 如果要记录用户所用的命令,设备端配置为: aaa new-model aaa accounting commands 0 default start-stop group tacacs+ aaa accounting commands 1 default start-stop group tacacs+ aaa accounting commands 15 default start-stop group tacacs+ line vty 0 4 accounting commands 0 default accounting commands 1 default accounting commands 15 default 一、AAA服务器配置:PIX/ASA方式 Chicago(config)# username admin password cisco Chicago(config)# aaa-server mygroup protocol radius

华为交换机AAA配置与管理

华为交换机AAA配置与管理

AAA配置与管理 一、基础 1、AAA是指:authentication(认证)、authorization (授权)、accounting(计费)的简称,是网络安全的一种管理机制;Authentication是本地认证/授权,authorization 和accounting是由远处radius(远程拨号认证系统)服务或hwtacacs(华为终端访问控制系统)服务器完成认证/授权;AAA是基于用户进行认证、授权、计费的,而NAC方案是基于接入设备接口进行认证的。 在实际应用中,可以使用AAA的一种或两种服务。 2、AAA基本架构: C/S结构,AAA客户端(也叫NAS-网络接入服务器)是使能了aaa功能的网络设备(可以是一台或多台、不一定是接入设备) 3、AAA基于域的用户管理: 通过域来进行AAA用户管理,每个域下可以应用不同的认证、授权、计费以及radius或hwtacacs服务器模板,相当于对用户进行分类管理 缺省情况下,设备存在配置名为default(全局缺省普通域)和default_admin(全局缺省管理域),均不能删除,只能

5、hwtacacs协议 Hwtacacs是在tacacs(rfc1492)基础上进行了功能增强的安全协议,与radius协议类似,主要用于点对点PPP和VPDN (virtual private dial-up network,虚拟私有拨号网络)接入用户及终端用户的认证、授权、计费。与radius相比,具有更加可靠的传输和加密特性,更加适合于安全控制。 Hwtacacs协议与其他厂商支持的tacacs+协议的认证流程和实现方式是一致的,能够完全兼容tacacs+协议 6、华为设备对AAA特性的支持 支持本地、radius、 hwtacacs三种任意组合 本地认证授权: 优点是速度快,可降低运营成本;缺点是存储信息量受设备硬件条件限制 RADIUS认证、计费: 优点防止非法用户对网络的攻击相对较高;缺点是不支持单独授权功能,必须与认证功能一起,使用了认证功能就使用了授权功能 Hwtacacs认证、授权、计费: 认证、授权、计费室单独进行的,可以单独配置使用,在

AAA配置教案

AAA认证配置、广域网链路 引入: 通过讲述路由器配置的安全性,为何需要对路由器进行安全认证,限制远程用户的非法连接与授权等,实现网络安全管理。 新授: AAA认证配置 AAA系统的简称: 认证(Authentication):验证用户的身份与可使用的网络服务; 授权(Authorization):依据认证结果开放网络服务给用户; 计帐(Accounting):记录用户对各种网络服务的用量,并提供给计费系统。 AAA-----身份验证(Authentication)、授权(Authorization)和统计(Accounting)Cisco开发的一个提供网络安全的系统。奏见authentication。authorization和accounting 常用的AAA协议是Radius 另外还有HWTACACS协议(Huawei Terminal Access Controller Access Control System)协议。HWTACACS是华为对TACACS进行了扩展的协议 HWTACACS是在TACACS(RFC1492)基础上进行了功能增强的一种安全协议。该协议与RADIUS 协议类似,主要是通过“客户端-服务器”模式与HWTACACS服务器通信来实现多种用户的AAA功能。 HWTACACS与RADIUS的不同在于: l RADIUS基于UDP协议,而HWTACACS基于TCP协议。 l RADIUS的认证和授权绑定在一起,而HWTACACS的认证和授权是独立的。 l RADIUS只对用户的密码进行加密,HWTACACS可以对整个报文进行加密。 认证方案与认证模式 AAA支持本地认证、不认证、RADIUS认证和HWTACACS认证四种认证模式,并允许组合使用。 组合认证模式是有先后顺序的。例如,authentication-mode radius local表示先使用RADIUS 认证,RADIUS认证没有响应再使用本地认证。 当组合认证模式使用不认证时,不认证(none)必须放在最后。例如:authentication-mode radius local none。 认证模式在认证方案视图下配置。当新建一个认证方案时,缺省使用本地认证。 授权方案与授权模式 AAA支持本地授权、直接授权、if-authenticated授权和HWTACACS授权四种授权模式,并允许组合使用。 组合授权模式有先后顺序。例如,authorization-mode hwtacacs local表示先使用HWTACACS授权,HWTACACS授权没有响应再使用本地授权。 当组合授权模式使用直接授权的时候,直接授权必须在最后。例如:authorization-mode hwtacacs local none 授权模式在授权方案视图下配置。当新建一个授权方案时,缺省使用本地授权。 RADIUS的认证和授权是绑定在一起的,所以不存在RADIUS授权模式。 计费方案与计费模式 AAA支持六种计费模式:本地计费、不计费、RADIUS计费、HWTACACS计费、同时RADIUS、本地计费以及同时HWTACACS、本地计费。

Cisco AAA 配置

如何在Cisco设备上来配置AAA的认证? 实验设备: cisco 3640路由器1台,PC一台,Console线缆一根,交叉线一根 实验拓扑: 实验过程: 第一步:通过console线缆,使用超级终端或者SecureCRT登录路由器,完成基本配置,同时将交叉线连接到路由器E1/0,t在PC的接口上配置IP为192.168.10.1,掩码255.255.255.0 Router>enable Router#conf t Enter configuration commands, one per line. End with CNTL/Z. Router(config)#no ip domain-lookup Router(config)#line console 0 Router(config-line)#no exec-t Router(config-line)#logg syn

3640(config)#host R3640 R3640(config)#int e1/0 R3640(config-if)#ip add 192.168.10.3 255.255.255.0 R3640(config-if)#no sh R3640(config-if)#end *Mar 1 00:02:02.499: %SYS-5-CONFIG_I: Configured from console by console R3640#ping 192.168 *Mar 1 00:02:03.659: %LINK-3-UPDOWN: Interface Ethernet1/0, changed state to up *Mar 1 00:02:04.659: %LINEPROTO-5-UPDOWN: Line protocol on Interface Ethernet1/0, changed state to up R3640#ping 192.168.10.1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 192.168.10.1, timeout is 2 seconds: .!!!! Success rate is 80 percent (4/5), round-trip min/avg/max = 12/32/44 ms 第二步:启用AAA,并配置登录验证为local R3640#conf t Enter configuration commands, one per line. End with CNTL/Z. R3640(config)#aaa ? new-model Enable NEW access control commands and functions.(Disables OLD commands.)

配置AAA命令

53配置AAA命令 53.1认证相关命令 53.1.1aaa authentication dot1x 要使用AAA进行802.1X用户认证,请执行全局配置命令aaa authentication dot1x配置802.1X用户认证的方法列表。该命令的no 形式删除802.1X用户认证的方法列表。 aaa authentication dot1x {default | list-name} method1 [method2...] no aaa authentication dot1x {default | list-name} 无 全局配置模式。 如果设备启用AAA 802.1X 安全服务,用户就必须使用AAA进行802.1X 用 户认证协商。您必须使用aaa authentication dot1x命令配置默认的或 可选的方法列表用于802.1X用户认证。 只有前面的方法没有响应,才能使用后面的方法进行认证。 下面的示例定义一个名为rds_d1x的AAA 802.1X用户认证方法列表。该 认证方法列表先使用RADIUS安全服务器进行认证,如果在一定时限内没 有收到RADIUS安全服务器的应答,则使用本地用户数据库进行认证。 Ruijie(config)# aaa authentication dot1x rds_d1x group radius local 无 53.1.2aaa authentication enable 要使用AAA进行Enable认证,请执行全局配置命令aaa authentication enable配置Enable认证的方法列表。该命令的no 形式删除认证的方法列表。 aaa authentication enable default method1 [method2...] no aaa authentication enable default

H3C AAA认证配置

1.13 AAA典型配置举例 1.13.1 SSH用户的RADIUS认证和授权配置 1. 组网需求 如图1-12所示,SSH用户主机与Router直接相连,Router与一台RADIUS服务器相连,需要实现使用RADIUS服务器对登录Router的SSH用户进行认证和授权。 ?由一台iMC服务器(IP地址为10.1.1.1/24)担当认证/授权RADIUS服务器的职责; ? Router与RADIUS服务器交互报文时使用的共享密钥为expert,认证/授权、计费的端口号分别为1812和1813; ? Router向RADIUS服务器发送的用户名携带域名; ? SSH用户登录Router时使用RADIUS服务器上配置的用户名hello@bbb以及密码进行认证,认证通过后具有缺省的用户角色network-operator。 2. 组网图 图1-12 SSH用户RADIUS认证/授权配置组网图 3. 配置步骤 (1) 配置RADIUS服务器(iMC PLAT 5.0) 下面以iMC为例(使用iMC版本为:iMC PLAT 5.0(E0101)、iMC UAM 5.0(E0101)),说明RADIUS服务器的基本配置。 # 增加接入设备。 登录进入iMC管理平台,选择“业务”页签,单击导航树中的[接入业务/接入设备管理/接入设备配置]菜单项,进入接入设备配置页面,在该页面中单击“增加”按钮,进入增加接入设备页面。 ?设置与Router交互报文时使用的认证、计费共享密钥为“expert”; ?设置认证及计费的端口号分别为“1812”和“1813”; ?选择业务类型为“设备管理业务”; ?选择接入设备类型为“H3C”; ?选择或手工增加接入设备,添加IP地址为10.1.1.2的接入设备; ?其它参数采用缺省值,并单击<确定>按钮完成操作。

AAA基本配置实验

实验案例 AAA 一、实验目的: 二、实验环境和需求 三、实验拓扑图 四、配置步骤 (一) 配置AAA的认证 1、搭好实验环境,配置路由器实现全网互通。 R1(config)# int f0/0 R1(config-if)# ip add 192.168.1.1 255.255.255.0 R1(config)# int f1/0 R1(config-if)# ip add 192.168.2.1 255.255.255.0 R1(config)# username cisco password cisco R1(configf)# line vty 0 15 R1(config-line)# login local 2、在路由器配置3A,实现登录路由器由AAA tacacs+服务器认证。 R1(config)# aaa new-model //启用3A R1(config)# tacacs-server host 192.168.2.2 //3A 服务器 R1(config)# tacacs-server key cisco //与3A服务器通讯密钥R1(config)# aaa authentication login vty group tacacs+ local line //login 登录路由器 // vty 自定义认证名称,需要调用,写成default不需调用。 // group tacacs+ local line 认证的方法,先从tacacs服务器验证用户,再本地,最后线路 R1(configf)# line vty 0 15 R1(config-line)# login authentication vty //调用

华为交换机aaa配置命令是什么.doc

华为交换机aaa配置命令是什么 交换机具有性能价格比高、高度灵活、相对简单、易于实现等特点。所以,以太网技术已成为当今最重要的一种局域网组网技术,网络交换机也就成为了最普及的交换机。下面是给大家整理的一些有关华为交换机aaa配置命令,希望对大家有帮助! 华为交换机aaa配置命令 [Huawei]aaa [Huawei-aaa]authentication-scheme ren_zheng 配置AAA认证方案名为ren_zheng [Huawei-aaa-authen-aaa]authentication-mode radius local 配置AAA认证模式为先Radius,如无响应则本地认证 [Huawei-aaa-authen-aaa]quit [Huawei-aaa]accounting-scheme ji_fei 配置AAA计费方案名为ji_fei [Huawei-aaa-accounting-ji_fei]accounting-mode radius 配置AAA计费模式为Radius服务器计费 [Huawei-aaa-accounting-ji_fei]accounting start-fail offline 配置当开始计费失败时,将用户离线 [Huawei-aaa-accounting-ji_fei]quit 二、配置Radius模板 [Huawei]radius-server template huawei_use 配置Raduis模板名为huawei_use [Huawei-radius-huawei_use]radius-server authentication 192.168.1.254 1812 主radius认证服务地址和端口 [Huawei-radius-huawei_use]radius-server authentication

AAA配置实例+注解

cisco上配置AAA,AAA是指用使用Authentication、Authorization、Accounting三种功能对要管理交换机的用户做控制。 Authentication(认证):对用户的身份进行认证,决定是否允许此用户访问网络设备。Authorization(授权):针对用户的不同身份,分配不同的权限,限制每个用户的操作Accounting(计费):对每个用户的操作进行审计和计费 我们一般使用TACACS+、RADIUS协议来做cisco设备的AAA。RADIUS是标准的协议,很多厂商都支持。TACACS+是cisco私有的协议,私有意味只有cisco可以使用,TACACS+增加了一些额外的功能。 当用户的身份被认证服务器确认后,用户在能管理交换机或者才能访问网络;在访问设备的时候,我们可以针对这个用户授权,限制用户的行为;最后我们将记录用在设备的进行的操作。 在认证的时候,有一下这些方法: 1.在交换机本地进行用户名和密码的设定,也就是在用户登录交换机的收,交换机会对比自己的本地数据库,查看要登录的用户所使用的用户名和密码的正确性。 2.使用一台或多台(组)外部RADIUS服务器认证 3.使用一台或多台(组)外部TACACS+服务器认证 用一个配置实例,说明交换机上操作 username root secret cisco#在交换机本地设置一个用户,用户名是root,密码是cisco。 aaa new-model#在交换机上激活AAA aaa authentication login default group tacacs+local#设置一个登录交换机是认证的顺序,先到tacacs+服务器认证,如果tacacs+服务器出现了故障,不能使用tacacs+认证,我们可以使用交换机的本地数据库认证,也就是用户名root密码cisco aaa authorization exec default group tacacs+if-authenticated#如果用户通过了认证,那么用户就能获得服务器的允许,运行交换机的EXEC对话 aaa authorization commands15default group tacacs+local#在任何权限在使用交换机命令式都要得到tacacs+服务器许可,如果tacacs+出现故障,则要通过本地数据库许可 aaa accounting exec default start-stop group tacacs+#记录用户进去EXEC对话的认证信息、用户的地址和对话的开始时间持续时间,记录的过程是从开始到结束 aaa accounting commands1default start-stop group tacacs+ aaa accounting commands15default start-stop group tacacs+ ! tacacs-server host192.168.1.1#定义tacacs服务器地址是192.168.1.1 tacacs-server key cisco#定义交换机和tacacs服务器之间通信中使用的key为cisco line vty04 login authentication default authorization exec default accounting exec default

AAA认证配置

44AAA配置 访问控制是用来控制哪些人可以访问网络服务器以及用户在网络上可以访问哪些服务的。身份认证、授权和记账(AAA)是进行访问控制的一种主要的安全机制。 44.1AAA基本原理 AAA是Authentication Authorization and Accounting(认证、授权和记账)的简称,它提供了对认证、授权和记账功能进行配置的一致性框架,锐捷网络设备产品支持使用AAA。 AAA以模块方式提供以下服务: ?认证:验证用户是否可获得访问权,可选择使用RADIUS协议、TACACS+协议或Local (本地)等。身份认证是在允许用户访问网络和网络服务之前对其身份进行识别 的一种方法。 ?授权:授权用户可使用哪些服务。AAA授权通过定义一系列的属性对来实现,这 些属性对描述了用户被授权执行的操作。这些属性对可以存放在网络设备上,也 可以远程存放在安全服务器上。 ?记账:记录用户使用网络资源的情况。当AAA记账被启用时,网络设备便开始以 统计记录的方式向安全服务器发送用户使用网络资源的情况。每个记账记录都是 以属性对的方式组成,并存放在安全服务器上,这些记录可以通过专门软件进行 读取分析,从而实现对用户使用网络资源的情况进行记账、统计、跟踪。 部分产品的AAA仅提供认证功能。所有涉及产品规格的问题,可以通过向福建 星网锐捷网络有限公司市场人员或技术支援人员咨询得到。 尽管AAA是最主要的访问控制方法,锐捷产品同时也提供了在AAA范围之外的简单控制访问,如本地用户名身份认证、线路密码身份认证等。不同之处在于它们提供对网络保护程度不一样,AAA提供更 高级别的安全保护。 使用AAA有以下优点: ?灵活性和可控制性强 ?可扩充性 ?标准化认证 ?多个备用系统 44.1.1AAA基本原理

防火墙AAA的配置

防火墙AAA的配置 asa(config)# aaa-server [aaa服务器的名子] protocol [radius/tacacs+] 指明AAA服务器的名子和使用的协议 asa(config)# aaa-server [aaa服务器的名子] [连接server的接口名] host [server的IP地址] key [密钥] 指明AAA服务器所在的地址和key asa(config)# aaa authentication [要验证的协议] console [aaa服务器的名子] 配置AAA要验证的协议和使用哪一个服务器做验证, 需要验证的协议有enable 对enable验证 serial 对线路口验证 ssh telnet 对telnet的验证 流量验证,用ACL定义需要验证的流量 asa(config)# aaa authentication match [acl] [outside] [aaa服务器的名子] 来自外部接口的流量,如果匹配ACL做验证,不匹配不做验证直接通过。 代理验证的配置 如果协议本身无法做验证,使用virtual做代理验证。 virtual telnet [192.168.0.9] IP为防火墙的IP或同网段的。 例: include和exclude的使用方法 aaa authentication include包含要求验证/exclude不要求验证 例: aaa authentication include [ftp] [outside] [源IP] [mask] [目的] [name] 来自外部接口的ftp流量都需要找aaa-server验证 asa(config)# aaa local authentication attempts max-fail [3] 最大失效尝试次数 验证代理超时时间的设置 asa(config)# timeout uauth 0:10:10 inactivity 非活跃超时时间 asa(config)# timeout uauth 0:10:10 absolute 绝对超时时间

华为交换机AAA配置与管理

AAA配置与管理 一、基础 1、AAA是指:authentication(认证)、authorization(授权)、accounting(计费)的简称,是网络安全的一种管理机制;Authentication是本地认证/授权,authorization和accounting是由远处radius(远程拨号认证系统)服务或hwtacacs (华为终端访问控制系统)服务器完成认证/授权;AAA是基于用户进行认证、授权、计费的,而NAC方案是基于接入设备接口进行认证的。 在实际应用中,可以使用AAA的一种或两种服务。 2、AAA基本架构: C/S结构,AAA客户端(也叫NAS-网络接入服务器)是使能了aaa功能的网络设备(可以是一台或多台、不一定是接入设备) 3、AAA基于域的用户管理: 通过域来进行AAA用户管理,每个域下可以应用不同的认证、授权、计费以及radius或hwtacacs服务器模板,相当于对用户进行分类管理 缺省情况下,设备存在配置名为default(全局缺省普通域)和default_admin(全局缺省管理域),均不能删除,只能修改,都属于本地认证;default为接入用户的缺省域,default_admin为管理员账号域(如http、ssh、telnet、terminal、ftp用户)的缺省域。 用户所属域是由域分隔符后的字符串来决定的,域分隔符可以是@、|、%等符号,如user@https://www.360docs.net/doc/f68016297.html,就表示属于huawei域,如果用户名不带@,就属于系统缺省default域。 自定义域可以被配置为全局缺省普通域或全局缺省管理域,但域下配置的授权信息较AAA服务器的授权信息优先级低,通常是两者配置的授权信息一致。 4、radius协议 Radius通过认证授权来提供接入服务、通过计费来收集、记录用户对网络资源的使用。 定义UDP 1812、1813作为认证(授权)、计费端口 Radius服务器维护三个数据库: Users:存储用户信息(用户名、口令、使用的协议、IP地址等) Clients:存储radius客户端信息(接入设备的共享密钥、IP地址) Dictionary:存储radius协议中的属性和属性值含义 Radius客户端与radius服务器之间通过共享密钥来对传输数据加密,但共享密钥不通过网络来传输。 5、hwtacacs协议 Hwtacacs是在tacacs(rfc1492)基础上进行了功能增强的安全协议,与radius协议类似,主要用于点对点PPP和VPDN(virtual private dial-up network,虚拟私有拨号网络)接入用户及终端用户的认证、授权、计费。与radius相比,具有更加可靠的传输和加密特性,更加适合于安全控制。 Hwtacacs协议与其他厂商支持的tacacs+协议的认证流程和实现方式是一致的,能够完全兼容tacacs+协议 6、华为设备对AAA特性的支持 支持本地、radius、hwtacacs三种任意组合 本地认证授权: 优点是速度快,可降低运营成本;缺点是存储信息量受设备硬件条件限制

AAA配置实例

简单认证配置 1.R1在vty线路上启用AAA登录验证,验证方法列表为telnet,采用本地的用户名和密码登录,都为cisco。本地的特权模式的登录密码为123。 2.验证方法:PC0上telnet 192.168.10.1。 R1配置: hostname R1 ! enable secret 5 $1$mERr$3HhIgMGBA/9qNmgzccuxv0 ! aaa new-model //启用aaa ! aaa authentication login telnet local //当用户登录时使用本地用户名数据库进行验证,验证方法列表telnet。 ! username cisco password 0 cisco //定义本地用户名和密码 ! interface FastEthernet0/0 ip address 192.168.10.1 255.255.255.0 duplex auto speed auto ! line vty 0 4 login login authentication telnet //使用验证方法列表telnet进行验证。 ! Radius sever配置

1. Router0在vty线路上启用AAA登录验证,验证方法列表为telnet,采用RADIUS服务器(19 2.168.10.2)上的用户名和密码登录,都为cisco。两端使用的共享加密密钥为123456。Router0本地的特权模式的登录密码为123。 2.验证方法:PC0上telnet 192.168.10.1。 Router0配置: ! enable secret 5 $1$mERr$3HhIgMGBA/9qNmgzccuxv0 ! aaa new-model //启用aaa ! aaa authentication login telnet group radius //当用户登录时使用所有radius服务器列表进行验证,验证方法列表telnet。 ! interface FastEthernet0/0 ip address 192.168.10.1 255.255.255.0 duplex auto speed auto ! radius-server host 192.168.10.2 auth-port 1645 key 123456 // 配置radius服务器地址、端口号及加密密钥。 ! line vty 0 4 login login authentication telnet//使用验证方法列表telnet进行验证。 Radius sever 配置:

ACS 5.x 的AAA配置手册

文件编号:Ecc-AT-2011-Q3-6772-009 ACS 5.x 的AAA配置手册 版本:1.3 XX网络 2011年6月

文件说明 本程序文件对Cisco ACS 5.x 的版本进行AAA配置的详细说明文档。 公司名称:华讯网络系统股份有限公司网址:w w w.e c c o m.c o m.c n 电话:8610-88216999传真:8610-88216888 地址:北京市朝阳区建国门外大街2号银泰中心C座2902邮编:100022

文件修订记录 公司名称:华讯网络系统股份有限公司网址:w w w.e c c o m.c o m.c n 电话:8610-88216999传真:8610-88216888 地址:北京市朝阳区建国门外大街2号银泰中心C座2902邮编:100022

目录 1ACS准备 (5) 1.1ACS登陆 (5) 1.2ACS时间设置 (5) 1.2.1设置时区 (5) 1.2.2设置时间 (6) 1.2.3设置NTP (7) 2配置认证 (8) 2.1ACS添加验证用户 (8) 2.2ACS添加Radius客户端 (9) 2.2.1Telnet登陆使用Radius认证 (10) 2.2.2Enable模式使用Radius认证 (10) 2.3ACS添加Tacacs+客户端 (11) 2.3.1Telnet登陆使用Tacacs+认证 (11) 2.3.2Enable模式使用Tacacs+认证 (12) 3配置授权 (15) 3.1客户端配置授权 (15) 3.2ACS配置授权(Tacacs+) (16) 3.2.1创建用户 (16) 3.2.2创建Shell Profiles (17) 3.2.3创建Command Sets (18) 3.2.4设置Authorization (20) 3.2.5查看Authorization报告 (25) 4配置审计 (26) 4.1Radius协议配置审计 (26) 4.2Tacacs+协议配置审计 (27) 公司名称:华讯网络系统股份有限公司网址:w w w.e c c o m.c o m.c n 电话:8610-88216999传真:8610-88216888 地址:北京市朝阳区建国门外大街2号银泰中心C座2902邮编:100022

cisco路由器AAA认证配置

Username backuser secret gmcc123 aaa new-model aaa authentication login default none aaa authentication login vty-authen group tacacs+ local aaa authorization config-commands aaa authorization commands 0 default none aaa authorization commands 0 vty-author group tacacs+ none aaa authorization commands 1 default none aaa authorization commands 1 vty-author group tacacs+ none aaa authorization commands 15 default none aaa authorization commands 15 vty-author group tacacs+ none aaa accounting commands 0 default start-stop group tacacs+ aaa accounting commands 1 default start-stop group tacacs+ aaa accounting commands 15 default start-stop group tacacs+ aaa accounting system default start-stop group tacacs+ aaa accounting connection default start-stop group tacacs+ //设备外部连接利用tacacs进行日志记录 aaa accounting exec default start-stop group tacacs+ //EXEC模式设备管理利用tacacs进行日志记录 aaa group server tacacs+ vty-authen// tacacs+ server-group配置,,要加组名。

AAA和防火墙配置命令

目录 第1章 AAA配置命令..............................................................................................................1-1 1.1 AAA配置命令.....................................................................................................................1-1 1.1.1 aaa authentication-scheme login............................................................................1-1 1.1.2 aaa-enable..............................................................................................................1-2 1.1.3 debugging aaa.........................................................................................................1-3 1.1.4 display aaa user......................................................................................................1-4 1.1.5 display level.............................................................................................................1-4 1.1.6 display local-user command-history........................................................................1-5 1.1.7 display local-user login-history................................................................................1-6 1.1.8 display local-user online..........................................................................................1-6 1.1.9 local-user password................................................................................................1-7 1.1.10 local-user service-type..........................................................................................1-8 1.1.11 login-method authentication-mode........................................................................1-9 1.1.12 reset local-user history........................................................................................1-10第2章防火墙配置命令...........................................................................................................2-1 2.1 防火墙配置命令..................................................................................................................2-1 2.1.1 acl............................................................................................................................2-1 2.1.2 debugging filter........................................................................................................2-1 2.1.3 display acl................................................................................................................2-2 2.1.4 display firewall.........................................................................................................2-3 2.1.5 firewall.....................................................................................................................2-4 2.1.6 firewall default.........................................................................................................2-4 2.1.7 firewall packet-filter.................................................................................................2-5 2.1.8 reset acl counters....................................................................................................2-6 2.1.9 rule..........................................................................................................................2-6