solaris系统加固

Solaris操作系统的备份与恢复

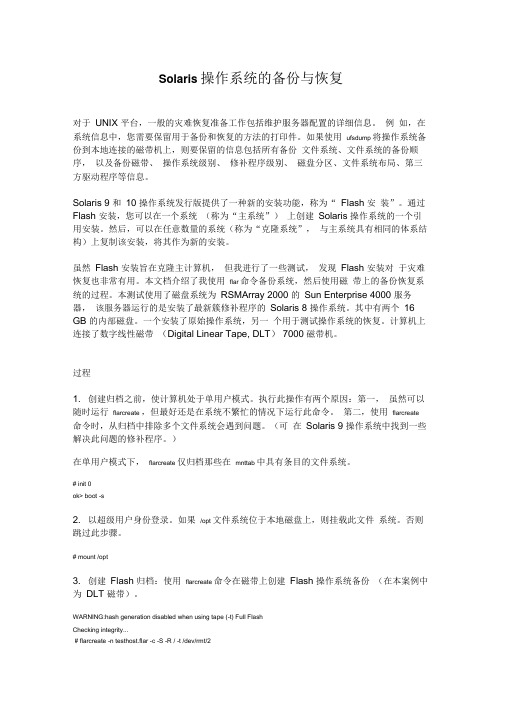

Solaris 操作系统的备份与恢复对于UNIX 平台,一般的灾难恢复准备工作包括维护服务器配置的详细信息。

例如,在系统信息中,您需要保留用于备份和恢复的方法的打印件。

如果使用ufsdump 将操作系统备份到本地连接的磁带机上,则要保留的信息包括所有备份文件系统、文件系统的备份顺序,以及备份磁带、操作系统级别、修补程序级别、磁盘分区、文件系统布局、第三方驱动程序等信息。

Solaris 9 和10 操作系统发行版提供了一种新的安装功能,称为“ Flash 安装”。

通过Flash 安装,您可以在一个系统(称为“主系统”)上创建Solaris 操作系统的一个引用安装。

然后,可以在任意数量的系统(称为“克隆系统”,与主系统具有相同的体系结构)上复制该安装,将其作为新的安装。

虽然Flash 安装旨在克隆主计算机,但我进行了一些测试,发现Flash 安装对于灾难恢复也非常有用。

本文档介绍了我使用flar 命令备份系统,然后使用磁带上的备份恢复系统的过程。

本测试使用了磁盘系统为RSMArray 2000 的Sun Enterprise 4000 服务器,该服务器运行的是安装了最新簇修补程序的Solaris 8 操作系统。

其中有两个16 GB 的内部磁盘。

一个安装了原始操作系统,另一个用于测试操作系统的恢复。

计算机上连接了数字线性磁带(Digital Linear Tape, DLT) 7000 磁带机。

过程1. 创建归档之前,使计算机处于单用户模式。

执行此操作有两个原因:第一,虽然可以随时运行flarcreate ,但最好还是在系统不繁忙的情况下运行此命令。

第二,使用flarcreate 命令时,从归档中排除多个文件系统会遇到问题。

(可在Solaris 9 操作系统中找到一些解决此问题的修补程序。

)在单用户模式下,flarcreate 仅归档那些在mnttab 中具有条目的文件系统。

# init 0ok> boot -s2. 以超级用户身份登录。

IIS7 安全加固介绍

IIS7安全加固

1.1 补丁安装

1.2 IIS角色服务

双击“角色”,在右边最下方可以看见角色服务,点击“删除角色服务”

1.3 IIS用户

1.4 监听地址

服务器有多个IP地址时,只监听提供服务的IP地址

1.5 SSL加密

然后在网站主页视图中双击“SSL设置”图标,可以设置开启SSL,如下图:

1.6 目录浏览

在“操作”视图中,禁用目录浏览

1.7 应用程序扩展

若要增强Web 服务器的功能,可以添加ISAPI 筛选器。

例如,您可以

1.8 网站权限

3. “请求限制”中的“谓词”选项卡,可以查看HTTP请求的方

法。

1.9 授权规则

1.10 限制IP访问

1.11 日志设置

点击“选择字段”按钮,查看记录的字段

1.12 自定义错误信息

双击其中一个HTTP错误,可以设置该HTTP错误的消息类型,管理员

设置错误发生时,返回自定义错误页面,或者定向到指定地址。

Solaris10系统安全加固标准

Solaris系统安全文档(for solaris 10)1.禁用不需要的用户备份:备份/etc/passwdcp /etc/passwd /etc/passwd.080903cp /etc/shadow /etc/shadow.080903修改:编辑/etc/shadow,将需要禁止帐户的**用NP代替Example: noaccess:NP:60002:60002:No Access User:/:/sbin/noshell恢复:编辑/etc/shadow,将需要恢复帐户的NP用**代替Example: noaccess:**:60002:60002:No Access User:/:/sbin/noshell或使用备份还原cp /etc/passwd.080903 /etc/passwdcp /etc/shadow.080903 /etc/shadow恢复:用原始备份还原cp /etc/group.bak.2008 /etc/group2.设置用户密码安全策略(根据具体要求修改)修改全局密码策略备份:备份/etc/default/passwdcp /etc/default/passwd /etc/default/passwd.080903#MINDIFF=3 #最小的差异数,新密码和旧密码的差异数。

#MINALPHA=2 #最少字母要多少#MINNONALPHA=1 #最少的非字母,包括了数字和特殊字符。

#MINUPPER=0 #最少大写#MINLOWER=0 #最少小写#MAXREPEATS=0 #最大的重复数目#MINSPECIAL=0 #最小的特殊字符#MINDIGIT=0 #最少的数字#WHITESPACE=YES #能使用空格吗?修改:(以下只针对除root用户外的其他用户)编辑/etc/default/passwd,设置:MINWEEKS= 最短改变时间MAXWEEKS=8 密码最长有效时间WARNWEEKS=5 密码失效前几天通知用户PASSLENGTH=8 最短密码长度MINDIFF=3MINALPHA=2MINLOWER=1MINDIGIT=1恢复:用备份的原始/etc/default/passwd文件替换现有的/etc/default/passwd如需针对个别用户设置修改/etc/shadow 文件,备份:cp /etc/shadow /etc/shadow.080903shadow 文件格式如下:loginID:password:lastchg:min:max:warn:inactive:expire:例如:默认root 用户的格式为:root:lySCmJ.1txm4M:6445::::::loginID 指登陆用户名password 密码选项,例如13位加密字符,或者*LK*锁定用户,或NP,无法登陆用户lastchg 指最后密码修改日期,从1970年1月1号开始计算min 指两次密码修改间隔的最少天数max 指密码最大有效天数warn 指密码过期前开始发出提醒的天数inactive 指如果用户未登陆超过多少天将把用户锁定expire 用户过期时间,即到达此日期后用户过期,将无法登陆以上选项如为设置,留空,即代表无密码策略如需使用/etc/shadow 设置密码策略,则/etc/default/passwd 文件中MINWEEKS MAXWKEEKS WARNWEEKS PASSLENGTH 等选项不应设置参数。

Solaris系统维护命令大全

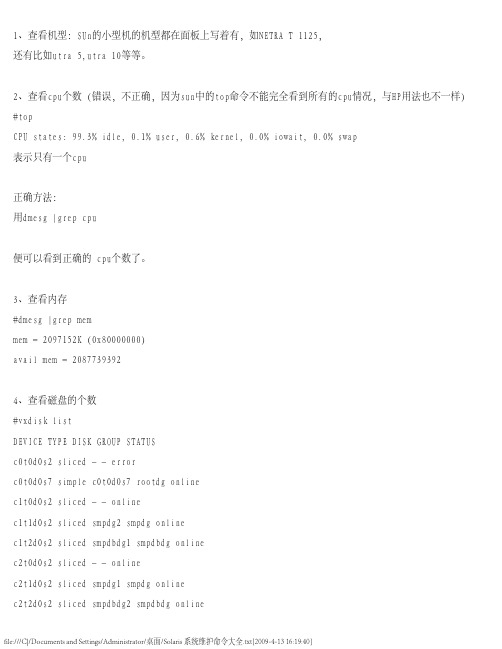

1、查看机型:SUn的小型机的机型都在面板上写着有,如NETRA T 1125, 还有比如utra 5,utra 10等等。

2、查看cpu个数 (错误,不正确,因为sun中的top命令不能完全看到所有的cpu情况,与HP用法也不一样) #top CPU states: 99.3% idle, 0.1% user, 0.6% kernel, 0.0% iowait, 0.0% swap 表示只有一个cpu 正确方法: 用dmesg |grep cpu 便可以看到正确的 cpu个数了。

3、查看内存 #dmesg |grep mem mem = 2097152K (0x80000000) avail mem = 2087739392 4、查看磁盘的个数 #vxdisk list DEVICE TYPE DISK GROUP STATUS c0t0d0s2 sliced - - error c0t0d0s7 simple c0t0d0s7 rootdg online c1t0d0s2 sliced - - online c1t1d0s2 sliced smpdg2 smpdg online c1t2d0s2 sliced smpdbdg1 smpdbdg online c2t0d0s2 sliced - - online c2t1d0s2 sliced smpdg1 smpdg online c2t2d0s2 sliced smpdbdg2 smpdbdg online 5、如何查看文件系统 #df -k Filesystem kbytes used avail capacity Mounted on /dev/dsk/c0t0d0s0 4032142 1050675 2941146 27% / /proc 0 0 0 0% /proc fd 0 0 0 0% /dev/fd /dev/dsk/c0t0d0s6 7304977 29 7231899 1% /home /dev/dsk/c0t0d0s5 4032142 402929 3588892 11% /opt swap 3418392 32 3418360 1% /tmp /vol/dev/dsk/c0t6d0/informix 201730 201730 0 100% /cdrom/informix /dev/vx/dsk/smpdg/smpdg-stat 1055 9 941 1% /smpwork /dev/vx/dsk/smpdg/lv_smp 17336570 128079 17035126 1% /sms 6、查看卷组、逻辑卷的位置 #cd /dev/vx/dsk/ 比如smpdg等等都在该目录下了,然后再进入某个卷组目录就可以看到该卷组下 面的逻辑卷了。

SUN Solaris SUN Solairs服务器可能遇到的问题总结

SUN Solaris SUN Solairs服务器可能遇到的问题总结(一)(二)(三)部分1)Q:现在遇到这样一个问题,telnet一台SUN机时报下面的错误:No utmpx entry. You must exec "login" from the lowest level "shell".做了下面的处理后:cd /var/admmv utmpx utmpxbaktouch utmpxtelnet 恢复了正常,可在该机器的终端下执行login 命令时,又报了上面相同的错误。

而且重新启动机器以后,telnet时还是报相同的错误!A:进入单用户模式,清空(不是删除)这两个文件# cat /dev/null > /var/adm/wtmpx# cat /dev/null > /var/adm/utmpx之后,重新启动系统找了很多国外的论坛,都是这么说的:The problem comes if utmp or wtmp file becomes corrupted . You need to initialize these and reboot the system to correct the error.These files are log files and can be initialized without affecting the system, as long as you reboot the system after truncating the files. Perform these steps:1. Bring the system into System Maintenance mode.2. Make copies of the files /etc/utmp, /etc/utmpx, /etc/wtmp, and/etc/wtmpx before proceeding with the next step.3. Delete the contents of these files by executing the followingcommands:# > /etc/utmp# > /etc/wtmp# > /etc/utmpx# > /etc/wtmpx4. Shutdown the system:# shutdown -y -g0Restart the system2)Q:我用setenv PA TH=$PATH:/path/to/my/program的方式来赋值,总显示语法或者修饰符有问题。

solaris主机操作系统加固规范

Solaris主机操作系统加固规范2010年9月目录1账号管理、认证授权 (1)1.1账号 (1)1.1.1SHG-Solaris-01-01-01 (1)1.1.2SHG-Solaris-01-01-02 (2)1.1.3SHG-Solaris-01-01-03 (3)1.1.4SHG-Solaris-01-01-04 (4)1.1.5SHG-Solaris-01-01-05 (5)1.2口令 (6)1.2.1SHG-Solaris-01-02-01 (6)1.2.2SHG-Solaris-01-02-02 (7)1.2.3SHG-Solaris-01-02-03 (8)1.2.4SHG-Solaris-01-02-04 (9)1.2.5SHG-Solaris-01-02-05 (10)1.3授权 (12)1.3.1SHG-Solaris-01-03-01 (12)1.3.2SHG-Solaris-01-03-02 (13)1.3.3SHG-Solaris-01-03-03 (15)1.3.4SHG-Solaris-01-03-04 (17)1.3.5SHG-Solaris-01-03-05 (18)1.3.6SHG-Solaris-01-03-06 (18)1.3.7SHG-Solaris-01-03-07 (19)2日志配置 (20)2.1.1SHG-Solaris-02-01-01 (20)2.1.2SHG-Solaris-02-01-02 (21)2.1.3SHG-Solaris-02-01-03 (22)2.1.4SHG-Solaris-02-01-04 (23)2.1.5SHG-Solaris-02-01-05 (24)2.1.6SHG-Solaris-02-01-06 (25)2.1.7SHG-Solaris-02-01-07 (26)3通信协议 (27)3.1IP协议安全 (27)3.1.1SHG-Solaris-03-01-01 (27)3.1.2SHG-Solaris-03-01-02 (28)3.1.3SHG-Solaris-03-01-03 (29)3.1.4SHG-Solaris-03-01-04 (30)3.2路由协议安全 (31)3.2.1SHG-Solaris-03-02-01 (31)3.2.2SHG-Solaris-03-02-02 (32)4设备其他安全要求 (34)4.1补丁管理 (34)4.1.1SHG-Solaris-04-01-01 (34)4.1.2SHG-Solaris-04-01-02 (35)4.2服务进程和启动 (37)4.2.1SHG-Solaris-04-02-01 (37)4.2.2SHG-Solaris-04-02-02 (39)4.2.3SHG-Solaris-04-02-03 (40)4.2.4SHG-Solaris-04-02-04 (41)4.2.5SHG-Solaris-04-02-05 (42)4.2.6SHG-Solaris-04-02-06 (43)4.2.7SHG-Solaris-04-02-07 (43)4.3B ANNER与屏幕保护 (44)4.3.1SHG-Solaris-04-03-01 (44)4.3.2SHG-Solaris-04-03-02 (45)4.4内核调整 (46)4.4.1SHG-Solaris-04-04-01 (46)4.4.2SHG-Solaris-04-04-02 (47)5附录:SOLARIS可被利用的漏洞(截止2009-3-8) (48)本文档是Solaris 操作系统的对于Solaris操作系统设备账号认证、日志、协议、补丁升级、文件系统管理等方面的43项安全配置要求,对系统的安全配置审计、加固操作起到指导性作用。

IIS系统安全加固规范

IIS系统安全基线规范2022年4月目录1账号管理、认证授权 (1)1.1.1ELK-IIS-01-01-01 (1)1.1.2ELK-IIS-01-01-02 (2)1.1.3ELK-IIS-01-01-03 (2)1.1.4ELK-IIS-01-01-04 (4)2日志配置 (5)2.1.1ELK-IIS-02-01-01 (5)2.1.2ELK-IIS-02-01-02 (6)2.1.3ELK-IIS-02-01-03 (7)3通信协议 (8)3.1.1ELK-IIS-03-01-01 (8)4设备其他安全要求 (10)4.1.1ELK-IIS-04-01-01 (10)4.1.2ELK-IIS-04-01-02 (13)4.1.3ELK-IIS-04-01-03 (14)4.1.4ELK-IIS-04-01-04 (14)4.1.5ELK-IIS-04-01-05 (15)本文档是Windows 操作系统的对于IIS服务IIS应用服务在安全等方面的安全配置要求,对系统的安全配置审计、加固操作起到指导性作用。

1账号管理、认证授权1.1.1E L K-I I S-01-01-011.1.2E L K-I I S-01-01-021.1.3E L K-I I S-01-01-03实施目的阻止非法IP访问问题影响Web服务器带来安全性问题。

系统当前状态查看Internet 信息服务(IIS)管理器配置是否与原来相同实施步骤1、参考配置操作开始->管理工具->Internet 信息服务(IIS)管理器选择相应的站点,然后右键点击“属性”回退方案取消IP访问控制判断依据1、判定条件需要限制访问源的话进行ip范围限制。

2、检测操作开始->管理工具->Internet 信息服务(IIS)管理器选择相应的站点,然后右键点击“属性”。

检查是否进行了ip的限制。

实施风险低1.1.4E L K-I I S-01-01-042日志配置2.1.1E L K-I I S-02-01-01回退方案恢复IIS日志路径到C:\WINDOWS\system32\LogFiles目录。

Solaris 系统安全加固列表

Solaris 系统安全加固列表一、安全理念1、安全的隐患更多来自于企业内部2、对于管理员的要求:不要信任任何人3、分层保护策略:假设某些安全保护层完全失效4、服务最小化5、为最坏的情况做打算二、物理安全1、记录进出机房的人员名单,考虑安装摄像机2、审查PROM是否被更换,可以通过记录hostid进行比较3、每个系统的OpenBoot口令应该不一样,口令方案不可预测4、系统安装完毕移除CD-ROM5、将版本介质放入不在本场地的介质储藏室中三、账号与口令策略1、超级用户的PA TH(在/.profile中定义的)设置为:PATH = /usr/bin:/sbin:/usr/sbin任何用户的PATH或者LD_LIBRARY_PATH中都不应该包含―.‖2、口令文件、影像文件、组文件/etc/passwd 必须所有用户都可读,root用户可写–rw-r—r—/etc/shadow 只有root可读–r--------/etc/group 必须所有用户都可读,root用户可写–rw-r—r--3、口令安全solaris强制口令最少6位,但是超级用户修改口令的时候不受这个限制强迫test账号每隔30天修改一次口令#passwd –n 30 test强迫test账号在下次登录的时候修改口令#passwd –f test禁止test账号修改口令#passwd –n 2 –x 1 test封锁test账号,禁止登录#passwd –l test4、组口令用newgrp 命令临时改变gid由于sysadmin组可执行admintool,必须要保护好,增加组口令的过程:删除不需要的成员(如果成员属于sysadmin,改变组时不需要口令)#passwd (通常封锁的账号)提取/etc/shadow中user的口令字符串插入到/etc/group中sysadmin的口令字段封锁user账号5、修改口令策略/etc/default/passwd文件MAXWEEKS=4 口令至少每隔4星期更改一次MINWEEKS=1 口令至多每隔1星期更改一次WARNWEEKS=3 修改口令后第三个星期会收到快要修改口令的信息PASSLENGTH=6 用户口令长度不少于6个字符6、限制使用su的组(只允许sysadmin组执行su命令)#chgrp sysadmin /bin/su#chmod o-rwx /bin/su7、su的纪录/etc/default/su文件SULOG=/var/adm/sulogSYSLOG=YESCONSOLE=/dev/consolePATH=/usr/bin:SUPA TH=/usr/sbin:/usr/bin 8、禁止root远程登录/etc/default/login中设置CONSOLE=/dev/null在/etc/ftpusers里加上root。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Permission of master.passwd and spwd.db file Ports opened

根据需要设置 于2007年及以后年度中,如可用端口发 生变化,需执行系统变更流程以得到适 当审批。 必须

禁用不必要的用户和用户组

取消并反安装所有不用的服务

必须 于2007年及以后年度中,如可用服务发 生变化,需执行系统变更流程以得到适 当审批。

由超级用户root将相关用户的登录shell取消即可,命令如下: #passwd -e 用户名 而后根据提示把用户的登录shell改变为/bin/false。 这些用户有:bin、daemon、adm、lp等等; 另外,也可以由超级用户root从系统的口令文件/etc/passwd和 /etc/shadow中,把一些系统中确实不需要的用户帐号和用户组记录去掉。 首先,在/etc/inetd.conf中注释掉经确认不需要的服务,比如 name、shell、login、exec、comsat、talk、finger、uucp等。 其次,通过更改/etc/rc2.d和/etc/rc3.d目录下一些控制服务自动启动的 脚本的文件名,来关闭相应的服务。这些服务包括sendmail、NFS等。 具体操作举例如下: # /etc/rc2.d/S88sendmail stop # mv /etc/rc2.d/S88sendmail /etc/rc2.d/s88sendmail

YES

用户连续5次登录失败的信息会详细记录在如下文件中, /var/adm/loginlog中。但之前需要超级用户执行如下的配置: # touch /var/adm/loginlog # chown root:sys /var/adm/loginlog # chmod 600 /var/adm/loginlog # ls -l /var/adm/loginlog -rw------- 1 root sys 0 Jun 26 10:39 /var/adm/loginlog

配置项目 Password Required to Sign-on to the System

Minimum Password Length

Minimum Password Change Interval

Maximum Password Change Interval

Password Expiry Warning (weeks)

移动设置规定

Login Time-out Interval (seconds)

120seconds.

Login Attempts before Exiting

5(测试通过)

Remote Login Allowed for User root

根据需要设置

系统的登录超时时间定义在系统文件/etc/default/login中,由字段 TIMEOUT具体设置,单位为秒。 格式如下: TIMEOUT=120 当出现登录提示符login:后,持续120秒没有登录成功时,系统将自动中止 本次登录会话过程。 系统的缺省设置即可满足要求,当用户在同一终端尝试登录系统,如果连 续5次登录不成功,系统将自动中止本次登录会话过程。 系统自动中止本次登录会话过程之前,允许登录系统的尝试次数,定义在 系统文件/etc/default/login中,具体由字段RETRIES定义,单位为次数, 格式如下: RETRIES=5 在Solaris2.6系统中需要安装patch105665来激活该功能。 是否允许超级用户root远程登录系统定义在系统文件/etc/default/login 中,由字段CONSOLE具体设置。 如果不允许超级用户root远程登录系统,那么该字段设置如下: CONSOLE=/dev/console 如果允许超级用户root远程登录系统,那么注释掉该字段,设置如下: #CONSOLE=/dev/console 相应的日志文件的位置如下: /var/adm/sulog 该日志文件记录了从超级用户到普通用户、超级用户到超级用户、普通用 户到普通用户的su操作。 其中,+代表su操作成功,-代表操作失败。

系统安装安全Service Pack和安全 Patch/Fix清单

建立安装清单 于2007年及以后年度中,需集中检查和 确认在操作系统中安装的补丁,并给出 统一的需安装补丁清单

定期跟踪 Sun Microsoft的官方站点

Sleep-time for failed logins

设置方法 YES 首先,编辑系统文件/etc/default/login,将PASSREQ字段设置为YES 格式如下: PASSREQ=YES 其次,应当为包括超级用户root在内的每个用户设置口令,而且口令的组 成必须同时满足如下要求: 1、口令的长度至少为8位; 2、口令必须由数字、大小写字母、标点符号等特殊字符组成; 3、口令的前六位必须至少包含两个字母和至少一个数字或者特殊字符; 4、口令字符串不能与用户名相同; 8位 编辑系统文件/etc/default/passwd,将PASSLENGTH字段设置为8, 格式如下: PASSLENGTH=8 备注:在solaris2.6(核心patch为105181-05)中,口令的缺省最短长度 要求为6个字符,而当口令的长度设置超过6位时,只有前8位是有效位,系 统不会识别超过8位的字符部分,举例如下:系统会认为qwer1234与 qwer123456是相同的口令。 1天 用户改变口令需要满足的最短时间间隔定义在系统文件 /etc/default/passwd中,由字段MINWEEKS具体设置,单位为周。 如果需要将此值设置为1天,可以用如下命令实现: #passwd -n 1 用户名 90天 用户口令的最长有效时间定义在系统文件/etc/default/passwd中,由字段 MAXWEEKS具体设置,单位为周。 如 果需要将此值设置为90天,也可以用如下命令实现: #passwd -x 90 用户名 7天 用户口令在失效前几天通知用户的时间定义在系统文件 /etc/default/passwd中,由字段WARNWEEKS具体设置,单位为周。 如果需要将此值设置为7天,也可以用如下命令实现: #passwd -w 7 用户名 0,即帐户被锁定后,必须由系统管理员解 普通用户对系统的口令文件没有写权限,因此解锁操作只能由超级用户来 进行; 锁。

Mandatory Password Required Su Attempts Logged to File

根Attempts to su to root Logged to Device Devicename 测试时需详细记录此设备名称的具体设 置 YES 同时要求定期检查该Log记录。

Permission of passwd file

缺省为 -rw例外情况需经管理层特别适当审批。 -rw-r--r--

由超级用户root通过如下的命令即可实现: #chmod 600 /etc/passwd 由超级用户root通过如下的命令即可实现: #chmod 644 master.passwd #chmod 644 spwd.db 根据需要将相应的端口在系统文件/etc/services中注释掉即可;如果有更 高的要求,则需要借助于防火墙软件的功能。

Log root Logins

超级用户的登录信息详细记录在如下的系统文件中: /var/adm/wtmp /var/adm/wtmpx 通过last系统命令可以读取该文件的具体内容; 另外,通过设置,超级用户的登录信息也可以记录在如下的文件中: /var/log/authlog

Log Failed Logins