使用 OmniPeek 实现无线监听

omnipeek 解析

omnipeek 解析Omnipeek是一种网络分析工具,它提供了全面而强大的功能,可以帮助用户解析网络数据包,识别网络问题,并提供有效的解决方案。

Omnipeek具有强大的数据包捕获和分析功能。

它能够捕获网络流量中的各种数据包,并对其进行深入分析。

用户可以通过查看捕获的数据包来了解网络中发生的事情,比如查看网络连接、查找异常流量、监控网络性能等。

此外,Omnipeek还可以对捕获的数据包进行解码,以便用户更好地理解其中的信息。

Omnipeek提供了丰富的网络分析功能。

用户可以利用Omnipeek 来进行网络流量统计分析,例如查看网络流量的来源和目的地,分析流量的协议分布等。

此外,Omnipeek还支持对网络流量进行过滤和搜索,用户可以根据自己的需求设置过滤条件,以便只关注特定的网络流量。

这些功能使得用户能够更好地理解网络中的数据流动情况,发现潜在的问题。

Omnipeek还具有强大的网络故障诊断功能。

当网络出现问题时,用户可以利用Omnipeek来识别问题的根源。

Omnipeek可以通过分析网络流量和数据包,找到网络中的瓶颈、延迟、丢包等问题,并提供相应的解决方案。

用户可以根据Omnipeek提供的信息来优化网络配置,改善网络性能。

Omnipeek还支持对无线网络进行分析。

它可以捕获和解码无线网络中的数据包,帮助用户了解无线网络的连接状态、信号强度、数据传输速率等。

用户可以利用Omnipeek来查找无线网络中的干扰源,优化无线网络的覆盖范围和性能。

除了上述功能,Omnipeek还具有其他一些特性。

例如,它支持多种操作系统,包括Windows和macOS等。

此外,Omnipeek还提供了直观易用的用户界面,使得用户能够方便地进行网络分析工作。

用户可以通过图形化界面来查看和分析网络数据包,而无需编写复杂的命令。

Omnipeek是一种强大的网络分析工具,它具有全面而强大的功能,可以帮助用户解析网络数据包,识别网络问题,并提供有效的解决方案。

Omnipeek高级网络分析技术解决方案

© WildPackets, Inc.

5

实时满意度衡量标准——APDEX

• Application Performance Index (Apdex) standard • 联盟成员(部分)

Juniper WildPackets F5 Packeteer Expand FineGround Akamai Netli

Omnipeek网络与应用分析 2016年高级技术解决方案

© WildPackets, Inc.

WildPackets公司简介

• 成立于1990年,总部位于美国加利福尼亚 • 全面的应用与网络分析解决方案提供商 • WiFi 联盟指定分析产品 - 支持802.11a/b/g/n • Apdex 联盟创始机构之一 • 数据分析与取证技术专利号:5787253(美国 1998年7月) • 覆盖金融、医疗、教育、电信、政府等多个行业

WildPackets Overview

PROPRIETARY AND CONFIDENTIAL

VMWare Virtual PC system

© WildPackets, Inc.

提供开放的扩展接口API满足客户化开发

基于WildPackets产品的二次开发可以进一步的满足用户的客户化需求,如:产 品界面定制、特定协议的解码、数据导出、对特定应用的分析等。 例如:通过Google Map,可以将网络中公网的节点信息展示在地图,并能标 记其IP 地址、地理位置、以及流量大小,直观了解公网应用服务的状况。

© WildPackets, Inc.

12

基于FLOW的可视化组合分析帮助故障界定

• 专家系统将海量分散的数据包按照业务应用关系进行关联,提供针对每一交互 流程的实时分析;

OmniPeek使用手册入门版

陈科锦

2. 启动抓包

完成网卡的驱动安装后,我就可以开始启动抓包工具进行空中抓包操作了。 OmniPeekFile New Capture ,需要选择是否要实时存储抓取的报文。

点击 Adapter 选择抓包用网卡:

陈科锦

如果你能够确定当前需要抓包的信道号的话,则点击 802.11,选择抓包用信道,否则用“Scan”:

OmniPeek 使用手册入门版

在定位 WIFI 问题时,我们一般采用 OmniPeek 工具进行空中抓包来分析他们的交互过程,以获取有用的信息。 以下为具体的操作步骤:

1. 配备可用于抓包的无线网卡

我采用的是 D-Link DWA-140 ,你可以通过网购获取此 USB 网卡。安装驱动后显示如下:

点击确定,进入抓包页面,然后启动抓包:

陈科锦

3. MAC 地址过滤

如果在复杂的环境下做抓包,报文量会很大,所以我们可以增加特定的 AP 和特定的 STA 的 MAC 地址过滤,比如 AP MAC 地址为 00:11:22:33:44:55,而 STA MAC 为 50:44:33:22:11:00,则点击 filter 里面的 insert 来增加过滤选项:

Filter 里面输入名字,选择以太网地址,并输入地址,然后点击 ok:

陈科锦

然后把这两项选勾:

最后重新回到 packets 页面点击 start capture 开始抓包。

4. 结尾 因空口抓包对应环境的特殊性,不一定每次抓包都能把报文抓全,建议多抓几次以做分析。

陈科锦

【WLAN】考试2(随机试卷)3

【WLAN】考试2(随机试卷)单选题(每题2分,共22题,44分)1.关于Ad-Hoc下列描述正确的是( D )正确A.Ad-Hoc模式需要使用无线网桥以连接两个或多个无线客户端B.Ad-Hoc模式需要使用AP以连接两个或多个无线客户端C.Ad-Hoc模式需要使用AP和无线网桥以连接两个或多个无线客户端D.Ad-Hoc模式不需使用AP或无线网桥2.在802.11网桥的功能时,在长距离桥接常会碰到FERSNEL效应,在FERSNEL区域中任何障碍物都有可能影响网络通讯( D )的FERSNEL区被视为有效正确A、30%B、40%C、50%D、60%3.当墙壁安时,不同AP的天线位于上下两层,且上下层天线间垂直距离隔开( B )之外错误正确答案:DA、1MB、2MC、3MD、4M4.当以路灯型安装形态固定时,一根灯杆安装2台AP,4副天线.各AP天线间应保持垂直大于( B )且机箱位于两AP天线之间. 错误正确答案:DA、0.5MB、1MC、1.5MD、2M5.对于高度超过( C )的楼层,不适合采用室外方式覆盖正确A、4层12米B、6层18米C、8层24米D、12层36米6.802.11g使用的是以下哪种调制技术来获得54Mbps的速率:( D )正确A、FHSS(FrequencyHoppingSpreadSpectrum)B、DSSS(DirectHoppingSpreadSpectrum)C、CDMA(CodeDivisionMultipleAccess)D、OFDM(OrthogonalFrequencyDivisionMultiplexing)7.避雷针要有足够的高度,能保护铁塔或杆上的所有天线,所有室外设施都应在避雷针的( A )度保护角之内错误正确答案:BA. 30B. 45C. 60D. 908.H3C通过远程TELNET到FAT-AP的默认用户名,密码是( D )正确A、H3C,H3CB、admin,adminC、admin,H3CD、admin,h3capadmin9.H3CWA2600双频耗电量大于(),传统POE设备无法正常供电,需提供()支持( A )正确A、12.95POE+B、12.95POEC、12POE+D、12POE10.一般从室内弱电井内部结构来说,务必控制安装AP数不超( A )台,避免同频干扰正确A、3B、4C、2D、111.每个AP根据实际场所条件确定;一般2个AP之间保持距离在( C )左右即可,环境受限可适当缩小距离但不能贴在一起安装正确A、5.5cmB、12cmC、50cmD、100cm12.如AP安装位置的四周有无绳电话、变压器之类的干扰源等,则AP应至少离开此类干扰源( D )米正确A、无要求B、0.5mC、1mD、2m13.当AP安装在天花板上时必须用固定架固定住,如果天花板高度高于( D )米,一般不宜采用天花安装方式正确A、3mB、4mC、5mD、6m14.无线AP:WA2110-AG的主天线是在H3C-LOGO的()方,且在无连接天线端口()。

OmniPeek安装以及使用

OmniPeek使用技巧一直以来无线网络故障的排查和扫描都是比较麻烦的事情,和有线网络不同的是很少有无线网络下专门应用于无线数据包扫描的工具,这直接影响了用户检查网络的效果。

然而现在这个问题已经应刃而解,最近笔者发现了一款不错的扫描软件,他不仅可以扫描有线网络下的数据包信息,还可以针对无线网卡进行监控和扫描。

通过该软件我们就可以更清晰更快捷的定位无线网络故障,根据扫描结果调整自己无线设备的位置和参数信息。

下面就请各位跟随笔者一起从OmniPeek 开始无线扫描吧。

一、OmniPeek能做什么?和其他sniffer工具一样OmniPeek可以针对自己网卡接收和发送的每个数据包进行分析和保存,另外还可以针对一些广播数据包进行分析,结合各种过滤规则可以让我们更清楚的了解当前网络中存在的问题。

当然和其他sniffer工具不同的是OmniPeek可以针对无线网卡进行监控,通过对无线数据包的分析了解无线网络的运行状况,让用户可以清楚的知道无线网络使用的频段,信号强弱,SSID信息等内容。

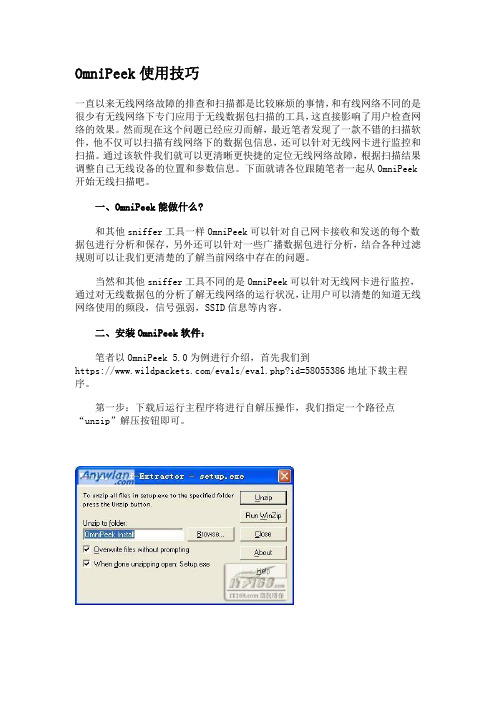

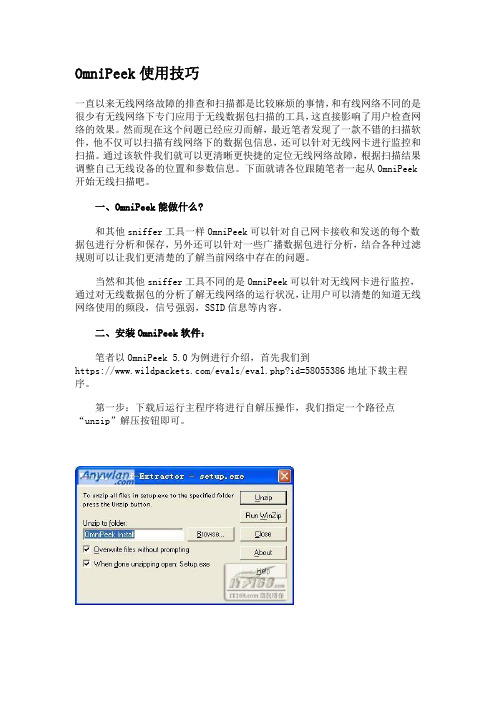

二、安装OmniPeek软件:笔者以OmniPeek 5.0为例进行介绍,首先我们到https:///evals/eval.php?id=58055386地址下载主程序。

第一步:下载后运行主程序将进行自解压操作,我们指定一个路径点“unzip”解压按钮即可。

第二步:到解压缩目录中找到可执行安装程序,运行后选择第一行的install OmniPeek。

第三步:出现OmniPeek安装向导,我们点“NEXT”按钮继续操作。

第四步:经过注册步骤后同意安装许可协议。

一直以来无线网络故障的排查和扫描都是比较麻烦的事情,和有线网络不同的是很少有无线网络下专门应用于无线数据包扫描的工具,这直接影响了用户检查网络的效果。

然而现在这个问题已经应刃而解,最近笔者发现了一款不错的扫描软件,他不仅可以扫描有线网络下的数据包信息,还可以针对无线网卡进行监控和扫描。

OmniPeek安装以及使用

OmniPeek使用技巧一直以来无线网络故障的排查和扫描都是比较麻烦的事情,和有线网络不同的是很少有无线网络下专门应用于无线数据包扫描的工具,这直接影响了用户检查网络的效果。

然而现在这个问题已经应刃而解,最近笔者发现了一款不错的扫描软件,他不仅可以扫描有线网络下的数据包信息,还可以针对无线网卡进行监控和扫描。

通过该软件我们就可以更清晰更快捷的定位无线网络故障,根据扫描结果调整自己无线设备的位置和参数信息。

下面就请各位跟随笔者一起从OmniPeek 开始无线扫描吧。

一、OmniPeek能做什么?和其他sniffer工具一样OmniPeek可以针对自己网卡接收和发送的每个数据包进行分析和保存,另外还可以针对一些广播数据包进行分析,结合各种过滤规则可以让我们更清楚的了解当前网络中存在的问题。

当然和其他sniffer工具不同的是OmniPeek可以针对无线网卡进行监控,通过对无线数据包的分析了解无线网络的运行状况,让用户可以清楚的知道无线网络使用的频段,信号强弱,SSID信息等内容。

二、安装OmniPeek软件:笔者以OmniPeek 5.0为例进行介绍,首先我们到https:///evals/eval.php?id=58055386地址下载主程序。

第一步:下载后运行主程序将进行自解压操作,我们指定一个路径点“unzip”解压按钮即可。

第二步:到解压缩目录中找到可执行安装程序,运行后选择第一行的install OmniPeek。

第三步:出现OmniPeek安装向导,我们点“NEXT”按钮继续操作。

第四步:经过注册步骤后同意安装许可协议。

一直以来无线网络故障的排查和扫描都是比较麻烦的事情,和有线网络不同的是很少有无线网络下专门应用于无线数据包扫描的工具,这直接影响了用户检查网络的效果。

然而现在这个问题已经应刃而解,最近笔者发现了一款不错的扫描软件,他不仅可以扫描有线网络下的数据包信息,还可以针对无线网卡进行监控和扫描。

Wireshark,SnifferandOmnipeek三款网络研究分析工具的比较

Wireshark, Sniffer and Omnipeek三款网络分析工具地比较一、网络分析软件概述自从网络出现以来,网络故障就没有停止过.如何快速、准确地定位故障和保持网络地稳定运行一直是人们追求地目标.为了分析网络故障地原因,一类专业地网络分析软件便产生了.网络分析软件充当了网络程序错误地检修工具,开发人员使用它发现协议开发中地BUG,很多人使用它监听网络数据,同时也是检查安全类软件地辅助工具.b5E2R。

网络分析软件从产生到现在已经经历了三个阶段:第一阶段是抓包和解码阶段.早期地网络规模比较小、结构比较简单,因此网络分析软件主要是把网络上地数据包抓下来,然后进行解码,以此来帮助协议设计人员分析软件通信地故障.p1Ean。

第二阶段是专家系统阶段.网络分析软件通过抓下来地数据包,根据其特征和前后时间戳地关系,判断网络地数据流有没有问题,是哪一层地问题,有多严重.专家系统不仅仅局限于解码,更重要地是帮助维护人员分析网络故障,专家系统会给出建议和解决方案.DXDiT。

第三阶段是把网络分析工具发展成网络管理工具.网络分析软件作为网络管理工具,部署在网络中心,能长期监控,能主动管理网络,能排除潜在问题.RTCrp。

二、三款软件地特点1.Wireshark 0.99.4Wireshark是一款高效免费地网络抓包分析工具.它可以捕获并描述网线当中地数据,如同使用万用表测量电压一样直观地显示出来.在网络分析软件领域,大多数软件要么晦涩难懂要么价格昂贵,Wireshark改变了这样地局面,它地最大特点就是免费、开源和多平台支持.5PCzV。

Wireshark几乎可以运行于所有流行地操作平台,如MS Windows、Mac OS、Linux、FreeBSD、HP-UX、NetBSD、Solaris/i386、Solaris/sparc等等.尽管Wireshark 可以在很多操作平台使用,但它支持地传输媒介主要是Ethernet.只有Linux平台下Wireshark支持802.11及Token Ring、FDDI和ATM.jLBHr。

omnipeek无线空口抓包分析.

目录1. 目的 (2)2.认证方式 (2)1.WEB用户接入流程 (2)2. PEAP认证流程 (4)3. WEB认证抓包分析 (5)1.关联过程 (5)2.DHCP地址分配过程 (5)3.Portal推出以及WEB认证 (6)1.强制Portal (6)2.认证报文 (6)3下线报文 (7)4.PEAP认证抓包分析 (7)1. 用户关联 (7)2. 认证过程 (7)5.抓包建议 (9)1.过滤 (9)1) 抓包前的过滤 (9)2) 抓包后的过滤 (9)2.Omnipeek使用问题 (9)1.目的802.11协议工作在物理层和数据链路层,为STA和AP之间建立数据连接。

通过使用omnipeek来进行空口抓包能抓取到STA和AP之间802.11报文交互情况,快速的进行故障定位和分析。

本次主要是完成了WEB认证的抓包和PEAP认证的抓包,将两种认证方式的流程中STA 与AP之间数据交互信息进行了抓取分析。

2.认证方式WLAN现网主要的认证方式有1)WEB认证通过强制Portal的方式将用户的http请求重定向到Portal服务器,通过Portal页面上完成认证过程。

2)PEAP(Protected EAP)是EAP认证方法的一种实现方式,网络侧通过用户名/密码对终端进行认证,终端侧通过服务器证书对网络侧进行认证。

用户首次使用PEAP认证时,需输入用户名和密码,后续接入认证无需用户任何手工操作,由终端自动完成。

1.WEB用户接入流程2.PEAP认证流程3.W EB认证抓包分析1.关联过程一个完整的关联过程包括Probe request(探测请求)、Probe response(探测响应)、Authentication(身份验证)、Association request(关联请求)、Association response(关联响应)。

图1、关联过程1)Probe request和Probe response。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

使用 OmniPeek 实现无线监听

本文的思路来自于论坛的“扫盲贴:关于无线监听”(实在搜索不到这个帖子了,对不起),或者可以参考这个帖子:

/viewthread.php?tid=5980

本文的实现环境:

Windows XP + SP2 英文版

OmniPeek Personal 4.0

实际上,在有线环境下用 Sniffer 久了,再换到无线环境下,没有了 Sniffer 还真不习惯,我一直在找无线环境下的嗅探工具,刚开始时我用 Ethereal,虽然有种种的优点,但是也不能不否认其严重的缺点:没有好的 GUI 系统、报表系统,没有良好的 GUI,而且没有类似 Sniffer 的Matrix 功能,直到我找到了 OmniPeek。

关于 OmniPeek 的使用方法,我就不多说了,这里只介绍它如何实现无线监听。

实际上实现无线监听,是需要特殊网卡的支持的,如果没有专门的网卡,虽然可以嗅探,但是那是剥离了802.11 帧信息的,是 Windows NIDS 实现的,意义不大。

关于 NIDS ,我也不明白是怎么回事 >_<,不懂开发,没办法。

根据我自己的理解,就是 Windows 的 NIDS 驱动把 802.11 变成了 Ethernet 2 帧(高手不要笑我)。

而且,普通网卡只能嗅探到本机网卡的通信数据,没有办法捕获到其他设备的通信数据(虽然你可以使用 ARP 欺骗达到目的)。

OmniPeek 所支持的网卡可以在网站上查到:

/support/downloads/drivers

这里列出它所支持的几块无线网卡:

z Proxim Orinoco 11a/b/g adapter, model 8480-WD

z Cisco adapter, model CB21AG

z3Com a/b/g adapter, model 3CRPAG175

z Netgear WAG511, version 1

很幸运,我的一个哥们送给了我一块 Cisco AIR-CB21AG-A-K9(1000多 RMB呀,真是感谢我的哥们),是被 OmniPeek 所支持的。

要达到无线监听,不仅仅要它支持的网卡,还需要它专门为这几种网卡定制的驱动程序,也可以在上边的这个地址找到下载链接。

Down 下来之后,开始安装驱动:

1. 打开设备管理器,找到这块网卡,双击它,出现属性对话框,找到 Driver 选项卡,单击“ Update

Driver ”按钮:

2. 出现了驱动程序升级向导,不要让 Windows 自己 Update 驱动,选择“No, not this time” :

3. 下一步中选择“Install from a list or specific location”,手动来选择驱动程序

4. 然后,不要让 Windows Search 驱动程序,手动安装,然后选择“下一步”:

5. 接着,单击“Have disk”,然后用 Browse 按钮来定位到下载的驱动程序中的 .inf 文件:

6. Windows 会跳出驱动程序未经签名的警告,不要理它,选择 Continue anyway即可。

安装成功之后,启动 OmniPeek,在 Monitor 菜单的 Monitor Options 中,找到左边的

Adapter,在右边选中刚才安装的那块网卡,然后确定,初次安装,有可能会出现这个对话框:

这是由于 OmniPeek Personal 版本不支持多个网卡的 Monitor 所导致的,解决的方法也很简单,在刚才的 Monitor 对话框中的 Adapter 选项中选择“None”:

然后再次打开 Monitor 对话框,选择刚才安装的那块网卡,确定之后,就可以了,如果你能看到下图中的 2 个箭头指向的那 2 个图标,恭喜你,已经成功了:

现在开始监听,单击 OmniPeek 中的 New Capture 按钮:

出来了 Caputer 设置对话框,由于是第一次抓包,并不知道感兴趣的 AP 所在的频段,幸好 OmniPeek 为我们提供了一个 Scan 功能,它可以用来扫描附近所有的 AP 所在的频段,在这里我使用 Scan 来扫描一下:

开始之后,可以看到 OmniPeek 的状态栏中在扫描所有的频段:

稍等一会儿,等到扫描一轮之后,就可以结束了,单击左边的Wireless --> WLAN,就可以看到扫描出来的 AP:

可以看到箭头标出的 AP 所工作的频段,有 Channel 11,Channel 7,Channel 9,Channel 5,等等,然后可以根据ESSID 来找到感兴趣的 AP,比如 default(这是我一直偷着上网的 AP),它工作在 Channel 5,现在关闭掉Capture窗口,再次重新进行 Capture,这次可以设置频段了:

然后再次开始捕获数据,可以看到,当前 Channel5 中的数据全部出来了:

呵呵,这么晚了还有人在用 MSN 聊天呀~~~

这些数据有好多都是不太感兴趣的,比如 802.11 的管理、控制帧,可以定义一个过滤器把它们过滤掉。

这里不得不提一下 OmniPeek 的过滤器,它的 Advanced 过滤器提供的 And、

Or、Not 的确是非常爽的功能,打开左边的 Filters,单击绿色的加号按钮:

用 And 按钮把 802.11 Management、Contorl、Frag 等协议都加进去,然后统统 Not,就

可以了:

完成之后,在 Filters 中选中刚才定义的过滤器,然后再开始抓包,这下干净多了:

双击一个数据包,打开看看:

呵呵,802.11 帧头都在呢。

当然,这个 AP 是没有经过 WEP 或 WPA 加密的,所以可以嗅探到明文数据,(当然,否则我怎么能偷着上网?)如果要嗅探经过 WEP 加密的数据,只有先破解 WEP 密码了,连到 AP 之后再进行 ARP 欺骗,这已经不是本文讨论的范围。

版权所有:

E-Mail : steve.young@

http://steveyoung81.spaces.msn 2006年7月。