1.SRX初始化配置

1.SRX初始化配置

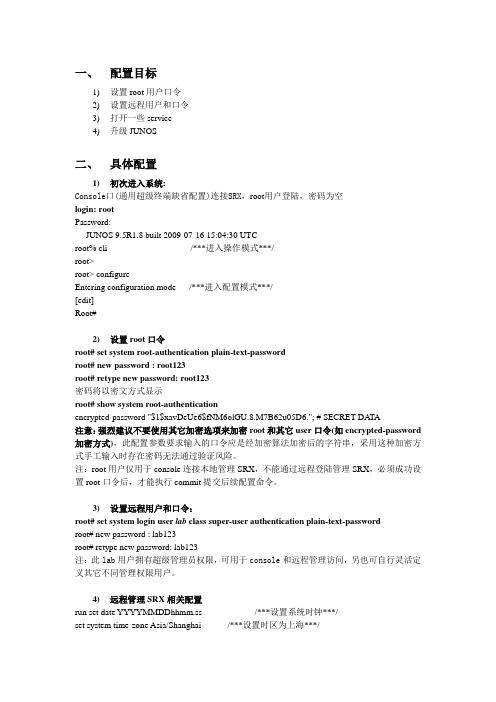

一、配置目标1)设置root用户口令2)设置远程用户和口令3)打开一些service4)升级JUNOS二、具体配置1)初次进入系统:Console口(通用超级终端缺省配置)连接SRX,root用户登陆,密码为空login: rootPassword:--- JUNOS 9.5R1.8 built 2009-07-16 15:04:30 UTCroot% cli /***进入操作模式***/root>root> configureEntering configuration mode /***进入配置模式***/[edit]Root#2)设置root口令root# set system root-authentication plain-text-passwordroot# new password : root123root# retype new password: root123密码将以密文方式显示root# show system root-authenticationencrypted-password "$1$xavDeUe6$fNM6olGU.8.M7B62u05D6."; # SECRET-DATA注意:强烈建议不要使用其它加密选项来加密root和其它user口令(如encrypted-password 加密方式),此配置参数要求输入的口令应是经加密算法加密后的字符串,采用这种加密方式手工输入时存在密码无法通过验证风险。

注:root用户仅用于console连接本地管理SRX,不能通过远程登陆管理SRX,必须成功设置root口令后,才能执行commit提交后续配置命令。

3)设置远程用户和口令:root# set system login user lab class super-user authentication plain-text-passwordroot# new password : lab123root# retype new password: lab123注:此lab用户拥有超级管理员权限,可用于console和远程管理访问,另也可自行灵活定义其它不同管理权限用户。

常用SRX配置和维护命令

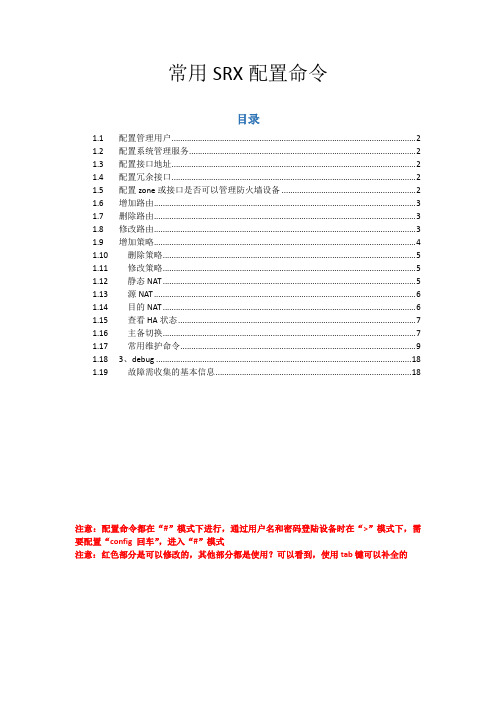

常用SRX配置命令目录1.1 配置管理用户 (2)1.2 配置系统管理服务 (2)1.3 配置接口地址 (2)1.4 配置冗余接口 (2)1.5 配置zone或接口是否可以管理防火墙设备 (2)1.6 增加路由 (3)1.7 删除路由 (3)1.8 修改路由 (3)1.9 增加策略 (4)1.10 删除策略 (5)1.11 修改策略 (5)1.12 静态NAT (5)1.13 源NAT (6)1.14 目的NAT (6)1.15 查看HA状态 (7)1.16 主备切换 (7)1.17 常用维护命令 (9)1.18 3、debug (18)1.19 故障需收集的基本信息 (18)注意:配置命令都在“#”模式下进行,通过用户名和密码登陆设备时在“>”模式下,需要配置“config 回车”,进入“#”模式注意:红色部分是可以修改的,其他部分都是使用?可以看到,使用tab键可以补全的基础配置1.1 配置管理用户配置比如配置lab用户set system login user lab class super-userset system login user lab authentication plain-text-password###回车后需要两次输入密码1.2 配置系统管理服务配置ssh、telnet、http、https登陆设备set system services sshset system services telnetset system services web-management http interface ge-0/0/0.0(可以进行的管理接口)set system services web-management http interface allset system services web-management https system-generated-certificateset system services web-management https interface all1.3 配置接口地址reth接口是防火墙HA后的冗余接口,这个接口包含配置在主设备和备设备的两条链路set interfaces ge-0/0/0 unit 0 family inet address 10.1.10.1/24set interfaces reth5 unit 0 family inet address 1.1.70.5/241.4 配置冗余接口把主设备的g-0/0/6接口,备设备的ge-9/0/6接口(物理接口位置与主设备相同)捆绑到冗余接口reth5中set interface ge-0/0/6 gigether-options redundant-parent reth5set interface ge-9/0/6 gigether-options redundant-parent reth5set interface reth5 redundant-ether-options redundancy-group 11.5 配置zone或接口是否可以管理防火墙设备A、配置zone trust,并且可以管理防火墙,分配接口ge-0/0/0.0接口到trust区域set security zones security-zone trust host-inbound-traffic system-services allset security zones security-zone trust interfaces ge-0/0/0.0B、配置zone untrust可以管理防火墙,但其中的ge-0/0/8.0只能用telnet和http管理,其他的不允许:set security zones security-zone untrust interfaces ge-0/0/8.0 host-inbound-trafficsystem-services httpsset security zones security-zone untrust interfaces ge-0/0/8.0 host-inbound-trafficsystem-services ssh路由配置1.6 增加路由A、配置静态路由,目标地址段是61.189.2.0/24 下一跳地址2.1.1.1set routing-options static route 61.189.2.0/24 next-hop 2.1.1.1B、缺省路由下一跳地址是2.1.1.1set routing-options static route 0.0.0.0/0 next-hop 2.1.1.1C、OSPF路由,ge-0/0/3.0接口在area 0中set protocols ospf area 0 interface ge-0/0/3.01.7 删除路由A、删除静态路由delete routing-options static route 61.189.2.0/24 next-hop 2.1.1.1B、删除缺省路由delete routing-options static route 0.0.0.0/0 next-hop 2.1.1.1C、删除OSPF路由delete protocols ospf area 0 interface ge-0/0/3.01.8 修改路由修改61.189.2.0/24的下一跳为3.1.1.1delete routing-options static route 61.189.2.0/24 next-hop 2.1.1.1set routing-options static route 61.189.2.0/24 next-hop 3.1.1.1策略配置A、从trust区域到untrust区域全部允许set security policies from-zone trust to-zone untrust policy trust2un match source-address anyset security policies from-zone trust to-zone untrust policy trust2un matchdestination-address anyset security policies from-zone trust to-zone untrust policy trust2un match application any set security policies from-zone trust to-zone untrust policy trust2un then permitB、从trust访问untrust的部分网段192.168.1.0/24的http,ftp服务定义untrust区域地址池,地址池名字192.168.1.0/24,地址192.168.1.0/24set security zones security-zone untrust address-book address 192.168.1.0/24192.168.1.0/24set security policies from-zone trust to-zone untrust policy trust2un match source-address anyset security policies from-zone trust to-zone untrust policy trust2un matchdestination-address 192.168.1.0/24set security policies from-zone trust to-zone untrust policy trust2un match application junos-httpset security policies from-zone trust to-zone untrust policy trust2un match application junos-ftpset security policies from-zone trust to-zone untrust policy trust2un then permitC、从trust访问untrust的部分网段192.168.1.0/24的自定义服务TCP 3389端口定义untrust区域地址池,地址池名字192.168.1.0/24,地址192.168.1.0/24set security zones security-zone untrust address-book address 192.168.1.0/24192.168.1.0/24定义tcp 3389服务,定义服务名称TCP3389set applications application TCP3389 protocol tcp destination-port 3389set security policies from-zone trust to-zone untrust policy trust2un match source-address anyset security policies from-zone trust to-zone untrust policy trust2un matchdestination-address 192.168.1.0/24set security policies from-zone trust to-zone untrust policy trust2un match application TCP3389set security policies from-zone trust to-zone untrust policy trust2un then permitdelete security policies from-zone trust to-zone untrust policy trust2un1.11 修改策略A、增加目的地址set security zones security-zone untrust address-book address 192.168.2.0/24192.168.2.0/24set security policies from-zone trust to-zone untrust policy trust2un match destination-address 192.168.2.0/24B、增加443端口应用set applications application TCP443 protocol tcp destination-port 443set security policies from-zone trust to-zone untrust policy trust2un match application TCP443C、去掉443端口应用delete security policies from-zone trust to-zone untrust policy trust2un match application TCP443NAT部分1.12 静态NAT外网untrust区域2.1.1.11与内网的trust区域192.168.20.1做静态NAT。

SRX集群设置说明

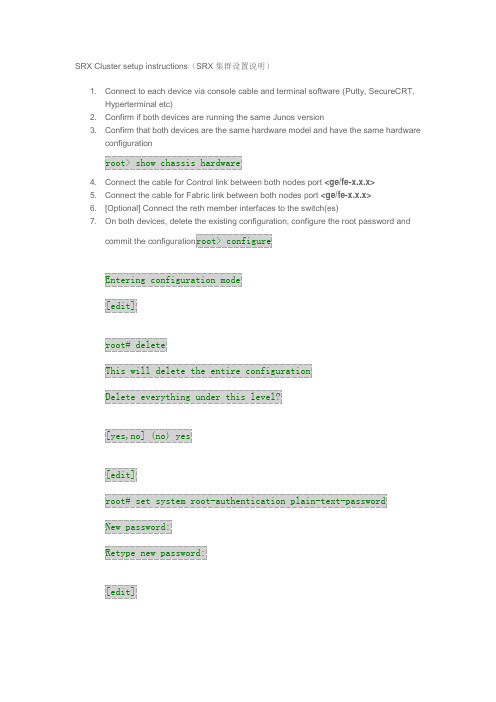

SRX Cluster setup instructions(SRX 集群设置说明) 1. Connect to each device via console cable and terminal software (Putty, SecureCRT, Hyperterminal etc) 2. Confirm if both devices are running the same Junos version 3. Confirm that both devices are the same hardware model and have the same hardware configurationroot> show chassis hardware4. Connect the cable for Control link between both nodes port <ge/fe-x.x.x> 5. Connect the cable for Fabric link between both nodes port <ge/fe-x.x.x> 6. [Optional] Connect the reth member interfaces to the switch(es) 7. On both devices, delete the existing configuration, configure the root password and commit the configuration root>configureEntering configuration mode [edit]root# delete This will delete the entire configuration Delete everything under this level?[yes,no] (no) yes[edit] root# set system root-authentication plain-text-password New password: Retype new password:[edit]root# commit commit complete8. On the device that will be node0, enable chassis cluster as followsroot> set chassis cluster cluster-id 1 node 0 reboot(the luster-id can be any number in the range 1-15). 9. On the device that will be node1, enable chassis cluster as followsroot> set chassis cluster cluster-id 1 node 1 reboot(the same cluster-id needs to be used for both nodes) 10. After both devices have booted up, check if both nodes are joined in the clusterroot> show chassis cluster status11. Add the generated configuration to node0 (it will be synchronized to the other node automatically){primary:node0}root@srx-a> configure warning: Clustering enabled; using private edit warning: uncommitted changes will be discarded on exit Entering configuration mode{primary:node0}[edit] root@srx-a# load set terminal [Type ^D at a new line to end input]...paste the configuration here ... ...press ctrl-D...12. Commit the configuration{primary:node0}[edit] root@srx-a# commitnode0: commit complete node1: commit complete13. DONE。

JuniperSRX高端防火墙简明配置手册

Juniper SRX防火墙简明配置手册目录一、 JUNOS 操作系统介绍 (3)1.1层次化配置结构 (3)1.2 JunOS 配置管理 (4)1.3 SRX 主要配置内容 (4)二、 SRX 防火墙配置说明 (5)2.1初始安装 (5)2.1.1登陆 (5)2.1.2设置 root 用户口令 (9)2.1.3JSRP 初始化配置 (9)2.1.4设置远程登陆管理用户 (14)2.1.5远程管理 SRX相关配置 (15)2.1.6ZONE 及相关接口的配置 (15)2.2 Policy (16)2.3 NAT (17)2.3.1Interface based NAT (18)2.3.2Pool based Source NAT (18)2.3.3Pool base destination NAT (19)2.3.4Pool base Static NAT (20)2.4 IPSEC VPN (21)2.5 Application and ALG (22)三、 SRX 防火墙常规操作与维护 (22)3.1单机设备关机 (22)3.2单机设备重启 (23)3.3单机操作系统升级 (23)3.4双机模式下主备 SRX 关机 (23)3.5双机模式下主备设备重启 (24)3.6双机模式下操作系统升级 (24)3.7双机转发平面主备切换及切换后恢复 (25)3.8双机控制平面主备切换及切换后恢复 (25)3.9双机模式下更换备SRX (25)3.10双机模式下更换主SRX (26)3.11双机模式更换电源 (27)3.12双机模式更换故障板卡 (27)3.13配置备份及还原方法 (27)3.14密码修改方法 (28)3.15磁盘文件清理方法 (28)3.16密码恢复 (28)3.17常用监控维护命令 (29)四、 SRX 防火墙介绍 (31)Juniper SRX防火墙简明配置手册SRX系列防火墙是 Juniper 公司基于 JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

SRX配置

第一节系统配置1.1、设备初始化1.1.1登陆首次登录需要使用Console口连接SRX,root用户登陆,密码为空login: root Password: --- JUNOS 9.5R1.8 built 2009-07-16 15:04:30 UTC root% cli /***进入操作模式***/ root>root> configureEntering configuration mode /***进入配置模式***/ [edit] Root#1.1.2设置root用户口令(必须配置root帐号密码,否则后续所有配置及修改都无法提交)root# set system root-authentication plain-text-password root# new password : root123root# retype new password: root123 密码将以密文方式显示root# show system root-authenticationencrypted-password "$1$xavDeUe6$fNM6olGU.8.M7B62u05D6."; # SECRET-DATA注意:强烈建议不要使用其它加密选项来加密root和其它user口令(如encrypted-password 加密方式),此配置参数要求输入的口令应是经加密算法加密后的字符串,采用这种加密方式手工输入时存在密码无法通过验证风险。

注:root用户仅用于console连接本地管理SRX,不能通过远程登陆管理SRX,必须成功设置root口令后,才能执行commit提交后续配置命令。

1.1.3设置远程登陆管理用户root# set system login user lab class super-user authentication plain-text-password root# new password : juniperroot# retype new password: srx123注:此juniper用户拥有超级管理员权限,可用于console和远程管理访问,另也可自行灵活定义其它不同管理权限用户。

srx使用手册

srx使用手册一、简介SRX是一款功能强大的远程协作工具,可以帮助您在不同的地理位置之间进行高效的沟通和协作。

通过SRX,您可以使用多种通讯方式,如实时聊天、语音通话、视频会议等,以便更好地与您的团队成员或客户进行交流。

二、安装与配置在开始使用SRX之前,您需要先下载并安装该软件。

安装完成后,您需要按照以下步骤进行配置:1. 打开SRX应用程序;2. 在主界面上,点击“设置”按钮;3. 在设置页面中,选择“账户”选项;4. 填写您的个人信息,包括姓名、电子邮件地址和密码等;5. 点击“保存”按钮,完成配置。

三、主要功能1. 实时聊天:您可以使用SRX的实时聊天功能与团队成员或客户进行实时的文字交流。

您可以在聊天窗口中发送文字、表情符号和文件等。

2. 语音通话:SRX支持多人语音通话,您可以通过该功能与团队成员或客户进行高效的语音交流。

您可以在通话中自由发言或静音,同时还可以共享屏幕和应用程序。

3. 视频会议:SRX支持高清视频会议,最多可支持100人同时在线。

您可以在会议中共享屏幕、演示文档和应用程序等,同时还可以录制会议内容以便回顾。

4. 文件共享:您可以使用SRX的文件共享功能将文件或文件夹发送给其他SRX用户。

接收方可以直接下载或在线预览文件,确保文件传输的安全性和便捷性。

5. 任务管理:SRX的任务管理功能可以帮助您创建、分配和跟踪任务。

您可以在任务中添加描述、截止日期和里程碑等,同时还可以设置任务的优先级和责任人。

6. 集成扩展:SRX具有开放性和可扩展性,可以与多个第三方工具和应用程序集成。

通过集成扩展,您可以进一步提高SRX的功能和便捷性。

四、使用技巧1. 在实时聊天中,使用快捷回复功能可以快速回复常见消息,提高沟通效率。

2. 在语音通话中,使用静音功能可以让您在会议中随时发言或静音,以便更好地控制自己的音量和发言时间。

3. 在视频会议中,使用演示文档功能可以方便地展示PPT、PDF 和其他文档。

JuniperSRX高端防火墙简明配置手册

Juniper SRX防火墙简明配置手册目录一、 JUNOS 操作系统介绍 (3)1.1层次化配置结构 (3)1.2 JunOS 配置管理 (4)1.3 SRX 主要配置内容 (4)二、 SRX 防火墙配置说明 (5)2.1初始安装 (5)2.1.1登陆 (5)2.1.2设置 root 用户口令 (9)2.1.3JSRP 初始化配置 (9)2.1.4设置远程登陆管理用户 (14)2.1.5远程管理 SRX相关配置 (15)2.1.6ZONE 及相关接口的配置 (15)2.2 Policy (16)2.3 NAT (17)2.3.1Interface based NAT (18)2.3.2Pool based Source NAT (18)2.3.3Pool base destination NAT (19)2.3.4Pool base Static NAT (20)2.4 IPSEC VPN (21)2.5 Application and ALG (22)三、 SRX 防火墙常规操作与维护 (22)3.1单机设备关机 (22)3.2单机设备重启 (23)3.3单机操作系统升级 (23)3.4双机模式下主备 SRX 关机 (23)3.5双机模式下主备设备重启 (24)3.6双机模式下操作系统升级 (24)3.7双机转发平面主备切换及切换后恢复 (25)3.8双机控制平面主备切换及切换后恢复 (25)3.9双机模式下更换备SRX (25)3.10双机模式下更换主SRX (26)3.11双机模式更换电源 (27)3.12双机模式更换故障板卡 (27)3.13配置备份及还原方法 (27)3.14密码修改方法 (28)3.15磁盘文件清理方法 (28)3.16密码恢复 (28)3.17常用监控维护命令 (29)四、 SRX 防火墙介绍 (31)Juniper SRX防火墙简明配置手册SRX系列防火墙是 Juniper 公司基于 JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

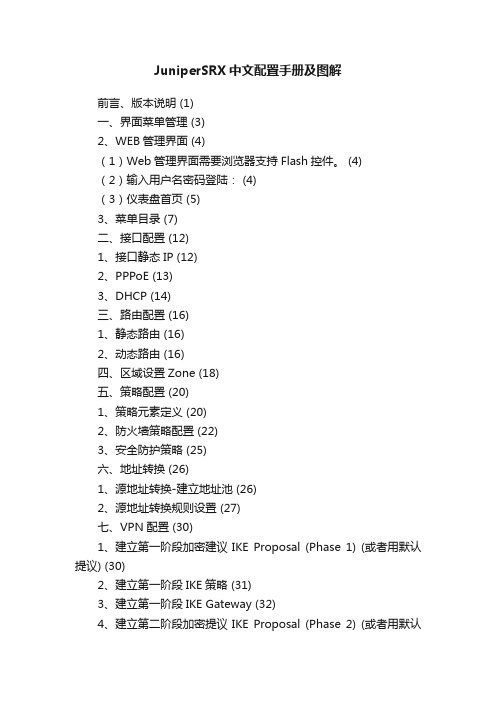

JuniperSRX中文配置手册及图解

JuniperSRX中文配置手册及图解前言、版本说明 (1)一、界面菜单管理 (3)2、WEB管理界面 (4)(1)Web管理界面需要浏览器支持Flash控件。

(4)(2)输入用户名密码登陆: (4)(3)仪表盘首页 (5)3、菜单目录 (7)二、接口配置 (12)1、接口静态IP (12)2、PPPoE (13)3、DHCP (14)三、路由配置 (16)1、静态路由 (16)2、动态路由 (16)四、区域设置Zone (18)五、策略配置 (20)1、策略元素定义 (20)2、防火墙策略配置 (22)3、安全防护策略 (25)六、地址转换 (26)1、源地址转换-建立地址池 (26)2、源地址转换规则设置 (27)七、VPN配置 (30)1、建立第一阶段加密建议IKE Proposal (Phase 1) (或者用默认提议) (30)2、建立第一阶段IKE策略 (31)3、建立第一阶段IKE Gateway (32)4、建立第二阶段加密提议IKE Proposal (Phase 2) (或者用默认提议) (33)5、建立第一阶段IKE策略 (34)6、建立VPN策略 (35)八、Screen防攻击 (38)九、双机 (39)十、故障诊断 (39)前言、版本说明产品:Juniper SRX240 SH版本:JUNOS Software Release [9.6R1.13]注:测试推荐使用此版本。

此版本对浏览速度、保存速度提高了一些,并且CPU占用率明显下降很多。

9.5R2.7版本(CPU持续保持在60%以上,甚至90%)9.6R1.13版本(对菜单操作或者保存配置时,仍会提升一部分CPU)一、界面菜单管理1、管理方式JuniperSRX系列防火墙出厂默认状态下,登陆用户名为root密码为空,所有接口都已开启Web管理,但无接口地址。

终端连接防火墙后,输入用户名(root)、密码(空),显示如下:root@srx240-1%输入cli命令进入JUNOS访问模式:root@srx240-1% cliroot@srx240-1>输入configure进入JUNOS配置模式:root@srx240-1% cliroot@srx240-1> configureEntering configuration mode[edit]root@srx240-1#防火墙至少要进行以下配置才可以正常使用:(1)设置root密码(否则无法保存配置)(2)开启ssh/telnet/http服务(3)添加用户(root权限不能作为远程telnet帐户,可以使用SHH方式)(4)分配新的用户权限2、WEB管理界面(1)Web管理界面需要浏览器支持Flash控件。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一、配置目标1)设置root用户口令2)设置远程用户和口令3)打开一些service4)升级JUNOS二、具体配置1)初次进入系统:Console口(通用超级终端缺省配置)连接SRX,root用户登陆,密码为空login: rootPassword:--- JUNOS 9.5R1.8 built 2009-07-16 15:04:30 UTCroot% cli /***进入操作模式***/root>root> configureEntering configuration mode /***进入配置模式***/[edit]Root#2)设置root口令root# set system root-authentication plain-text-passwordroot# new password : root123root# retype new password: root123密码将以密文方式显示root# show system root-authenticationencrypted-password "$1$xavDeUe6$fNM6olGU.8.M7B62u05D6."; # SECRET-DATA注意:强烈建议不要使用其它加密选项来加密root和其它user口令(如encrypted-password 加密方式),此配置参数要求输入的口令应是经加密算法加密后的字符串,采用这种加密方式手工输入时存在密码无法通过验证风险。

注:root用户仅用于console连接本地管理SRX,不能通过远程登陆管理SRX,必须成功设置root口令后,才能执行commit提交后续配置命令。

3)设置远程用户和口令:root# set system login user lab class super-user authentication plain-text-passwordroot# new password : lab123root# retype new password: lab123注:此lab用户拥有超级管理员权限,可用于console和远程管理访问,另也可自行灵活定义其它不同管理权限用户。

4)远程管理SRX相关配置run set date YYYYMMDDhhmm.ss/***设置系统时钟***/set system time-zone Asia/Shanghai/***设置时区为上海***/set system host-name SRX3400-A/***设置主机名***/set system name-server 1.1.1.1 /***设置DNS服务器***/set system services ftpset system services telnetset system services web-management http/***在系统级开启ftp/telnet/http远程接入管理服务***/root# set interfaces fxp0 unit 0 family inet address 192.168.3.81/24[edit]root# commitcommit complete/**为管理端口配置ip地址fxp默认在系统中看不到**/5)升级JUNOS:root> show versionModel: srx3600JUNOS Software Release [9.4R2.9] /**查看现在系统的版本**/我们现在要升级到目标为10.1R1.8,通过juniper网站产看升级顺序,发现必须把软件升级到9.4以上的版本才能直接升级到10.1R1.8版本,所以我们首先把版本升级到9.6R1.13我们首先要在电脑上有相应的系统软件,其次需要FTP 软件用户拷贝软件到SRX上Eg:root> ftp 192.168.3.100/**ftp到服务器**/Connected to 192.168.3.100.220 ArGoSoft FTP Server for Windows NT/2000/XP, Version 1.4 (1.4.3.7)Name (192.168.3.100:root): test331 Need passwordPassword:230 User test logged in successfully **Remote system type is UNIX.Using binary mode to transfer files.ftp> binary200 Type set to Image (binary)ftp> hash /**hash校验**/Hash mark printing on (1024 bytes/hash mark).ftp> get junos-srx3000-9.6R1.13-domestic.tgz /**上传软件到系统**/local: junos-srx3000-10.1R1.8-domestic.tgz remote: junos-srx3000-10.1R1.8-domestic.tgz200 Port command successful150 Opening binary data connection100% |**************************************************| 172 MB 00:00 ETA 226 Transfer complete180486271 bytes received in 500.33 seconds (352.28 KB/s)ftp> bye /**退出ftp**/221 Aba heroot> request system software add junos-srx3000-9.6R1.13-domestic.tgz unlink no-copy /**升级软件**/NOTICE: Validating configuration against junos-srx3000-9.6R1.13-domestic.tgz. NOTICE: Use the 'no-validate' option to skip this if desired.Checking compatibility with configurationInitializing...Verified manifest signed by PackageProduction_9_4_0Using /cf/root/junos-srx3000-9.6R1.13-domestic.tgzChecking junos requirements on /Available space: 500934 require: 163950Saving boot file package in /var/sw/pkg/junos-boot-srx3000-9.6R1.13.tgzVerified manifest signed by PackageProduction_9_6_0Hardware Database regeneration succeededValidating against /config/juniper.conf.gzmgd: commit completeValidation succeededInstalling package '/cf/root/junos-srx3000-9.6R1.13-domestic.tgz' ...Verified SHA1 checksum of issu-indb.tgzVerified junos-boot-srx3000-9.6R1.13.tgz signed by PackageProduction_9_6_0Verified junos-srx3000-9.6R1.13-domestic signed by PackageProduction_9_6_0Available space: 500934 require: 163950Saving boot file package in /var/sw/pkg/junos-boot-srx3000-9.6R1.13.tgzJUNOS 9.6R1.13 will become active at next rebootWARNING: A reboot is required to load this software correctlyWARNING: Use the 'request system reboot' commandWARNING: when software installation is completeSaving state for rollback ...Removing /cf/root/junos-srx3000-9.6R1.13-domestic.tgzroot>request system reboot /**重启**/Reboot the system ? [yes,no] (no) yesShutdown NOW![pid 2541]升级到9.6R1.13,重启,下一步升级到目标版本root> ftp 192.168.3.100/**ftp到服务器**/Connected to 192.168.3.100.220 ArGoSoft FTP Server for Windows NT/2000/XP, Version 1.4 (1.4.3.7)Name (192.168.3.100:root): test331 Need passwordPassword:230 User test logged in successfully **Remote system type is UNIX.Using binary mode to transfer files.ftp> binary200 Type set to Image (binary)ftp> hash /**hash校验**/Hash mark printing on (1024 bytes/hash mark).ftp> get junos-srx3000-10.1R1.8-domestic.tgzlocal: junos-srx3000-10.1R1.8-domestic.tgz remote: junos-srx3000-10.1R1.8-domestic.tgz200 Port command successful150 Opening binary data connection100% |**************************************************| 172 MB 00:00 ETA 226 Transfer complete180486271 bytes received in 500.33 seconds (352.28 KB/s)ftp> bye /**退出ftp**/221 Aba heroot> request system software add junos-srx3000-10.1R1.8-domestic.tgz unlink no-copy/**升级软件**/NOTICE: Validating configuration against junos-srx3000-10.1R1.8-domestic.tgz.NOTICE: Use the 'no-validate' option to skip this if desired.Checking compatibility with configurationInitializing...Verified manifest signed by PackageProduction_9_6_0Using /cf/root/junos-srx3000-10.1R1.8-domestic.tgzChecking junos requirements on /Available space: 476376 require: 185474Saving boot file package in /var/sw/pkg/junos-boot-srx3000-10.1R1.8.tgzVerified manifest signed by PackageProduction_10_1_0Hardware Database regeneration succeededValidating against /config/juniper.conf.gzcp: /var/validate/chroot/var/etc/resolv.conf and /etc/resolv.conf are identical (not copied).cp: /var/validate/chroot/var/etc/hosts and /etc/hosts are identical (not copied).mgd: commit completeValidation succeededInstalling package '/cf/root/junos-srx3000-10.1R1.8-domestic.tgz' ...Verified SHA1 checksum of issu-indb.tgzVerified junos-boot-srx3000-10.1R1.8.tgz signed by PackageProduction_10_1_0Verified junos-srx3000-10.1R1.8-domestic signed by PackageProduction_10_1_0Available space: 476376 require: 185474Saving boot file package in /var/sw/pkg/junos-boot-srx3000-10.1R1.8.tgzJUNOS 10.1R1.8 will become active at next rebootWARNING: A reboot is required to load this software correctlyWARNING: Use the 'request system reboot' commandWARNING: when software installation is completeSaving state for rollback ...Removing /cf/root/junos-srx3000-10.1R1.8-domestic.tgzroot> request system reboot /**重启**/Reboot the system ? [yes,no] (no) yesShutdown NOW![pid 1815]最后查看软件版本root> show versionModel: srx3600JUNOS Software Release [10.1R1.8]升级成功清除系统中的一些垃圾root> request system storage cleanupList of files to delete:Size Date Name756.3M Feb 25 07:40 /var/crash/core-CPP0.core.04358B Feb 26 08:08 /var/log/messages.0.gz59.4K Feb 26 08:06 /var/log/messages.1.gz271B Feb 26 08:08 /var/log/smartd.trace.0.gz2846B Feb 26 08:06 /var/log/smartd.trace.1.gz27B Feb 26 08:06 /var/log/wtmp.0.gz287B Feb 26 08:02 /var/log/wtmp.1.gz148B Jan 29 09:59 /var/log/wtmp.2.gz162B Dec 7 02:22 /var/log/wtmp.3.gz1857.7K Feb 26 07:57 /var/sw/pkg/junos-boot-srx3000-10.1R1.8.tgz1854.4K Feb 26 07:40 /var/sw/pkg/junos-boot-srx3000-9.6R1.13.tgz190B Feb 5 15:50 /var/tmp/flowd_xlr.log.SPC7_PIC0.00B Dec 5 20:51 /var/tmp/gres-tp/lock3460B Feb 5 15:50 /var/tmp/iked_cfg_log_140B Dec 5 20:51 /var/tmp/spu_kmd_initDelete these files ? [yes,no] (no) yes查看系统配置:root# show或者root# show | display set设备关机:SRX因为主控板上有大容量硬盘,为防止强行断电关机造成硬件故障,要求设备关机必须按照下面的步骤进行操作:user@host> request system halt…The operating system has halted.Please press any key to reboot(除非需要重启设备,此时不要敲任何键,否则设备将进行重启)等待console输出上面提示信息后,确认操作系统已停止运行,关闭机箱背后电源模块电源。