NGFW管理手册——IPS配置

天融信防火墙NGFW4000配置手册

天融信防火墙NGFW4000快速配置手册之勘阻及广创作目录一、防火墙的几种管理方式41.串口管理52.TELNET管理53.SSH管理64.WEB管理65.GUI管理7二、命令行经常使用配置81.系统管理命令(SYSTEM)8命令9功能9WEBUI界面操纵位置9二级命令名9V ERSION9系统版本信息9系统>基本信息9INFORMATION9当前设备状态信息9系统>运行状态9TIME9系统时钟管理9系统>系统时间9CONFIG9系统配置管理9管理器工具栏“保管设定”按钮9 REBOOT9重新启动9系统>系统重启9SSHD9SSH服务管理命令9系统>系统服务9TELNETD9TELNET服务管理9系统>系统服务命令9HTTPD9HTTP服务管理命9系统>系统服务令9MONITORD9MONITOR9服务管理命令无92.网络配置命令(NETWORK)9 3.双机热备命令(HA)94.定义对象命令(DEFINE)105.包过滤命令(PF)106.显示运行配置命令(SHOW_RUNNING)10 7.保管配置命令(SAVE)10三、WEB界面经常使用配置111.系统管理配置11A)系统 > 基本信息11B)系统 > 运行状态11C)系统 > 配置维护11D)系统 > 系统服务11E)系统 > 开放服务11F)系统 > 系统重启112.网络接口、路由配置11A)设置防火墙接口属性11B)设置路由123.对象配置14A)设置主机对象14B)设置范围对象14C)设置子网对象14D)设置地址组14E)自定义服务15F)设置区域对象15G)设置时间对象164.访问战略配置175.高可用性配置18四、透明模式配置示例20拓补结构:201.用串口管理方式进入命令行20 2.配置接口属性203.配置VLAN214.配置区域属性215.定义对象216.添加系统权限217.配置访问战略218.配置双机热备22五、路由模式配置示例23拓补结构:231.用串口管理方式进入命令行23 2.配置接口属性233.配置路由244.配置区域属性245.配置主机对象246.配置访问战略247.配置双机热备24一、防火墙的几种管理方式1.串口管理第一次使用网络卫士防火墙,管理员可以通过 CONSOLE 口以命令行方式进行配置和管理。

天融信防火墙NGFW配置手册

天融信防火墙NGFW4000快速配置手册目录一、防火墙的几种管理方式 (4)1.串口管理 (4)2.TELNET管理 (5)3.SSH管理 (5)4.WEB管理 (6)5.GUI管理 (7)二、命令行常用配置 (12)1.系统管理命令(SYSTEM) (12)命令 (12)功能 (12)WEBUI界面操作位置 (12)二级命令名 (12)V ERSION (12)系统版本信息 (12)系统>基本信息 (12)INFORMATION (12)当前设备状态信息 (12)系统>运行状态 (12)TIME (12)系统时钟管理 (12)系统>系统时间 (12)CONFIG (12)系统配置管理 (12)管理器工具栏“保存设定”按钮 (12)REBOOT (12)重新启动 (12)系统>系统重启 (12)SSHD (12)SSH服务管理命令 (12)系统>系统服务 (12)TELNETD (12)TELNET服务管理 (12)系统>系统服务命令 (12)HTTPD (12)HTTP服务管理命 (12)系统>系统服务令 (12)MONITORD (12)MONITOR (12)服务管理命令无 (12)2.网络配置命令(NETWORK) (13)4.定义对象命令(DEFINE) (13)5.包过滤命令(PF) (13)6.显示运行配置命令(SHOW_RUNNING) (13)7.保存配置命令(SAVE) (13)三、WEB界面常用配置 (14)1.系统管理配置 (14)A)系统> 基本信息 (14)B)系统> 运行状态 (14)C)系统> 配置维护 (15)D)系统> 系统服务 (15)E)系统> 开放服务 (16)F)系统> 系统重启 (16)2.网络接口、路由配置 (16)A)设置防火墙接口属性 (16)B)设置路由 (18)3.对象配置 (20)A)设置主机对象 (20)B)设置范围对象 (21)C)设置子网对象 (21)D)设置地址组 (21)E)自定义服务 (22)F)设置区域对象 (22)G)设置时间对象 (23)4.访问策略配置 (23)5.高可用性配置 (26)四、透明模式配置示例 (28)拓补结构: (28)1.用串口管理方式进入命令行 (28)2.配置接口属性 (28)3.配置VLAN (28)4.配置区域属性 (28)5.定义对象 (28)6.添加系统权限 (28)7.配置访问策略 (29)8.配置双机热备 (29)五、路由模式配置示例 (30)拓补结构: (30)1.用串口管理方式进入命令行 (30)2.配置接口属性 (30)3.配置路由 (30)4.配置区域属性 (30)5.配置主机对象 (30)6.配置访问策略 (30)一、防火墙的几种管理方式1.串口管理第一次使用网络卫士防火墙,管理员可以通过 CONSOLE 口以命令行方式进行配置和管理。

华为NGFW防火墙配置完整版

华为NGFW防火墙配置完整版1. 引言本文档旨在提供华为NGFW防火墙的配置指导。

阅读本文档前,请确保您具备基本的网络和防火墙知识,并且已经正确安装了华为NGFW防火墙设备。

2. 配置前准备在开始配置之前,请确保您已经完成以下准备工作:- 确定防火墙设备的IP地址和管理访问方式- 获得网络拓扑图和网络参数配置信息- 确认所需的安全策略和规则3. 进入防火墙配置界面1. 打开浏览器,在地址栏中输入防火墙设备的IP地址。

2. 输入正确的用户名和密码登录到防火墙配置界面。

4. 配置网络参数在防火墙配置界面中,按照以下步骤进行网络参数配置:1. 进入网络参数配置页面。

2. 配置设备的主机名、域名和时间。

3. 配置设备的物理接口和虚拟接口的IP地址、子网掩码和默认网关。

4. 配置DNS服务器地址和NTP服务器地址。

5. 创建安全策略和规则在防火墙配置界面中,按照以下步骤创建安全策略和规则:1. 进入安全策略配置页面。

2. 根据实际需求,创建安全策略,包括源地址、目的地址、服务类型等。

3. 配置安全规则,包括允许或禁止特定流量通过、优先级等。

6. 配置其他功能除了上述基本配置外,您还可以根据需要配置其他功能,包括但不限于:- 用户认证和授权- VPN和远程访问- 威胁检测和防护- 流量控制和QoS7. 保存和应用配置在完成所有配置后,记得保存并应用配置。

8. 验证配置最后,您可以使用测试设备或其他方法验证已配置的防火墙是否正常工作。

结论本文档介绍了华为NGFW防火墙的配置指导,包括网络参数配置、安全策略和规则的创建,以及其他功能的配置等。

希望本文档能够帮助您顺利配置华为NGFW防火墙设备。

请根据实际情况进行操作,并在配置过程中注意数据安全。

如有需要,请参考华为NGFW防火墙的官方文档或咨询华为技术支持。

H3C NGFW网关双主模式典型配置指南

H3C 盒式 NGFW 设备出口网关双主模式典型指南1 简介本文档介绍了H3C 盒式NGFW 设备出口网关双主典型配置举例。

2 配置前提本文档不严格与具体软、硬件版本对应,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解IRF LLB 和链路聚合等特性。

3 使用限制∙在F1000 系列防火墙中,最优选择相同型号的机型之间建立IRF。

∙组建IRF 的两台F1000 防火墙堆叠必须使用相同的软件版本。

∙F1000 的IRF 口可以使用前面板的GE 光口或GE 电口。

4 配置举例4.1 组网需求如图1所示,两台F1050 组成IRF,内网用户通过防火墙下行链路聚合HASH分流到两台设备,在防火墙上通过链路负载均衡技术选路到电信网络和联通网络,在F1050 上配置链路聚合本地优先,对本地转发流量优先从本设备出,避免横向流量。

由于有非对称场景,所以需要配置会话热备功能。

图1 NGFW 设备出口网关双主典型配置组网图4.2 配置思路∙在两台F1050 之间建立IRF。

∙为了防止IRF 链路故障导致IRF 分裂,在网络中产生两个配置冲突的IRF,需要启用MAD 检测功能。

将F1050_1 的GE1/0/4 和F1050_2 的GE2/0/4 BFD MAD 检测。

∙将F1050_1 的GE1/0/6 和F1050_2 的GE2/0/6 配置为三层聚合口。

F1050_1 的GE1/0/7 配置为电信网络出接口,并添加到聚合组2 中,F1050_2 的GE2/0/7 配置为联通网络出接口,同样添加到聚合组3 中。

∙在防火墙上配置链路负载均衡将内网流量负载分担到两条链路中。

4.3 使用版本本举例是在F1050 的Ess 9316 版本上进行配置和验证的。

NGFW性能与硬件参数(设备) - V1

电源及电压 交流110~240V 交流110~240V 交流110~240V 交流110~240V 交流110~240V

工作湿度 20%~90%RH 认证

一代防火墙 NGFW 产品参数表

NF 3000-10 NF 3000-20 NF 3000-25

2.5Gbps 1Gbps 200Mbps 450Mbps 6000 120万 2.6万/S 4Gbps 2Gbps 350Mbps 800Mbps 6000 200万 3万/S 4Gbps 2Gbps 500Mbps 1Gbps 8000 300万 3万/S

NF 1000-10 NF 1000-20 NF 1000-30 NF 1000-40 NF 1000-60

硬件参数

可支持最多网口 4GE 6GE 6GE 10GE 或 6GE + 4SFP 6GE 4GE √ √ 1个扩展插槽, 支持4GE 或 4SFP 2 √ 1T 250W × 440x455x44 1U 12Kg 0°C - 45°C 0°C- 70°C 20%~90%RH √ 10GE 或 6GE + 4SFP 6GE 4GE √ √ 1个扩展插槽, 支持4GE 或 4SFP 2 √ 1T 250W × 440x455x44 1U 12Kg 0°C - 45°C 0°C- 70°C 20%~90%RH √

交流110~240V 交流110~240V 交流110~240V

交流110~240V 交流110~240V

NF 5000-30

20Gbps 10Gbps 2Gbps 5Gbps 18000 1000万 12万/S 板载2GE,4个模 块化插槽,每个插 槽支持4GE 或 4SFP 或 2SFP+ 6GE + 4SFP 4GE + 4SFP √ √ 2个模块化插槽, 每插槽支持4GE 或 4SFP 或 2SFP+ 2 √ 1T 交流110~240V 600W √ 440x544x88 2U 17.5Kg 0°C - 45°C 0°C- 70°C 20%~90%RH √

NGFW管理手册

防病毒配置天融信TOPSEC® 北京市海淀区上地东路1号华控大厦 100085电话:+8610-82776666传真:+8610-82776677服务热线:+8610-8008105119版权声明 本手册中的所有内容及格式的版权属于北京天融信公司(以下简称天融信)所有,未经天融信许可,任何人不得仿制、拷贝、转译或任意引用。

版权所有不得翻印© 1995-2008 天融信公司商标声明 本手册中所谈及的产品名称仅做识别之用。

手册中涉及的其他公司的注册商标或是版权属各商标注册人所有,恕不逐一列明。

TOPSEC® 天融信公司信息反馈目录1病毒防御 (1)1.1查看病毒信息 (1)1.2配置病毒过滤策略 (3)1.2.1HTTP病毒过滤策略 (3)1.2.2FTP病毒过滤策略 (7)1.2.3SMTP病毒过滤策略 (9)1.2.4POP3病毒过滤策略 (11)1.2.5IMAP病毒过滤策略 (13)1.3配置反病毒引擎参数 (15)1.4许可证更新 (16)1.5病毒库更新 (17)1.5.1在线升级 (17)1.5.2离线升级 (18)1病毒防御当前网络病毒泛滥,病毒一旦进入网络内部,就会很快地在网络环境中传播,造成整个网络的阻塞,甚至瘫痪。

网络病毒已被公认为网络安全的最主要威胁之一。

为了解决这一问题,天融信公司在原有网络安全产品的基础上增加了反病毒功能,能够对使用HTTP、FTP传输的文件以及对使用SMTP、POP3和IMAP协议传送的邮件正文、附件进行病毒检查过滤,并可根据文件扩展名选择过滤或者不过滤的附件类型等。

本文档主要介绍反病毒功能,包括的内容有:z查看病毒信息:主要介绍如何查看和统计病毒扫描的情况,以方便用户优化病毒过滤策略,进一步增强网络安全性。

z配置反病毒引擎过滤策略:主要介绍如何设置病毒过滤策略。

目前,该反病毒引擎主要支持HTTP过滤、FTP过滤、SMTP过滤、POP3过滤和IMAP过滤。

天融信防火墙NGFW4000快速配置手册

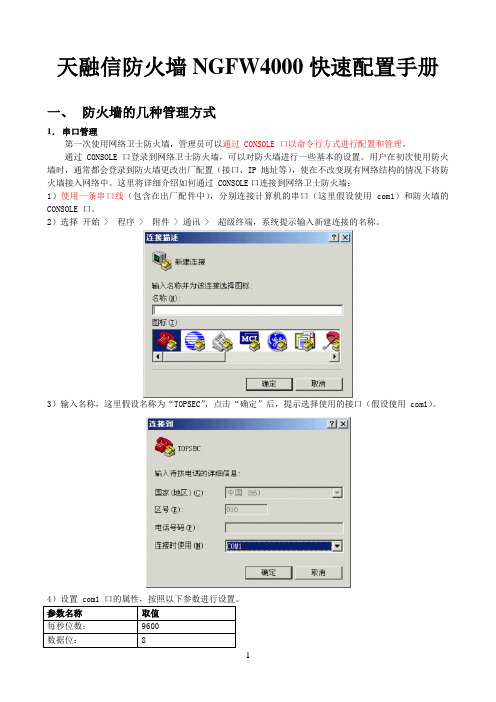

天融信防火墙NGFW4000快速配置手册一、防火墙的几种管理方式1.串口管理第一次使用网络卫士防火墙,管理员可以通过 CONSOLE 口以命令行方式进行配置和管理。

通过 CONSOLE 口登录到网络卫士防火墙,可以对防火墙进行一些基本的设置。

用户在初次使用防火墙时,通常都会登录到防火墙更改出厂配置(接口、IP 地址等),使在不改变现有网络结构的情况下将防火墙接入网络中。

这里将详细介绍如何通过 CONSOLE口连接到网络卫士防火墙:1)使用一条串口线(包含在出厂配件中),分别连接计算机的串口(这里假设使用 com1)和防火墙的CONSOLE 口。

2)选择开始 > 程序 > 附件 > 通讯 > 超级终端,系统提示输入新建连接的名称。

3)输入名称,这里假设名称为“TOPSEC”,点击“确定”后,提示选择使用的接口(假设使用 com1)。

4)设置 com1 口的属性,按照以下参数进行设置。

参数名称取值每秒位数:9600数据位:8奇偶校验:无停止位: 1/密码的提示,如下图。

6)输入系统默认的用户名:superman 和密码:talent,即可登录到网络卫士防火墙。

登录后,用户就可使用命令行方式对网络卫士防火墙进行配置管理。

2.TELNET管理TELNET管理也是命令行管理方式,要进行TELNET管理,必须进行以下设置:1)在串口下用“pf service add name telnet area area_eth0 addressname any”命令添加管理权限2)在串口下用“system telnetd start”命令启动TELNET管理服务3)知道管理IP地址,或者用“network interface eth0 ip add 192.168.1.250 mask 255.255.255.0”命令添加管理IP地址4)然后用各种命令行客户端(如WINDOWS CMD命令行)管理:TELNET 192.168.1.2505)最后输入用户名和密码进行管理命令行如图:3.SSH管理SSH管理和TELNET基本一至,只不过SSH是加密的,我们用如下步骤管理:1)在串口下用“pf service add name ssh area area_eth0 addressname any”命令添加管理权限2)在串口下用“system sshd start”命令启动TELNET管理服务3)知道管理IP地址,或者用“network interface eth0 ip add 192.168.1.250 mask 255.255.255.0”命令添加管理IP地址4)然后用各种命令行客户端(如putty命令行)管理:192.168.1.2505)最后输入用户名和密码进行管理命令行如图:4.WEB管理1)防火墙在出厂时缺省已经配置有WEB界面管理权限,如果没有,可用“pf service add name webui area area_eth0 addressname any”命令添加。

天融信防火墙NGFW4000快速配置手册

天融信防火墙NGFW4000快速配置手册一、防火墙的几种管理方式1.串口管理第一次使用网络卫士防火墙,管理员可以通过 CONSOLE 口以命令行方式进行配置和管理。

通过 CONSOLE 口登录到网络卫士防火墙,可以对防火墙进行一些基本的设置。

用户在初次使用防火墙时,通常都会登录到防火墙更改出厂配置(接口、IP 地址等),使在不改变现有网络结构的情况下将防火墙接入网络中。

这里将详细介绍如何通过 CONSOLE口连接到网络卫士防火墙:1)使用一条串口线(包含在出厂配件中),分别连接计算机的串口(这里假设使用 com1)和防火墙的CONSOLE 口。

2)选择开始 > 程序 > 附件 > 通讯 > 超级终端,系统提示输入新建连接的名称。

3)输入名称,这里假设名称为“TOPSEC”,点击“确定”后,提示选择使用的接口(假设使用 com1)。

4)设置 com1 口的属性,按照以下参数进行设置。

/密码的提示,如下图。

6)输入系统默认的用户名:superman 和密码:talent,即可登录到网络卫士防火墙。

登录后,用户就可使用命令行方式对网络卫士防火墙进行配置管理。

2.TELNET管理TELNET管理也是命令行管理方式,要进行TELNET管理,必须进行以下设置:1)在串口下用“pf service add name telnet area area_eth0 addressname any”命令添加管理权限2)在串口下用“system telnetd start”命令启动TELNET管理服务3)知道管理IP地址,或者用“network interface eth0 ip add mask4)然后用各种命令行客户端(如WINDOWS CMD命令行)管理:TELNET5)最后输入用户名和密码进行管理命令行如图:3.SSH管理SSH管理和TELNET基本一至,只不过SSH是加密的,我们用如下步骤管理:1)在串口下用“pf service add name ssh area area_eth0 addressname any”命令添加管理权限2)在串口下用“system sshd start”命令启动TELNET管理服务3)知道管理IP地址,或者用“network interface eth0 ip add mask4)然后用各种命令行客户端(如putty命令行)管理:5)最后输入用户名和密码进行管理命令行如图:4.WEB管理1)防火墙在出厂时缺省已经配置有WEB界面管理权限,如果没有,可用“pf service add name webui area area_eth0 addressname any”命令添加。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

IPS配置天融信TOPSEC® 北京市海淀区上地东路1号华控大厦 100085电话:+8610-82776666传真:+8610-82776677服务热线:+8610-8008105119版权声明 本手册中的所有内容及格式的版权属于北京天融信公司(以下简称天融信)所有,未经天融信许可,任何人不得仿制、拷贝、转译或任意引用。

版权所有不得翻印© 1995-2008 天融信公司商标声明 本手册中所谈及的产品名称仅做识别之用。

手册中涉及的其他公司的注册商标或是版权属各商标注册人所有,恕不逐一列明。

TOPSEC® 天融信公司信息反馈目录1入侵防御 (1)1.1IPS策略 (1)1.2IPS引擎 (7)1.3服务 (8)1.4动作 (9)1.5规则 (10)1.5.1系统规则 (10)1.5.2系统规则集 (11)1.5.3自定义规则 (14)1.5.4自定义规则集 (15)1.6规则库管理 (17)1.6.1系统规则库 (17)1.6.2自定义规则库 (18)1.7防火墙联动 (19)1.8IPS报表 (22)1.8.1攻击排名 (22)1.8.2详细事件 (22)2自定义规则使用说明 (24)A.1负载检测类规则选项 (24)A.2非负载检查类规则选项 (27)A.3IP (32)A.4TCP (34)A.5HTTP (35)A.6DNS (39)A.7FTP (42)A.8POP3 (44)A.9SMTP (45)A.10QQ (46)A.11MSN (47)A.12IMAP (48)1入侵防御天融信入侵防御设备是基于模式匹配和异常检测技术对网络数据进行在线数据解析和攻击检测的网络安全解决方案。

它通过对数据包进行规则匹配,对异常的数据包进行主动防御,从而保护网络的安全。

同时,天融信入侵防御设备可以实现与天融信防火墙的联动,对用户内部网络提供了全面、高效的安全保护。

本章内容主要包括:z IPS策略:介绍如何设置入侵防御规则。

z IPS引擎:介绍如何重新启动IPS引擎。

z服务:介绍如何对服务端口进行修改设置。

z动作:介绍如何设置动作集。

z规则:介绍如何设置自定义规则及规则集。

z规则库管理:介绍如何对系统规则库及用户自定义规则库进行管理。

z防火墙联动:介绍如何实现与天融信防火墙的联动。

z IPS报表:介绍IPS报表的设置与操作。

1.1IPS策略通过定义入侵防御规则,可以描述满足哪些条件的报文可以通过天融信入侵防御设备,以及满足哪些条件的报文将被天融信入侵防御设备禁止或者进行用户需要的处理。

每一条入侵防御规则中的信息主要包括:报文的源区域、目的区域、源地址、目的地址、事件以及对满足条件的报文进行何种操作。

在设置入侵防御策略之前,需要首先设置规则集、动作、时间等参数,具体配置内容请参见1.5规则、1.4动作和《NGFW管理手册——基础配置》的设置时间资源部分。

设置入侵防御规则的具体操作步骤如下:1)选择入侵防御 > IPS策略,进入入侵防御规则定义界面。

表中“ID”为每项规则的编号,在移动规则顺序时将会使用。

点击“修改”图标可对规则进行修改;点击“移动”图标移动规则顺序;点击“删除”图标可删除规则,点击“状态”图标可以更改规则状态为禁用或启用。

2)点击“添加”添加一条新的入侵防御规则。

3)选择“源”页签,对数据报文的源设置限定条件。

入侵防御规则不仅可以对报文的源IP地址、发起连接的用户组身份对报文进行限定,还可以在“高级”选项中对报文的源区域进行限定。

a)设置源IP地址或发起连接的主机或子网,如下图所示。

管理员可以在左侧列表中选择源地址对象、源用户组,然后点击“→”按钮添加到右侧列表中;或者点击“×”按钮,把所选择的对象从右侧列表中清除。

图中“选择源地址”右侧的排序按钮用于按照ASCII码的正序排列和倒序排列下面列表框中的对象,其中按钮“”用于正序排列;“”用于倒序排列。

点击动态筛选按钮“”,左侧弹出文本框,管理员可以输入查询条件,则含有该字符的对象名称将被选中,如下图所示,可以方便用户按序查找资源。

b)点击“高级”可以打开高级属性,对报文源区域进行限定,如下图所示。

管理员可以在左侧列表中选择源区域,然后点击“→”按钮添加到右侧列表中;或者点击“×”按钮,把所选择的对象从右侧列表中清除。

右侧列表框中显示该入侵防御规则对数据报文的源的限定条件,当没有选择任何对象时表示不对该项进行限定。

例如选择源地址对象为192.168.83.235,源区域为area_eth0时,表示只有来源于区域area_eth0、源IP为192.168.83.235时的数据报文才匹配该规则的源限定条件。

4)选择“目的”页签,对数据报文的目的设置限定条件。

入侵防御规则既可以仅对报文的目的地址对象进行限定,还可以在“高级”选项中对报文的目的区域进行限定。

a)基本属性仅对报文的目的IP地址进行限定,如下图所示。

管理员可以在左侧列表中选择目的地址对象、目的用户组,然后点击“→”按钮添加到右侧列表中;或者点击“×”按钮,把所选择的对象从右侧列表中清除。

b)点击“高级”可以打开高级属性,对报文的目的区域进行限定,如下图所示。

管理员可以在左侧列表中选择目的区域,然后点击“→”按钮添加到右侧列表中;或者点击“×”按钮,把所选择的对象从右侧列表中清除。

说明源和目的均可选择多个地址资源。

5)选择“规则集”页签,选择该条入侵防御策略需要匹配的规则集,如下图所示。

图中“选择规则集”一栏列出了系统内的全部备选规则集,包括:系统规则集和自定义规则集,规则集的具体配置操作请参见1.5规则。

选中规则集列表中的规则,然后点击“→”即可将规则选入已选规则集,对已选入的规则点击“×”可将其删除。

6)选择“选项”页签,定义对匹配规则的报文是否进行动作和时间控制,如下图所示。

界面参数说明如下表所示。

参数说明动作选择匹配策略后的系统响应,动作的配置操作具体参见1.4动作。

时间控制设置该入侵防御规则生效的时间段。

如果没有选择时间段对象则表示所有时间。

时间对象定义请参见《NGFW管理手册——基础配置》中的设置时间资源部分。

备注用户注释信息,不能多余200个汉字。

7)点击“确定”完成该条入侵防御规则的设定。

8)用户可以点击“修改”一列对应的图标,对现有规则进行编辑。

9)点击“清空”,可以清除所有的入侵防御规则,便于重新配置。

10)入侵防御规则执行顺序匹配原则。

一般情况下,入侵防御规则依据添加的顺序排列,如果需要更改规则的匹配顺序,点击该规则右侧移动图标,如下图所示。

用户可以选择移动的参考ID以及位置(之前或之后),点击“确定”完成策略移动,或点击“取消”放弃策略移动。

11)管理员可以在界面中直接添加资源对象,如下图所示。

在右侧的单选框内选择添加的资源类型,如下图所示。

可选择的资源类型为主机对象、地址范围、子网对象、地址组对象,选择具体的资源类型后将弹出添加该类资源的界面,管理员可以直接添加相应的资源。

例如,选择“主机对象”,则弹出如下界面。

输入相应参数后,点击“确定”,返回入侵防御规则设置主界面。

12)完成入侵防御规则配置后,定义是否启用该规则(默认为启用该规则)。

“启用规则”定义该规则是否生效。

默认为“启用”状态,不选择时表示该规则不生效。

说明界面中对象右侧的排序按钮用于按照ASCII码的正序排列和倒序排列下面列表框中的对象。

点击“动态筛选”按钮,左侧弹出文本框,管理员可以输入查询条件,则含有该字符的对象名称将被选中,可以方便用户按序查找项目。

1.2IPS引擎用户在修改了规则或规则集后需要重启IPS功能模块即IPS引擎,重启IPS引擎的具体操作步骤如下:1)选择入侵防御 > IPS引擎,如下图所示。

2)点击“重启引擎”按钮即可完成IPS引擎的重新启动。

天融信入侵防御设备根据固定端口来识别服务,系统中预先定义了一些常用的服务端口,用户可以根据实际情况修改端口,但不能删除。

设置服务端口的具体操作步骤如下:1)选择入侵防御 > 服务,窗口中会显示系统中所有预定义的服务,如下图所示。

2)用户可以点击“修改”图标对服务端口进行修改,如下图所示。

页面中各参数的含义如下。

参数说明名称系统定义的服务端口的名称,用户不可修改。

端口端口号或端口范围,可修改。

端口号的输入格式如下:多个端口号以“,”隔开,如(1,2,3);端口范围以“:”表示,如(1:100);(!10)表示10以外的所有端口;可输入“any”表示支持所有端口。

输入新的端口号,点击“确定”即可。

3)选择服务端口右侧的“重置”按钮,可以将全部的服务端口还原为默认设置。

动作是指入侵防御引擎在检测到攻击事件后,系统需要做出的响应。

网络卫士入侵防御系统定义了五种基本的响应动作,包括:¾permit/block(通过方式):允许通过/禁止通过,丢弃报文。

¾TCP reset(TCP复位):对于TCP连接发送重置命令reset。

¾firewall(防火墙):与防火墙联动阻断,仅对IDS模式有效。

¾log(日志):是否记录日志。

¾记录报文:是否记录报文。

用户可以根据需求对以上五种动作进行自由组合即设置动作,具体操作步骤如下:1)选择入侵防御 > 动作,进入如下图的界面。

动作列表中的alert和drop项为系统自设的动作,已经被系统引用,故只能对其进行修改,不可以删除。

2)点击“添加”,添加响应动作,如下图所示。

具体参数说明见下表。

参数说明名称添加动作的名称。

通过类型选择报文的通过方式,可选项包括:参数说明允许:表示允许报文通过;拒绝:表示拒绝报文通过。

TCP Reset 选择是否对TCP连接发送重置命令reset,可选项包括:开:表示发送;关:表示不发送。

防火墙联动选择是否开启防火墙联动,该选项仅对IDS模式有效,可选值包括:开、关。

日志选择是否记录日志,可选项包括:开、关。

记录报文选择是否记录报文,可选项包括:开、关。

输入动作名称,选择通过类型、TCP Reset、防火墙联动、日志及记录报文状态,其中当通过类型为“permit”时,TCP Reset必须选择“关”。

点击“确定”即可完成动作的添加。

3)对已经添加的动作,可以点击“修改”图标对其进行修改;也可以点击“删除”图标删除未被引用的动作。

管理员也可以点击“清空”一次性删除列表中未被引用的动作。

1.5规则针对不同的攻击行为,天融信入侵防御设备系统需要不同的过滤规则对传输的数据包进行检测匹配,为了确保准确性,这些规则的定义非常广泛。

天融信入侵防御设备将规则分为系统规则、系统规则集、自定义规则和自定义规则集。