利用逆向分析法基于Android的恶意APK分析

基于逆向工程的软件安全性分析与改进研究

基于逆向工程的软件安全性分析与改进研究软件安全性是现代软件开发中一个非常重要的议题,随着互联网的快速发展和人们对软件应用的不断增加需求,软件安全性问题也逐渐凸显出来。

作为一种常用的安全性分析方法,逆向工程可以帮助我们识别和修复软件中的安全漏洞。

本文将基于逆向工程的方法,对软件的安全性进行分析和改进研究。

在进行逆向工程之前,我们需要先了解软件安全性的基本概念和原则。

软件安全性是指软件的抵抗各种威胁和攻击的能力,包括防止未经授权的访问、数据泄露、信息篡改、拒绝服务等。

软件安全性的分析与改进需要从多个方面入手,如身份验证、访问控制、数据加密、异常处理等。

逆向工程是一种通过分析已有的软件,研究其功能和结构的方法。

通过对已有软件的逆向工程分析,可以识别软件中的安全漏洞和潜在风险,并提供改进措施。

逆向工程包括静态分析和动态分析两种方法。

静态分析是指在不运行软件的情况下,对软件进行代码级别的分析。

静态分析可以通过分析源代码或反汇编代码,识别潜在的安全漏洞。

例如,可以通过查找缓冲区溢出、格式化字符串等常见漏洞,进而为软件提供相应的修复措施。

动态分析是指在运行软件的情况下,对软件进行行为分析。

动态分析可以通过监视程序的运行状态、输入输出数据等,识别软件中的潜在风险。

例如,可以通过模拟各种攻击场景、输入恶意数据等手段,测试软件的安全性,找出潜在的漏洞。

除了逆向工程之外,我们还可以借助其他的方法对软件的安全性进行分析和改进。

例如,可以采用代码审查的方法,对软件的源代码进行分析,找出可能存在的安全问题。

可以使用漏洞扫描工具,自动识别软件中的已知漏洞。

还可以进行渗透测试,模拟真实攻击环境,对软件的安全性进行评估。

在进行软件安全性的分析和改进时,我们需要关注以下几点。

首先,我们需要确保所采用的分析方法和工具是可靠和准确的。

其次,我们需要识别和分类软件中的安全漏洞和风险。

例如,可以将漏洞分为认证和授权类漏洞、数据泄露类漏洞、拒绝服务类漏洞等,以便更好地定位和修复。

Android手机APK程序逆向分析取证

Reverse Analysis to Undertake Forensics into Mobile Phone-operated APK Program 作者: 戴芬[1];刘洪伟[1];樊婕[1];李璐[1]

作者机构: [1]聊城市公安局,山东聊城252000

出版物刊名: 刑事技术

页码: 349-353页

年卷期: 2021年 第4期

主题词: 电子取证;安卓系统;手机APK;逆向分析

摘要:目前,新型电信诈骗案件中,使用手机恶意程序进行诈骗、网络赌博等违法犯罪的案件逐渐增多.本文将研究Android应用程序包(APK)取证方法,为网络诈骗案件侦查提供线索.本文对手机APK的结构、APK的提取方式、逆向工具分析、APK获取的权限进行了总结,并通过实际案例,从静态分析和动态分析两方面研究了手机APK的取证方法.静态分析是对证据进行固定,使用逆向分析工具对APK文件进行反编译,分析源码函数功能,找到回传邮箱,动态分析是通过安卓模拟器模拟手机APK和用Fiddler进行抓包测试,最终分析出APK的网络行为,并对涉案内容进行了证据固定.。

恶意代码分析中常用的逆向工程方法(六)

恶意代码的威胁正在日益增长,为了有效地应对这些威胁,逆向工程是一种非常重要的方法之一。

逆向工程是指将已编译的程序转换为可读的源代码,并分析其内部结构和功能的过程。

在恶意代码分析中,逆向工程方法被广泛应用于研究和发现恶意软件的行为和特征。

本文将讨论一些常用的恶意代码分析中的逆向工程方法。

一、动态分析动态分析是一种运行时分析方法,不需要完全理解和解密源代码。

它通过监控程序在运行时的行为来分析其功能和执行流程。

其中,调试器是最常用的动态分析工具之一。

通过使用调试器,可以在运行时检查程序的内存、寄存器和堆栈的状态,并跟踪程序的执行。

此外,动态分析还可以通过监视系统调用、文件操作和网络通信等行为,来推断恶意软件的意图。

通过动态分析,可以快速的获取关于恶意代码的行为和特征的信息。

二、静态分析静态分析是一种对恶意代码进行分析的方法,不需要运行程序。

静态分析通常涉及反汇编、反编译和代码审核等技术,以便获取恶意代码的结构、逻辑和算法。

例如,反汇编可以将目标文件转换为汇编代码,以便对其进行进一步的分析。

而反编译则可以将二进制文件转换为高级语言代码,以便更容易地理解和分析程序的功能。

代码审核则是通过检查源代码中的漏洞和弱点,来评估恶意软件的威胁级别。

三、代码混淆恶意软件作者通常会使用代码混淆技术,以隐藏其真实意图和功能。

代码混淆是一种技术,通过改变代码的结构、添加无用代码和伪造控制流等手段,使程序难以被分析和理解。

为了对抗恶意代码的混淆技术,逆向工程师需要掌握各种反混淆技术,例如动态解密、静态分析和控制流分析等。

通过应用这些技术,逆向工程师可以还原恶意软件的原始代码,并更好地理解其行为。

代码混淆技术和反混淆技术的斗争是逆向工程领域中的一场持久战。

四、漏洞分析在恶意代码分析中,逆向工程师还需要分析恶意软件使用的漏洞和攻击技术。

漏洞分析是通过审查源代码,找出其中的漏洞和弱点,并分析攻击者如何利用这些漏洞进行攻击。

漏洞分析还包括对恶意软件使用的对抗措施的评估,以便提供相应的应对策略。

软件逆向分析介绍

通过对软件的逆向分析,可以了 解软件的来源和开发团队,为软 件取证提供依据。

02

分析软件功能

03

判断软件是否合法

通过对软件的逆向分析,可以了 解软件的功能和行为,为软件取 证提供证据。

通过对软件的逆向分析,可以判 断软件是否合法,是否存在侵权 行为。

软件知识产权保护

保护软件创新

通过对软件的逆向分析,可以了解软件的实现方 式和创新点,为软件知识产权保护提供依据。

Ghidra

交互式反汇编

Ghidra提供交互式反汇编界面,用户可以实时查看反 汇编代码、寄存器状态、内存布局等信息。

自动化分析

Ghidra支持自动化分析,可以对反汇编代码进行语义 化处理,提取函数、变量、控制流等信息。

插件扩展

Ghidra支持插件扩展,用户可以根据自己的需求开发 插件,提高软件逆向分析的效率。

Hopper

动态分析

Hopper支持动态分析,可以对正在运行的程序进行实时监控和修 改,方便分析人员了解程序的行为。

交互式调试

Hopper提供交互式调试界面,用户可以实时查看寄存器状态、内 存布局、堆栈信息等,方便调试和排错。

反编译

Hopper支持反编译功能,可以将机器码转换为高级语言代码,方便 分析人员理解程序逻辑。

Radare

轻量级

Radare2是一个轻量级的软件逆向分析工具, 占用资源少,运行速度快。

多平台支持

Radare2支持多种操作系统平台,如Windows、 Linux和Mac OS等。

插件扩展

Radare2支持插件扩展,用户可以根据自己的需求开发插件,提高软件逆向分 析的效率。

06 总结与展望

CHAPTER

软件逆向工程原理与实践第8章Android应用程序逆向分析

第8章 Android应用程序逆向分析

(3) AndroidManifest.xml:Android配置文件,编译过程 依然被转换为AXML格式;

第8章 Android应用程序逆向分析

8.2.1 APKTool APKTool是Google提供的APK反编译工具,可安装反编

译系统APK所需要的framework-res框架,能够反编译APK, 并且可以清理上次反编译文件夹。

安装和使用步骤如下: (1) 配置Java运行环境; (2) 下载并安装APKTool; (3) 打开Windows命令窗口;

APKTool的所有操作均在Windows命令窗口中输入 “apktool”命令来查看。操作完成后,可以得到应用程序的 资源文件,smali文件和Manifest.xml文件。直接点击 Manifest.xml文件可以在浏览器中查看相关信息。

第8章 Android应用程序逆向分析

8.2.2 dex2jar dex2jar也是一款开源软件。它集成了Java库,可将原本

第ali反汇编得到smali文件,阅读反汇编出 的smali文件。

(2) 使用dex2jar生成jar文件,再使用jd-gui生成Java源代 码,阅读生成的Java源代码。

(3) 使用JEB、APK Studio等高级工具。

第8章 Android应用程序逆向分析

第8章 Android应用程序逆向分析

4.反编译APK获取Java源码并分析 将应用程序反编译成可读的Java源码,然后审查该代码, 了解应用程序的所有行为。在此过程中,分析源码审查开放 的端口、共享/传输的数据,以及Socket连接等是关键的考量。 根据8.2节介绍的方法,首先对APK文件进行解压(或修改后 缀解压),从中提取出classes.dex文件;使用dex2jar工具,将 classes.dex文件转换成jar文件,如图8-11所示;然后,使用 jd-gui分析这个classes.jar文件,如图8-12所示。

Android逆向分析工具与方法

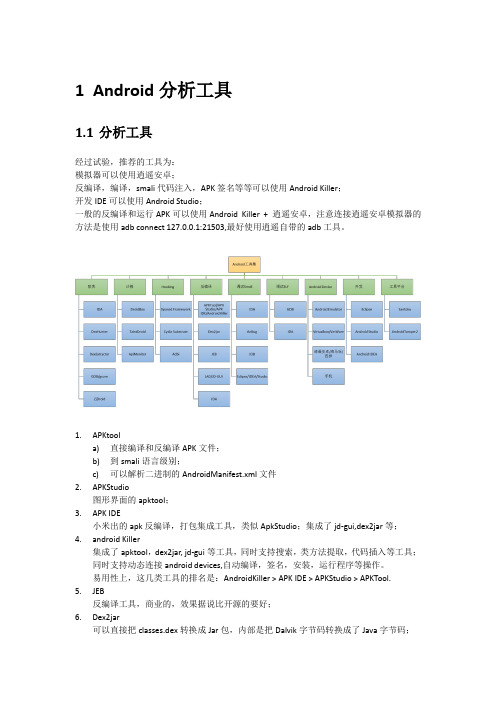

1Android分析工具1.1分析工具经过试验,推荐的工具为:模拟器可以使用逍遥安卓;反编译,编译,smali代码注入,APK签名等等可以使用Android Killer;开发IDE可以使用Android Studio;一般的反编译和运行APK可以使用Android Killer + 逍遥安卓,注意连接逍遥安卓模拟器的方法是使用adb connect 127.0.0.1:21503,最好使用逍遥自带的adb工具。

1.APKtoola)直接编译和反编译APK文件;b)到smali语言级别;c)可以解析二进制的AndroidManifest.xml文件2.APKStudio图形界面的apktool;3.APK IDE小米出的apk反编译,打包集成工具,类似ApkStudio;集成了jd-gui,dex2jar等;4.android Killer集成了apktool,dex2jar, jd-gui等工具,同时支持搜索,类方法提取,代码插入等工具;同时支持动态连接android devices,自动编译,签名,安装,运行程序等操作。

易用性上,这几类工具的排名是:AndroidKiller> APK IDE >APKStudio>APKTool.5.JEB反编译工具,商业的,效果据说比开源的要好;6.Dex2jar可以直接把classes.dex转换成Jar包,内部是把Dalvik字节码转换成了Java字节码;7.enjarifygoogle自己出的工具,把dhttps:///google/enjarify/8.jad把某个.class文件转换成源码形式,本质是把Java字节码转换成java源码;9.jd-gui本质上和jad一样,但是是图形界面的,并且可以批量反编译整个Jar包文件;10.androguard包含了许多工具,可以对某个APK文件进行测绘,比如权限信息,函数调用图,指令级别的函数调用图,交互分析环境;11.IDEa)Eclipseb)AndroidStudioc)IDEA12.JDBa)JDK自带的调试JAVA程序的调试器,可以用来调试APK;13.IDA14.Mercury,现在改名叫Drozera)是一个渗透测试工具;15.Androguarda)一堆python脚本工具;b)有一个可以生成函数调用图;1.2分析平台系统1.2.1Santoku本质是一款Ubuntu Linux系统,上面集成了各种Android工具,包括开发,逆向,渗透测试,恶意代码分析等各个安全方向。

恶意代码分析中常用的逆向工程方法(一)

恶意代码分析中常用的逆向工程方法恶意代码的威胁日益增加,给信息安全带来了巨大挑战。

为了对抗这些恶意代码,逆向工程成为了信息安全领域中重要的技术手段。

本文将介绍恶意代码分析中常用的逆向工程方法,包括动态分析、静态分析和混合分析等。

希望读者能够了解这些方法,并在实践中有效应用。

一、动态分析方法动态分析是通过运行恶意代码并监视其行为来获取信息的一种逆向工程方法。

其优势是能够直接观察恶意代码的真实行为,对于利用多种技术手段进行隐蔽的恶意代码尤为有效。

1. 行为监测行为监测是动态分析的核心内容之一。

通过监控恶意代码对系统环境的影响,我们可以了解其具体行为,例如文件的读写、网络通信和注册表的修改等。

在这个过程中,使用动态断点技术和内存监测技术能够有效地获取关键数据和信息。

2. 环境模拟为了更好地理解恶意代码的行为,我们需要在分析过程中创建一个虚拟环境,模拟恶意代码可能会遇到的各种情况。

通过虚拟机或沙盒技术,我们可以提供一个与真实环境相似的测试平台,使恶意代码在其中运行,并观察其行为。

二、静态分析方法静态分析是在不运行恶意代码的情况下对其进行分析的一种方法。

相比于动态分析,静态分析更加安全,但也更加困难,需要深入理解代码的结构和行为逻辑。

1. 反汇编反汇编是对二进制代码进行逆向分析的常用手段。

通过将机器码转化为汇编代码,我们能够获取更多关于代码逻辑和数据流的信息。

反汇编可以帮助我们理解代码的结构和算法,从而更好地分析其内部行为和功能。

2. 高级静态分析工具除了传统的反汇编技术,还有一些高级静态分析工具可供使用。

例如,静态代码分析工具可以扫描源代码或汇编代码中的漏洞,提供对恶意代码的评估和防御建议。

此外,流量分析工具可以分析网络流量,识别潜在的威胁行为。

三、混合分析方法混合分析方法是将动态分析和静态分析结合起来,通过综合应用不同的技术手段来进行恶意代码分析。

1. 动静结合将动态分析和静态分析相结合,可以充分发挥两者的优势。

app逆向分析总结

App逆向分析总结引言App逆向分析是指通过分析已发布的应用程序的代码和运行机制,了解其实现原理,甚至修改或破解应用的技术过程。

逆向分析在信息安全领域中被广泛使用,可以帮助开发者了解自己应用中存在的潜在安全隐患,并采取相应措施加以改进。

本文将总结App逆向分析的一般步骤和常用工具,以及对逆向分析的思考和建议。

逆向分析步骤App逆向分析通常包括以下几个步骤:1. 反编译首先,我们需要将App的安装文件反编译为源代码。

这一步可以让我们获取到应用程序的主要逻辑和实现细节。

常用的反编译工具包括Apktool和Jadx。

Apktool可以解开apk文件,还原出资源文件、smali文件和一些配置文件等等。

而Jadx可以将apk文件直接反编译为Java源代码,让我们更方便地阅读和分析。

2. 静态分析静态分析是指对反编译源代码的静态分析。

在这一步,我们可以阅读和分析应用程序的源代码,理解其功能和实现细节。

可以使用诸如IDE、文本编辑器等工具来进行静态分析。

此外,还可以使用工具来查找漏洞或敏感信息泄露,例如使用grep命令进行关键词搜索。

3. 动态分析动态分析是指对应用程序的运行时行为进行分析。

这一步可以通过模拟器、调试器或者hook技术来实现。

通过观察和记录应用程序在运行过程中的行为,可以更加深入地了解应用程序的工作原理。

例如,可以使用frida或Xposed框架来hook应用程序的函数,以监听和拦截特定的函数调用和参数。

4. 寻找漏洞在完成上述步骤后,我们可以根据静态和动态分析的结果来寻找应用程序中的漏洞。

这些漏洞可能包括未经授权的接口访问、弱加密算法使用、未对用户输入进行合理校验等。

一旦发现漏洞,我们需要及时通知开发者,并提供相应的建议和修复方案。

常用工具以下是一些常用的逆向分析工具:•Apktool:用于反编译和重新打包apk文件。

•Jadx:用于将apk文件反编译为Java源代码。

•Frida:用于hook应用程序的函数,以实现动态分析。