NET中的密钥

.NET环境下实现DES及MD5加密

列类 , 能够 实现对称 和非对称加密 、 创建 哈希值和生成随机数等

功能 , 如表 1 示。 所

Pi t cd sB t( r a oeA y ) ve e

’ 文 密

下 面举 例说 明如何 在程序 中使用 .E 安 全类实现 D S NT E 和

MD 加 密。 5

P vt m 5oe A y ( 。 5 i e r a d cd sB t ) MD 值 e P vt kyAsB t( i e r a e y ) e

( ) 般而言 , 4一 在交叉 口进 口道 , 实际车流 的到达规律 比泊

松分布 的波 动性要小 , 比均匀到达的波动性要 大 , 于二者 但 是介 之间的一种 到达 率 , 可 以利用 式(4和式(5 的任意一种 组 这 1) 1)

合来表示 : 。

:

』

1 0

…。

≤ X o

21年第 1 01 期

… 王炜 , 秀成. 工程 学f ] 1 过 交通 M. : 南京 东南大学 出版社 , 0 . 2 0 0 【 2 国交通工程 师协会 编 , 】美 任福 田等译. 通行能 力手册 [ . 京 : 道路 M] 北 中国建筑 工业出版社 ,9 1 19 . 【 3 】王殿海. 交通流理论 『 . M] 北京 : 民交通 出版社 ,0 2 人 20 . [ 4 云颜 , ]张 李文权 . 号 交叉 1通行 能力扩展 的研 究明. 东交通 学院 信 : 2 山 学报 ,0 4 1 ( ) 1 — 6 2 0 , 3 :3 1. 2 [】方欢. 高平面信 号交叉 口通行能力与安全 的若 干措施 D. 5 提 】 福建公安 高等 专科 学校 学报 ,0 2 1 ( )6 — 2 2 0 ,62 :0 6 .

.net(c#)版RSA加密算法,拿走不谢

.net(c#)版RSA加密算法,拿⾛不谢今天有同学对接⼀个⽀付平台,涉及到RSA的签名和验签。

由于对⽅是java的sdk,翻成c#语⾔时,搞了半天也没搞定。

⽹上搜的东西都是各种copy还不解决问题。

碰巧,我之前对接过连连银通的⽹银⽀付和代付。

连连那边提供了c#版的RSA加密算法,⽴即破了这位同学的难题。

在这⾥也分享出来,以便⼤家⽇后备⽤。

1using System;2using System.Collections.Generic;3using System.Text;4using System.IO;5using System.Security.Cryptography;67///<summary>8///类名:RSAFromPkcs89///功能:RSA解密、签名、验签10///详细:该类对Java⽣成的密钥进⾏解密和签名以及验签专⽤类,不需要修改11///版本:1.012///⽇期:2013-09-3013///说明:14///以下代码只是为了⽅便商户测试⽽提供的样例代码,商户可以根据⾃⼰⽹站的需要,按照技术⽂档编写,并⾮⼀定要使⽤该代码。

15///</summary>16public sealed class RSAFromPkcs817 {18///<summary>19///签名20///</summary>21///<param name="content">待签名字符串</param>22///<param name="privateKey">私钥</param>23///<param name="input_charset">编码格式</param>24///<returns>签名后字符串</returns>25public static string sign(string content, string privateKey, string input_charset = "utf-8")26 {27byte[] Data = Encoding.GetEncoding(input_charset).GetBytes(content);28 RSACryptoServiceProvider rsa = DecodePemPrivateKey(privateKey);29//SHA1 crypto = new SHA1CryptoServiceProvider();30 MD5 crypto = new MD5CryptoServiceProvider();31byte[] signData = rsa.SignData(Data, crypto);32return Convert.ToBase64String(signData);33 }3435///<summary>36///验签37///</summary>38///<param name="content">待验签字符串</param>39///<param name="signedString">签名</param>40///<param name="publicKey">公钥</param>41///<param name="input_charset">编码格式</param>42///<returns>true(通过),false(不通过)</returns>43public static bool verify(string content, string signedString, string publicKey, string input_charset = "utf-8")44 {45bool result = false;46byte[] Data = Encoding.GetEncoding(input_charset).GetBytes(content);47byte[] data = Convert.FromBase64String(signedString);48 RSAParameters paraPub = ConvertFromPublicKey(publicKey);49 RSACryptoServiceProvider rsaPub = new RSACryptoServiceProvider();50 rsaPub.ImportParameters(paraPub);51//SHA1 crypto = new SHA1CryptoServiceProvider();52 MD5 crypto = new MD5CryptoServiceProvider();53 result = rsaPub.VerifyData(Data, crypto, data);54return result;55 }5657///<summary>58///解密59///</summary>60///<param name="resData">加密字符串</param>61///<param name="privateKey">私钥</param>62///<param name="input_charset">编码格式</param>63///<returns>明⽂</returns>64public static string decryptData(string resData, string privateKey, string input_charset)65 {66byte[] DataToDecrypt = Convert.FromBase64String(resData);67 List<byte> result = new List<byte>();68for (int j = 0; j < DataToDecrypt.Length / 128; j++)69 {70byte[] buf = new byte[128];71for (int i = 0; i < 128; i++)72 {73 buf[i] = DataToDecrypt[i + 128 * j];74 }75 result.AddRange(decrypt(buf, privateKey, input_charset));76 }77byte[] source = result.ToArray();78char[] asciiChars = new char[Encoding.GetEncoding(input_charset).GetCharCount(source, 0, source.Length)];79 Encoding.GetEncoding(input_charset).GetChars(source, 0, source.Length, asciiChars, 0);80return new string(asciiChars);81 }8283#region内部⽅法8485private static byte[] decrypt(byte[] data, string privateKey, string input_charset)86 {87 RSACryptoServiceProvider rsa = DecodePemPrivateKey(privateKey);88//SHA1 sh = new SHA1CryptoServiceProvider();89return rsa.Decrypt(data, false);90 }9192private static RSACryptoServiceProvider DecodePemPrivateKey(String pemstr)93 {94byte[] pkcs8privatekey;95 pkcs8privatekey = Convert.FromBase64String(pemstr);96if (pkcs8privatekey != null)97 {98 RSACryptoServiceProvider rsa = DecodePrivateKeyInfo(pkcs8privatekey);99return rsa;100 }101else102return null;103 }104105private static RSACryptoServiceProvider DecodePrivateKeyInfo(byte[] pkcs8)106 {107byte[] SeqOID = { 0x30, 0x0D, 0x06, 0x09, 0x2A, 0x86, 0x48, 0x86, 0xF7, 0x0D, 0x01, 0x01, 0x01, 0x05, 0x00 }; 108byte[] seq = new byte[15];109110 MemoryStream mem = new MemoryStream(pkcs8);111int lenstream = (int)mem.Length;112 BinaryReader binr = new BinaryReader(mem); //wrap Memory Stream with BinaryReader for easy reading113byte bt = 0;114ushort twobytes = 0;115116try117 {118 twobytes = binr.ReadUInt16();119if (twobytes == 0x8130) //data read as little endian order (actual data order for Sequence is 30 81)120 binr.ReadByte(); //advance 1 byte121else if (twobytes == 0x8230)122 binr.ReadInt16(); //advance 2 bytes123else124return null;125126 bt = binr.ReadByte();127if (bt != 0x02)128return null;129130 twobytes = binr.ReadUInt16();131132if (twobytes != 0x0001)133return null;134135 seq = binr.ReadBytes(15); //read the Sequence OID136if (!CompareBytearrays(seq, SeqOID)) //make sure Sequence for OID is correct137return null;138139 bt = binr.ReadByte();140if (bt != 0x04) //expect an Octet string141return null;142143 bt = binr.ReadByte(); //read next byte, or next 2 bytes is 0x81 or 0x82; otherwise bt is the byte count 144if (bt == 0x81)145 binr.ReadByte();146else147if (bt == 0x82)148 binr.ReadUInt16();149//------ at this stage, the remaining sequence should be the RSA private key150151byte[] rsaprivkey = binr.ReadBytes((int)(lenstream - mem.Position));152 RSACryptoServiceProvider rsacsp = DecodeRSAPrivateKey(rsaprivkey);153return rsacsp;154 }155156catch (Exception)157 {158return null;159 }160161finally { binr.Close(); }162163 }164165private static bool CompareBytearrays(byte[] a, byte[] b)166 {167if (a.Length != b.Length)168return false;169int i = 0;170foreach (byte c in a)171 {172if (c != b[i])173return false;174 i++;175 }176return true;177 }178179private static RSACryptoServiceProvider DecodeRSAPrivateKey(byte[] privkey)180 {181byte[] MODULUS, E, D, P, Q, DP, DQ, IQ;182183// --------- Set up stream to decode the asn.1 encoded RSA private key ------184 MemoryStream mem = new MemoryStream(privkey);185 BinaryReader binr = new BinaryReader(mem); //wrap Memory Stream with BinaryReader for easy reading 186byte bt = 0;187ushort twobytes = 0;188int elems = 0;189try190 {191 twobytes = binr.ReadUInt16();192if (twobytes == 0x8130) //data read as little endian order (actual data order for Sequence is 30 81) 193 binr.ReadByte(); //advance 1 byte194else if (twobytes == 0x8230)195 binr.ReadInt16(); //advance 2 bytes196else197return null;198199 twobytes = binr.ReadUInt16();200if (twobytes != 0x0102) //version number201return null;202 bt = binr.ReadByte();203if (bt != 0x00)204return null;205206207//------ all private key components are Integer sequences ----208 elems = GetIntegerSize(binr);209 MODULUS = binr.ReadBytes(elems);210211 elems = GetIntegerSize(binr);212 E = binr.ReadBytes(elems);213214 elems = GetIntegerSize(binr);215 D = binr.ReadBytes(elems);216217 elems = GetIntegerSize(binr);218 P = binr.ReadBytes(elems);219220 elems = GetIntegerSize(binr);221 Q = binr.ReadBytes(elems);222223 elems = GetIntegerSize(binr);224 DP = binr.ReadBytes(elems);225226 elems = GetIntegerSize(binr);227 DQ = binr.ReadBytes(elems);228229 elems = GetIntegerSize(binr);230 IQ = binr.ReadBytes(elems);231232// ------- create RSACryptoServiceProvider instance and initialize with public key -----233 RSACryptoServiceProvider RSA = new RSACryptoServiceProvider();234 RSAParameters RSAparams = new RSAParameters();235 RSAparams.Modulus = MODULUS;236 RSAparams.Exponent = E;237 RSAparams.D = D;238 RSAparams.P = P;239 RSAparams.Q = Q;240 RSAparams.DP = DP;241 RSAparams.DQ = DQ;242 RSAparams.InverseQ = IQ;243 RSA.ImportParameters(RSAparams);244return RSA;245 }246catch (Exception)247 {248return null;249 }250finally { binr.Close(); }251 }252253private static int GetIntegerSize(BinaryReader binr)254 {255byte bt = 0;256byte lowbyte = 0x00;257byte highbyte = 0x00;258int count = 0;259 bt = binr.ReadByte();260if (bt != 0x02) //expect integer261return0;262 bt = binr.ReadByte();263264if (bt == 0x81)265 count = binr.ReadByte(); // data size in next byte266else267if (bt == 0x82)268 {269 highbyte = binr.ReadByte(); // data size in next 2 bytes270 lowbyte = binr.ReadByte();271byte[] modint = { lowbyte, highbyte, 0x00, 0x00 };272 count = BitConverter.ToInt32(modint, 0);273 }274else275 {276 count = bt; // we already have the data size277 }278279280281while (binr.ReadByte() == 0x00)282 { //remove high order zeros in data283 count -= 1;284 }285 binr.BaseStream.Seek(-1, SeekOrigin.Current); //last ReadByte wasn't a removed zero, so back up a byte 286return count;287 }288289#endregion290291#region解析.net ⽣成的Pem292private static RSAParameters ConvertFromPublicKey(string pemFileConent)293 {294295byte[] keyData = Convert.FromBase64String(pemFileConent);296if (keyData.Length < 162)297 {298throw new ArgumentException("pem file content is incorrect.");299 }300byte[] pemModulus = new byte[128];301byte[] pemPublicExponent = new byte[3];302 Array.Copy(keyData, 29, pemModulus, 0, 128);303 Array.Copy(keyData, 159, pemPublicExponent, 0, 3);304 RSAParameters para = new RSAParameters();305 para.Modulus = pemModulus;306 para.Exponent = pemPublicExponent;307return para;308 }309310private static RSAParameters ConvertFromPrivateKey(string pemFileConent)311 {312byte[] keyData = Convert.FromBase64String(pemFileConent);313if (keyData.Length < 609)314 {315throw new ArgumentException("pem file content is incorrect.");316 }317318int index = 11;319byte[] pemModulus = new byte[128];320 Array.Copy(keyData, index, pemModulus, 0, 128);321322 index += 128;323 index += 2;//141324byte[] pemPublicExponent = new byte[3];325 Array.Copy(keyData, index, pemPublicExponent, 0, 3);326327 index += 3;328 index += 4;//148329byte[] pemPrivateExponent = new byte[128];330 Array.Copy(keyData, index, pemPrivateExponent, 0, 128); 331332 index += 128;333 index += ((int)keyData[index + 1] == 64 ? 2 : 3);//279 334byte[] pemPrime1 = new byte[64];335 Array.Copy(keyData, index, pemPrime1, 0, 64);336337 index += 64;338 index += ((int)keyData[index + 1] == 64 ? 2 : 3);//346 339byte[] pemPrime2 = new byte[64];340 Array.Copy(keyData, index, pemPrime2, 0, 64);341342 index += 64;343 index += ((int)keyData[index + 1] == 64 ? 2 : 3);//412/413 344byte[] pemExponent1 = new byte[64];345 Array.Copy(keyData, index, pemExponent1, 0, 64);346347 index += 64;348 index += ((int)keyData[index + 1] == 64 ? 2 : 3);//479/480 349byte[] pemExponent2 = new byte[64];350 Array.Copy(keyData, index, pemExponent2, 0, 64);351352 index += 64;353 index += ((int)keyData[index + 1] == 64 ? 2 : 3);//545/546 354byte[] pemCoefficient = new byte[64];355 Array.Copy(keyData, index, pemCoefficient, 0, 64);356357 RSAParameters para = new RSAParameters();358 para.Modulus = pemModulus;359 para.Exponent = pemPublicExponent;360 para.D = pemPrivateExponent;361 para.P = pemPrime1;362 para.Q = pemPrime2;363 para.DP = pemExponent1;364 para.DQ = pemExponent2;365 para.InverseQ = pemCoefficient;366return para;367 }368#endregion369370 }。

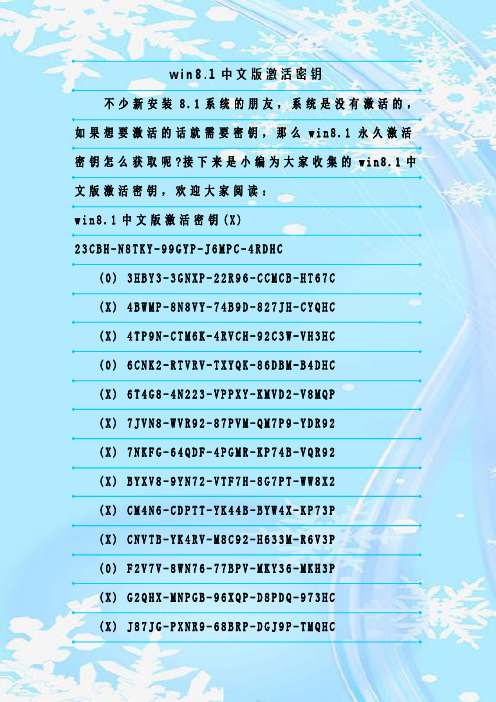

最新整理win8.1中文版激活密钥

w i n8.1中文版激活密钥不少新安装8.1系统的朋友,系统是没有激活的,如果想要激活的话就需要密钥,那么w i n8.1永久激活密钥怎么获取呢?接下来是小编为大家收集的w i n8.1中文版激活密钥,欢迎大家阅读:w i n8.1中文版激活密钥(X)23C B H-N8T K Y-99G Y P-J6M P C-4R D H C(0)3H B Y3-3G N X P-22R96-C C M C B-H T67C(X)4B W M P-8N8V Y-74B9D-827J H-C Y Q H C(X)4T P9N-C T M6K-4R V C H-92C3W-V H3H C(0)6C N K2-R T V R V-T X Y Q K-86D B M-B4D H C(X)6T4G8-4N223-V P P X Y-K M V D2-V8M Q P(X)7J V N8-W V R92-87P V M-Q M7P9-Y D R92(X)7N K F G-64Q D F-4P G M R-K P74B-V Q R92(X)B Y X V8-9Y N72-V T F7H-8G7P T-W W8X2(X)C M4N6-C D P T T-Y K44B-B Y W4X-K P73P(X)C N V T B-Y K4R V-M8C92-H633M-R6V3P(0)F2V7V-8W N76-77B P V-M K Y36-M K H3P(X)G2Q H X-M N P G B-96X Q P-D8P D Q-973H C(X)J87J G-P X N R9-68B R P-D G J9P-T M Q H C(0)K G Q N D-Q2H H6-X H X H C-89V W W-82K V C(X)K M7F N-2W H W X-F M H2Y-43K X F-C R Y Q P(X)M7K D N-H Y P K9-R X B V K-M K J2K-H C B Q P(X)M T N94-2M C83-J2P Q Y-H8P D M-M Y2K2(X)N7R R X-R V H4P-P C P B M-89D8Y-X4P K2(X)N B7P3-C66T2-848F B-M3B J B-2P K V C(X)N G T B T-F W P V K-W D F P9-G3G V8-W4Y Q P(X)N K9C K-978C T-F Q7F7-R C8F Q-488X2(X)N W J W3-G V Y W R-P89R3-V H3V W-9T J X2(X)N Y X2F-474C B-W V D H9-B3P K Y-M Y2K2(X)P F9T R-K N B98-T7J P F-T W F8W-F3G7C(X)R8N Y2-6Q987-X M T H J-X8B7M-F F9V C(X)T N H V9-74X M Y-Q V T69-C V8W6-R R D H C(X)V K8N W-R F4F K-36J R H-K H K K3-6273P(X)V R D B7-Q Y N H X-T H T7Y-M D V J T-Q Y F D P(X)X N M G C-T2F3H-8K W Q K-Q M9C K-H C B Q P(X)X R2X H-N M B Q J-T79Q6-83T78-M R9V C提示没有权限解决办法:方法①:打开我的电脑,右上角。

rsacryptoserviceprovider 16位密钥

rsacryptoserviceprovider 16位密钥什么是RSACryptoServiceProvider?RSACryptoServiceProvider是.NET框架提供的一个加密类,用于实现非对称算法中的RSA加密和解密操作。

该类使用16位密钥对数据进行加解密,并且提供了数字签名和验证的功能。

RSA(Rivest-Shamir-Adleman)算法是一种非对称加密算法,公开密钥用于加密,私有密钥用于解密。

在RSA算法中,密钥的长度决定了加密强度和安全性,通常使用1024位或更长的密钥。

一步一步回答:第一步:生成密钥对要使用RSACryptoServiceProvider进行加密和解密操作,首先需要生成一个密钥对。

在.NET中,可以使用RSACryptoServiceProvider的GenerateKeyPair方法来生成一个新的密钥对。

在生成密钥对时,可以指定密钥的长度。

由于题目要求使用16位密钥,可以将密钥长度设置为16位。

但需要注意的是,16位密钥的安全性非常低,实际应用中不推荐使用这样的短密钥。

创建RSACryptoServiceProvider实例RSACryptoServiceProvider rsa = newRSACryptoServiceProvider(16);生成密钥对rsa.GenerateKeyPair();第二步:使用公钥进行加密生成密钥对之后,可以使用公钥对数据进行加密。

在.NET中,可以使用RSACryptoServiceProvider的Encrypt方法来实现加密操作。

加密的数据类型必须是字节数组,因此需要将明文数据转换为字节数组。

加密完成后的密文也是一个字节数组,需要将其转换为字符串进行传输或存储。

明文数据string plainText = "Hello, RSA!";将明文数据转换为字节数组byte[] plainBytes = Encoding.UTF8.GetBytes(plainText);使用公钥加密数据byte[] encryptedBytes = rsa.Encrypt(plainBytes, false);将加密后的密文转换为字符串string encryptedText = Convert.ToBase64String(encryptedBytes);第三步:使用私钥进行解密使用私钥进行解密的操作与使用公钥进行加密类似。

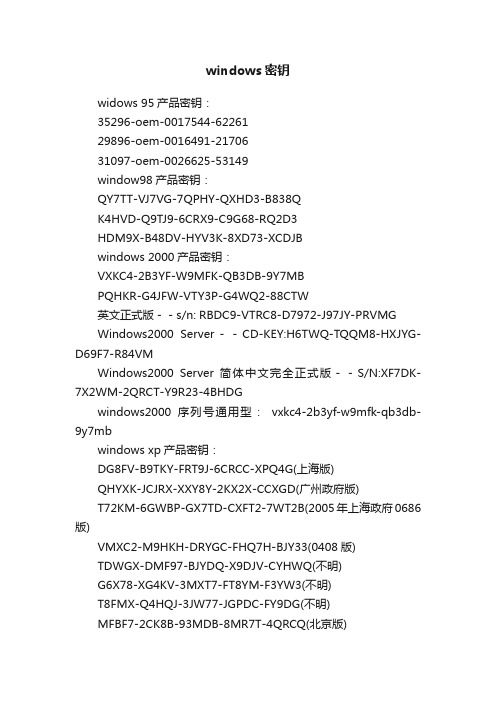

windows密钥

windows密钥widows 95产品密钥:35296-oem-0017544-6226129896-oem-0016491-2170631097-oem-0026625-53149window98产品密钥:QY7TT-VJ7VG-7QPHY-QXHD3-B838QK4HVD-Q9TJ9-6CRX9-C9G68-RQ2D3HDM9X-B48DV-HYV3K-8XD73-XCDJBwindows 2000产品密钥:VXKC4-2B3YF-W9MFK-QB3DB-9Y7MBPQHKR-G4JFW-VTY3P-G4WQ2-88CTW英文正式版--s/n: RBDC9-VTRC8-D7972-J97JY-PRVMGWindows2000 Server--CD-KEY:H6TWQ-TQQM8-HXJYG-D69F7-R84VMWindows2000 Server 简体中文完全正式版--S/N:XF7DK-7X2WM-2QRCT-Y9R23-4BHDGwindows2000序列号通用型:vxkc4-2b3yf-w9mfk-qb3db-9y7mbwindows xp产品密钥:DG8FV-B9TKY-FRT9J-6CRCC-XPQ4G(上海版)QHYXK-JCJRX-XXY8Y-2KX2X-CCXGD(广州政府版)T72KM-6GWBP-GX7TD-CXFT2-7WT2B(2005年上海政府0686版)VMXC2-M9HKH-DRYGC-FHQ7H-BJY33(0408版)TDWGX-DMF97-BJYDQ-X9DJV-CYHWQ(不明)G6X78-XG4KV-3MXT7-FT8YM-F3YW3(不明)T8FMX-Q4HQJ-3JW77-JGPDC-FY9DG(不明)MFBF7-2CK8B-93MDB-8MR7T-4QRCQ(北京版)MRX3F-47B9T-2487J-KWKMF-RPWBY(工行版)QC986-27D34-6M3TY-JJXP9-TBGMD(台湾交大学生版)CM3HY-26VYW-6JRYC-X66GX-JVY2DDP7CM-PD6MC-6BKXT-M8JJ6-RPXGJF4297-RCWJP-P482C-YY23Y-XH8W3HH7VV-6P3G9-82TWK-QKJJ3-MXR96HCQ9D-TVCWX-X9QRG-J4B2Y-GR2TTBX6HT-MDJKW-H2J4X-BX67W-TVVFGCM3HY-26VYW-6JRYC-X66GX-JVY2DPID: 76481-640-1479176-xxxxx DDQXW-THQ8M-79V6K-2YFGH-R793QPID: 76481-640-0174977-xxxxx DP7CM-PD6MC-6BKXT-M8JJ6-RPXGJPID: 76481-640-1464517-windows2003产品密钥:JCGMJ-TC669-KCBG7-HB8X2-FXG7Mwindows vista产品密钥:TCP8W-T8PQJ-WWRRH-QH76C-99FBW6FC7G-KYY32-RCGMK-6976P-BH4M6XHBPM-QH2YT-MYMV8-PYVJK-KTG3M49R6J-GFRKH-M34FM-FJ2PC-MFFXCBBTFB-GYHQ2-3JRBF-3VQHD-GT6M7MR4W6-FGDB2-G39XW-7QMGK-H7XPDRCC8C-FMTG7-3YJRM-CDWBV-7M7Y2349JM-VPV9Q-W9B8G-PD7Q7-C9T34PVYFQ-2JTBV-9KXQ2-FQHDY-MTBVHXHBPM-QH2YT-MYMV8-PYVJK-KTG3MWYBJ8-8QVP3-24R82-VV2VP-72Q9W76DX2-7YMCQ-K2WCP-672K2-BK44W2PHXF-9PBDW-D3WWY-CPDKD-XG87V2RG93-6XVFJ-RKHQ7-D2RTT-3FMQT TT63R-8JGWP-WWT97-R6WQC-4CVWY YQJX6-D6TRM-VWBM7-PHDJK-YPXJH Q7J7F-GQHBT-Q42RQ-2F8XV-2WKKM GKFV7-F2D9H-QKYXY-777P3-4M73W TGX39-HB48W-R29DH-6BVKB-3XFDW WBVG8-4JPQB-6HJ6H-XH7YY-D2GQY 482D2-C4R3F-3V8QV-RRVVX-V8DRXC2X3D-VDTKD-9KJVP-6VHTW-PDJKY TCP8W-T8PQJ-WWRRH-QH76C-99FBW GKFV7-F2D9H-QKYXY-777P3-4M73W WBVG8-4JPQB-6HJ6H-XH7YY-D2GQY R4HB8-QGQK4-79X38-QH3HK-Q3PJ6 PVYFQ-2JTBV-9KXQ2-FQHDY-MTBVH 83339-738RD-PDJJD-P8W66-C9396BF276-V2Q8T-3TP8K-CVRMT-KYTFX 482D2-C4R3F-3V8QV-RRVVX-V8DRXC2X3D-VDTKD-9KJVP-6VHTW-PDJKY TCP8W-T8PQJ-WWRRH-QH76C-99FBW GKFV7-F2D9H-QKYXY-777P3-4M73W TGX39-HB48W-R29DH-6BVKB-3XFDW WBVG8-4JPQB-6HJ6H-XH7YY-D2GQY R4HB8-QGQK4-79X38-QH3HK-Q3PJ6 TCP8W-T8PQJ-WWRRH-QH76C-99FBW PVYFQ-2JTBV-9KXQ2-FQHDY-MTBVH 83339-738RD-PDJJD-P8W66-C9396BF276-V2Q8T-3TP8K-CVRMT-KYTFX PVYFQ-2JTBV-9KXQ2-FQHDY-MTBVH TCP8W-T8PQJ-WWRRH-QH76C-99FBWGKFV7-F2D9H-QKYXY-777P3-4M73W TGX39-HB48W-R29DH-6BVKB-3XFDW WBVG8-4JPQB-6HJ6H-XH7YY-D2GQY Windows Server 2008 Enterprise RC1:HVFX4-C6DY3-M792V-DBXXG-8T24Q83XTG-V8DHP-TF73Y-G7MCX-4Q4XBH6BXB-CQWDR-QRRJD-9HV7R-TMGKJ CV3TD-JJ4G7-P2TJG-3MMXH-YXRWRH6V9C-PJF42-H29WV-HW334-WYYM4 windows server 2008 RC0版序列号: XFYYJ-JMPWQ-Y7YBC-C26QY-8RKJ4 windows server 2008 Standard序列号:V3RYM-BMT4T-CQ297-CM4K4-7QVYJ windows7 神keyWindows 7 Ultimate Retail KeyJ783Y-JKQWR-677Q8-KCXTF-BHWGCC4M9W-WPRDG-QBB3F-VM9K8-KDQ9Y 2VCGQ-BRVJ4-2HGJ2-K36X9-J66JG MGX79-TPQB9-KQ248-KXR2V-DHRTD FJHWT-KDGHY-K2384-93CT7-323RC THHH2-RKK9T-FX6HM-QXT86-MGBCP KH2J9-PC326-T44D4-39H6V-TVPBYD8BMB-BVGMF-M9PTV-HWDQW-HPCXX TFP9Y-VCY3P-VVH3T-8XXCC-MF4YK Windows 7 Professional Retail Key HWRFF-2FFYX-XFXP2-DYFC3-BX3B7YT9K9-4R938-3TVXX-3Q3QT-9HBXMC3X7Y-R6WWH-BRXRD-FY84C-FXWHK XJBR4-M42Q4-QPJ9C-BRDRJ-KHPVYTF3Q7-YYP8R-D78R7-W9Q9M-DXVBKJ8D39-J2WM3-6368H-JV8G9-BYJJQP3H89-V3P2R-JVBTF-YM2J2-FTMT3 RGM4T-3VT6B-GTYPY-3FHP2-HV2YJ TTY4D-RDKK9-TYB2T-68WJW-M69KJ Windows 7 Home Premium Retail Key PPBK3-M92CH-MRR9X-34Y9P-7CH2FQ8JXJ-8HDJR-X4PXM-PW99R-KTJ3H 8489X-THF3D-BDJQR-D27PH-PJ3HC TWF78-W7H8T-KXD8C-YDFCQ-HK4WG BFTWY-X2PJR-VJP8V-KGBPJ-FWBMP RHVHB-VYF67-9FT4M-2WXR8-P3C6R 38CGD-Q6RHB-37BVW-Y3XK7-3CJVC 86GG2-DBVT6-KYQQ6-XFK9R-896MF4CBPF-W7GXG-J4J8F-GHG79-Q9YT8 Windows 7 Home Basic Retail KeyP4DBR-8YPT6-KHRB8-6T7RW-GMXGV FGTCF-8JBG2-4BK4G-36JWB-PFQXB CW4KD-MK47X-JYQ7Y-DKKTR-86TH7 37X8Q-CJ46F-RB8XP-GJ6RK-RHYT7 GDK6B-87QP9-F9WYK-PP327-BQ622 72C8D-KQ9Y4-FGBCD-WY9WG-BD92C GV7X4-92M4D-6F69V-RFGP9-3FBBD4JCWB-FVHJJ-XCPKC-CTWDP-QQQ9M WXM3Y-H2GDY-TKFQH-6GQQF-7VG8P Microsoft Office 2007密钥VMRGQ-G3YMP-RWYH2-4TQ97-CT2HD HY2WH-JXM8D-2WPMF-CRQV4-33W7W BPGQB-JP4CC-3XBDM-BQRRW-92FMJQX42F-X4MPG-9HBXV-YJVCB-FY6HWJQRPJ-XKGBT-XCPTF-47QQP-2RCVWXP2M9-2KFQ2-K92R9-3MR2T-GW8BJVBQF2-6K94C-KCT26-R4XQF-C2QQ8QF3F4-BPX6T-969XC-KDFKT-D9HD8Microsoft Office 2007专业版正版密钥:GM26K-7MYV2-338DJ-4DKMG-DTJBJ1,Microsoft? Office专业版 2007 中文试用版中文版产品密钥(FPP) :W6YQG-CPXTH-M373K-GBGQY-V93B62,Microsoft? Office 专业版 2007 中文试用版简体中文产品密钥(FPP) :KBM42-V8T4F-V4VVF-RBTKP-M4WRT3,Microsoft? Office 专业版 2007英文试用版英语产品密钥(FPP) :DPY3Y-GQ4G6-3YFH2-QH6FB-B9Q8G4,Microsoft? Office 专业版 2007 英文试用版英语产品密钥(FPP) :MD9YQ-48R27-2X4XP-4VCVG-7QQB65,Microsoft? Office家庭与学生版 2007 中文试用版中文版产品密钥(FPP) :JX8J3-8VWYT-3WMBD-FVDKB-K7H236,Microsoft? Office 家庭与学生版 2007 英文试用版英语产品密钥(FPP) :KTQCB-RJQDT-QVG4K-KBWY9-7Q2KG7,Microsoft? Office标准版 2007 中文试用版中文版产品密钥(FPP) :RDR7K-JH32M-86VWV-Y7MCC-6PC9B8,Microsoft? Office 标准版 2007 英文试用版英语产品密钥(FPP) :WB3RX-BYHPF-XXFPP-K7G8K-X7PC39,Microsoft? Office专业版 2007 中文试用版产品密钥(FPP) :DMM2C-3RM7K-XYMR4-3KWYT-64BJG10,Microsoft? Office中小型企业版 2007 英文试用版英语版WFH6D-MYWGM-C3RJM-PKYCH-YFKJ311,Microsoft? Office Visio 专业版 2007 中文试用版中文版产品密钥 :GXVD9-6MQ22-X98WF-BJBQG-VPTW312,Microsoft? Office Visio 专业版 2007 英文试用版英语产品密钥(FPP) :B4WYW-G3BKQ-9422R-W96DH-63P8613,Microsoft? Office OneNote 2007 中文试用版中文版产品密钥(FPP) :KVTB4-8X6J6-Y6R6F-P2GQ8-6TGW614,Microsoft? Office OneNote 2007 英文试用版英语产品密钥(FPP) :B2DQH-WXKCG-M39BC-G6GYX-GKBGD15,Microsoft?Office Project Professional 2007 中文试用版简体中文产品密钥(FPP) :HP4KH-R4CKV-4R2MV-KTBVP-HRQ6D16,Microsoft?Office Project Professional 2007 英文试用版英语产品密钥(FPP) :TB9RJ-G6DKK-TWVTP-6TG3B-7MMGG17,Microsoft? Office Visio 标准版 2007 中文试用版简体中文产品密钥(FPP) :PY4FB-WV7V9-F7W7H-GH6Y4-QWJPQ18,Microsoft? Office Visio 标准版 2007 英文试用版英语产品密钥(FPP) :CV4BG-6RV8Q-4MXDB-7JKWV-8CHTD19,Microsoft? Office Project 标准版 2007中文试用版简体中文产品密钥(FPP) :TG7DX-VPRXY-WVX7B-WXKQF-RDJPQ20,Microsoft? Office Project 标准版 2007 英文试用版英语产品密钥(FPP) :RP4V3-YBJGV-DQ2JX-74TMX-MCPCM21,Microsoft?Office Sharepoint Designer 2007 中文试用版简体中文产品密钥(FPP) :TMXC7-XVYDH-QQ39Y-J6BKD-8DJPW22,Microsoft?Office Sharepoint Designer 2007 英文试用版英语产品密钥(FPP) :XHVWJ-KMKK8-M39D7-TPG8C-BMXJ823,Microsoft? Office Groove 2007 中文试用版简体中文产品密钥(FPP) :XHBQT-GMYRH-WH87K-X3JMT-GRQ6J24Microsoft? Office Groove 2007 英文试用版英语产品密钥(FPP) :JBTYD-T3M3C-Q7VX2-93872-FXQ6M25,Microsoft? Office Publisher 2007中文试用版简体中文产品密钥(FPP) :H8X62-6QKMF-F2HWV-MPB9G-XB36G26,Microsoft? Office Publisher 2007英文试用版英语产品密钥(FPP) :JJB7M-HYTGH-WQ8TR-C27TV-49WPW 27,特殊的: V9MTG-3GX8P-D3Y4R-68BQ8-4Q8VDMicrosoft Office 2010 密钥GCXQJ-KFYBG-XR77F-XF3K8-WT7QWQY89T-88PV8-FD7H7-CJVCQ-GJ49223TGP-FTKV6-HTHGD-PDWWP-MWCRQGDQ98-KW37Y-MVR84-246FH-3T6BGFGVT2-GBV2M-YG4BD-JM823-XJYRYTTWC8-Y8KD3-YD77J-RGWTF-DTG2VGFWF2-R8H99-P4YWF-D2HY9-6PPXJGRPWH-7CDHQ-K3G3C-JH2KX-C88H81、Office Professional Plus 2010:6QFDX-PYH2G-PPYFD-C7RJM-BBKQ8BDD3G-XM7FB-BD2HM-YK63V-VQFDK2、Office Professional Plus 2010:(VL)MKCGC-FBXRX-BMJX6-F3Q8C-2QC6P VYBBJ-TRJPB-QFQRF-QFT4D-H3GVB3、SharePoint Server 2010:(Enterprise)6VCWT-QBQVD-HG7KD-8BW8C-PBX7T4、SharePoint Server 2010:(Standard)HQ937-PP69X-8K3KR-VYY2F-RPHB3win2003的序列号:企业版: QW32K-48T2T-3D2PJ-DXBWY-C6WRJ 标准版: C4C24-QDY9P-GQJ4F-2DB6G-PFQ9W 企业VLK: JB88F-WT2Q3-DPXTT-Y8GHG-7YYQY标准VLK: JB88F-WT2Q3-DPXTT-Y8GHG-7YYQY英文版 : JCGMJ-TC669-KCBG7-HB8X2-FXG7MVLK: HX4WF-VJ2DP-FHK6R-W9HWC-YX4DYDell OEM版:TPPJH-FG9MV-KQPXW-HVHKJ-6G728零售版: QW32K-48T2T-3D2PJ-DXBWY-C6WRJVOL版: KXV9C-C6YXR-7HPQP-BMR9T-9HQHMJCB3T-9CDQ4-K2X38-2HXRB-VX8YBM6RJ9-TBJH3-9DDXM-4VX9Q-K8M8MD42X8-7MWXD-M4B76-MKYP7-CW9FDcky24-q8qrh-x3kmr-c6bcy-t847yJB88F-WT2Q3-DPXTT-Y8GHG-7YYQYQW32K-48T2T-3D2PJ-DXBWY-C6WRJJB88F-WT2Q3-DPXTT-Y8GHG-7YYQYQW32K-48T2T-3D2PJ-DXBWY-C6WRJCKY24-Q8QRH-X3KMR-C6BCY-T847YWindows2003 正版可升级序列号(以下序列号不一定适合所有版本)JCHGT-JHGW9-7BFRX-R8CQR-JHFDYJCFKX-6YKVP-HWH4D-W7234-B9MQYJCDW4-7QB3C-7PGKV-JV7FQ-PB9VMJB874-VHGXJ-RDPXM-7C9CJ-VJRDYJB9YD-K7BCJ-7XWJ8-39GKV-8GPMBJCFVB-36BKJ-HQGDK-43HBG-TPV3YJB8RX-8FMMM-632FX-HF3PM-T98YBJCBT9-CP9HG-P8KCG-WW8GK-4R4DYJB8H8-QMYMM-9TV72-VC9TD-4X4DYJCF3J-T37HW-6KCPX-V28DJ-8XMQY JCG2T-DG33M-DRRQ7-Y79YP-67JYB JCGBV-X6VKQ-DTTPK-T4V9J-HMT7M JCC7V-9TKKC-K6VTB-W8RTF-VX4DY JB9KC-HP96D-RW794-4GDJ9-PDWYB JB8MM-7RWWB-J3HCQ-PGBYR-KBPMB JCJHC-QCQHD-6WR8T-DRF8T-J267M JCBYK-BWBHW-X8RXG-VJG7D-2WRDY JCGPF-VMVD3-F9GBT-Y3P7B-JB9VM JCGBY-RCHTX-BCBT7-2VK4M-94TBB JB8JM-PB2RT-4QG98-8P89V-YW3HM JCGG8-9BXCK-9BDH7-H69J7-XHQHM JB9PW-PF8BY-74KMX-CBD2H-4J3HMWindows2003 sp2 R2 的序列号中文版:标准版V9RX3-3GMKQ-M23KP-FYTQX-KQP8B M7V9W-W8GBT-3R8WT-G24V7-YKKJB P8TMF-WW9GT-XVQJ4-43V9D-69KJB WP226-BBDF3-WP2R3-HM2CY-82C8B PQ93W-D2H8Y-VVY2M-H7K99-MTXJB BQ24G-R7CHM-FR9D6-2VRRY-Y2C8B KKM7F-PB4GC-7DMH2-KKYXB-RG34M B6DCT-R2XG2-3KQPW-XV937-BJ6WB GTKQM-MQ87D-QGXW6-BDTQ7-4TRYY QH9MW-4T4KW-FBJ97-MPJCF-3C4YY TGK6W-VFP28-46KGK-8FTFW-9QJMYKHD69-H8BHX-7KC9K-624CT-V3VRM WDRWF-4PXTG-4CGMJ-4MCC4-G6MFM RWH86-PYQJ7-XMWJG-TRHQF-XM8MY企业版V893X-4RHCY-6PPH8-8VMT6-W97QT HMWM9-2883J-HGGGC-FDBRX-XHHQT TVF69-YXHGB-C9X28-XRJR9-Q6RX6 PFGC3-XWY6C-9MPYD-XKK2M-8DP7G QVHVK-H6G69-3CXT9-Q43HC-Y8P7G FGMF6-QCRXR-Y9CW7-YKFM3-Y97QT DG9KD-G7VGM-3TPBW-QTGPV-7RFX6 D9MYT-QMTYX-MTVC7-BTP4T-9JD3T R3RXP-6X97Q-D72YC-784FX-MFKHG MWP23-VWB3X-PTTYT-8D297-DMXHG WB2CJ-JWGJ4-HVFJ3-8Y9HM-V8VQT RBRBP-WXWDF-WXP7H-M4B49-9QP7G DBKDW-4M6XH-6R279-3HFC7-W3JK6 VPTQX-8X8RX-38Q6H-98P26-V4Q3TJ76HW-X4KKC-QRHW7-HV62R-M2TVG TQ863-76XMQ-BK8DP-R3X8B-MHTVG MF9FM-KQQPH-26R2J-9YHC2-8KFX6H36TY-XQVW9-8KWFM-H8JCX-BYRX6 RFGHD-3MMGK-TPPD9-49PJT-MVTVG D3TJG-9K7DW-TJFDX-YF6T6-F8VQTKD4QJ-CBC3Q-P38M7-GVJWB-PD6VG HJH9D-344BV-83DMJ-X67FB-RGRX6英文版:企业版RHBX7-YVMY6-2QHM8-CHYHR-JMPPB M4B8J-DQP9R-PY6J4-TJG78-FRCPBHP6YG-KKQV7-GCV3T-C3WRD-QJBRYG4W9P-Q2DQC-224X9-RQ7TM-PDGCB QKQQB-PV8W3-3PBJF-RC4DM-9QRFY PR86X-KWMQK-6CJVG-RCXFX-WWKWM PGCFX-RGRGX-VFHRX-WT6TJ-QVFFYF8QV3-BTYMR-V4GHX-B43FM-DY6CB MXC6T-JW7WQ-DY7H3-F8JV7-V9XWM DR7QV-WQDC8-G4DP9-9TY2P-Y9CPB HWX9H-KVPMC-3W2DJ-P2392-K9G8M标准版PCGCG-MP77F-9DBC9-QHW44-TDBRD KT3YM-JRM8T-JWV6Q-RQMG9-BBT73 PBJM7-PC3FJ-MDF66-G7FX9-DTH4D KCHH3-W4FT6-DKRVY-MR9R6-2MDH3 J43D2-G6Y7K-R3HPY-673T9-8XMRDH7DT2-WV3MM-V4RY6-6JM6W-9P673 M67V8-RYXPT-F23TR-M6YBY-47673 WGHD9-C7368-B8MF9-J8FP4-4BDH3 FJ6GG-XR424-6C7JB-HHVMC-RWWYQ RFHCQ-7GY3J-W336Y-FFYVC-9D3H3 TP2TD-KPYGJ-D82HX-FR82W-KBH4D VD2BM-TP2KK-CBXDQ-7B7FQ-4M9V3 HGX39-BVTG6-MKMWX-JWRYC-FPFFDWindows 2003 R2 Standard VOL EditionMHFT3-YGHV4-G86P4-KQXJ3-GYH4W C4PMV-P3C44-Y9383-68HGT-RVJ2G XDCTK-FJX33-FX3QX-RC8QR-WC68M TD34T-HJKBK-XRG39-M8P2C-68BR3 JFYMM-4GKMC-JQG87-GQF8B-2JWY6 CJ6Y9-MBCPM-6MJYD-9X8BB-9KMR3F89QX-H79DB-HPBTY-TCHMK-XVJY6D3YHV-Q9Q3R-CRPW3-2CDGD-DKXWT FTR2J-V2GCQ-DGHFH-D6XBC-KYDJM RG3T2-98YDC-TMTD9-VQ4J4-RXG8MMPQ6X-3MCCF-47H9T-TKC2F-T69WM RHBX7-YVMY6-2QHM8-CHYHR-JMPPB M4B8J-DQP9R-PY6J4-TJG78-FRCPBHP6YG-KKQV7-GCV3T-C3WRD-QJBRYG4W9P-Q2DQC-224X9-RQ7TM-PDGCB QKQQB-PV8W3-3PBJF-RC4DM-9QRFY PR86X-KWMQK-6CJVG-RCXFX-WWKWM PGCFX-RGRGX-VFHRX-WT6TJ-QVFFYF8QV3-BTYMR-V4GHX-B43FM-DY6CB MXC6T-JW7WQ-DY7H3-F8JV7-V9XWM DR7QV-WQDC8-G4DP9-9TY2P-Y9CPB HWX9H-KVPMC-3W2DJ-P2392-K9G8MWindows 2003 R2 Enterprise VOL Edition MDGJK-PF6YQ-PD8DJ-RFQVM-7WKWGQV9XT-CV22K-D8MGR-4MD86-8MYR6VB96B-VFG8F-74XWJ-W67Q7-8X82BM6F6D-VFQWH-CGWRB-RC7JR-VCV4WC49DP-CPHCB-MDGP3-MG334-W2V4WDR4B3-66VPQ-CK3VB-Y3BPY-2CJ2GJYCJX-CHTJX-RGH97-86WM9-RB6B6 MVDYF-X7FBW-H29XT-TCKWW-RBYRT BXJXT-9F88V-XXQWV-3MWMG-FYDJT MHFT3-YGHV4-G86P4-KQXJ3-GYH4WWindows 2003 R2 64bit Enterprise VOL EditionMR78C-GF2CY-KC864-DTG74-VMT73VPT7T-77D38-KWVW2-2G34P-73GBQ BVPPQ-CDPXV-8JBRH-9H9T6-3RXV3C4B3G-9HJD7-MGP7X-8QKPF-26T73DRB3Y-RMR92-4HBMD-TTRTG-X4MRDMTP7W-8BCRY-6JXKP-YGKVJ-WDWYQ FYHQV-W3TG6-P4WGF-HRPCM-HG6BQ WTCCJ-9JF3V-DBQGY-2JHG7-GDKV3FMJ2F-PGC3J-W3HMF-VY92M-FX4FD PMQB8-F2RP9-B2RG8-C627M-MG9V3Windows 2003 R2 64bit Standard VOL EditionBCMR8-K96FF-TQPH9-QT9D7-KY6BQ DWPYH-2H76M-CR43T-YW9V6-MBT73 QXDHD-DJRRG-9PCGR-MQW9W-2HQH3 JGHQV-MF9HV-DD7F2-DY7KR-DYH4D RYCBJ-QXYXD-9VF63-RQQPG-C7673HFV6Q-QMX4J-42Y6T-QQV3G-7GH4D H76K6-GHX87-QDY8B-G82YP-MGDH3 FPDPY-798Q6-WJ9WV-8PQQ2-X4TBQ PWVCR-3VPQF-3HQ3X-4YJTT-WQBRDC4HDQ-YRBDD-YC4YM-KQ9M9-QR4FD PCGCG-MP77F-9DBC9-QHW44-TDBRD KT3YM-JRM8T-JWV6Q-RQMG9-BBT73 PBJM7-PC3FJ-MDF66-G7FX9-DTH4D KCHH3-W4FT6-DKRVY-MR9R6-2MDH3 J43D2-G6Y7K-R3HPY-673T9-8XMRDH7DT2-WV3MM-V4RY6-6JM6W-9P673 M67V8-RYXPT-F23TR-M6YBY-47673 WGHD9-C7368-B8MF9-J8FP4-4BDH3 FJ6GG-XR424-6C7JB-HHVMC-RWWYQ RFHCQ-7GY3J-W336Y-FFYVC-9D3H3 TP2TD-KPYGJ-D82HX-FR82W-KBH4D VD2BM-TP2KK-CBXDQ-7B7FQ-4M9V3 HGX39-BVTG6-MKMWX-JWRYC-FPFFDwin 2008密钥Windows Server 2008 Standard 序列号:PV327-2CJ4B-MPQ7F-T4WWW-XFFGGRGM39-FDXDP-YJMVH-973PP-8BWKYD23QX-D26DY-KDY3M-DW27R-C7YPF88DGV-643XW-GCWBC-49YXB-J4G8837M2P-Y8V3R-CG2TQ-36QPB-WXK6TWindows Server 2008 Enterprise 序列号: CVKBP-XDDHC-RJRK8-MDKFB-F8JXHVR9JX-TGTXQ-M9XYY-9G87Y-8JPGV RCDCH-2RH7Q-M4RK3-HG9MY-B72JWC4KWH-H9FJF-9JGJJ-JQQ4M-B87XW PWDHP-JTTX4-XM4YV-FDCVG-9Q6YYWindows Server 2008 Datacenter 序列号: BR6KD-MMX7W-RWHKV-QMQMV-2CQVT9C3QW-TDQ48-GR9KC-YCRDK-3C9366T6BV-9VPRV-GHJC6-6GDHJ-QM68K CRRCJ-2MK4C-FFMXX-77YTG-PDD4M33JHD-349J8-FJ6R6-DK3T3-R3HPQwin7密钥神奇的Windows7旗舰版“激活密钥”TFP9Y-VCY3P-VVH3T-8XXCC-MF4YK“神Key之一”:KH2J9-PC326-T44D4-39H6V-TVPBY “神Key之二”:TFP9Y-VCY3P-VVH3T-8XXCC-MF4YK “神Key之三”:236TW-X778T-8MV9F-937GT-QVKBB “神Key之四”:87VT2-FY2XW-F7K39-W3T8R-XMFGF “神Key之五”:J783Y-JKQWR-677Q8-KCXTF-BHWGC “神Key之六”:C4M9W-WPRDG-QBB3F-VM9K8-KDQ9Y “神Key之七”:2VCGQ-BRVJ4-2HGJ2-K36X9-J66JG “神Key之八”:MGX79-TPQB9-KQ248-KXR2V-DHRTD “神Key之九”:FJHWT-KDGHY-K2384-93CT7-323RCWindows 7 Ultimate RetailTG664-TJ7YK-2VY3K-4YFY6-BCXF4MVG64-RQDVY-KB9RM-MX9WT-MW824TDTY2-6HJ49-46PCK-6HY88-KQXXXFKDJ2-RCXKD-TFW4H-2PTGK-MMMH8H67R8-4HCH4-WGVKX-GV888-8D79BJ4M92-42VH8-M9JWJ-BR7H6-KTFP676RJX-HDXWD-8BYQJ-GRPPQ-8PP92P3P9R-3DH3Q-KGD38-DWRR4-RF7BCC2236-JBPWG-TGWVG-GC2WV-D6V6Q 4HVJQ-4YW7M-QWKFX-Q3FM2-WMMHP YH6QF-4R473-TDKKR-KD9CB-MQ6VQ6VP2W-C8BCH-FBTQT-6CMHK-Y7QBG WYRTJ-8KGKQ-3FDMW-2PQRX-MDYDB MFBG6-2JM2T-VQQ6M-K86FT-P9WCW TRV9M-9DQH8-DQVJF-DFJFQ-PV2JTBB3K3-MMTHM-WFWJK-PCC8G-3DRGQ TC48D-Y44RV-34R62-VQRK8-64VYG CTT6T-PWYJD-327V6-W2BWW-RJ29T BP8HR-QV3B8-WG24X-RQ3H3-DK67MWindows 7 Professional RetailBWPX2-XK2T8-3GV2W-KHQVP-QXCDV HWRFF-2FFYX-XFXP2-DYFC3-BX3B7YT9K9-4R938-3TVXX-3Q3QT-9HBXM C3X7Y-R6WWH-BRXRD-FY84C-FXWHK XJBR4-M42Q4-QPJ9C-BRDRJ-KHPVY TF3Q7-YYP8R-D78R7-W9Q9M-DXVBK J8D39-J2WM3-6368H-JV8G9-BYJJQP3H89-V3P2R-JVBTF-YM2J2-FTMT3 RGM4T-3VT6B-GTYPY-3FHP2-HV2YJ TTY4D-RDKK9-TYB2T-68WJW-M69KJ。

浅谈内部网络中密钥的管理 口令取值范围 DES算法

浅谈内部网络中密钥的管理口令取值范围 DES算法在现实中,黑客攻击Intranet目标的时候,90%会把破译普通用户的口令作为第一步。

先用“finger 远端主机名”找出主机上的用户账号,然后用字典穷举法进行攻击。

因为事实上,很多用户都把自己常用的英文单词或者自己的姓名作为口令。

通过一些程序,自动地从计算机字典里面去找单词作为用户的口令输入给远端的主机,尝试进入系统。

这个破译过程是由程序来完成的。

大概十几个小时就可以把字典里的单词都完成。

这类程序的典型代表是LetMeIn version 2.0。

如果这种方法不能奏效,黑客就会仔细地寻找目标的薄弱环节和漏洞,伺机夺取目标中存放口令的文件shadow或者passwd。

在现代的Unix系统中,用户的基本信息都是存放在passwd文件中的,所有的口令都经过DES加密后专门放在shadow文件中,处于严密的保护下。

老版本的Unix的口令都在passwd文件中。

一旦获得了这个文件,就可以用专用的破解DES加密算法的程序来解析口令。

口令的取值范围在Unix下,可以当作口令来用的字符一共有:10(数字)+33(标点符号)+26×2(大小写字母) =95个如果口令取任意5个字母+1 位数字或符号的可能性是:52×52×52/×52×52×43=163亿。

但是如果5个字母是常用的词,那么假设常用的词是5000个,考虑到大小写,可能性将有:5000×(2+2+2+2+2)×43= 688万种可能性。

这已经可以利用微机来进行穷举了,这样的简单口令用不了3分钟就能破译,如果有人用P200进行攻击,那么一周内可以进行200次攻击,所以6位的口令都是很不安全的。

遗憾的是许多用户都是这么设定的,而黑客不需要破解所有用户的口令,他们只需要一个普通用户的口令就足够了,只要潜入系统,就可以利用系统的漏洞而获得系统的控制权,所以使用简单口令是对整个主机安全的不负责任,这是首先我们应该重视的问题。

常用加密方式

常用加密方式Base64Sha1(Secure Hash Algorithm) (非对称加密)Sha256(非对称加密)Sha512(非对称加密)MD5(Message Digest Algorithm 5)(非对称加密)RSA(非对称加密)DES(Data Encryption Standard)(对称加密)3DES(Triple DES)(对称加密)AES(Advanced Encryption Standard)(对称加密).net 数据加密算法目前企业面临的计算环境和过去有很大的变化,许多数据资源能够依靠网络来远程存取,而且越来越多的通讯依赖于公共网络公共网络(如Internet),而这些环境并不保证实体间的安全通信,数据在传输过程可能被其它人读取或篡改。

加密将防止数据被查看或修改,并在原本不安全的信道上提供安全的通信信道,它达到以下目的:·保密性:防止用户的标识或数据被读取。

·数据完整性:防止数据被更改。

·身份验证:确保数据发自特定的一方。

一、数据加密/编码算法列表常见用于保证安全的加密或编码算法如下:1、常用密钥算法密钥算法用来对敏感数据、摘要、签名等信息进行加密,常用的密钥算法包括:· DES(DataEncryption Standard):数据加密标准,速度较快,适用于加密大量数据的场合;· 3DES(TripleDES):是基于DES,对一块数据用三个不同的密钥进行三次加密,强度更高;· RC2和RC4:用变长密钥对大量数据进行加密,比DES 快;· IDEA(InternationalData Encryption Algorithm)国际数据加密算法,使用128 位密钥提供非常强的安全性;· RSA:由RSA 公司发明,是一个支持变长密钥的公共密钥算法,需要加密的文件快的长度也是可变的;· DSA(DigitalSignature Algorithm):数字签名算法,是一种标准的DSS(数字签名标准);· AES(AdvancedEncryption Standard):高级加密标准,是下一代的加密算法标准,速度快,安全级别高,目前AES 标准的一个实现是Rijndael 算法;· BLOWFISH,它使用变长的密钥,长度可达448位,运行速度很快;·其它算法,如ElGamal、Deffie-Hellman、新型椭圆曲线算法ECC等。

esafenet加密原理

esafenet加密原理

eSafeNet是一种加密技术,它采用了多种加密原理来确保数据的安全性。

eSafeNet的加密原理主要包括对称加密、非对称加密和哈希算法。

首先,对称加密是eSafeNet加密原理的重要组成部分之一。

在对称加密中,发送方和接收方使用相同的密钥来加密和解密数据。

这意味着数据在传输过程中被加密,只有持有正确密钥的接收方才能解密数据。

eSafeNet使用对称加密来保护数据的机密性,确保未经授权的用户无法访问数据。

其次,非对称加密也是eSafeNet加密原理的重要组成部分。

非对称加密使用一对密钥,分别是公钥和私钥。

发送方使用接收方的公钥来加密数据,而接收方使用自己的私钥来解密数据。

这种加密方式可以保证数据的安全传输,并且可以验证发送方的身份。

eSafeNet使用非对称加密来确保数据在传输过程中不被篡改,并且可以验证数据的来源。

此外,哈希算法也是eSafeNet加密原理的重要组成部分。

哈希算法可以将任意长度的数据转换成固定长度的哈希值。

eSafeNet使

用哈希算法来确保数据的完整性,一旦数据被篡改,其哈希值也会发生变化,从而可以及时发现数据的篡改情况。

综上所述,eSafeNet的加密原理主要包括对称加密、非对称加密和哈希算法。

这些加密原理共同确保了数据在传输和存储过程中的安全性、机密性和完整性。

通过综合运用这些加密原理,eSafeNet能够有效地保护数据免受未经授权的访问和篡改。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

NET中的密钥(密码)学--对称加密介绍在.NET之前,使用非托管的Win32APIs加密解密数据是一件非常痛苦的事情。

为了这个加密解密的目的,.NET配置了一组类(和命名空间)。

现在你有很多类可以使用每种不同的算法保护你的数据。

在.NET里面Crypttography命名空间下又定义了3种类型的加密方法。

他们是AsymmetricAlgorithm,SymmetricAlgorithm和HashAlgorithm。

所有的这些类(和.NET密码学类型)都是抽象类。

我们今天将要描述SymmetricAlgorithm。

剩下的将在以后的文章中陆续讲解。

注意:虽然大多数托管代码里的加密类实现使用了很多CryptoAPI库。

SymmetricAlgorithms基础对称算法使用用户的密钥(密码)工作。

它的意思是,任何时候你都可以实现它而且可以使用对称算法加密或者解密你的数据,为了加密或者解密你的数据你必须定义一个密码或者一个密钥。

下面描述了对称加密的特性。

●加密的强度依赖于你的密钥(密码)。

如果你配置一个长的密钥,它将是非常难破解的。

意思是他将要花费很长的时间让黑客找到密钥。

●对称加密的一个风险是密码应该让第二个人知道(这个人必须用你的密钥来解密数据)。

●这种加密算法是基于简单的数学操作,因此它工作的非常快。

因此当你要加密的数据量非常大的时候它是最好的选择。

●基于对称的加密可以被黑客暴力破解。

但是如果你定义一个非常好的密码(足够长),这个破解的过程将需要很长的时间。

●一旦用户定义了密钥。

黑客可以使用暴力破解或者字典来编码或者解密你的信息。

但是长的密钥可以在黑客破解你的密码的时候保护你的数据更长的时间。

另外在使用密钥或者密码对称加密过程中有一件非常重要的事情。

就是初始化向量(IV)。

IV被使用在最初的编码中(加密或者解密)。

在所有的对称算法类中我们有一个名叫Mode的属性。

这是被IV使用的。

如果我们设置Mode属性为CipherMode.CBC(Cipher Block Chaining),则使用这个模式,每个数据块使用来自前一个块的值来处理。

意思是如果系统在处理第三块数据,则它会从第二块中取一些信息(处理第三块数据)。

接着它会取第一块数据中的信息用来处理第二块数据。

但是在第一块数据之前没有可以用的块,因此它将使用IV来处理第一块。

这个技术确保没有两个相同的块产生相同的输出并且因此使得数据更安全。

然而如果你使Mode=CipherModer.ECB(Electronic codebook mode),则他不会使用上面的方法(使用前面的处理的块信息处理后面的块)。

如果你想用很少的资源和时间处理大量的消息那么这个方法对于你来说就很有用。

他也可以让你从数据的中间开始处理。

应此,上面我们包含了在对称加密中的两间非常重要的事情。

他们是密钥和初始化向量。

现在让我们看看对称加密支持哪些算法。

对称算法和对称算法类下面是对称算法和他们的类的关键信息。

算法名称算法类(抽象)有效密钥大小(Bit) 默认密钥大小(Bit) 默认实现类DES DES 64 64 DESCryptoServiceProviderTripleDES TripleDES 128, 192 192 TripleDESCryptoServiceProviderRC2 RC2 40-128 128 RC2CryptoServiceProviderRijnDael RijnDael 128, 192, 256 256 RijnDaelManaged这里需要注意的是所有的算法类都是继承于抽象类SymmetricAlgorithm。

并且你可以看到每个类都支持不同的密钥大小。

相同的情况下,他们也支持不同的初始化向量的大小。

正如我刚才所说的他们所有的类都是抽象类,因此我们不能直接创建这些抽象类的任何实例。

但是SymmetricAlgorithm类(也是抽象类)有一个共享的方法叫Create可以不用操心它是如何实现来创建一个类的具体实例。

意思是,你可以通过下面的方式使用它。

RC2 mRC2 = RC2.Create();它将为您返回一个RC2默认实现的一个实例,而不用去关心具体如何实现RC2这个类。

如果你想在微软以后更新RC2类的实现还能共享代码(成为可能),这个技术是非常有用的。

在那种情况下,你的代码将自动适应它们的改变并且正确的工作。

或者可能在将来RC2类用托管代码写,你的代码依然可以接受它。

在相同的情况下,你同样可以使用下面的语句。

RC2 mCrypto = SymmetricAlgorithm.Create(“RC2”);这也可以给你返回一个RC2的对象(默认实现)。

在这种情况下你要使用重裁Create 方法用算法的名字设置参数来返回算法的对象。

这个Create方法来自SymmetricAlgorithm 类,并且向我前面说的所有的使用对称算法的其它类都继承于SymmetricAlgorithm,因此你可以在上面所有的类里面找到Create这个方法。

意思是如果你使用RC2.Create(“DES”)则它也能工作并且将返回一个DES的对象。

但是不能使用RC2类得到DES对象。

上面的机制看起来很有用。

我们可以用同样的方法使用我们自己的算法定义自己的类。

但是要想这样,我们必须要对machine.config文件作一些小的改动。

我在这里不详细描述。

你可以参考Wrox关于密码学的书得到更多的信息。

现在让我们看看SymmetricAlgorithm类里面的一些方法和属性。

●BlockSize:分开处理的数据块的大小。

大的数据将被分成小的数据块来处理,如果数据小于块大小,则被追加(使用一些默认值填充)。

●Key:在处理数据的时候将要使用密钥。

这个密钥被配置成使用字节数组。

●IV:数据处理的时候使用初始化向量(上面已经描述)。

配置成字节数组。

●KeySize:密钥的所有位的大小。

●LegalBlockSize: 返回BlockSize的枚举告诉你判断包括最大值,最小值和跳跃值在内的块的大小。

跳跃值意思是还有多少值应该添加判断值得到下一个值。

比如如果最小值是32,跳跃值是16那么下一个判断值就是48,64等等。

(Returns the BlockSize Enumeration which tells you legal values for block size including max value, min value and Skip value. Skip value means that how much value should be added to last legal value to get next value. Like if min value is 32 and Skipvalue is 16, it means next legal values will be 48, 64 and so on.)●Mode: 位操作得到或者设置模式。

见上面描述。

值是CipherMode枚举中的一个。

●Padding: 得到或者设置PaddingMode枚举中的一个追加值。

(填充块中空余的区域)●LegalKeySize: 和LegalBlockSize一样,但是处理的是KeySize。

●Create: 上面已经描述,使用它创建默认算法实现的类的实例。

●CreateEncryptor: 返回一个可以手动加密数据的IcryptoTransform对象。

一会将仔细描述。

●CreateDecryptor: 返回一个可以手动解密数据的IcryptoTransform对象。

一会将仔细描述。

●GeneratrKey and GenerateIV: 在加密或者解密的过程中如果Key和IV是null则这些方法可以产生默认的密钥和IV。

●VaildKeySize: 检查给定的密钥是不是算法的有效的密钥。

●Clear: 清除和消除所有的资源以及象密钥和IV这样的内存信息。

在写代码之前,让我们说几件对我们理解代码非常用帮助的事情。

CreateEncryptor和CreateDecryptorSymmetricAlgorithm类的CreateEncryptor和CreateDecryptor方法返回ICryptoTransform对象。

IcryptoTransform是一个想要处理数据块的类来实现的接口。

这个过程可以是加密,解密,散列,基于64的编码和解码等等。

这个接口的基本目的是完成数据处理分块(The basic purpose of this Interface is to perform Blockwize processing of data.)。

你可以直接使用它的实例,但是在大多数情况下,为了方便,我们通过其他的名叫CryptoStream来完成。

让我们看一个例子是如何使用它的。

DES mCrypt = new SymmetricAlgorithm.Create(“DES”);ICryptoTransform mTransform = mCrypt.CreateEncryptot();CreateEncryptor或者CreateDecryptor是两个重裁的方法。

如果你没有任何参数传入其中,那么将使用默认的密钥和IV(使用SymmetricAlgoruthm类里面的GenerateKey和GenerateIV方法)。

另一方面,你可以通过传入一个IV和密钥到CreateEncryptor和CreateDecryptor的对象中。

以致加密和解密将使用我们自己定义的IV和密钥。

CryptoStream类CryptoStream类通常被使用来读写数据同时也在读或者写的时候加密或者解密数据。

它是简单的包装了一下原始流类Stream。

It uses the buffered access taking all worries from you to manage buffer, block sizes, padding etc.你可以使用下面的代码得到它的实例。

DES mCrypt = SymmetricAlgorithm.Create(“DES”);IcryptoTransform mTransform = mCrypt.CreateEncryptor();CryptoStream mStream = new CryptoStream(fileStream,mTransform,CryptoStramMode.Read)fileStream是请求从硬盘或者内存中读取数据的原始文件的流(或者是MemoryStream)。

现在通过使用mStream对象和StreamReader/StreamWriter对象读写数据。