计算机网络安全第三次作业

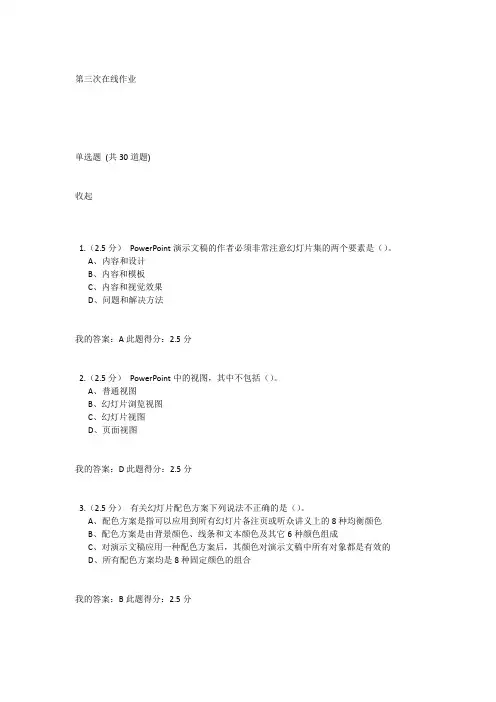

石油大学计算机-第三次在线作业

B、完整性

C、可用性

D、语义正确性

我的答案:D此题得分:2.5分

27.(2.5分)下面关于防火墙说法不正确的是()。

A、防火墙可以防止所有病毒通过网络传播

B、防火墙可以由代理服务器实现

C、所有进出网络的通信流都应该通过防火墙

D、防火墙可以过滤所有的外网访问

我的答案:A此题得分:2.5分

28.(2.5分)“防火墙”技术的应用属于网络安全策略中的()。

C、Internet服务商

D、拨号器

我的答案:C此题得分:2.5分

11.(2.5分)对于个人用户而言,在一般情况下,使用()连入Internet是一个较为恰当的选择。

A、专线连接

B、微机局域网连接

C、微波连接

D、电话拨号连接

我的答案:D此题得分:2.5分

12.(2.5分)以下不是常用的传输媒体的是()。

B、动作设置

C、观看方式

D、排练计时

我的答案:D此题得分:2.5分

9.(2.5分)计算机网络是按照()将地理上分散且具有独立功能的计算机互相连接构成的系统。

A、网络拓扑

B、网络协议

C、网络共享

D、网络功能

我的答案:B此题得分:2.5分

10.(2.5分)ISP是()的简称。

A、传输控制层协议

B、间际协议

我的答案:A此题得分:2.5分

25.(2.5分)下面关于计算机病毒描述错误的是()。

A、计算机病毒具有传染性

B、通过网络传染计算机病毒,其破坏性大大高于单机系统

C、如果染上计算机病毒,该病毒会马上破坏你的计算机系统

D、计算机病毒主要破坏数据的完整性

我的答案:C此题得分:2.5分

电子科技大学计算机网络安全作业3

(B) 密钥长度应该足够长。

(C) 使用较长的数字串作为密钥

(D) 定期更换密钥

[参考答案:C] 分值:5

10. 用某种方法伪装消息以隐藏它的内容的过程称为

(A) 加密

(B) 认证

(C) 解密

(D) 数字签名

[参考答案:A] 分值:5

11. 关于拒绝服务攻击描述正确的是

(A) 会话密钥

(B) 公钥

(C) 私钥

(D) 流密码

[参考答案:B] 分值:5

14. 关于HIDS说法错误的是

(A) 针对单台主机

(B) 平台无关

(C) 适用于被加密和交换的环境

(D) 可纯软件实现

[参考答案:B] 分值:5

15. 关于DES算法的说法正确的是

(A) 是非对称加密算法

(A) 属于防火墙技术

(B) 检测用户活动的偏离

(C) 采用规则匹配

(D) 属于密码技术

[参考答案:B] 分值:5

8. 黑客攻击的一般过程中,第三阶段为

(A) 收集目标计算机的信息

(B) 寻找漏洞和攻击

(C) 端口扫描

(D) 清除入侵痕迹

[参考答案:D] 分值:5

9. 密钥管理过程中,错误的做法是

(B) 抗原像性

(C) 双向性

(D) 抗碰撞性

[参考答案:C] 分值:5

18. ( )是在密钥的控制之下,将定长的明文块转换成等长密文的技术

(A) 流密码

(B) 置换密码

(C) 代换密码

(D) 分组密码

[参考答案:D] 分值:5

19. 关于代理服务器说法正确的有

(A) 工作在应用层

(A) 属于被动攻击

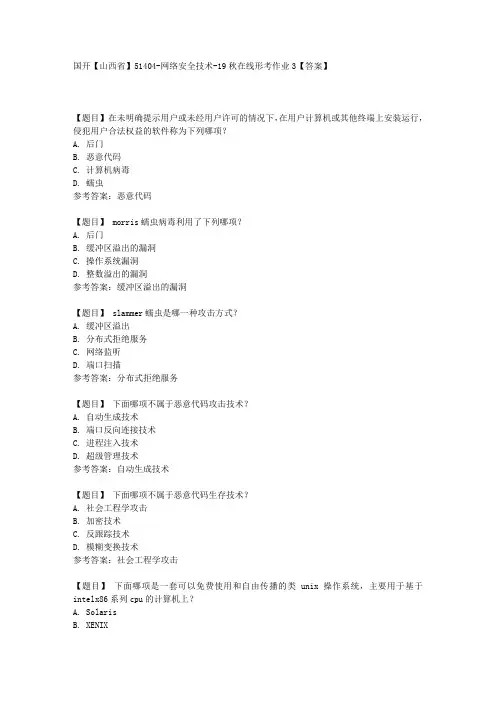

国开【山西省】51404《网络安全技术在线》形考作业3【答案】

国开【山西省】51404-网络安全技术-19秋在线形考作业3【答案】

【题目】在未明确提示用户或未经用户许可的情况下,在用户计算机或其他终端上安装运行,侵犯用户合法权益的软件称为下列哪项?

A. 后门

B. 恶意代码

C. 计算机病毒

D. 蠕虫

参考答案:恶意代码

【题目】 morris蠕虫病毒利用了下列哪项?

A. 后门

B. 缓冲区溢出的漏洞

C. 操作系统漏洞

D. 整数溢出的漏洞

参考答案:缓冲区溢出的漏洞

【题目】 slammer蠕虫是哪一种攻击方式?

A. 缓冲区溢出

B. 分布式拒绝服务

C. 网络监听

D. 端口扫描

参考答案:分布式拒绝服务

【题目】下面哪项不属于恶意代码攻击技术?

A. 自动生成技术

B. 端口反向连接技术

C. 进程注入技术

D. 超级管理技术

参考答案:自动生成技术

【题目】下面哪项不属于恶意代码生存技术?

A. 社会工程学攻击

B. 加密技术

C. 反跟踪技术

D. 模糊变换技术

参考答案:社会工程学攻击

【题目】下面哪项是一套可以免费使用和自由传播的类unix操作系统,主要用于基于intelx86系列cpu的计算机上?

A. Solaris

B. XENIX。

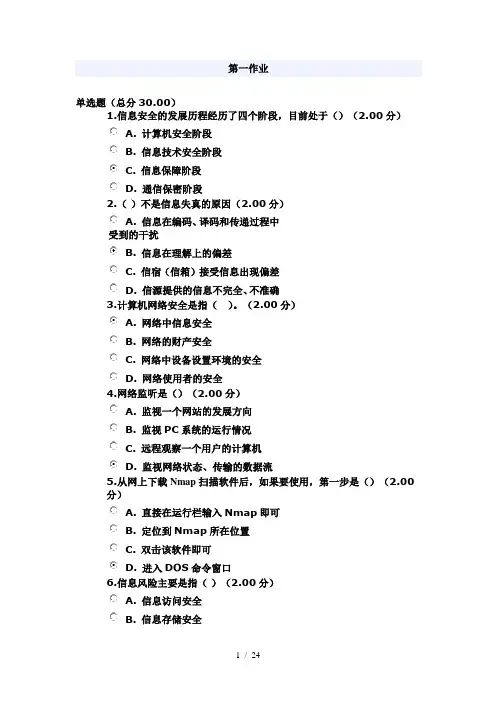

第一作业(1)

第一作业单选题(总分30.00)1.信息安全的发展历程经历了四个阶段,目前处于()(2.00分)A. 计算机安全阶段B. 信息技术安全阶段C. 信息保障阶段D. 通信保密阶段2.()不是信息失真的原因(2.00分)A. 信息在编码、译码和传递过程中受到的干扰B. 信息在理解上的偏差C. 信宿(信箱)接受信息出现偏差D. 信源提供的信息不完全、不准确3.计算机网络安全是指()。

(2.00分)A. 网络中信息安全B. 网络的财产安全C. 网络中设备设置环境的安全D. 网络使用者的安全4.网络监听是()(2.00分)A. 监视一个网站的发展方向B. 监视PC系统的运行情况C. 远程观察一个用户的计算机D. 监视网络状态、传输的数据流5.从网上下载Nmap扫描软件后,如果要使用,第一步是()(2.00分)A. 直接在运行栏输入Nmap即可B. 定位到Nmap所在位置C. 双击该软件即可D. 进入DOS命令窗口6.信息风险主要是指()(2.00分)A. 信息访问安全B. 信息存储安全C. 信息传输安全D. 以上都对7.能够在网络通信中寻找符合网络入侵模式的数据包而发现攻击特征的入侵检测方式是()。

(2.00分)A. 基于系统的入侵检测方式B. 基于文件的入侵检测方式C. 基于主机的入侵检测方式D. 基于网络的入侵检测方式8.黑客搭线窃听属于()风险(2.00分)A. 信息存储安全B. 信息访问安全C. 信息传输安全D. 以上都不正确9.网络攻击发展趋势()(2.00分)A. 黑客攻击B. 黑客技术与网络病毒日益融合C. 攻击工具日益先进D. 病毒攻击10.DDOS破坏了()(2.00分)A. 可用性B. 完整性C. 真实性D. 保密性11.目录级安全控制技术中针对用户有8种权限,以下权限不属于其中的有()(2.00分)A. 删除权限B. 读权限C. 隐藏文件D. 写权限12.()是用来保证硬件和软件本身的安全的(2.00分)A. 运行安全B. 系统安全C. 实体安全D. 信息安全13.以下( )不是保证网络安全的要素(2.00分)A. 数据交换的完整性B. 数据存储的唯一性C. 发送信息的不可否认性D. 信息的保密性14.一般中木马的主机上被安装了木马的()(2.00分)A. 服务器和客服端B. 客服端C. 服务器端D. 均错15. 在使用破解了系统的管理员密码,使用()格式可以执行被破解机器上的CMD.EXE 文件(2.00分)A. psexec.exe ip u username -p password cmd.exeB. psexec.exe \\ip -u username -p password cmd.exeC. psexec.exe ip p username -u password cmdD. psexec.exe \\ip -u username -p password cmd多选题(总分50.00)1.关于X-SCAN 说话正确的有()(5.00分)A. 需要winCap 的支持B. 扫描后能生成报告C. 主要是用于扫描漏洞D. 也能进行弱密码破解2.下面()属于网络监听软件(5.00分)A. snifferB. wiresharkC. 灰鸽子D. smbcrack3.根据控制手段和具体目的的不同,访问控制技术有()(5.00分)A. 网络权限控制B. 属性安全控制C. 目录级安全控制D. 入网访问控制4.网络安全防护体系架构包含()(5.00分)A. 网络安全评估B. 安全防护C. 网络管理D. 网络安全服务5.关于密码破解说法正确的有()(5.00分)A. 密码破解一般很容易B. 暴力破解密码的成功率高,但效率底C. 破解通俗讲就是计算机猜密码D. 字典式密码破解针对有规律的密码6.使用wireshark 可以轻易监听到局域网内()的明文密码(5.00分)A. HTTPSB. HTTPC. POPD. FTP7.入侵检测分为两种,分别是()(5.00分)A. NIDSB. IDSC. HIDSD. FireWall8.目录级安全控制技术中针对用户有8种权限,以下权限属于其中的有()(5.00分)A. 隐藏文件B. 读权限C. 写权限D. 删除权限9.为了自己的网银密码不被泄漏,以下做法正确的是()(5.00分)A. 下载防钓鱼软件B. 登录时使用加密方式C. 不在网吧使用D. 让网页记住密码10.访问控制涉及的技术比较广,技术实现产品种类很多,以下属于访问控制产品的是()(5.00分)A. 防火墙B. 专用访问控制服务器C. 交换机D. 路由器判断题(总分20.00)1. 不上非熟识的网站能减少中毒机率。

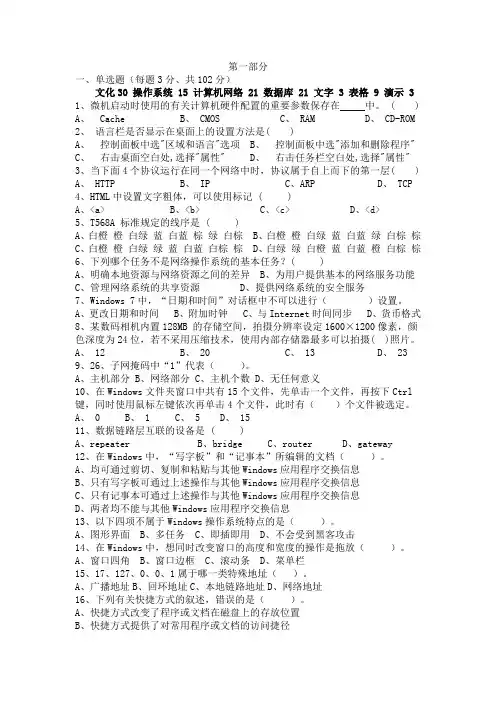

中职高三计算机网络第三次月考题

第一部分一、单选题(每题3分、共102分)文化30 操作系统 15 计算机网络 21 数据库 21 文字 3 表格 9 演示 31、微机启动时使用的有关计算机硬件配置的重要参数保存在中。

( )A、 CacheB、 CMOSC、 RAMD、 CD-ROM2、语言栏是否显示在桌面上的设置方法是( )A、控制面板中选"区域和语言"选项B、控制面板中选"添加和删除程序"C、右击桌面空白处,选择"属性"D、右击任务栏空白处,选择"属性"3、当下面4个协议运行在同一个网络中时,协议属于自上而下的第一层( )A、 HTTPB、 IPC、ARPD、 TCP4、HTML中设置文字粗体,可以使用标记 ( )A、<a>B、<b>C、<c>D、<d>5、T568A 标准规定的线序是 ( )A、白橙橙白绿蓝白蓝棕绿白棕B、白橙橙白绿蓝白蓝绿白棕棕C、白橙橙白绿绿蓝白蓝白棕棕D、白绿绿白橙蓝白蓝橙白棕棕6、下列哪个任务不是网络操作系统的基本任务?( )A、明确本地资源与网络资源之间的差异B、为用户提供基本的网络服务功能C、管理网络系统的共享资源D、提供网络系统的安全服务7、Windows 7中,“日期和时间”对话框中不可以进行()设置。

A、更改日期和时间B、附加时钟C、与Internet时间同步D、货币格式8、某数码相机内置128MB 的存储空间,拍摄分辨率设定1600×1200像素,颜色深度为24位,若不采用压缩技术,使用内部存储器最多可以拍摄( )照片。

A、 12B、 20C、 13D、 239、26、子网掩码中“1”代表()。

A、主机部分B、网络部分C、主机个数D、无任何意义10、在Windows文件夹窗口中共有15个文件,先单击一个文件,再按下Ctrl 键,同时使用鼠标左键依次再单击4个文件,此时有()个文件被选定。

计算机网络第三章作业

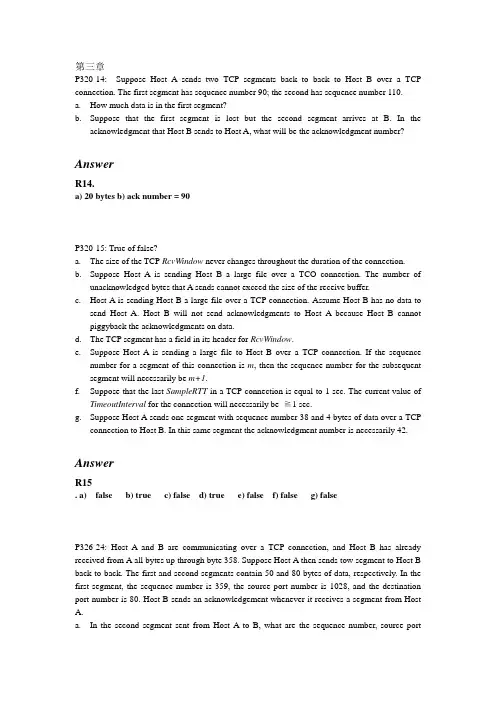

第三章P320-14: Suppose Host A sends two TCP segments back to back to Host B over a TCP connection. The first segment has sequence number 90; the second has sequence number 110.a.How much data is in the first segment?b.Suppose that the first segment is lost but the second segment arrives at B. In theacknowledgment that Host B sends to Host A, what will be the acknowledgment number?AnswerR14.a) 20 bytes b) ack number = 90P320-15: True of false?a.The size of the TCP RcvWindow never changes throughout the duration of the connection.b.Suppose Host A is sending Host B a large file over a TCO connection. The number ofunacknowledged bytes that A sends cannot exceed the size of the receive buffer.c.Host A is sending Host B a large file over a TCP connection. Assume Host B has no data tosend Host A. Host B will not send acknowledgments to Host A because Host B cannot piggyback the acknowledgments on data.d.The TCP segment has a field in its header for RcvWindow.e.Suppose Host A is sending a large file to Host B over a TCP connection. If the sequencenumber for a segment of this connection is m, then the sequence number for the subsequent segment will necessarily be m+1.f.Suppose that the last SampleRTT in a TCP connection is equal to 1 sec. The current value ofTimeoutInterval for the connection will necessarily be≧1 sec.g.Suppose Host A sends one segment with sequence number 38 and 4 bytes of data over a TCPconnection to Host B. In this same segment the acknowledgment number is necessarily 42.AnswerR15. a) false b) true c) false d) true e) false f) false g) falseP326-24: Host A and B are communicating over a TCP connection, and Host B has already received from A all bytes up through byte 358. Suppose Host A then sends tow segment to Host B back-to-back. The first and second segments contain 50 and 80 bytes of data, respectively. In the first segment, the sequence number is 359, the source port number is 1028, and the destination port number is 80. Host B sends an acknowledgement whenever it receives a segment from Host A.a.In the second segment sent from Host A to B, what are the sequence number, source portnumber, and destination port number?b.If the first segment arrivers before the second segment, in the acknowledgement of the firstarriving segment, what is the acknowledgment number, the source port number, and the destination port number?c.If the second segment arrives before the first segment, in the acknowledgement of the firstarriving segment, what is the acknowledgment number?d.Suppose the two segments sent by A arrive in order at B. The first acknowledgment is lost andthe second acknowledgement arrives after the first timeout interval. Draw a timing diagram, showing these segments and all other segments and acknowledgements sent. (Assume there is no additional packet loss.) For each segment in your figure, provide the sequence number and the number of bytes of data; for each acknowledgement that you add, provide the acknowledgement number.AnswerProblem 24a.In the second segment from Host A to B, the sequence number is 409, sourceport number is 1028 and destination port number is 80.b.If the first segment arrives before the second, in the acknowledgement of the firstarriving segment, the acknowledgement number is 409, the source port number is80 and the destination port number is 1028.c.If the second segment arrives before the first segment, in the acknowledgementof the first arriving segment, the acknowledgement number is 359, indicating thatit is still waiting for bytes 359 and onwards.d.Host A Host BTimeoutintervalTimeoutintervalP328-34: Consider the following plot of TCP window size as a function of time.Assuming TCP Reno is the protocol experiencing the behavior shown above, answer the following questions. In all cases, you should provide a short discussion justifying your answer.a.Identify the intervals of time when TCP slow start is operating.b.Identify the intervals of time when TCP congestion avoidance is operating.c.After the 16th transmission round, is segment loss detected by a triple duplicate ACK or by atimeout?d.After the 22nd transmission round, is segment loss detected by a triple duplicate ACK or by atimeout?e.What is the initial value of Threshold at the first transmission round?f.What is the value of Threshold at the 18th transmission round?g.What is the value of Threshold at the 24th transmission round?h.During what transmission round is the 70th segment sent?i.Assuming a packet loss is detected after the 26th round by the receipt of a triple duplicateACK, what will be the values of the congestion window size and of Threshold?AnswerProblem 34a)TCP slowstart is operating in the intervals [1,6] and [23,26]b)TCP congestion advoidance is operating in the intervals [6,16] and [17,22]c)After the 16th transmission round, packet loss is recognized by a triple duplicate ACK.If there was a timeout, the congestion window size would have dropped to 1.d)After the 22nd transmission round, segment loss is detected due to timeout, and hence thecongestion window size is set to 1.e)The threshold is initially 32, since it is at this window size that slowtart stops andcongestion avoidance begins.f)The threshold is set to half the value of the congestion window when packet loss isdetected. When loss is detected during transmission round 16, the congestion windowssize is 42. Hence the threshold is 21 during the 18th transmission round.g)The threshold is set to half the value of the congestion window when packet loss isdetected. When loss is detected during transmission round 22, the congestion windowssize is 26. Hence the threshold is 13 during the 24th transmission round.h)During the 1st transmission round, packet 1 is sent; packet 2-3 are sent in the 2ndtransmission round; packets 4-7 are sent in the 3rd transmission round; packets 8-15 aresent in the 4th transmission round; packets15-31 are sent in the 5th transmission round;packets 32-63 are sent in the 6th transmission round; packets 64 – 96 are sent in the 7thtransmission round. Thus packet 70 is sent in the 7th transmission round.The congestion window and threshold will be set to half the current value of the congestion window (8) when the loss occurred. Thus the new values of the threshold and window will be 4.。

计算机应用基础第三次作业

计算机应用基础第三次作业姓名学号成绩一、单项选择(40分,每项1分,共40项)一、计算机网络按照规模分,可分为【1】。

按照功能和结构分,可分为【2】。

按照网络的分类来说,因特网应该属于【3】。

1.A.通信子网、资源子网B.基带网、宽带网C.局域网、城域网和广域网D.高速网、低速网2.A.通信子网、资源子网B.基带网、宽带网C.局域网、城域网和广域网D.高速网、低速网3.A.广域网B.局域网C.卫星网D.城域网二、计算机网络之所以发展迅猛,主要是它具有【4】的优点。

一座办公大楼内各办公室的危机进行联网,这个网络属于【5】。

4.A.提高运行速度B.改善计算机性能C.实现网中资源共享D.更能普及计算机应用5.A.WAN B.LAN C.MAN D.GAN三、计算机网络的传输介质有三种,其中传输速率最快的是【6】。

因特网上有许多不同的复杂网络和许多不同的类型的计算机,它们之间进行互相通信的基础是【7】协议。

6.A.同轴电缆B.光缆C.双绞线D.电话线7.A.A TM B.X.25 C.SLIP/PPP D.TCP/IP四、计算机网络的拓扑结构是指【8】。

使用广播方式时,计算机网络的拓扑结构一般不采用【9】。

8.A.网络中通信线路的物理链接方法B.互相通讯的计算机之间的逻辑联系C.互连计算机的层次划分D.网络中通信线路和节点间的几何结构9.A.总线型B.星型C.环型D.卫星型五、以局域网方式接入因特网的个人计算机【10】。

因特网上一台主机的IP地址由【11】部分组成。

下列四项中,合法的IP地址是【12】。

10.A.没有自己的IP地址B.有一个临时的IP地址C.有自己固定的IP地址D.有一个动态的IP地址11.A.3 B.4 C.5 D.612.A.190.220.5 B.206.53.312.78 C.206.53.3.78 D.123,43,82,220六、下列四项中,【13】不是因特网的最高层域名。

从可以看出,它是中国的一个【14】的站点。

计算机网络课后题答案

计算机网络课后题答案目录第一次作业 (2)1.计算机网络的发展经历哪四代?其特点是什么? (2)第二次作业 (2)2、计算机网络主要由哪几部分组成?每部分的作用是什么? (2)4.数据通信系统主要由哪几部分组成?每部分作用是什么? (2)4.什么是单工通信、半双工通信、全双工通信? (3)2G、3G、4G、的含义是什么? (3)第三次作业 (3)6.什么是传输信道?目前数据通信中经常使用的有线信道主要有哪些? (3)7.什么是基带传输和宽带传输?二者相比较宽带传输的优点有哪些? (4)第四次作业 (4)8.分别简述数字调制的三种基本形式? (4)9.当给出的数据信号为00101101时,试分别画出曼彻斯特编码和差分曼彻斯特编码的波形图。

(4)10.什么是多路复用技术?简述时分多路复用的工作原理是什么?(5)第五次作业 (5)13、资源子网和通信子网的作用分别是什么? (5)14、计算机网络拓扑可分为哪几种?每一种的特点是什么? (5)第一次作业1.计算机网络的发展经历哪四代?其特点是什么?答:1)、第一代计算机网络——面向终端的计算机网络特点:构成了计算机网络的雏形,但通信线路昂贵,主机负担过重。

2)、第二代计算机网络——共享资源的计算机网络特点:多台计算机通过通信线路连接起来,相互共享资源,这样就形成了以共享资源为目的的第二代计算机网络。

3)、第三代计算机网络——标准化的计算机网络特点:OSI标准确保了各厂商生产的计算机和网络产品之间的互联,推动了网络技术的应用和发展。

4)、第四代计算机网络——国际化的计算机网络特点:使连接到网上的所有计算机能够相互交流信息,体现了各要素之间的紧密性,人工智能技术与网络基础的结合第二次作业2、计算机网络主要由哪几部分组成?每部分的作用是什么?答:计算机网络由三个主要组成部分:1)若干个主机作用:它们为用户提供服务;2)一个通信子网它主要由结点交换机和连接这些结点的通信链路所组成;作用:主要负责全网的数据通信,为用户提供数据传输、转接、加工和变换等通信处理工作。

第 3 次作业

第三次作业网络技术应用三答题说明:由于提交的答案由电脑判断,故答案格式必须符合图示要求,提交的文件为:学号_姓名.txt (如00_张三.txt)5、局域网的组建与设置1.下列不属于网络规划设计的工作是:()。

A、选择网络硬件和软件B、确定网络规模C、发布网站D、确定网络拓扑结构2.学校高中楼每层7个教室共3层,选择高中楼的网络节点的恰当部位是:()A、1楼中间教室B、2楼中间教室C、3楼中间教室D、随便放哪儿都一样3.某单位共有24个办公室,每个办公室约放置3台计算机,那么在进行网络规划时,最好应考虑的IP地址是()。

A、C类地址B、B类地址C、D类地址D、A类地址4.小明和他的父母因为工作的需要都配备了笔记本电脑,工作需要他们经常要在家上网,小明家家庭小型局域网的恰当规划是:()A、直接申请ISP提供的无线上网服务B、申请ISP提供的有线上网服务,通过自备的无线路由器实现无线上网C、家里可能的地方都预设双绞线上网端口D、设一个房间专门用做上网工作5.请你构思,若想把你家里的三台电脑构成一个小的网络,你必须要具备的是()(1)网卡(2)网线(3)网络操作系统(4)麦克风A、(1)(2)B、(2)(3)C、(1)(2)(3)D、以上都是6.将计算机连接到网络的基本过程是()。

(1)用RJ-45插头的双绞线和网络集成器把计算机连接起来。

(2)确定使用的网络硬件设备。

(3)设置网络参数。

(4)安装网络通信协议。

A、(2)(1)(4)(3)B、(1)(2)(4)(3)C、(2)(1)(3)(4)D、(1)(3)(2)(4)7.在Windows中,安装TCP/IP协议,从控制面板中的下列( )图标进入。

A、添加/删除程序B、添加新硬件C、网络和拨号连接D、区域设置8.在组建某小型局域网时,采用静态IP分配,配置静态IP的过程为()A、单击“开始”菜单,单击“设置”,打开“控制面板”,双击“系统”,单击“网络标识”,单击“属性”进行参数修改B、单击“开始”菜单,单击“设置”,打开“控制面板”,双击“Internet选项”,单击“连接”,单击“局域网设置”进行参数修改C、单击“开始”菜单,单击“设置”,打开“控制面板”,双击“网络和拨号连接”,单击“本地连接”,单击“属性”进行参数修改D、单击“开始”菜单,单击“设置”,打开“控制面板”,双击“电话和调制解调器选项”,进行参数修改9.连接局域网有以下5个基本操作,正确的步骤应该是()。

中国石油大学远程教育学院--计算机网络应用基础第三阶段在线作业

第三阶段在线作业单选题 (共20道题)收起1.(2.5分) 以下关于VPN 说法正确的是∙A 、VPN 指的是用户自己租用线路,和公共网络物理上完全隔离的、安全的线路∙B 、VPN 指的是用户通过公用网络建立的临时的、逻辑隔离的、安全的连接∙C 、VPN 不能做到信息认证和身份认证∙ D 、VPN 只能提供身份认证、不能提供加密数据的功能我的答案:B 此题得分:2.5分2.(2.5分) 针对下列各种安全协议,最适合使用外部网VPN 上,用于在客户机到服务器的连接模式的是∙A 、Ipsec∙B 、PPTP∙C 、SOCKSv5∙ D 、L2TP我的答案:C 此题得分:2.5分3.(2.5分) 如果VPN 网络需要运行动态路由协议并提供私网数据加密,通常采用什么技术手段实现( )∙A 、GRE∙B 、GRE+IPSEC∙C 、L2TP∙ D 、L2TP +IPSEC我的答案:B 此题得分:2.5分4.(2.5分) 以下不属于VPN 的安全保证技术的是∙A、证书技术∙B、隧道技术∙C、加解密技术∙D、密钥管理技术我的答案:A 此题得分:2.5分5.(2.5分)属于第二层的VPN隧道协议有()。

∙A、IPSec∙B、PPTP∙C、GRE∙D、以上皆不是我的答案:B 此题得分:2.5分6.(2.5分)GRE协议()。

∙A、既封装,又加密∙B、只封装,不加密∙C、不封装,只加密∙D、不封装,不加密我的答案:B 此题得分:2.5分7.(2.5分)IPSec协议和()VPN隧道协议处于同一层。

∙A、PPTP∙B、L2TP∙C、GRE∙D、以上皆是我的答案:C 此题得分:2.5分8.(2.5分)下列协议中,()协议的数据可以受到IPSec的保护。

∙A、TCP、UDP、IP∙B、ARP∙C、RARP∙D、以上皆可以我的答案:A 此题得分:2.5分9.(2.5分)哪一个是PKI体系中用以对证书进行访问的协议()?∙A、SSL∙B、LDAP∙C、CA∙D、IKE我的答案:B 此题得分:2.5分10.(2.5分)( )是通过使用公开密钥技术和数字证书等来提供网络信息安全服务的基础平台。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第1题常见的公钥密码算法有RSA算法、

Diffie-Hellman算法和ElGamal算法。

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:公钥密码算法

第2题拒绝服务攻击属于被动攻击的一种。

您的答案:错误

题目分数:0.5

此题得分:0.5

批注:被动攻击

第3题可以在局域网的网关处安装一个病毒防火墙,从而解决整个局域网的防病毒问题。

您的答案:错误

题目分数:0.5

此题得分:0.5

批注:病毒防火墙

第4题非军事化区DMZ是为了解决安全防火墙后外部网路不能访问内部网络服务器的问题,而设立的一个非安全系统与安全系统之间的缓冲区。

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:非军事化区

第5题 3DES算法的加密过程就是用同一个密钥对待加密的数据执行三次DES算法的加密操作。

您的答案:错误

题目分数:0.5

此题得分:0.5

批注:3DES

第6题安全是永远是相对的,永远没有一劳永逸的安全防护措施。

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:安全

第7题入侵检测系统是网络信息系统安全的第一道防线。

您的答案:错误

题目分数:0.5

此题得分:0.5

批注:入侵检测系统

第8题我的公钥证书是不能在网络上公开的,否则其他人可能假冒我的身份或伪造我的数字签名。

您的答案:错误

题目分数:0.5

此题得分:0.5

批注:公钥证书

第9题日常所见的校园饭卡是利用的身份认证的单因素法。

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:身份认证

第10题公开密钥密码体制比对称密钥密码体制更为安全。

您的答案:错误

题目分数:0.5

此题得分:0.5

批注:密钥密码体制

第11题链路加密方式适用于在广域网系统中应用。

您的答案:错误

题目分数:0.5

此题得分:0.5

批注:链路加密

第12题“一次一密”属于序列密码中的一种。

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:序列密码

第13题当通过浏览器以在线方式申请数字证书时,申请证书和下载证书的计算机必须是同一台计算机。

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:数字认证

第14题 PKI和PMI在应用中必须进行绑定,而不能在物理上分开。

您的答案:错误

题目分数:0.5

此题得分:0.5

批注:PKI、PMI

第15题在网络身份认证中采用审计的目的是对所有用户的行为进行记录,以便于进行核查。

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:审计

第16题由于在TCP协议的传输过程中,传输层需要将从应用层接收到的数据以字节为组成单元划分成多个字节段,然后每个字节段单独进行路由传输,所以TCP是面向字节流的可靠的传输方式。

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:TCP

第17题 ARP缓存只能保存主动查询获得的IP和MAC 的对应关系,而不会保存以广播形式接收到的IP和MAC的对应关系。

您的答案:错误

题目分数:0.5

此题得分:0.5

批注:ARP缓存

第18题计算机病毒只会破坏计算机的操作系统,而对其他网络设备不起作用。

您的答案:错误

题目分数:0.5

此题得分:0.5

批注:病毒

第19题脚本文件和ActiveX控件都可以嵌入在HTML 文件中执行。

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:脚本文件

第20题要实现DDoS攻击,攻击者必须能够控制大量的计算机为其服务。

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:DDoS攻击

第21题 Feistel是密码设计的一个结构,而非一个具体的密码产品。

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:密码设计

第22题暴力破解与字典攻击属于同类网络攻击方式,其中暴力破解中所采用的字典要比字典攻击中使用的字典的范围要大。

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:暴力破解

第23题 DHCP服务器只能给客户端提供IP地址和网关地址,而不能提供DNS服务器的IP地址。

您的答案:错误

题目分数:0.5

此题得分:0.5

批注:DHCP服务器

第24题间谍软件能够修改计算机上的配置文件。

您的答案:错误

题目分数:0.5

此题得分:0.5

批注:间谍软件

第25题蠕虫既可以在互联网上传播,也可以在局域网上传播。

而且由于局域网本身的特性,蠕虫在局域网上传播速度更快,危害更大。

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:蠕虫

第26题与IDS相比,IPS具有深层防御的功能。

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:IPS

第27题当硬件配置相同时,代理防火墙对网络运行性能的影响要比包过滤防火墙小。

您的答案:错误

题目分数:0.5

此题得分:0.5

批注:代理防火墙

第28题在传统的包过滤、代理和状态检测3类防火墙中,只有状态检测防火墙可以在一定程度上检测并防止内部用户的恶意破坏。

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:防火墙

第29题防火墙一般采用“所有未被允许的就是禁止的”和“所有未被禁止的就是允许的”两个基本准

则,其中前者的安全性要比后者高。

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:防火墙

第30题在利用VPN连接两个LAN时,LAN中必须使用TCP/IP协议。

您的答案:错误

题目分数:0.5

此题得分:0.5

批注:LAN

第31题安全法规、安全技术和安全管理,是计算机信息系统安全保护的三大组成部分。

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:计算机系统安全保护

第32题计算机信息系统安全包括实体安全、信息安全、运行安全和人员安全等部分。

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:计算机信息安全

第33题计算机信息系统的安全威胁同时来自内、外两个方面。

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:计算机系统的安全威胁

第34题计算机信息网络脆弱性引发信息社会脆弱性和安全问题。

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:计算机信息网络脆弱性

第35题对全国公共信息网络安全监察工作是公安工作的一个重要组成部分。

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:信息网络安全监察

第36题电脑上安装越多套防毒软件,系统越安全

您的答案:错误

题目分数:0.5

此题得分:0.5

批注:防毒软件

第37题 CA机构能够提供证书签发、证书注销、证书更新和信息加密功能

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:CA

第38题一个好的加密算法安全性依赖于密钥安全性

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:加密算法

第39题计算机系统安全是指应用系统具备访问控制机制,数据不被泄漏、丢失、篡改等

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:计算机系统安全保护

第40题用户名或用户帐号是所有计算机系统中最基本的安全形式。

您的答案:正确

题目分数:0.5

此题得分:0.5

批注:用户账号。