网络安全系统实验报告材料-Nessus扫描工具地使用

nessus用法

Nessus用法Nessus是一款流行的网络漏洞扫描工具,用于评估计算机系统和网络的安全性。

它提供了全面的功能,可以帮助安全团队发现并修复系统中存在的漏洞和弱点。

本文将详细介绍Nessus的用法,包括安装、配置、扫描和报告生成等方面。

安装要开始使用Nessus,首先需要下载并安装它。

Nessus可在Tenable官方网站上获得,并提供多个版本以适应不同的需求。

下载完成后,根据操作系统的要求进行安装。

配置在开始使用之前,需要进行一些基本配置以确保Nessus能够正常工作。

首次运行时,会提示用户创建一个管理员账号和密码。

创建完成后,可以通过Web界面登录到Nessus控制台。

在控制台中,可以进行更多高级配置设置。

例如,可以设置代理服务器、定义扫描策略、配置报告模板等。

这些设置将影响到后续的漏洞扫描和报告生成过程。

扫描目标在开始扫描之前,需要指定要扫描的目标。

这可以是单个IP地址、IP地址范围、域名或CIDR块等等。

用户可以根据需要添加多个目标,并将它们分组以方便管理。

扫描策略Nessus提供了多种扫描策略,可以根据不同的需求选择合适的策略。

常见的策略包括全面扫描、快速扫描、Web应用程序扫描等。

用户还可以自定义扫描策略,以满足特定的需求。

在选择扫描策略时,需要注意一些配置选项。

例如,是否开启安全漏洞检测、是否进行弱密码检测等。

这些选项将影响到扫描结果的准确性和深度。

执行扫描当配置好目标和策略后,就可以执行扫描了。

Nessus会自动连接到目标系统,并对其进行全面的漏洞检测。

整个过程可能需要一段时间,具体取决于目标系统的大小和复杂性。

在扫描过程中,用户可以监视进度并查看详细报告。

Nessus会提供实时更新,并显示发现的漏洞和风险级别。

用户还可以中止或暂停扫描,以便及时处理发现的问题。

分析报告当扫描完成后,Nessus将生成详细的报告,其中包含了所有发现的漏洞和风险。

用户可以通过控制台或导出为文件的方式查看报告。

nessus的作用

Nessus是一种常见的漏洞扫描器,它可用于评估网络中存在的漏洞和安全风险。

本文将介绍Nessus的作用、特点以及如何使用它来保证网络的安全。

一、Nessus的作用Nessus可以帮助用户评估网络中存在的漏洞和安全风险。

具体而言,它可以执行以下任务:1. 漏洞扫描:Nessus能够自动扫描网络上的所有设备,检测是否存在已知漏洞。

它拥有一个丰富的漏洞库,包括操作系统、应用程序、网络设备等方面的漏洞。

用户还可以根据需要自定义漏洞库,以确保满足其特定需求。

2. 风险评估:除了漏洞扫描外,Nessus还可以评估网络中的不同主机和服务的风险程度。

它可以确定哪些主机和服务对整个网络的安全性贡献较大,并提供相应的建议。

3. 合规性检查:Nessus还可以帮助用户验证其网络是否符合特定的合规标准。

例如,用户可以使用Nessus检查其网络是否符合PCI DSS(支付卡行业数据安全标准)等标准。

4. 审计日志:Nessus可以检查系统和应用程序的日志文件,以确定是否存在安全事件或异常行为。

这有助于用户及时发现潜在的安全威胁并采取措施予以防范。

二、Nessus的特点除了以上提到的作用外,Nessus还具有以下特点:1. 自动化:Nessus是一种自动化工具,它可以在用户指定的时间和频率内对网络进行扫描,并生成相应的报告。

这大大减少了用户的工作量和误操作风险。

2. 多平台支持:Nessus可以运行在不同的平台上,包括Windows、Linux、Mac OS等。

这使得它可以轻松地集成到不同的IT环境中。

3. 可扩展性:Nessus是一个可扩展的工具,用户可以根据需要添加新的插件和脚本。

这意味着用户可以根据其特定需求来扩展其功能。

4. 报告生成:Nessus能够生成详细的报告,包括漏洞列表、风险评估、合规性检查等方面的信息。

用户可以通过报告了解网络中存在的安全问题,并采取相应的措施。

三、如何使用Nessus使用Nessus需要经过以下步骤:1. 安装Nessus:用户需要从Tenable官网下载并安装Nessus。

实验报告七 操作系统安全配置(安徽农业大学)

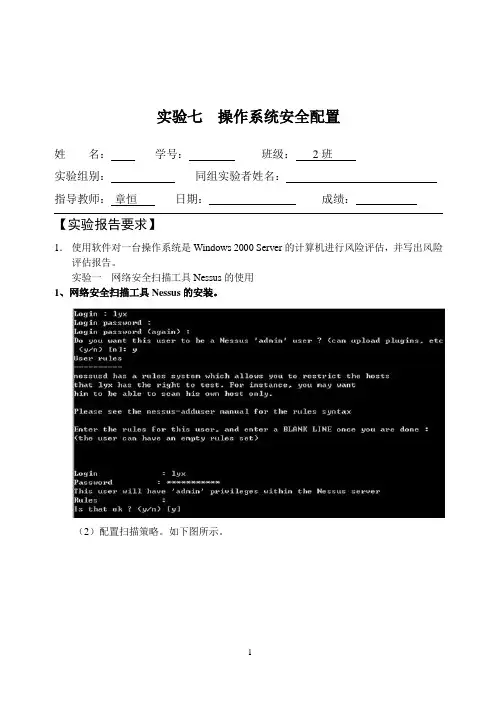

实验七操作系统安全配置姓名:学号:班级:2班实验组别:同组实验者姓名:指导教师:章恒日期:成绩:【实验报告要求】1.使用软件对一台操作系统是Windows 2000 Server的计算机进行风险评估,并写出风险评估报告。

实验一网络安全扫描工具Nessus的使用1、网络安全扫描工具Nessus的安装。

(2)配置扫描策略。

如下图所示。

(3)新建一个扫描任务,并开始扫描。

(4)查看扫描报告3、扫描主机和网络。

利用Neessus的功能,对指定的主机和学生所在的网络进行服务和端口开放等情况的扫描。

信息安全风险评估软件RiskAssess的使用【实验前需要学习掌握的知识】1、复习信息安全风险评估的基本过程,了解信息安全风险评过程的每一个阶段需要完成的工作;2、掌握矩阵法和相乘法两种常用的安全风险计算方法。

【实验目的】1、掌握信息安全风险评估软件RiskAssess的安装方法和主要功能;2、利用信息安全风险评估软件RiskAssess完成一个信息安全风险评估实例。

【实验内容】1、风险评估软件RiskAssess的安装打开安装盘,运行可执行文件Setup.exe,进入软件安装界面,如下图所示。

根据安装界面提示,完成软件安装。

2、熟悉RiskAssess的主要功能(1)建立一个新的评估工程,如下图所示。

(2)选择“风险评估准备”——“风险评估向导”,如下图所示。

根据界面提示,完成风险评估准备工作。

(3)评估要素的识别。

对资产识别、脆弱性识别、威胁识别进行填写。

如下图所示。

(4)选择风险评估方法,矩阵法或相乘法。

(5)风险管理。

完成已有安全措施确认,风险处理计划并生成阶段文档。

(6)评估文档管理。

利用此功能可以实现对评估项目所有文档的管理。

3、RiskAssess的实际应用。

使用RiskAssess,完成课堂讲授的信息安全风险评估实例——企业“数字兰曦”的信息安全风险评估工作。

实验三简单网络扫描器的设计与实现。

【实验前需要学习掌握的知识】1、复习TCP、UDP、IP和ICMP 数据报的报文格式,复习TCP 连接建立和终止的过程;2、复习基本的套接字网络编程方法;3、掌握利用Libnet接口函数库构造网络数据包的方法;4、了解常用网络扫描器的主要功能和实现方法。

nessus实验

计算机学院《信息安全导论》实验报告实验名称 Nessus扫描器使用和分析团队成员:姓名班级学号贡献百分比得分教师评语:一.环境(详细说明运行的操作系统,网络平台,机器的IP地址操作系统 :Microsoft Windows 2003网络平台:TCP/IP网络机器IP:192.168.0.16Nessus版本:二.实验目的掌握主机、端口扫描的原理掌握Nessus扫描器的使用三. 实验步骤及结果(包括主要流程和说明)1>2>这个服务的SSL证书链以一种不为人知的自签名证书3>远程服务使用协议与已知加密流量弱点4>不需要签名在远程SMB服务器。

5>使用SSL / TLS-enabled服务,可以从远程主机获取敏感信息.6>远程服务支持使用RC4密码7>在远程主机上运行一个web服务器8>Nessus守护进程正在侦听远程端口9>DCE / RPC服务在远程主机上运行。

10>这个插件显示SSL证书。

11>可以获得的信息远程操作系统。

12>文件和打印共享服务是远程主机监听。

13>可以猜远程操作系统。

14>有可能解决远程主机的名称15>这个插件收集的信息通过一个远程主机经过身份验证的会话.16>远程服务可以被识别17>一些远程HTTP配置信息可以提取18>可以获得远程主机的网络名称。

19>SSL证书commonName的主机名不匹配。

20>可以列举CPE远程名称相匹配系统。

21>远程服务使用OpenSSL加密流量22>可以猜远程设备类型。

23>远程服务加密通信24>主动连接枚举通过netstat命令25>远程服务支持SSL的一个或多个压缩方法连接26>Nessus能够解析的结果netstat命令的远程主机。

27>远程主机缺少几个补丁。

28>远程服务支持使用SSL密码块链接,把以前的街区与后续的。

nessus用法(一)

nessus用法(一)Nessus用法简介Nessus是一款强大的网络漏洞扫描工具,广泛用于网络安全领域。

它能够识别并扫描网络中存在的各种安全漏洞,为管理员提供及时的安全评估和建议。

本文将介绍Nessus的一些常见用法,并详细讲解其功能。

1. 安装和配置•Nessus的安装:可以从Tenable官网下载并安装Nessus。

•创建账户:安装完成后,需要创建一个账户来登录Nessus。

•配置扫描策略:在首次使用前,需要进行扫描策略的配置,包括目标选择、端口设置和漏洞检测选项等。

2. 目标选择•单个IP地址扫描:可以直接指定单个IP地址进行扫描。

•IP范围扫描:可以指定一个IP范围,Nessus将对该范围内的所有IP地址进行扫描。

•子网扫描:可以指定一个子网进行扫描,Nessus将对该子网中的所有IP地址进行扫描。

•批量扫描:可以从文本文件中导入多个目标进行扫描。

3. 漏洞检测•漏洞签名库:Nessus内置了一个强大的漏洞签名库,可以对各种常见漏洞进行检测。

•定制漏洞检测:用户可以根据具体需要,自定义漏洞检测规则,并将其添加到扫描策略中。

•实时漏洞检测:Nessus能够实时监测新的漏洞,并在漏洞签名库更新后,自动进行扫描和检测。

4. 扫描策略设置•端口设置:可以指定需要扫描的端口范围,Nessus将仅对这些端口进行扫描。

•认证设置:可以设置扫描时是否需要进行身份认证,以便更准确地评估目标主机的安全状况。

•报告设置:可以选择生成的扫描报告类型(PDF、HTML等),并设置报告的输出位置。

5. 扫描操作和结果•扫描操作:在设置完扫描策略后,可以通过点击扫描按钮来启动扫描操作。

•扫描进度和状态:Nessus会显示扫描进度和状态信息,以便用户随时了解扫描的进行情况。

•漏洞报告:扫描完成后,Nessus会生成详细的漏洞报告,列出所有发现的漏洞及其严重程度,以及建议的修复方法。

结论Nessus是一款功能强大的网络漏洞扫描工具,通过灵活的配置和高效的漏洞检测,能够帮助用户更好地评估网络的安全状况,并提供相应的建议和修复方法。

nessus用法解读 -回复

nessus用法解读-回复从入门到精通:深度解读Nessus的使用方法[Nessus用法解读]Nessus是一款功能强大的漏洞扫描工具,用于评估网络中存在的安全漏洞。

它具有广泛的扫描功能和可定制性,适用于个人用户、企业和安全团队。

本文将逐步解读Nessus的使用方法,帮助读者了解如何高效地利用这个工具进行漏洞扫描和风险评估。

1. Nessus概述Nessus是一款由Tenable Network Security公司开发的漏洞扫描工具。

它通过对目标网络进行安全扫描,发现其中存在的安全漏洞,并生成详细的报告供用户评估和修复。

Nessus支持多种操作系统,包括Windows、Linux和macOS,可以扫描各种类型的设备,如服务器、路由器、交换机等。

2. 安装和配置Nessus首先,用户需要从Tenable官方网站下载并安装Nessus。

安装完成后,可以通过访问本地主机上的3. 创建扫描策略在进行扫描之前,用户需要创建一个扫描策略。

Nessus提供了几种预定义的扫描策略,如"Basic Network Scan"和"Web Application Tests",用户可以根据需要选择适合的策略或自定义一个新的策略。

在创建策略时,用户可以设置扫描目标、端口范围、漏洞检测级别等参数。

此外,还可以设置扫描的时间表和目标的身份验证等选项。

4. 执行扫描任务创建好扫描策略后,用户可以开始执行扫描任务。

在Nessus的主界面上,选择要执行扫描的策略,然后点击"Launch"按钮。

Nessus将自动启动扫描过程并显示扫描进度。

在扫描过程中,Nessus会对目标主机进行多种类型的扫描,包括端口扫描、漏洞扫描和服务检测等。

用户可以在扫描过程中监控扫描进度和结果。

5. 分析和解释扫描结果扫描完成后,用户可以通过查看报告来分析和解释扫描结果。

Nessus提供了一份详细的报告,其中包含了发现的漏洞、风险级别、修复建议等信息。

nessus用法解读

nessus用法解读

Nessus是一款功能强大的漏洞扫描工具,以下是其用法解读:

1.下载和安装:用户可以在Nessus的官方网站上下载软件,并进行安装。

2.输入目标IP或域名:在Nessus的主界面,输入需要扫描的目标IP或域名。

3.选择扫描类型:Nessus提供了多种扫描类型,用户可以根据自己的需要选择合适的

扫描类型。

4.开始扫描:点击“开始扫描”按钮,Nessus就会开始对目标进行扫描。

5.查看结果:扫描完成后,用户可以在Nessus的结果界面查看详细的扫描结果。

6.利用漏洞:根据扫描结果,用户可以利用发现的漏洞进行进一步的渗透测试。

例如,

如果发现目标主机存在开放的远程桌面服务,用户可以尝试使用Rdesktop等工具进行远程登录。

7.重复测试:在完成一次渗透测试后,用户需要再次使用Nessus进行测试,以确保所

有的漏洞都已经被修复。

在使用Nessus时,需要注意以下几点:

1.在进行渗透测试之前,需要确定测试的范围,例如需要测试哪些IP地址,需要测试

哪些端口等。

2.根据测试范围,对Nessus进行相应的配置,例如设置扫描类型、扫描速度等。

3.对于发现的漏洞,需要根据实际情况进行修复,以提高系统的安全性。

总的来说,Nessus是一款非常强大的渗透测试工具,它可以帮助我们发现和利用网络中的安全漏洞,从而保护我们的网络安全。

然而,任何工具的使用都需要技巧和经验,因此,用户在使用Nessus时,还需要不断学习和实践,以提高自己的渗透测试能力。

网络安全系统实验报告材料-Nessus扫描工具地使用

网络安全实验报告Nessus扫描工具的使用网络10-2班 XXX 08103635一、实验目的通过Nessus扫描工具的使用,了解漏洞扫描的常用方法,掌握插件扫描的原理,了解针对扫描工具的防措施。

二、实验要求(1)本实验可以在Linux环境也可以在Windows环境下进行。

(2)总结Nessus使用过程中遇到的问题和解决方法。

(3)分析Nessus扫描结果,得出自己的分析报告。

三、实验容(1)安装Nessus 的服务器端、插件库和客户端。

(2)配置Nessus服务器端,分配具体用户。

(3)用Nessus客户端对局域网或者公共网主机进行扫描。

(4)分析扫描结果报告,获取系统的有用信息,发现网络系统的安全漏洞。

(5)提出防扫描工具的具体措施,并付诸实施。

再用Nessus进行扫描,比较两次扫描结果的异同。

四、实验分析1、对网络中的部分主机扫描:本实验我选取的ip段是:219.219.68.110-219.219.68.120(不包含本机219.219.68.106),一共11台主机,理论上可以将11台主机全部扫描出来,但最终只扫描出来8台主机,造成这种情况的原因可能是另外三台主机没有接入网络,或主机ip已经被篡改。

这里我先简单比较分析一下上面两图的不同,具体的扫描容分析将会在下面的本机扫描中呈现。

从上面两图中可以看出,扫描出来的8台主机,有5台显示黄色(下面以ip尾号.113为例),其余的是黑色(下面以ip尾号.112为例),.113有标记:“Medium Severity problem(s) found”,意思为“发现中等严重程度的问题”。

仔细比较,不难发现,113的扫描数据比112多了一项general/udp,因为udp是传输不可靠,所以我分析就是这个传输不可靠造成被发现中等严重程度的问题。

2、只对本机扫描:主机名:19_26扫描时间: 2013年4月8日(周一)17:14:47——17:17:26漏洞:开放的端口:10最低:21介质:2高:0有关主机的信息:操作系统:微软Windows XPNetBIOS 名称:19_26DNS名称:19_26。

实验五 远程安全扫描器nessus的应用

实验六远程安全扫描器nessus的应用一.实验目的:二、实验内容三、实验条件四、实验过程五、结果及其分析nessus安装和使用首先是安装apt-get install nessus nessusd nessus-plugins然后开个浏览器打开url:/plugins/index.php?view=register注册一下然后去注册留的邮箱里取回”activation code”然后更新plugins/usr/bin/nessus-fetch –register XXXX-XXXX-XXXX-XXXX-XXXX注意:这个过程可能比较长,要到站点上下载plugins包,比较耗时。

后面的就是activation code更新完plugins后,需要添加一个用户/usr/sbin/nessus-adduserroot@wangyao-desktop:/home/wangyao# nessus-adduserUsing /var/tmp as a temporary file holderAdd a new nessusd user----------------------Login : testAuthentication (pass/cert) [pass] :Login password :Login password (again) :User rules----------nessusd has a rules system which allows you to restrict the hosts that test has the right to test. For instance, you may wanthim to be able to scan his own host only.Please see the nessus-adduser(8) man page for the rules syntaxEnter the rules for this user, and hit ctrl-D once you are done :(the user can have an empty rules set)Login : testPassword : ***********DN :Rules :Is that ok ? (y/n) [y] yuser added.注意:Authentication (pass/cert) [pass] : 直接按回车Enter the rules for this user, and hit ctrl-D once you are done : (the user can have an empty rules set)直接按ctrl-D最后再启动nessusd/etc/init.d/nessusd startroot@wangyao-desktop:/home/wangyao# nessusd startLoading the plugins... 7446 (out of 19426)注意:这个过程也可能时间比较长,主要是由于规则比较多,加载时间长然后就可以启动nessus客户端用刚才用nessus-adduser添加的用户来连nessusd然后就可以扫描了扫描:1、登录nessus。

nessus使用方法

nessus使用方法

Nessus是一款常用的漏洞扫描工具,可以帮助用户检测目标的安全漏洞并提供详细的报告。

以下是Nessus的使用方法:

1. 下载并安装Nessus软件。

可以在官方网站上下载最新版本,并按照安装向导进行安装。

2. 打开Nessus软件,进入主界面。

首先需要进行用户注册和授权,根据提示填写必要的信息,完成注册并得到授权。

3. 在主界面中,选择“扫描”选项。

在新建扫描页面中,设置需要扫描的目标IP地址或域名,并选择扫描策略。

可以根据需要选择快速扫描、全面扫描、漏洞验证等不同的扫描策略。

4. 开始扫描,等待扫描完成。

尽可能使用高效的扫描选项,以提高扫描速度和效率。

5. 扫描完成后,Nessus会生成详细的报告,列出目标存在的漏洞和风险。

用户可以根据报告中的提示和建议,对目标系统进行修复和加固,以提高系统安全性。

总之,Nessus是一款非常实用的漏洞扫描工具,可以帮助用户快速、准确地发现系统中的安全漏洞,帮助管理员及时修复,加强系统的安全性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

网络安全实验报告Nessus扫描工具的使用网络10-2班 XXX 08103635一、实验目的通过Nessus扫描工具的使用,了解漏洞扫描的常用方法,掌握插件扫描的原理,了解针对扫描工具的防范措施。

二、实验要求(1)本实验可以在Linux环境也可以在Windows环境下进行。

(2)总结Nessus使用过程中遇到的问题和解决方法。

(3)分析Nessus扫描结果,得出自己的分析报告。

三、实验内容(1)安装Nessus的服务器端、插件库和客户端。

(2)配置Nessus服务器端,分配具体用户。

(3)用Nessus客户端对局域网或者公共网主机进行扫描。

(4)分析扫描结果报告,获取系统的有用信息,发现网络系统的安全漏洞。

(5)提出防范扫描工具的具体措施,并付诸实施。

再用Nessus进行扫描,比较两次扫描结果的异同。

四、实验分析1、对网络中的部分主机扫描:本实验我选取的ip段是:219.219.68.110-219.219.68.120(不包含本机219.219.68.106),一共11台主机,理论上可以将11台主机全部扫描出来,但最终只扫描出来8台主机,造成这种情况的原因可能是另外三台主机没有接入网络,或主机ip已经被篡改。

这里我先简单比较分析一下上面两图的不同,具体的扫描内容分析将会在下面的本机扫描中呈现。

从上面两图中可以看出,扫描出来的8台主机,有5台显示黄色(下面以ip尾号.113为例),其余的是黑色(下面以ip 尾号.112为例),.113有标记:“Medium Severity problem(s) found”,意思为“发现中等严重程度的问题”。

仔细比较,不难发现,113的扫描数据比112多了一项general/udp,因为udp是传输不可靠,所以我分析就是这个传输不可靠造成被发现中等严重程度的问题。

2、只对本机扫描:主机名:19_26扫描时间:2013年4月8日(周一)17:14:47——17:17:26漏洞:开放的端口:10最低:21介质:2高:0有关主机的信息:操作系统:微软Windows XPNetBIOS 名称:19_26DNS名称:19_26。

端口摘录Port excerpt(5400/tcp):服务检测:一个VNC服务器上运行的这个端口。

Nessus的ID:22964检测VNC:简介:远程主机上运行的软件(VNC)远程显示。

说明:远程服务器运行VNC,允许控制台远程显示软件。

这使得用户可以远程控制主机。

风险因素:无插件输出:VNC协议的版本:RFB 003.003解决方案:按照您企业的安全策略和过滤器传入到这个端口的流量,确保完成本软件的使用。

Nessus的ID:10342VNC安全类型:简介:VNC服务器在远程主机上运行。

说明:这个脚本会检查远程VNC服务器协议版本和可用的“安全类型”。

风险因素:无插件产量:远程VNC服务器拒绝连接。

原因:本地环路回连接被禁用。

Nessus的ID:19288端口的netbios-NS(137/udp):使用NetBIOS从Windows主机检索信息:故事梗概:这是可能获得远程主机的网络名称。

说明:远程主机侦听UDP端口137和回复的NetBIOS nbtscan的请求。

通过发送一个通配符请求获得远程系统的名称及与其域名风险因素:无插件产量:以下4个NetBIOS名称已聚集:19_26 =计算机名/域名工作组= Browser服务选举19_26 =文件服务器服务的远程主机适配器下面的MAC地址: 44:37:E6:0D:52:12 CVE:CVE-1999-0621 参考文献:OSVDB:13577Nessus的ID:10150端口S-openmail(5767/tcp)端口netsaint(5666/tcp)端口ssdp(1900/tcp):服务检测:一个VNC服务器上运行的这个端口。

Nessus的ID:22964检测VNC:简介:远程主机上运行的软件(VNC)远程显示。

说明:远程服务器运行VNC,允许控制台远程显示软件。

这使得用户可以远程控制主机。

风险因素:无插件输出: VNC协议的版本是:RFB 003.003解决方案:按照您企业的安全策略和过滤器传入到这个端口的流量,确保完成本软件的使用。

Nessus的ID:10342VNC安全类型:简介:VNC服务器在远程主机上运行。

说明:这个脚本会检查远程VNC服务器协议版本和可用的“安全类型”。

风险因素:无插件产量:远程VNC服务器拒绝连接。

原因:本地环路回连接被禁用。

Nessus的ID:19288端口ansys-lm(1800/tcp):服务检测:Web服务器上运行的这个端口。

Nessus的ID:22964检测VNC HTTP:远程服务器运行VNCVNC允许的控制台远程显示。

禁用VNC从网络访问解决方案:通过使用防火墙,或停止VNC服务风险因素:中Nessus的ID:10758超文本传输协议信息:概要:远程HTTP配置的一些信息可以被提取。

说明:此测试远程HTTP协议提供了一些信息所使用的版本,HTTP保持活动和HTTP管道是否被启用,等.. 这个测试是仅供参考不表示任何安全问题解决方案:无。

风险因素:无插件产量:协议版本:HTTP/1.0SSL:没有流水线:不保持活动:无Nessus的ID:24260端口general/tcp:主机FQDN:219.219.68.106解析为19_26Nessus的ID:12053OS鉴定:远程操作系统:微软Windows XP置信水平:99方法:MSRPC 远程主机正在运行Microsoft Windows XPNessus ID:11936有关扫描的信息:Nessus的版本:3.2.1.1插件版本:日期:2005年11月8日13点18分41秒$插件类型:CVS扫描IP:219.219.68.106端口扫描器(S):synscan发出端口范围的信息默认彻底的测试:无实验测试:无程度:1冗长举报:1安全检查:是优化测试:是最大的主机:20马克斯检查:5RECV超时:5扫描开始日期:2013年4月8日17:14扫描持续时间:155秒Nessus ID:19506端口epmap(135/tcp):MSRPC服务检测:故事梗概:一个DCE / RPC服务器侦听远程主机说明:远程主机上运行Windows RPC服务。

此服务回复ACK响应与绑定的RPC绑定请求。

然而,它是不可能的,以确定这项服务的uuid。

风险因素:无Nessus的ID:22319端口ntp(123/udp):NTP读取变量:简介:NTP服务器侦听说明:在远程主机上的NTP(网络时间协议)服务器在此端口上侦听。

它提供远程系统的当前日期和时间的信息,并可以提供系统信息。

风险因素:无Nessus的ID:10884端口NetBIOS-SSN(139/tcp):SMB检测:SMB服务器上运行这个端口Nessus ID:11011SMB NativeLanMan:故事梗概:这是未能取得有关远程工作系统的信息描述:这是可能的远程操作系统的名称和版本(Windows和/或Samba)发送认证请求到端口139或445。

风险因素:无插件输出:远程操作系统:Windows 5.1远程本地局域网经理:Windows 2000的LAN ManagerSMB域名是:19_26Nessus的ID:10785SMB日志:简介:这是可能的登录到远程主机。

说明:远程主机上运行的Microsoft Windows作业系统之一。

这是可能登录到使用以下帐户:- NULL会议-来宾帐户-给定的凭据查看因素:没有插件输出:-启用NULL会话在远程主机上CVE:CVE-1999-0504,CVE-1999-0505,CVE-1999-0506,CVE-2000-0222,CVE-2002-1117,CVE-2005 -3595出价:494,990,11199Nessus的ID:10394中小企业不能访问注册表的扫描仪:简介:Nessus是无法访问远程Windows注册表中。

说明:这是不可能的,连接到远程主机上的PIPE \ winreg机。

如果您打算,使用Nessus的执行基于注册表的检查,检查注册表不会工作,因为已经在远程主机上禁用“远程注册表访问服务(winreg机)或不能提供的凭据连接到风险因素:无Nessus的ID:26917SMB NULL会话:简介:这是可能的登录到远程主机。

说明:远程主机上运行的Microsoft Windows作业系统之一。

登录到使用空会话,这是可能的NULL会话(登录/密码),可以得到远程主机的信息。

因素:无CVE:CVE-2002-1117出价:494Nessus的ID:26920端口vnc-http(5800/tcp):服务检测:Web服务器上运行的这个端口。

Nessus ID:22964检测VNC HTTP:远程服务器运行VNCVNC允许的控制台远程显示。

禁用VNC从网络访问解决方案:通过使用防火墙,或停止VNC服务风险因素:中Nessus的ID:10758超文本传输协议信息:概要:远程HTTP配置的一些信息可以被提取。

说明:此测试远程HTTP协议提供了一些信息-所使用的版本,HTTP保持活动和HTTP管道是否被启用,等.. 这个测试是仅供参考不表示任何安全问题解决方案:无。

风险因素:无插件输出:协议版本:HTTP/1.0SSL:没有流水线:不保持活动:无头: <HTML> <TITLE>VNC桌面[19_26] </的标题> <APPLET CODE=vncviewer.class ARCHIVE=vncviewer.jar WIDTH=1280 HEIGHT=1056> <param name=PORT value=5400> </ APPLET> </ HTML>Nessus ID:24260五、实验体会首次接触网络安全的实验,没使用过NESSUS扫描工具,对其不够了解,刚开始有点摸不着头脑,加上下载和安装扫描工具耗费了大量时间,导致基本掌握方法时,时间已经过去了一大半,在余下的少量时间中,自然不能做到很理想,所以我将在本机和网络中的其他主机里扫描的信息保存下来,回来仔细分析,现在基本掌握了扫描信息中所渗透的信息,而后再完成了报告。