PE文件解析器介绍

恶意样本分析手册——常用方法篇

恶意样本分析⼿册——常⽤⽅法篇⼀、⽂件识别常见的可执⾏程序格式有PE,ELF,MACH-O等,不同的格式有不同的标志信息(参考理论篇),知道了⽬标⽂件的格式后才能确定对应的分析⽅法和分析⼯具。

可以使⽤16进制解析器载⼊可执⾏程序,然后查看是哪种类型的⽂件。

图:PE⽂件格式图:ELF⽂件格式⼀般⼆进制⽂件的前四个字节为⽂件格式的magic,可以通过从⽹络搜索获得⽂件的信息,或者使⽤相关的⼯具(PEID,file)等进⾏⾃动识别。

⼆、静态分析静态分析技术通常是研究恶意代码的第⼀步。

静态分析指的是分析程序指令与结构来确定⽬标程序的功能的过程。

在这个时候,病毒本⾝并不在运⾏状态。

我们⼀般采⽤以下⼏种⽅式进⾏静态分析:1. 采⽤反病毒引擎扫描如果尚不确定⽬标程序是否为病毒程序,我们可以⾸先采⽤多个不同的反病毒软件来扫描⼀下这个⽂件,看是否有哪个引擎能够识别它。

(、 )注意:只能通过MD5值查询,不允许将样本进⾏上传。

图:VitusTotal检测结果界⾯2. 计算哈希值哈希是⼀种⽤来唯⼀标识⽬标程序的常⽤⽅法。

⽬标程序通过⼀个哈希算法,会产⽣出⼀段唯⼀的⽤于标识这个样本的哈希值,我们可以将这个值理解为是⽬标程序的指纹。

常⽤的哈希算法有MD5、Sha-1以及CRC32等。

由于仅仅采⽤⼀种算法,特别是MD5算法,有可能使得不同程序产⽣同样的哈希结果,所以⼀般会运⽤多种哈希验证⽂件的唯⼀性。

图:计算⽂件校验码3. 查找字符串程序中的字符串就是⼀串可打印的字符序列,⼀个程序通常都会包含⼀些字符串,⽐如打印输出信息、连接的URL,或者是程序所调⽤的API函数等。

从字符串中进⾏搜索是获取程序功能提⽰的⼀种简单⽅法。

(在IDA和OD中都可以查找字符串)并不是所有的字符串都是有意义的,但是利⽤这个结果,也能够给我们的静态分析带来很⼤的便利了。

图:查看字符串信息4. 查找导⼊函数如果软件被加壳的话,那么导⼊表中的函数会很少,所以可以从这⾥判断⽂件是否被加壳。

pe explorer 用法

pe explorer 用法PE Explorer是一款功能强大的可执行文件(EXE和DLL)编辑器和资源编辑器。

它提供了许多高级功能,帮助开发人员和逆向工程师分析和修改二进制文件。

本文将向您介绍PE Explorer的用法,并以一步一步的方式回答有关其功能和操作的问题。

一、PE Explorer的介绍PE Explorer是由Heaventools Software开发的一款Windows可执行文件编辑器。

它可以显示和编辑二进制文件的各个部分,包括PE头、节表、导入表、导出表、资源、重定位表等。

PE Explorer提供了一个直观的图形用户界面,允许用户在不同的视图(HEX、字符串、导入/导出等)之间切换,并提供了许多工具来修改二进制文件。

二、PE Explorer的功能1. PE头信息查看和编辑:PE Explorer可以解析并显示PE文件的头部信息,包括标识、节表、导入/导出表、资源、重定位表等。

用户可以对这些信息进行编辑和修改。

2. 节表编辑:PE Explorer可以显示PE文件的节表,并允许用户对每个节进行编辑和修改。

用户可以修改节的属性、名称、大小等。

3. 导入表和导出表编辑:PE Explorer可以显示PE文件的导入表和导出表,并允许用户对它们进行编辑。

用户可以添加或删除导入/导出函数,修改函数名称等。

4. 资源编辑:PE Explorer在一个视图中显示PE文件的资源,包括图片、图标、对话框、字符串等。

用户可以导入、导出和编辑这些资源。

5. 重定位表编辑:PE Explorer可以显示和编辑PE文件的重定位表。

用户可以修改重定位表中的地址,以解决代码在不同基址上的运行问题。

6. 代码分析和反汇编:PE Explorer具有内置的反汇编器,可以显示和分析PE文件中的代码。

用户可以查看反汇编代码、函数调用图和伪代码。

7. 脱壳和调试:PE Explorer具有脱壳功能,可以提取和解密加壳的可执行文件。

peid 原理

peid 原理PEID(Portable Executable Identifier)是一种用于识别可执行文件格式的工具,它可以帮助分析人员确定一个可执行文件的属性和特征。

本文将介绍PEID的原理及其在软件分析领域的应用。

PEID的原理基于对可执行文件的结构和特征进行分析和识别。

可执行文件是计算机程序或软件的载体,如Windows操作系统中的程序文件(.exe)或动态链接库(.dll)。

PEID通过解析文件的头部信息,查找特定的标志和标识符,来确定文件是否符合PE文件格式。

PE文件格式是Windows操作系统中常见的可执行文件格式,它具有一定的结构和规范。

PEID会检查文件的文件头、节表、导入导出表等部分,用于判断文件是否遵循PE文件格式,并提取文件的属性和特征。

PEID的应用范围广泛。

对于安全研究人员和反病毒工程师来说,PEID可以帮助他们识别和分析未知的恶意软件样本。

通过比对已知的PE文件特征库,他们可以判断一个文件是否是恶意文件,并深入分析其行为和特征,从而改进安全防护策略。

此外,PEID还可用于软件开发中的调试和逆向工程。

开发人员可以使用PEID 来验证生成的可执行文件是否遵循PE文件格式,并确保文件的正确性和兼容性。

逆向工程师可以利用PEID来识别和解析未知的可执行文件,了解其中的执行逻辑和功能实现,以便进行进一步的逆向分析。

总结而言,PEID作为一种可执行文件识别工具,在软件分析领域中发挥着重要作用。

通过解析文件的结构和特征,PEID可以帮助人们识别和分析各种类型的可执行文件,包括恶意软件和正常的应用程序。

无论是安全研究、反病毒工程还是软件开发和逆向工程,PEID都是一个不可或缺的工具。

payload解包工具的用法 -回复

payload解包工具的用法-回复[payload解包工具的用法]在网络安全领域,payload 通常用于描述一段被传递给目标系统或网络的恶意代码。

为了分析和理解恶意代码的具体功能和执行过程,安全研究人员经常需要将payload 进行解析(unpack)和逆向工程分析。

为了提高效率和准确性,研究人员利用各种payload 解包工具进行这一过程。

本文将介绍payload 解包工具的用法,以帮助安全研究人员更好地分析和研究恶意代码。

一、了解payload 解包工具1.1 简介payload 解包工具是专门设计用于将已编码或加密的payload 进行还原的软件。

这些工具能够分析payload 内部的结构和加密算法,将其还原为原始的恶意代码。

解包工具可以节省研究人员花费在手动解析上的时间和精力,提高分析的效率和准确性。

1.2 常用工具在市场上有许多优秀的payload 解包工具,其具体功能和特点可能略有不同。

以下是几个常用的payload 解包工具:- PEiD: 一款针对Windows PE 文件的解包工具,用于检测和分析被加壳的可执行文件。

- diStorm: 一个流行的x86/x64 反汇编引擎,可用于分析和解析恶意代码。

- OllyDbg: 一款功能强大的动态调试器,可用于解析和分析恶意代码的执行过程。

- IDA Pro: 一款强大的静态反汇编工具,广泛应用于恶意代码分析和逆向工程研究。

- x64dbg: 一款开源的Windows 软件调试器,提供对x86、x64 和ARM 架构的支持。

二、使用payload 解包工具的基本步骤2.1 下载和安装在开始使用payload 解包工具之前,我们需要从官方或其他可信的来源下载和安装相应的工具。

根据操作系统的要求进行安装,并确保工具的版本与系统的兼容性。

2.2 导入待解包的payload打开解包工具,通常以可执行文件的形式提供。

导入待解包的payload 文件(应该是被编码、加密或加壳过的文件),工具将根据内部结构自动识别并进行解析。

PE文件图标手工修改及原理分析

PE文件图标手工修改及原理分析摘要:摘要可执行文件即exe文件是我们日常使用电脑时最常使用的一种文件类型,不同的exe文件有各式各样的图标,但是我们从网上下载的文件的图标基本都是固定的。

本文首先通过对PE文件格式、图标文件格式以及PE文件中的图标资源的格式进行分析,然后手动实现了对PE文件图标的修改。

关键词:关键字PE文件图标手动修改引言在日常计算机使用中大家最常使用的文件就是exe文件,在大家使用exe文件时我们第一眼注意到的就是文件的图标。

但是有多少人曾经考虑过将exe图标改成自己更喜欢的、有个性的图标呢?Internet上确实存在一些现成的PE文件图标修改工具,然而拿来主义毕竟没法给我们带来更多的成就感,本文的主要目的就是通过对PE文件格式[1]、图标文件格式以及PE文件中的图标资源的格式进行分析,然后手工实现对PE文件图标的修改。

在本文进行手动修改PE文件图标时主要使用到三个工具:PEView、Ultraedit和IconCool Editor,下面将依次进行简单介绍。

1.1 PEViewPEView是一款很好的PE文件分析器,可以用来查看PE文件中各个结构的偏移位置以及具体内容。

在本文所做的工作中,PEView主要用于查看PE文件资源节的地址、相关结构体地址以及图标资源地址。

1.2 UltraeditUltraEdit是一套功能强大的文本编辑器,可以编辑文本、十六进制、ASCII码。

在本文工作中该工具主要用来对PE文件和图标文件的内容进行查看并修改。

1.3 IconCool EditorIconCool Editor是一个Icon编辑的工具软件,其使用容易,可以改变色彩由单色到32位真彩色。

在本文的工作中主要使用该工具手工制作自己喜欢的,且指定大小、颜色位数的icon图标。

2. 图标修改相关原理.ico文件为图标文件,是多张不同格式图片的集合。

该文件的格式包含两个部分,ICO头和图标数据。

pe格式化方法

pe格式化方法PE格式(Portable Executable format)是Windows操作系统下的一种可执行文件的格式标准,它定义了可执行文件、动态链接库(DLL)和驱动程序等二进制文件的结构和标识方法。

本文将介绍PE格式化的基本原理和方法,并举例说明。

一、PE格式基本原理1. PE格式定义:PE格式是一种COFF(Common Object File Format)文件格式的变体,用于描述32位和64位Windows可执行文件的结构和组织。

2. 文件头部分:PE格式文件的开头是一个固定大小的文件头(File Header),用于描述整个PE文件的组织结构和属性信息,如文件类型、目标体系结构、节表位置等。

3. 节部分:紧随文件头部分的是节(Section)部分,它描述了PE格式文件中各个段或区块的属性和内容,如代码段、数据段、资源段等。

4. 数据目录:PE格式文件中包含了多个数据目录(Data Directory),每个数据目录描述了PE文件中某个特定功能的位置和大小信息,如导入表、导出表、资源表等。

1. 创建空白PE文件:使用合适的开发工具,如Visual Studio等,新建一个空白的PE 文件。

2. 定义文件头:根据所需的文件类型和目标体系结构,填写文件头部分的属性信息。

如指定文件类型为可执行文件(Executable)、目标体系结构为32位或64位等。

3. 定义节表:根据需求,定义PE文件中的各个节的属性和内容,如代码段、数据段、资源段等。

可以使用合适的工具,如Hex编辑器等,手动修改节表。

4. 填充数据目录:根据PE格式的规定,将所需的功能的位置和大小信息填写入数据目录表中,如导入表、导出表、资源表等。

5. 填充节内容:根据需求,将代码、数据和资源等内容填写入相应的节中。

可以使用合适的工具,如文本编辑器等,手动修改和填充节内容。

6. 调整文件大小:根据实际内容大小,调整整个PE文件的大小,确保文件大小与实际内容相符。

基于深度置信网的电力系统恶意软件检测

基于深度置信网的电力系统恶意软件检测葛朝强,葛敏辉,翟海保,张亮(国家电网公司华东分部,上海200120)摘要:为了实现对电力系统未知恶意软件的准确检测,本文提出了一种基于深度置信网(DBN)的恶意软件检测系统。

该系统将恶意软件解构为操作码序列,提取其中具有检测价值的特征向量,并使用DBN 分类器实现恶意代码的分类。

通过分类性能、特征提取和未标记数据训练的实验,证明了基于DBN 的分类器能够使用未标记数据进行训练且具有优于其他分类算法的准确性,基于DBN 的自动编码器可以有效地明显减小特征向量的维数。

关键词:恶意软件检测;DBN;深度学习;信息安全中图分类号:TP391文献标识码:A文章编号:1003-7241(2021)004-0062-06Power System Malware DetectionBased on Deep Confidence NetworkGE Chao -qiang,GE Min -hui,ZHAI Hai -bao,ZHANG Liang(East China Branch,State Grid Corporation,Shanghai 200120China )Abstract:In order to achieve accurate detection of unknown malware in power system,this paper proposes a malware detection sys-tem based on Deep Trusted Network (DBN).The system deconstructs the malware into an opcode sequence,extracts the feature vector with the detection value,and uses the DBN classifier to classify the malicious code.Through the experi-ments of classification performance,feature extraction and unlabeled data training,it is proved that DBN-based classifiers can use unlabeled data for training and have better accuracy than other classification algorithms.The DBN-based automat-ic encoder can effectively reduce the dimension of the feature vector significantly.Key words:malware detection;DBN(Deep Belief Networks);deep learning;information security收稿日期:2019-10-301引言旨在对计算机系统造成不良影响或有害影响的恶意软件已严重威胁电力系统的安全,因此如何检测恶意软件一直是电力系统和电力网络安全的中心问题[1-3]。

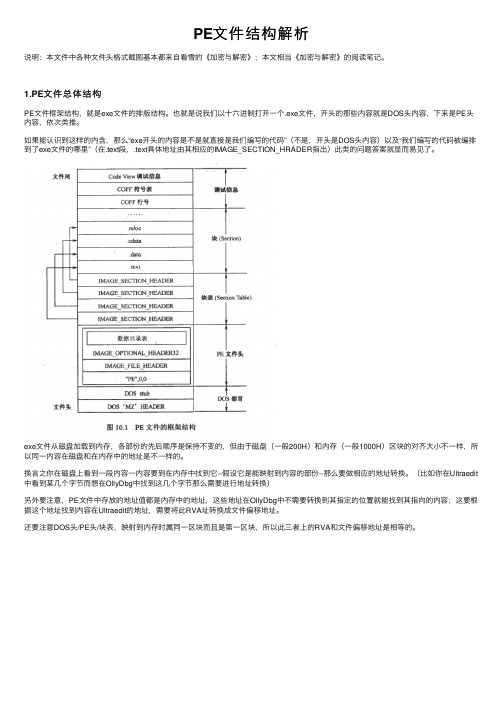

PE文件结构解析

PE⽂件结构解析说明:本⽂件中各种⽂件头格式截图基本都来⾃看雪的《加密与解密》;本⽂相当《加密与解密》的阅读笔记。

1.PE⽂件总体结构PE⽂件框架结构,就是exe⽂件的排版结构。

也就是说我们以⼗六进制打开⼀个.exe⽂件,开头的那些内容就是DOS头内容,下来是PE头内容,依次类推。

如果能认识到这样的内含,那么“exe开头的内容是不是就直接是我们编写的代码”(不是,开头是DOS头内容)以及“我们编写的代码被编排到了exe⽂件的哪⾥”(在.text段,.text具体地址由其相应的IMAGE_SECTION_HRADER指出)此类的问题答案就显⽽易见了。

exe⽂件从磁盘加载到内存,各部份的先后顺序是保持不变的,但由于磁盘(⼀般200H)和内存(⼀般1000H)区块的对齐⼤⼩不⼀样,所以同⼀内容在磁盘和在内存中的地址是不⼀样的。

换⾔之你在磁盘上看到⼀段内容⼀内容要到在内存中找到它--假设它是能映射到内容的部份--那么要做相应的地址转换。

(⽐如你在Ultraedit 中看到某⼏个字节⽽想在OllyDbg中找到这⼏个字节那么需要进⾏地址转换)另外要注意,PE⽂件中存放的地址值都是内存中的地址,这些地址在OllyDbg中不需要转换到其指定的位置就能找到其指向的内容;这要根据这个地址找到内容在Ultraedit的地址,需要将此RVA址转换成⽂件偏移地址。

还要注意DOS头/PE头/块表,映射到内存时属同⼀区块⽽且是第⼀区块,所以此三者上的RVA和⽂件偏移地址是相等的。

2.DOS头部2.1MS-DOS头部(IMAGE_DOS_HEADER)最后的e_lfanew即是PE⽂件的RVA地址我们在前边已经提过,对于DOS头/PE头/区块表三部分RVA和⽂件偏移地址是相等的,所以上边在⼗六进制⽂本编缉器中,直接转向e_lfanew指向的000000B0可以正好找到PE头。

2.2DOS stubDOS stub是当操作系统不⽀持PE⽂件时执⾏的部分,⼀般由编译器⾃⼰⽣成内容是输出“This program cannot be run in MS-DOS mode”等提⽰。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

框架设计

详细功能

操作举例

02

01

PART ONE

软件功能

Software function

软件主要功能

显示PE文件的磁盘映像

定位PE文件的数据结构

解析PE文件的关键字段

本产品是为了方便用户分析 PE文件,可以解析32位或 64的PE文件。

PE文件解析器介绍,王旭琴,中南林业科技大学计信学院 04

02

PART TWO

框架设计

framework design

概要设计

包

图

架构模型

类 图

这里主要介绍软件的宏观结构和组成,以及各类之间 的协作关系。

PE文件解析器介绍,王旭琴,中南林业科技大学计信学院 06

1.包图(Package Diagram)

数据层: FileStruct Model 表示层: UI 逻辑层: Operations

04

PART FOUR

操作举例

Operation example

点击“文件/打 开”

点击相应菜单按 钮

相应的数据高亮显 示

PE文件解析器介绍,王旭琴,中南林业科技大学计信学院 16

感谢老师

Thanks for Watching

王旭琴 中南林业科技大学 计信学院

WangXuqin,Central South University of Forestry and Technology,Master of Computing

PE文件解析器介绍,王旭琴,中南林业科技大学计信学院 07

2.数据层FileStruct

此图描述的是包FileStruct中的类以及类之间的关系

PE文件解析器介绍,王旭琴,中南林业科技大学计信学院 08

3.表示层UI

UI包中只有一个类,是程序的主界面

PE文件解析器介绍,王旭琴,中南林业科技大学计信学院 09

4.数据层Model

PE文件解析器介绍,王旭琴,中南林业科技大学计信学院 10

5.逻辑层Operations

PE文件解析器介绍,王旭琴,中南林业科技大学计信学院 11

03

PART THREE

详细功能

Detailed function

软件工作流程

判断文件类 型

读取并显示 文件数据

初始化相关 的菜单

生成数据对 象

用户选中所要解析的PE文件后,借助文件操作类的方法获取 文件的Signature值,如果为PE文件类型,进行下一步操作

获得文件大小,对于大文件和小文件分别采用不同的方式进 行读取,将读取到的二进制数据以十六进制的方式显示

开启子线程,生成数据对象,记录各个部分的精确位置

PE文件解析器介绍,王旭琴,中南林业科技大学计信学院 13

PE文件解析器

Portable Executable File Parser

王旭琴 中南林业科技大学 计信学院

WangXuqin,Central South echnology,Master of Computing

主要内容

01

02 03 04