实验2 Windows2003操作系统安全

windows+Server+2003+系统安全实训

湖南科技职业学院Windows Server 2003系统安全项目文档班级:网络3061指导老师:邓卫军组长:丁传华组员:刘宏谱曹伟李子霖严萌2008年12月目录一、配置域的基础结构 (2)1.1 创建一个用于管理的OU (2)1.2 组策略管理和安全模板的导入 (3)1.3 设置密码策略 (5)1.4 设置安全选项 (5)二、成员服务器基线 (7)2.1考察审核策略 (7)2.2考察用户权限 (9)2.3考察其他安全选项 (10)2.4统服务设置 (11)三、强化域控制器 (13)3.1重新部署数据― Active Directory 数据库和日志文件 (13)3.2配置使用Syskey保护帐户数据 (14)3.3禁用错误报告 (15)3.4用IPSec过滤器阻断端口 (15)四、强化IIS服务器 (19)4.1 Internet信息服务(IIS)6.0 (19)4.2 创建站点及访问设置 (19)4.3 配置DNS服务实现域名解析访问 (21)4.4 创建FTP站点及访问设置 (22)附一第九组项目任务分配 (25)一、配置域的基础结构1.1 创建一个用于管理的OU1)分别启动三台虚拟机Server、DC、RRAS。

依次在这三台虚拟机上安装DHCP服务、AD()、WINS服务。

2)将三台服务器的ip改成同一网段(192.168.100.0/24);将DHCP、WINS服务器的主机名改为DHCP、WINS,DNS指定为DC服务器的ip地址;将DHCP和WINS加入到域。

3)在DC上在打开Active Directory用户和计算机,创建两个组织单元和一个全局安全组分别定义为:基础结构、成员服务器、基础结构管理员。

4)点击域中的Computers,将DHCP、WINS移动到刚创建的组织单元“基础结构”。

如图1-1所示:图1-15)新建三个用户,名称分别为adminA、adminB、adminC;密码为list123/.,然后就这三用户添加到已建立的全局安全组—基础结构管理员。

第6章 Windows Server 2003操作系统安全

RFC2408:密钥管理功能规范

12

6.2 Windows Server 2003的安全机制

IP安全体系结构

(3)安全联系

IP的认证机制和机密性机制中都包含一个关键的概念,即安全联盟 (Security Association,SA),安全联系是一个发送者和接收者之间的单向的 连接关系,该连接为其上传输的数据提供了安全服务。如果需要维护一 个对等关系,为了保证双向的安全交换,就需要建立两个安全联系。

8

6.2 Windows Server 2003的安全机制

Kerberos Kerberos V4

Kerberos 的V4版本中使用DES算法,在协议中提供了认证服务,通过安全认证来确 保Windows Server 2003的安全,具体协议内容如书中表6-1所示。

Kerberos域和多重Kerberos

– – – – Kerberos; IPSec; PKI; NT局域网管理器(NT LAN Manager,NTLM)。这是一个遗留协 议,Microsoft在Windows Server 2003中保留它是为了支持过去 的Windows客户端和服务器。

6

6.2 Windows Server 2003的安全机制

9

6.2 Windows Server 2003的安全机制

IPSec

IP安全概述

在现有的网络攻击方式中,最严重的攻击类型包括IP欺骗和各种形式 的报文窃听攻击。 (1)IPSec的应用 IPSec提供了跨保障局域网、跨私有/公共广域网以及跨Internet的安全通 信的能力,有很广泛的应用范围,如通过Internet 进行的企业部门之间 的安全连接、通过Internet进行安全的远程访问、合作伙伴之间外网和 内网的连接以及安全的电子商务等。 IPSec之所以能够应用于许多不同的应用领域,主要是因为IPSec可以 加密和/或认证IP层的所有数据流。因此,所有的分布式应用,包括远 程登录、客户/服务器系统、电子邮件、文件传输、Web访问等,都可 以通过应用IPSec机制来增强安全性。

Windows2003操作系统安全评估作业指导书-V1.1

1.9 安全策略

检查主机系统上开启的默认共享或文件共享;

1.10 检查主机系统是否配置屏幕保护; 检查主机系统是否开启自动播放功能;

1.11

检查主机系统日志存储容量大小是否充足; 检查日志文件是否定期备份和审计;

1.12

检查主机系统的“安全选项”配置是否符合安 全基准要求;

1.13

检查主机系统的“用户权利分配”配置是否符 合安全基准要求;

a.账号锁定策略检查: gpedit.msc—>计算机配置—>windows设置—>安全设置—>账户策略—>账号 基本符合 锁定策略

a.访谈管理员主机系统上是否安装了第三方安全审计产品,上机检查该产品 的系统服务是否正常运行; b.系统审核策略检查: gpedit.msc—>计算机配置—>windows设置—>安全设置—>本地策略—>审核 不符合 策略 c.访谈系统管理员是否在每次登录主机和退出系统后对时间、使用账户等信 息进行登记,以便在日后进行比对分析;

a.主机系统应及时安装完整的补丁,防止出现安全漏 洞; a.主机系统应无恶意代码(病毒、木马、后门和间谍软 件等)在其上运行; a.应通过设定终端接入方式、网络地址范围等条件限制 终端登录;

a.应启用主机系统的登录终端的操作超时锁定功能并设 定合理的时间,建议是15分钟;

a.主机系统时间不应存在滞后现象;

2.1

2.2

防护措施 2.3

2.4 2.5 2.6 2.7

2.8

检查主机系统前端有哪些网络技术防范措施;

3.1

检查主机系统是否有对cpu、内存、磁盘和网络 流量带宽等资源的使用率进行实时监测; 检查主机系统当前的cpu、内存、磁盘和网络流 量的状态;

Windows 2003安全设置

1 . 5设置 安全 密码 服 务器 帐 户密 码 最 好包 括 大 小 写字 母 、 数 字 和特 殊 符号 , 密码 最 好大 于 l O位 。用 户名 尽 量不 要用 计 算

1 . 1关 闭来 宾帐户

单位 名 等 比较 容 易猜 到 的字符 。在控 制面 板 中 , 来 宾帐 户 即 G u e s t 帐户 , 它 可 以访 问计 算机 , 但 受 机 名 、 到限制。 不 幸 的是 , G u e s t 帐户 也为 黑客入 侵 打开 了方 用 户 帐户里 设 置 。 便 之 门 。对 于服 务器 来 说 , 不 需要 使用 G u e s t 帐户 , 为 了安全 , 应 该将 G u e s t 帐户 关 闭 、 停用、 改名 。 在 安 全策 1 . 6启 用屏 幕保 护密 码 设 置屏 幕 保 护 密 码 可 以有 效 防 止 内部 人 员 破 坏

得 到 合 法 权 限 的 可 能性 就越 大 。对 于 Wi n d o w s 2 0 0 3

发送 者 都利 用这 一 功 能 向计 算机 用 户 发送 垃 圾信 息 ,

2 . 1 . 2 R e m o t e R e g i s t r y S e r v i c e : 该服 务 允 许远 程 用

选择 属 性 , 在 屏 幕保 略中, 将G u e s t 帐 户 列入拒 绝 从“ 网络访 问 ” 名单中, 防 服务 器 。在 桌面 上单 击 鼠标右 键 ,

止 黑客 利用 G u e s t 帐 户从 网络 访 问计算 机 。 同时在 计 护选 项卡 中设 置 。 算 机 管 理 中把 G u e s t 帐 户 停 用 ,任 何 时 候 都 不 允许 G u e s t 帐户 登 录 系 统 , 为 了安全 起 见 , 给 G u e s t 帐 户 设

Windows_2003系统安全完美设置脚本

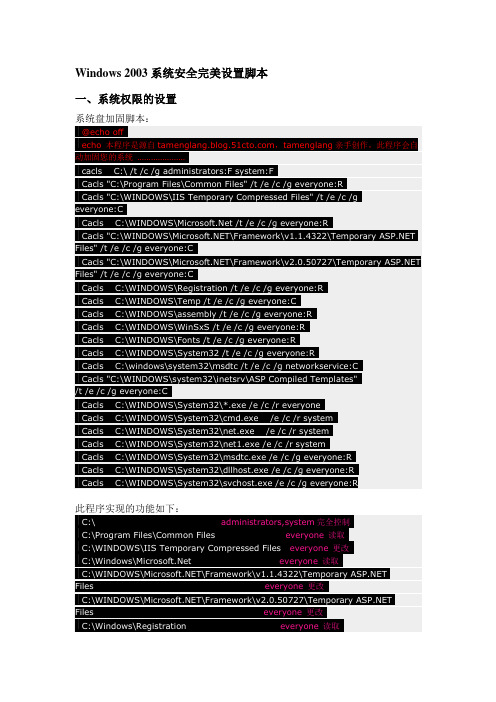

Windows 2003系统安全完美设置脚本一、系统权限的设置系统盘加固脚本:@echo offecho 本程序是源自,tamenglang亲手创作,此程序会自动加固您的系统…………………cacls C:\ /t /c /g administrators:F system:FCacls "C:\Program Files\Common Files" /t /e /c /g everyone:RCacls "C:\WINDOWS\IIS Temporary Compressed Files" /t /e /c /geveryone:CCacls C:\WINDOWS\ /t /e /c /g everyone:RCacls "C:\WINDOWS\\Framework\v1.1.4322\Temporary Files" /t /e /c /g everyone:CCacls "C:\WINDOWS\\Framework\v2.0.50727\Temporary Files" /t /e /c /g everyone:CCacls C:\WINDOWS\Registration /t /e /c /g everyone:RCacls C:\WINDOWS\Temp /t /e /c /g everyone:CCacls C:\WINDOWS\assembly /t /e /c /g everyone:RCacls C:\WINDOWS\WinSxS /t /e /c /g everyone:RCacls C:\WINDOWS\Fonts /t /e /c /g everyone:RCacls C:\WINDOWS\System32 /t /e /c /g everyone:RCacls C:\windows\system32\msdtc /t /e /c /g networkservice:CCacls "C:\WINDOWS\system32\inetsrv\ASP Compiled Templates"/t /e /c /g everyone:CCacls C:\WINDOWS\System32\*.exe /e /c /r everyoneCacls C:\WINDOWS\System32\cmd.exe /e /c /r systemCacls C:\WINDOWS\System32\net.exe /e /c /r systemCacls C:\WINDOWS\System32\net1.exe /e /c /r systemCacls C:\WINDOWS\System32\msdtc.exe /e /c /g everyone:RCacls C:\WINDOWS\System32\dllhost.exe /e /c /g everyone:RCacls C:\WINDOWS\System32\svchost.exe /e /c /g everyone:R此程序实现的功能如下:C:\ administrators,system完全控制C:\Program Files\Common Files everyone 读取C:\WINDOWS\IIS Temporary Compressed Files everyone 更改C:\Windows\ everyone 读取C:\WINDOWS\\Framework\v1.1.4322\Temporary Files everyone 更改C:\WINDOWS\\Framework\v2.0.50727\Temporary Files everyone 更改C:\Windows\Registration everyone 读取C:\Windows\Temp everyone 更改C:\Windows\assembly everyone 读取C:\Windows\WinSxS everyone 读取C:\Windows\Fonts everyone 读取C:\Windows\System32 everyone 读取C:\windows\system32\msdtc NETWORK SERVICE 更改C:\WINDOWS\system32\inetsrv\ASP Compiled Templates Everyone 更改C:\Windows\System32\*.exe 去除everyone 权限C:\windows\system32\msdtc.exe everyone 读取C:\Windows\System32\dllhost.exe everyone 读取C:\Windows\System32\svchost.exe everyone 读取二、服务启动类型的设置rem serverrem 微软:支持此计算机通过网络的文件、打印、和命名管道共享。

windows server 2003操作系统综合实训报告

Windows server 2003操作系统

综合实训报告

实训名称Windows server 2003操作系统系别通信安全

专业12级信息安全技术

班级信息安全技术班

学号

学生姓名

日期2013年12月9日

指导教师孟彬彬

设置系统安装光盘

,在虚拟机硬件设置对话框。

选择“CD-ROM”,在右侧“连接”中选择“使用物理”,使用“自动探测”项(图8)。

或者直接指定当前物理光驱盘符,确定后即可以在虚拟机中使用当前的光驱了,然后把2003光盘放入光驱,启动虚拟机就能安装了。

如果有光盘ISO镜像文件,也可以勾选下方的使用ISO镜像,浏览指定ISO镜像文件(图9),即可将ISO镜像文件作为一张光盘,在虚拟机中打开。

Windows2003安全机制的分析

Computer Knowledge And Technology 电脑知识与技术2008年第4卷第9期(总第36期)Windows 2003安全机制的分析马稳(西安科技大学计算机学院,陕西西安710054)摘要:该文对目前流行的操作系统Windows 2003的安全机制作了初步分析与探讨,对如何利用这些安全机制,提高Windows 2003系统的安全性与稳定性做了归纳,这对更好的使用该操作系统有一定的参考作用。

关键词:操作系统;安全机制;系统安全中图分类号:TP316文献标识码:A 文章编号:1009-3044(2008)36-2764-01Analysis of the Security Mechanism of Windows 2003MA Wen(Computer Science of Xi'an University of Science and Technology,Xi'an 710054,China)Abstract:This article discussed the security mechanism of windows 2003.It can be adopted to using these security mechanism to improve the security and stability of the Windows 2003.Key words:operation system;security mechanism;security of system1引言Windows 2003是目前比较流行的操作系统之一。

与其它的操作系统一样,如何提高Windows 2003系统的安全性和稳定性是使用好该系统应该考虑的一个重要问题。

本文从身份验证机制、访问控制机制、审核机制、Internet 协议安全性和防火墙技术等多方面对Windows 2003的安全机制做了初步分析。

windows2003操作系统安全简介

安全操作系统的基本特征

强制访问控制(MAC)

用来保护系统确定的对象,对此对象用户不能进行更改。即系统独立 于用户行为强制执行访问控制,用户不能改变他们的安全级别或对象的安 全属性。这样的访问控制规则通常对数据和用户按照安全等级划分标签, 访问控制机制通过比较安全标签来确定的授予还是拒绝用户对资源的访问。

国际安全评价标准的发展及其联系

B2级,又叫结构保护级别 (Structured Protection),它要求计 算机系统中所有的对象都 要加上标签,而且给设备 (磁盘、磁带和终端)分 配单个或者多个安全级别

国际安全评价标准的发展及其联系

B3级,又叫做安全域级别(Security Domain) ,使用安装硬件的方式来加强域的安全,例如, 内存管理硬件用于保护安全域免遭无授权访问或 更改其他安全域的对象。该级别也要求用户通过 一条可信任途径连接到系统上

1)用户通过相应的用户账号)和密码在本机进行登录。 2)在交互式登录时,系统会首先检验登录的用户账号类型, 是本地用户账号(Local User Account),还是域用户账号 (Domain User Account),再采用相应的验证机制。因为 不同的用户账号类型,其处理方法也不同。 2.网络身份认证 1)网络身份认证确认用户对于试图访问的任意网络服务的 身份。

Windows 2019的安全设置

Windows 2019文件系统安全

2.NTFS权限及使用原则 2)文件权限超越文件夹权限原则 当用户或组对某个文件夹以及该文件夹下面的文件有不同的 访问权限时,用户访问该文件夹下的文件不受文件夹权限的 限制,而只受被赋予的文件权限的限制。

Windows 2019的安全设置

统管理员及时发现系统入侵行为或潜在的系统漏洞; 4. 为系统管理员提供系统的统计日志,使系统管理员能够

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

组员1:郑轩莉

组员2:蔡淑丽

撰写人:郑轩莉

实验时间:

2012.10.25

组员1任务

做实验,写报告

组员2任务

做实验,操作

实验名称

实验2 windows 2003操作系统安全

实验目的

通过实验掌握windows2003操作系统安全设置。

使用仪器

实验环境

一台计算机

Xp操作系统;vmware虚拟机;windows2003

实验内容

禁用Gues陷阱帐号

安全密码更改

开启审核策略、密码策略、开启帐户密码

默认权限

NTFS分区转换

操作系统安全策略

关闭不必要的端口

关闭不必要的服务

使用IPSec

实验步骤:

如何禁用Guest帐户。

右击我的电脑——管理——双击本地用户和组——双击用户——右侧:双击Guest,账户已停用前面打勾——确定

关闭不必要的服务

使用IPSec

实验结果及理论分析:

限制用户数量

控制面板—用户帐户—GUEST,

管理员帐号改名

打开控制面板——管理工具——计算机管理——本地用户和组,在用户一栏里的Administrator点右键修改,最后再重启一下就OK了

陷阱帐号

右击“我的电脑”--管理-----本地用户和组-----用户,把administrator这个用户给重命名后,在创建一个administrator用户,大家放心创建,不会重复的,sid是不一样的。然后把你创建的administrator这个用户加入guests组,并赋予最低权限和复杂的密码

1、启动“域用户管理器”。2、从“策略”菜单中选择“帐户”。3、现在您应能看到如图5-1所示的“帐户策略”对话框。使用该对话框的各区域来配置帐户策略,然后单击“确定”。

默认权限

NTFS分区转换

操作系统安全策略

关闭不必要的端口

本地连接》》状态》》属性》》tcp/ip协议》》属性》》高级》》选项》》属性》》启用TCP/IP删选》》只把你需要的端口填上去。

安全密码更改

设置密码:系统偏好设置--账户--密码--更改密码

使用密码登陆系统:系统偏好设置--安全--通用--停用自动登陆

开启mac自带防火墙:系统偏好设置--安全--防火墙

开启审核策略、密码策略、开启帐户密码

此策略默认是没有打开的,要我们手动开启。从“控制面版——管理工具——本地安全策略”或在“开始——运行”中输入“Secpol.msc”,打开组策略中的“本地安全设置”编辑器,依次定位到“本地策略——审核策略”,双击右侧窗格中的“审核对象访问”,勾选“成功”或“失败”便可。