华为防火墙 三层技术-IP业务配置指导-GRE配置

华为USG防火墙和H3C三层交换机设备组网配置简述

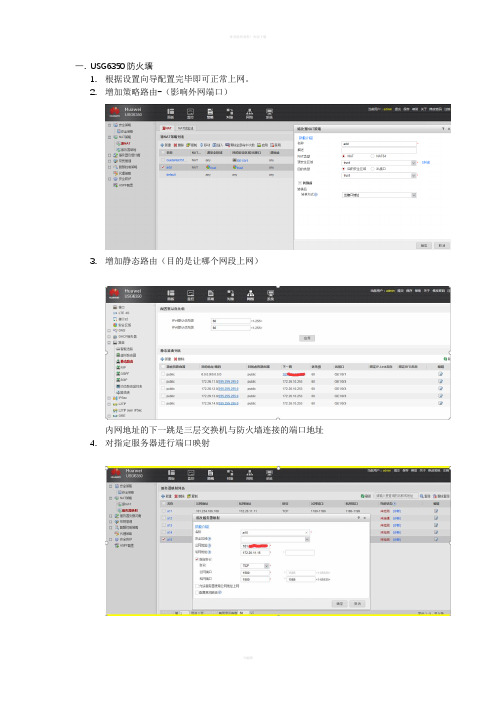

一.USG6350防火墙1.根据设置向导配置完毕即可正常上网。

2.增加策略路由-(影响外网端口)3.增加静态路由(目的是让哪个网段上网)内网地址的下一跳是三层交换机与防火墙连接的端口地址4.对指定服务器进行端口映射5.对指定网段进行限速,保证服务器有可靠的带宽,不至于被其他网段抢占全部带宽。

本项目全部带宽是100M,因为有一个无线网,限定无线网最大占用50M(1)新建一个带宽通道(2)指定网段应用于带宽通道的策略规则二、三层交换机-H3C-S5800-32C现场需求是有办公电脑,服务器、视频服务器,计划分成4个网段,分别为172.26.11.0/172.26.12.0/172.26.13.0/172.26.14.0/ 14段备用。

规划:VLAN100为172.26.10.253 port1-2 与防火墙172.26.10.254 连接VLAN101为172.26.11.254 port 3-8 与服务器连接VLAN102为 172.26.12.254 port 9-12 与客户机连接VLAN103为 172.26.13.254 port 13-18 与视频服务器连接VLAN104为 172.26.14.254 port 19-24 备用1.笔记本连接三层交换机配置口,进入命令行配置模式简述步骤:(1)设备改名创建用户和密码(2)创建VLAN,指定某端口属于这个VLAN (3)指定每个VLAN的网关(4)增加一条路由2.SysSysname H3C-5800telnet server enableLocal-user adminPassword cipher #####(此处#是输入密码)Authorization-attribute level 3Service-type ssh telnetVLAN 100Port G1/0/1 TO G1/0/2QuitVlan 101Port g1/0/3 to g1/0/8QuitVLAN 102Port G1/0/9 TO G1/0/12QuitVlan 103Port g1/0/13 to g1/0/18QuitVlan 104Port g1/0/19 to g1/0/24QuitInterface Vlan-interface 100Ip address 172.26.10.253 255.255.255.0QuitInterface Vlan-interface 101Ip address 172.26.11.254 255.255.255.0QuitInterface Vlan-interface 102Ip address 172.26.12.254 255.255.255.0QuitInterface Vlan-interface 103Ip address 172.26.13.254 255.255.255.0QuitInterface Vlan-interface 104Ip address 172.26.14.254 255.255.255.0QuitIp route-static 0.0.0.0 0.0.0.0 172.26.10.254 Dhcp enable(开通dhcp)Dhcp server ip-pool 9Network 172.26.12.0 mask 255.255.255.0Gateway-list 172.26.12.254Dns-list 8.8.8.8(根据实际修改)Quit红色字体为9口开通DHCP,可根据实际需求User-interface aux 0User-interface vty 0 4 Authentication-mode scheme User-interface vty 5 15.。

华为防火墙操作手册

华为防火墙操作手册一、概述华为防火墙产品华为防火墙作为一款国内领先的安全产品,致力于为企业用户提供全方位的网络安全防护。

防火墙具备强大的安全性能和易用性,可以有效防御各类网络攻击,确保企业网络的安全稳定。

本文将详细介绍防火墙的安装、配置及使用方法。

二、防火墙的安装与配置1.硬件安装在安装防火墙之前,请确保已阅读产品说明书,并根据硬件清单检查所需组件。

安装过程如下:(1)准备好安装工具和配件。

(2)按照产品说明书将防火墙设备组装起来。

(3)将电源线接入防火墙,开启设备电源。

2.软件配置防火墙默认采用出厂配置,为确保网络安全,建议对防火墙进行个性化配置。

配置过程如下:(1)通过Console口或SSH方式登录防火墙。

(2)修改默认密码,保障设备安全。

(3)配置接口、网络参数,确保防火墙与网络正确连接。

(4)根据需求,配置安全策略、流量控制、VPN等功能。

三、防火墙的基本功能与应用1.安全策略安全策略是防火墙的核心功能之一,可以通过设置允许或拒绝特定IP地址、协议、端口等,实现对网络流量的控制。

2.流量控制防火墙支持流量控制功能,可对进出网络的流量进行限制,有效保障网络带宽资源。

3.VPN防火墙支持VPN功能,可实现远程分支机构之间的安全通信,提高企业网络的可靠性。

四、防火墙的高级功能与优化1.入侵检测与防御防火墙具备入侵检测与防御功能,可以实时检测网络中的异常流量和攻击行为,并进行报警和阻断。

2.抗拒绝服务攻击防火墙能够有效抵御拒绝服务攻击(DDoS),确保网络正常运行。

3.网页过滤防火墙支持网页过滤功能,可根据预设的过滤规则,屏蔽恶意网站和不良信息。

五、防火墙的监控与维护1.实时监控防火墙提供实时监控功能,可以查看网络流量、安全事件等实时信息。

2.系统日志防火墙记录所有系统事件和操作日志,方便管理员进行审计和分析。

3.故障排查遇到故障时,可通过防火墙的日志和监控功能,快速定位问题并进行解决。

六、防火墙的性能优化与调整1.性能测试定期对防火墙进行性能测试,确保设备在高负载情况下仍能保持稳定运行。

防火墙gre隧道配置实例

防火墙gre隧道配置实例

防火墙GRE隧道的配置实例如下:

1. 拓扑图:北京总公司与上海分公司通过广域网连接,使用一个三层交换机模拟广域网,并使用两个H3C的防火墙进行GRE接入。

2. 配置广域网通信:首先,在交换机上创建两个VLAN,分别是VLAN 10和VLAN 20,并将相应的端口加入到相应的VLAN中。

然后,在VLAN 10上配置IP地址。

3. 配置防火墙:在两个防火墙(FW1和FW2)上配置GRE隧道,使它们能够通过Internet相互通信。

4. 测试:测试北京总公司与上海分公司之间的内网通信是否正常。

请注意,上述配置是一个简化的示例,实际配置可能因网络环境、设备型号和需求而有所不同。

在进行实际配置之前,建议仔细阅读设备文档并咨询专业人士。

防火墙GRE-VPN项目

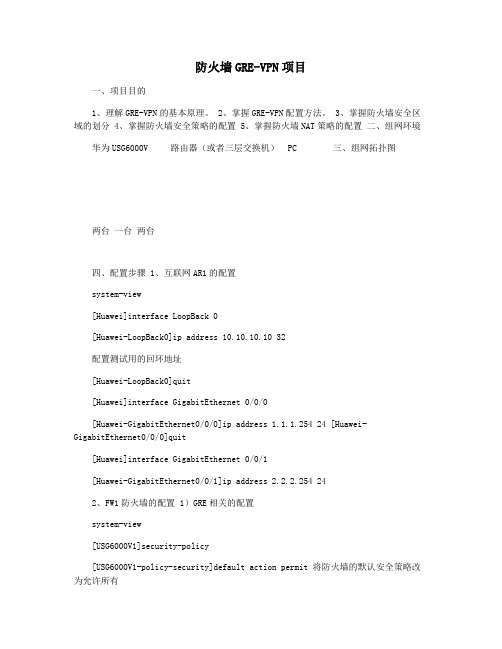

防火墙GRE-VPN项目一、项目目的1、理解GRE-VPN的基本原理。

2、掌握GRE-VPN配置方法。

3、掌握防火墙安全区域的划分4、掌握防火墙安全策略的配置5、掌握防火墙NAT策略的配置二、组网环境华为USG6000V 路由器(或者三层交换机) PC 三、组网拓扑图两台一台两台四、配置步骤 1、互联网AR1的配置system-view[Huawei]interface LoopBack 0[Huawei-LoopBack0]ip address 10.10.10.10 32配置测试用的回环地址[Huawei-LoopBack0]quit[Huawei]interface GigabitEthernet 0/0/0[Huawei-GigabitEthernet0/0/0]ip address 1.1.1.254 24 [Huawei-GigabitEthernet0/0/0]quit[Huawei]interface GigabitEthernet 0/0/1[Huawei-GigabitEthernet0/0/1]ip address 2.2.2.254 242、FW1防火墙的配置 1)GRE相关的配置system-view[USG6000V1]security-policy[USG6000V1-policy-security]default action permit 将防火墙的默认安全策略改为允许所有备注:开启允许所有的目的是方便测试GRE,待GRE测试正确后在编写详细的安全策略即可,届时在修改默认策略为拒绝所有[USG6000V1-policy-security]quit[USG6000V1]interface GigabitEthernet 1/0/0[USG6000V1-GigabitEthernet1/0/0]ip address 1.1.1.1 24 配置公网接口的IP[USG6000V1-GigabitEthernet1/0/0]quit[USG6000V1]interface GigabitEthernet 1/0/1[USG6000V1-GigabitEthernet1/0/1]ip address 192.168.1.254 24 配置内网的网关地址[USG6000V1-GigabitEthernet1/0/1]quit [USG6000V1]interface Tunnel 1GRE协议的封装必须借助Tunnel接口,Tunnel是虚拟接口备注:Tunnel是一个虚拟的点对点连接,可以看成仅支持点对点连接的虚拟接口,这个接口提供了一条通路,使封装的数据能够在通路上传输,并在一个Tunnel的两端分别对数据进行封装和解封装。

华为防火墙配置使用手册(自己写)[4]

![华为防火墙配置使用手册(自己写)[4]](https://img.taocdn.com/s3/m/2085ce1fcdbff121dd36a32d7375a417866fc10f.png)

华为防火墙配置使用手册(自己写)华为防火墙配置使用手册一、概述二、防火墙基本概念包过滤防火墙:它只根据数据包的源地址、目的地址、协议类型和端口号等信息进行过滤,不对数据包的内容进行分析。

它的优点是处理速度快,开消小,但是安全性较低,不能阻挠应用层的攻击。

状态检测防火墙:它在包过滤防火墙的基础上,增加了对数据包的连接状态的跟踪和记录,可以识别出非法的连接请求和数据包,并拒绝通过。

它的优点是安全性较高,可以阻挠一些常见的攻击,但是处理速度较慢,开消较大。

应用代理防火墙:它对数据包的内容进行深度分析,可以识别出不同的应用协议和服务,并根据应用层的规则进行过滤。

它的优点是安全性最高,可以阻挠复杂的攻击,但是处理速度最慢,开消最大。

访问控制:它可以根据源地址、目的地址、协议类型、端口号、应用类型等信息对网络流量进行分类和过滤,实现对内外网之间访问权限的控制和管理。

虚拟专网:它可以建立安全隧道,实现不同地域或者组织之间的数据加密传输,保证数据的机密性、完整性和可用性。

内容安全:它可以对网络流量中携带的内容进行检查和过滤,如、网页、文件等,并根据预定义的规则进行拦截或者放行。

用户认证:它可以对网络访问者进行身份验证,如用户名、密码、证书等,并根据不同的用户或者用户组分配不同的访问权限和策略。

流量管理:它可以对网络流量进行统计和监控,如流量量、流量速率、流量方向等,并根据预定义的规则进行限制或者优化。

日志审计:它可以记录并保存网络流量的相关信息,如源地址、目的地址、协议类型、端口号、应用类型、过滤结果等,并提供查询和分析的功能。

三、防火墙配置方法命令行界面:它是一种基于文本的配置方式,用户可以通过控制台或者远程终端访问防火墙,并输入相应的命令进行配置。

它的优点是灵便性高,可以实现细致的配置和管理,但是需要用户熟悉命令的语法和逻辑。

图形用户界面:它是一种基于图形的配置方式,用户可以通过浏览器或者客户端软件访问防火墙,并通过或者拖拽等操作进行配置。

华为防火墙操作手册

华为防火墙操作手册(实用版)目录1.防火墙概述2.防火墙配置基础3.配置拨号连接4.配置 PPPoE 用户5.总结正文华为防火墙操作手册1.防火墙概述华为防火墙是一款高性能、安全可靠的网络安全设备,能够有效防止各种网络攻击,确保网络数据的安全传输。

防火墙支持多种网络接入方式,如 ADSL、光纤等,用户可以根据自身需求选择合适的网络接入方式。

2.防火墙配置基础在配置防火墙之前,需要对防火墙进行基本设置,包括设备名称、登录密码等。

此外,还需要配置防火墙的网络参数,如 WAN 口、LAN 口等。

3.配置拨号连接在防火墙上配置拨号连接,需要进入防火墙的 Web 管理界面,然后选择“拨号连接”选项,填写相应的用户名和密码进行登录。

登录成功后,可以对拨号连接进行相关设置,如连接时间、拨号频率等。

4.配置 PPPoE 用户在防火墙上配置 PPPoE 用户,需要进入防火墙的命令行界面,然后使用相应的命令进行操作。

具体操作步骤如下:1) 增加一个 PPPoE 用户:```[usg6000v1]sysname,ppps,[ppps],user-manage,user,test ```2) 进入 PPPoE 用户配置模式:```[usg6000v1]ppps-localuser,test```3) 配置 PPPoE 用户的用户名和密码:```[usg6000v1]ppps-localuser,test,username,testuser [usg6000v1]ppps-localuser,test,password,testpassword ```4) 配置 PPPoE 用户的拨号参数:```[usg6000v1]ppps-localuser,test,dial-profile,PPP [usg6000v1]ppps-localuser,test,dial-number,12345678 [usg6000v1]ppps-localuser,test,dial-timeout,60```5) 启动 PPPoE 用户:```[usg6000v1]ppps-localuser,test,start```5.总结华为防火墙操作手册主要包括防火墙概述、配置基础、拨号连接配置和 PPPoE 用户配置等内容。

华为防火墙配置使用手册(自己写)

华为防火墙配置使用手册防火墙默认的管理接口为g0/0/0,默认的ip地址为192.168.0.1/24,默认g0/0/0接口开启了dhcp server,默认用户名为admin,默认密码为Admin@123一、配置案例1.1 拓扑图GE 0/0/1:10.10.10.1/24GE 0/0/2:220.10.10.16/24GE 0/0/3:10.10.11.1/24WWW服务器:10.10.11.2/24(DMZ区域)FTP服务器:10.10.11.3/24(DMZ区域)1.2 Telnet配置配置VTY 的优先级为3,基于密码验证。

# 进入系统视图。

<USG5300> system-view# 进入用户界面视图[USG5300] user-interface vty 0 4# 设置用户界面能够访问的命令级别为level 3[USG5300-ui-vty0-4] user privilege level 3配置Password验证# 配置验证方式为Password验证[USG5300-ui-vty0-4] authentication-mode password# 配置验证密码为lantian[USG5300-ui-vty0-4]set authentication password simple lantian ###最新版本的命令是authentication-mode password cipher huawei@123配置空闲断开连接时间# 设置超时为30分钟[USG5300-ui-vty0-4] idle-timeout 30[USG5300] firewall packet-filter default permit interzone untrust local direction inbound //不加这个从公网不能telnet防火墙。

基于用户名和密码验证user-interface vty 0 4authentication-mode aaaaaalocal-user admin password cipher ]MQ;4\]B+4Z,YWX*NZ55OA!!local-user admin service-type telnetlocal-user admin level 3firewall packet-filter default permit interzone untrust local direction inbound如果不开放trust域到local域的缺省包过滤,那么从内网也不能telnet的防火墙,但是默认情况下已经开放了trust域到local域的缺省包过滤。

华为路由器和防火墙配置GRE

7.2 配置 GRE

7.2.1 建立配置任务

应用环境

当需要在一个单一协议的网络上传输多种协议的报文时,即可在防火墙上配置 GRE 功 能。

前置任务

在配置 GRE 前,需要完成以下任务:

配置防火墙的工作模式(可选) 配置接口 IP 地址 配置接口加入安全区域

数据准备

不能配置工作于透明模式下的接口的 IP 地址。

在 RFC1701 中规定:若 GRE 报文头中的 KEY 字段置位,则收发双方将进行通道识别 关键字的验证,只有 Tunnel 两端配置的识别关键字完全一致时才能通过验证,否则将 报文丢弃。

可以根据实际组网需求选择配置步骤 10 或步骤 11。

隧道两端设备正常转发 GRE 封装的报文的前提是两端设备上均存在经过 Tunnel 转发的 路由。

文档版本 02 (2007-05-11)

华为技术有限公司

i

Quidway Eudemon 100/100E/200/200S 配置指南 安全防范分册

7 配置 GRE

插图目录

图 7-1 GRE 应用组网图.....................................................................................................................................7-5

步骤 11 配置动态路由(略)。

动态路由的配置,请参见《Quidway Eudemon 100/100E/200/200S 防火墙 配置指南 网际互联分 册》。

----结束

7.2.3 检查配置结果

操作 查看 Tunnel 接口的工作状态

命令 display interface tunnel [ number ]

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

如 图 1-3 所示,IPv6 network 1 和IPv6 network 2 是运行IPv6 协议的网络,IPv4 network 1 和IPv4 network 2 是运行IPv4 协议的网络。在Device A和Device B之间建立GRE隧道,可以使IPv6 network 1 和IPv6 network 2、IPv4 network 1 和IPv4 network 2 通过骨干网互不影响地进行通信,实现两地 互通。

1-1

1.1.2 GRE隧道原理

图1-2 IPv6 协议网络通过 GRE 隧道互连

下面以 图 1-2 的网络为例说明IPv6 协议的报文通过GRE隧道穿越IPv4 网络进行传输的过程。 (1) Device A 从连接 IPv6 network 1 的接口收到 IPv6 报文后,查找路由表判定此报文需要通过

i

1 GRE

1.1 GRE简介

GRE(Generic Routing Encapsulation,通用路由封装)协议用来对任意一种网络层协议(如 IPv6) 的数据报文进行封装,使这些被封装的数据报文能够在另一个网络(如 IPv4)中传输。封装前后数 据报文的网络层协议可以相同,也可以不同。封装后的数据报文在网络中传输的路径,称为 GRE 隧道。GRE 隧道是一个虚拟的点到点的连接,其两端的设备分别对数据报文进行封装及解封装。

1.1.1 GRE封装后的报文格式

图1-1 GRE 封装后的报文格式

如 图 1-1 所示,GRE封装后的报文包括如下几个部分: • 净荷数据(Payload packet):需要封装和传输的数据报文。净荷数据的协议类型,称为乘客

协议(Passenger Protocol)。乘客协议可以是任意的网络层协议。 • GRE 头(GRE header):采用 GRE 协议对净荷数据进行封装所添加的报文头,包括封装层

目录

1 GRE··················································································································································· 1-1 1.1 GRE简介 ···········································································································································1-1 1.1.1 GRE封装后的报文格式···········································································································1-1 1.1.2 GRE隧道原理 ·························································································································1-2 1.1.3 GRE安全机制 ·························································································································1-2 1.1.4 应用场景 ·································································································································1-3 1.1.5 协议规范 ·································································································································1-5 1.2 配置GRE over IPv4 隧道···················································································································1-5 1.3 配置GRE over IPv6 隧道···················································································································1-6 1.4 GRE显示和维护 ································································································································1-8 1.5 GRE典型配置举例·····························································································································1-8 1.5.1 GRE over IPv4 隧道典型配置举例··························································································1-8 1.5.2 GRE over IPv6 隧道典型配置举例························································································1-11 1.6 常见配置错误举例 ···························································································································1-13

进行 GRE 封装,使其成为普通的单播报文。然后,IPsec 就可以对其进行进一步的处理。 • 简化 IPsec 的配置。由于所有报文都先经过 GRE 封装后再进行 IPsec 处理,因此只要根据

GRE 隧道的源/目的端地址来定义需要 IPsec 保护的数据流即可,不需要关注原始报文的源/ 目的地址,从而简化了 IPsec 的配置。 GRE 和 IPsec 还有另外一种配合方式,即 IPsec over GRE 隧道。但这种方式不能充分利用二者的 优势,一般不推荐使用。 关于 IPsec 的详细介绍请参见“安全配置指导”中的“IPsec”。

GRE 隧道模式的 Tunnel 接口(本例中为 Tunnel0)转发,并将报文发给相应的 Tunnel 接口。 (2) GRE 隧道模式的 Tunnel 接口收到此 IPv6 报文后,先在报文前封装上 GRE 头,再封装上 IPv4

头。IPv4 头中的源地址为隧道的源端地址(本例中为 Device A 的 GigabitEthernet1/0/1 接口 的 IP 地址),目的地址为隧道的目的端地址(本例中为 Device B 的 GigabitEthernet1/0/1 接 口的 IP 地址)。 (3) Device A 根据封装的 IPv4 头中的目的地址查找路由表,将封装后的 IPv4 报文通过 GRE 隧道 的实际物理接口(GigabitEthernet1/0/1)转发出去。 (4) 封装后的 IPv4 报文通过 GRE 隧道到达隧道的目的端设备 Device B 后,由于报文的目的地是 本设备,且 IPv4 头中的协议号为 47(表示封装的报文为 GRE 报文),Device B 将此报文交 给 GRE 协议进行解封装处理。 (5) GRE 协议先剥离掉此报文的 IPv4 头,再对报文进行 GRE Key 验证、校验和验证、报文序列 号检查等处理,处理通过后再剥离掉报文的 GRE 头,将报文交给 IPv6 协议进行后续的转发 处理。

1-2

2. GRE校验和验证 通过 GRE 校验和验证可以检查报文的完整性。 发送方根据 GRE 头及 Payload 信息计算校验和,并将包含校验和信息的报文发送给对端。接收方 对接收到的报文计算校验和,并与报文中的校验和比较,如果一致则对报文进行进一步处理,否则 丢弃该报文。

1.1.4 应用场景

如 图 1-6 所示,GRE可以和IPsec(IP Security,IP安全)配合使用,通过建立GRE over IPsec隧 道,对路由协议、语音、视频等数据先进行GRE封装,再对封装后的报文进行IPsec处理。二者配 合使用的优势如下: • 提高数据在隧道中传输的安全性。 • 解决 IPsec 只能处理单播报文的问题。GRE 可以支持组播、广播和非 IP 报文,先对这些报文

GRE 主要有以下几种应用场景。 1. 通过单一协议的骨干网连接采用不同协议的网络 图1-3 通过单一协议的骨干网连接采用不同协议的网络

IPv6 network 1

IPv6 network 2

Device A

Internet GRE tunnel

Device B

IPv4 network 1

IPv4 network 2

数、版本、乘客协议类型、校验和信息、Key 信息等内容。添加 GRE 头后的报文称为 GRE 报文。对净荷数据进行封装的 GRE 协议,称为封装协议(Encapsulation Protocol)。 • 传输协议的报文头(Delivery header):在 GRE 报文上添加的报文头,以便传输协议对 GRE 报文进行转发处理。传输协议(Delivery Protocol 或者 Transport Protocol)是指负责转发 GRE 报文的网络层协议。设备支持 IPv4 和 IPv6 两种传输协议:当传输协议为 IPv4 时,GRE 隧道 称为 GRE over IPv4 隧道;当传输协议为 IPv6 时,GRE 隧道称为 GRE over IPv6 隧道。