2015网络安全(中国)论坛在沪召开

2015年大陆地区互联网网络安全报告(完整版)

2015年中国互联网安全报告摘要恶意程序:✧2015年全年,360互联网安全中心共截获PC端新增恶意程序样本3.56亿个,和2014年相比增长9.9%;360安全卫士、360杀毒共为全国用户拦截恶意程序攻击855.4亿次,相比2014年大幅增长49.4%。

✧2015年,从城市分布来看,拦截恶意程序攻击最多的城市为北京市(7.1%),其次为上海市(3.5%)、广州市(3.0%)、天津市(3.0%)、深圳市(3.0%)。

✧2015年移动端累计监测到Android用户感染恶意程序3.7亿人次,较2014年增长了15.0%,移动端恶意程序类型中资费消耗占比高达73.6%;其次为恶意扣费(21.5%)和隐私窃取(4.1%),手机恶意程序趋利性极为明显。

✧2015年,综合PC端和移动端遭到恶意程序攻击(云查询拦截)最多的地区为广东省(14.5%)、北京市(7.1%),其次为浙江省(6.7%)、河南省(5.8%)和江苏省(5.6%)。

钓鱼网站:✧2015年,360互联网安全中心共拦截各类新增钓鱼网站156.9万个,相比2014年(262.1万)下降了40.1%;共为全国用户拦截各类钓鱼网站攻击379.3亿次,相比2104年(406亿)下降了6.6%。

✧在拦截的各类钓鱼网站攻击中,PC端为331.3亿次,占360各类终端安全产品拦截钓鱼网站总量的87.4%;手机端为48.0亿次,占12.6%。

手机端拦截的总攻击次数和在总拦截量中的占比,均创历史新高。

✧在新增钓鱼网站中,虚假购物的占比最大,达到了44.7%,其次是金融理财13.6%、虚假中奖10.8%位列其后。

而在钓鱼网站的拦截量方面,彩票钓鱼占到了72.9%,排名第一,其次是虚假购物10.8%、网站被黑4.9%。

✧从拦截钓鱼网站次数(综合PC和移动端)的地域分布看,广东(28.9%)、北京(14.2%)、福建(9.7%)、广西(7.3%)、湖南(5.1%)等五省市拦截次数最多。

智能设备安全漏洞研究和防护

中国互联网安全大会China Internet Security Conference2015University of Central Florida智能设备安全漏洞研究和防护Smart vs. Security: IoT Security and ProtectionsYier JinDepartment of Electrical Engineering and Computer ScienceUniversity of Central Floridayier.jin@Security in Silicon Lab (SSL)中国互联网安全大会China Internet Security Conference2015IoT and Wearable DevicesAssorted images found online.中国互联网安全大会China Internet Security Conference2015IoT Forecast2015中国互联网安全大会China Internet Security Conference中国互联网安全大会China Internet Security Conference2015IoT in Commercials •How About Security?Cloud ComputingRemote ControlSecurityMachine LearningWirelessConsta nt AccessBig Data中国互联网安全大会China Internet Security Conference2015Security and Privacy•Security Concerns–“ThingBot ”: More than 750,000 phishing and SPAM emails launched from “ThingBots ” including televisions , fridges –WeMo “Light Switch” firmware can be remotely controlled•Privacy Concerns–Personal data is often collected without users’ awareness–The “big personal data” includes too much information •Safety Concerns–Remote smart car hacking (Charlie Miller and Chris Valasek)–Medical infusion pumps vulnerabilities to cyber attack (FDA) •National Security–Power grid, industrial control systems, etc. When industrial-level damages can be caused through device-level hacking, can we still ignore the issues of IoT security threats?中国互联网安全大会China Internet Security Conference2015 CASE study - World•How secure are current IoT/networked devices?中国互联网安全大会China Internet Security Conference2015Power Grid中国互联网安全大会China Internet Security Conference2015Vehicle中国互联网安全大会China Internet Security Conference2015Weapon中国互联网安全大会China Internet Security Conference2015CASE study – my lab•How secure are current IoT/networked devices?中国互联网安全大会 China Internet Security Conference2015Google Nest Thermostat•Functionality–Smart thermostat (self-learning, auto-away, Nest app, Nest leaf) •Exploitation and Payload–Bypass firmware verification and install customizeduserland–Remote control and user privacy collection •Security Impact–Through the backdoor, remote access capability can be inserted for hackers to exploit the device and the local network remotely2015中国互联网安全大会China Internet Security Conference中国互联网安全大会China Internet Security Conference2015TrapX•ARP Spoofing–Compromised Nest–Collect user data in other devices –Local network compromise–Attack interface to infrastructure中国互联网安全大会China Internet Security Conference2015Company A - Protect•Functionality–Smart smoke detector–An important home automation component •Exploitation and Payload–End-user can modify the software core •Security Impact–Physical damage (attackers may turn off the Protect) –Inconvenience (high quality becomes a burden)中国互联网安全大会China Internet Security Conference 2015Company B – Smart Band•Functionality–Smart band for health tracking•Wireless Chip•ARM-based Microcontroller •USB – charge only•LED Matrix Display •Bluetooth 4.0 pairing to smart phones•Exploitation and Payload–Bypass firmware integrity –Boot any firmware •Security Impact–Learn user’s health information –Privacy breach中国互联网安全大会 China Internet Security Conference2015Roku•Functionality–Streaming media player •Exploitation and Payload–Telnet root shell spawned on boot–Enable U-Boot shell•Secuirty Impact–Allows a user to execute commands as a root user中国互联网安全大会 China Internet Security Conference2015Belkin Wemo•Functionality–The device is able to turn electronics on and off remotely•Exploitation and Payload–Root shell can be accessed•Security Impact–Electronic equipment may be remotely controlled by attackers–Physical damage中国互联网安全大会China Internet Security Conference2015Epson Artisan 700/800•Functionality–All-in-one printer –Wi-Fi connection•Exploitation and Payload–Feature a shell through serial port –Controller menu is available •Security Impact–Information leakage中国互联网安全大会 China Internet Security Conference2015Amazon Fire TV Stick•Functionality–Stream media to the TV using the HDMI port •Exploitation and Payload–User can gain root access•Security Impact–The device can be rooted for any modifications中国互联网安全大会 China Internet Security Conference 2015Amazon Fire TV Box•Functionality–Stream media to the TVusing the HDMI port•Exploitation and Payload–Copy over the SuperSU APK–Copy “su” binary to “bin”–Get root access•Security Impact–Amazon released a firmware update that will brick the device if it discovers that it has been rooted–For unpatched devices, root access can be gained中国互联网安全大会China Internet Security Conference2015 Company G – Smart Meter•Functionality–Power consumption collection–Wireless transfer the measurement中国互联网安全大会 China Internet Security Conference 2015IoT Security Challenges•Lacking Protection–Large amount of IoT devices–Time-to-market dominates–Lacking security standard and specification•Solutions –Understand the IoT vulnerabilities–Develop rules to eliminate/migrate vulnerabilities •Standard Testing Toolset–Automated trigger generation–Systematic device security analysis–Security report generation中国互联网安全大会 China Internet Security Conference 2015 Attack Surface• A description of the attack surface•Threat agents•Attack vectors•Security weaknesses•Technical impacts•Business impacts•Example vulnerabilities•Example attacks•Guidance on how to avoid the issue•Design-for-security中国互联网安全大会China Internet Security Conference 2015 Security Rule Check - IoT中国互联网安全大会 China Internet Security Conference 2015Conclusions•Metrics and rules for the discussed vulnerabilities •New vulnerabilities through smart device analysis •SRC tools •Low-cost mitigation techniquesGoal: An automated IoT devicesecurity checking framework andtoolset to validate the security of any IoT devices momentarily.中国互联网安全大会 China Internet Security Conference 2015 Questions?Thanks!Yier JinUniversity of Central Florida Email: yier.jin@。

全国计算机一级MS+WORD操作试题(10套)

题型说明:一、选择题(每小题1分,共20分)二、基本操作题(10分)三、汉字录入题(10分)四、Word操作题(25分)五、Exce1操作题(15分)六、PowerPoint操作题(10分)七、上网题(10分)2012年计算机一级MsOffice72套练习题及答案汇总.doc 下载查看网址/read-htm-tid-695751.html等级一级考试excel操作练习汇总:/read-htm-tid-101734-fpage-2.html第1题请在“考试项目”菜单上选择“字处理软件使用”,完成下面的内容:注意:下面出现的“考生文件夹”均为%USER%****** 本套题共有2小题 ******1、在考生文件夹下打开文档WDT11.DOC,按照要求完成下列操作。

[1] 将文中所有错词“款待”替换为“宽带”;将标题段文字(“宽带发展面临路径选择”)设置为三号黑体、红色、加粗、居中并添加文字蓝色底纹,段后间距设置为16磅。

[2] 将正文各段文字(“近来,……设备商、运营商和提供商都难以获益。

”)设置为五号仿宋_GB2312,各段落左右各缩进2厘米,首行缩进0.8厘米,行距为2倍行距,段前间距9磅。

[3] 将正文第二段(“中国出现宽带接入热潮,……一个难得的历史机会。

”)分为等宽的两栏,栏宽为7厘米。

并以原文件名保存文档。

2、在考生文件夹下打开文档WDT12.DOC,按照要求完成下列操作。

[1] 将文档中所提供的表格设置成文字对齐方式为垂直居中,段落对齐方式为水平居中。

[2] 在表格的最后增加一列,设置不变,列标题为“平均成绩”,计算各考生的平均成绩并插入相应单元格内,再将表格中的内容按“平均成绩”的递减次序进行排序。

并以原文件名保存文档。

第2题请在“考试项目”菜单上选择“字处理软件使用”,完成下面的内容:注意:下面出现的“考生文件夹”均为%USER%****** 本套题共有2小题 ******1、在考生文件夹下打开文档WDT21.DOC,按照要求完成下列操作。

通信行业:今年实现身份证电子化,CTID平台加速推广

今年实现身份证电子化,CTID平台加速推广通信行业1、事件:3月11日,国务院总理李克强在记者会上表示,今年要实施身份证电子化,实现“拿着手机在有关事项上一扫码,事就办成了”。

2、目前,可信数字身份签发主要通过可信数字身份认证平台来进行。

核心系统是"互联网+"可信身份认证平台(CTID平台),是国家网络身份治理的重要基石。

而该平台核心供应商为公安部第一研究所下属全资子公司中盾安信。

公司是CTID唯一合法的运营服务商,为各行业提供权威、可信、安全、便捷的网络身份认证服务。

3、市场应用主要包括:政务、公安、金融、电信、医疗等,涉及智慧城市、智慧医疗、智慧金融、智慧征信等领域。

4、围绕中盾安信形成相关生态体系及投资梳理在可信数字身份生态体系中,以中盾安信为核心,包括应用合作伙伴、技术合作伙伴和服务合作伙伴。

在中盾安信官网发布的2021年一级应用合作机构中,包括数字认证、新大陆、宜签网络科技(艾融软件),此外包括百度、自如、字节、京东、支付宝等;二级应用合作机构中包括中电普华(国网信通)等。

此外,根据CTID公众号发布的《可信数字身份生态产品推荐清单》,我们认为,在核心系统支撑下,伴随数字身份证相关政策加速推进,今年相关供应商有望核心受益,相关受益标的包括芯片及模组供应商:新大陆(000997.SZ);二维码模组供应商:民德电子(300656.SZ)、天波信息(833839.NQ);签名验签服务器供应商数字认证(300579.SZ)、吉大正元(003029.SZ)等。

5、通信板块观点1)2022年紧抓数字经济主脉络,以数据流量为线索,挖掘元宇宙、工业互联网、智能驾驶等新应用带动下,智能传感、硅光传输、存储到云原生等新技术创新机遇。

从底层我们持续重点关注港股运营商(中国联通、相关受益标的:中国移动、中国电信)、IT主设备(紫光股份、中兴通讯)、网络安全、通信+新能源(朗新科技)、车联网应用、军工通信和卫星互联网(海格通信、和而泰)、物联网(广和通)等高成长性板块,以及基本面好转,云生态相关及衍生的新兴赛道,包括IDC(光环新网、奥飞数据;相关受益标的首都在评级及分析师信息行业评级:推荐行业走势图[Table_Author]分析师:宋辉邮箱:*****************.cnSAC NO:S1120519080003联系电话:分析师:柳珏廷邮箱:***************.cnSAC NO:S1120520040002联系电话:-18%-11%-5%1%7%13%2021/032021/062021/092021/122022/03通信沪深300证券研究报告|行业点评报告仅供机构投资者使用线)、边缘计算和云原生(相关受益标的青云科技)、元宇宙等(平治信息)。

2023年-2024年演出经纪人之演出市场政策与法律法规考前冲刺试卷B卷含答案

2023年-2024年演出经纪人之演出市场政策与法律法规考前冲刺试卷B卷含答案单选题(共45题)1、生产经营单位采用新工艺、新技术、新材料或者使用新设备,必须了解、掌握其(),采取有效的安全防护措施,并对从业人员进行专门的安全生产教育和培训。

A.安全操作规程B.安全技术标准C.安全技术特性D.安全防护措施【答案】 C2、以下不需要舞台专业岗位应设置岗位从业能力考核标准,按照从业能力持证上岗的是()。

A.舞台音响B.舞台系统C.舞台视频D.舞台通讯【答案】 B3、根据《营业性演出管理条例》规定,演出场所经营单位应当自领取营业执照之日起()日内向所在地县级人民政府文化主管部门备案。

A.10B.20C.30【答案】 B4、经营性互联网文化单位未在其网站主页的显著位置标明文化行政部门颁发的《网络文化经营许可证》编号或者备案编号的,由县级以上人民政府文化行政部门或者文化市场综合执法机构责令限期改正,并可根据情节轻重处()罚款。

A.10万元以下B.1万元以下C.5万元以下D.1万元以上5万元以下【答案】 B5、根据《文化和旅游部关于深化“放管服”改革促进演出市场繁荣发展的通知》,以营利为目的,通过互联网为公众实时提供现场文艺表演活动的,应当按照《营业性演出管理条例》等有关规定办理报批手续,并由取得()的互联网文化单位提供在线传播服务。

A.网络文化经营许可证B.营业性演出许可证C.演出经纪人资格证D.广播电视节目制作许可证【答案】 A6、中国共产党历史上唯一一次在国外召开的全国代表大会是()。

A.三大B.四大D.六大【答案】 D7、十九大报告中指出,全方位外交布局深入开展,全面推进中国特色大国外交,形成()的外交布局,为我国发展营造了良好外部条件。

A.全方位、多层次、全球化B.全方位、多层次、立体化C.多方位、多领域、多层次D.多方位、全面化、宽领域【答案】 B8、中国特色社会主义制度的最大优势是()A.以经济建设为中心B.中国共产党的领导C.人民利益为根本出发点D.“五位一体”总体布局【答案】 B9、2021年10月14日,我国在太原卫星发射中心采用长征号丁运载火箭,成功发射首颗太阳探测科学技术试验卫星()。

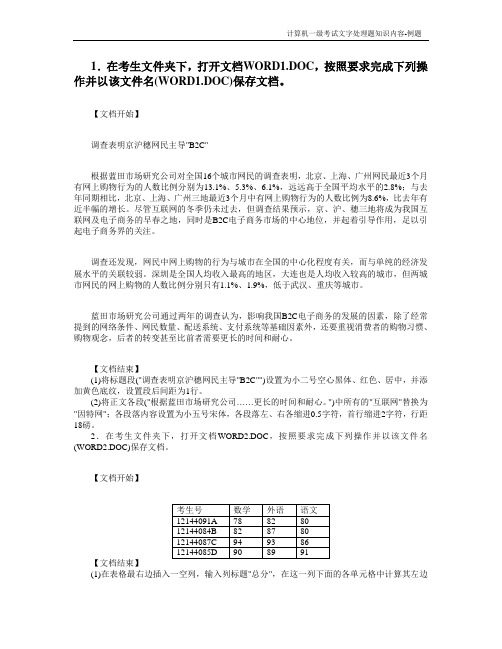

计算机一级考试文字处理题知识总结-例题

1.在考生文件夹下,打开文档WORD1.DOC,按照要求完成下列操作并以该文件名(WORD1.DOC)保存文档。

【文档开始】调查表明京沪穗网民主导"B2C"根据蓝田市场研究公司对全国16个城市网民的调查表明,北京、上海、广州网民最近3个月有网上购物行为的人数比例分别为13.1%、5.3%、6.1%,远远高于全国平均水平的2.8%;与去年同期相比,北京、上海、广州三地最近3个月中有网上购物行为的人数比例为8.6%,比去年有近半幅的增长。

尽管互联网的冬季仍未过去,但调查结果预示,京、沪、穗三地将成为我国互联网及电子商务的早春之地,同时是B2C电子商务市场的中心地位,并起着引导作用,足以引起电子商务界的关注。

调查还发现,网民中网上购物的行为与城市在全国的中心化程度有关,而与单纯的经济发展水平的关联较弱。

深圳是全国人均收入最高的地区,大连也是人均收入较高的城市,但两城市网民的网上购物的人数比例分别只有1.1%、1.9%,低于武汉、重庆等城市。

蓝田市场研究公司通过两年的调查认为,影响我国B2C电子商务的发展的因素,除了经常提到的网络条件、网民数量、配送系统、支付系统等基础因素外,还要重视消费者的购物习惯、购物观念,后者的转变甚至比前者需要更长的时间和耐心。

【文档结束】(1)将标题段("调查表明京沪穗网民主导"B2C"")设置为小二号空心黑体、红色、居中,并添加黄色底纹,设置段后间距为1行。

(2)将正文各段("根据蓝田市场研究公司……更长的时间和耐心。

")中所有的"互联网"替换为"因特网";各段落内容设置为小五号宋体,各段落左、右各缩进0.5字符,首行缩进2字符,行距18磅。

2.在考生文件夹下,打开文档WORD2.DOC,按照要求完成下列操作并以该文件名(WORD2.DOC)保存文档。

【文档开始】【文档结束】(1)在表格最右边插入一空列,输入列标题"总分",在这一列下面的各单元格中计算其左边相应3个单元格中数据的总和。

东大21秋学期《形势与政策(1)》在线平时作业2【标准答案】

《形势与政策(1)》在线平时作业2

试卷总分:100 得分:100

一、单选题 (共 20 道试题,共 80 分)

1.托马斯弗里德曼指出,全球化是大势,但是在不同的体制里,全球化会结出不同的果实。

下列选项中属于经济全球化最不可能结出的果实是()。

A.经济全球化促进世界经济的发展

B.参与经济全球化有利于我国经济发展

C.经济全球化使世界各国都受益

D.经济全球化加剧了全球经济的不稳定性

答案:C

2.防范化解风险,不仅需要勇气决心,更要有高强本领。

党的十九大报告提出增强八个方面的执政本领,其中之一就是增强()。

A.风险识别能力

B.风险评估能力

C.驾驭风险本领

D.风险预防能力

答案:C

3.研究人员分析了 2018 年巴西总统选举时 347 个瓦茨艾普群组中传播的 10 万张图像,发现只有 8% 的图像是完全真实的。

路透社新闻研究所一项关于印度如何使用数字新闻的调查显示,()的受访者质疑在线新闻的真实性,超过一半的受访者表达出对不良信息和虚假信息的担忧,瓦茨艾普被认为是谣言传播的主要渠道之一。

A.37%

B.47%

C.57%

D.67%

答案:C

4.()是指世界各国之间的商品和劳务的交换活动。

A.对外贸易

B.国际贸易

C.国内贸易

D.易货贸易

答案:B

5.一个国家、两种制度、三个关税区、四个核心城市,这样的“()”格局是粤港澳大湾区的显著特点和优势。

A.经济

B.金融

C.一二三四

D.开放

答案:C。

2015

与 大数 据 保 护 、移 动 互联 网安 全 等五 个 专场 展 开讨 论 。

搭校企合作平 台 ,促职业人才发展

2 0 1 5年度软件信 息技术 中职校教 师实践培 训开学

◎ 本刊讯

6 月2 6 日下午 ,2 0 1 5 软件信息技术 中职校教师实践

项 目开学 典 礼 在上 海 市 软件 行 业 协会 举 行 。市 经 信 委人 珊 ,市 教 育 技 术装 备 中心 尚 晓萍 和市 教 科 院相 关 领 导 出 席 典礼 ,3 家 实 践企 业 机构 的代 表 和5 位 参 培 教师 到会 , 活 动 由市软 协 常务 副会 长兼 秘 书长杨 根兴 主 持 。 今年 3 月 起 ,上 海 市 软 件 行 业 协 会 成 为 了 上 海 市 教 育 技 术 装 备 中 心认 定 的 “ 职业 教 育 基 地 ” ,并 承 担 “ 2 0 1 5 年 度 软件 信 息技 术 中职 校 教师 实践 岗位项 目” 。 协 会采 用 以基 地 主导 的 “ 双师 流 动站 ”培训 模 式 , 由来

团,为每位参培教师量身定制个性化的实践岗位与培训

目标 ,使 他 们通 过 学 “ 新 ” 、学 “ 实 ” ,在 今后 更 好地

事教育处 副处长 张明 、市工商外 国语学校 副校长 陈文 完成课程开发、改进课 堂教学效果等教学工作。

开 学 典礼 上 ,3 家 实 践 企 业机 构幻 维 数 码 、 申瑞继 保 电气 和 上 海软 件 中心分 别 介 绍 了实 践项 目安排 , 同时 希 望 以本 次 教 师 实 践 为 起 点 ,加 强 与 职 校 的联 络 与 沟 通 ,为今 后 的人 才合 作奠 定基 础 。 来 自上 海 市 城 市 科 技 学 院 的参 培 教 师 代 表 郑 艳 军