OpenSSL 命令常用证书操作

openssl操作手册

OpenSSL 是一个开源的加密库,提供了各种加密算法、数字证书、SSL/TLS 协议等功能,被广泛用于网络安全和加密通信领域。

以下是OpenSSL 的一些常见用法和操作:1. 生成证书:使用OpenSSL 可以生成各种类型的数字证书,包括自签名证书、CA 证书、服务器证书、客户端证书等。

您可以使用OpenSSL 提供的命令行工具或API 接口来生成证书。

2. 加密和解密:OpenSSL 提供了各种加密算法,包括对称加密和非对称加密。

您可以使用OpenSSL 提供的命令行工具或API 接口来进行加密和解密操作。

3. 签名和验证:OpenSSL 提供了数字签名和验证的功能,可以用于保证数据的完整性和真实性。

您可以使用OpenSSL 提供的命令行工具或API 接口来进行签名和验证操作。

4. SSL/TLS 安全通信:OpenSSL 提供了SSL/TLS 协议的实现,可以用于安全通信。

您可以使用OpenSSL 提供的命令行工具或API 接口来实现SSL/TLS 安全通信。

5. 网络安全工具:OpenSSL 提供了各种网络安全工具,包括OpenSSL s_server、OpenSSL s_client、OpenSSL speed、OpenSSL rand 等。

这些工具可以用于测试和评估网络安全性能。

要使用OpenSSL,您需要安装OpenSSL 库,并包含相应的头文件。

在编写代码时,您可以调用OpenSSL 提供的函数和数据结构来实现您需要的加密、签名、SSL/TLS 安全通信等功能。

OpenSSL 提供了详细的文档和使用手册,您可以在OpenSSL 官方网站上找到完整的文档和参考手册。

在文档中,您可以找到各种函数的使用说明、示例代码和详细的接口说明,以帮助您更好地使用OpenSSL 库。

openssl 操作手册

OpenSSL 是一个强大的安全套接字层密码库,包含了各种加密算法的实现,提供了通用的密码安全服务。

下面是一个简要的OpenSSL 操作手册,包括一些常用的命令和选项:1. 生成密钥对:```openssl genpkey -algorithm RSA -out private_key.pemopenssl rsa -pubout -in private_key.pem -out public_key.pem```2. 生成自签名证书:```cssopenssl req -new -x509 -key private_key.pem -out cert.pem -days 365```3. 生成证书签名请求(CSR):```openssl req -new -key private_key.pem -out request.csr```4. 验证证书签名:```bashopenssl x509 -in cert.pem -text -noout```5. 导出证书为PEM 格式:```bashopenssl x509 -in cert.der -inform DER -outform PEM -out cert.pem```6. 加密数据:```cssopenssl enc -aes-256-cbc -salt -in plaintext.txt -out ciphertext.enc```7. 解密数据:```cssopenssl enc -aes-256-cbc -d -in ciphertext.enc -out plaintext.txt```8. 生成随机数:```openssl rand -out random.bin 1024```9. 验证数字签名:```cssopenssl dgst -sha256 -sign private_key.pem -in file.txt -out signature.bin openssl dgst -sha256 -verify public_key.pem -signature signature.bin file.txt```10. 生成Diffie-Hellman 密钥交换参数:```openssl dhparam -out dhparam.pem 2048```11. 生成CA 证书:```cssopenssl req -new -x509 -days 365 -extensions v3_ca -key private_ca_key.pem -out ca.pem```12. 生成服务器证书:```cssopenssl req -new -key private_server_key.pem -out server.reqopenssl x509 -req -days 365 -in server.req -CA ca.pem -CAkey private_ca_key.pem -CAcreateserial -out server.pem```13. 生成客户端证书:```cssopenssl req -new -key private_client_key.pem -out client.reqopenssl x509 -req -days 365 -in client.req -CA ca.pem -CAkey private_ca_key.pem -CAcreateserial -out client.pem```这只是一些常见的OpenSSL 命令示例,OpenSSL 还提供了许多其他功能和选项,具体可以参考官方文档或使用`man openssl` 命令来获取完整的操作手册。

Linux命令高级技巧使用openssl生成和管理SSL证书

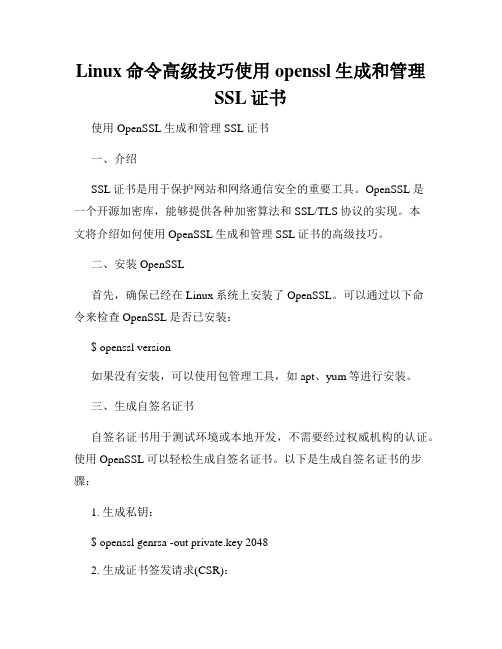

Linux命令高级技巧使用openssl生成和管理SSL证书使用OpenSSL生成和管理SSL证书一、介绍SSL证书是用于保护网站和网络通信安全的重要工具。

OpenSSL是一个开源加密库,能够提供各种加密算法和SSL/TLS协议的实现。

本文将介绍如何使用OpenSSL生成和管理SSL证书的高级技巧。

二、安装OpenSSL首先,确保已经在Linux系统上安装了OpenSSL。

可以通过以下命令来检查OpenSSL是否已安装:$ openssl version如果没有安装,可以使用包管理工具,如apt、yum等进行安装。

三、生成自签名证书自签名证书用于测试环境或本地开发,不需要经过权威机构的认证。

使用OpenSSL可以轻松生成自签名证书。

以下是生成自签名证书的步骤:1. 生成私钥:$ openssl genrsa -out private.key 20482. 生成证书签发请求(CSR):$ openssl req -new -key private.key -out csr.csr在生成CSR的过程中,需要填写一些证书相关的信息,如国家、地区、组织、通用名等。

3. 生成自签名证书:$ openssl x509 -req -in csr.csr -signkey private.key -out certificate.crt生成的certificate.crt即为自签名证书,可以用于配置Web服务器等需要SSL证书的场景。

四、生成CA证书除了自签名证书,我们也可以生成CA(Certificate Authority)证书,以进行证书签发。

以下是生成CA证书的步骤:1. 生成私钥:$ openssl genrsa -out ca.key 20482. 生成证书签发请求(CSR):$ openssl req -new -key ca.key -out ca.csr在生成CSR的过程中,需要填写一些证书相关的信息,如国家、地区、组织、通用名等。

openssl 用法

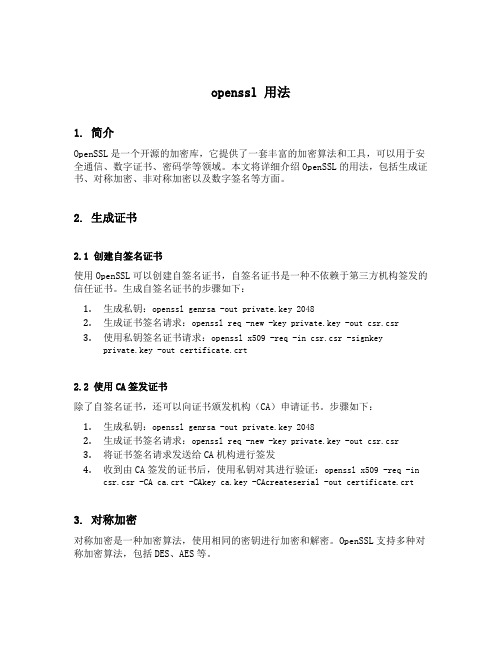

openssl 用法1. 简介OpenSSL是一个开源的加密库,它提供了一套丰富的加密算法和工具,可以用于安全通信、数字证书、密码学等领域。

本文将详细介绍OpenSSL的用法,包括生成证书、对称加密、非对称加密以及数字签名等方面。

2. 生成证书2.1 创建自签名证书使用OpenSSL可以创建自签名证书,自签名证书是一种不依赖于第三方机构签发的信任证书。

生成自签名证书的步骤如下:1.生成私钥:openssl genrsa -out private.key 20482.生成证书签名请求:openssl req -new -key private.key -out csr.csr3.使用私钥签名证书请求:openssl x509 -req -in csr.csr -signkeyprivate.key -out certificate.crt2.2 使用CA签发证书除了自签名证书,还可以向证书颁发机构(CA)申请证书。

步骤如下:1.生成私钥:openssl genrsa -out private.key 20482.生成证书签名请求:openssl req -new -key private.key -out csr.csr3.将证书签名请求发送给CA机构进行签发4.收到由CA签发的证书后,使用私钥对其进行验证:openssl x509 -req -incsr.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out certificate.crt3. 对称加密对称加密是一种加密算法,使用相同的密钥进行加密和解密。

OpenSSL支持多种对称加密算法,包括DES、AES等。

3.1 对称加密示例以下是使用AES对称加密算法进行加密和解密的示例:# 生成密钥openssl rand -out key.key 16# 加密文件openssl enc -aes-256-cbc -e -in plaintext.txt -out ciphertext.enc -pass file:. /key.key# 解密文件openssl enc -aes-256-cbc -d -in ciphertext.enc -out plaintext.txt -pass file:. /key.key4. 非对称加密与对称加密不同,非对称加密使用一对公钥和私钥进行加密和解密。

openssl用法

openssl用法OpenSSL是一款广泛使用的加密库,它提供了许多加密和安全功能的实现。

本篇文章将介绍OpenSSL的基本用法,包括生成和管理证书、加解密数据、生成密码散列等常见功能。

1. 生成公私钥对OpenSSL可以用来生成公私钥对,用于加密数据。

生成公私钥对的命令如下:openssl genpkey -algorithm RSA -out private.keyopenssl rsa -in private.key -pubout -out public.key 其中,-algorithm指定算法,-out指定输出的文件名,-in指定输入的文件名。

2. 生成证书OpenSSL可以生成自签名证书,命令如下:openssl req -newkey rsa:2048 -nodes -keyout key.pem -x509 -days 365 -out certificate.pem其中,-newkey指定生成新的私钥,-nodes表示不加密私钥,-keyout指定私钥输出文件名,-x509指定生成自签名证书,-days指定证书有效期,-out指定证书输出文件名。

3. 加解密数据OpenSSL可以使用公私钥对加解密数据,命令如下:openssl rsautl -encrypt -in plaintext.txt -out ciphertext.txt -inkey public.keyopenssl rsautl -decrypt -in ciphertext.txt -out plaintext.txt -inkey private.key其中,-encrypt表示加密,-decrypt表示解密,-in指定输入文件名,-out指定输出文件名,-inkey指定输入的私钥或公钥。

4. 生成密码散列OpenSSL可以生成各种密码散列,包括MD5、SHA-1、SHA-256等,命令如下:openssl dgst -md5 -out message.md5 message.txtopenssl dgst -sha1 -out message.sha1 message.txtopenssl dgst -sha256 -out message.sha256 message.txt 其中,-md5表示使用MD5算法,-sha1表示使用SHA-1算法,-sha256表示使用SHA-256算法,-out指定输出文件名,message.txt 为输入文件名。

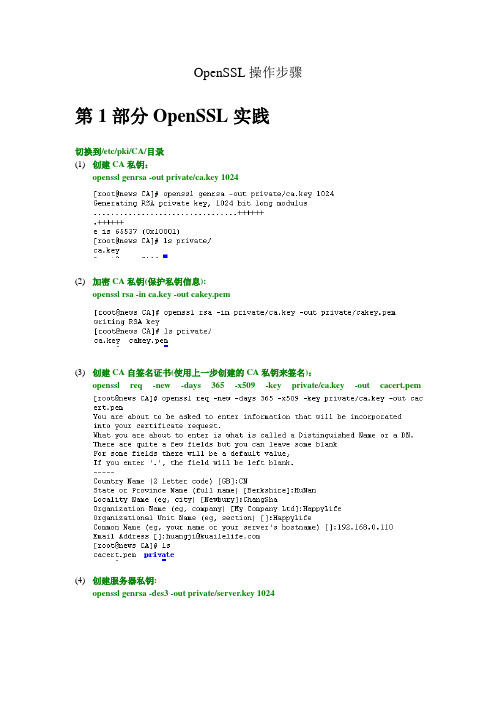

OPENSSL操作(CA证书)

OpenSSL操作步骤第 1 部分 OpenSSL实践切换到/etc/pki/CA/目录(1)创建CA私钥:openssl genrsa -out private/ca.key 1024(2)加密CA私钥(保护私钥信息):openssl rsa -in ca.key -out cakey.pem(3)创建CA自签名证书(使用上一步创建的CA私钥来签名):openssl req -new -days 365 -x509 -key private/ca.key -out cacert.pem(4)创建服务器私钥:openssl genrsa -des3 -out private/server.key 1024(5)加密服务器私钥(保护私钥信息):openssl rsa -in private/server.key -out private/serverkey.pem(6)创建申请服务器所需证书的请求:openssl req -new -days 365 -key server.key -out server.csr(7)CA私钥和序列号文件demoCA/serial, demoCA/index.txtmkdir certs crl newcertstouch index.txt serialecho 01 > serial(8)CA签署服务器证书:openssl ca -days 365 -keyfile private/ca.key -cert cacert.pem -outdir ./ -in server.csr -out server.pem(9)转换证书格式:openssl x509 -in server.pem -out certs/server.crtopenssl x509 -in cacert.pem -out certs/cacert.crt(10)产生Java客户端私钥文件:keytool -genkey -keyalg RSA -alias ztyHotelService -keystore ztyHotelService.jks -storepass f1l89rmy -storetype jks(11)产生Java客户端证书请求:keytool -certreq -alias ztyHotelService -keyalg RSA -file ztyHotelService.csr -keystore ztyHotelService.jks(12)CA签署Java客户端证书:openssl ca -days 365 -keyfile private/ca.key -cert cacert.pem -outdir ./ -in ztyHotelService.csr -out ztyHotelService.pem(13)转换格式:openssl x509 -in ztyHotelService.pem -out certs/ztyHotelService.cer(14)导入CA证书到jks文件并信任之(由此CA所签署的所有证书也因此在信任之列):keytool -import -alias root -trustcacerts -file certs/cacert.crt -keystore ztyHotelService.jks(15)导入自己的证书到jks文件(至此,此jks文件包括了建立SSL连接所需所有信息):keytool -import -alias ztyHotelService -trustcacerts -file certs/ztyHotelService.cer -keystore ztyHotelService.jks(16)转换成pkcs12格式,为客户端安装所用openssl pkcs12 -export -clcerts -in client.crt -inkey client.key -out client.pfx第 2 部分错误信息➢服务器私钥密码输入错误:。

openssl 常用命令

openssl 常用命令OpenSSL是一个开源的加密库,提供了许多加密算法和安全协议,目前广泛应用于网络安全领域。

本文将介绍常用的OpenSSL命令及其用法。

1.生成RSA密钥对RSA是一种非对称加密算法,可以用于数字签名、数据加密等。

使用OpenSSL可以生成RSA密钥对,命令如下:openssl genrsa -out private.key 2048其中,genrsa表示生成RSA密钥对,-out表示输出文件名,2048表示密钥长度。

执行该命令后,会在当前目录下生成一个名为private.key的文件,即私钥文件。

2.生成证书请求在申请SSL证书时,需要先生成证书请求文件(CSR),以便证书颁发机构验证申请者信息。

使用OpenSSL可以生成证书请求,命令如下:openssl req -new -key private.key -out cert.csr其中,req表示生成证书请求,-new表示新建证书请求,-key表示私钥文件,-out表示输出文件名。

执行该命令后,会在当前目录下生成一个名为cert.csr的文件,即证书请求文件。

3.自签名证书在开发和测试环境中,我们可以使用自签名证书,避免购买正式证书的成本。

使用OpenSSL可以生成自签名证书,命令如下:openssl req -x509 -days 365 -key private.key -out cert.crt其中,req表示生成证书请求,-x509表示生成自签名证书,-days 表示证书有效期,-key表示私钥文件,-out表示输出文件名。

执行该命令后,会在当前目录下生成一个名为cert.crt的文件,即自签名证书。

4.查看证书信息使用OpenSSL可以查看证书的详细信息,命令如下:openssl x509 -in cert.crt -text -noout其中,x509表示查看证书信息,-in表示输入文件名,-text表示以文本形式输出信息,-noout表示不输出证书本身。

openssl生成的各种证书用法-概述说明以及解释

openssl生成的各种证书用法-概述说明以及解释1.引言1.1 概述在当今数字化信息时代,网络安全问题备受关注。

而证书作为一种数字证明方式,扮演着保障网络通信安全的重要角色。

OpenSSL是一个强大的加密工具包,可以用来生成各种类型的证书,包括服务器证书、客户端证书、中间CA证书等。

本文将介绍OpenSSL生成证书的基本概念,不同类型证书的用途和生成方法,以及证书的应用场景和注意事项。

通过全面了解OpenSSL证书生成的流程和用法,读者可以更好地保障自己的网络通信安全,防范各种网络攻击。

1.2 文章结构本篇文章将围绕openssl生成的各种证书的用法展开讨论。

主要分为引言、正文和结论三个部分。

引言部分将介绍文章的背景和概要,提出文章的目的和重要性。

通过引言部分,读者将对文章内容有一个初步了解。

正文部分将介绍openssl生成证书的基本概念,包括证书的定义、结构和工作原理。

然后详细探讨不同类型证书的用途和生成方法,例如SSL 证书、数字证书、代码签名证书等,以及如何使用openssl生成这些证书。

在证书的应用场景和注意事项部分,我们将讨论证书在网络安全中的重要性,以及需要注意的安全问题和最佳实践。

读者将了解到如何正确地使用和管理证书,以保障网络安全。

在结论部分,我们将总结openssl生成证书的重要性,强调证书在网络安全中的作用,并展望未来openssl证书生成的发展趋势。

读者将对openssl证书生成技术有一个全面的认识,为提升网络安全水平提供参考和指导。

1.3 目的在本文中,我们的目的是深入探讨openssl生成各种证书的方法和用途。

通过了解openssl生成证书的基本概念、不同类型证书的用途和生成方法,以及证书在网络安全中的重要性和应用场景,我们可以更好地理解如何使用openssl生成和管理证书来保障网络通信的安全性。

同时,我们还将探讨未来openssl证书生成的发展趋势,帮助读者更好地把握证书技术的发展方向,从而更好地保护网络安全。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

在OpenSSL开发包中,包含一个实用工具:openssl,比如我用MinGW GCC 编译OpenSSL 0.9.8k 后,openssl 就保存在out目录下。

openssl 工具是完成密钥、证书操作和其它SSL 事务的入口环境,直接运行不带参数的openssl 命令后,可以得到一个shell 环境,在其中可以以交互的方式完成SSL 相关的安全事务。

不过有时,如果用一个带参数选项的openssl 命令完成操作,会更方便。

下面是我使用openssl 做证书操作时,记录的常用命令用法。

1.生成密钥

生成RSA密钥,保存在file.key中,命令如下:

上面命令的含义是:产生RSA密钥,包括:私钥和公钥两部分,然后使用DES3算法,用用户输入的密码(passphrase)加密该密钥数据,保存在file.key中。

file.key默认以BASE64方式编码密钥数据,file.key的格式称为:PEM (Privacy Enhanced Mail)格式,在RFC 1421到RFC 1424中定义,PEM是早期用来进行安全电子邮件传输的标准,但现在广泛用在证书、证书请求、PKCS#7对象的存储上,所以证书文件也经常以.pem为扩展名。

2.不加密的密钥

如果在生成密钥时,使用了-des3等加密选项,则会生成被用户密码保护的加密密钥,以增强密钥数据的保密性(因为密钥文件中包含私钥部分)。

但有时为了方便,需要不加密的明文密钥(这样安全性会降低),比如:使用

Apache的HTTPS服务,每次启动Apache服务时,都需要用户输入保护密钥的密码,感觉麻烦的话,可以使用明文密钥。

明文密钥可以使用不带-des3等加密选项的openssl命令生成,还可以使用以下命令将加密保护的密钥转换成明文密钥,当然转换过程需要用户输入原来的加密保护密码:

3.查看密钥

查看保存在file.key中的RSA密钥的细节,如果此文件是加密保护的,会提示用户输入加密此文件的密码,命令如下:

输出的内容均是RSA密钥数据的数学信息(模数、指数、质数等),从输出的结果中也可知file.key保存的RSA密钥数据包括:私钥和公钥两部分。

该命令也能查看其它工具生成的密钥,比如SSH,只要密钥文件符合openssl支持的格式。

4.生成证书请求

由file.key产生一个证书请求(Certificate Request),保证在file.csr 中,命令如下:

指定时,默认会访问Unix格式的默认路径:/usr/local/ssl/f。

创建证书请求时,会要求用户输入一些身份信息,示例如下:

注意:

∙产生的证书请求文件file.csr,也采用BASE64编码的字符格式。

∙DN(Distinguished Name)为这个证书请求的标识,上面这些输入的内容,即是组成DN的字段(field),其中有些可以留空,比如:额外属性(extra attributes)。

DN的概念也在LDAP中存在,参考:Appendix A - LDAP: DN & RDN,所以通常用LDAP来管理证书。

∙输入点号(.),表示这一字段留空。

CN(Common Name)这项很重要,当创建的证书用于网站时,此项应该为该网站的FQDN,假如以后使用此证书的网站的域名与证书里的不匹配时,浏览器将报错。

5.查看证书请求

显示证书请求file.csr的细节,命令如下:

1 openssl req -noout -text -in file.csr -config /path/to/f

比如,会显示创建证书请求时,用户输入的信息:

Subject: C=CN, ST=Shaanxi, L=Xi'an, O=zy-home, CN=zy-root/emailAddress=zy-root@

6.签发证书:自签

可以使用一个密钥文件.key,对证书请求file.csr进行签名,生成证书file.cer(Certificate)。

如果使用证书请求file.csr自己的密钥文件file.key来签名,称为自签,命令如下:

1 openssl x509 -req -in file.csr -out file.cer -signkey file.key -days 3650

对证书请求的签名,实际使用的是密钥文件.key中的私钥部分数据。

如果.key是加密保护的,则会提示用户输入密码。

7.签发证书:使用CA证书签名

如果使用另一个证书file1.cer及其密钥文件file1.key,对一个证书请求file2.csr进行签名,则使用下面命令:

1 openssl x509 -req -in file2.csr -out file2.cer -signkey file2.key -CA file1.cer -CAkey file1.key -CAcreateserial -days 3650

个包含证书file2.cer序号的文件:file1.srl,注意:这个序号文件的名称,是以签名证书的CA名字命名的。

实际工作中,用来签名的file1.cer和file1.key,通常由一个认证授权者(CA - Certificate Authority)提供,而这个签名过程也在认证授权者内部完成,因为file1.key中包含这个认证授权者自己的私钥部分数据,不能暴露到外部。

CA:Certificate Authority,它的名字翻译过来有很多种:认证授权者,权威机构,认证中心。

CA是以角色和功能来定义的,它的形式可以是个人、

组织、机构、政府等等,但一般大家公信的CA通常是一些大的安全公司、机构、政府部门等,例如:VeriSign、Thawte。

8.查看证书

∙可以使用SUN JRE/JDK中的keytool,来显示证书file.cer的

∙也可以用openssl的命令显示证书file.cer的细节:

9.

将一对PEM格式的证书和其密钥文件,转换成PKCS#12格式的证书文件,PKCS#12称为Personal Information Exchange格式,通常以.p12

需要设置导出密码(Export Password)保护PKCS#12证书文件。

一般浏览器对个人证书的导入/导出都采用PKCS#12格式,在浏览器中导入PKCS#12文件时,会提示输入的密码,即上面设置的导出密码,而原始的PEM密钥文件的保护密码不能在这里用。