cisco防火墙配置的基本配置

思科防火墙配置

11、给内部某个主机配置一个静态的公网IP地址

打开某端口给某台机器(假设IP为1.1.1.1):

conduit permit tcp host 1.1.1.1 eq 2000 any any

查看端口打开状态,应该用show static吧,记不清了。

以下是pix506的基本配置:

1、 给PIX506接上电源,并打开电脑主机。

2、 将CONSOLE口连接到主机的串口上,运行Hyperterminal程序,从CONSOLE口进入PIX系统。

3、 进入特权模式

PIX> enable

PIX#

4、 进入全局控制模式并设置密码

PIX#configure terminal

PIX(config)#passwd chenhong

arp inside 192.168.1.66 0017.316a.e5e8 alias

arp inside 192.168.1.70 0017.316a.e140 alias

/*允许访问外网的IP,其他IP都不能访问*/

access-list 110 permit ip host 192.168.1.86 any

icmp-object echo-reply

icmp-object unreachable

object-group network WWWSERVERS

network-object host 外网IP

access-list ACLIN permit tcp 外网IP 子网掩码 object-group WWWSERVERS object-group MYSERVICES

Cisco ASA 5500防火墙个人基本配置手册

思科PIX防火墙的基本配置

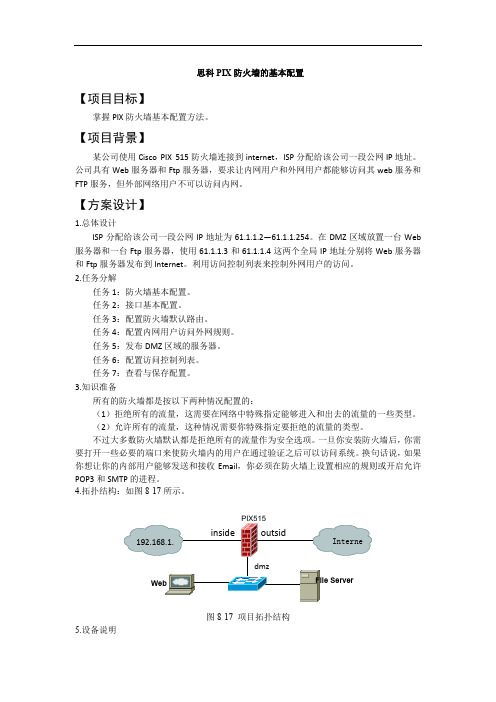

思科PIX 防火墙的基本配置【项目目标】掌握PIX 防火墙基本配置方法。

【项目背景】某公司使用Cisco PIX 515防火墙连接到internet ,ISP 分配给该公司一段公网IP 地址。

公司具有Web 服务器和Ftp 服务器,要求让内网用户和外网用户都能够访问其web 服务和FTP 服务,但外部网络用户不可以访问内网。

【方案设计】1.总体设计ISP 分配给该公司一段公网IP 地址为61.1.1.2—61.1.1.254。

在DMZ 区域放置一台Web 服务器和一台Ftp 服务器,使用61.1.1.3和61.1.1.4这两个全局IP 地址分别将Web 服务器和Ftp 服务器发布到Internet 。

利用访问控制列表来控制外网用户的访问。

2.任务分解任务1:防火墙基本配置。

任务2:接口基本配置。

任务3:配置防火墙默认路由。

任务4:配置内网用户访问外网规则。

任务5:发布DMZ 区域的服务器。

任务6:配置访问控制列表。

任务7:查看与保存配置。

3.知识准备所有的防火墙都是按以下两种情况配置的:(1)拒绝所有的流量,这需要在网络中特殊指定能够进入和出去的流量的一些类型。

(2)允许所有的流量,这种情况需要你特殊指定要拒绝的流量的类型。

不过大多数防火墙默认都是拒绝所有的流量作为安全选项。

一旦你安装防火墙后,你需要打开一些必要的端口来使防火墙内的用户在通过验证之后可以访问系统。

换句话说,如果你想让你的内部用户能够发送和接收Email ,你必须在防火墙上设置相应的规则或开启允许POP3和SMTP 的进程。

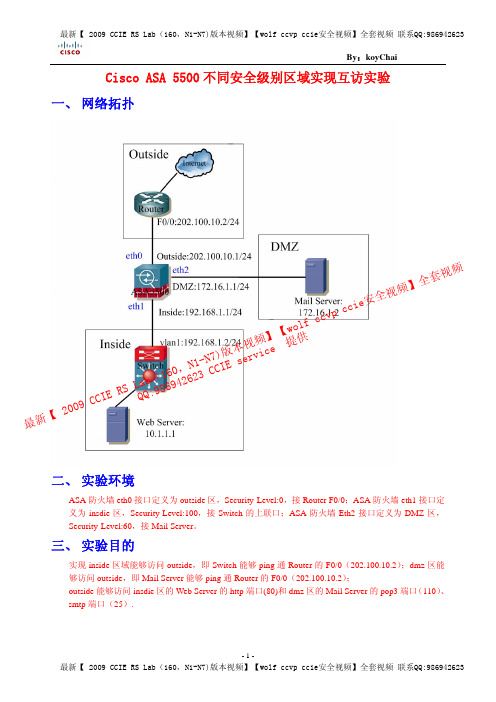

4.拓扑结构:如图8-17所示。

图8-17 项目拓扑结构5.设备说明PIX515dmzoutsidinside File ServerWeb192.168.1.Interne以PIX515防火墙7.X 版本的操作系统为例,介绍其配置过程。

在配置之前先假设pix515防火墙的ethernet0接口作为外网接口(命名为outside),并分配全局IP 地址为61.1.1.2;ethernet1接口作为内网接口(命名为inside),并分配私有IP 地址为192.168.1.1;ethernet2接口作为DMZ 接口,并分配私有IP 地址为192.168.2.1。

Cisco防火墙模块安装配置手册

WS-SVC-FWM-1

Serial No. SAD062302U4

例如,刚才我们查看的防火墙模块是在 Mod 4 上,我们就可以输入登陆防火 墙

Router# session slot 4 processor 1

第三步,输入登陆密码默认是 cisco

password:

第四步,输入 enable 密码,默认没有密码

防火墙模块安装配置

防火墙模块安装配置

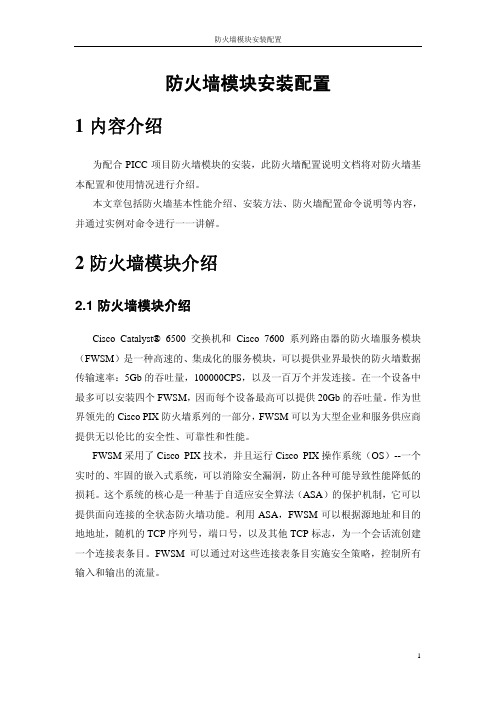

1 内容介绍

为配合 PICC 项目防火墙模块的安装,此防火墙配置说明文档将对防火墙基 本配置和使用情况进行介绍。

本文章包括防火墙基本性能介绍、安装方法、防火墙配置命令说明等内容, 并通过实例对命令进行一一讲解。

2 防火墙模块介绍

2.1 防火墙模块介绍

Cisco Catalyst® 6500 交换机和 Cisco 7600 系列路由器的防火墙服务模块 (FWSM)是一种高速的、集成化的服务模块,可以提供业界最快的防火墙数据 传输速率:5Gb 的吞吐量,100000CPS,以及一百万个并发连接。在一个设备中 最多可以安装四个 FWSM,因而每个设备最高可以提供 20Gb 的吞吐量。作为世 界领先的 Cisco PIX 防火墙系列的一部分,FWSM 可以为大型企业和服务供应商 提供无以伦比的安全性、可靠性和性能。

4

防火墙模块安装配置

3.2 确认防火墙模块

安装完防火墙模块后,开启交换机,确认防火墙模块是否被交换机识别。 Cisco IOS software 通过命令 show module 查看防火墙模块状态是否正常

Router> show module

Mod Ports Card Type

Model

--- ----- -------------------------------------- ------------------ -----------

思科防火墙使用及功能配置

10/100BaseTX Ethernet 1 (RJ-45)

10/100BaseTX Ethernet 0 (RJ-45)

Console port (RJ-45)

Power switch

通常的连接方案

PIX防火墙通用维护命令

访问模式

• PIX Firewall 有4种访问模式:

name 命令

pixfirewall(config)#

name ip_address name

DMZ

• 关联一个名称和一个IP地址

pixfirewall(config)# name 172.16.0.2 bastionhost

192.168.0.0/24

e0

.2 e2

.2

Bastion

.1

host

– 为中小企业而设计 – 并发吞吐量188Mbps – 168位3DES IPSec VPN吞吐量

63Mbps – Intel 赛扬 433 MHz 处理器 – 64 MB RAM – 支持 6 interfaces

PIX 515 基本配件

• PIX 515主机 • 接口转换头 • 链接线 • 固定角架 • 电源线 • 资料

terminal – show interface, show ip address,

show memory, show version, show xlate – exit reload – hostname, ping, telnet

enable 命令

pixfirewall>

enable

– Enables you to enter different access modes

Telecommuter

CiscoASA防火墙详细图文配置实例解析

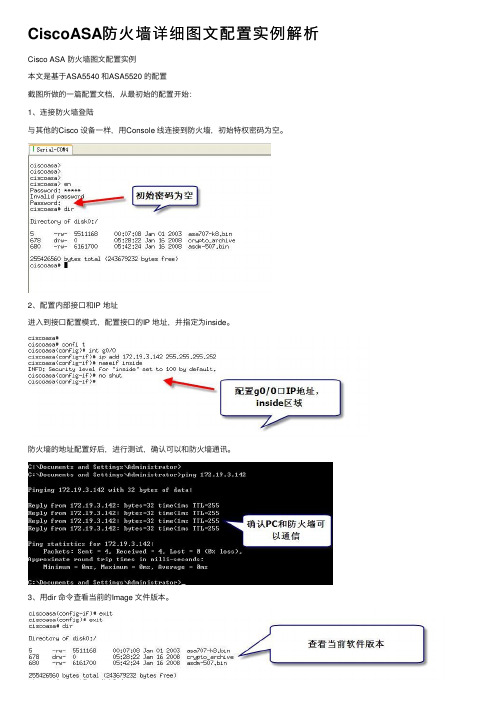

CiscoASA防⽕墙详细图⽂配置实例解析Cisco ASA 防⽕墙图⽂配置实例本⽂是基于ASA5540 和ASA5520 的配置截图所做的⼀篇配置⽂档,从最初始的配置开始:1、连接防⽕墙登陆与其他的Cisco 设备⼀样,⽤Console 线连接到防⽕墙,初始特权密码为空。

2、配置内部接⼝和IP 地址进⼊到接⼝配置模式,配置接⼝的IP 地址,并指定为inside。

防⽕墙的地址配置好后,进⾏测试,确认可以和防⽕墙通讯。

3、⽤dir 命令查看当前的Image ⽂件版本。

4、更新Image ⽂件。

准备好TFTP 服务器和新的Image ⽂件,开始更新。

5、更新ASDM。

6、更新完成后,再⽤dir 命令查看7、修改启动⽂件。

以便于ASA 防⽕墙能够从新的Image 启动8、存盘,重启9、⽤sh version 命令验证启动⽂件,可以发现当前的Image ⽂件就是更新后的10、设置允许⽤图形界⾯来管理ASA 防⽕墙表⽰内部接⼝的任意地址都可以通过http 的⽅式来管理防⽕墙。

11、打开浏览器,在地址栏输⼊防⽕墙内部接⼝的IP 地址选择“是”按钮。

12、出现安装ASDM 的画⾯选择“Install ASDM Launcher and Run ASDM”按钮,开始安装过程。

13、安装完成后会在程序菜单中添加⼀个程序组14、运⾏ASDM Launcher,出现登陆画⾯15、验证证书单击“是”按钮后,开始登陆过程16、登陆进去后,出现防⽕墙的配置画⾯,就可以在图形界⾯下完成ASA 防⽕墙的配置17、选择⼯具栏的“Configuration”按钮18、选择“Interface”,对防⽕墙的接⼝进⾏配置,这⾥配置g0/3接⼝选择g0/3 接⼝,并单击右边的“Edit”按钮19、配置接⼝的 IP 地址,并将该接⼝指定为 outside单击OK 后,弹出“Security Level Change”对话框,单击OK20、编辑g0/1 接⼝,并定义为DMZ 区域21、接⼝配置完成后,要单击apply 按钮,以应⽤刚才的改变,这⼀步⼀定不能忘22、设置静态路由单击Routing->Static Route->Add23、设置enable 密码24、允许ssh ⽅式登录防⽕墙25、增加⽤户定义ssh ⽤本地数据库验证26、⽤ssh 登录测试登录成功27、建⽴动态NAT 转换选择Add Dynamic NAT RuleInterface 选择inside,Source 处输⼊any单击Manage 按钮单击add,增加⼀个地址池Interface 选择Outside,选择PAT,单击Add 按钮。

思科ASA防火墙基本配置

思科ASA防火墙基本配置思科ASA防火墙基本配置Fire Wall 防火墙,它是一种位于内部网络与外部网络之间的网络安全系统,当然,防火墙也分软件防火墙与硬件防火墙。

硬件防火墙又分为:基于PC架构与基于ASIC芯片今天来聊一聊思科的'硬件防火墙 Cisco ASACisco ASA 防火墙产品线挺多:Cisco ASA5505 Cisco ASA5510 Cisco ASA5520 Cisco ASA5540 Cisco ASA5550 等等ASA 的基本配置步骤如下:配置主机名、域名hostname [hostname]domain-name xx.xxhostname Cisco-ASA 5520domain-name 配置登陆用户名密码password [password]enable password [password]配置接口、路由interface interface_namenameif [name]name 有三种接口类型 insdie outside dmzsecurity-level xx(数值)数值越大接口安全级别越高注:默认inside 100 ,outside 0 ,dmz 介于二者之间静态路由route interface_number network mask next-hop-addressroute outside 0.0.0.0 0.0.0.0 210.210.210.1配置远程管理接入Telnettelnet {network | ip-address } mask interface_nametelnet 192.168.1.0 255.255.255.0 insidetelnet 210.210.210.0 255.255.255.0 outsideSSHcrypto key generate rsa modulus {1024| 2048 }指定rsa系数,思科推荐1024ssh timeout minutesssh version version_numbercrypto key generate rsa modulus 1024ssh timeout 30ssh version 2配置 ASDM(自适应安全设备管理器)接入http server enbale port 启用功能http {networdk | ip_address } mask interface_nameasdm image disk0:/asdm_file_name 指定文件位置username user password password privilege 15NATnat-controlnat interface_name nat_id local_ip maskglobal interface_name nat_id {global-ip [global-ip] |interface} nat-controlnat inside 1 192.168.1.0 255.255.255.0global outside 1 interfaceglobal dmz 1 192.168.202.100-192.168.202.150ACLaccess-list list-name standad permit | deny ip maskaccess-list list-name extendad permit | deny protocol source-ip mask destnation-ip mask portaccess-group list-name in | out interface interface_name如果内网服务器需要以布到公网上staic real-interface mapped-interface mapped-ip real-ip staic (dmz,outside) 210.210.202.100 192.168.202.1保存配置wirte memory清除配置clear configure (all)【思科ASA防火墙基本配置】。

cisco防火墙配置手册

Pix系列产品默认只有两个端口及0和1,DMZ端口都是另外添加的模块,DMZ端口的默认安全级别50,配置DMZ接口的地址和配置inside和outside类似

配置外接口地址

Pix(config)#ip address inside 1.1.1.1 255.255.255.0

配置内接口地址

Pix(config)#interface ethernet0 auto

激活外端口

Pix(config)#interface ethernet1 auto

激活内端口 (默认端口是出于shutdown状态的)

Pix(config)#ip address dmz 3.3.3.3 255.255.255.0

Pix(config)# interface gb-ethernet0 1000auto 激活DMZ端口,DMZ的端口号需要您用show

running-config命令查看,如:

Pix(config)#show running-config

防火墙的nat和global是同时工作的,nat定义了我们要进行转换的地址,而global定义了要被转换为的地址,这些配置都要在全局配置模式下完成,

2.2、Nat配置如下:

Pix(config)#nat (inside) 1 0 0

上面inside代表是要被转换得地址,

1要和global 后面的号对应,类似于访问控制列表号,也是从上往下执行,

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

cisco防火墙配置的基本配置

1、nameif

设置接口名称,并指定安全级别,安全级别取值范围为1~100,数字越大安全级别越高。

使用命令:

PIX525(config)#nameifethernet0outsidesecurity0

PIX525(config)#nameifethernet1insidesecurity100

PIX525(config)#nameifethernet2dmzsecurity50

2、interface

配置以太口工作状态,常见状态有:auto、100full、shutdown。

auto:设置网卡工作在自适应状态。

100full:设置网卡工作在100Mbit/s,全双工状态。

shutdown:设置网卡接口关闭,否则为激活。

命令:

PIX525(config)#interfaceethernet0auto

PIX525(config)#interfaceethernet1100full

PIX525(config)#interfaceethernet1100fullshutdown

3、ipaddress

配置网络接口的IP地址

4、global

指定公网地址范围:定义地址池。

Global命令的配置语法:

global(if_name)nat_idip_address-ip_address[netmarkglobal_mask]

其中:

(if_name):表示外网接口名称,一般为outside。

nat_id:建立的地址池标识(nat要引用)。

ip_address-ip_address:表示一段ip地址范围。

[netmarkglobal_mask]:表示全局ip地址的网络掩码。

5、nat

地址转换命令,将内网的私有ip转换为外网公网ip。

6、route

route命令定义静态路由。

语法:

route(if_name)00gateway_ip[metric]

7、static

配置静态IP地址翻译,使内部地址与外部地址一一对应。

语法:

static(internal_if_name,external_if_name)outside_ip_addrinside_ip_addre ss

8、conduit

管道conduit命令用来设置允许数据从低安全级别的接口流向具有较高安全级别的接口。

语法:

conduitpermit|denyprotocolglobal_ipport[-port]foreign_ip[netmask]

9、访问控制列表ACL

访问控制列表的命令与couduit命令类似

10、侦听命令fixup

作用是启用或禁止一个服务或协议,

通过指定端口设置PIX防火墙要侦听listen服务的端口。

11、telnet

当从外部接口要telnet到PIX防火墙时,telnet数据流需要用vpn隧道ipsec 提供保护或

在PIX上配置SSH,然后用SSHclient从外部到PIX防火墙。

12、显示命令:

showinterface ;查看端口状态。

showstatic;查看静态地址映射。

showip;查看接口ip地址。

showconfig;查看配置信息。

showrun;显示当前配置信息。

writeterminal;将当前配置信息写到终端。

showcpuusage;显示CPU利用率,排查故障时常用。

showtraffic;查看流量。

showblocks;显示拦截的数据包。

showmem;显示内存

13、DHCP服务

PIX具有DHCP服务功能。