CiscoASA防火墙详细图文配置实例

ciscoasa防火墙双机主备实例.doc

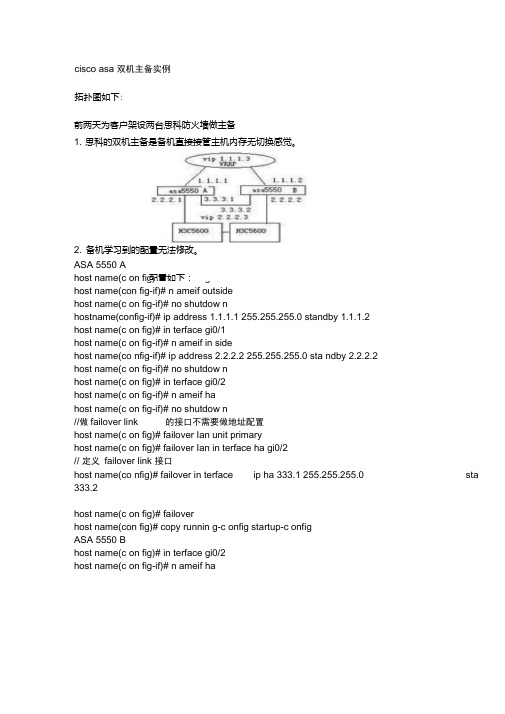

cisco asa 双机主备实例拓扑图如下:前两天为客户架设两台思科防火墙做主备1. 思科的双机主备是备机直接接管主机内存无切换感觉。

2. 备机学习到的配置无法修改。

ASA 5550 A host name(c on fig)# in terface gi0/0 host name(con fig-if)# n ameif outsidehost name(c on fig-if)# no shutdow n hostname(config-if)# ip address 1.1.1.1 255.255.255.0 standby 1.1.1.2 host name(c on fig)# in terface gi0/1host name(c on fig-if)# n ameif in sidehost name(co nfig-if)# ip address 2.2.2.2 255.255.255.0 sta ndby 2.2.2.2 host name(c on fig-if)# no shutdow nhost name(c on fig)# in terface gi0/2host name(c on fig-if)# n ameif hahost name(c on fig-if)# no shutdow n//做failover link 的接口不需要做地址配置host name(c on fig)# failover Ian unit primaryhost name(c on fig)# failover Ian in terface ha gi0/2// 定义 failover link 接口host name(co nfig)# failover in terface ip ha 333.1 255.255.255.0 333.2host name(c on fig)# failoverhost name(con fig)# copy runnin g-c onfig startup-c onfigASA 5550 Bhost name(c on fig)# in terface gi0/2host name(c on fig-if)# n ameif ha 配置如下:sta ndbyhostname(config-if)# no shutdown hostname(config)# failover lan unitsecondary hostname(config)# failover lan interface ha gi0/3hostname(config)# failover interface ip ha 3.3.3.1 255.255.255.0 3.3.3.2hostname(config)# failover hostname(config)# copy running-configstandby startup-config // 备机很快会学到主机的配置。

Cisco ASA5505防火墙详细配置教程及实际配置案例

Cisco ASA5505防火墙详细配置教程及实际配置案例interface Vlan2nameif outside ----------------------------------------对端口命名外端口security-level 0 ----------------------------------------设置端口等级ip address X.X.X.X 255.255.255.224 --------------------调试外网地址!interface Vlan3nameif inside ----------------------------------------对端口命名内端口security-level 100 ----------------------------------------调试外网地址ip address 192.168.1.1 255.255.255.0 --------------------设置端口等级!interface Ethernet0/0switchport access vlan 2 ----------------------------------------设置端口VLAN与VLAN2绑定!interface Ethernet0/1switchport access vlan 3 ----------------------------------------设置端口VLAN与VLAN3绑定!interface Ethernet0/2shutdown!interface Ethernet0/3shutdown!interface Ethernet0/4shutdown!interface Ethernet0/5shutdown!interface Ethernet0/6shutdown!interface Ethernet0/7shutdown!passwd 2KFQnbNIdI.2KYOU encryptedftp mode passivedns domain-lookup insidedns server-group DefaultDNSname-server 211.99.129.210name-server 202.106.196.115access-list 102 extended permit icmp any any ------------------设置ACL列表(允许ICMP全部通过)access-list 102 extended permit ip anyany ------------------设置ACL列表(允许所有IP全部通过)pager lines 24mtu outside 1500mtu inside 1500icmp unreachable rate-limit 1 burst-size 1no asdm history enablearp timeout 14400global (outside) 1 interface ----------------------------------------设置NAT地址映射到外网口nat (inside) 1 0.0.0.0 0.0.0.0 0---------------------------------NAT地址池(所有地址)0无最大会话数限制access-group 102 in interface outside ------------------―――设置ACL列表绑定到外端口route outside 0.0.0.0 0.0.0.0 x.x.x.x 1 ------------------设置到外网的默认路由timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absoluteno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstart telnet 0.0.0.0 0.0.0.0 inside ----------------------------------------设置TELNET所有地址进入telnet timeout 5ssh 0.0.0.0 0.0.0.0 outside ----------------------------------------设置SSH所有地址进入ssh timeout 30ssh version 2console timeout 0!dhcpd address 192.168.1.100-192.168.1.199inside ------------------设置DHCP服务器地址池dhcpd dns 211.99.129.210 202.106.196.115 interfaceinside ------------------设置DNS服务器到内网端口dhcpd enableinside --------------------------------------------------------------设置DHCP应用到内网端口!前几天去客户那调试CISCO-ASA-5505设备,第一次摸,跟PIX一样,呵呵.没有技术含量,都是最基本的.其他业务配置暂时没配,会及时更新的.Cisco ASA5505配置cisco, config, telnet, 防火墙, Cisco1.配置防火墙名ciscoasa> enableciscoasa# configure terminalciscoasa(config)# hostname asa55052.配置telnetasa5505(config)#telnet 192.168.1.0 255.255.255.0 inside ↑//允许内部接口192.168.1.0网段telnet防火墙3.配置密码asa5505(config)# password cisco ------------------远程密码asa5505(config)# enable password cisco ------------------特权模式密码4.配置IPasa5505(config)# interface vlan 2 ------------------进入vlan2asa5505(config-if)# ip address 218.16.37.222 255.255.255.192 ------------------vlan2配置IPasa5505(config)#show ip address vlan2 ------------------验证配置5.端口加入vlanasa5505(config)# interface e0/3 ------------------进入接口e0/3asa5505(config-if)# switchport access vlan 3 ------------------接口e0/3加入vlan3asa5505(config)# interface vlan 3 ------------------进入vlan3asa5505(config-if)# ip address 10.10.10.36 255.255.255.224 ------------------vlan3配置IPasa5505(config-if)# nameif dmz ------------------vlan3名asa5505(config-if)# no shutdown ------------------开启asa5505(config-if)# show switch vlan ------------------验证配置6.最大传输单元MTUasa5505(config)#mtu inside 1500 ------------------inside最大传输单元1500字节asa5505(config)#mtu outside 1500 ------------------outside最大传输单元1500字节asa5505(config)#mtu dmz 1500 ------------------dmz最大传输单元1500字节7.配置arp表的超时时间asa5505(config)#arp timeout 14400 ------------------arp表的超时时间14400秒8.FTP模式asa5505(config)#ftp mode passive ------------------FTP被动模式9.配置域名asa5505(config)#domain-name 10.启动日志asa5505(config)#logging enable ------------------启动日志asa5505(config)#logging asdm informational ------------------启动asdm报告日志asa5505(config)#Show logging ------------------验证配置11.启用http服务asa5505(config)#http server enable ------------------启动HTTP server,便于ASDM连接。

Cisco_ASA5500_firewall_配置技巧及实例

一、思科ASA防火墙精华配置总结思科防火墙PIX ASA 配置总结一(基础):下面是我工作以来的配置总结,有些东西是6.3版本的,但不影响在7.*版本的配置。

一:6个基本命令:nameif、interface、ip address 、nat、global、route。

二:基本配置步骤:step1: 命名接口名字nameif ethernet0 outside security0nameif ethernet1 inside security100nameif ethernet2 dmz security50**7版本的配置是先进入接口再命名。

step2:配置接口速率interface ethernet0 10full autointerface ethernet1 10full autointerface ethernet2 10fullstep3:配置接口地址ip address outside 218.106.185.82ip address inside 192.168.100.1 255.255.255.0ip address dmz 192.168.200.1 255.255.255.0step4:地址转换(必须)* 安全高的区域访问安全低的区域(即内部到外部)需NAT和global;nat(inside) 1 192.168.1.1 255.255.255.0global(outside) 1 222.240.254.193 255.255.255.248***nat (inside) 0 192.168.1.1 255.255.255.255 表示192.168.1.1这个地址不需要转换。

直接转发出去。

* 如果内部有服务器需要映像到公网地址(外网访问内网)则需要static和conduit或者acl.static (inside, outside) 222.240.254.194 192.168.1.240static (inside, outside) 222.240.254.194 192.168.1.240 10000 10后面的10000为限制连接数,10为限制的半开连接数。

思科ASA5505防火墙配置成功实例

配置要求:1、分别划分inside(内网)、outside(外网)、dmz(安全区)三个区域。

2、内网可访问外网及dmz内服务器(web),外网可访问dmz内服务器(web)。

3、Dmz服务器分别开放80、21、3389端口。

说明:由于防火墙许可限制“no forward interface Vlan1”dmz内服务器无法访问外网。

具体配置如下:希望对需要的朋友有所帮助ASA Version 7.2(4)!hostname asa5505enable password tDElRpQcbH/qLvnn encryptedpasswd 2KFQnbNIdI.2KYOU encryptednames!interface Vlan1nameif outsidesecurity-level 0ip address 外网IP 外网掩码!interface Vlan2nameif insidesecurity-level 100ip address 192.168.1.1 255.255.255.0!interface Vlan3no forward interface Vlan1nameif dmzsecurity-level 50ip address 172.16.1.1 255.255.255.0!interface Ethernet0/0description outside!interface Ethernet0/1description insideswitchport access vlan 2!interface Ethernet0/2description dmzswitchport access vlan 3!interface Ethernet0/3description insideswitchport access vlan 2!interface Ethernet0/4shutdown!interface Ethernet0/5shutdown!interface Ethernet0/6shutdown!interface Ethernet0/7shutdown!ftp mode passiveobject-group service outside-to-dmz tcpport-object eq wwwport-object eq ftpport-object eq 3389access-list aaa extended permit tcp any host 外网IP object-group outsid e-to-dmzaccess-list bbb extended permit tcp host 172.16.1.2 192.168.1.0 255.255. 255.0 object-group outside-to-dmzpager lines 24mtu outside 1500mtu inside 1500mtu dmz 1500icmp unreachable rate-limit 1 burst-size 1asdm image disk0:/asdm-524.binno asdm history enablearp timeout 14400global (outside) 1 interfaceglobal (dmz) 1 172.16.1.10-172.16.1.254 netmask 255.255.255.0nat (inside) 1 192.168.1.0 255.255.255.0nat (dmz) 1 172.16.1.0 255.255.255.0alias (inside) 221.203.36.86 172.16.1.2 255.255.255.255static (dmz,outside) tcp interface www 172.16.1.2 www netmask 255.255.2 55.255 dnsstatic (dmz,outside) tcp interface ftp 172.16.1.2 ftp netmask 255.255.2 55.255 dnsstatic (dmz,outside) tcp interface 3389 172.16.1.2 3389 netmask 255.255. 255.255dnsstatic (inside,dmz) 172.16.1.2 192.168.1.0 netmask 255.255.255.255 dns access-group aaa in interface outsideaccess-group bbb in interface dmzroute outside 0.0.0.0 0.0.0.0 外网网关 1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00timeout sip-provisional-media 0:02:00 uauth 0:05:00 absoluteno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstart telnet timeout 5ssh timeout 5console timeout 0!class-map inspection_defaultmatch default-inspection-traffic!!policy-map type inspect dns preset_dns_mapparametersmessage-length maximum 512policy-map global_policyclass inspection_defaultinspect dns preset_dns_mapinspect ftpinspect h323 h225inspect h323 rasinspect netbiosinspect rshinspect rtspinspect skinnyinspect esmtpinspect sqlnetinspect sunrpcinspect tftpinspect sipinspect xdmcpinspect http!service-policy global_policy globalprompt hostname contextCryptochecksum:9d2a6010d4fc078cf026f98dcec96007 : endasa5505(config)#。

Cisco_ASA防火墙ASDM图文配置实例

。示显常正法无将 setyB02 过超度长 IRU 时此

证验 ILC 过通

moc.yrotcaffdp.www noisrev lairt orP yrotcaFfdp htiw detaerc FDP

速限行进用应对 SOQ 过通 3.01

moc.yrotcaffdp.www noisrev lairt orP yrotcaFfdp htiw detaerc FDP

moc.yrotcaffdp.www noisrev lairt orP yrotcaFfdp htiw detaerc FDP

A txetnoc 陆登

。样一法方置配的 B txetnoc�毕完置配经已 A txetnoc 时此

moc.yrotcaffdp.www noisrev lairt orP yrotcaFfdp htiw detaerc FDP

eluR TAN cimanyD ddA 择选 换转 TAN 态动立建 、72

钮按 ddA 击单�TAP 择选�edistuO 择选 ecafretnI

池址地个一加增�dda 击单

换转 TAN 态动加添了成完

KO 击 单

对�后文本在接联置配的用常分部中档文该将并�文本成完来档文和 图截的》告报试测 0.6MDSA/0.8ASA《考参好只�墙火防 ASA 有没 又位单新�做有没图截的置配些有�位单原了开离年 9002 者笔于由 换转 TAN 态静 、8 2

PI 理管置设

口接义定 式模换转

式模明透置设 1.9 。的样一是式模 elgnis 置配和置配他其的 txetnoc 于对 式模明透 9

moc.yrotcaffdp.www noisrev lairt orP yrotcaFfdp htiw detaerc FDP

实验10-思科ASA防火墙的NAT配置

实验10 思科ASA防火墙的NAT配置一、实验目标1、掌握思科ASA防火墙的NAT规则的基本原理;2、掌握常见的思科ASA防火墙的NAT规则的配置方法。

二、实验拓扑根据下图搭建拓扑通过配置ASA防火墙上的NAT规则,使得inside区能单向访问DMZ区和outside区,DMZ区和outside区能够互访。

三、实验配置1、路由器基本网络配置,配置IP地址和默认网关R1#conf tR1(config)#int f0/0R1(config-if)#ip address 192.168.2.1 255.255.255.0R1(config-if)#no shutdownR1(config-if)#exitR1(config)#ip default-gateway 192.168.2.254 //配置默认网关R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.254 //添加默认路由R1(config)#exitR1#writeR2#conf tR2(config)#int f0/0R2(config-if)#ip address 202.1.1.1 255.255.255.0R2(config-if)#no shutdownR2(config-if)#exitR2(config)#ip default-gateway 202.1.1.254R2(config)#exitR2#writeServer#conf tServer(config)#no ip routing //用路由器模拟服务器,关闭路由功能Server(config)#int f0/0Server(config-if)#ip address 192.168.1.1 255.255.255.0Server(config-if)#no shutdownServer(config-if)#exitServer(config)#ip default-gateway 192.168.1.254Server(config)#exitServer#write*说明:实际配置中最好在三台路由器上都添加一条通往防火墙的默认路由,但在本实验中Server和R2不配置不影响实验效果。

思科ASA防火墙配置

配置PIX Failover简介:本文描述了Pix Failover特性的配置。

Failover的系统需求要配置pix failover需要两台PIX满足如下要求:∙型号一致(PIX 515E不能和PIX 515进行failover)∙软件版本相同∙激活码类型一致(都是DES或3DES)∙闪存大小一致∙内存大小一致Failover中的两个设备中,至少需要一个是UR的版本,另一个可以是FO或者UR 版本。

R版本不能用于Failover,两台都是FO版版也不能用于同一个Failover环境。

注意 Pix501、Pix506/506E均不支持Failover特性。

理解FailoverFailover可以在主设备发生故障时保护网络,在配置了Stateful Failover的情况下,在从主Pix迁移到备PIX时可以不中断TCP连接。

Failover发生时,两个设备都将改变状态,当前活动的PIX将自己的IP和MAC地址都改为已失效的PIX的相应的IP和MAC地址,并开始工作。

而新的备用PIX则将自己的IP和MAC设置为原备份地址。

对于其它网络设备来说,由于IP和MAC都没改变,在网络中的任何地方都不需要改变arp 表,也不需要等待ARP超时。

一旦正确配置了主Pix,并将电缆连接正确,主Pix将自动把配置发送到备份的PIX 上面。

Failover可以在所有的以太网接口上工作良好,但Stateful Failover所使用的接口只能是百兆或千兆口。

在未配置Failover或处于Failover活动状态时,pix515/515E/525/535前面板上的ACT指示灯亮,处于备用状态时,该灯灭。

将两台PIX连在一起做Fairover有两种方式:使用一条专用的高速Failover电缆做基于电缆的Failover,或者使用连接到单独的交换机/VLAN间的单独的接口的基于网络的的Failover。

如果做stateful Failover或做基于网络的Failover时,推荐使用100兆全双工或千兆连接。

cisco ASA防火墙开局配置指南

一,配置接口配置外网口:interface GigabitEthernet0/0nameif outside 定义接口名字security-level 0ip address 111.160.45.147 255.255.255.240 设定ipnoshut!配置内网口:interface GigabitEthernet0/1nameif insidesecurity-level 100ip address 20.0.0.2 255.255.255.252noshut二,配置安全策略access-list outside_acl extended permit icmp any any配置允许外网pingaccess-group outside_acl in interface outside 应用策略到outside口access-list inside_access_in extended permit ip any any配置允许内网访问外网access-group inside_access_in in interface inside应用到inside口三,设置路由route outside 0.0.0.0 0.0.0.0 111.160.45.145 1配置到出口的默认路由route inside 10.1.0.0 255.255.0.0 20.0.0.1 1 配置到内网的静态路由四,配置natobject network nat_net配置需要nat的内网网段subnet 0.0.0.0 0.0.0.0nat (inside,outside) source dynamic nat_net interface配置使用出接口ip做转换ip 五,配置远程管理配置telet管理:telnet 0.0.0.0 0.0.0.0 outsidetelnet 0.0.0.0 0.0.0.0 insidetelnet timeout 30配置ssh管理:crypto key generate rsa建立密钥并保存一次wrissh 0.0.0.0 0.0.0.0 outsidessh 0.0.0.0 0.0.0.0 insidessh timeout 30ssh version 1配置用户名密码:username admin password yfz4EIInjghXNlcu encrypted privilege 15。

实验2ASA防火墙配置.

国家高等职业教育网络技术专业教学资源库PIX防火墙PIX防火墙安全典型案例实验二ASA防火墙配置实验二ASA防火墙配置一、实验目的通过该实验了解ASA防火墙的软硬件组成结构,掌握ASA防火墙的工作模式,熟悉ASA 防火墙的基本指令,掌握ASA防火墙的动态、静态地址映射技术,掌握ASA防火墙的访问控制列表配置,熟悉ASA防火墙在小型局域网中的应用。

二、实验任务●观察ASA防火墙的硬件结构,掌握硬件连线方法●查看ASA防火墙的软件信息,掌握软件的配置模式●了解ASA防火墙的基本指令,实现内网主机访问外网主机,外网访问DMZ区三、实验设备ASA5505防火墙一台,CISCO 2950交换机两台,控制线一根,网络连接线若干,PC机若干四、实验拓扑图及内容详细配置:内网R6:R1>enR1#R1#conf tEnter configuration commands, one per line. End with CNTL/Z.R1(config)#int f0/0R1(config-if)#ip add 10.1.1.2 255.255.255.0R1(config-if)#no shutR1(config-if)#*Mar 1 00:01:32.115: %LINK-3-UPDOWN: Interface FastEthernet0/0, changed state to up *Mar 1 00:01:33.115: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upR1(config-if)#exitR1(config)#ip route 0.0.0.0 0.0.0.0 10.1.1.3R1(config)#exitR1#DMZ区R3:R2>enR2#conf tEnter configuration commands, one per line. End with CNTL/Z.R2(config)#int f0/0R2(config-if)#ip add 20.1.1.2 255.255.255.0R2(config-if)#no shutR2(config-if)#*Mar 1 00:01:28.895: %LINK-3-UPDOWN: Interface FastEthernet0/0, changed state to up *Mar 1 00:01:29.895: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upR2(config-if)#exitR2(config)#ip route 0.0.0.0 0.0.0.0 20.1.1.3R2(config)#exitR2#*Mar 1 00:03:11.227: %SYS-5-CONFIG_I: Configured from console by consoleR2#外网R4:R4#conf tEnter configuration commands, one per line. End with CNTL/Z.R4(config)#int f0/0R4(config-if)#ip add 192.168.1.2 255.255.255.0R4(config-if)#no shutR4(config-if)#*Mar 1 00:00:45.559: %LINK-3-UPDOWN: Interface FastEthernet0/0, changed state to up *Mar 1 00:00:46.559: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upR4(config-if)#exitR4(config)# ip route 0.0.0.0 0.0.0.0 192.168.1.3R4(config)#exitR4#PIX防火墙上的配置:pixfirewall# conf tpixfirewall(config)# hostname pixpix(config)# int e0pix(config-if)# ip add 10.1.1.3 255.255.255.0pix(config-if)# nameif insideINFO: Security level for "inside" set to 100 by default.pix(config-if)# no shutpix(config-if)# int e1pix(config-if)# nameif outsideINFO: Security level for "outside" set to 0 by default.pix(config-if)# ip add 192.168.1.3 255.255.255.0pix(config-if)# no shutpix(config-if)# int e2pix(config-if)# nameif dmzINFO: Security level for "dmz" set to 0 by default.pix(config-if)# secpix(config-if)# security-level 50pix(config-if)# ip add 20.1.1.3 255.255.255.0pix(config-if)# no shutpix(config-if)# nat (inside) 11 10.1.1.0 255.255.255.0pix(config)# nat (inside) 11 10.1.1.0 255.255.255.0Duplicate NAT entrypix(config)# global (outside) 11 20.1.1.74 netmask 255.255.255.255INFO: Global 20.1.1.74 will be Port Address Translatedpix(config)# access-list 100 permit icmp any anypix(config)# access-grpix(config)# access-group 100 in interface outsidepix(config)# static (dmz,outside) 192.168.1.5 20.1.1.5 netmask 255.255.255.255 pix(config)# access-group 100 in interface dmzpix(config)#五、实验结果内网PING外网:外网PING DMZ:外网PING内网:总结:比起上次试验,这次是多添加了一个DMZ区,在DMZ和outside之间配置static命令。

CiscoASA防火墙nat配置示例

ASA的NAT配置1.nat-control命令解释pix7.0版本前默认为nat-control,并且不可以更改pix7.0版本后默认为no nat-control。

可以类似路由器一样,直接走路由;如果启用nat-control,那就与pix7.0版本前同。

2.配置动态nat把内部网段:172.16.25.0/24 转换成为一个外部的地址池200.1.1.1-200.1.1.99NAT配置命令ASA(config)# nat (inside) 1 172.16.25.0 255.255.255.0 (定义源网段)ASA(config)# global (outside) 1 200.1.1.1-200.1.1.99 (定义地址池)注意:id必须匹配,并且大于1,这里先使用1检测命令:ASA(config)# show run natASA(config)# show run globalASA(config)# show xlateASA(config)# show connect3.配置PAT把内部网段:172.16.26.0/24 转换成为一个外部的一个地址:200.1.1.149NAT配置命令ASA(config)# nat (inside) 2 172.16.26.0 255.255.255.0 (定义源网段)ASA(config)# global (outside) 2 200.1.1.149 (定义地址)ASA(config)# global (outside) 2 interface(或者直接转换为外网接口地址)注意:id必须匹配,并且大于2,这里先使用24.配置static NAT把内部网段:172.16.27.27/24 转换成为一个外部的一个地址:200.1.1.100NAT配置命令ASA(config)# static (inside,outside) 200.1.1.100 172.16.27.27命令格式是内外对应的,红色的接口和红色的地址对应。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Cisco ASA 防火墙图文配置实例

本文是基于ASA5540 和ASA5520 的配置

截图所做的一篇配置文档,从最初始的配置开始:

1、连接防火墙登陆

与其他的Cisco 设备一样,用Console 线连接到防火墙,初始特权密码为空。

2、配置内部接口和IP 地址

进入到接口配置模式,配置接口的IP 地址,并指定为inside。

防火墙的地址配置好后,进行测试,确认可以和防火墙通讯。

3、用dir 命令查看当前的Image 文件版本。

4、更新Image 文件。

准备好TFTP 服务器和新的Image 文件,开始更新。

5、更新ASDM。

6、更新完成后,再用dir 命令查看

7、修改启动文件。

以便于ASA 防火墙能够从新的Image 启动

8、存盘,重启

9、用sh version 命令验证启动文件,可以发现当前的Image 文件

就是更新后的

10、设置允许用图形界面来管理ASA 防火墙

表示内部接口的任意地址都可以通过http 的方式来管理防火墙。

11、打开浏览器,在地址栏输入防火墙内部接口的IP 地址

选择“是”按钮。

12、出现安装ASDM 的画面

选择“Install ASDM Launcher and Run ASDM”按钮,开始安装过程。

13、安装完成后会在程序菜单中添加一个程序组

14、运行ASDM Launcher,出现登陆画面

15、验证证书

单击“是”按钮后,开始登陆过程

16、登陆进去后,出现防火墙的配置画面,就可以在图形界面下完

成ASA 防火墙的配置

17、选择工具栏的“Configuration”按钮

18、选择“Interface”,对防火墙的接口进行配置,这里配置g0/3

接口

选择g0/3 接口,并单击右边的“Edit”按钮

19、配置接口的IP 地址,并将该接口指定为outside

单击OK 后,弹出“Security Level Change”对话框,单击OK 20、编辑g0/1 接口,并定义为DMZ 区域

21、接口配置完成后,要单击apply 按钮,以应用刚才的改变,这

一步一定不能忘

22、 设置静态路由

单击 Routing->Static Route->Add

23、设置enable 密码

24、允许ssh 方式登录防火墙

25、增加用户

定义ssh 用本地数据库验证

26、用ssh 登录测试

登录成功

27、建立动态NAT 转换

选择Add Dynamic NAT Rule

Interface 选择inside,Source 处输入any 单击Manage 按钮

单击add,增加一个地址池

Interface 选择Outside,选择PAT,单击Add 按钮

单击OK

完成了添加动态NAT 转换

28、静态NAT 转换

由于笔者2009 年离开了原单位,有些配置的截图没有做,新单位又没有ASA 防火墙,只好参考《ASA8.0/ASDM6.0 测试报告》的截图

和文档来完成本文,并将该文档中部分常用的配置联接在本文后,对

该文的作者表示感谢。

关于在ASA 上配置IPSec VPN 和SSL VPN 的截图都没有,所以本文中就只好省略掉这一部分了。

为172.16.1.10 添加静态NAT 转换。

29、免除NAT

当穿过防火墙的访问某些区域而不需要进行NAT 转换时就需要用到免除NAT 功能。

如为inside 访问DMZ 区域的服务器时就不需要进行NAT 转换,这时就可以配置免除NAT。

以下为《ASA8.0/ASDM6.0 测试报告》文档的部分内容,对原文档中的序号等未作修改。

7定义安全策略

注意缺省情况下高安全级别到低安全级别安全策略是允许通过的,所

以inside到ouside,DMZ到ouside不用设置安全策略流量就可以

通过

此时我们只需要建立outside到DMZ的HTTP server

(172.16.1.10)的安全策略

PDF created with pdfFactory Pro trial version

8 multi-context模式

PDF created with pdfFactory Pro trial version

将管理PC接到M0/0口

添加context在本例中我们加两个context A和B

PDF created with pdfFactory Pro trial version

PDF created with pdfFactory Pro trial version

此时context A已经配置完毕,context B的配置方法一样。

登陆context A

PDF created with pdfFactory Pro trial version

对于context的其他配置和配置single模式是一样的。

9透明模式

9.1设置透明模式

转换模式

定义接口

设置管理IP

PDF created with pdfFactory Pro trial version

透明模式下安全策略的定义和路由模式的设置是一样的。

9.2透明模式下的NAT

PDF created with pdfFactory Pro trial version

ASA上设置如下:

PDF created with pdfFactory Pro trial version

10 应用层协议检测

PDF created with pdfFactory Pro trial version

10.1过滤Instant Messengers

此次我们用YAHOO messenger做测试

将 Yahoo Messenger 的连接配置修改为Firewall with no proxies,然后我们将利用 ASA 的应用安全策略进行控制.

PDF created with pdfFactory Pro trial version

PDF created with pdfFactory Pro trial version

PDF created with pdfFactory Pro trial version 。