思科PIX防火墙简单配置实例

pix防火墙虚拟方法即配置

一,所需软件:网卡模拟器openvpn:PIX模拟器pemu:CPU使用率控制器BES:PIX的IOS文件:pix721.binVMware模拟主机dynamips模拟路由器tomcat模拟服务器SecureCRT 5.1二,安装软件:SecureCRT:(用于连接防火墙和路由器的终端)按“下一步”常规安装(序列号在压缩包中)OpenVPN:(在本地PC添加虚拟网卡,为了桥接虚拟机以及模拟路由dynamips)1. 安装openvpn-2.0.9-install.exe2. 在安装目录的bin目录下(一般为C:\Program Files\OpenVPN\bin)运行addtap.bat3. 每运行一次,添加一个虚拟网卡,名为本地链接2,本地链接3,本地链接4...4. 把虚拟网卡改名为tap0、tap1、tap2,后面在开启pix模拟器时可使用这三个网卡5. 如果要删除虚拟网卡的话,运行deltapall.batPIX:(模拟防火墙)∙ 安装pemu,解压开即可!∙ 把pix721.bin改成pix721.rar并解压,提取pix文件放入pemu文件夹里∙ 编辑pemu目录中的pemu.ini文件:清空原有内容粘贴以下黄色代码:∙ serial=0x302aab20∙ image=pix∙ key=0xd2390d2c,0x9fc4b36d,0x98442d99,0xeef7d8b1∙ bios1=mybios_d8000∙ bios2=bios.bin∙ bios_checksum=1∙ DOS界面下进入到pemu目录中,运行以下命令:(启动防火墙并使三块网卡与防火墙的三个端口进入已连接状态)∙ pemu.exe -net nic,macaddr=00:aa:00:00:02:01 -net tap,ifname=tap0 -net nic,macaddr=00:aa:00:00:02:02 -net tap,ifname=tap1 -netnic,macaddr=00:aa:00:00:02:03 -net tap,ifname=tap2 -serialtelnet::4444,server,nowait∙ 用secureCRT登录防火墙(telnet 127.0.0.1 端口4444)∙ 第一次可看到以下启动信息:·此时,show version可看到由于激活码无效使防火墙处于受限功能状态。

思科PIX防火墙的基本配置

思科PIX 防火墙的基本配置【项目目标】掌握PIX 防火墙基本配置方法。

【项目背景】某公司使用Cisco PIX 515防火墙连接到internet ,ISP 分配给该公司一段公网IP 地址。

公司具有Web 服务器和Ftp 服务器,要求让内网用户和外网用户都能够访问其web 服务和FTP 服务,但外部网络用户不可以访问内网。

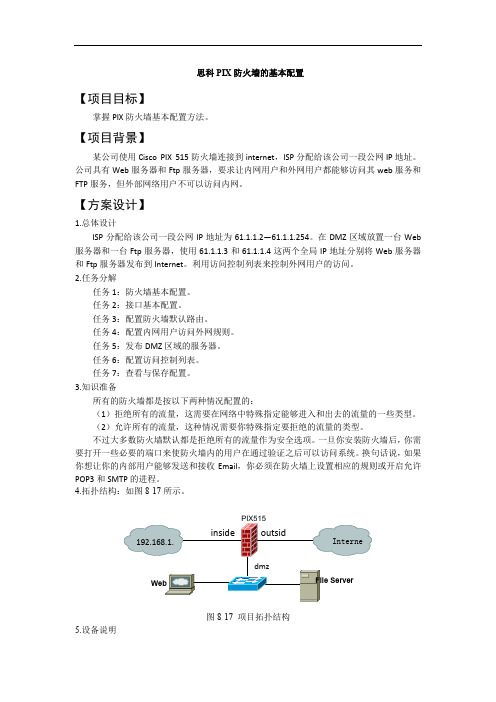

【方案设计】1.总体设计ISP 分配给该公司一段公网IP 地址为61.1.1.2—61.1.1.254。

在DMZ 区域放置一台Web 服务器和一台Ftp 服务器,使用61.1.1.3和61.1.1.4这两个全局IP 地址分别将Web 服务器和Ftp 服务器发布到Internet 。

利用访问控制列表来控制外网用户的访问。

2.任务分解任务1:防火墙基本配置。

任务2:接口基本配置。

任务3:配置防火墙默认路由。

任务4:配置内网用户访问外网规则。

任务5:发布DMZ 区域的服务器。

任务6:配置访问控制列表。

任务7:查看与保存配置。

3.知识准备所有的防火墙都是按以下两种情况配置的:(1)拒绝所有的流量,这需要在网络中特殊指定能够进入和出去的流量的一些类型。

(2)允许所有的流量,这种情况需要你特殊指定要拒绝的流量的类型。

不过大多数防火墙默认都是拒绝所有的流量作为安全选项。

一旦你安装防火墙后,你需要打开一些必要的端口来使防火墙内的用户在通过验证之后可以访问系统。

换句话说,如果你想让你的内部用户能够发送和接收Email ,你必须在防火墙上设置相应的规则或开启允许POP3和SMTP 的进程。

4.拓扑结构:如图8-17所示。

图8-17 项目拓扑结构5.设备说明PIX515dmzoutsidinside File ServerWeb192.168.1.Interne以PIX515防火墙7.X 版本的操作系统为例,介绍其配置过程。

在配置之前先假设pix515防火墙的ethernet0接口作为外网接口(命名为outside),并分配全局IP 地址为61.1.1.2;ethernet1接口作为内网接口(命名为inside),并分配私有IP 地址为192.168.1.1;ethernet2接口作为DMZ 接口,并分配私有IP 地址为192.168.2.1。

防火墙CISCO-PIX525配置手册

防火墙CISCO-PIX525的配置基础知识现在,我们通过一个相对简单的示例说明如何使用Cisco PIX对企业内部网络进行管理。

网络拓扑图如附图所示。

Cisco PIX安装2个网络接口,一个连接外部网段,另一个连接内部网段,在外部网段上运行的主要是DNS 服务器,在内部网段上运行的有WWW服务器和电子邮件服务器,通过Cisco PIX,我们希望达到的效果是:对内部网络的所有机器进行保护,WWW服务器对外只开放80端口,电子邮件服务器对外只开放25端口。

具体*作步骤如下。

2.获得最新PIX软件---- 从Cisco公司的WWW或FTP站点上,我们可以获得PIX的最新软件,主要包括如下内容。

pix44n.exe――PIX防火墙的软件映像文件。

pfss44n.exe――PIX Firewall Syslog Server服务器软件,能够提供一个Windows NT服务,用来记录PIX的运行日志。

pfm432b.exe――图形化的PIX管理软件。

rawrite.exe――用于生成PIX的启动软盘。

3.配置网络路由---- 在使用防火墙的内部网段上,需要将每台计算机的缺省网关指向防火墙,比如防火墙内部IP地址为10.0.0.250,则内部网段上的每台计算机的缺省网关都要设置为10.0.0.250。

具体设置在“控制面板”*“网络”*“TCP/IP协议”中进行。

4.配置PIX---- 在配置PIX之前,应该对网络进行详细的规划和设计,搜集需要的网络配置信息。

要获得的信息如下。

---- (1)每个PIX网络接口的IP地址。

(2)如果要进行NAT,则要提供一个IP地址池供NAT使用。

NAT是网络地址转换技术,它可以将使用保留地址的内部网段上的机器映射到一个合*的IP地址上以便进行Internet访问(3)外部网段的路由器地址。

---- 进入PIX配置界面的方*是:连接好超级终端,打开电源,在出现启动信息和出现提示符pixfirewall>后输入“enable”,并输入密码,进入特权模式;当提示符变为pixfirewall#>后,输入“configure terminal”,再进入配置界面。

PIX防火墙的配置

思科技术资料-----Cisc o PIX防火墙的安装流程Cisc o PIX防火墙的安装流程1. 将PIX安放至机架,经检测电源系统后接上电源,并加电主机。

2. 将CONSOLE口连接到PC的串口上,运行HyperTerminal程序从CONSOLE口进入PIX系统;此时系统提示pixfirewall>。

3. 输入命令:enable,进入特权模式,此时系统提示为pixfirewall#。

4. 输入命令:c onfigure terminal,对系统进行初始化设置。

5. 配置以太口参数:interfac e ethernet0 auto (auto选项表明系统自适应网卡类型)interfac e ethernet1 auto6. 配置内外网卡的IP地址:ip address inside ip_address netmaskip address outside ip_address netmask7. 指定外部地址范围:global 1 ip_address-ip_address8. 指定要进行要转换的内部地址:nat 1 ip_address netmask9. 设置指向内部网和外部网的缺省路由route inside 0 0 inside_default_router_ip_addressroute outside 0 0 outside_default_router_ip_address10. 配置静态IP地址对映:static outside ip_address inside ip_address11. 设置某些控制选项:conduit global_ip port[-port] protoc ol foreign_ip [netmask]global_ip 指的是要控制的地址port 指的是所作用的端口,其中0代表所有端口protoc ol 指的是连接协议,比如:TCP、UDP等foreign_ip 表示可访问global_ip的外部ip,其中表示所有的ip。

PIX防火墙基本配置

PIX防火墙基本配置企业环境企业需求1.内网管理员能安全的对防火墙进行远程网管2.内网用户能以NAT方式上网3.内、外网用户都能访问Web、邮件等服务器实验环境虚拟机的使用1.安装Win_Pcap.cmd#只需安装一次,以后不用再安装2.启动虚拟服务XP&2003.bat3.启动PIX标准版.cmd,在命令提示符下输入如下命令=> list#查看当前虚拟机运行状态=> start LAN#启用一台内网路由器Warining: Starting LAN with no idle-pc value#提示警告没有idle值,此时CPU占用率会达到100% => idlepc get LAN#计算该路由器的idle值,Enter the number of the idlepc value to apply [1-8] or ENTER for no change: 3#输入计算出的合理idle值的序号,一般是带*号的=> idlepc save LAN db#将该路由器的idle值存入数据库,以后相同型号的路由器就不用再计算idle值了=> start W AN=> start DMZ#分别启用外网和DMZ区的路由器4.运行pixstart.bat启动防火墙,但此时CPU占用率会达100% 5.运行BSE目录下的bse.exe程序,将pemu进程的CPU占用率进行限制6.分别telnet 127.0.0.1的3007、3008、3009、8888端口登陆到LAN、W AN、DMZ和PIX上基本配置在三个路由器上输入如下相同命令Router>enRouter#confi tRouter(config)#no ip domain-lookupRouter(config)#enable secret ciscoRouter(config)#service password-encryption Router(config)#line console 0Router(config-line)#password ciscoRouter(config-line)#logging synchronousRouter(config-line)#exec-t 10Router (config-line)#password ciscoRouter (config)#line vty 0 4Router (config-line)#no login#开启telnet便于测试Router (config)#hostname LANLAN(config)#int fa0/0LAN (config-if)#ip add 192.168.0.1 255.255.255.0 LAN (config-if)#no shutRouter (config)#hostname DMZDMZ(config)#int fa0/0DMZ(config-if)#ip add 172.16.0.2 255.255.255.0 DMZ(config-if)#no shuRouter (config)#hostname W ANW AN(config)#int fa0/0W AN(config-if)#ip add 172.16.0.2 255.255.255.0W AN(config-if)#no shupixfirewall(config)# clear configure all#清除当前所有配置pixfirewall(config)# show version#查看版本号pixfirewall(config)# hostname PIXPIX(config)# show interface ip brief#查看当前接口信息,注意pix可以直接在全局模式下查看信息PIX(config)# int e0PIX(config-if)# no shutPIX(config-if)# nameif inside#输入接口的名字,当输入inside时,当前接口的安全级别为100 PIX(config-if)# ip add 192.168.0.254 255.255.255.0PIX(config-if)# int e1PIX(config-if)# no shutPIX(config-if)# nameif outside#输入接口的名字,当输入outside时,当前接口的安全级别为0 PIX(config-if)# ip add 61.0.0.254 255.255.255.0PIX(config-if)# int e2PIX(config-if)# no shutPIX(config-if)# nameif dmz#输入其它名字时,当前接口的安全级别为0 PIX(config-if)# security-level 50#调整当前接口安全级别PIX(config-if)# ip add 172.16.0.254 255.255.255.0 PIX(config)# show interface ip brief#再次查看当前接口信息PIX(config-if)# sh run interface#查看接口配置,这条命令跟路由器不一样PIX(config-if)# show nameif#查看接口安全级别PIX(config-if)# show ip address#查看接口IP地址,这条命令跟路由器不一样PIX(config-if)# ping 192.168.0.1PIX(config-if)# ping 172.16.0.2PIX(config-if)# ping 61.0.0.3#确保PIX能ping通三台路由器PIX(config-if)#wr配置pix的远程网管PIX(config)# passwd shenhui#输入远程管理密码,对telnet和ssh都适用PIX(config)# telnet 192.168.0.1 255.255.255.255 inside#只允许192.168.0.1对pix进行telnet网管,在能用SSH的情况下尽量用后面介绍的SSHpix (config)# domain-name #输入域名、时间及主机名,以便以后生成密钥pix(config)# clock timezone gmt +8#输入时区pix (config)# clock set 20:56:00 31 may 2008#输入当前时间pixfirewall(config)# sh clockPIX(config)# crypto key generate rsa general-keys modulus 1024#产生密钥PIX(config)# ssh 192.168.0.1 255.255.255.255 inside#只允许192.168.0.1对pix进行ssh网管LAN# ssh –l pix 192.168.0.254#用ssh方式远程登陆,pix为用户名,低版本的路由器不支持此命令pix(config)# http 192.168.25.170 255.255.255.255 inside#允许192.168.25.170对防火墙进行https网管pix(config)# username user1 password user1pix(config)# aaa authentication http console LOCAL#对https启用本地认证配置路由DMZ(config)#ip route 0.0.0.0 0.0.0.0 172.16.0.254LAN(config)#ip route 0.0.0.0 0.0.0.0 192.168.0.254LAN#telnet 172.16.0.2#确保内部用户能访问DMZ区,注意此时ping 172.16.0.2是不通的配置NAT,允许内部用户上网PIX(config)# nat-controlPIX(config)# nat (inside) 1 192.168.0.0PIX(config)# global (outside) 1 interface#PIX启用NAT,此处跟路由器很不一样LAN#telnet 61.0.0.3#确保内部用户在通过NAT后能访问Internet,同样ping 172.16.0.2是不通的PIX(config)# sh xlate#查看NAT转换项配置静态NAT,发布DMZ区的服务器pix(config)# static (dmz,outside) tcp interface 80 172.16.0.2 80pix(config)# static (dmz,outside) tcp interface 25 172.16.0.2 25 pix(config)# static (dmz,outside) tcp interface 110 172.16.0.2 110 pix(config)# static (dmz,outside) tcp interface 23 172.16.0.2 23 PIX(config)# sh run static#查看配置的静态NATPIX(config)# access-list OUT-DMZ permit ip any host 61.0.0.254 #配置允许外部到DMZ区的流量PIX(config)# access-group OUT-DMZ in interface outside#将列表应用到外部接口PIX(config)# sh run access-list#查看配置的列表PIX(config)# sh run access-group#查看在接口应用的列表W AN#telnet 61.0.0.254#验证外部用户能访问DMZ区的服务器PIX(config)# show access-list#查看当前列表的匹配情况。

No8.2 pix防火墙配置实验

寒水教研

控制对pix接口的icmp流量

PIX(config)#icmp deny 0 0 outside PIX(config)#icmp deny 0 0 inside

寒水教研

试验二、inside到outside的访问

Firewall VPC(out)

PC(In)

10.1.1.101

E0 10.1.1.1

E1 20.1.1.1

Dns/Web/Ftp 20.1.1.101

需求: 需求: 从内部的10.1.1.0要telnet到外部的20.1.1.101主机。 如果PIX 不做设置,则从LAN 到WAN 的流量是无法出去的。 步骤: 步骤: PIX的基本配置(配ip,配接口级别,配route) NAT转换(由inside到outside) 测试

pix防火墙配置实验 No8.2 pix防火墙配置实验

寒水教研

实验大纲

1 2 3 4 5 6

基本设置 inside到outside的访问 Nat与static的实验 ICMP 控制 保存基本配置到tftp服务器 telnet和ssh到PIX防火墙

防火墙与入侵检测技术 实验一 PIX防火墙配置

实验一PIX防火墙配置一、实验目的通过该实验了解PIX防火墙的软硬件组成结构,掌握PIX防火墙的工作模式,熟悉PIX 防火墙的6条基本指令,掌握PIX防火墙的动态、静态地址映射技术,掌握PIX防火墙的管道配置,熟悉PIX防火墙在小型局域网中的应用。

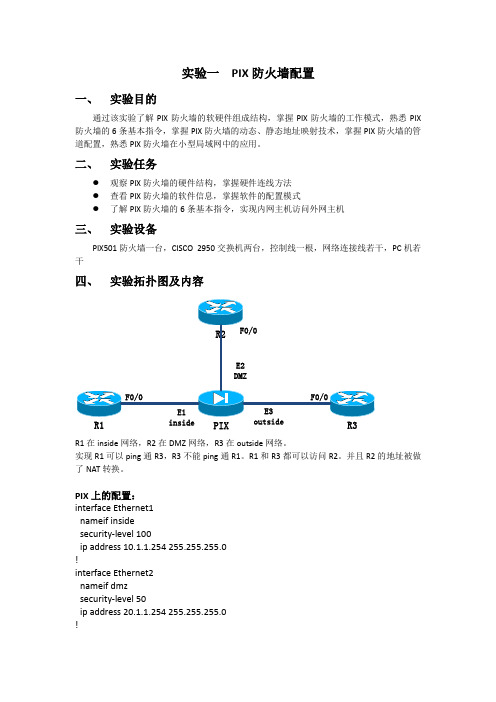

二、实验任务●观察PIX防火墙的硬件结构,掌握硬件连线方法●查看PIX防火墙的软件信息,掌握软件的配置模式●了解PIX防火墙的6条基本指令,实现内网主机访问外网主机三、实验设备PIX501防火墙一台,CISCO 2950交换机两台,控制线一根,网络连接线若干,PC机若干四、实验拓扑图及内容R1在inside网络,R2在DMZ网络,R3在outside网络。

实现R1可以ping通R3,R3不能ping通R1。

R1和R3都可以访问R2。

并且R2的地址被做了NAT转换。

PIX上的配置:interface Ethernet1nameif insidesecurity-level 100ip address 10.1.1.254 255.255.255.0!interface Ethernet2nameif dmzsecurity-level 50ip address 20.1.1.254 255.255.255.0!interface Ethernet3nameif outsidesecurity-level 0ip address 30.1.1.254 255.255.255.0!nat (inside) 10 10.1.1.0 255.255.255.0global (outside) 10 30.1.1.10static (dmz,outside) 30.1.1.100 20.1.1.1 netmask 255.255.255.255 tcp 80 0!access-list out_in extended permit icmp any any echo-replyaccess-list out_in extended permit tcp any host 30.1.1.100 eq www!access-group out_in in interface outsideR1配置:interface FastEthernet0/0ip address 10.1.1.1 255.255.255.0duplex autospeed autoip route 0.0.0.0 0.0.0.0 10.1.1.254R2配置:interface FastEthernet0/0ip address 20.1.1.1 255.255.255.0duplex autospeed autoip route 0.0.0.0 0.0.0.0 20.1.1.254R3配置:interface FastEthernet0/0ip address 30.1.1.1 255.255.255.0duplex autospeed autoip route 0.0.0.0 0.0.0.0 30.1.1.254五、实验总结防火墙的接口,有基于安全级别的概念,从高安全级别的访问低安全级别,流量默认是被允许的,而从低安全级别到高安全级别的流量,默认是被拒绝的。

PIX 防火墙应用举例

PIX 防火墙应用举例设:ethernet0命名为外部接口outside,安全级别是0。

ethernet1被命名为内部接口inside,安全级别100。

ethernet2被命名为中间接口dmz,安全级别50。

参考配置:PIX525#conf t ;进入配置模式PIX525(config)#nameif ethernet0 outside security0 ;设置优先级0PIX525(config)#nameif ethernet1 inside security100 ;设优先级100PIX525(config)#nameif ethernet2 dmz security50 ;设置优先级50 PIX525(config)#interface ethernet0 auto ;设置自动方式PIX525(config)#interface ethernet1 100full ;设置全双工PIX525(config)#interface ethernet2 100full ;设置全双工PIX525(config)#ip address outside 133.0.0.1 255.255.255.252 ;设置接口IPPIX525(config)#ip address inside 10.66.1.200 255.255.0.0 ;设置接口IPPIX525(config)#ip address dmz 10.65.1.200 255.255.0.0 ;设置接口IPPIX525(config)#global (outside) 1 133.1.0.1-133.1.0.14 ;定义地址池PIX525(config)#nat (inside) 1 0 0 ;动态NATPIX525(config)#route outside 0 0 133.0.0.2 ;设置默认路由PIX525(config)#static (dmz,outside) 133.1.0.1 10.65.1.101 ;静态NATPIX525(config)#static (dmz,outside) 133.1.0.2 10.65.1.102 ;静态NATPIX525(config)#static (inside,dmz) 10.66.0.0 10.66.0.0 netmask 255.255.0.0PIX525(config)#access-list 101 permit ip any host 133.1.0.1 eq www;设置ACLPIX525(config)#access-list 101 permit ip any host 133.1.0.2 eq ftp;设置ACLPIX525(config)#access-list 101 deny ip any any ;设置ACLPIX525(config)#access-group 101 in interface outside ;将ACL应用在outside端口当内部主机访问外部主机时,通过nat转换成公网IP,访问internet。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

思科PIX防火墙简单配置实例

在本期应用指南中,管理员可以学到如何设置一个新的PIX防火墙。

你将设置口令、IP地址、网络地址解析和基本的防火墙规则。

假如你的老板交给你一个新的PIX防火墙。

这个防火墙是从来没有设置过的。

他说,这个防火墙需要设置一些基本的IP地址、安全和一些基本的防火墙规则。

你以前从来没有使用过PIX防火墙。

你如何进行这种设置?在阅读完这篇文章之后,这个设置就很容易了。

下面,让我们看看如何进行设置。

基础

思科PIX防火墙可以保护各种网络。

有用于小型家庭网络的PIX防火墙,也有用于大型园区或者企业网络的PIX防火墙。

在本文的例子中,我们将设置一种PIX 501型防火墙。

PIX 501是用于小型家庭网络或者小企业的防火墙。

PIX防火墙有内部和外部接口的概念。

内部接口是内部的,通常是专用的网络。

外部接口是外部的,通常是公共的网络。

你要设法保护内部网络不受外部网络的影响。

PIX防火墙还使用自适应性安全算法(ASA)。

这种算法为接口分配安全等级,并且声称如果没有规则许可,任何通信都不得从低等级接口(如外部接口)流向高等级接口(如内部接口)。

这个外部接口的安全等级是“0”,这个内部接口的安全等级是“100”。

下面是显示“nameif”命令的输出情况:

pixfirewall# show nameif

nameif ethernet0 outside security0

nameif ethernet1 inside security100

pixfirewall#

请注意,ethernet0(以太网0)接口是外部接口(它的默认名字),安全等级是0。

另一方面,ethernet1(以太网1)接口是内部接口的名字(默认的),安全等级是100。

指南

在开始设置之前,你的老板已经给了你一些需要遵守的指南。

这些指南是:

·所有的口令应该设置为“思科”(实际上,除了思科之外,你可设置为任意的口令)。

·内部网络是10.0.0.0,拥有一个255.0.0.0的子网掩码。

这个PIX防火墙的内部IP地址应该是10.1.1.1。

·外部网络是1.1.1.0,拥有一个255.0.0.0的子网掩码。

这个PIX防火墙的外部IP地址应该是1.1.1.1。

·你要创建一个规则允许所有在10.0.0.0网络上的客户做端口地址解析并且连接到外部网络。

他们将全部共享全球IP地址1.1.1.2。

·然而,客户只能访问端口80(网络浏览)。

·用于外部(互联网)网络的默认路由是1.1.1.254。

设置

当你第一次启动PIX防火墙的时候,你应该看到一个这样的屏幕显示:

你将根据提示回答“是”或者“否”来决定是否根据这个互动提示来设置PIX防火墙。

对这个问题回答“否”,因为你要学习如何真正地设置防火墙,而不仅仅是回答一系列问题。

然后,你将看到这样一个提示符:pixfirewall>

在提示符的后面有一个大于号“>”,你处在PIX用户模式。

使用en或者enable命令修改权限模式。

在口令提示符下按下“enter”键。

下面是一个例子:

pixfirewall> en

Password:

pixfirewall#

你现在拥有管理员模式,可以显示内容,但是,你必须进入通用设置模式来设置这个PIX防火墙。

现在让我们学习PIX防火墙的基本设置:

PIX防火墙的基本设置

我所说的基本设置包括三样事情:

·设置主机名

·设置口令(登录和启动)

·设置接口的IP地址

·启动接口

·设置一个默认的路由

在你做上述任何事情之前,你需要进入通用设置模式。

要进入这种模式,你要键入:

pixfirewall# config t

pixfirewall(config)#

要设置主机名,使用主机名命令,像这样:

pixfirewall(config)# hostname PIX1

PIX1(config)#

注意,提示符转变到你设置的名字。

下一步,把登录口令设置为“cisco”(思科),像这样:

PIX1(config)# password cisco

PIX1(config)#

这是除了管理员之外获得访问PIX防火墙权限所需要的口令。

现在,设置启动模式口令,用于获得管理员模式访问。

PIX1(config)# enable password cisco

PIX1(config)#

现在,我们需要设置接口的IP地址和启动这些接口。

同路由器一样,PIX没有接口设置模式的概念。

要设置内部接口的IP地址,使用如下命令:

PIX1(config)# ip address inside 10.1.1.1 255.0.0.0

PIX1(config)#

现在,设置外部接口的IP地址:

PIX1(config)# ip address outside 1.1.1.1 255.255.255.0

PIX1(config)#

下一步,启动内部和外部接口。

确认每一个接口的以太网电缆线连接到一台交换机。

注意,ethernet0接口是外部接口,它在PIX 501防火墙中只是一个10base-T接口。

ethernet1接口是内部接口,是一个100Base-T接口。

下面是启动这些接口的方法:

PIX1(config)# interface ethernet0 10baset

PIX1(config)# interface ethernet1 100full

PIX1(config)#

注意,你可以使用一个显示接口的命令,就在通用设置提示符命令行使用这个命令。

最后,让我们设置一个默认的路由,这样,发送到PIX防火墙的所有的通讯都会流向下一个上行路由器(我们被分配的IP地址是1.1.1.254)。

你可以这样做:

PIX1(config)# route outside 0 0 1.1.1.254

PIX1(config)#

当然,PIX防火墙也支持动态路由协议(如RIP和OSPF协议)。

现在,我们接着介绍一些更高级的设置。

网络地址解析

由于我们有IP地址连接,我们需要使用网络地址解析让内部用户连接到外部网络。

我们将使用一种称作“PAT”或者“NAT Overload”的网络地址解析。

这样,所有内部设备都可以共享一个公共的IP地址(PIX防火墙的外部IP地址)。

要做到这一点,请输入这些命令:

PIX1(config)# nat (inside) 1 10.0.0.0 255.0.0.0

PIX1(config)# global (outside) 1 1.1.1.2

Global 1.1.1.2 will be Port Address Translated

PIX1(config)#

使用这些命令之后,全部内部客户机都可以连接到公共网络的设备和共享IP地址1.1.1.2。

然而,客户机到目前为止还没有任何规则允许他们这样做。

防火墙规则

这些在内部网络的客户机有一个网络地址解析。

但是,这并不意味着允许他们访问。

他们现在需要一个允许他们访问外部网络(互连网)的规则。

这个规则还将允许返回的通信。

要制定一个允许这些客户机访问端口80的规则,你可以输入如下命令:

PIX1(config)# access-list outbound permit tcp 10.0.0.0 255.0.0.0 any eq 80

PIX1(config)# access-group outbound in interface inside

PIX1(config)#

注意:与路由器访问列表不同,PIX访问列表使用一种正常的子网掩码,而不是一种通配符的子网掩码。

使用这个访问列表,你就限制了内部主机访问仅在外部网络的Web服务器(路由器)。

显示和存储设置结果

现在你已经完成了PIX防火墙的设置。

你可以使用显示命令显示你的设置。

确认你使用写入内存或者“wr m”命令存储你的设置。

如果你没有使用这个命令,当关闭PIX防火墙电源的时候,你的设置就会丢失。