C防火墙配置实例

CiscoASA防火墙详细图文配置实例解析

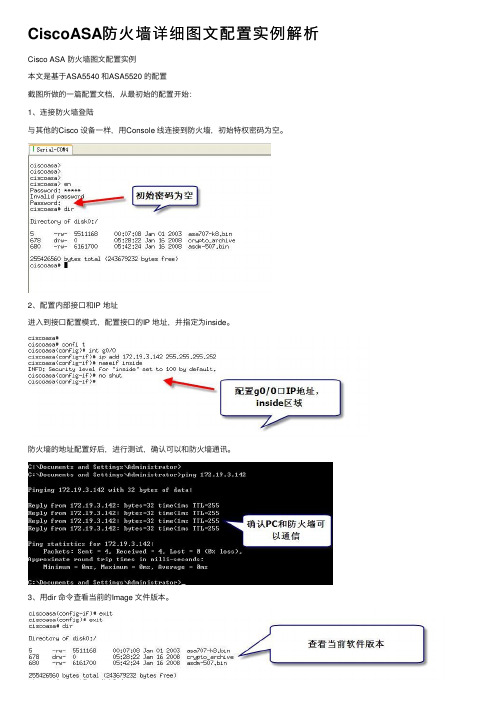

CiscoASA防⽕墙详细图⽂配置实例解析Cisco ASA 防⽕墙图⽂配置实例本⽂是基于ASA5540 和ASA5520 的配置截图所做的⼀篇配置⽂档,从最初始的配置开始:1、连接防⽕墙登陆与其他的Cisco 设备⼀样,⽤Console 线连接到防⽕墙,初始特权密码为空。

2、配置内部接⼝和IP 地址进⼊到接⼝配置模式,配置接⼝的IP 地址,并指定为inside。

防⽕墙的地址配置好后,进⾏测试,确认可以和防⽕墙通讯。

3、⽤dir 命令查看当前的Image ⽂件版本。

4、更新Image ⽂件。

准备好TFTP 服务器和新的Image ⽂件,开始更新。

5、更新ASDM。

6、更新完成后,再⽤dir 命令查看7、修改启动⽂件。

以便于ASA 防⽕墙能够从新的Image 启动8、存盘,重启9、⽤sh version 命令验证启动⽂件,可以发现当前的Image ⽂件就是更新后的10、设置允许⽤图形界⾯来管理ASA 防⽕墙表⽰内部接⼝的任意地址都可以通过http 的⽅式来管理防⽕墙。

11、打开浏览器,在地址栏输⼊防⽕墙内部接⼝的IP 地址选择“是”按钮。

12、出现安装ASDM 的画⾯选择“Install ASDM Launcher and Run ASDM”按钮,开始安装过程。

13、安装完成后会在程序菜单中添加⼀个程序组14、运⾏ASDM Launcher,出现登陆画⾯15、验证证书单击“是”按钮后,开始登陆过程16、登陆进去后,出现防⽕墙的配置画⾯,就可以在图形界⾯下完成ASA 防⽕墙的配置17、选择⼯具栏的“Configuration”按钮18、选择“Interface”,对防⽕墙的接⼝进⾏配置,这⾥配置g0/3接⼝选择g0/3 接⼝,并单击右边的“Edit”按钮19、配置接⼝的 IP 地址,并将该接⼝指定为 outside单击OK 后,弹出“Security Level Change”对话框,单击OK20、编辑g0/1 接⼝,并定义为DMZ 区域21、接⼝配置完成后,要单击apply 按钮,以应⽤刚才的改变,这⼀步⼀定不能忘22、设置静态路由单击Routing->Static Route->Add23、设置enable 密码24、允许ssh ⽅式登录防⽕墙25、增加⽤户定义ssh ⽤本地数据库验证26、⽤ssh 登录测试登录成功27、建⽴动态NAT 转换选择Add Dynamic NAT RuleInterface 选择inside,Source 处输⼊any单击Manage 按钮单击add,增加⼀个地址池Interface 选择Outside,选择PAT,单击Add 按钮。

交换机路由防火墙配置实例

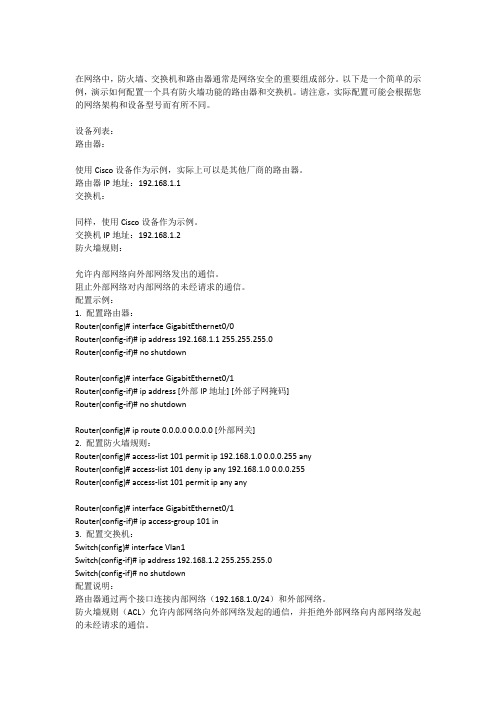

在网络中,防火墙、交换机和路由器通常是网络安全的重要组成部分。

以下是一个简单的示例,演示如何配置一个具有防火墙功能的路由器和交换机。

请注意,实际配置可能会根据您的网络架构和设备型号而有所不同。

设备列表:路由器:使用Cisco设备作为示例,实际上可以是其他厂商的路由器。

路由器IP地址:192.168.1.1交换机:同样,使用Cisco设备作为示例。

交换机IP地址:192.168.1.2防火墙规则:允许内部网络向外部网络发出的通信。

阻止外部网络对内部网络的未经请求的通信。

配置示例:1. 配置路由器:Router(config)# interface GigabitEthernet0/0Router(config-if)# ip address 192.168.1.1 255.255.255.0Router(config-if)# no shutdownRouter(config)# interface GigabitEthernet0/1Router(config-if)# ip address [外部IP地址] [外部子网掩码]Router(config-if)# no shutdownRouter(config)# ip route 0.0.0.0 0.0.0.0 [外部网关]2. 配置防火墙规则:Router(config)# access-list 101 permit ip 192.168.1.0 0.0.0.255 anyRouter(config)# access-list 101 deny ip any 192.168.1.0 0.0.0.255Router(config)# access-list 101 permit ip any anyRouter(config)# interface GigabitEthernet0/1Router(config-if)# ip access-group 101 in3. 配置交换机:Switch(config)# interface Vlan1Switch(config-if)# ip address 192.168.1.2 255.255.255.0Switch(config-if)# no shutdown配置说明:路由器通过两个接口连接内部网络(192.168.1.0/24)和外部网络。

Cisco ASA 5500防火墙案例配置

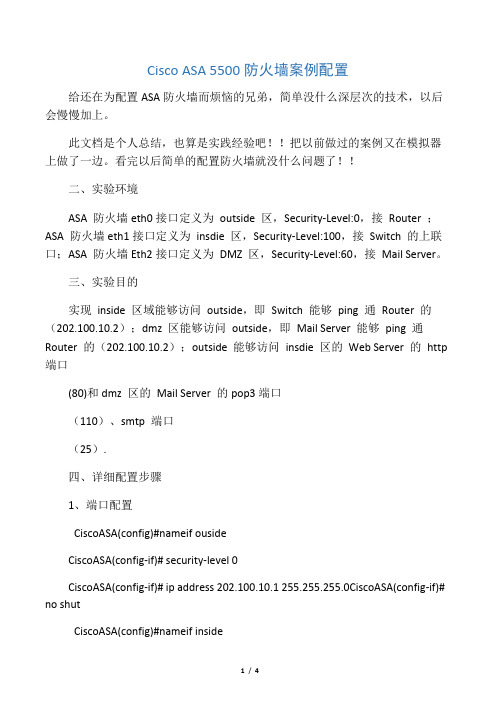

Cisco ASA 5500防火墙案例配置给还在为配置ASA防火墙而烦恼的兄弟,简单没什么深层次的技术,以后会慢慢加上。

此文档是个人总结,也算是实践经验吧!!把以前做过的案例又在模拟器上做了一边。

看完以后简单的配置防火墙就没什么问题了!!二、实验环境ASA 防火墙eth0接口定义为outside 区,Security-Level:0,接Router ;ASA 防火墙eth1接口定义为insdie 区,Security-Level:100,接Switch 的上联口;ASA 防火墙Eth2接口定义为DMZ 区,Security-Level:60,接Mail Server。

三、实验目的实现inside 区域能够访问outside,即Switch 能够ping 通Router 的(202.100.10.2);dmz 区能够访问outside,即Mail Server 能够ping 通Router 的(202.100.10.2);outside 能够访问insdie 区的Web Server 的http 端口(80)和dmz 区的Mail Server 的pop3端口(110)、smtp 端口(25).四、详细配置步骤1、端口配置CiscoASA(config)#nameif ousideCiscoASA(config-if)# security-level 0CiscoASA(config-if)# ip address 202.100.10.1 255.255.255.0CiscoASA(config-if)# no shutCiscoASA(config)#nameif insideCiscoASA(config-if)# security-level 100CiscoASA(config-if)# ip address 192.168.1.1 255.255.255.0CiscoASA(config-if)# no shutCiscoASA(config)#nameif dmzCiscoASA(config-if)# security-level 50CiscoASA(config-if)# ip address 172.16.1.1 255.255.255.0CiscoASA(config-if)# no shut-----------------------------------------------------------------------------------------------------------------------------------2、路由配置CiscoASA(config)# route outside 0.0.0.0 0.0.0.0 202.100.10.2 1//默认路由CiscoASA(config)# route inside 10.0.0.0 255.0.0.0 192.168.1.2 1//外网访问内网服务器的路由-----------------------------------------------------------------------------------------------------------------------------------------------3、定义高安全接口区域需要进行地址转换的IP范围CiscoASA(config)# nat (inside) 1 0 0CiscoASA(config)# nat (dmz) 1 0 0================================================================= ====================================================================4、定义低安全接口区域用于高安全接口区域进行IP转换的地址范围CiscoASA(config)# global (outside) 1 interfaceCiscoASA(config)# global (dmz) 1 interface================================================================= ===========================================================5、定义静态IP映射(也称一对一映射)//实现从outside 区访问inside 区10.1.1.1的80端口时,就直接访问10.1.1.1:80对outside 区的映射202.100.10.1:80//实现从outside 区访问dmz 区172.16.1.2的110时,就直接访问172.16.1.2:110对outside 区的映射202.100.10.1:110//实现从outside 区访问dmz 区172.16.1.2的25时,就直接访问172.16.1.2:25对outside 区的映射202.100.10.1:25================================================================= =============================================6、定义access-list7、在接口上应用access-listCiscoASA(config)# access-group 101 in interface outsideCiscoASA(config)#access-group 102 in interface insideCiscoASA(config)#access-group 103 in interface dmz================================================================= ==========================================================五、实验总结1、当流量从高权限区域流向低权限区域时2、只要路由配通了,同时配置了access-list,无须配置nat/global,就可以直接ping 通低权限区域主机;2、当流量从低权限区域流向高权限区域时1、即使路由已经配通了,也不能成功访问;2、路由已经配通了,同时必须正确配置了static IP 地址映射及access-list,才能成功访问;3、调通路由是基础,同时只跟static/access-list 有关,而跟nat/global 毫无关系。

C SecPat F 系列防火墙配置教程

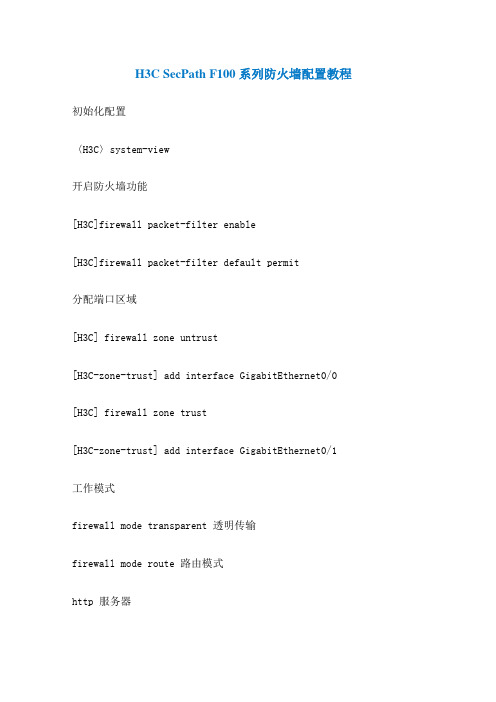

H3C SecPath F100系列防火墙配置教程初始化配置〈H3C〉system-view开启防火墙功能[H3C]firewall packet-filter enable[H3C]firewall packet-filter default permit分配端口区域[H3C] firewall zone untrust[H3C-zone-trust] add interface GigabitEthernet0/0 [H3C] firewall zone trust[H3C-zone-trust] add interface GigabitEthernet0/1 工作模式firewall mode transparent 透明传输firewall mode route 路由模式http 服务器使能HTTP 服务器 undo ip http shutdown关闭HTTP 服务器 ip http shutdown添加WEB用户[H3C] local-user admin[H3C-luser-admin] password simple admin[H3C-luser-admin] service-type telnet[H3C-luser-admin] level 3开启防范功能firewall defend all 打开所有防范切换为中文模式 language-mode chinese设置防火墙的名称 sysname sysname配置防火墙系统IP 地址 firewall system-ip system-ip-address[ address-mask ]设置标准时间 clock datetime time date设置所在的时区 clock timezone time-zone-name { add | minus } time 取消时区设置 undo clock timezone配置切换用户级别的口令 super password [ level user-level ] { simple | cipher }password取消配置的口令 undo super password [ level user-level ]缺缺省情况下,若不指定级别,则设置的为切换到3 级的密码。

VC0034简易Windows防火墙的设计与实现

8000简易Windows防火墙的设计与实现摘要当今时代是飞速发展的信息时代,计算机与信息处理技术日渐成熟。

随着Internet和计算机网络技术的蓬勃发展,网络安全问题现在已经得到普遍重视。

网络防火墙系统就是网络安全技术在实际中的应用之一。

本设计实现的防火墙采用IP过滤钩子驱动技术,过滤钩子驱动是内核模式驱动,它实现一个钩子过滤回调函数,并用系统提供的IP过滤驱动注册它,IP过滤驱动随后使用这个过滤钩子来决定如何处理进出系统的数据包。

本防火墙由以下几个模块组成:过滤规则添加模块,过滤规则显示模块,过滤规则存储模块,文件储存模块,安装卸载规则模块,IP封包过滤驱动功能模块。

用户只需要通过主界面菜单和按钮就可以灵活地操作防火墙,有效地保护Windows系统的安全。

关键词:防火墙;过滤钩子;过滤驱动;包过滤目录论文总页数:21页1 引言............................................................................................................ 错误!未定义书签。

1.1 课题背景......................................................................................... 错误!未定义书签。

1.2 本课题研究意义............................................................................. 错误!未定义书签。

1.3 本课题研究方法............................................................................. 错误!未定义书签。

2 防火墙概述................................................................................................ 错误!未定义书签。

思科基于CiscoPT模拟器的防火墙配置实验案例详解

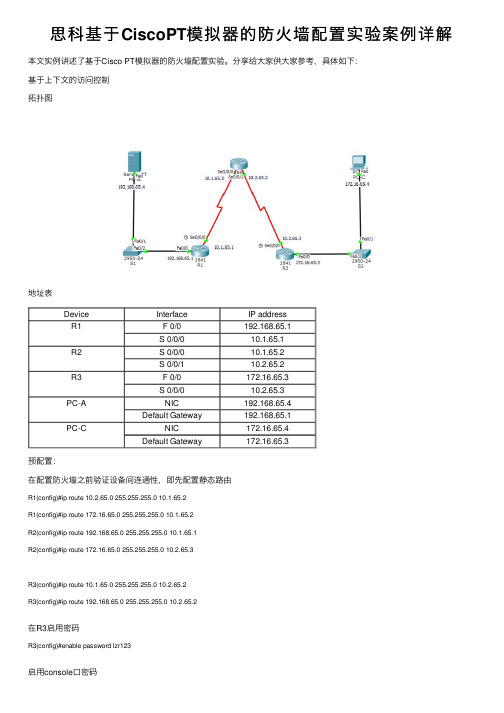

思科基于CiscoPT模拟器的防⽕墙配置实验案例详解本⽂实例讲述了基于Cisco PT模拟器的防⽕墙配置实验。

分享给⼤家供⼤家参考,具体如下:基于上下⽂的访问控制拓扑图地址表Device Interface IP addressR1 F 0/0192.168.65.1S 0/0/010.1.65.1R2S 0/0/010.1.65.2S 0/0/110.2.65.2R3 F 0/0172.16.65.3S 0/0/010.2.65.3PC-A NIC192.168.65.4Default Gateway192.168.65.1PC-C NIC172.16.65.4Default Gateway172.16.65.3预配置:在配置防⽕墙之前验证设备间连通性,即先配置静态路由R1(config)#ip route 10.2.65.0 255.255.255.0 10.1.65.2R1(config)#ip route 172.16.65.0 255.255.255.0 10.1.65.2R2(config)#ip route 192.168.65.0 255.255.255.0 10.1.65.1R2(config)#ip route 172.16.65.0 255.255.255.0 10.2.65.3R3(config)#ip route 10.1.65.0 255.255.255.0 10.2.65.2R3(config)#ip route 192.168.65.0 255.255.255.0 10.2.65.2在R3启⽤密码R3(config)#enable password lzr123启⽤console⼝密码R3(config)#line console 0R3(config-line)#password lzr123启⽤vty⾏接⼊密码R3(config)#line vty 0 4R3(config-line)#password lzr123把S1、S2所有交换机接⼝都在Vlan1(S2配置相同)S1(config)#int f 0/1S1(config-if)# switchport access vlan 1S1(config-if)# switchport trunk allowed vlan 1S1(config)#int f 0/2S1(config-if)# switchport access vlan 1S1(config-if)# switchport trunk allowed vlan 1预配置完成验证:在PC-C的命令提⽰符中ping PC-A服务器在PC-C命令提⽰符中telnet路由R2的s0/0/1接⼝:地址时10.2.65.2.退出telnet阶段在PC-C开⼀个⽹页浏览器登⼊PC-A来展⽰⽹页。

C语言实现防火墙与入侵检测系统的原理与方法

C语言实现防火墙与入侵检测系统的原理与方法防火墙与入侵检测系统在网络安全中起着重要的作用,它们能够保护计算机和网络免受未经授权的访问和恶意攻击。

本文将介绍C语言实现防火墙与入侵检测系统的原理与方法,以帮助读者更好地了解和运用这些技术。

一、防火墙的原理与方法防火墙是一种位于网络与计算机之间的安全设备,通过策略控制和监控网络流量,以防止未经授权的访问和恶意攻击。

1.1 基于包过滤的防火墙基于包过滤的防火墙是最早也是最常见的防火墙类型之一。

它基于预先定义的规则集,对网络数据包进行检查和过滤。

这些规则可以包括源IP地址、目标IP地址、端口号等。

使用C语言编写的防火墙程序可以通过监听网络接口,对每个进出的数据包进行检查和过滤。

1.2 应用层防火墙应用层防火墙工作在OSI模型的应用层,它能够对网络传输的数据进行深度检测和处理。

应用层防火墙通常通过对特定协议的解析来判断是否允许数据传输。

使用C语言编写的防火墙程序可以拦截并检测特定协议的数据传输。

二、入侵检测系统的原理与方法入侵检测系统是一种实时监控计算机网络的安全事件和威胁的系统。

它能够检测和报告未经授权的访问、恶意攻击和异常行为。

2.1 基于特征匹配的入侵检测系统基于特征匹配的入侵检测系统使用预定义的规则或特征来检测网络流量中的恶意行为。

它通过与已知的攻击特征进行匹配,来判断是否存在入侵行为。

使用C语言编写的入侵检测系统能够对特定的规则和特征进行匹配和检测。

2.2 基于异常检测的入侵检测系统基于异常检测的入侵检测系统通过监测和分析网络和计算机的正常行为,来检测和识别异常行为。

它能够识别不符合正常行为模式的活动,并发出警报。

使用C语言编写的入侵检测系统可以通过对网络流量和系统日志的分析,识别并响应异常行为。

三、C语言实现防火墙与入侵检测系统的示例代码下面是C语言实现防火墙与入侵检测系统的示例代码,供读者参考:```c#include <stdio.h>// 防火墙实现代码void firewall(int sourceIP, int destIP, int port) {// 将规则写入防火墙策略// 检查数据包是否符合规则// 如果匹配规则,则允许访问,否则拒绝访问printf("防火墙策略已生效\n");}// 入侵检测系统实现代码void intrusionDetection(int sourceIP, int destIP, int protocol) {// 检测并分析数据包中的异常行为// 如发现入侵行为,则发送警报printf("入侵检测系统已启动\n");}int main() {// 使用示例代码测试防火墙和入侵检测系统firewall(192.168.1.1, 192.168.1.100, 80);intrusionDetection(10.0.0.1, 10.0.0.2, TCP);return 0;}```以上示例代码演示了如何使用C语言来实现防火墙和入侵检测系统的功能。

SecPath系列防火墙配置管理典型配置举例

SecPath系列防火墙配置管理典型配置举例关键词:配置管理,备份摘要:配置管理模块主要用于对设备进行配置保存(加密和非加密)、备份、配置恢复和恢复出厂配置,用户可以在Web页面方便地对设备的配置进行维护和管理。

缩略语:缩略语英文全名中文解释- - -目录1 特性简介 (3)2 应用场合 (3)3 注意事项 (3)4 配置举例 (3)4.1 组网需求 (3)4.2 配置思路 (4)4.3 使用版本 (4)4.4 配置步骤 (4)4.4.1 基本配置 (4)4.4.2 配置管理 (6)4.5 验证结果 (8)4.5.1 配置保存 (8)4.5.2 配置备份 (9)4.5.3 配置恢复 (9)4.5.4 恢复出厂配置 (9)4.5.5 软件升级 (9)4.5.6 设备重启 (9)1 特性简介配置管理页面包含“配置保存”、“配置备份”、“配置恢复”和“恢复出厂配置”四个页签。

配置保存可以加密保存配置,如果将配置信息备份下来,打开文件查看时,看到的是密文显示。

在此页面可以对当前的配置信息进行配置备份和备份恢复。

软件升级和系统重启可以让用户通过Web页面对设备进行管理和操作。

2 应用场合用于设备的日常维护,当配置修改后,可以保存配置以免设备断电配置信息丢失。

也可以将配置信息备份下来,用于日后的配置恢复。

如果想清空配置信息时,可以恢复出厂配置。

3 注意事项(1) 软件升级时,尽量在流量少的时候操作,以免影响用户正常使用。

(2) 通过在命令行下输入save或在Web管理页面点击“配置保存”,可以对当前配置进行保存。

保存的配置文件有两个,分别为startup.cfg和system.xml。

(3) 备份或恢复时请将startup.cfg和system.xml一起备份和恢复。

4 配置举例4.1 组网需求本配置举例中,设备使用的是U200-S。

本典型配置适合SecPath F5000-A5、SecPath F1000E、SecPath UTM 200-A/200-M/200-S防火墙图1配置管理组网图设备默认出厂配置,GE0/0口为管理口,地址为192.168.0.1/24,用户可以将管理PC的网卡与设备的GE0/0口连接,并设置网卡地址为同网段的地址,则可以通过在浏览器的地址栏输入http://192.168.0.1 登录设备的Web网管,进行其他配置操作。

CISCO 5520防火墙配置实例

CISCO 5520防火墙配置实例本人在项目中已经两次接触到思科5500系列防火墙的配置应用了,根据项目的需求不同,详细的配置也不一样,因此汇总了一个通用版本的思科5500系列防火墙的配置,不详之处,请各位大虾给予指点,谢谢!CD-ASA5520# show run : Saved:ASA Version 7.2(2)!hostname CD-ASA5520 &nb sp; //给防火墙命名domain-name default.domain.invalid //定义工作域enable password 9jNfZuG3TC5tCVH0 encrypted //进入特权模式的密码namesdns-guard !内网接口:duplex full //接口作工模式:xx,半双,自适应nameif inside //为端口命名:内部接口inside security-level 100 //设置安全级别0~100值越大越安全ip address 192.168.1.1 255.255.255.0 //设置本端口的IP地址!外网接口nameif outside //为外部端口命名:外部接口outsidesecurity-level 0ip address 202.98.131.122 255.255.255.0 //IP地址配置!nameif dmzsecurity-level 50ip address 192.168.2.1 255.255.255.0!shutdownno nameifno security-levelno ip address !防火墙管理地址shutdownno nameifno security-levelno ip address !passwd 2KFQnbNIdI.2KYOU encryptedftp mode passiveclock timezone CST 8dns server-group DefaultDNSdomain-name default.domain.invalidaccess-list outside_permit extended permit tcp any interface outside eq 3389//访问控制列表access-list outside_permit extended permit tcp any interface outside range 300 30010//允许外部任何用户可以访问outside 接口的300-30010的端口。

防火墙配置案例

防火墙配置案例一、场景设定。

假设咱有一个小公司网络,里面有办公电脑、服务器,还有员工们的手机等设备都连着公司的网络。

我们希望做到的是,让内部员工能正常上网办公、访问公司内部服务器,同时防止外面那些不怀好意的网络攻击。

二、防火墙设备选择(简单假设下)我们就选一个常见的企业级防火墙设备,比如某品牌的防火墙,它就像一个网络的大闸门,能决定哪些流量能进来,哪些得被拒之门外。

三、基本配置步骤。

1. 接口配置。

防火墙有好几个接口呢。

我们把连接外部网络(比如互联网)的接口叫做WAN接口,就像房子的大门对着外面的大街一样。

这个接口要配置好公网的IP地址,这是网络世界里别人能找到咱们公司网络的“门牌号”。

然后,还有连接内部办公网络的接口,叫LAN接口。

这个接口的IP地址就设成咱们内部网络的网段,比如说192.168.1.1/24,这就相当于公司内部各个办公室的地址范围。

2. 访问控制策略(ACLs)允许内部员工访问互联网。

我们就像给内部员工发通行证一样,设置一条规则:源地址是内部网络(192.168.1.0/24),目的地址是任何(0.0.0.0/0),端口是常见的80(用于网页浏览)、443(用于安全网页浏览)等,动作是允许。

这就好比告诉防火墙,公司里的小伙伴们想出去看看网页是可以的。

限制外部对内部服务器的访问。

假设公司有个Web服务器,IP地址是192.168.1.10。

我们只希望外部的人能通过80端口(HTTP)和443端口(HTTPS)访问这个服务器。

那我们就设置一条规则:源地址是任何(0.0.0.0/0),目的地址是192.168.1.10,端口是80和443,动作是允许。

其他端口和对内部其他设备的非授权访问都统统拒绝,就像只给来谈生意的人开了特定的会议室门,其他门都锁着不让进。

阻止恶意流量。

比如说,那些来自某些已知的恶意IP地址段的流量,我们就像看到坏蛋就把他们赶跑一样。

设置规则:源地址是那些恶意IP段,目的地址是我们内部网络任何地址,动作是拒绝。