实验二操作系统安全配置

操作系统实验二

实验二并发与调度一、实验目的在本实验中,通过对事件和互斥体对象的了解,来加深对Windows 2000线程同步的理解。

通过分析实验程序,了解管理事件对象的API。

了解在进程中如何使用事件对象,在进程中如何使用互斥体对象,线程如何通过文件映射对象发送数据。

在Linux Redhat 9.0操作系统平台上,用pipe()创建一个管道文件,然后用fork()创建两个生产进程和两个消费进程,它们之间通过pipe()传递消息。

二、实验环境硬件环境:计算机一台,局域网环境;软件环境:Windows 2000 Professional,Linux Redhat 9.0操作系统平台,Visual C++ 6.0企业版。

三、实验内容和步骤第一部分:互斥体对象本程序中显示的类CCountUpDown使用了一个互斥体来保证对两个线程间单一数值的访问。

每个线程都企图获得控制权来改变该数值,然后将该数值写入输出流中。

创建者实际上创建的是互斥体对象,计数方法执行等待并释放,为的是共同使用互斥体所需的资源(因而也就是共享资源) 。

利用互斥体保护共享资源// mutex项目# include <windows.h># include <iostream>class CCountUpDown{public:CCountUpDown(int nAccesses) :m_hThreadInc(INV ALID_HANDLE_V ALUE) ,m_hThreadDec(INV ALID_HANDLE_V ALUE) ,m_hMutexV alue(IN V ALID_HANDLE_V ALUE) ,m_nV alue(0) ,m_nAccess(nAccesses){m_hMutexV alue = :: CreateMutex(NULL,TRUE,NULL) ;m_hThreadInc = :: CreateThread(NULL,0,IncThreadProc,reinterpret_cast <LPVOID> (this) ,0,NULL) ;m_hThreadDec = :: CreateThread(NULL,0,DecThreadProc,reinterpret_cast <LPVOID> (this) ,0,NULL) ;:: ReleaseMutex(m_hMutexV alue) ;}virtual ~CCountUpDown(){:: CloseHandle(m_hThreadInc) ;:: CloseHandle(m_hThreadDec) ;:: CloseHandle(m_hMutexV alue) ;}virtual void WaitForCompletion(){if (m_hThreadInc != INV ALID_HANDLE_V ALUE &&m_hThreadDec != INV ALID_HANDLE_V ALUE){:: WaitForSingleObject(m_hThreadInc, INFINITE) ;:: WaitForSingleObject(m_hThreadDec, INFINITE) ;}}protected:virtual void DoCount(int nStep){while (m_nAccess > 0){:: WaitForSingleObject(m_hMutexV alue, INFINITE) ;m_nV alue += nStep;std :: cout << “thread: ” << :: GetCurrentThreadId()<< “value: ” << m_n V alue<< “access: ” << m_nAccess << std :: endl;--m_nAccess;:: Sleep(1000) ; // 使显示速度放慢:: ReleaseMutex(m_hMutexV alue) ;}}static DWORD WINAPI IncThreadProc(LPVOID lpParam){CCountUpDown* pThis =reinterpret_cast < CCountUpDown* > (lpParam) ;pThis -> DoCount(+1) ;return(0) ;}static DWORD WINAPI DecThreadProc(LPVOID lpParam){CCountUpDown* pThis =reinterpret_cast <CCountUpDown* > (lpParam) ;pThis -> DoCount(-1) ;return(0) ;}protected:HANDLE m_hThreadInc;HANDLE m_hThreadDec;HANDLE m_hMutexV alue;int m_nV alue;int m_nAccess ;} ;void main(){ CCountUpDown ud(50) ;ud.WaitForCompletion() ; }分析程序的运行结果,可以看到线程(加和减线程) 的交替执行(因为Sleep() API允许Windows切换线程) 。

实验一-Windows操作系统进行安全配置

实验一-Windows操作系统进行安全配置

实验一

Windows操作系统进行安全配置

一,实验目的

理解操作系统安全对电子商务系统安全的重要性

熟悉操作系统的安全机制,以及Windows的安全策略

掌握对Windows操作系统进行安全配置的基本方法和步骤

二,实验环境

实验设备:PC机及其局域网,具备Internet连接

软件环境:Windows XP

三,实验内容

内容1:账户和密码的安全设置

1.删除不再使用的账户

(1)检查和删除不再使用的账户

“开始” →“控制面板"→“管理工具” →“计算机管理” →“本地用户和组” →“用户” →“删除其中不再使用的账户”

(2)禁用Guest账户

在1.基础上→选“Guest 账户” →“属性” →“Guest属性” →“账户已停用”

2.启用账户策略

(1)密码策略

“控制面板” →“管理工具” →“本地安全策略” →“本地安全设置” →“账户策略” →“密码策略”→设置如下:

设:“密码必须符合复杂性要示”启用

设:“密码长度最小值” 8位

设:“密码最长存留期” 30天

设:“密码最短存留期” 5天

设:“强制密码历史” 3个记住的密码

(2)账户锁定策略

“控制面板” →“管理工具” →“本地安全策略” →“本地安全设置” →“账户策略” →“账户锁定策略”→设置如下:“账记锁定阈值”可抵御“对用户密码的暴力猜测”:设为“3”

“复位账户锁定计数器”被锁定的账户多长时间可被复位“0”:“3分”

“账户锁定时间” 被锁定后的账户,多长时间才能重新使用:“10分”。

操作系统安全实验1实验报告

操作系统安全实验1实验报告一、实验目的本次操作系统安全实验的主要目的是让我们深入了解操作系统的安全机制,通过实际操作和观察,掌握一些常见的操作系统安全配置和防护方法,提高对操作系统安全的认识和应对能力。

二、实验环境本次实验使用的操作系统为Windows 10 和Linux(Ubuntu 2004),实验设备为个人计算机。

三、实验内容与步骤(一)Windows 10 操作系统安全配置1、账户管理创建新用户账户,并设置不同的权限级别,如管理员、标准用户等。

更改账户密码策略,包括密码长度、复杂性要求、密码有效期等。

启用账户锁定策略,设置锁定阈值和锁定时间,以防止暴力破解密码。

2、防火墙配置打开 Windows 防火墙,并设置入站和出站规则。

允许或阻止特定的应用程序通过防火墙进行网络通信。

3、系统更新与补丁管理检查系统更新,安装最新的 Windows 安全补丁和功能更新。

配置自动更新选项,确保系统能够及时获取并安装更新。

4、恶意软件防护安装并启用 Windows Defender 防病毒软件。

进行全盘扫描,检测和清除可能存在的恶意软件。

(二)Linux(Ubuntu 2004)操作系统安全配置1、用户和组管理创建新用户和组,并设置相应的权限和归属。

修改用户密码策略,如密码强度要求等。

2、文件系统权限管理了解文件和目录的权限设置,如读、写、执行权限。

设置特定文件和目录的权限,限制普通用户的访问。

3、 SSH 服务安全配置安装和配置 SSH 服务。

更改 SSH 服务的默认端口号,增强安全性。

禁止 root 用户通过 SSH 登录。

4、防火墙配置(UFW)启用 UFW 防火墙。

添加允许或拒绝的规则,控制网络访问。

四、实验结果与分析(一)Windows 10 操作系统1、账户管理成功创建了具有不同权限的用户账户,并能够根据需求灵活调整权限设置。

严格的密码策略有效地增加了密码的安全性,减少了被破解的风险。

账户锁定策略在一定程度上能够阻止暴力破解攻击。

实验二操作系统安全配置

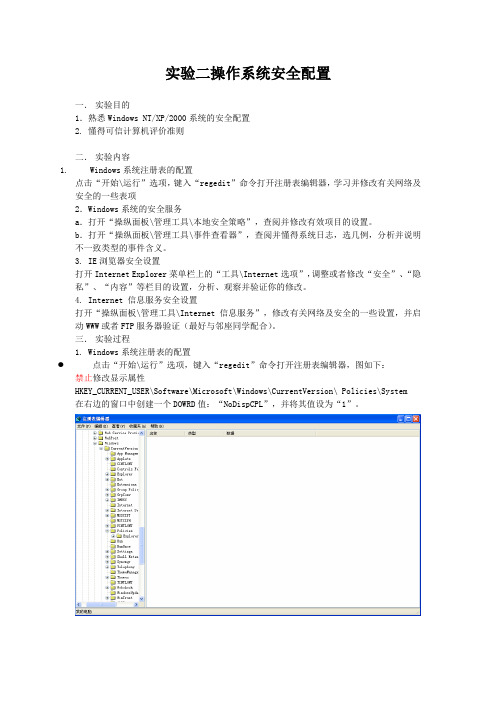

实验二操作系统安全配置一.实验目的1.熟悉Windows NT/XP/2000系统的安全配置2. 懂得可信计算机评价准则二.实验内容1.Windows系统注册表的配置点击“开始\运行”选项,键入“regedit”命令打开注册表编辑器,学习并修改有关网络及安全的一些表项2.Windows系统的安全服务a.打开“操纵面板\管理工具\本地安全策略”,查阅并修改有效项目的设置。

b.打开“操纵面板\管理工具\事件查看器”,查阅并懂得系统日志,选几例,分析并说明不一致类型的事件含义。

3. IE浏览器安全设置打开Internet Explorer菜单栏上的“工具\Internet选项”,调整或者修改“安全”、“隐私”、“内容”等栏目的设置,分析、观察并验证你的修改。

4. Internet 信息服务安全设置打开“操纵面板\管理工具\Internet 信息服务”,修改有关网络及安全的一些设置,并启动WWW或者FTP服务器验证(最好与邻座同学配合)。

三.实验过程1. Windows系统注册表的配置点击“开始\运行”选项,键入“regedit”命令打开注册表编辑器,图如下:禁止修改显示属性HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\ Policies\System 在右边的窗口中创建一个DOWRD值:“NoDispCPL”,并将其值设为“1”。

没有成功,由于Policies里无System选项.在HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer 下在右边的窗口中新建一个二进制值“NoViewContextMenu”,并设值为“01 00 00 00”。

修改后需重新启动WINDOWS .2、Windows系统的安全服务打开“操纵面板\管理工具\本地安全策略”,查阅并修改有效项目的设置。

计算机操作系统实验指导计算机实验环境搭建与使用

内核数设置

如何查看计算机有几个核

三. 利用VMWare虚拟机安装 Linux

Ubuntu Linux地下载

Ubuntu Linux 下载地址: https://ubuntu./download/desktop

版本可自行选择 以Ubuntu Linux 二0为例

编辑虚拟机设置

安装Linux映像文件(ubuntu-xxxx-xxxxxxxx.iso)

实验结果

The End!

user一

常用地磁盘管理命令

df 查看文件系统地磁盘空间占用情况 du 显示目录或文件所占磁盘空间大小 mount 挂装文件系统 umount 解挂文件系统

与用户有关地命令

passwd 修改用户口令 su 切换用户 sudo 允许普通用户使用超级用户权限执行一些命

令

六. Linux下C程序地编写

Makefile文件示例二

obj= main.o hello一.o hello二.o #变量定义

main: $(obj)

gcc –o main $(obj)

hello一.o: hello一.h 隐式规则

#自动推导与

hello二.o: hello二.h

clean:

rm $(obj)

七. 实验二.一 Linux常用命令 使用

实验目地

了解Linux 操作系统地Shell 命令格式,熟练掌握 常用命令与选项地功能

实验内容

练常用地Linux Shell 命令及命令选项,包括文件目 录命令,备份压缩命令,重定向及管道命令等。要求 熟练掌握下列命令地使用。 (一)改变及显示目录命令:cd,pwd,ls (二)文件及目录地创建,复制,删除与移动命令 :touch,cp,mv,rm,mkdir,rmdir (三)显示文件内容命令 :cat,more,less,head,tail (四)文件查找命令:find,whereis,grep (五)文件与目录权限改变命令:chmod (六)备份与压缩命令:tar,gzip,bzip二

计算机基础实验报告实验一二参考模板

计算机基础实验报告实验一二参考模板一、实验目的计算机基础实验一的目的在于让学生熟悉计算机的基本操作和常用软件的使用,培养学生的动手能力和问题解决能力。

实验二则侧重于加深对计算机系统和网络知识的理解,提高学生的综合应用能力。

二、实验环境实验在学校的计算机实验室进行,每台计算机均安装了 Windows 操作系统,并配备了常用的办公软件、编程工具和网络浏览器等。

实验室还提供了稳定的网络环境,以便进行网络相关的实验操作。

三、实验内容与步骤(一)实验一1、计算机硬件的认识打开计算机主机箱,观察主板、CPU、内存、硬盘、显卡等硬件设备的外观和接口。

了解各硬件设备的主要功能和性能指标。

2、操作系统的安装与设置使用安装光盘或 U 盘启动盘,安装 Windows 操作系统。

进行系统初始化设置,如用户名、密码、日期时间等。

安装驱动程序,确保硬件设备正常工作。

3、常用办公软件的使用打开 Word 软件,进行文档的创建、编辑、排版和保存。

使用 Excel 软件进行表格的制作、数据计算和图表绘制。

利用 PowerPoint 软件创建演示文稿,添加文字、图片、动画等元素。

(二)实验二1、计算机网络基础了解计算机网络的组成、分类和拓扑结构。

学习 IP 地址、子网掩码、网关和 DNS 的概念和设置方法。

通过命令提示符(CMD)窗口,使用 Ping 命令检测网络连通性。

2、网络服务与应用配置 Web 服务器和 FTP 服务器,实现网页的发布和文件的上传下载。

学会使用浏览器访问网页、搜索信息和下载文件。

了解电子邮件的工作原理,注册邮箱并进行邮件的收发。

四、实验结果与分析(一)实验一1、硬件认识方面,学生能够准确识别计算机的主要硬件设备,并对其功能有了初步的了解。

但对于一些较新的硬件技术和性能参数的理解还不够深入。

2、操作系统的安装和设置过程较为顺利,大部分学生能够独立完成。

但在驱动程序的安装过程中,少数学生遇到了兼容性问题,需要通过更新驱动或寻求技术支持解决。

计算机系统安全 实验二-metasploit

计算机系统安全实验二:操作系统安全与metasploit渗透测试实验目的:学习计算机操作系统安全相关容。

学习操作系统渗透相关容学习metasploit渗透工具使用。

实验原理:Windows 操作系统安全结构网络渗透原理实验环境:软件:vmware 8.0环境下,虚拟机,vm-WinXP镜像虚拟机,backtrack 4及backtrack 5 虚拟机镜像等。

实验拓扑:被渗透机:使用虚拟机XP,建议使用未安装更新的英文XP操作系统,,设置其IP 地址为,自动获得,虚拟机网络连接方式NAT方式。

实验室计算机network系统下中network_vm 目录中有metasploitable_XP,可使用之。

渗透测试机:使用Bt4或5作为操作系统,准备工作:启动两台虚拟机,按上图方式设置,请先记录下两台虚拟机的IP:被渗透机:操作系统:____windows xp with sp1_________IP地址:_______192.168.160.136_____________ 渗透测试机:操作系统:___________bt5_______IP地址:___________192.168.160.134________(注意,若网络连接未启用,请先启用之,linux 下可使用ifup eth0)实验容:第一部分:针对操作系统部服务端口进行渗透了解ms08-067漏洞详情:(请课后上网查询相关容)漏洞描述:曾经的冲击波、震荡波等大规模攻击都是由于Windows的RPC服务漏洞造成的,MS08-067远程溢出漏洞也不例外。

MS08-067远程溢出漏洞的原因是由于Windows系统中RPC存在缺陷造成的,Windows系统的Server服务在处理特制RPC请求时存在缓冲区溢出漏洞,远程攻击者可以通过发送恶意的RPC请求触发这个溢出,如果受影响的系统收到了特制伪造的RPC请求,可能允许远程执行代码,导致完全入侵用户系统,以SYSTEM 权限执行任意指令并获取数据,并获取对该系统的控制权,造成系统失窃及系统崩溃等严重问题。

实验二配置步骤

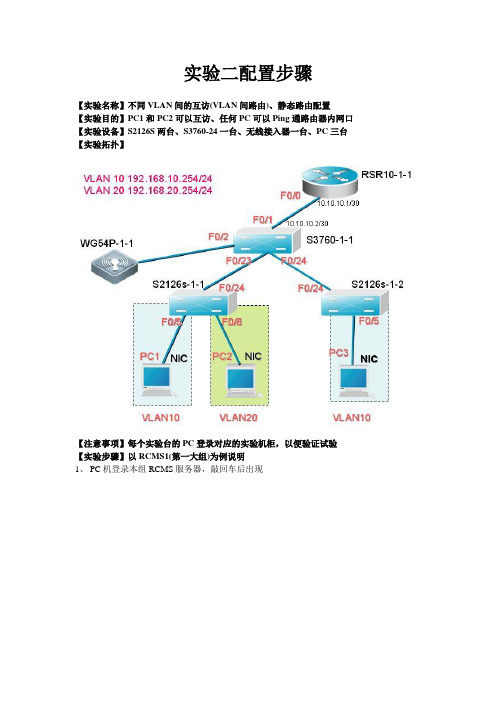

实验二配置步骤【实验名称】不同VLAN间的互访(VLAN间路由)、静态路由配置【实验目的】PC1和PC2可以互访、任何PC可以Ping通路由器内网口【实验设备】S2126S两台、S3760-24一台、无线接入器一台、PC三台【实验拓扑】【注意事项】每个实验台的PC登录对应的实验机柜,以便验证试验【实验步骤】以RCMS1(第一大组)为例说明1、PC机登录本组RCMS服务器,敲回车后出现2、单击鼠标左键,进入即将配置的设备(S2126S-1-1),弹出Telnet登陆框,然后敲回车3、依次按照如下命令进行配置,每条命令后有注释。

s2126s-1-1>enable 14------------------学生使用14极权限进入特权模式,密码为student Password:s2126s-1-1#configure terminal--------进入全局配置模式Enter configuration commands, one per line. End with CNTL/Z.s2126s-1-1(config)#vlan 10-----------创建VLAN100d:0h:30m:18s @5-CONFIG:Configured from outbands2126s-1-1(config-vlan)#exit---------退出0d:0h:30m:19s @5-CONFIG:Configured from outbands2126s-1-1(config)#vlan 20-----------创建VLAN200d:0h:30m:23s @5-CONFIG:Configured from outbands2126s-1-1(config-vlan)#exit---------退出0d:0h:30m:24s @5-CONFIG:Configured from outbands2126s-1-1(config)#interface fastEthernet 0/5-------- 进入5口0d:0h:30m:30s @5-CONFIG:Configured from outbands2126s-1-1(config-if)#switchport access vlan 10-----将5口划入到VLAN100d:0h:30m:35s @5-CONFIG:Configured from outbands2126s-1-1(config-if)#exit-------------------------------退出0d:0h:30m:36s @5-CONFIG:Configured from outbands2126s-1-1(config)#interface fastEthernet 0/8---------进入8口0d:0h:30m:47s @5-CONFIG:Configured from outbands2126s-1-1(config-if)#switchport access vlan 20------将8口划入到VLAN200d:0h:30m:55s @5-CONFIG:Configured from outbands2126s-1-1(config-if)#exit--------------------------------退出0d:0h:30m:57s @5-CONFIG:Configured from outbands2126s-1-1(config)#interface fastEthernet 0/24---------------进入24口0d:0h:31m:0s @5-CONFIG:Configured from outbands2126s-1-1(config-if)#switchport mode trunk----------------设置为Trunk模式0d:0h:31m:4s @5-CONFIG:Configured from outbands2126s-1-1(config-if)#no shutdown---------------------------激活端口0d:0h:31m:7s @5-CONFIG:Configured from outbands2126s-1-1(config-if)#end--------------------------------------退出0d:0h:31m:8s @5-CONFIG:Configured from outbands2126s-1-1#4、单击鼠标左键,进入即将配置的设备(S2126S-1-2),弹出Telnet登陆框,然后敲回车s2126s-1-2>enable 14------------------学生使用14极权限进入特权模式,密码为student Password:s2126s-1-2#configure terminal--------进入全局配置模式Enter configuration commands, one per line. End with CNTL/Z.s2126s-1-2(config)#vlan 10-----------创建VLAN100d:0h:30m:18s @5-CONFIG:Configured from outbands2126s-1-2(config-vlan)#exit---------退出0d:0h:30m:19s @5-CONFIG:Configured from outbands2126s-1-2(config)#interface fastEthernet 0/5-------- 进入5口0d:0h:30m:30s @5-CONFIG:Configured from outbands2126s-1-2(config-if)#switchport access vlan 10-----将5口划入到VLAN100d:0h:30m:35s @5-CONFIG:Configured from outbands2126s-1-2(config-if)#exit-------------------------------退出0d:0h:30m:36s @5-CONFIG:Configured from outbands2126s-1-2(config)#interface fastEthernet 0/24---------------进入24口0d:0h:31m:0s @5-CONFIG:Configured from outbands2126s-1-2(config-if)#switchport mode trunk----------------设置为Trunk模式0d:0h:31m:4s @5-CONFIG:Configured from outbands2126s-1-2(config-if)#no shutdown---------------------------激活端口0d:0h:31m:7s @5-CONFIG:Configured from outbands2126s-1-2(config-if)#end--------------------------------------退出0d:0h:31m:8s @5-CONFIG:Configured from outbands2126s-1-2#6、单击鼠标左键,进入即将配置的设备(S3760-1-1),弹出Telnet登陆框,然后敲回车S3760-1-1>enable 14-----------------------学生使用14极权限进入特权模式,密码为student Password:S3760-1-1#configure terminal------------进入全局模式Enter configuration commands, one per line. End with CNTL/Z.S3760-1-1(config)#vlan 10---------------创建VLAN10S3760-1-1(config-vlan)#exit-------------退出S3760-1-1(config)#vlan 20---------------创建VLAN20S3760-1-1(config-vlan)#exit-------------退出S3760-1-1(config)#interface vlan 10----进入VLAN10S3760-1-1(config-if)#ip address 192.168.10.254 255.255.255.0----配置IP地址,作为用户网关S3760-1-1(config-if)#no shutdown-------激活端口S3760-1-1(config-if)#exit-----------------退出S3760-1-1(config)#interface vlan 20----进入VLAN20S3760-1-1(config-if)#ip address 192.168.20.254 255.255.255.0----配置IP地址,作为用户网关S3760-1-1(config-if)#no shutdown-------激活端口S3760-1-1(config-if)#exit-----------------退出S3760-1-1(config)#interface fastEthernet 0/2----------进入F0/2端口S3760-1-1(config-if)#switchport access vlan 10---将F0/2端口加入到VLAN10,用于接入无线接入器WG54P S3760-1-1(config-if)#exit-----------------退出S3760-1-1(config)#interface range fastEthernet 0/23-24-----批量进入F0/23和F0/24端口S3760-1-1(config-if-range)#switchport mode trunk-----------设置为Trunk口S3760-1-1(config-if-range)#no shutdown-------激活端口S3760-1-1(config-if-range)#exit-----------------退出S3760-1-1(config)#interface fastEthernet 0/1-----------进入F0/1端口S3760-1-1(config-if)#no switchport-----------设置为路由口S3760-1-1(config-if)#ip address 10.10.10.2 255.255.255.252-------设置IP地址S3760-1-1(config-if)#no shutdown-------激活端口S3760-1-1(config-if)#exit-----------------退出S3760-1-1(config)#ip route 0.0.0.0 0.0.0.0 10.10.10.1---添加指向路由器的静态路由S3760-1-1(config)#end-----------------退出S3760-1-1#8、单击鼠标左键,进入即将配置的设备(RSR10-1-1),弹出Telnet登陆框,然后敲回车9、依次按照如下命令进行配置,每条命令后有注释。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验二操作系统安全配置【实验目的】1.掌握使用安全策略设置的方法,了解安全策略的主要内容和用途2.掌握用计算机管理工具管理本地用户帐户的方法,了解Windows下帐户的命名规则和口令要求3.掌握Windows下审核策略的设置方法,了解审核策略的制定准则4.掌握Windows环境中网络服务和端口的安全管理技术5.掌握Windows下IPSec策略的配置方法,利用IPSec进行安全传输【实验设备及环境】1.Windows XP操作系统2.Windows Server 2003操作系统(虚拟机)【实验导读】1.安全策略设置操作系统的安全配置是整个操作系统安全策略的核心,其目的就是从系统根源构筑安全防护体系,通过用户和密码管理、共享设置、端口管理和过滤、系统服务管理、本地安全策略、外部工具使用等手段,形成一整套有效的系统安全策略。

Windows系统安装的默认配置是不安全的,在系统使用前,应该进行一些设置,以使系统更安全。

通过本地安全策略可以控制:●访问计算机的用户;●授权用户使用计算机上的哪些资源;●是否在事件日志中记录用户或组的操作。

2.用户管理在Windows 中,用户管理对于系统和组织安全性非常关键,在组织内部,应该存在用来确定每个新用户具有的正确权限的过程,当用户离开组织时,应该具有保证用户不能再访问系统的过程。

⑴Windows用户帐户Windows提供三种类型的用户帐户:本地用户帐户、域用户帐户和内置用户帐户。

本地用户帐户允许用户登录到一台特定的计算机上,从而可以访问该计算机上的资源。

域用户帐户允许用户登录到域中从而可以访问网络中的资源。

内置用户帐户允许用户执行管理任务或者访问本地和网络资源。

一般Administrator帐户不能被删除,在实际应用时为了增加入侵难度,可以更改Administrator帐户名,比如改成guestone。

⑵帐户规则①命名规范命名规范确定域中的用户如何被标识,命名规范可参考表2-1表2-1 命名规范②口令要求为了保护对计算机的访问,每个用户必须有口令,对于口令有以下要求:●一定为Administrator设定一个安全的口令;●使用难以猜测的口令,例如避免使用和用户名称明显相关的口令;●口令可以多达128个字符,推荐使用最少8个字符的口令;●使用大写和小写、数字和有效的非字母符号进行结合的口令。

3.系统审核安全审核是Windows 2000最基本的入侵检测方法。

当有人尝试对系统进行某种方式(如尝试用户密码,改变帐户策略和未经许可的文件访问等等)入侵的时候,都会被安全审核记录下来。

很多的管理员在系统被入侵了几个月都不知道,直到系统遭到破坏。

4.网络服务和端口管理Windows中有许多用不着的服务自动处于激活状态,Terminal Services(终端服务)和IIS(Internet 信息服务)等都可能给系统带来安全漏洞。

为了能够在远程方便的管理服务器,很多机器的终端服务都是开着的,如果开了,要确认已经正确的配置了终端服务。

有些恶意的程序也能以服务方式悄悄的运行服务器上的终端服务。

要留意服务器上开启的所有服务并每天检查。

另外,需要把系统用不着的网络端口也关闭,防止黑客的攻击。

用端口扫描器扫描系统所开放的端口,在Winnt\system32\drivers\etc\services文件中有知名端口和服务的对照表可供参考。

如果配置一台Web服务器,只允许TCP的80端口通过就可以了。

TCP/IP筛选器是Windows自带的防火墙,功能比较强大,可以替代防火墙的部分功能。

5.IPSec策略IPsec在网络层提供安全服务,它能使系统按需选择安全协议,决定服务所使用的算法及放置密钥到相应位置。

在Windows操作系统中内嵌了对IPsec的支持,可以方便的建立主机到主机,网络到网络的安全通信。

IPsec适用于基于IPsec策略的通信,可以使用IPsec 策略来决定何时使用IPsec保护计算机之间的通信。

创建 IPsec 策略时,需要配置 IPsec 规则(这些规则确定 IPsec 的行为)以及设置(设置的应用与配置的规则无关)。

配置 IPsec 策略后,必须将该策略指派给一台计算机才能实施该策略。

虽然在一台计算机上可以存在多个 IPsec 策略,但每次只能将一个IPsec 策略指派给一台计算机。

IPsec 规则确定 IPsec 必须对哪些类型的通信流进行检查;是允许通信流、阻止通信流还是协商安全性;如何对 IPSec 对等方进行身份验证;以及其他设置。

配置 IPsec 规则时,可以配置筛选器列表,该列表包含一个或多个筛选器、筛选器操作、身份验证方法、连接类型和 IPsec 封装模式(传输模式或隧道模式)。

IPsec 规则通常是针对特定用途(例如,“阻止所有从 Internet 到 TCP 端口 135 的入站通信流”)配置的。

筛选器定义了要检查的通信流(这与防火墙规则类似)以及源和目标 IP 地址、协议和端口号(如果适用)。

筛选器操作定义了网络通信流的安全性要求。

【实验任务及内容】1.安全策略配置⑴以系统管理员的身份登录到Windows XP操作系统,对密码策略进行修改,选择【控制面板】|【管理工具】【本地安全策略】|【帐户策略】|【密码策略】,如图2-1所示。

图2-1 密码策略⑵双击右侧【密码必须符合复杂性要求】,出现如图2-2所示的界面。

如果启用该策略,则密码必须符合以下最低要求。

①不能明显包含用户帐户名或用户全名的一部分;②长度至少为六个字符;③必须包含以下四类字符中的三类字符:●英文大写字母( A – Z )●英文大写字母( a – z )●10个基本数字( 0 – 9 )●非字母字符( 例如!、$、#、% )⑶双击右侧【密码长度最小值】,出现如图2-3所示的界面。

对密码长度最小值进行修图2-3 密码复杂性要求图2-4 密码长度最小值策略设置⑷双击右侧【密码最长存留期】,出现如图2-4所示的界面。

该安全设置确定系统要求用户更改密码之前可以使用该密码的时间,范围是1~999天,默认为42天,设置为0表示密码永不过期。

⑸双击右侧【密码最短存留期】,出现如图2-5所示的界面。

该安全设置确定用户在可以更改密码之前必须使用该密码的时间。

可以设置为1~998天,密码最短使用期限必须小于密码最长使用期限。

图2-4密码最长存留期图2-5 密码最短存留期⑹双击右侧【强制密码历史】,出现如图2-6所示的界面。

该安全设置确定与某个用户帐户相关的密码的数量,可以设置为0~24之间。

该策略可以防止用户重新使用旧密码,确保旧密码不能继续使用,从而能够增强安全性。

⑺双击右侧【为域中所有用户使用可还原的加密来存储密码】,出现如图2-7所示的界面。

该安全设置确定操作系统是否使用可还原的加密来存储密码,此策略为某些应用程序提供支持,这些应用程序使用的协议需要用户密码来进行身份验证。

使用可还原的加密储存密码与储存纯文本密码在本质上是相同的。

因此,除非应用程序需求比保护密码信息更重要,否则绝不要启用此策略。

图2-6 强制密码历史图2-7 用可还原的加密来存储密码从上面这些设置项中我们不难得到一个最简单有效的密码安全方案,即首先启用“密码必须符合复杂性要求”策略,然后设置“密码最短存留期”,最后开启“强制密码历史”。

设置好后,在“控制面板”中重新设置管理员的密码,这时的密码不仅本身是安全的(不低于6位且包含不同类别的字符),而且以后修改密码时也不易出现与以前重复的情况了,这样的系统密码安全性非常高。

2.添加和管理本地用户⑴以系统管理员的身份登录到Windows XP操作系统,通过【控制面板】|【管理工具】|【计算机管理】进入【计算机管理】界面。

选择左侧【本地用户和组】|【用户】,出现如图2-8所示的界面。

图2-8 用户管理界面⑵右击【用户】条目,从菜单中选择【新用户】。

添加用户名为test的用户。

如图2-9所示。

如果在密码策略中启用了复杂性密码要求,这时系统会提示密码不符合复杂性要求,需要按照密码复杂性要求选择密码。

图2-9 添加新用户⑶为当前用户选择合适的组,默认的当前用户属于users组,下面提升test的权限,把它放入Administrators组中。

方法是:在用户列表中双击test用户,出现用户属性界面,选择【隶属于】选项卡,单击【添加】按钮,出现如图2-10所示界面,在【输入对象名称来选择】编辑框中输入Administrators,单击右侧【检查名称】按钮,出现Administrators 组的信息,再单击【确定】即可。

图2-10 添加用户到系统管理员组中3.添加域用户⑴以Domain Admins组成员的身份登录Windows Server 2003操作系统(虚拟机),然后打开【控制面板】|【管理工具】|【Active Directory用户和计算机】,如图2-11所示。

图2-11【Active Directory用户和计算机】管理界面⑵右键单击User选项,选择【新建】|【用户】。

⑶输入【姓】|【名】以及“用户登录名”,如图2-12所示,然后单击【下一步】。

图2-12 输入用户信息⑷输入并确认密码,清除【用户下次登录时需更改密码】复选框,如图2-13所示,然后单击【下一步】。

图2-13 输入新用户密码⑸在右栏中找到刚加入的用户myuser,双击出现该用户的属性信息,单击【成员属于】选项卡,可以修改用户所属的组,修改用户的权限,如图2-14所示。

图2-14 新用户的属性3.系统审核设置审核策略的步骤如下:⑴以系统管理员的身份登录到Windows XP操作系统,对审核策略进行修改,选择【控制面板】|【管理工具】|【本地安全策略】|【审核策略】,出现如图2-15所示的管理界面。

图 2-15 审核策略管理界面⑵双击右侧栏目的【审核对象访问】,出现如图2-16所示的管理界面,对对象访问的审核策略进行修改。

修改完成后单击【确定】即可。

图2-16 审核对象访问策略管理界面⑶右键单击想要审核的文件或文件夹,选择弹出菜单的【属性】命令,接着在弹出的窗口中选择【安全】标签。

单击【高级】按钮,然后选择【审核】标签,再单击【添加】按钮,出现如图2-17所示的界面,在此处可以对要审核的行为进行编辑。

图2-17 Windows文件夹的审核项目4. 网络服务和端口管理以Domain Admins组成员的身份登录Windows Server 2003操作系统(虚拟机)。

⑴服务管理:①选择【控制面板】|【管理工具】|【服务】,如图2-18所示。

图2-18 服务管理界面②在右侧窗体中单击某一服务,在【操作】菜单上,单击【启动】、【停止】、【暂停】等命令对服务进行管理。

③要配置服务的启动方式,右键单击要配置的服务,选择【属性】,在【常规】选项卡上选择【启动类型】列表中的【自动】【手动】或【禁用】,如图2-19所示。