dll文件查看方法

Windows系统DLL速查

browseui.dll comctl32.dll comdlg32.dll

commctrl.dll cpuinf32.dll crtdll.dll

crypt32.dll ctl3d.dll ctl3d32.dll

hhctrl.ocx idle.dll iepeers.dll

ijl15.dll imgedit.ocx jscript.dll

libeay32.dll maxcodec.dll maxkernl.dll

mfc30.dll mfc40.dll mfc42.dll

cncs232.dll cncs32.dll core.dll

d3d9.dll disktool.dll eax.dll

egnsengine.dll fm20.dll gapi32.dll

glide2x.dll glide3x.dll glu32.dll

NPDocBox.dll nvcpl.dll NvCplDaemon

nvmctray.dll NvMediaCenter nwnp32.dll

odbc32.dll oleacc.dll oleaut32.dll

omi9.dll opengl32.dll oscore.dll

msvcp50.dll msvcp60.dll msvcp70.dll

msvcr70.dll msvcrt.dll msvcrt10.dll

msvcrt20.dll msvcrt40.dll msvcrtd.dll

msvfw32.dll mswinsck.ocx msxml.dll

setupapi.dll smackw32.dll storm.dll

win10怎么打开dll文件dll文件打开方法步骤

win10怎么打开dll⽂件dll⽂件打开⽅法步骤win10 dll⽂件怎么打开查看?电脑安装win10系统后发现C盘上⾯有很多dll格式的⽂件,⿏标双击发现打不开,系统dll是什么⽂件?毕竟储存在系统盘,也不敢随意删除,此⽂件需要什么⼯具才能打开?想知道的朋友⼀起和⼩编⼀起看看吧!什么是.dll⽂件dll是Dynamic Link Library的缩写,意为动态链接库。

DLL⽂件⼀般被存放在C:WindowsSystem⽬录下。

在Windows中,许多应⽤程序并不是⼀个完整的可执⾏⽂件,它们被分割成⼀些相对独⽴的动态链接库,即DLL⽂件,放置于系统中。

当我们执⾏某⼀个程序时,相应的DLL⽂件就会被调⽤。

⼀个应⽤程序可有多个DLL⽂件,⼀个DLL⽂件也可能被⼏个应⽤程序所共⽤,这样的DLL⽂件被称为共享DLL⽂件。

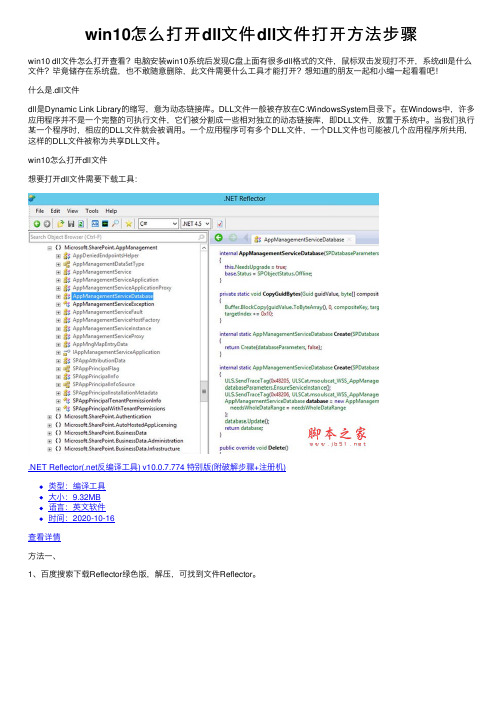

win10怎么打开dll⽂件想要打开dll⽂件需要下载⼯具:.NET Reflector(.net反编译⼯具) v10.0.7.774 特别版(附破解步骤+注册机)类型:编译⼯具⼤⼩:9.32MB语⾔:英⽂软件时间:2020-10-16查看详情⽅法⼀、1、百度搜索下载Reflector绿⾊版,解压,可找到⽂件Reflector。

2、双击Reflector,即可运⾏Reflector,可看到如下界⾯选中顶部菜单栏的“File”-“Open Assembly...”,具体如下图:3、找到想要查看的DLL⽂件,然后打开即可,具体如下图:4.点击类名我们就可以看到⾥⾯编写的内容了。

⽅法⼆、1、打开⼀个程序的安装⽬录,可以看到⼀些dll的⼀些⽂件,双击就会出现如图提⽰,如果电脑中没有安装对应软件的话就⽆法打开它。

2、右击此⽂件选择打开⽅式,选择记事本。

3、得到的就是⼀团乱码。

4、想要查看它就可以下载安装Reflector绿⾊版反编译⼯具,运⾏Reflector,出现如图所⽰窗⼝。

5、选择DLL对应的版本,点击OK。

dumpbin和dlltool用法

dumpbin和dlltool用法`dumpbin`是一个Windows平台上的二进制文件查看工具,它可以用来查看和分析可执行文件、动态链接库(DLL)以及其他二进制文件的内容和结构。

以下是使用`dumpbin`的基本用法:1. 查看可执行文件或DLL的导出符号表:```dumpbin /exports <file>```2. 查看可执行文件或DLL的导入符号表:```dumpbin /imports <file>```3. 查看可执行文件或DLL的资源表:```dumpbin /resources <file>```4. 查看可执行文件或DLL的重定位表:```dumpbin /relocations <file>```5. 查看可执行文件或DLL的节表:```dumpbin /section:<section_name> <file>````dlltool`是一个GNU工具,它用于创建和管理Windows上的动态链接库(DLL)。

它通常用于从一组目标文件中创建DLL,并生成与DLL一起使用的导入库文件。

以下是使用`dlltool`的基本用法:1. 创建DLL和导入库:```dlltool -d <def_file> -l <lib_file> -D <dll_file>```其中,`<def_file>`是一个定义DLL导出函数和变量的文本文件,`<lib_file>`是输出的导入库文件,`<dll_file>`是输出的DLL文件。

2. 从目标文件创建导入库:```dlltool -d <def_file> -l <lib_file>```3. 查看DLL文件的导出表符号:```dlltool -l <lib_file>```以上是`dumpbin`和`dlltool`的基本用法,你可以根据具体需求和参数选项进行更高级的操作和分析。

PE下运行软件找不到 dll 文件的方法

安装软件也是一样,提示找不到xxx文件。将缺少的文件复制到与你软件相同的目录下 重新安装。成功率不高。因为PE系统只集成了windows运行的核心应用。

如何更深入地解决这些问题呢?这就要PE制作者动脑筋了。运行软件时,PE会先从软件的同一目录下寻找所需文件,然后是PE系统的。而因为PE只包含了系统的核心文件,不能保证有所需文件。

PE下运行绿色软件(非集成在PE里的),大部分情况下会出错,提示找不到xxx文件(一般是dll文件)。如何解决这个问题呢?

其实stem32或C:\WINDOWS)搜索找到这个文件,再把它复制到与你软件相同的目录下 重新运行即可(可能会提示多次哦)。大部分情况下可以解决问题。

解决方法之一就是在这两步搜索之后让其自动搜索原系统的系统文件夹(比如C:\WINDOWS\system32或C:\WINDOWS)。这样就很智能了,免去了不少麻烦。

关于绿软运行、非绿软安装的其他问题也可以考虑采用这种“嫁接”的思路解决,因为原系统是健全的,解决问题的几率会大些。

【最新2018】关于电脑DLL文件缺失怎么办-范文模板 (3页)

本文部分内容来自网络整理,本司不为其真实性负责,如有异议或侵权请及时联系,本司将立即删除!== 本文为word格式,下载后可方便编辑和修改! ==关于电脑DLL文件缺失怎么办小知识:DLL文件的作用与好处大家都知道,软件的主程序一般为EXE类型的可执行文件,直接双击它可以启动一个软件。

但对DLL文件,知道的可能不如EXE多。

DLL是一种“动态链接库”文件,它是一套程序的重要组成部分。

在许多程序的开发中,由于需要调用相似或相同的功能,或由于功能繁多,开发时设计者会将功能相对独立或可以共享使用的部分单独设计成一个模块,于是,就将这些功能模块包装成一个动态链接库DLL文件。

一个程序可以调用多个DLL,而多个程序又可以分享同一个DLL,管理起来就方便多了,同时又大大节省了资源。

1. DLL文件缺失为哪般?作为与EXE发生关联的一种文件,DLL文件可与其关联的EXE主文件处在同一个目录中,也可能不在同一目录中。

许多程序共享使用的DLL文件随系统存在于Windows目录或其子目录中,为系统自带的文件,也有软件在安装时才将这些文件安装在系统目录中。

但是,当一些程序作为“绿色”软件使用时,人们又往往会忽略这一点。

在同样的系统中,拷贝了主程序而未拷贝DLL文件,到了另一个相同版本的系统中使用,由于该系统中默认已有所需DLL文件,所以给人的假象便是该软件好像不需要DLL文件也能运行,但实际上在运行中它是要调用系统目录中的DLL文件的。

若将该软件直接拷贝移植到了另一个不同版本的系统中,若系统中不包含其所需的DLL文件,运行就会出现问题,显示DLL缺失的提示。

2. 跨越系统 DLL借用移植知道了问题发生的原因,就可以用“倒推法”解决了。

系统提示缺少哪个文件,就通过系统搜索功能,在原来运行完好的系统中搜索这个文件,从搜索结果中选择位于系统目录下该DLL文件版本,拷贝移植到新的系统目录中,或者直接拷贝到与主程序相同的目录中即可。

win7 d3dx9.dll丢失的解决方法

如果您在Windows 7 中遇到D3DX9.dll 文件丢失的问题,您可以尝试以下步骤来修复它,解决方法如下:

1. 重新安装 DirectX:D3DX9.dll 是 DirectX 的一个组件,因此重新安装DirectX 可能会解决您的问题。

您可以从Microsoft 官方网站下载并安装最新版本的 DirectX。

2. 从其他来源获取D3DX9.dll:您可以从互联网上搜索并下载 D3DX9.dll 文件,然后将其复制到您的系统目录中。

请注意,从不受信任的来源下载文件可能会带来安全风险。

3. 使用系统文件检查器工具:Windows 7 提供了系统文件检查器工具(sfc /scannow),它可以扫描并修复系统文件的问题。

要使用该工具,请按下Windows 键+ R,输入"cmd" 并按回车键打开命令提示符窗口。

然后输入"sfc /scannow" 并按回车键。

4. 使用Windows 更新:有时,D3DX9.dll 的丢失可能是由于Windows 更新问题引起的。

您可以尝试检查并安装最新的 Windows 更新。

如果以上方法都无法解决问题,您可能需要考虑备份重要数据并重新安装Windows。

请注意,这可能会导致您失去所有应用程序和个人文件,因此在进行此操作之前请务必备份您的数据。

[Word]怎么打开和修改dll文件的?如何调用和编辑?)

![[Word]怎么打开和修改dll文件的?如何调用和编辑?)](https://img.taocdn.com/s3/m/26b819d1ab00b52acfc789eb172ded630b1c98df.png)

怎么打开和修改dll文件的?如何调用和编辑?)DLL后缀的文件是Dynamic Link. Library的缩写,也就是意为动态链接库。

在Windows中,许多应用程序并不是一个完整的可执行文件,它们被分割成一些相对独立的动态链接库,即DLL文件,放置于系统中。

当我们执行某一个程序时,相应的DLL文件就会被调用。

一个应用程序可有多个DLL文件,一个DLL文件也可能被几个应用程序所共用,这样的DLL文件被称为共享DLL文件。

DLL文件一般被存放在C:WindowsSystem目录下二、修改DLL文件的具体应用在系统的组策略和注册表中,我们可以修改一些键值来优化我们的系统,并加强操作系统的安全性。

可是,对于限制下载、禁止删除文件等功能,我们无法通过上述的操作来完成,这只有通过修改系统DLL文件来实现。

目前,我们通过修改系统的DLL文件,可以实现禁止删除文件、禁止IE下载、禁止IE另存为、禁止文件打开方式等功能。

三、系统中部分DLL文件的功能1、Browselc.dll IE所需要调用的库文件DLL结构雏形就是它了2、Shdoclc.dll 系统窗口及设置等,如删除文件、重命名3、Shell32.dll 系统窗口及设置等,如删除文件、重命名4、Cryptui.dll IE控件下载及提示对话框程序四、修改DLL文件的方法1、下载DLL文件修改工具EXESCOPE6.0-6.3或6.4工具,我使用的是Passolo V6.0.04这个我用的顺手,给大家个下载地址/soft/15710.html2、获取Browselc.dll、Shdoclc.dll、Shell32.dll和Cryptui.dll这几个链接文件。

在找这几个文件时,最好将其他机器的硬盘,挂接在本机中,然后用本机的操作系统启动并复制这几个文件。

3、在修改DLL文件的时候,打开该键值,在右面的对话框中将所要修改的键值禁用即可,不要删除,以备日后恢复五、DLL文件修改秘籍1、禁止下载的修改方法:打开Shdoclc.dll修改资源--对话框---4416,将4416键值禁用即可。

怎么破解Dll文件,从中找出里面的函数和参数

:10001019 0FAF742410 imul esi, dword ptr [esp+10]

:1000101E 85C0 test eax, eax

还有一种调用方式:

有于该函数比较简单,没有参数的压栈过程,

里面的

esp+04就是第一个参数

esp+08就是第二个参数

。。。

esp+xx就是第xx/4个参数

你说看到的xx的最大数除以4后的结果,就是该函数所传递的参数的个数。

----------------------------------------------

1。先打开需要分析的DLL,然后通过菜单功能-》出口来找到需要分析的函数,双击就可以了。它可以直接定位到该函数。

2。看准该函数的入口,一般函数是以以下代码作为入口点的。

push ebp

mov ebp, esp

...

3。然后往下找到该函数的出口,一般函数出口有以下语句。

...

ret xxxx;//其中xxxx就是函数差数的所有的字节数,为4的倍数,xxxx除以4得到的结果

如果是字符串的话也是比较简单的,只要到那个地址上面去看一下就可以了。

如果传递的结构的话,没有很方便的办法解决,就是读懂该汇编就可以了。

另外由于编译器的优化原因,可能有的参数没有我前面说的那么简单。如果在该DLL的某个函数中,有关于API调用的话,

并且调用API的参数整好有一个或多个是该DLL函数的参数的话。那么就可以很容易的知道该DLL函数的参数了。

:1000102A 6A63 push 00000000

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

步骤1 检测壳

壳的概念:

所谓“壳”就是专门压缩的工具。

这里的压缩并不是我们平时使用的RAR、ZIP这些工具的压缩,壳的压缩指的是针对exe、com、和dll等程序文件进行压缩,在程序中加入一段如同保护层的代码,使原程序文件代码失去本来面目,从而保护程序不被非法修改和反编译,这段如同保护层的代码,与自然界动植物的壳在功能上有很多相似的地方,所以我们就形象地称之为程序的壳。

壳的作用:

1.保护程序不被非法修改和反编译。

2.对程序专门进行压缩,以减小文件大小,方便传播和储存。

壳和压缩软件的压缩的区别是

压缩软件只能够压缩程序

而经过壳压缩后的exe、com和dll等程序文件可以跟正常的程序一样运行

下面来介绍一个检测壳的软件

PEID v0.92

这个软件可以检测出 450种壳

新版中增加病毒扫描功能,是目前各类查壳工具中,性能最强的。

另外还可识别出EXE文件是用什么语言编写的VC++、Delphi、VB或Delphi等。

支持文件夹批量扫描

我们用PEID对easymail.exe进行扫描

找到壳的类型了

UPX 0.89.6 - 1.02 / 1.05 - 1.24 -> Markus & Laszlo

说明是UPX的壳

下面进行

步骤2 脱壳

对一个加了壳的程序,去除其中无关的干扰信息和保护限制,把他的壳脱去,解除伪装,还原软件本来的面目。

这个过程就叫做脱壳。

脱壳成功的标志

脱壳后的文件正常运行,功能没有损耗。

还有一般脱壳后的文件长度都会大于原文件的长度。

即使同一个文件,采用不同的脱壳软件进行脱壳,由于脱壳软件的机理不通,脱出来的文件大小也不尽相同。

关于脱壳有手动脱壳和自动脱壳

自动脱壳就是用专门的脱壳机脱很简单按几下就 OK了

手动脱壳相对自动脱壳需要的技术含量微高这里不多说了

UPX是一种很老而且强大的壳不过它的脱壳机随处就能找到

UPX本身程序就可以通过

UPX 文件名-d

来解压缩不过这些需要的命令符中输入

优点方便快捷缺点DOS界面

为了让大家省去麻烦的操作就产生了一种叫 UPX SHELL的外壳软件

UPX SHELL v3.09

UPX 外壳程序!

目的让UPX的脱壳加壳傻瓜化

注:如果程序没有加壳那么我们就可以省去第二步的脱壳了,直接对软件进行分析了。

脱完后我们进行

步骤3

运行程序

尝试注册

获取注册相关信息

通过尝试注册我们发现一个关键的字符串

“序列号输入错误”

步骤4

反汇编

反汇编一般用到的软件都是 W32Dasm

W32dasm对于新手易于上手操作简单

W32Dasm有很多版本这里我推荐使用 W32Dasm 无极版

我们现在反汇编WebEasyMail的程序文件easymail.exe

然后看看能不能找到刚才的字符串

步骤5

通过eXeScope这个软件来查看未能在w32dasm中正确显示的字符串信息

eXeScope v6.50

更改字体,更改菜单,更改对话框的排列,重写可执行文件的资源,包括(EXE,DLL,OCX)等。

是方便强大的汉化工具,可以直接修改用 VC++ 及 DELPHI 编制的程序的资源,包括菜单、对话框、字符串表等

新版可以直接查看加壳文件的资源

我们打开eXeScope

找到如下字串符

122,"序列号输入错误 "

123,"恭喜您成为WebEasyMail正式用户中的一员! "

124,注册成功

125,失败

重点是122

步骤6

再次返回 w32dasm

* Possible Reference to String Resource ID=00122: "?鲹e ?"

但是双击后

提示说找不到这个字串符

不是没有是因为 "?鲹e ?"是乱码 w32dasm对于中文显示不是太好

毕竟不是国产软件

先把今天会用到的汇编基本指令跟大家解释一下

mov a,b ;把b的值赋给a,使a=b

call :调用子程序,子程序以ret结为

ret :返回主程序

je或jz :若相等则跳转

jne或jnz :若不相等则跳转

push xx:xx 压栈

pop xx:xx 出栈

栈,就是那些由编译器在需要的时候分配,在不需要的时候自动清楚的变量的存储区。

里面的变量通常是局部变量、函数参数等。

我们搜索

Possible Reference to String Resource ID=00122

因为对E文支持很好

我们来到了

* Referenced by a (U)nconditional or (C)onditional Jump at Address: |:00406F17(C) //跳转来自 406F17

|

* Possible Reference to String Resource ID=00125: "1%"

:004070DD 6A7D push 0000007D

:004070DF 8D4C2410 lea ecx, dword ptr [esp+10]

:004070E3 E8F75A1200 call 0052CBDF

* Possible Reference to String Resource ID=00122: "?鲹e ?"

|

:004070E8 6A7A push 0000007A

:004070EA 8D4C2408 lea ecx, dword ptr [esp+08]

:004070EE E8EC5A1200 call 0052CBDF

我们来到

:00406F01 8B876C080000 mov eax, dword ptr [edi+0000086C]这里是对

:00406F07 8B4C2408 mov ecx, dword ptr [esp+08]

:00406F0B 50 push eax//这两个eax和ecx入栈就比较让我们怀疑了

:00406F0C 51 push ecx//产生注册码

:00406F0D E8AE381100 call 0051A7C0//这CALL里对注册位应该会有设置

:00406F12 83C40C add esp, 0000000C

:00406F15 85C0 test eax, eax// 检测注册位

:00406F17 0F85C0010000 jne 004070DD //不存在注册位就会跳到4070DD就会出现那个错误的字串符了

我们记住406F01这个地址

接着进行下一步

步骤7

这一步我们进行的是调试

用到的软件是ollydbg

好了我们找到了注册码0012AF04 00FD4A10 ASCII

"04893e058f9c1c9fb16764c3b86f78e6"

但是这个并不是我们的主要目的

我们还要做出属于自己的注册机

相信这个是很多人梦寐以求的事情

步骤8

制作注册机

注册机我们需要的是一个KEYMAKE的软件因为2.0是演示版而且停止更新了

所以我们用1.73版

做一个内存注册机需要下面几个资料

中断地址:406F0C

中断次数:1

第一字节:51

指令长度:1

好了一个完美的注册机就产生了

还不赶快发给你的朋友炫耀一下

保证让他迷糊死佩服得你要死。