怎样破解DLL文件

dll文件怎么打开和eXeScope的使用方法及其修改

eXeScope的使用方法及其修改一、eXeScope的几种使用方法修改系统DLL文件实现禁用首先引导下系统主要的些dll 基本上只要修改它们就可以实现很高的安全性首先请没改过DLL的朋友请下载个 EXESCOPE6.3 - 6.4工具1.Browselc.dll IE所需要调用的库文件DLL 结构雏形就是它了2.Shdoclc.dll 系统窗口及设置对话框等等........ 比如删除文件重命名.3.Shell32.dll 和上面是同类的4.Explorer.exe 开始菜单调用的程序 ......系统就上加载他进系统5.Cryptui.dll IE控件下载提示对话筐程序现在我们就讲下任何修改这些程序来达到禁止的目的一1. 禁止下载打开 Shdoclc.dll 修改资源--对话框---44162. 禁止网页添加到收藏夹 Shdoclc.dll 修改资源--对话框---21400EXESCOPE工具右边有个“禁用”的选项用这个功能把要点确定的地方禁止掉就可以不用把确定键给删除如果以后要恢复也方便二1. 禁止恶意网页加载控件 Cryptui.dll 修改要同时修改5个地方才能完全禁止资源--对话框---130资源--对话框---230资源--对话框---4101资源--对话框---4104资源--对话框---4107三1.禁止系统删除 Shell32.dll 修改5个地方资源--对话框---1011资源--对话框---1012资源--对话框---1013资源--对话框---1021资源--对话框---10222. 禁止文件被改名修改 2个地方资源--对话框---1018资源--对话框---10193. 禁止运行菜单资源--对话框---10184. 禁止系统文件被挪动修改3个地方资源--对话框---1014资源--对话框---1015资源--对话框---1016资源--对话框---1017四禁止目标另存为修改 Shdoclc.dll 文件以下3个地方1 资源--菜单--258---257 (删除)2 资源--菜单--258---252 (删除)3 资源--菜单--24641--2268 (删除这里有多项相同的删除就可以了)五禁止自定义文件夹选项修改 Shell32.dll 文件以下4个地方1 资源--菜单--215---28719 (删除)2 资源--菜单--216---28719 (删除)4 资源--菜单--217---28719 (删除)5 资源--菜单--216---28719 (删除)六禁止IE文件夹选项修改 Browselc.dll 文件1 资源--菜单--263 (这里有多个请删除)---41251(删除)2 资源--菜单--266( 也有多个请删除)---41329 (删除)3 资源--菜单--268---41251 (删除)七. 禁止98 文件共享控件修改 Msshrui.dll1`资源--- 对话框---- 1 --- AutoRadioButton:(禁止这里)2`资源--- 对话框---- 30 --- AutoRadioButton:(禁止掉)其他可以根据自己的想法进行修改八. 禁止文件的打开方式修改 Url.dll1`资源--- 对话框--- 70002`资源--- 对话框--- 7005`九. 禁止更改系统桌面修改 Shdoc401.dll1`资源--- 对话框--- 29952--- PushButton:浏览(禁止)资源--- 对话框--- 29952--- PushButton:图案 (禁止)十禁止系统文件夹自定义修改 Shd401lc.dll 2处1 资源--- 对话框--- 299572 资源--- 对话框--- 29958十一禁止文件保存路径及打开修改 Comdlg32.dll1 资源--- 对话框--- 15472 资源--- 对话框--- 1548二、dll文件的修改怎么调用dll文件用什么工具打开DLL后缀的文件是Dynamic Link Library的缩写,也就是意为动态链接库。

win10怎么打开dll文件dll文件打开方法步骤

win10怎么打开dll⽂件dll⽂件打开⽅法步骤win10 dll⽂件怎么打开查看?电脑安装win10系统后发现C盘上⾯有很多dll格式的⽂件,⿏标双击发现打不开,系统dll是什么⽂件?毕竟储存在系统盘,也不敢随意删除,此⽂件需要什么⼯具才能打开?想知道的朋友⼀起和⼩编⼀起看看吧!什么是.dll⽂件dll是Dynamic Link Library的缩写,意为动态链接库。

DLL⽂件⼀般被存放在C:WindowsSystem⽬录下。

在Windows中,许多应⽤程序并不是⼀个完整的可执⾏⽂件,它们被分割成⼀些相对独⽴的动态链接库,即DLL⽂件,放置于系统中。

当我们执⾏某⼀个程序时,相应的DLL⽂件就会被调⽤。

⼀个应⽤程序可有多个DLL⽂件,⼀个DLL⽂件也可能被⼏个应⽤程序所共⽤,这样的DLL⽂件被称为共享DLL⽂件。

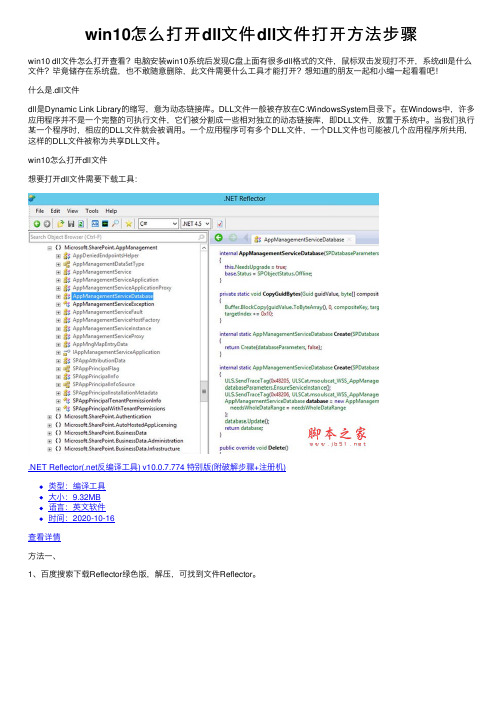

win10怎么打开dll⽂件想要打开dll⽂件需要下载⼯具:.NET Reflector(.net反编译⼯具) v10.0.7.774 特别版(附破解步骤+注册机)类型:编译⼯具⼤⼩:9.32MB语⾔:英⽂软件时间:2020-10-16查看详情⽅法⼀、1、百度搜索下载Reflector绿⾊版,解压,可找到⽂件Reflector。

2、双击Reflector,即可运⾏Reflector,可看到如下界⾯选中顶部菜单栏的“File”-“Open Assembly...”,具体如下图:3、找到想要查看的DLL⽂件,然后打开即可,具体如下图:4.点击类名我们就可以看到⾥⾯编写的内容了。

⽅法⼆、1、打开⼀个程序的安装⽬录,可以看到⼀些dll的⼀些⽂件,双击就会出现如图提⽰,如果电脑中没有安装对应软件的话就⽆法打开它。

2、右击此⽂件选择打开⽅式,选择记事本。

3、得到的就是⼀团乱码。

4、想要查看它就可以下载安装Reflector绿⾊版反编译⼯具,运⾏Reflector,出现如图所⽰窗⼝。

5、选择DLL对应的版本,点击OK。

unity中dll的常用加密和解密的方法

unity中dll的常用加密和解密的方法

在Unity中,DLL文件经常需要进行加密以保护其代码和资源不被轻易破解。

以下是一些常用的DLL加密和解密的方法:

1. 代码混淆:这是最常见的加密方法,通过混淆代码使它更难理解。

Unity

自带的IL2CPP编译器可以将C代码转换为C++代码,增加破解难度。

2. DLL加壳:类似于给DLL文件穿上“外衣”,这层“外衣”在运行时动

态加载和保护DLL。

这种方法需要一定的技术水平。

3. 内存保护:利用内存保护技术防止DLL在运行时被读取。

这需要在编程

时使用特殊的库和工具。

4. 代码加密:对DLL中的代码进行加密,在运行时动态解密。

这种方法需

要一个解密函数,该函数必须安全且难以逆向工程。

5. 使用第三方工具:有一些第三方工具如.NET Reflector可以用来查看和反编译DLL文件,但它们通常需要付费。

6. 网络验证:在加载和使用DLL之前,可以通过网络验证其有效性或完整性,这样即使DLL被破解,也需要在特定的环境下才能使用。

7. 动态链接库重定向:这是一种相对高级的技术,可以在运行时将DLL加

载到虚拟地址空间中,而不是物理内存。

这需要深入了解操作系统和编程知识。

请注意,没有任何一种方法可以完全防止DLL被破解,因为只要有足够的资源和时间,任何东西都可以被破解。

选择哪种方法取决于你的具体需求和对安全性的权衡。

如果你有特殊的保护需求,建议寻求专业的安全顾问的帮助。

提取dll算法

提取dll算法

DLL(动态链接库)是一种可执行文件,其中包含可由其他程序或进程调用的代码和数据。

DLL提取算法如下:

1. 确定目标文件:首先,需要确定要从中提取DLL的目标文件。

这可以是一个可执行文件(如.exe文件)或一个库文件(如.dll文件)。

2. 使用逆向工程工具:为了提取DLL,可以使用一些逆向工程工具,如IDA Pro、OllyDbg、Ghidra等。

这些工具可以帮助分析目标文件的结构和内容。

3. 寻找DLL的位置:在目标文件中,DLL通常被嵌入在资源部分中。

使用逆向工程工具,可以搜索资源部分并找到DLL的位置。

4. 导出DLL:一旦找到DLL的位置,可以使用逆向工程工具提取出DLL文件。

通常,这可以通过导出资源或将资源另存为DLL文件来完成。

5. 验证提取的DLL:提取的DLL可能需要进行验证,以确保它是完整且可用的。

可以使用一些工具,如Dependency Walker,来检查DLL的依赖关系和函数导出。

请注意,DLL提取可能涉及版权问题,在进行任何非法活动之前,请确保遵循适用的法律和道德准则。

电脑常识:电脑提示dll文件丢失/损坏,该怎么修复?

电脑常识:电脑提⽰dll⽂件丢失/损坏,该怎么修复?昨天⼀位朋友电脑出现如下的错误提⽰:他的这个提⽰是出现在安装某个软件的时候,⽆法安装弹出来的提⽰。

关于dll⽂件的错误在电脑的使⽤过程中,属于常见问题,有可能中毒被杀,有可能误删等各种原因都有可能,处理原理也⽐较固定,所以值得拿出来说⼀说。

⾸先需要理解这个dll⽂件都是⼲嘛的,有什么⽤?计算机领域的解释我就不说了,我⽤通俗的语⾔告诉你dll⽂件是⼲嘛的。

这种⽐喻在我们⽣活中随处可见,⽐如汽车发动机,对于汽车⽽⾔,他就是⼀个独⽴的部件,汽车通过⼀些部件的连接,来调⽤发动机的动⼒输出,很有可能不同类型的汽车,不同品牌的汽车,都采⽤同⼀种发动机,所以发动机就是⼀个很公共的组件。

电脑⾥⾯的dll⽂件也是类似这样的东西,我们叫它库⽂件,也是⼀种公共的组件,有可能它是放到系统⾥⾯,可以供所有软件来调⽤的,也有可能只是某个程序⾃⼰私有供这个程序来调⽤的,只需要理解到这⼀层就够了。

从发动机的⾓度来考虑,出现这种故障该如何处理呢?既然是⼀个独⽴的组件,那么差什么、坏什么,换就是了嘛,前提就是需要型号匹配。

电脑的操作系统,⽬前常见的从winxp,win7,win8,到win10,它们可能都⽤到DuiLib.dll⽂件,但是只是名字相同,但是内部构造可能是不同的,就好像都叫发动机,但是很多不同汽车的发动机,内部构造是不同的。

因此我们换的时候需要找到适配于当前的操作系统版本的dll⽂件才⾏。

所以理解了上⾯修理原理之后,剩下就是我们要具体操作的寻找跟替换的问题了。

总体分成两种范畴,⼀个是借助⼯具软件,⼀个是纯⼿⼯,我们分别说明:⼀、借助⼯具软件这⽅⾯的⼯具还⽐较多,随便举⼏个例⼦:1、电脑管家电脑管家->⼯具箱->电脑诊所->软件硬件->丢失dll⽂件360可能也有类似的功能,这种操作⽐较简单,但也要看不同dll⽂件的丢失或者损坏情况,不能修复可以继续看下⾯的⽅法。

dll封装了还能破解吗

dll封装了还能破解吗在软件开发中,动态链接库(Dynamic Link Library,简称DLL)是一个非常重要的组成部分,它可以包含可被多个程序共享的代码和数据。

封装DLL的目的是隐藏其实现细节,提高代码的重用性和安全性。

但是,人们常常会问:dll封装了还能破解吗?DLL的封装和加密DLL的封装指的是将DLL文件中的函数和数据进行封装,隐藏其内部实现细节。

通过封装,开发者可以提供一个更高层次的接口,使得其他开发者在使用该DLL时不需要关心具体的实现,只需要调用封装后的接口即可实现相应功能。

为了进一步保护DLL,有些开发者会选择对其进行加密。

加密是指通过某种加密算法对DLL进行转换,使得其在未解密之前无法被使用。

这种加密措施可以有效防止恶意用户对DLL进行破解和篡改。

DLL的破解尽管DLL的封装和加密可以增加破解的难度,但并不能完全防止DLL被破解。

正如世界上没有绝对安全的系统一样,只要存在参与者,就有被攻击的可能。

对于坚持破解的黑客来说,破解一款封装和加密的DLL并非不可能。

最常见的DLL破解方式是通过反汇编工具对其进行分析和逆向工程。

黑客可以通过解析DLL的机器码和汇编代码,理解其内部结构和实现方式。

随后,黑客可以对其中的关键函数进行篡改,甚至是完全替换。

这种破解方式需要黑客具备较强的逆向工程技术。

防范DLL破解的措施虽然不能100%防止DLL被破解,但可以采取一些措施增加破解的难度,提高软件的安全性。

1. 加固DLL的加密算法对于DLL的加密算法来说,黑客需要花费大量时间和精力才能解密。

因此,选择高强度的加密算法,并定期升级加密算法可以提高破解的门槛。

2. 定期更新封装DLLDLL的封装通常是一个迭代的过程,随着软件的发展和需求的变化,需要不断改进和更新封装。

通过定期更新封装DLL,可以修复一些可能存在的漏洞,增强封装的安全性。

3. 发布DLL的散列值散列值(hash value)是对DLL文件内容的唯一标识,黑客无法伪造散列值。

提取dll资源

提取dll资源

要提取DLL资源,您可以使用以下方法之一:

1. 使用资源提取工具:您可以使用像Resource Hacker或PE Explorer等资源提取工具,通过打开DLL文件并浏览其资源字典来提取所需资源。

这些工具允许您浏览和导出DLL中的图像、文本、音频、视频等各种资源。

2. 使用开发工具:如果您是开发人员,可以使用开发工具如Visual Studio来提取DLL资源。

通过创建一个项目并将DLL 文件添加到项目中,您可以浏览并访问其中的资源。

然后,您可以使用代码将资源导出到您需要的位置。

3. 使用命令行工具:Windows提供了一些命令行工具,如命令行工具rsrc和dumpbin,您可以使用这些工具提取DLL资源。

通过执行特定的命令,您可以导出DLL资源到指定的位置。

无论您选择哪种方法,提取DLL资源时,请确保遵守软件使用许可协议和法律规定。

dll文件怎么打开

.dll文件怎么打开要打开.dll文件,你需要了解.dll文件的类型和用途,因为.dll文件是一种动态链接库文件,通常包含了程序所需的函数和数据。

打开.dll文件通常需要特定的应用程序或操作系统支持。

下面我将介绍如何打开.dll文件,以及一些常见的情况和注意事项。

1. 使用相关程序:如果你知道.dll文件与特定程序或应用程序相关,通常无需直接打开.dll 文件。

只需运行相关程序,它将自动加载和使用.dll文件。

这是因为.dll文件包含了程序所需的函数和资源,而程序会在需要时自动引用.dll文件。

2. 查看.dll文件信息:你可以使用文件资源管理器来查看.dll文件的属性和信息。

右键单击.dll 文件,选择“属性”,然后切换到“详细信息”选项卡。

这里可以查看.dll文件的版本、作者和其他相关信息。

3. 使用文本编辑器:.dll文件通常是二进制文件,无法直接用文本编辑器打开。

然而,有时你可以使用文本编辑器(如Notepad++)打开.dll文件,以查看其中的文本信息。

请注意,这种方法只对包含文本信息的.dll文件有效。

4. DLL查看器工具:有一些专门的工具,如Dependency Walker或PE Explorer,可以用于查看.dll文件的内容和结构。

这些工具可以帮助你分析.dll文件并查看其中包含的函数和资源。

5. 反汇编:如果你是开发人员,你可以使用反汇编工具来查看.dll文件的汇编代码。

这对于分析和调试程序非常有用,但需要具备一定的编程和逆向工程技能。

6. 注意事项:需要特别注意的是,.dll文件通常不应该被直接打开、编辑或删除,因为它们可能是操作系统或其他程序的一部分,删除或修改它们可能导致程序不稳定或无法正常工作。

如果你不确定如何处理.dll文件,最好不要直接操作它们。

总的来说,打开.dll文件通常不是常见的操作,而是需要具备一定的专业知识和目的。

通常,我们只需要运行相关程序,它们会自动处理.dll文件。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

我用了vc 里的Dependcy Walker打开Dll,只能看到Dll文件里的函数名,看不到

各函数的参数具体设置情况。

请教各位前辈,破解Dll文件的具体思路是怎样的,我现在是一头雾水,摸不到头

绪,不知道怎样下手做。

你用Delphi|Project|Import Type Library试着导入并解析你的DLL,如果可以导入,则你可以看到函数的接口信息,否则,你只能用调试器跟踪每一个函数的执行,并查看CPU寄存器才能知道每个函数的参数和调用规则。

需要的功力可非一般,

那也要有调用此dll的执行文件才行,找wdasm去跟踪不错的

微软很多未公开的Dll函数和调用也是不断地被发现,以一人之力解析一个Dll文件的话,相信不易做到,除非这个文件很小,你可以用W32DASM等反编译软件来反汇编看看。

CSDN - 技术频道- 文档中心- Visual C++

标题怎样获取未知DLL的接口参数jyu1221(原作)

关键字APIHOOK,DLL,接口,接口,函数,参数

首先需要知道该函数有几个参数,然后再细化参数类型。

详细分析过程如下:

可以通过反汇编来知道接口函数的参数,建议使用W32DSM来分析,也可以直接使用VC来分析,就是麻烦一点。

现在使用W32DSM来具体说明:

1。

先打开需要分析的DLL,然后通过菜单功能-》出口来找到需要分析的函数,双击就可以了。

它可以直接定位到该函数。

2。

看准该函数的入口,一般函数是以以下代码作为入口点的。

push ebp

mov ebp, esp

...

3。

然后往下找到该函数的出口,一般函数出口有以下语句。

...

ret xxxx;

以前破解过一些软件和数据库,这次是第一次正式的认真的破解一个商业版软件,抱着必胜DI信心出发..........发现过程居然很简单......或许熟悉软件的话还能简单@_@

首先对文件进行探壳,用PEiD软件,发现是用UPX - / - DLL -> Markus & Lazlo加壳的。

然后尝试用脱壳软件,试了好几个,结果用UPX-iT成功脱壳.(这个壳是UPX的变形,很难脱,要碰运气,几次失败,一次成功~:P).

这个DLL文件调用时如果系统时间比截止时间后面,会调用MESSAGEBOX弹出"试用期到"的对话框.

它对DLL是否被修改的判断方式是读取同文件夹下的文件中的信息,和DLL本身CRC(?)比对之后看看是否有所改变.作者说是防止病毒,但我感觉它是为了防止CRACKER........如果被修改之后会弹出"DLL文件被修改"的错误提示.

用的解密跟踪软件是OllyDbg(OllyDbg 中文版),记得我2年前用的时候不太会用,但怎么2年后用起来却觉得很顺手@_@

在OllyDbg中我需要找运行到哪一步会弹出窗口,但OllyDbg只支持ASCII文本的查找,于是我用ULTRAEDIT打开脱壳后的文件,找到前面所述的文字(脱壳后在DLL文件中汉字未加密,嘿嘿),将相关中文字统一在16进制模式的右边栏修改为ACSII码.

在OllyDbg中打开调用这个DLL文件的程序,它会将相关调用DLL库文件读入内存后,按ALT+E(执行模块),可以看到读入哪些DLL文件,然后选中我们的文件,按右键选择"跟随入口",就到CPU模式下这个文件所在内容窗口.SO多的代码,怎么找呢?在窗体中按右键选择"搜索"->"字符参考",进可以看到这个DLL里所有能识别的ACSII字符列表哩,很容易就可以看到先前修改的字符串.选中字符串后按右键选择"反汇编中跟随".就可以到那一段了.

读一下

898D E4FCFFFF MOV DWORD PTR SS:[EBP-31C],ECX

1000240A 8B95 D6FCFFFF MOV EDX,DWORD PTR SS:[EBP-32A] 81E2 FFFF0000 AND EDX,0FFFF

8995 C8FCFFFF MOV DWORD PTR SS:[EBP-338],EDX

1000241C 81BD E4FCFFFF D5>CMP DWORD PTR SS:[EBP-31C],7D5

75 20 JNZ SHORT SGIP.

83BD C8FCFFFF 09 CMP DWORD PTR SS:[EBP-338],9

1000242F EB 24 JMP SHORT SGIP.

C685 A4F5FFFF 00 MOV BYTE PTR SS:[EBP-A5C],0

75 1B JNZ SHORT SGIP.

1000243A C685 A4F5FFFF 01 MOV BYTE PTR SS:[EBP-A5C],1

6A 00 PUSH 0

68 7CC00010 PUSH

68 84C00010 PUSH ; ASCII "chocobo chocob chocobo chocob chocob chocobo chocob chocobo chocobo chocobo cho"

1000244D 6A 00 PUSH 0

1000244F FF15 CALL DWORD PTR DS:[<&>>;

B0 01 MOV AL,1

8BE5 MOV ESP,EBP

5D POP EBP

1000245A C3 RETN

看到和两段是跳转到弹出注册失败的"函数"区域内.将其改成其他语句,比如JMP SHORT SGIP.,即

可.运行之后PASS.同理修改判断文件是否被修改的部分.JMP的操作码为EB

最后一步,就是修改DLL文件了,用ULTRAEDIT打开,查找81 BD E4 FC FF FF ,定好位之后,将原来的75 20 改成EB 20即可,存盘,运行EXE文件调用,PASS,这时已无时间限制,并且不会判断DLL文件是否被修改过哩.。