密码学1-2古典密码汇总.

密码学-第2章古典密码

问题:

置换和换位的定义、区别?

作业:

习题2.1、2.2、2.3、2.4、2.6

抽象代数

群:由一个非空集合和一个二元运算组成,并满 足封闭性、结合性、单位元、逆元的代数系统。

乘法群

环:一个集合,可以在其上进行加法和乘法运算 而封闭。

交换环:对于乘法运算可交换

域:非零元都有乘法逆的交换环。

设明文m = (m1, m2, …, mn) ∈Z26n,密文c= (c1, c2, …, cn) ∈ Z26n ,密钥为Z26上的的n×n阶可逆 方阵K = (kij) n×n ,则 c = mK mod 26, m = cK-1 mod 26。

例2.4 设n=2,密钥为 11 8 7 18 -1 K= ,容易计算 K = 3 7 23 11 设明文为Hill, 则相应的明文向量为(7,8)和( 11,11)。于是,相应的密文向量 分别为 11 (7,8) 3 11 ( 11,11) 3 8 77 24, 56 56 )=(23,8), =( 7 8 121 33, 88 77 )=(24, 9 ), =( 7

表2.4称为Vigenere方阵(书P12)。当用密钥字 母ki对明文字母mi进行加密时,Vigenere方阵中 的第ki行第mi列的字母就是相应的密文字母。

例2.2

设明文为 This cryptosystem is not secure, 密钥为cipher, 则密文为:

VPXZGI AXIVWP UBTTMJ PWIZIT WZT。

有限域(伽罗瓦域):GF(2)

第2章 古典密码

主要内容

古典密码中的基本加密运算 几种典型的古典密码体制 古典密码的统计分析

古典密码

41 94 41 81 41 63 41 92 62 23 74

GZGTGOGXNCS

GZGTGOGXNCS OTOEOI OUYVL

OTOEOI OUYVL O T O E O I O U Y V L I LOVE YOU TOO

****-/*----/----*/****-/****-/*----/---**/*----/****-/*----/****/***--/****-/*----/----*/**---/-****/**---/**---/***-/--***/****-/

4194418141634192622374

THANKS

ROT13

2

猪圈密码

这是一种外形古怪的密码,已经传递了几百年。没有人明确 知道它是什么时候发明的,但这个密码被一个叫“自由石匠” 的组织所使用,也被美国内战时的盟军所使用。 早在1700年代,共济会常常使用这种密码 保护一些私密纪录或用来通讯,所以又称共济会密码。

3

栅栏密码

一般比较常见的是2栏的栅栏密码。 比如明文:THERE IS A CIPHER 去掉空格后变为:THEREISACIPHER 两个一组,得到:TH ER EI SA CI PH ER 先取出第一个字母:TEESCPE 再取出第二个字母:HRIAIHR 连在一起就是:TEESCPEHRIAIHR 还原为所需密码。 而解密的时候,我们先把密文从中间分开,变为两 行: TEESCPE HRIAIHR 再按上下上下的顺序组合起来: THEREISACIPHER 分出空格,就可以得到原文了: THERE IS A CIPHER

Crypto

密码学-古典密码

古典密码

凯 撒 密 码

2 古典密码

• 实用加密体制需满足:

1.Εk,Dk易于计算

2.对任何敌手,即使获得密文y,不可能由此确

定k和x。

• 已知y,试图得到k的过程,称为密码分析。 • 要求:通过y计算k至少与通过y计算x同样困难。

移位密码不安全,可用穷尽密钥搜索破译 例: 密文 V H F X U LW B v h f x ul wb u g e w tk va

Jiangsu University

2 古典密码

古典密码体制

古典密码有两个基本工作原理:

代换(substitution) 置换(permutation)

这两个基本工作原理在仍然是现代对称加密算法的最重要 的核心技术

现代对称密码DES和AES中就有这两个工作原理的应用

11/10/15 10:57

• 已知m,确定K=(k1,k2,…km)

---- f0,f1,…,f25为A,B,…,Z在yi中出现的频数,n’=n/m为yi长度 26个字母在yi中的概率分布为: f0/n’,f1/n’,…,f25/n’ ---- yi中是由明文子集中字母移ki位所得,故移位后概率分布 fki/n’,f1+ki/n’,…,f25+ki/n’ 应近似等于p0,p1,…,p25 ---- 定义Mg=∑(pifi+g)/n’, g=0,1,…25

如果g=ki,

Mg ≈ ∑pi2=0.065

如果g≠ki, Mg 一般应该<0.065 对每个i,由此确定ki

换位密码

换位密码,也成为置换密码,通过重新排列消息中元素的位 置而不改变元素本身来变换一个消息,这种思想广泛应用于 现代分组密码的构造。

密钥为置换: 加密算法为: 显然有: 解密算法为:

古典密码汇总

古典密码汇总

古典密码是指在计算机技术出现之前使用的一种数据加密方式。

以下是一些常见的古典密码:

1. 凯撒密码:将明文中的每个字母按照字母表顺序向后移动固定的位置来生成密文。

2. 维吉尼亚密码:通过使用不同的密钥按字母表顺序对明文逐字母进行移位加密。

3. 单换密码:根据某种规则将明文中的每个字母替换为另一个字母来生成密文。

4. 多换密码:类似于单换密码,但使用多个替换规则来加密明文。

5. 栅栏密码:将明文按照一定长度分成多行,然后按行输出密文。

6. 简单替换密码:将明文中的每个字母替换为另一个字母或符号来生成密文。

7. 维因纳尔方阵密码:使用一个方阵将明文中的字母映射为密文中的其他字母。

8. 培根密码:将明文中的每个字母映射为5个二进制位,然后用A和B表示。

这只是一小部分古典密码,还有许多其他类型的古典密码存在。

由于古典密码的安全性相对较低,现代密码学已经发展出了更加复杂和安全的加密算法。

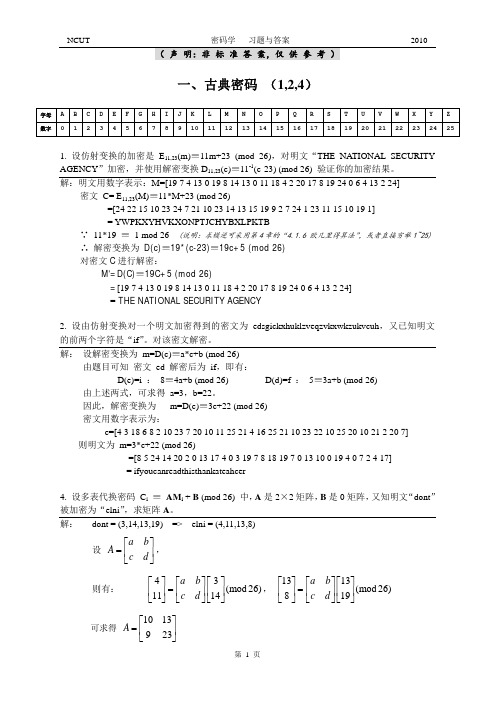

现代密码学 清华大学 杨波著 部分习题答案

( 声 明:非 标 准 答 案,仅 供 参 考 )一、古典密码(1,2,4)字母 A B C D E F G H I J K L M N O P Q R S T U V W X Y Z 数字0 1 2 3 4 5 6 7 8 9 10 111213141516171819 20 21 22 2324251. 设仿射变换的加密是E11,23(m)≡11m+23 (mod 26),对明文“THE NATIONAL SECURITYAGENCY”加密,并使用解密变换D11,23(c)≡11-1(c-23) (mod 26) 验证你的加密结果。

解:明文用数字表示:M=[19 7 4 13 0 19 8 14 13 0 11 18 4 2 20 17 8 19 24 0 6 4 13 2 24] 密文 C= E11,23(M)≡11*M+23 (mod 26)=[24 22 15 10 23 24 7 21 10 23 14 13 15 19 9 2 7 24 1 23 11 15 10 19 1]=YWPKXYHVKXONPTJCHYBXLPKTB∵ 11*19 ≡1 mod 26 (说明:求模逆可采用第4章的“4.1.6 欧几里得算法”,或者直接穷举1~25)∴解密变换为D(c)≡19*(c-23)≡19c+5 (mod 26)对密文C进行解密:M’=D(C)≡19C+5 (mod 26)=[19 7 4 13 0 19 8 14 13 0 11 18 4 2 20 17 8 19 24 0 6 4 13 2 24]= THE NATIONAL SECURITY AGENCY2. 设由仿射变换对一个明文加密得到的密文为 edsgickxhuklzveqzvkxwkzukvcuh,又已知明文的前两个字符是“if”。

对该密文解密。

解:设解密变换为 m=D(c)≡a*c+b (mod 26)由题目可知密文 ed 解密后为 if,即有:D(e)=i :8≡4a+b (mod 26) D(d)=f :5≡3a+b (mod 26)由上述两式,可求得 a=3,b=22。

第1章02--古典密码

11

例1: 汉字和符号的区位码(单表代替) 2211

2277

12

例2 以十进值数为代替单位的代替函数

S : {0,1,2,,9} {0,1,2,,9}

假设S[10] {5, 4,8, 2,1, 0,9,7,3,6}

即代替表为:

明文 0 1 2 3 4 5 6 7 8 9 密文 5 4 8 2 1 0 9 7 3 6

则明文晨五点总攻 先变换为区位码 1931 4669 2167 5560 1505 再被加密成密文 4624 1996 8497 0095 4050 单表代替的缺点:明文字符相同,则密文字符也相同

13

例3 加法密码 选定常数 q 和 k. 明文空间=密文空间= Zq {0,1,2,, q 1}

18

y=24, 7*24+21(mod26)=7,

yh

例6:仿射密码

加密变换: 脱密变换:

c (am b) mod26

m a (c b) mod26

1

0 m, c 25

a-1是a的乘法逆元 a-1*a(mod26)=1

如:设(a,b)=(7,21),对vlxijh脱密。 7-1mod26=? 7*15mod26=1 7-1mod26=15

比较

计算散列值

随机选取M2

5

密码学的目标(2)

在敌人可能会对消息进行伪造的前 提下,采取额外的步骤以便接收者 能够对消息的完整性进行验证。

保密性 完整性 认证 不可否认

指身份特征或者消息实体的代表的属性。 认证算法:消息认证码(MAC)

需要秘密密钥来阻止任何人对标记进行伪造

具有同意负责任的属性。 不可否认和认证的性质十分相似,从 实现角度上讲,它们大都使用了相同 的基本原理。 当使用者具备签名能力时,他的公钥 签名才能称为不可否认性“设备”。

1.2 古典密码

东

北

c Ek (m) (m (1) , m (2) , , m (n) )

石

设 X n Y n Zqn , 密钥空间 K 为 1, 2, , n 上全体 置换的集合。对任意明文 m (m1 , m2 , , mn ) X n , k K 密文

油

大

5. 换位密码

东

m k21 (c k1 ) mod q

北

解密变换为

石

设 X Y Z q , k (k1 , k2 ) | k1 Z q , k2 Z q 对任意 m X , k (k1 , k2 ) K 密文 c Ek (m) (k1 k2 m) mod q

油

大

学

S A D L U O R G M V F E H N X

T B I P Y

W C K Q Z

东

北

解:(Ⅰ)构造矩阵

a f l q v b g m r w c h n s x d

石

i o t y

e f t k fivestar p d u m z u

北

石

油

大

1.Playfair 体制

学

石

油

如果选取密钥字为“software” 则构造如下 5 5 矩阵

大

学

S A D L U O R G M V F E H N X

T B I P Y

W C K Q Z

东

北

东

北

将明文字符串按两个字母一组进行分组,分 组之后,如果相邻两个字母相同,则要在他们 之间插入一个字符(事先约定的字母,如Q), 如果明文字母数是奇数时,同样要在明文的末 端添加某个事先约定的字母作为填充。

应用密码学第2章古典密码体制参考答案

第2章 古典密码体制1.当k=5,b=3时,用仿射密码加密这些字符:WO SHI XUESHENG 解:加密公式:c=e(p)=5p+3(mod26)首先转化把这些字母转换成数字:22,14,18,7,8,23,20,4,18,7,4,13,6 然后加密;)26(mod 716231215232514171215219)26(mod 3333333333333613471842023871814225⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎦⎤⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎣⎡=⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎦⎤⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎣⎡=⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎦⎤⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎣⎡+⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎥⎦⎤⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎢⎣⎡H Q X M P X Z O R M P V G 所以,加密后为:GV PMR OZXPMXQH 。

2.使用Vigenere 方案,给出密文:ZICVTWQNGRZGVTW A VZHCQYGLMGJ ,找出对应下列明文的密钥:W earediscoveredsaveyourself 。

解:明文:W e a r e d i s c o v e r e d s a v e y o u r s e l f 密文:Z IC VTWQNGR ZGVTWAVZH CQ YGLMGJ 将字幕转化成数字,再计算。

结果密钥为:3 4 2 4 15 19 8 21 43.分析Vigenere 密码体制的安全性,并编程实现Vigenere 密码算法。

解:Vigenere 密码的强度在于对每个明文字母有多个密文字母对应,因此该字母的频率信息是模糊的。

实际上,维吉尼亚(Vigenere )密码是一种多表加密算法,在密文的不同位置出现的字符通常不是以同样的方式加密的,但它是一种周期密码,如果两个同样的字符出现的间隔固定,并且为密钥长度的倍数,则它们将以同样的方法进行加密。

1.古典密码(2)

如果已经在26个英文字母和之间建立了一一对应的关系,则每一个密 钥都相当于一个长度为m的字母串,被称为密钥字。

密码学基础

Mod 26

密码学基础 6 置换密码(输入与输出呈线性关系:y=Ax)

dkey ( y) ( y 7) mod 26

密码学基础 3 仿射密码

仿射密码是移位密码的一个推广,其加密过程中不仅包 含移位操作,而且使用了乘法运算。

定义1.2.5 仿射密码的密码体制

令 M C Z26 密钥空间为 K {(k1 , k2 ) Z26 Z26 : gcd(k1 ,26) 1} 对任意密钥 key (k1 , k2 ) K 定义:ekey ( x) (k1 x k2 )mod26

密码学基础

3

7

1 2

11 8 3 7

Mod 26=

17 22

密文为:

A

1

=

A A

1

*

Mod 26=

7 -8 -3 11

Mod26 = 1 2

17 22

xM

y C

dkey ( y) k11 ( y k2 )mod26

密码学基础 明文字符对应的整数为 仿射密码的密钥为

ekey ( x) (k1 x k2 )mod 26

y (11 13 3) mod 26 16

密文为:

111 mod 26 19

dkey ( y) k11 ( y k2 )mod26

定义1.2.7 Hill密码体制 令 m 2是一个正整数, C (Z26 )m K是定义在 Z 上的所有大小为 M 26 的可逆矩阵的集合。对任意的 A K ,定义:

密码学基础知识

密码学基础知识【1】古典密码1、置换密码置换密码将明⽂中的字母顺序重新排列,但字母本⾝不变,由此形成密⽂。

换句话说,明⽂与密⽂所使⽤的字母相同,只是它们的排列顺序不同。

我们可以将明⽂按矩阵的⽅式逐⾏写出,然后再按列读出,并将它们排成⼀排作为密⽂,列的阶就是该算法的密钥。

在实际应⽤中,⼈们常常⽤某⼀单词作为密钥,按照单词中各字母在字母表中的出现顺序排序,⽤这个数字序列作为列的阶。

【例1】我们以coat作为密钥,则它们的出现顺序为2、3、1、4,对明⽂“attack postoffice”的加密过程见图1:图1 对明⽂“attack postoffice”的加密过程按照阶数由⼩到⼤,逐列读出各字母,所得密⽂为:t p o c a c s f t k t i a o f e.对于这种列变换类型的置换密码,密码分析很容易进⾏:将密⽂逐⾏排列在矩阵中,并依次改变⾏的位置,然后按列读出,就可得到有意义的明⽂。

为了提⾼它的安全性,可以按同样的⽅法执⾏多次置换。

例如对上述密⽂再执⾏⼀次置换,就可得到原明⽂的⼆次置换密⽂:o s t f t a t a p c k o c f i e还有⼀种置换密码采⽤周期性换位。

对于周期为r的置换密码,⾸先将明⽂分成若⼲组,每组含有r个元素,然后对每⼀组都按前述算法执⾏⼀次置换,最后得到密⽂。

【例2】⼀周期为4的换位密码,密钥及密⽂同上例,加密过程如图2:图2 周期性换位密码2、 替代密码单表替代密码对明⽂中的所有字母都⽤⼀个固定的明⽂字母表到密⽂字母表的映射。

换句话说,对于明⽂,相应的密⽂为=。

下⾯介绍⼏种简单的替代密码。

1. 加法密码在加法密码中,映射规则可表⽰为,其中k为密钥,加密算法就是。

例如,我们可以将英⽂的26个字母分别对应于整数0~25,则n=26,对应关系如表加法密码也称为移位密码,凯撒密码就是k=3的加法密码。

【例1】取密钥k=9,明⽂为“attackpostoffice”,则转换为密⽂的过程如下:⾸先将其转化为数字序列:0 19 19 0 2 10 15 14 18 19 14 5 5 8 2 4然后每个数值加9,并做模26运算,得到以下序列:9 2 2 9 11 19 24 23 1 2 23 14 14 17 11 13再将其转化为英⽂字母,可得密⽂:jccjltyxbcxoorln.2.乘法密码乘法密码的映射规则可表⽰为,其中k为密钥,加密算法就是。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1. 技术性的隐写术 技术性的隐写术由来已久。大约在公元前440年,隐写 术就已经被应用了。据古希腊历史学家希罗多德记载,一位 希腊贵族希斯泰乌斯为了安全地把机密信息传送给米利都的 阿里斯塔格鲁斯,怂恿他起兵反叛波斯人,想出一个绝妙的 主意:剃光送信奴隶的头,在头顶上写下密信,等他的头发 重新长出来,就将他派往米利都送信。类似的方法在20世纪 初期仍然被德国间谍所使用。

2017/9/19

3

eg:诗情画意传“密语”

早妆未罢暗凝眉, 迎户愁看紫燕飞, 无力回天春已老, 双栖画栋不如归。

2017/9/19

4

eg:卡丹网格式密码

王先生: 来信收悉,你的盛情真是难以报答。我已在 昨天抵达广州。秋雨连绵,每天需备伞一把方 能上街,苦矣。大约本月中旬我才能返回,届 时再见。

(5) 由信鸽携带便条传送消息。

2017/9/19 9

(6) 通过改变字母笔画的高度或在掩蔽文体的字母上面或下

面挖出非常小的小孔(或用无形的墨水印制作非常小的斑点)

来隐藏正文。 (7) 在纸上打印各种小像素点组成的块来对诸如日期、打印 机进行标识,将用户标识符等信息进行编码。 (8) 将秘密消息隐藏在大小不超过一个句号或小墨水点的空 间里。 (9) 将消息隐藏在微缩胶片中。

第1章 密码学引论 与古典密码

本章重点: 掌握常用的古典密码的加密解密。 学时:4-6学时

1.4 几种古典密码

隐写术 置换密码(重点) 代替密码(重点) 单表代替密码 多表代替密码

2017/9/19

2

一、 隐写术

隐写术 两种隐藏明文 信息的方法 密码编码学 隐写术:将秘密消息隐藏在公开消息中,并通 过公开渠道来传送的方法。

2017/9隐藏在耳朵、鼻孔以及手指 甲里; 或者先将间谍之间要传送的消息经过若干照相缩影步 骤后缩小到微粒状,然后粘在无关紧要的杂志等文字材料中 的句号或逗号上。 (11) 在印刷旅行支票时使用特殊紫外线荧光墨水。 (12) 制作特殊的雕塑或绘画作品,使得从不同角度看会显 示出不同的印像。 (13) 利用掩蔽材料的预定位置上的某些误差和风格特性来 隐藏消息。比如,利用字的标准体和斜体来进行编码,从而 实现信息隐藏; 将版权信息和序列号隐藏在行间距和文档的 其他格式特性之中; 通过对文档的各行提升或降低三百分之 一英寸来表示 0或1等。 2017/9/19 11

2.

语言学中的隐写术 语言学中的隐写术也是被广泛使用的一种方法。最具代

表性的是“藏头诗”,作者把表明真情实意的字句分别藏入 诗句之中。如电影《唐伯虎点秋香》中唐伯虎的藏头诗——

“我画蓝江水悠悠,爱晚亭上枫叶愁。秋月溶溶照佛寺,香

烟袅袅绕经楼。”今天,这一“我爱秋香”的藏头诗句已成 经典。

又如绍兴才子徐文才在杭州西湖赏月时挥毫写下了一首

3. 用于版权保护的隐写术 版权保护与侵权的斗争从古到今一直在延续着。

Lorrain(1600~1682年)是17世纪一个很有名的画家,当时

出现了很多模仿和假冒他的画,他使用了一个特殊的方法来保 护画的版权。他自己创作了一本称为《Liber Veritatis》的

素描集的书,它的页面是交替出现的,四页蓝色后紧接着四页

白色,不断重复,大约包含195幅画。

2017/9/19

14

我国是最早发明印刷术的国家,而且许多西方国家也承认 印刷术来自中国。书籍作为流通的商品且利润丰厚,在漫长的 岁月中不进行版权保护是无法想像的,也是不符合事实的。从 法令来看,北宋哲宗绍圣年间(1095年)已有“盗印法”,中国 自宋代就确有版权保护的法令。从实物来看,现存宋代书籍中 可以证实版权问题。如眉山程舍人宅刊本《东都事略》,其牌 记有: “眉山程舍人宅刊行,已申上司,不许覆板。”这就相 当于“版权所有,不准翻印”。1709年英国国会制定的“圣安 妮的法令”,承认作者是受保护的主体,这被认为是第一部 “版权法”。

2017/9/19

8

实际上,隐写术自古以来就一直被人们广泛地使用。隐写

术的经典手法实在太多,此处仅列举一些例子: (1) 使用不可见墨水给报纸上的某些字母作上标记来向间谍发

送消息。

(2) 在一个录音带的某些位置上加一些不易察觉的回声。 (3) 将消息写在木板上,然后用石灰水把它刷白。

(4) 将信函隐藏在信使的鞋底里或妇女的耳饰中。

七言绝句——“平湖一色万顷秋,湖光渺渺水长流。秋月圆 圆世间少,月好四时最宜秋。”

2017/9/19

12

每句的第一个字连起来正好是“平湖秋月”。我国还有 一种很有趣的信息隐藏方法,即消息的发送者和接收者各有 一张完全相同的带有许多小孔的掩蔽纸张,而这些小孔的位 置是被随机选择并戳穿的。发送者将掩蔽纸张放在一张纸上, 将秘密消息写在小孔位置上,移去掩蔽纸张,然后根据纸张 上留下的字和空格编写一篇掩饰性的文章。接收者只要把掩 蔽纸张覆盖在该纸张上就可立即读出秘密消息。直到16世纪 早期,意大利数学家Cardan重新发展了这种方法,该方法现 在被称为卡登格子隐藏法。国外著名的例子是Giovanni Boccaccio(1313~1375年)创作的《Amorosa visione》,据 说是世界上最长的藏头诗,他先创作了三首十四行诗,总共 包含大约1500个字母,然后创作另外一首诗,使连续三行诗 句的第一个字母恰好对应十四行诗的各字母。 2017/9/19 13

2017/9/19

5

隐写术特点

简单,掌握密钥后,破译简单。 易被攻击。

2017/9/19

6

信息隐藏的发展历史

传统的信息隐藏技术

古代信息隐藏的方法可以分为两种: 一种是将机密信息 进行各种变换,使非授权者无法理解,这就是密码术; 另一种 是将机密信息隐藏起来,使非授权者无法获取,如隐写术等。 可以称它们为古代密码术和古代隐写术。 我们可以把它 们的发展看成两条线: 一条是从古代密码术到现代密码学; 一条是从古代隐写术到信息隐藏、数字水印、隐通道和匿名通 信。 古代隐写术包括技术性的隐写术、语言学中的隐写术和用 于版权保护的隐写术。